Service Portal

사용 중인 서비스들의 요약 정보와 구성원들의 권한, 클라우드 계정, 서비스 그룹, 콘솔 브로커리지 등을 관리할 수 있습니다.

빠른 시작 가이드

본 가이드는 Service Portal, Cost Management, Asset Management, AlertNow 서비스를 사용할 수 있도록 설정하는 방법을 설명합니다. 아래의 단계만 거치면 서비스를 바로 사용할 수 있습니다.

📑 1단계: 클라우드 계정 등록하기

포털 서비스에서 데이터를 정상적으로 조회하기 위해서는 사용 중인 클라우드 계정을 등록해야 합니다.

클라우드 계정을 등록한 후 데이터를 로딩하는데 약간의 시간이 소요될 수 있습니다.

각 클라우드 벤더별로 계정을 등록하는 방법은 아래 목록을 참조하세요.

클라우드 계정 등록 후 자원 관련 데이터는 약 1시간, 비용 관련 데이터는 약 24~48시간 후에 확인이 가능합니다.

📑 2단계: 사용자 그룹 생성과 동료 초대하기

사용자 유형에 따라 사용자 그룹을 생성하고 서비스를 사용할 동료를 초대합니다. 서비스의 권한은 사용자 그룹 단위로 할당되며, 각 그룹에 사용자를 추가해 손쉽게 관리할 수 있습니다.

📑 3단계: 사용자 권한 설정하기

각 서비스 메뉴와 클라우드 계정별 권한을 구성할 수 있습니다. 생성된 권한을 사용자 그룹에 연결하여 권한을 관리합니다. 여러 계열사가 서비스를 같이 사용하고 있는 경우, 컴퍼니 그룹을 사용해 각 회사에 대한 접근권한을 제어할 수 있습니다.

⚠️주의

본 서비스는 Google Chrome 최신 버전에 최적화되어 있습니다. 구버전이나 다른 브라우저를 사용하시는 경우 일부 기능이 동작하지 않거나 성능 이슈가 발생할 수 있습니다.

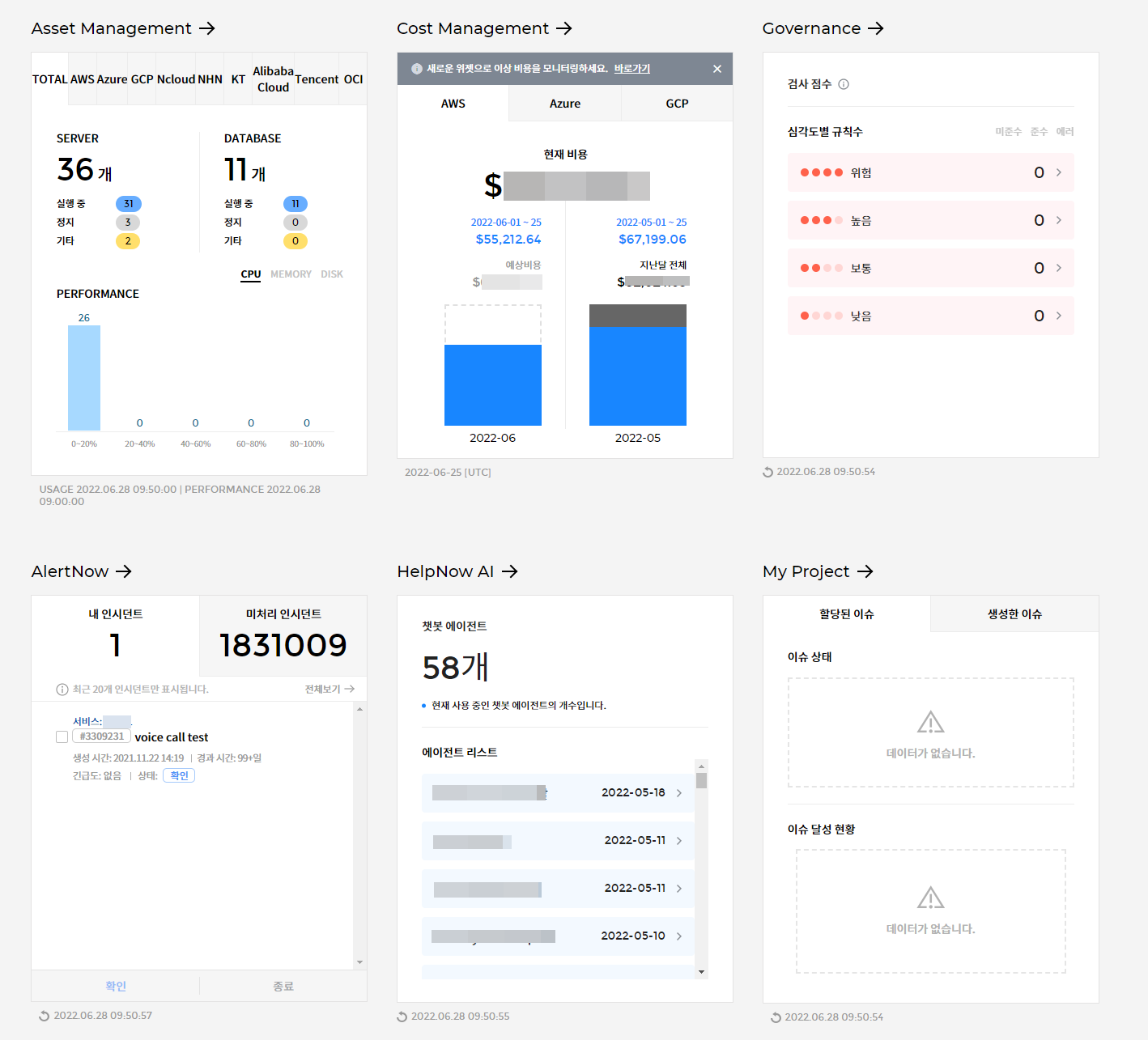

대시보드

Service Portal > 대시보드

현재 이용 중인 서비스의 요약 정보를 카드뷰로 확인할 수 있으며, 각 서비스로 빠르게 이동할 수 있는 바로가기 기능을 제공합니다.

신청하지 않은 서비스나 사용 권한이 없는 서비스는 더 알아보기를 클릭해 해당 서비스에 대한 간략한 설명을 확인할 수 있으며, 서비스 신청을 클릭해 서비스를 신청할 수 있습니다.

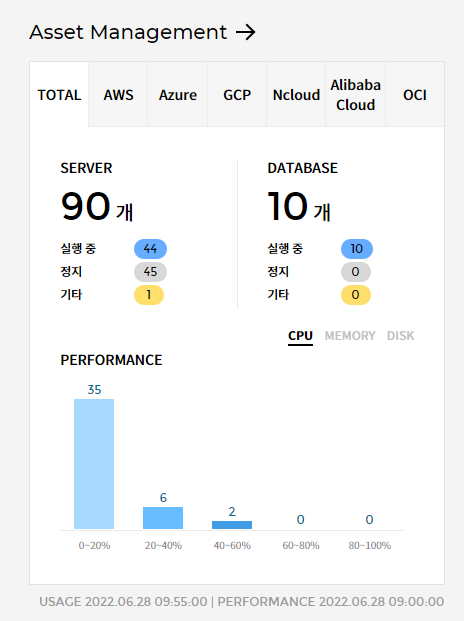

Asset Management

현재 사용 중인 클라우드 서비스와 인프라 자원의 사용량 및 성능 등의 정보를 실제 Asset Management 화면으로 이동하지 않고 대시보드에서 바로 확인할 수 있습니다.

① Asset Management 바로가기: 카드뷰 상단의 Asset Management 타이틀 또는 왼쪽의 네비게이션 바를 클릭해 Asset Management의 대시보드 화면으로 이동합니다.

② Total: 운영 중인 모든 클라우드 서비스의 서버와 데이터베이스 운영 현황에 따른 수량 분포를 확인할 수 있습니다.

③ 클라우드 서비스: AWS, Azure, GCP, Ncloud, OCI 등의 클라우드 서비스별 서버와 데이터베이스 사용 수량과 성능에 따른 수량 분포를 확인할 수 있습니다.

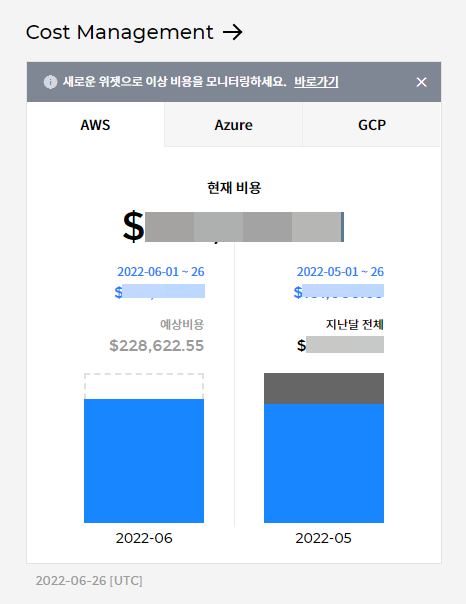

Cost Management

현재 사용 중인 클라우드 서비스의 리소스 사용으로 인한 발생 비용을 확인하고 이번달과 지난달의 비용을 비교 분석할 수 있습니다.

① Cost Management 바로가기: 카드뷰 상단의 Cost Management 타이틀 또는 왼쪽의 네비게이션 바를 클릭해 Cost Management의 대시보드 화면으로 이동합니다.

② Total: 운영 중인 모든 클라우드 서비스에서 발생한 비용이 표시됩니다. 이번달과 이전달에 발생한 비용과 지난달의 비용을 기반으로 추정한 이번달의 예상 비용을 확인할 수 있습니다.

③ 클라우드 서비스: AWS, Azure, GCP 등의 클라우드 서비스별로 발생 비용을 확인할 수 있으며, 각 서비스의 탭을 클릭해 현재 비용과 예상 비용을 모두 확인할 수 있습니다.

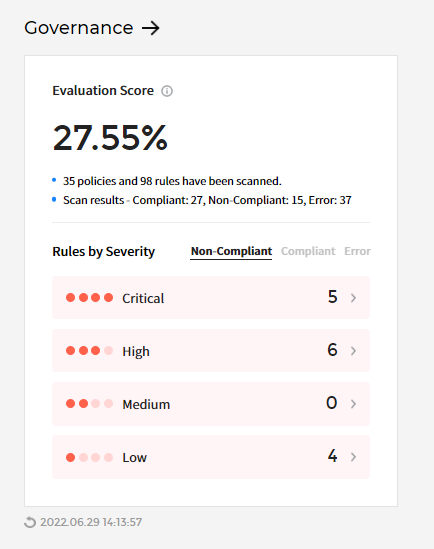

Governance

규칙 준수 검사를 실행한 결과를 한눈에 확인할 수 있습니다. 검사 결과를 미준수, 준수, 에러 등으로 구분해 보여하고, 심각도별로 규칙을 위험, 높음, 보통, 낮음으로 표시합니다.

① Governance 바로가기: 카드뷰 상단의 Governance 타이틀 또는 왼쪽의 네비게이션 바를 클릭해 AlertNow의 대시보드 화면으로 이동합니다.

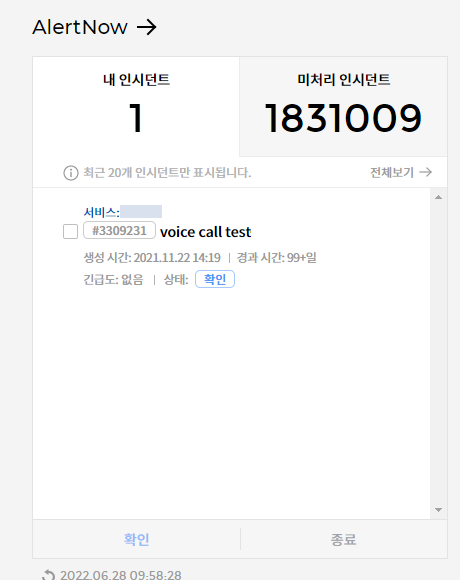

AlertNow

AlertNow는 통합 인시던트 관리 플랫폼으로 다양한 모니터링 툴을 연동해 꼭 필요한 알람을 정확한 담당자에게 전달하여 효율적으로 업무를 처리할 수 있습니다. 내 인시던트와 미처리 인시던트를 통해 할당된 인시던트와 아직 처리하지 않은 인시던트를 확인할 수 있습니다.

① AlertNow 바로가기: 카드뷰 상단의 AlertNow 타이틀 또는 왼쪽의 네비게이션 바를 클릭해 AlertNow의 대시보드 화면으로 이동합니다.

② 내 인시던트 & 미확인 인시던트: 내 인시던트를 통해 사용자에게 할당된 인시던트의 수를 확인하고, 담당자가 정해지지 않은 인시던트는 미확인 인시던트를 통해 확인 가능합니다.

HelpNow

HelpNow는 멀티 클라우드 기반의 NLU, VOC 분석, 콜센터 연동 기능을 통합한 자동화 솔루션입니다. 고객 서비스, HR 지원, 마케팅 및 IT 헬프데스크 등 용도에 맞는 지능형 에이전트를 생성하여 자동화를 통한 개인화 서비스를 제공합니다. 현재 사용 중인 에이전트와 에이전트 리스트를 확인할 수 있습니다.

미사용 서비스 및 소개

사용하지 않는 서비스에 대한 소개와 서비스를 신청하기 위한 바로가기 서비스를 제공합니다. 아직 사용하고 있지 않은 서비스에 대한 간략한 설명을 확인하려면 더 알아보기 버튼을 클릭하고, 해당 서비스를 신청하고자 하는 경우에는 서비스 신청 버튼을 클릭하면 신청 화면으로 이동합니다.

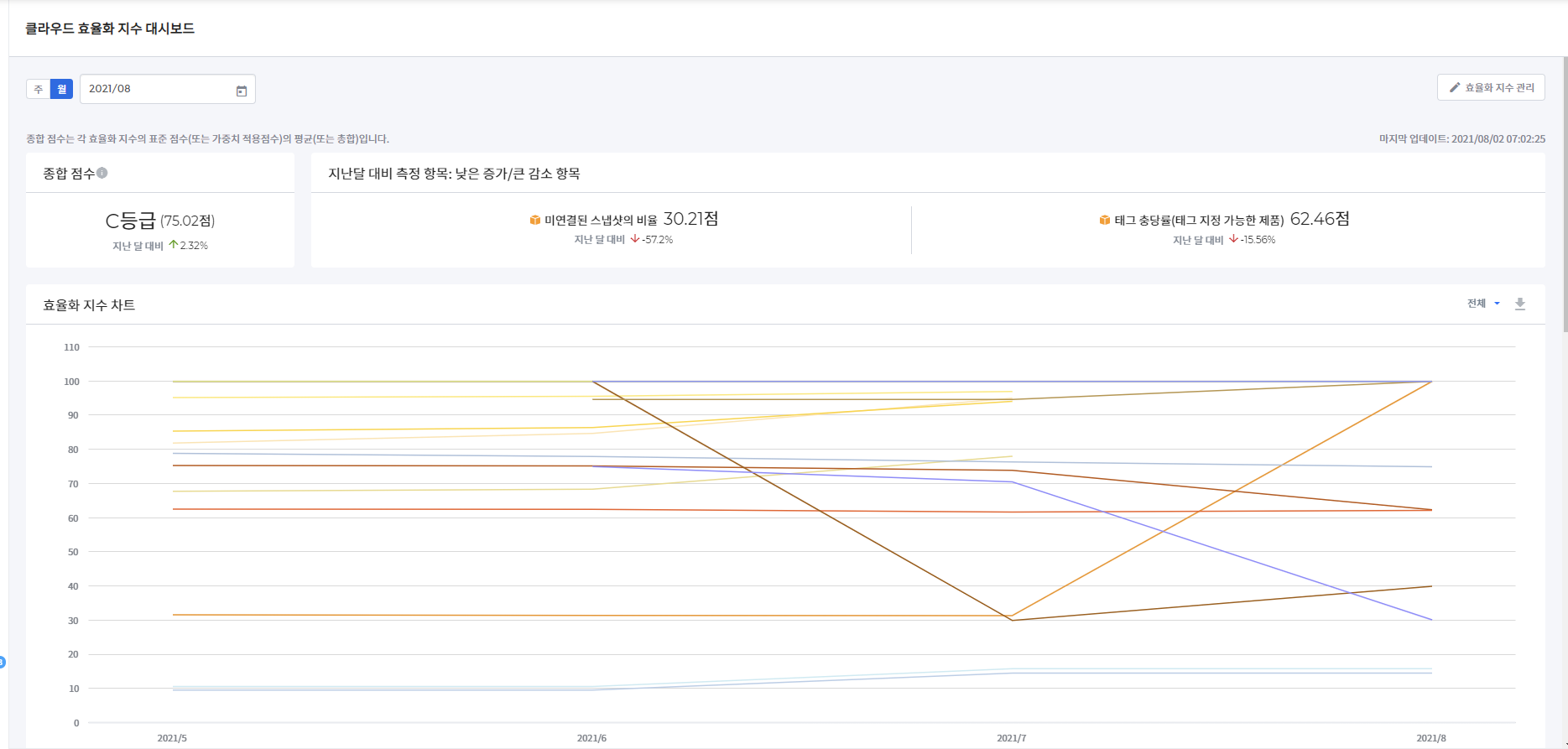

클라우드 효율화 지수 대시보드

Service Portal > 클라우드 효율화 지수 대시보드

클라우드 리소스와 비용을 효율적으로 관리하고 있는지 확인하고, 낭비되는 리소스와 비용이 있다면 관련된 내용을 파악하고 모니터링할 수 있도록 지표를 제공합니다.

- 종합 점수: 측정 기준을 기반으로 효율화 지수 항목에 대한 표준 점수를 산출하고, 이 표준 점수의 평균치를 A+, A, B+, B, C 등급으로 구분합니다. 각 등급은

A+ = 100~95,A = 95~90,B+ = 90~85,B= 85~80,C=80~으로 구분합니다. - 지난달 대비 측정 항목: 낮은 증가/큰 감소 항목: 전체 클라우드 효율화 항목 중 지난달 대비/지난주 대비 증가폭이 가장 낮은 항목 및/또는 감소폭이 가장 큰 항목을 대시보드 상단에 표시합니다.

- 기간: 클라우드 효율화 지수는 주별 또는 월별로 조회할 수 있습니다.

- 효율화 지수 관리: 시스템에서 기본적으로 제공하는 효율화 지수 항목 중 필요한 항목만 선택 및 관리할 수 있습니다.

효율화 지수 그래프 차트

효율화 지수를 그래프 데이터로 확인할 수 있습니다. 차트 우측의 드롭다운 목록을 클릭해 비용이나 리소스로 필터링해 필요한 차트만 볼 수 있습니다. 차트 하단에 사용 중인 항목의 목록이 표시되며, 이 항목을 마우스로 클릭해 비활성화시켜 특정 규칙만 표시되게 선택할 수 있습니다.

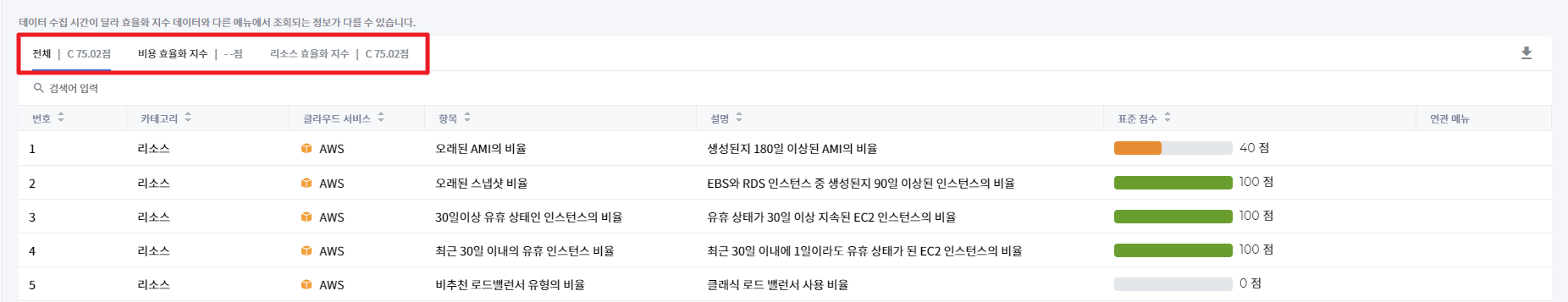

효율화 지수 테이블 차트

사용 중인 항목의 목록과 항목의 상세 정보를 보여줍니다. 지수를 전체 또는 비용 효율화 지수와 리소스 효율화 지수로 구분해 볼 수 있습니다.

| 테이블 차트 항목 | 설명 | 기타 |

|---|---|---|

| 카테고리 | 효율화 지수를 비용과 리소스로 구분해 표시합니다. | |

| 클라우드 서비스 | AWS, Azure, GCP 등 사용 중인 규칙의 적용된 클라우드 서비스를 표시합니다. | |

| 항목 | 리소스와 비용 데이터를 점수로 산출하는 데 적용되는 규칙을 의미합니다. | |

| 설명 | 해당 효율화 지수 항목에 대한 상세 설명을 보여줍니다. | |

| 표준 점수 | 사용자가 항목별로 목표 점수, 목표 설정, 가중치, 권고 점수를 임의로 설정하고, 이를 백분율로 계산한 점수입니다. | 항목별 계산식은 툴팁으로 제공 |

| 가중치 적용 점수 | 현재 사용 중인 효율화 지수 항목에 적용된 가중치 점수를 보여줍니다. 가중치는 효율화 지수 관리 페이지에서 설정할 수 있습니다. | 가중치 점수 = 표준 점수 × 설정한 가중치 / 100 |

| 연관 메뉴 | 해당 항목의 상세한 내용을 확인할 수 있는 메뉴로 이동할 수 있습니다. | 일부 항목만 연관 메뉴 링크 제공 |

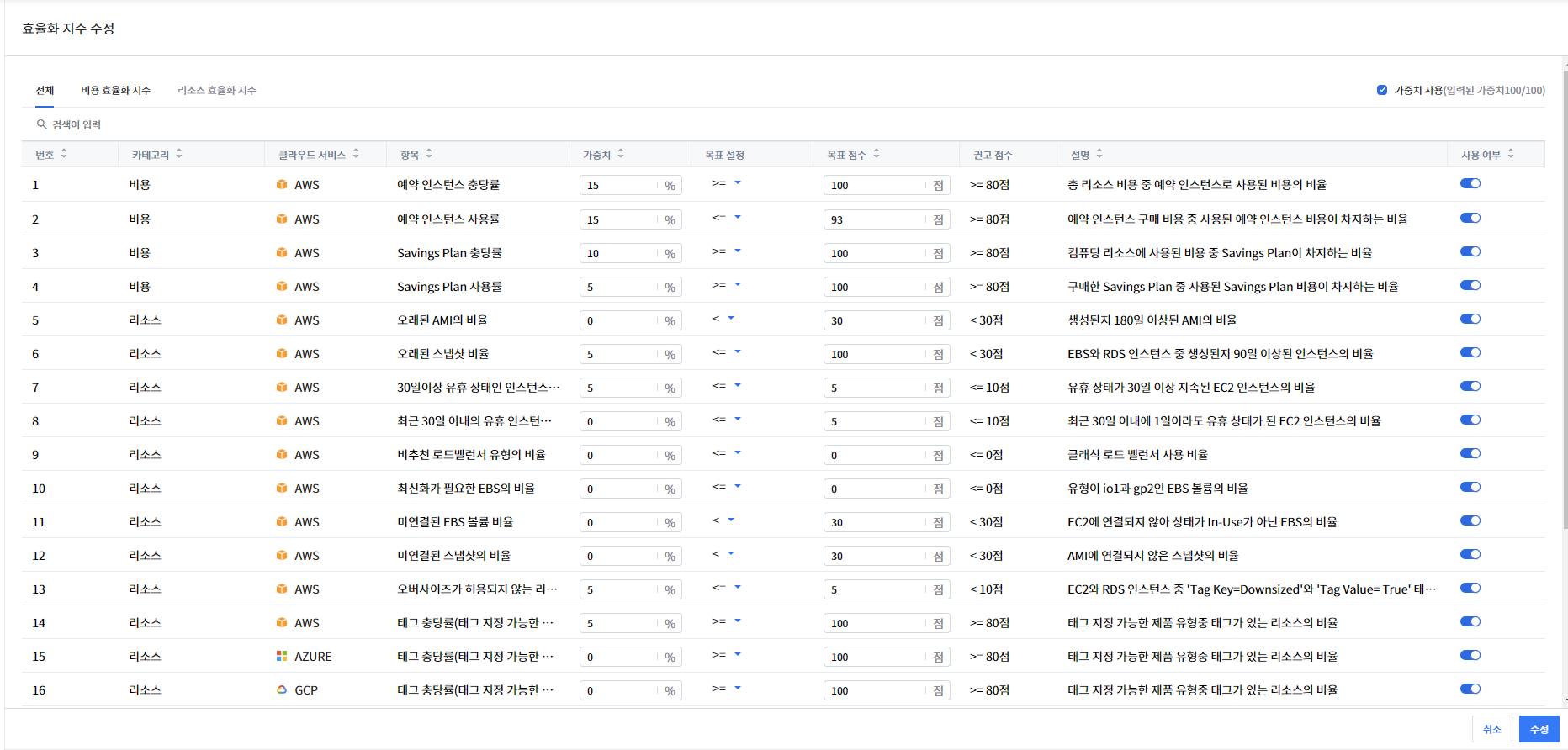

효율화 지수 수정

클라우드 효율화 지수를 효율적으로 관리할 수 있도록 비용과 리소스 항목을 선택할 수 있습니다. 비용과 리소스 항목별로 측정 기준을 사용자의 IT 환경에 맞게 정의해 지수 관리가 가능합니다.

| 효율화 지수 항목 | 설명 | 기타 |

|---|---|---|

| 항목 | 리소스와 비용 데이터를 수치화하는데 적용되는 규칙을 의미합니다. | |

| 가중치 | 사용 중인 효율화 지수 항목별로 가중치를 입력하면 각 항목의 점수 환산 시 가중치가 적용됩니다. 사용 중인 모든 항목에 적용되는 가중치의 합은 100이어야 합니다. | 화면의 우측 상단에 가중치 사용 체크박스를 클릭해 모든 항목에 가중치 미적용 가능 |

| 목표 설정 | 항목별로 측정 기준 설정 시, 목표 점수보다 크거나 작은 조건을 부과해 표준점수를 계산합니다. | |

| 목표 점수 | 항목별로 사용자가 임의로 목표 점수를 설정합니다. 표준 점수는 목표 점수를 기반으로 산출됩니다. | |

| 권고 점수 | 항목별로 시스템에서 제공하는 권고 점수입니다. | |

| 설명 | 해당 효율화 지수 항목에 대한 상세 설명을 보여줍니다. | |

| 사용 여부 | 효율화 지수 항목을 사용 여부를 선택할 수 있습니다. |

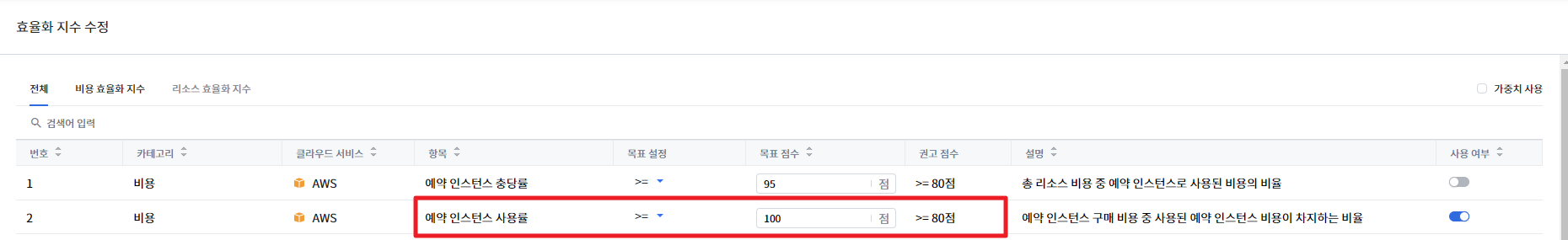

📜 참고: 예약 인스턴스 사용률의 표준 점수를 산출하는 과정은 아래와 같습니다.

• 계산 조건: 효율화 지수 관리 페이지에서 예약 인스턴스 사용률의 목표 설정 >=, 목표 점수를 100으로 설정하고 가중치는 적용하지 않았습니다.

• 계산식: 사용된 예약 인스턴스 비용/구매한 예약 인스턴스 비용 × 100

• 계산 결과(표준 점수): (240.68/414.08) × 100 = 58.12

목표 점수 100보다 크거나 같다는 조건을 기준으로 계산 결과 즉, 표준 점수가 58.12가 산출되었으며, 이는 구매한 예약 인스턴스 대비 사용한 예약 인스턴스 비율이 58.12밖에 되지 않는 것을 알 수 있습니다.

⁕ 위의 계산 조건과 동일한 상황에서 목표 점수만 80으로 변경한 경우, 표준 점수는 72.66가 산출됩니다.

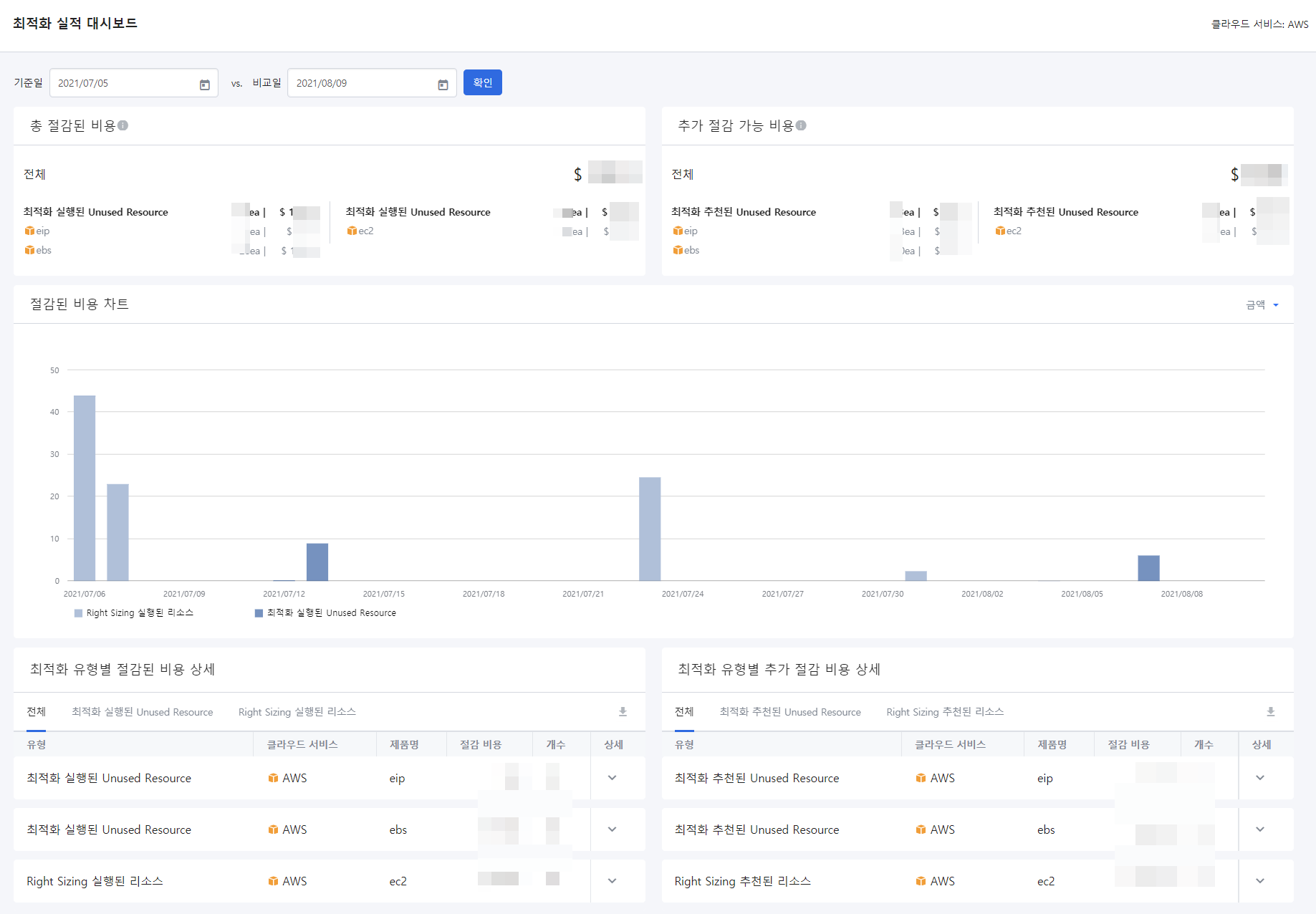

최적화 실적 대시보드

Service Portal > 최적화 실적 대시보드

Asset Management 서비스의 리소스 최적화 메뉴에서 추천된 최적화 대상 리소스의 최적화 및 비용 절감 실적을 확인하고, 추가로 비용을 절감할 수 있는 리소스의 정보를 제공합니다.

기준일 대 비교일

최적화 실적 대시보드 메뉴에서는 사용자가 기준일과 비교일을 각각 선택하면, 선택한 날짜 당시의 리소스 현황을 비교합니다. 기준일 대비 비교일에 얼마나 리소스 비용이 절감되었는지 확인할 수 있을 뿐만 아니라, 추가로 비용을 더 절감할 수 있는 리소스 개수와 리소스 금액을 보여줍니다.

기준일: 비교 기준이 될 첫 번째 날짜입니다. 리소스 최적화 메뉴에서 Right Sizing이 필요한 리소스 또는 Unused Resource가 이 기준일 당시 최적화 대상 리소스로 추천된 이력이 있을 경우, 그 리소스 정보를 비교일 당시의 리소스 정보와 비교합니다.

비교일: 기준일 이후 최적화 대상 리소스가 얼마나 최적화되었고, Right Sizing 되었는지 파악하고자 비교하는 날짜입니다. 기준일 이후 이 비교일까지 최적화된 Unused Resource와 Right Sizing 된 리소스의 금액과 개수 정보가 아래 절감된 비용 차트에 바 차트로 그려집니다.

기준일 대 비교일 데이터 분석 예시

⚠️ 주의: 아래 예시는 구체적인 설명을 위한 가상의 데이터입니다.

기준일: 2021-1-1 대 비교일: 2021-2-1

| 항목 | 개수 | 금액 |

|---|---|---|

| 총 절감된 비용 | - | $1,000 |

| 최적화 실행된 Unused Resource | 5ea | $500 |

| Right Sizing 실행된 리소스 | 10ea | $500 |

| 항목 | 개수 | 금액 |

|---|---|---|

| 추가 절감 가능 비용 | - | $2,000 |

| 최적화 추천된 Unused Resource | 15ea | $1,000 |

| Right Sizing 추천된 리소스 | 20ea | $1,000 |

📜 참고: 분석

- 2021년 1월 1일과 2월 1일 당시의 리소스 현황을 비교했을 때, 1월 1일 대비 2월 1일에 총 $1,000 만큼의 비용이 절감됐습니다.

- 최적화 추천된 총 5개의 Unused Resource가 알맞게 최적화 실행되어 $500의 비용이 절감됐습니다.

- RS 추천된 총 10개의 리소스가 알맞게 Downsized 되어 $500의 비용이 절감됐습니다.

- 2021년 1월 1일에 최적화 추천된 리소스 중에 2월 1일 기준, 아직도 최적화되지 않은 리소스로 인해 발생되고 있는 비용은 총 $2,000입니다.

- 추가로 최적화 추천된 15개의 Unused Resource를 최적화시키면, $1,000의 비용을 더 절감할 수 있습니다.

- 추가로 리소스 최적화 대상 리소스 20개의 리소스를 Downsize 하면, $1,000의 비용을 더 절감할 수 있습니다.

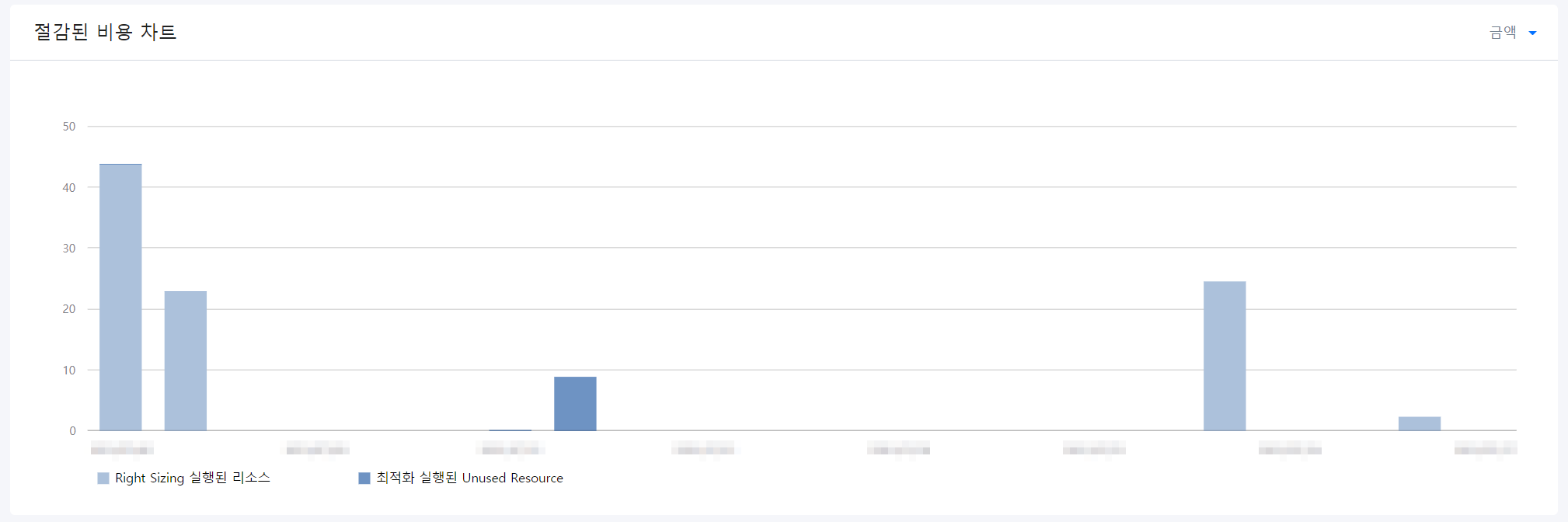

절감된 비용 차트

기준일과 비교일을 선택하면, 총 절감된 비용 데이터에 따른 절감된 비용 차트가 그려집니다. 기준일부터 비교일까지의 기간 동안, Right Sizing이 실행된 리소스 비용과 최적화 실행된 Unused Resource 비용을 바 차트 형태로 보여줍니다. 차트에서 조회하고 싶은 항목을 변경하려면, 차트 오른쪽 위의 금액 및 개수 드롭다운 메뉴를 이용하세요.

- 가로 X축: 최적화 적용일자

- 세로 Y축: 비용($)

각 일자에 따른 상세 최적화 유형 및 비용 정보가 알고 싶다면, 바 차트를 클릭하세요. 차트 왼쪽 위에 툴팁이 표시되며 일자, 최적화 유형 및 비용이 표시됩니다.

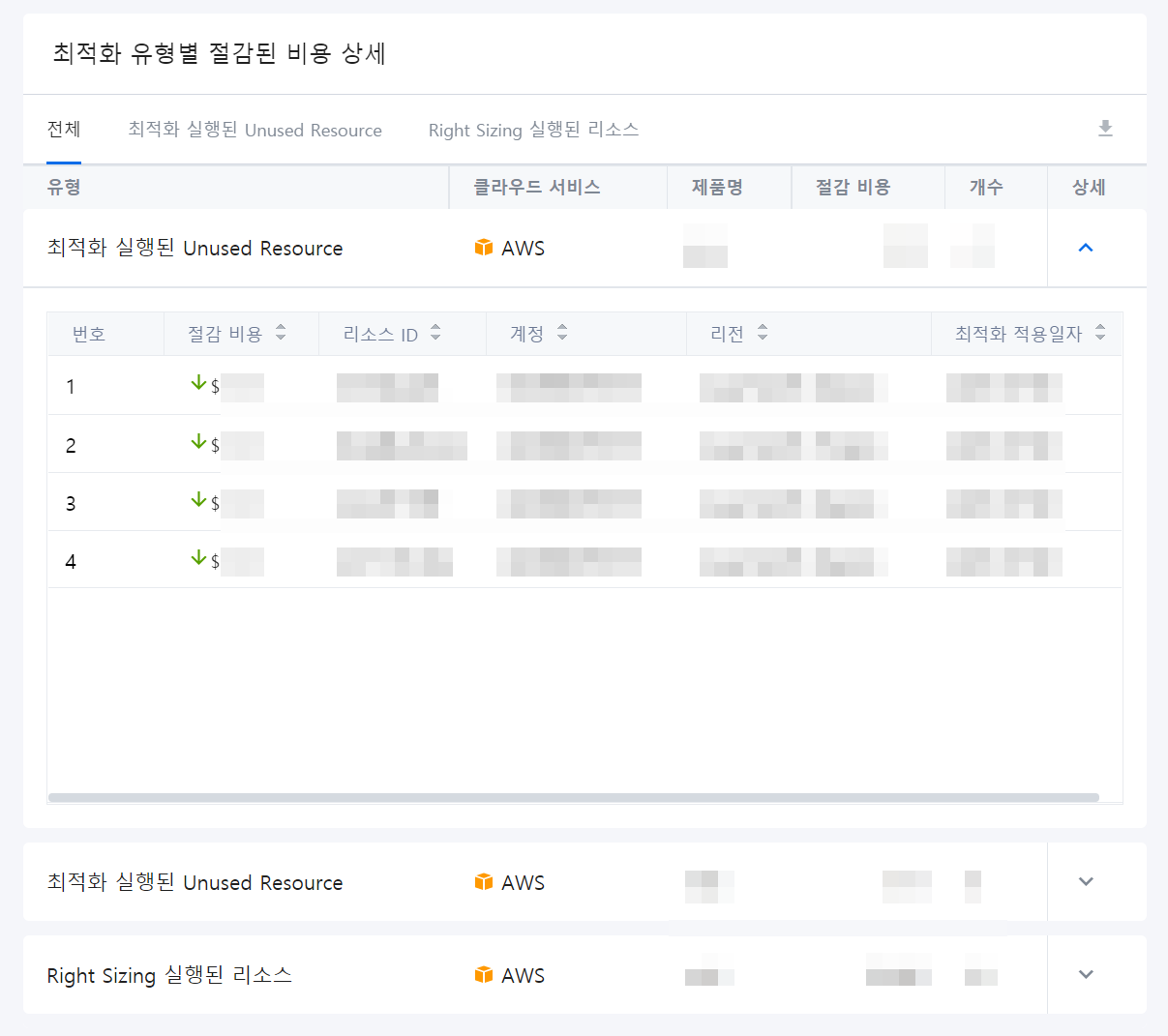

최적화 유형별 절감된 비용 상세

총 절감된 비용 데이터를 확인하고 싶다면 화면 왼쪽 아래의 최적화 유형별 절감된 비용 상세 테이블을 참조하세요. 아래와 같이 유형별로 탭을 구분하여 조회할 수 있습니다.

- 전체

- 최적화 실행된 Unused Resource

- Right Sizing 실행된 리소스

더 자세한 데이터를 확인하고 싶다면 테이블 오른쪽 끝의 상세 항목의 화살표 버튼을 클릭하세요. 각 리소스 ID에 따른 절감 비용, 최적화 적용일자와 같은 상세 정보를 확인할 수 있습니다. 여기에서 최적화 적용일자란, 리소스 최적화 메뉴에 최적화 대상 리소스로 선정된 후, 최적화가 실행된 일자를 나타냅니다.

예를 들어, 2021년 1월 1일이 기준일일 때,

- 1월 1일 당시 Unused Resource가 존재했고,

- 리소스 최적화 대상 리소스로 추천됐으며,

- 1월 1일 이후부터 비교일 사이에 리소스 최적화가 실행됐다면,

구체적으로 언제 최적화가 실행되었는지 알려주는 항목입니다.

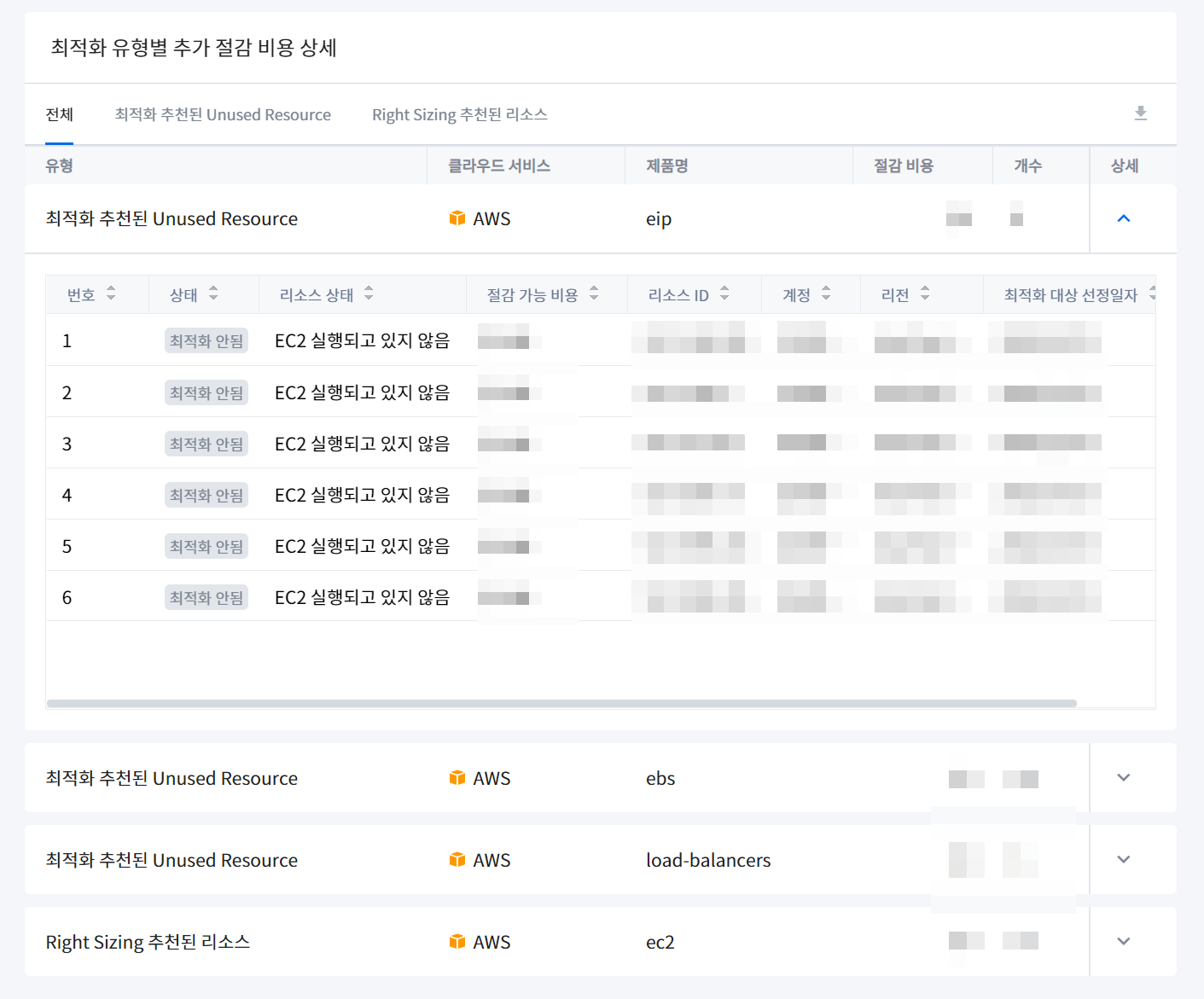

최적화 유형별 추가 절감 비용 상세

추가 절감 가능 비용 데이터를 확인하고 싶다면 화면 오른쪽 아래의 최적화 유형별 추가 절감 가능 비용 상세 테이블을 참조하세요. 아래와 같이 유형별로 탭을 구분하여 조회할 수 있습니다.

- 전체

- 최적화 추천된 Unused Resource

- Right Sizing 추천된 리소스

더 자세한 데이터를 확인하고 싶을 경우, 테이블 오른쪽 끝의 상세 항목의 화살표 버튼을 클릭하세요. 각 리소스 ID에 따라 최적화 여부를 보여주는 상태, 리소스 상태, 최적화 대상 선정일자와 같은 정보를 확인할 수 있습니다. 여기에서 최적화 대상 선정일자란, 위에서 선택한 기준일 이후, 구체적으로 언제 리소스 최적화 메뉴에 최적화 대상 리소스로 선정되었는지 그 일자를 나타냅니다. 최적화 대상 선정일자 정보를 이용하여 클라우드 서비스 플랫폼에서 해당 리소스를 검색하여 최적화 조치를 취할 수 있습니다.

📜 참고

최적화 유형별 절감된 비용 상세 테이블과 최적화 유형별 추가 절감 비용 상세 테이블의 데이터를 엑셀 파일로 다운받으려면, 각 테이블의 오른쪽 위 다운로드 버튼을 클릭합니다.

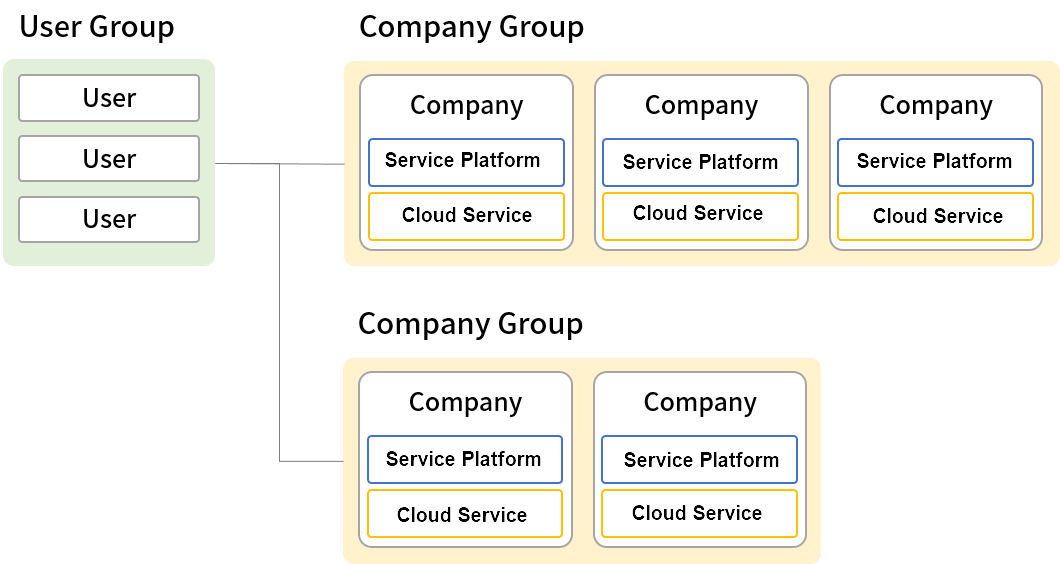

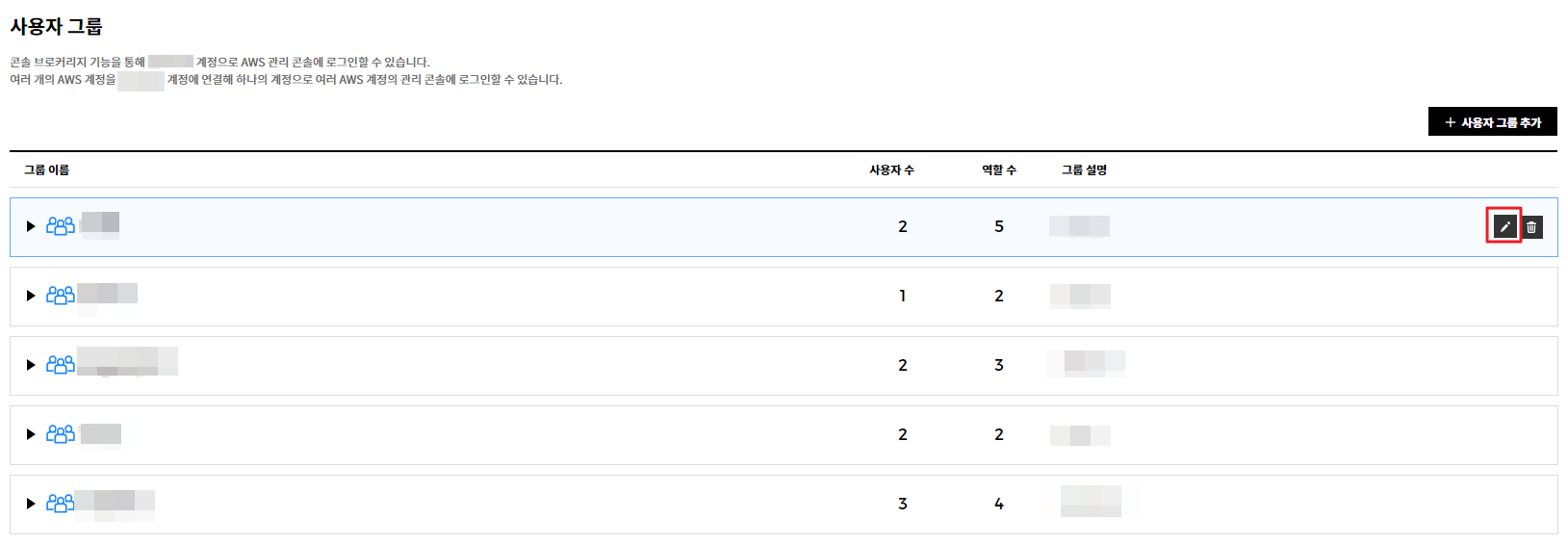

사용자 그룹

Service Portal > 사용자 그룹

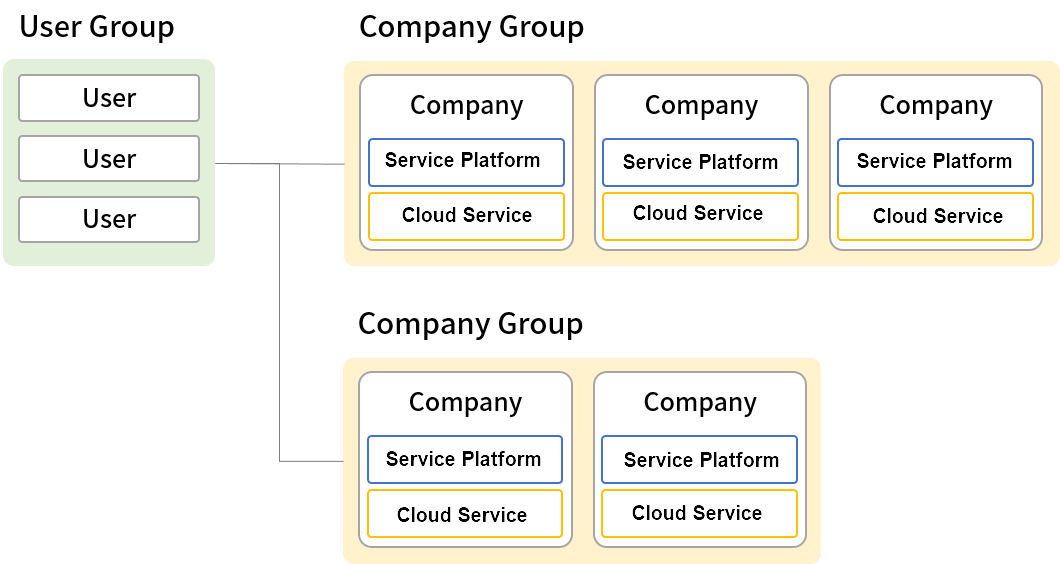

사용자의 권한 관리는 사용자 그룹 관리를 통해 이루어집니다. 사용자 그룹에 컴퍼니 그룹을 연결해 사용자 그룹 내 모든 사용자들의 권한을 일괄 적용할 수 있습니다. 사용자 그룹에는 여러 개의 컴퍼니 그룹을 연결할 수 있으며, 사용자 그룹의 사용자들은 컴퍼니 그룹에 포함된 회사의 서비스 및 메뉴별 권한, 클라우드 계정에 대한 권한을 가지게 됩니다.

사용자 그룹은 아래와 같은 구조로 연결되어 있습니다.

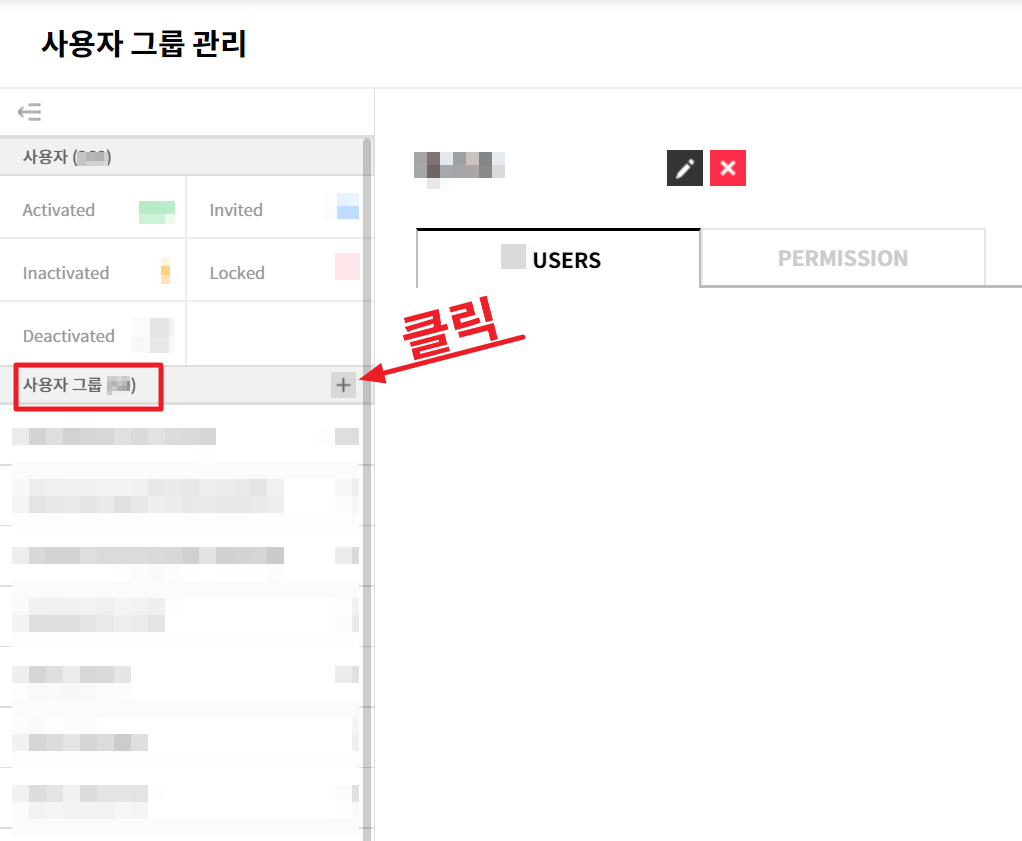

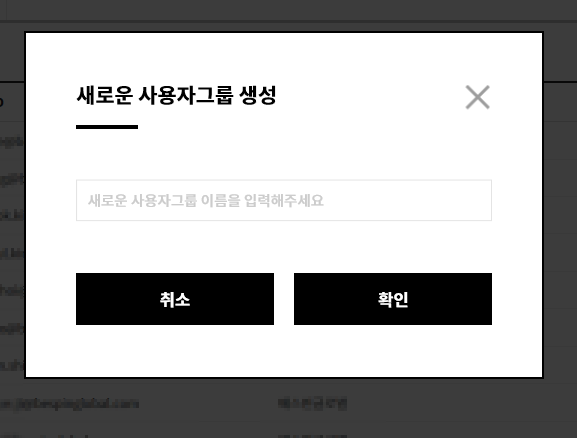

새로운 사용자 그룹 생성

새로운 사용자 그룹을 생성하고, 컴퍼니 그룹을 연결해 사용자 그룹의 권한을 설정할 수 있습니다.

사용자 그룹 생성

① 아래 이미지를 참고하여 사용자 그룹 관리 메뉴의 추가하기 아이콘을 클릭합니다.

② 새로운 사용자그룹 생성 팝업이 표시됩니다.

새롭게 생성할 사용자 그룹의 이름을 입력한 후, 확인 버튼을 클릭합니다.

③ 왼쪽에 위치한 사용자그룹 목록에 새로운 사용자 그룹이 추가된 것을 확인할 수 있습니다.

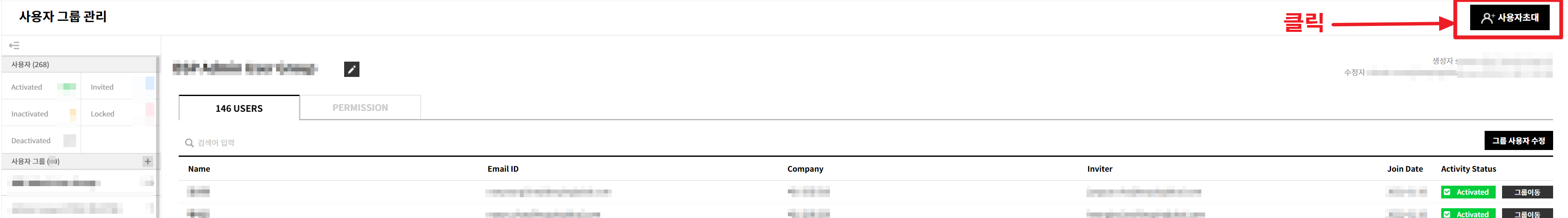

사용자 그룹에 사용자 초대

① 사용자 그룹 관리 화면의 오른쪽 상단의 사용자초대 버튼을 클릭합니다.

② 사용자 초대 팝업이 표시됩니다.

초대할 사용자의 이메일 주소, 소속 회사, 소속 그룹을 지정한 후 초대하기 버튼을 클릭합니다.

③ 입력한 메일 주소로 초대 메일이 발송됩니다. 이메일을 통해 계정을 생성하면 사용자 초대가 완료됩니다.

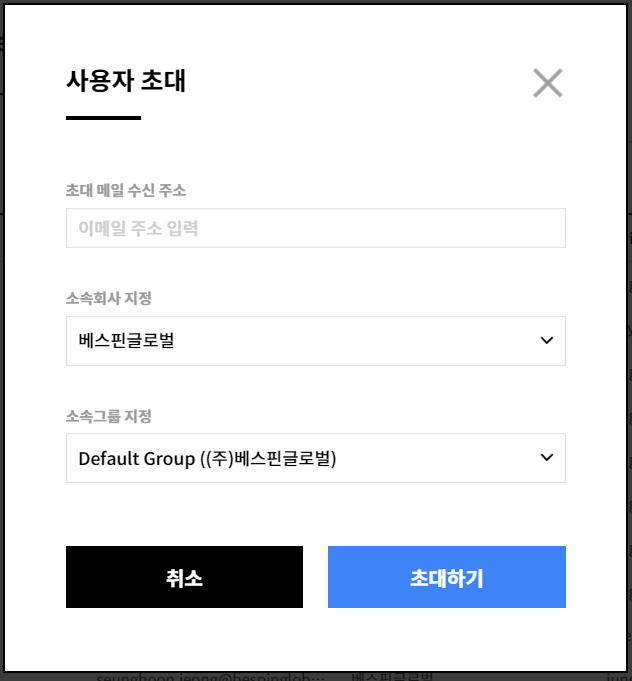

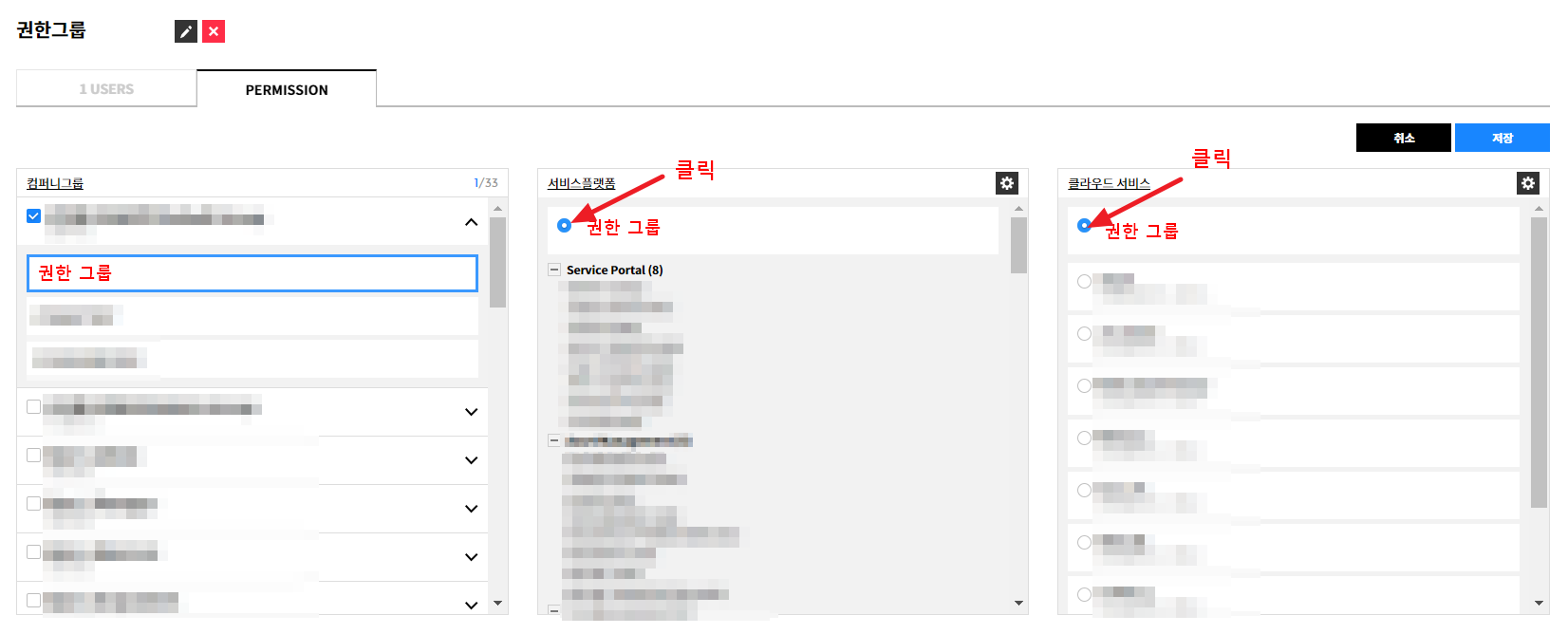

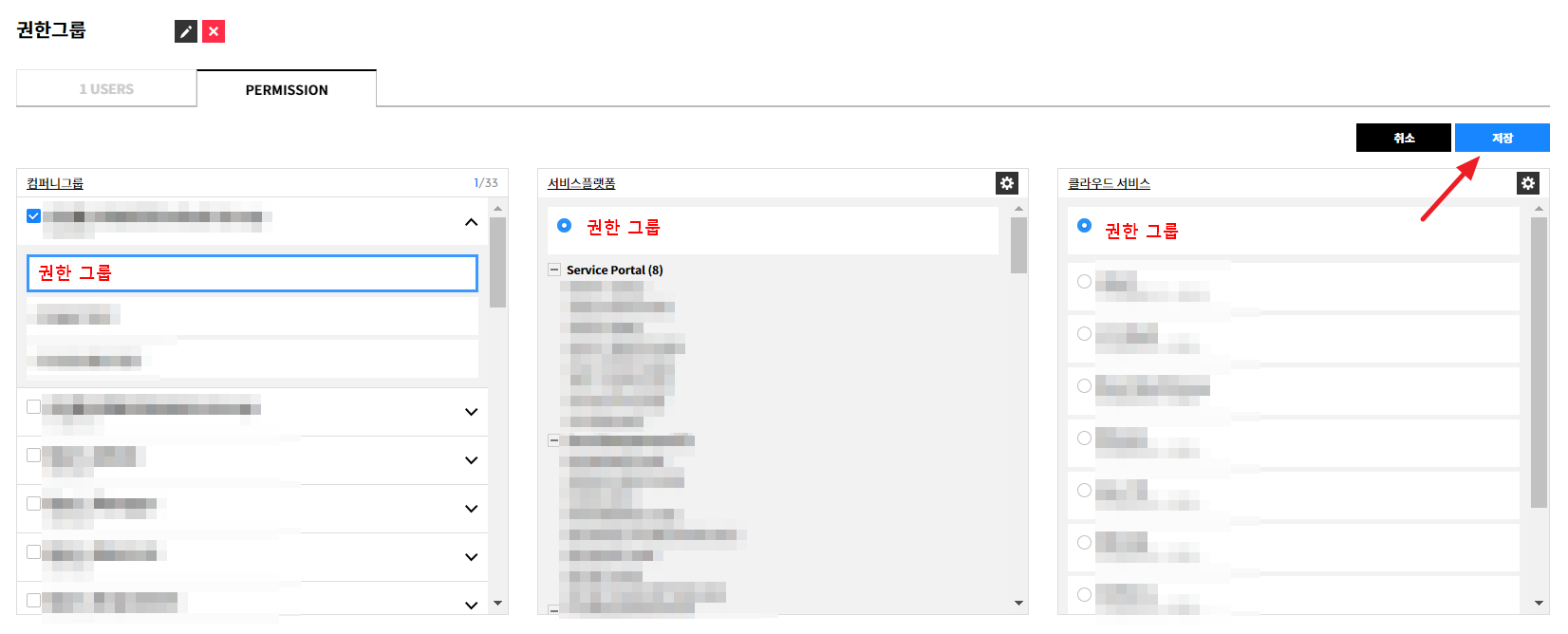

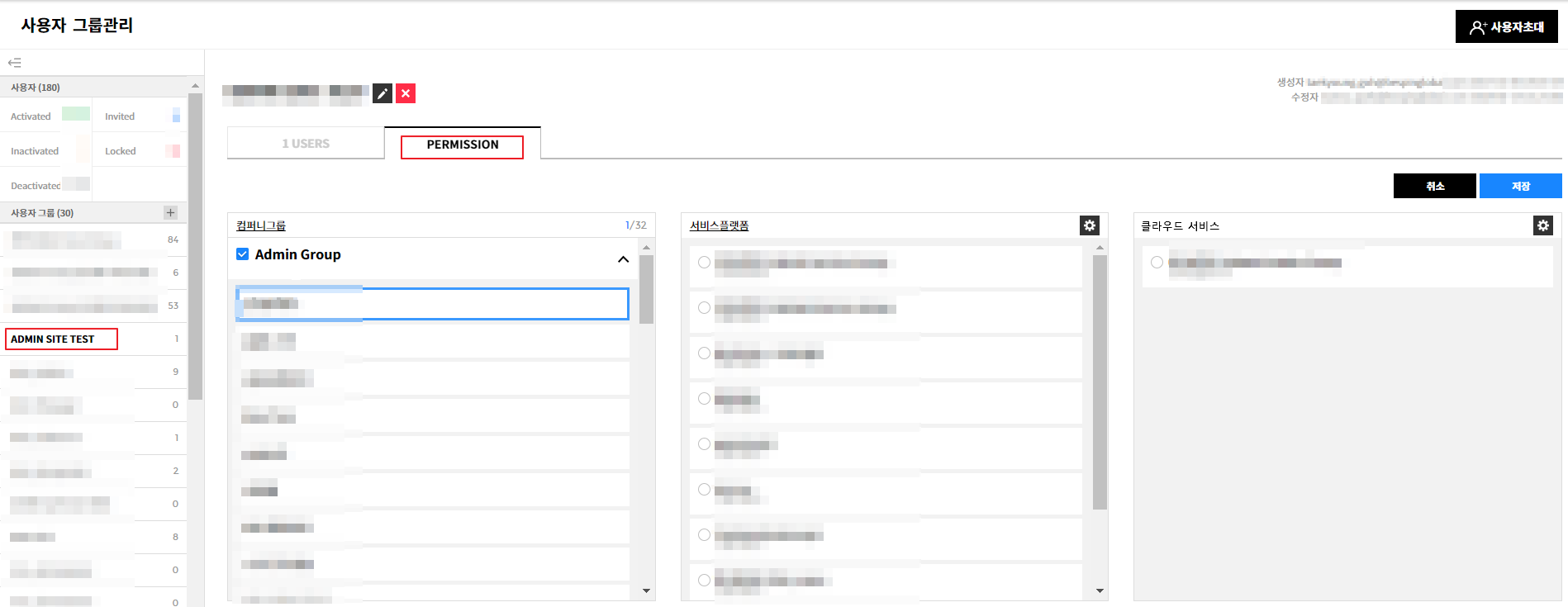

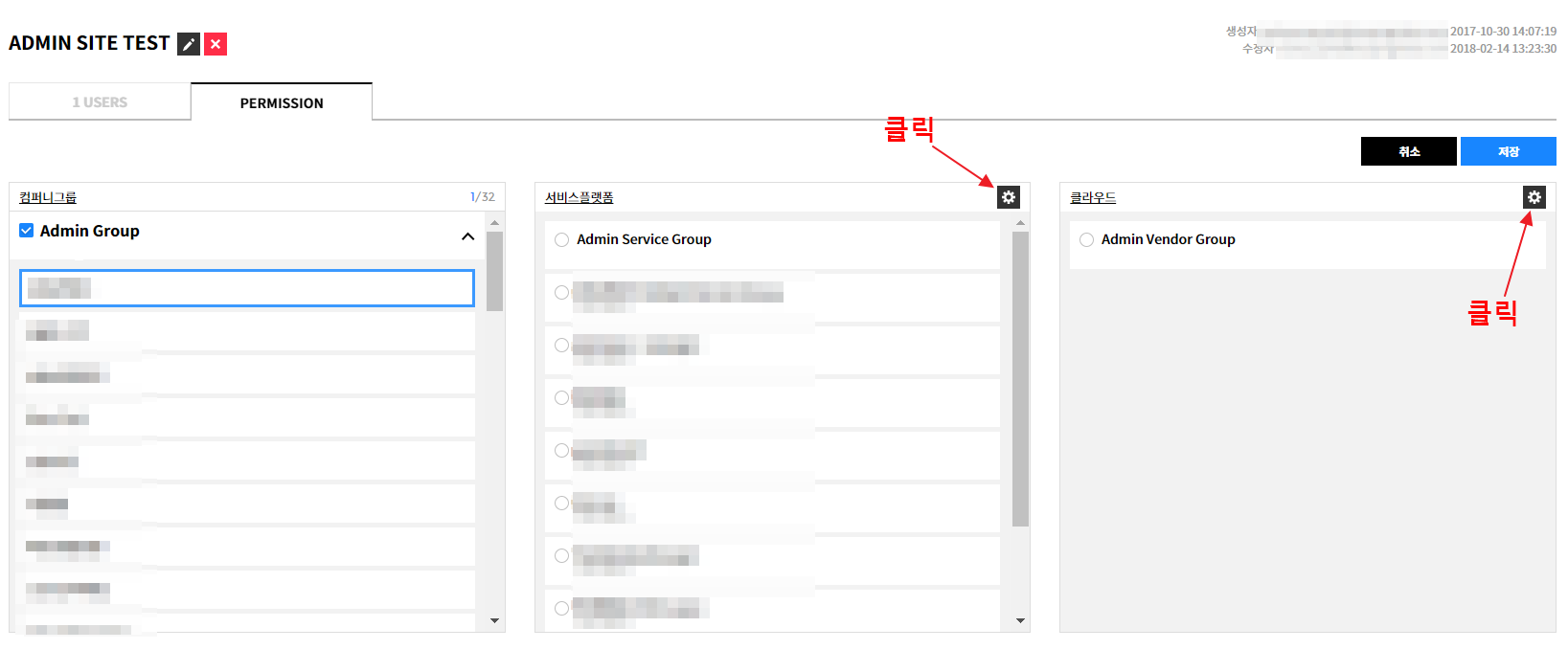

사용자 그룹에 권한 설정

① 사용자 그룹에 연결할 컴퍼니 그룹을 선택합니다. Permission을 선택 후 컴퍼니 그룹 목록에서 연결할 컴퍼니그룹의 체크박스를 선택합니다. 컴퍼니 그룹은 복수 선택이 가능하며, 컴퍼니 그룹 생성 및 관리는 Service Portal의 권한관리 메뉴에서 설정할 수 있습니다.

② 연결한 컴퍼니그룹을 펼쳐 회사 목록을 확인합니다. 회사를 선택하면 선택한 회사에 연결된 ‘서비스플랫폼’ 목록과 ‘클라우드 서비스’ 목록이 표시됩니다. 선택한 사용자그룹에 부여할 회사별 서비스플랫폼과 클라우드 권한을 설정할 수 있습니다.

③ 선택 후 저장 버튼을 클릭합니다.

④ 왼쪽에 위치한 사용자그룹 목록에서 선택한 권한이 적용된 것을 확인할 수 있습니다.

사용자 그룹 수정

기존 사용자 그룹의 구성원을 수정하거나, 권한을 변경할 수 있습니다.

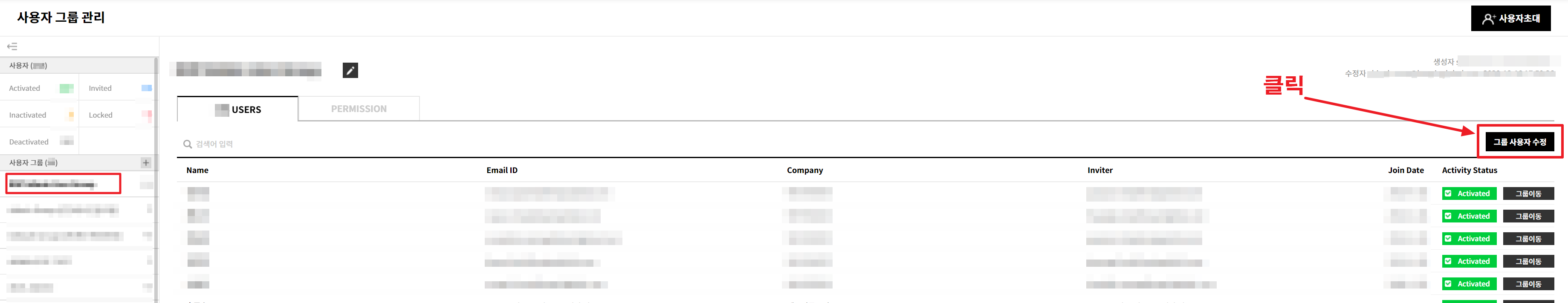

사용자 그룹에 사용자 추가 또는 제거

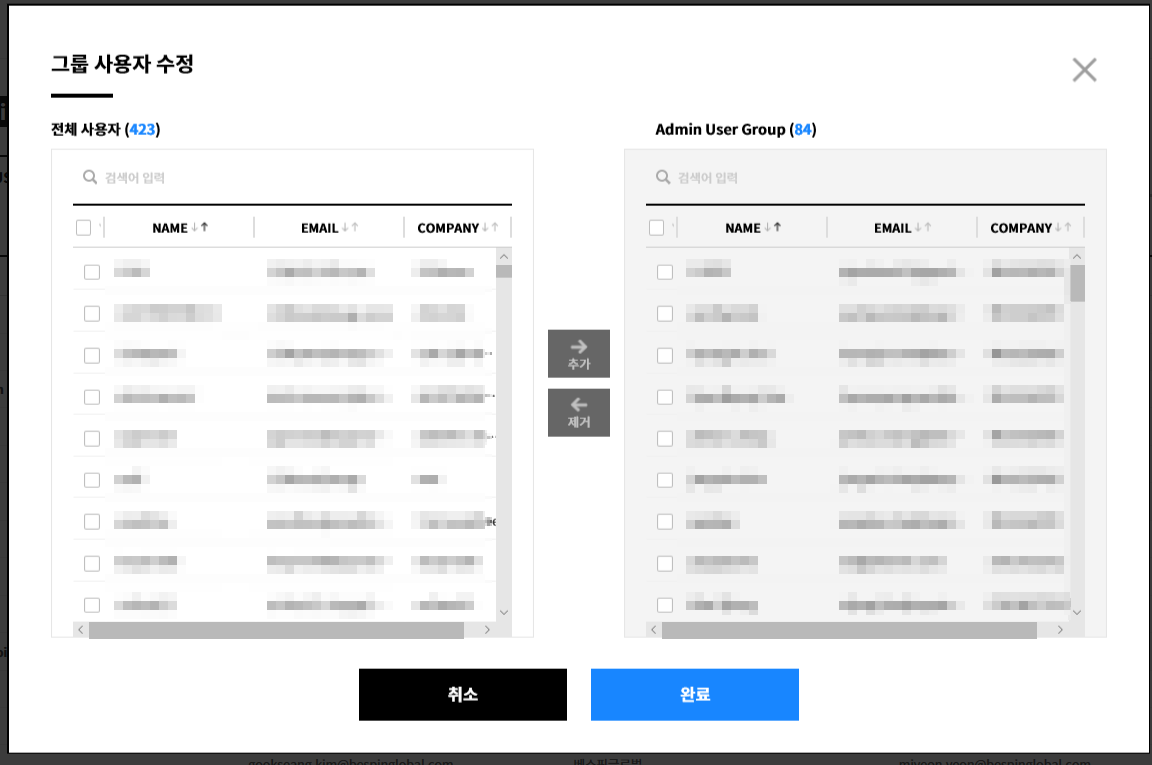

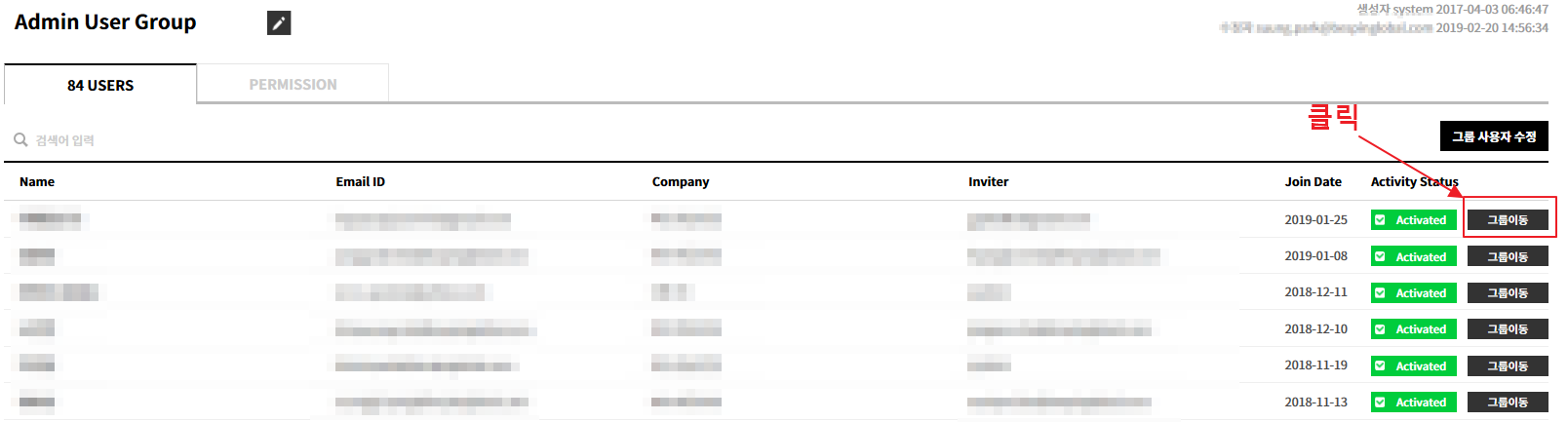

① 사용자 그룹 목록에 구성원을 추가 또는 제거하려면, 사용자 그룹을 선택한 후 화면 오른쪽에 위치한 그룹 사용자 수정 버튼을 클릭합니다.

② 그룹 사용자 수정 팝업이 나타납니다. 팝업의 왼쪽 목록에는 현재 회사에 가입된 전체 사용자가 표시되고, 오른쪽 목록에는 선택한 사용자 그룹에 추가된 사용자가 표시됩니다. 왼쪽 목록에서 추가할 사용자를 선택 후 추가 버튼을 클릭해 추가하거나, 오른쪽 목록에서 사용자를 삭제하고자 할 경우, 사용자를 선택 후 제거 버튼을 클릭합니다.

③ 사용자 추가 후 완료 버튼을 클릭합니다.

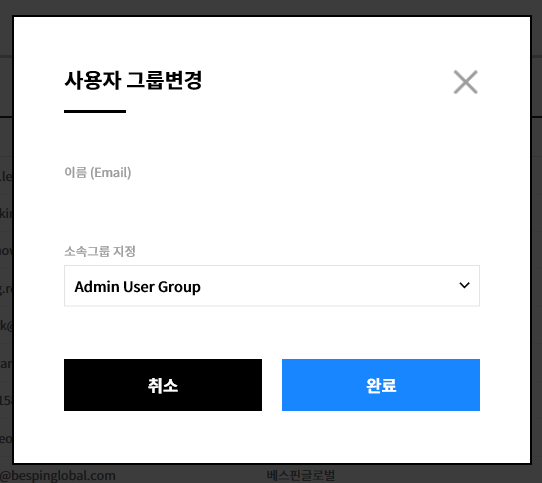

④ 그룹이동 기능을 이용한 그룹 사용자 변경도 가능합니다. 사용자 그룹 목록에서 각 사용자 정보의 오른쪽에 위치한 그룹이동 버튼을 클릭합니다.

⑤ 사용자 그룹변경 팝업이 표시됩니다.

변경하고자 하는 사용자의 이름과 이메일을 입력하고 이동할 그룹을 지정한 후 완료 버튼을 클릭합니다.

⑥ 사용자그룹 목록에서 그룹사용자가 변경된 내용을 확인할 수 있습니다

📜 참고: 사용자그룹 목록에서 사용자의 상태 확인 및 변경도 가능합니다. 목록의 우측에 [Activated] 버튼을 클릭해 사용자의 상태를 활성화, 비활성화, 사용 중지 등으로 변경할 수 있습니다. 또한 왼쪽 상단에서 전체 사용자의 상태를 [Activated], [Inactivated], [Deactivated], [Invited], [Locked] 등으로 확인할 수 있습니다.

| 항목 | 설명 |

|---|---|

| Activated | 사용자의 상태가 활성화됨을 나타냅니다. |

| Inactivated | 사용자가 서비스 신청을 하였지만 아직 어드민 담당자의 승인을 받지 못한 상태를 나타냅니다. |

| Deactivated | 서비스를 더이상 사용하지 않는 상태를 나타냅니다. |

| Invited | 사용자를 사용자그룹에 추가하기 위해 해당 사용자를 초대했음을 나타냅니다. |

| Locked | 사용자가 비밀번호를 5회 이상 잘못 입력해 서비스 사용이 제한된 상태를 나타냅니다. |

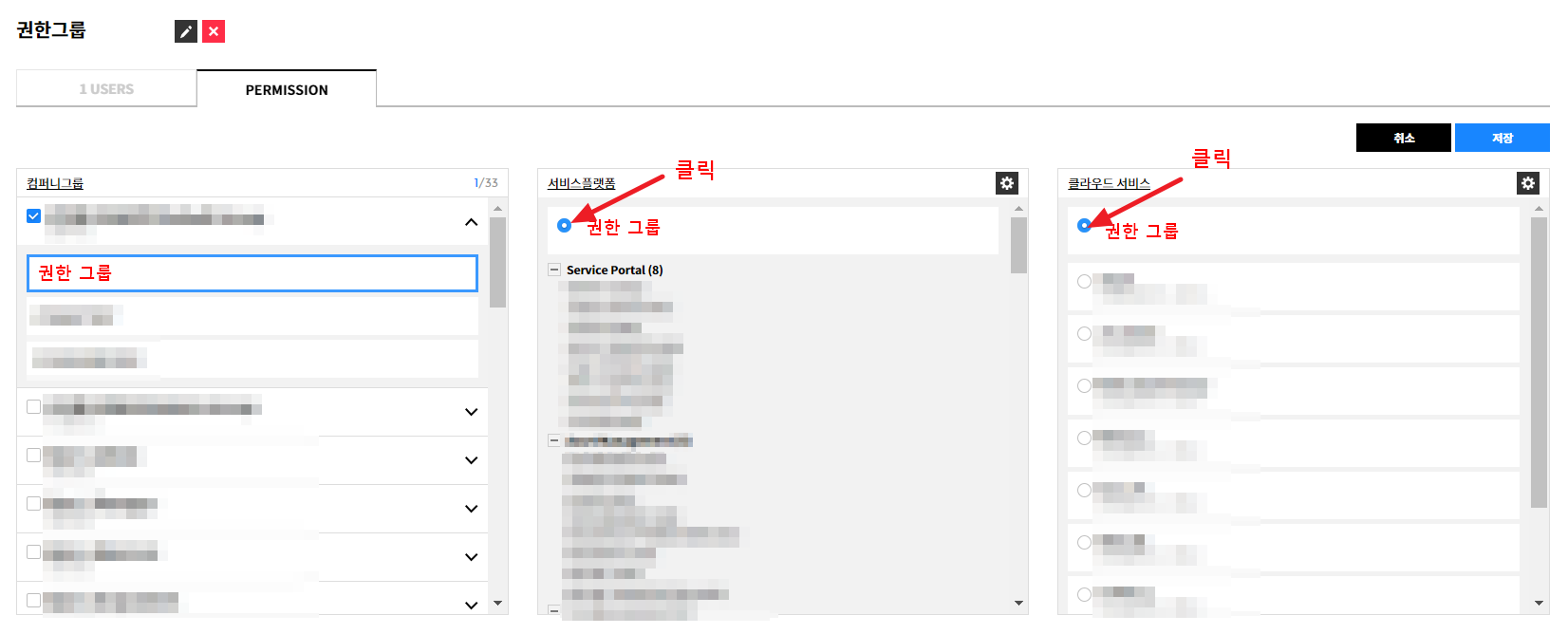

사용자 그룹의 권한 변경

① 사용자 그룹 목록에서 권한을 변경할 사용자 그룹을 선택한 후 Permission 탭을 클릭합니다.

② 권한을 설정할 컴퍼니그룹을 선택한 후 순차적으로 ’서비스플랫폼’과 ’클라우드서비스’를 선택합니다.

③ 저장 버튼을 클릭해 변경 내용을 저장합니다.

④ Permission 탭의 컴퍼니그룹, 서비스플랫폼, 클라우드 서비스는 Service Portal의 권한관리 메뉴에서 설정할 수 있으며, 각 서비스의 톱니바퀴 아이콘을 클릭하면 해당 서비스로 바로 이동합니다.

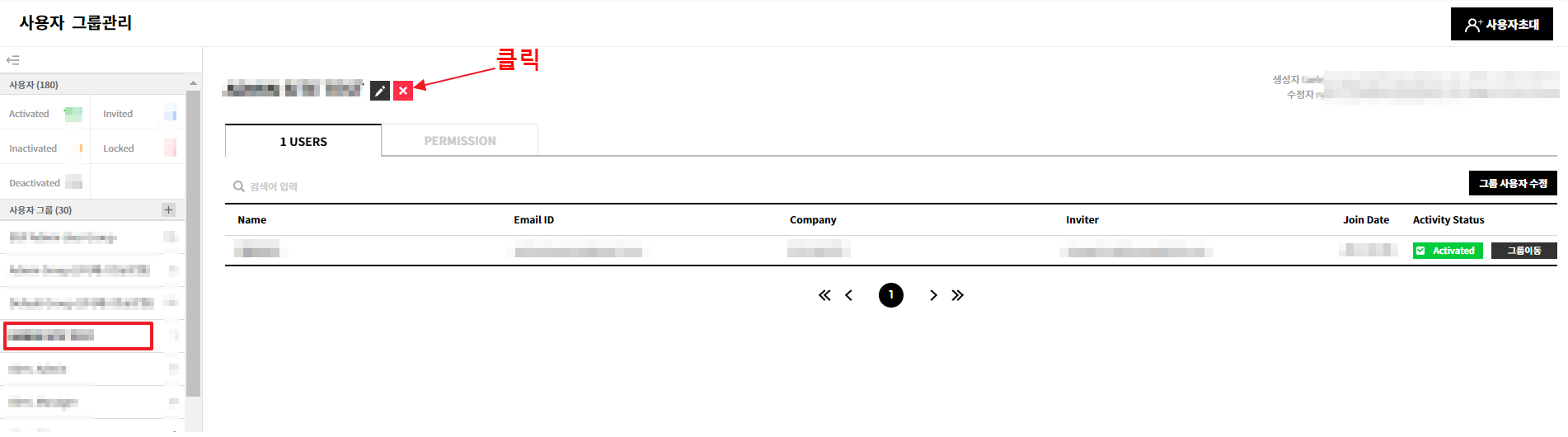

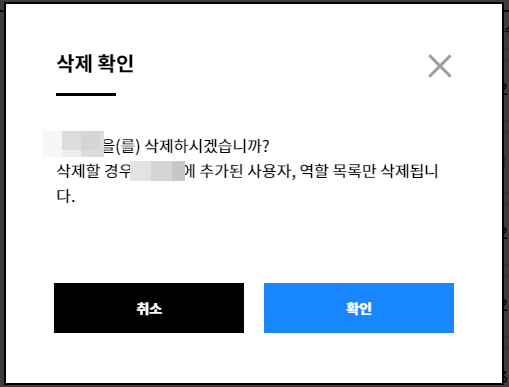

사용자 그룹 삭제

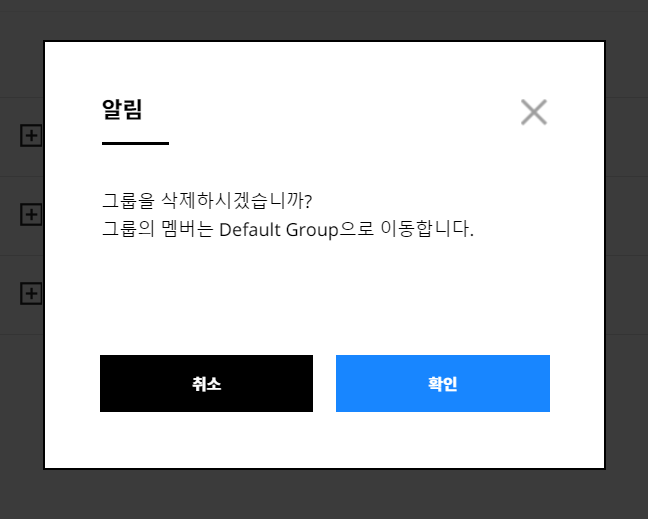

사용자 그룹을 삭제할 수 있습니다. 사용자 그룹 삭제 시 사용자 그룹에 포함되어 있던 사용자들은 디폴트 그룹으로 이동합니다.

① 삭제할 사용자 그룹 선택 후, 사용자 그룹명 오른쪽에 보이는 [x] 버튼을 클릭합니다

② [x] 버튼을 클릭하면 알림 팝업이 뜨면서 삭제 여부를 묻는 질문을 다시 합니다.

확인 버튼을 클릭하면 사용자 그룹이 삭제되고, 해당 그룹에 있는 사용자는 디폴트 그룹으로 이동합니다.

권한

Service Portal > 권한

사용자가 속한 사용자 그룹의 권한에 따라 조회할 수 있는 클라우드 계정 데이터가 다릅니다. 즉 사용자는 자신이 속한 사용자 그룹 내 권한이 부여된 클라우드 계정에 대한 데이터만 조회할 수 있습니다. 권한은 컴퍼니 그룹별, 서비스 플랫폼 그룹별, 클라우드 서비스별로 그룹화할 수 있으며 각 그룹을 사용자 그룹과 연결하여 사용자의 권한을 제어할 수 있습니다.

권한 관리 메뉴에서는 회사, 서비스, 클라우드 계정을 각각의 그룹으로 구성하고, 구성된 그룹을 수정하거나 삭제하는 등 권한 그룹을 관리합니다.

- 컴퍼니 그룹: 여러 회사를 그룹으로 묶어 그룹사로 관리할 수 있습니다.

- 서비스 플랫폼: 서비스 및 메뉴와 각 메뉴에 대한 권한을 그룹으로 묶어 관리할 수 있습니다.

- 클라우드 서비스: 클라우드 서비스와 서비스별 계정을 그룹으로 관리할 수 있습니다.

위 그룹은 아래와 같은 구조로 연결되어 있습니다.

컴퍼니 그룹

Service Portal > 권한 > 컴퍼니 그룹

각각의 회사를 컴퍼니 그룹으로 묶을 수 있습니다. 부서별로 가입 후 가입한 부서를 컴퍼니 그룹으로 묶어 한 회사로 관리하거나 계열사별로 가입 후 계열사들을 하나의 그룹으로 묶어 그룹사로 관리할 수 있습니다.

컴퍼니 그룹 정보 조회

이미 추가된 컴퍼니 그룹의 정보를 확인할 수 있습니다.

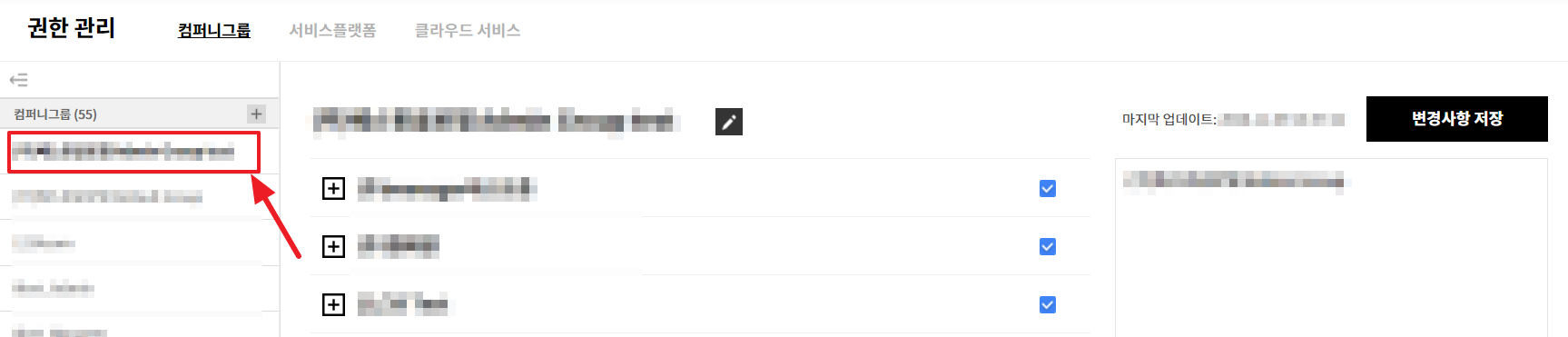

① 컴퍼니 그룹 목록에서 정보를 확인할 컴퍼니 그룹을 클릭합니다.

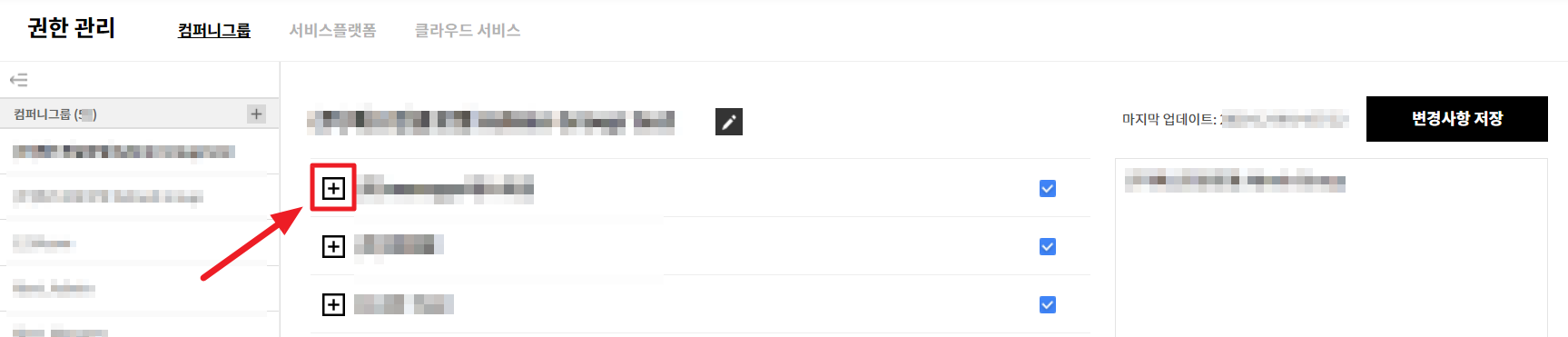

② 컴퍼니 그룹 상세 화면에 선택한 컴퍼니 그룹에 포함된 회사들의 목록이 표시됩니다. 회사 목록에서 [+] 버튼을 클릭해 선택한 회사에서 사용 중인 서비스 정보를 확인할 수 있습니다.

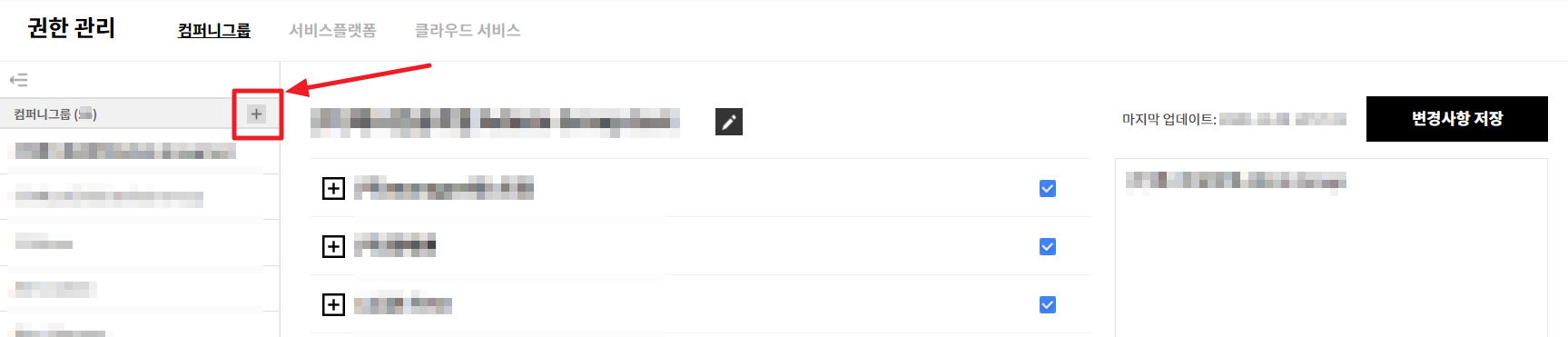

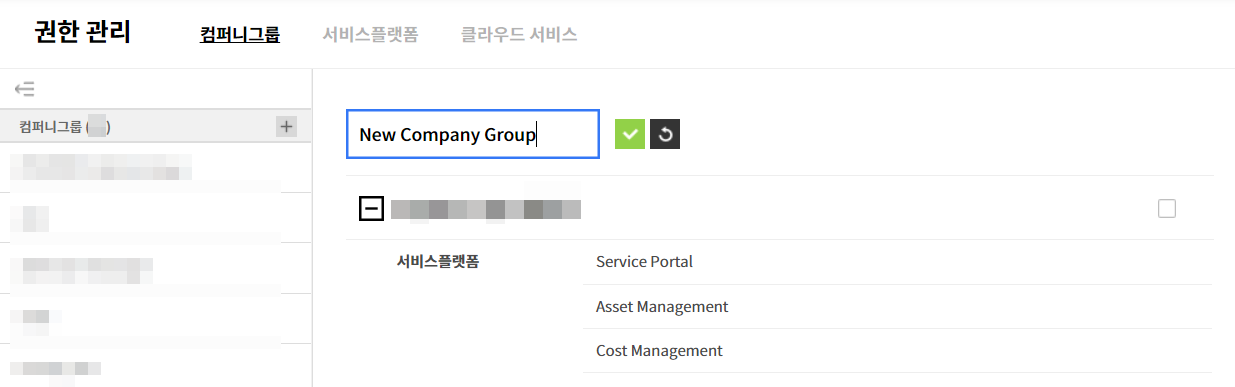

컴퍼니 그룹 생성

새로운 컴퍼니 그룹을 생성하고, 컴퍼니 그룹에 회사를 추가할 수 있습니다.

① 컴퍼니 그룹 추가 버튼을 클릭합니다.

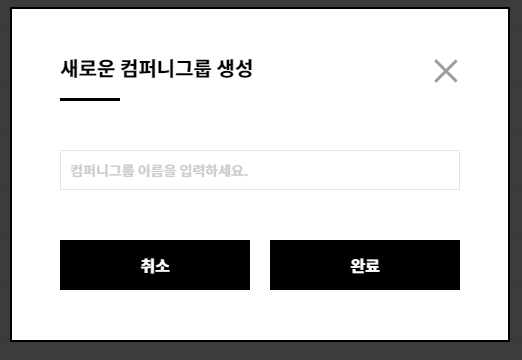

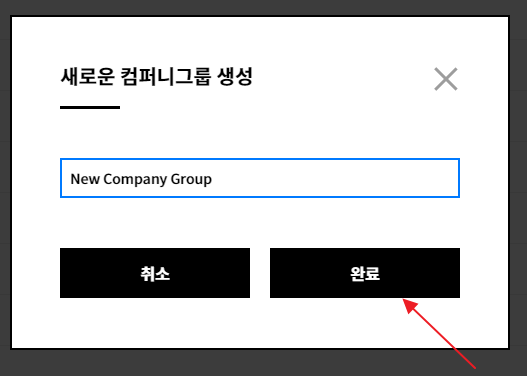

② ‘새로운 컴퍼니 그룹 생성’ 팝업이 표시됩니다.

③ ‘새로운 컴퍼니 그룹 생성’ 팝업에서 추가할 컴퍼니 그룹의 이름을 입력하고 완료 버튼을 클릭합니다.

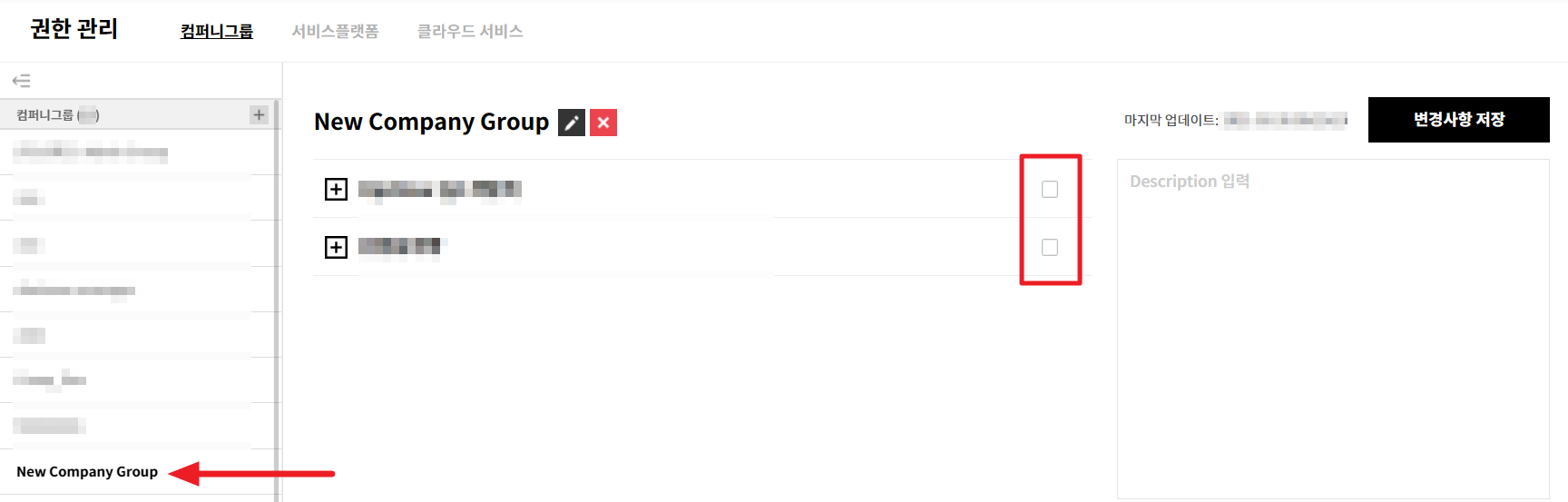

④ 컴퍼니 그룹 목록에 새로운 컴퍼니 그룹이 추가된 것을 확인할 수 있습니다.

⑤ 컴퍼니 그룹 상세 화면에서 컴퍼니 그룹에 추가할 수 있는 회사의 목록이 표시됩니다.

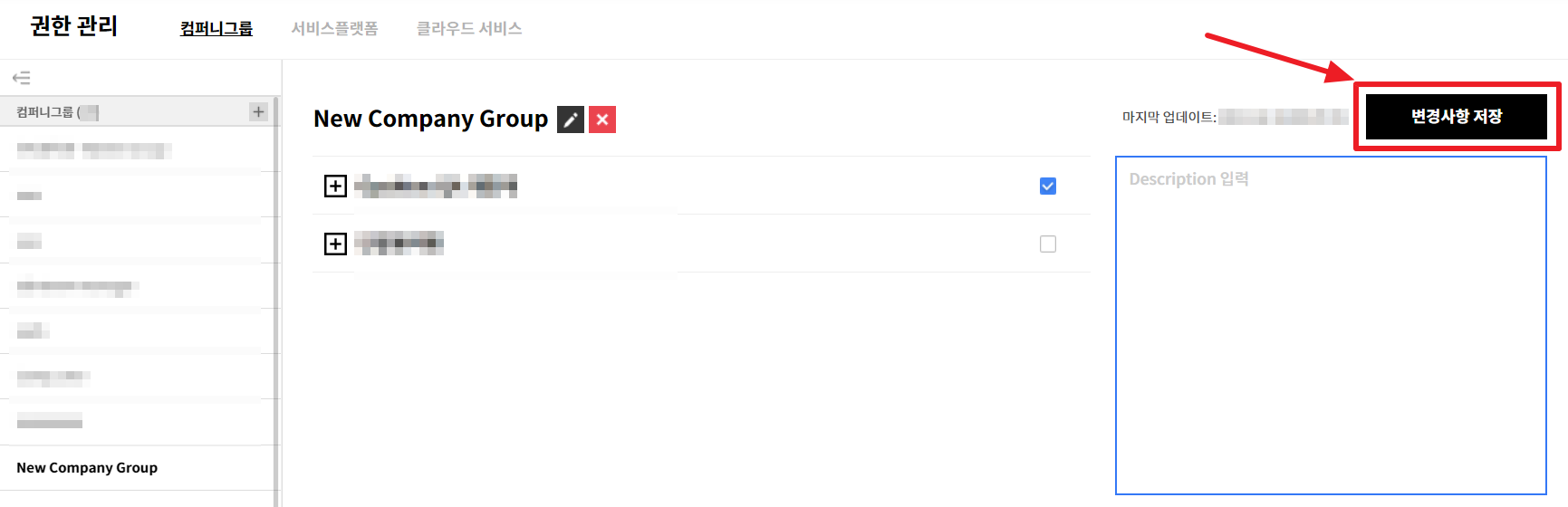

⑥ 체크박스를 선택해 추가할 회사를 선택하고, 선택한 회사에 대한 간단한 설명도 설명 입력 박스에 추가할 수 있습니다. 설정이 완료되면 오른쪽 상단의 [변경사항 저장] 버튼을 클릭합니다.

⑦ 새로운 컴퍼니 그룹의 추가가 완료됩니다.

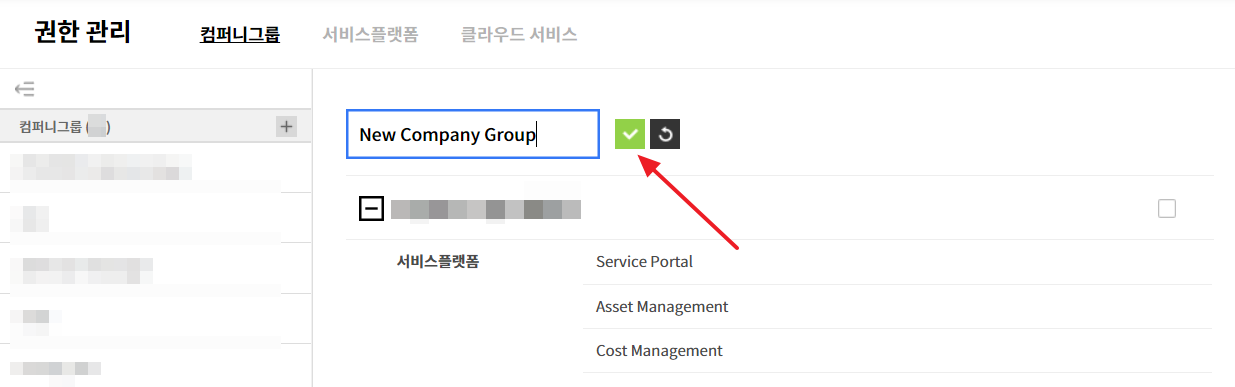

컴퍼니 그룹 이름 수정

이미 추가된 컴퍼니 그룹의 이름을 변경할 수 있고, 새로운 회사를 추가하거나 추가된 회사를 제거할 수 있습니다.

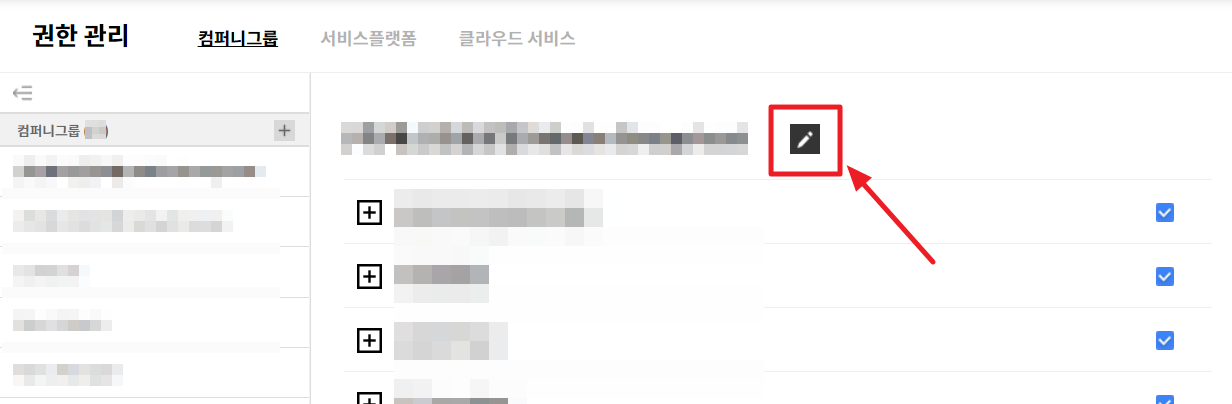

① 컴퍼니 그룹 목록에서 이름을 변경할 컴퍼니 그룹을 선택합니다. 컴퍼니 그룹 이름 옆의 수정 버튼을 클릭합니다.

② 컴퍼니 그룹의 이름이 편집 가능한 상태로 변경되면, 이름을 변경합니다.

③ 이름 변경 후, 체크박스 버튼을 클릭합니다.

④ 컴퍼니 그룹의 이름 변경이 완료됩니다.

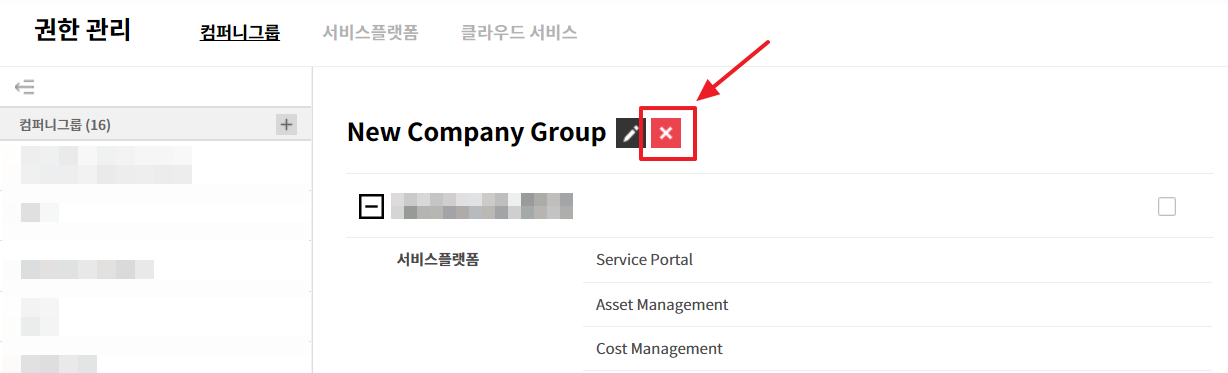

컴퍼니 그룹 삭제

추가된 컴퍼니 그룹을 삭제하려면 아래 순서를 따릅니다.

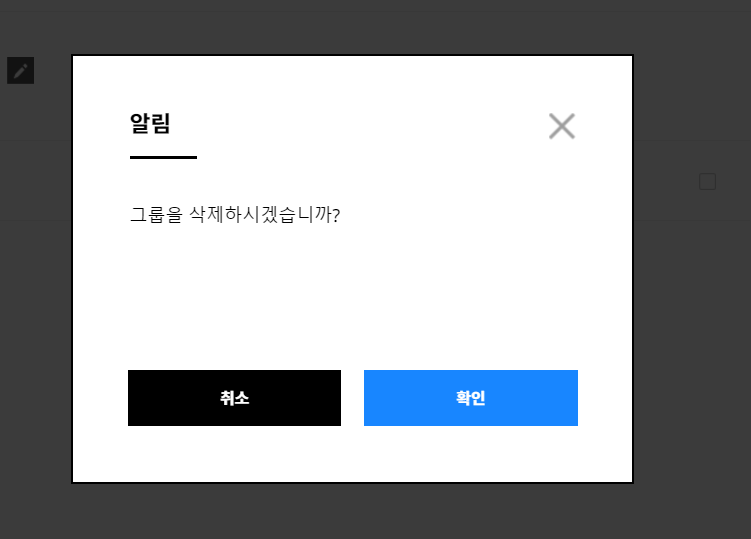

① 컴퍼니 그룹 목록에서 삭제할 컴퍼니 그룹을 선택합니다. [X] 버튼을 클릭합니다.

② 그룹 삭제를 확인하는 팝업이 표시됩니다. 팝업의 확인 버튼을 클릭합니다.

③ 컴퍼니 그룹의 삭제가 완료됩니다.

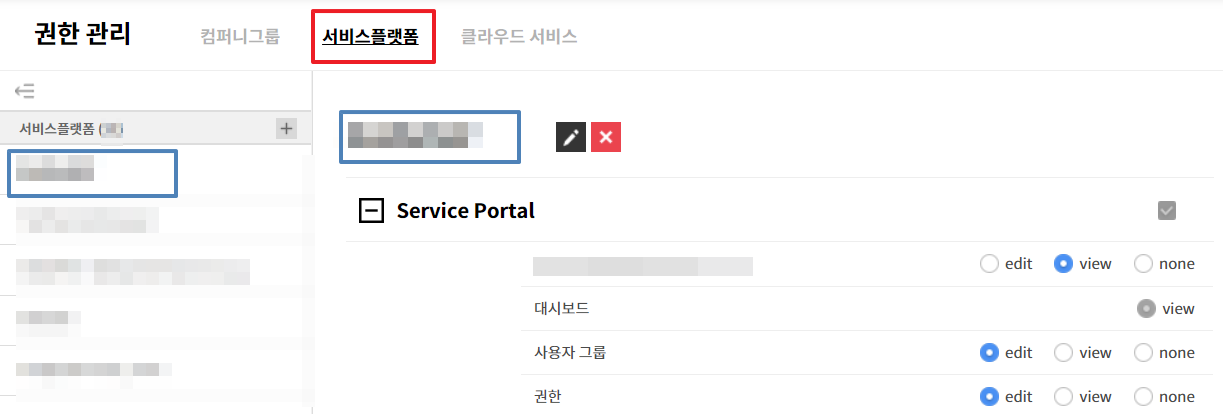

서비스 플랫폼 그룹

Service Portal > 권한 > 서비스 플랫폼

서비스 플랫폼과 서비스 플랫폼 내 메뉴의 권한을 그룹으로 묶어 서비스 플랫폼 그룹을 만들 수 있습니다. 이 그룹을 사용자 그룹에 연결해 간편하게 사용자 그룹 내 사용자가 볼 수 있는 메뉴와 메뉴별 편집 권한을 설정할 수 있습니다.

📌 중요

서비스 플랫폼의 일부 메뉴에서는 계정별 권한 제어를 적용할 수 없습니다. 서비스 플랫폼별 메뉴 이름 옆에아이콘이 붙은 경우, 해당 메뉴를 활성화하면 모든 클라우드 서비스 계정의 데이터를 조회할 수 있습니다.

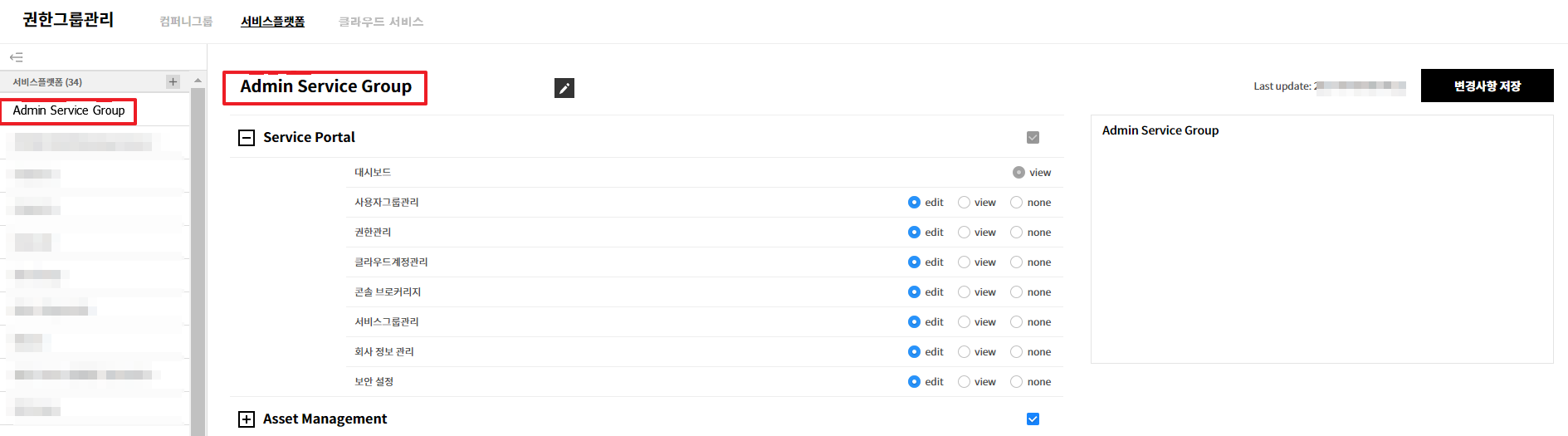

서비스 플랫폼 정보 보기

서비스 플랫폼의 상세 정보를 확인할 수 있습니다.

① 서비스 플랫폼 목록에서 정보를 확인할 서비스 플랫폼 그룹을 클릭합니다.

② 화면 오른쪽에 선택한 서비스 플랫폼 그룹에 포함된 서비스 목록이 표시됩니다.

③ 서비스 플랫폼 앞의 [+] 버튼을 클릭해 서비스에서 사용 가능한 메뉴와 메뉴별 권한을 확인할 수 있습니다.

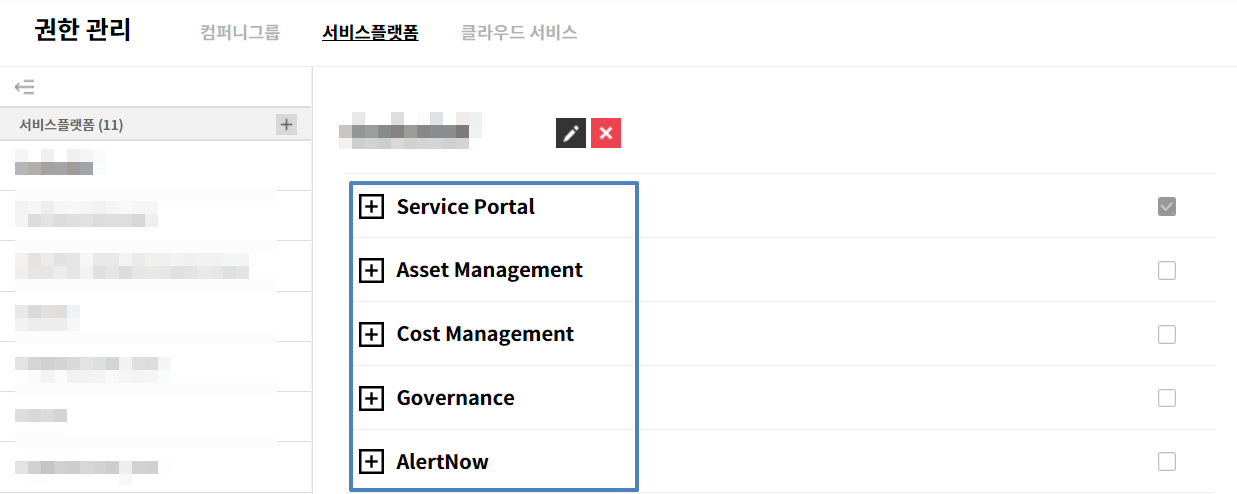

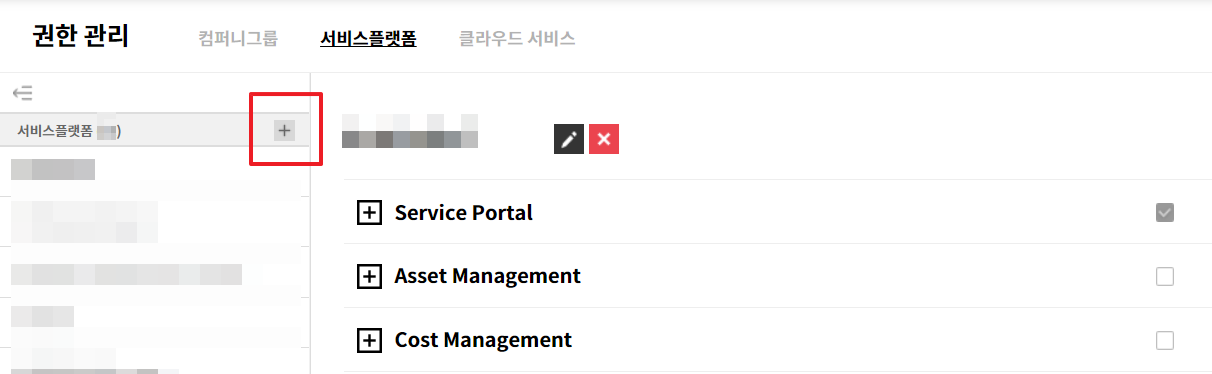

서비스 플랫폼 그룹 생성

새로운 서비스 플랫폼 그룹을 만들고, 서비스 플랫폼 그룹에 서비스와 메뉴별 권한을 설정할 수 있습니다.

① 서비스 플랫폼 그룹 추가 버튼을 클릭합니다.

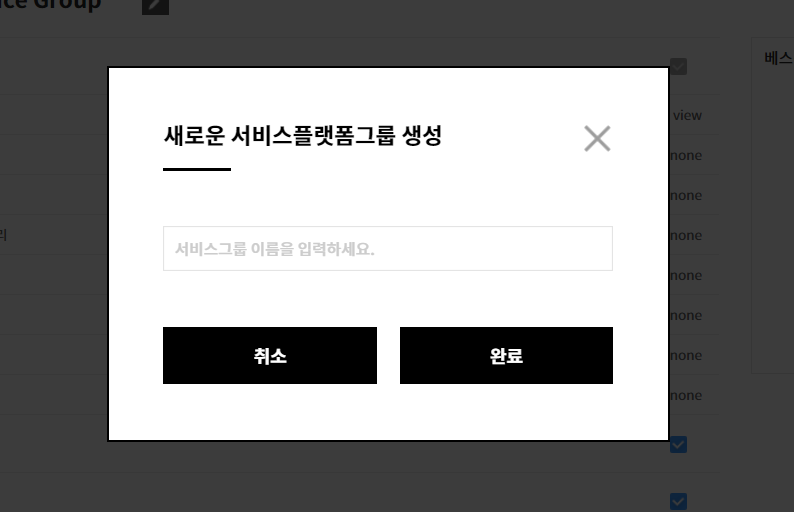

② ‘새로운 서비스 플랫폼 그룹 생성’ 팝업이 표시됩니다. 추가할 서비스 플랫폼 그룹의 이름을 입력하고 완료 버튼을 클릭합니다.

③ 서비스 플랫폼 그룹 목록에 새로운 서비스 플랫폼 그룹이 추가된 것을 확인할 수 있습니다.

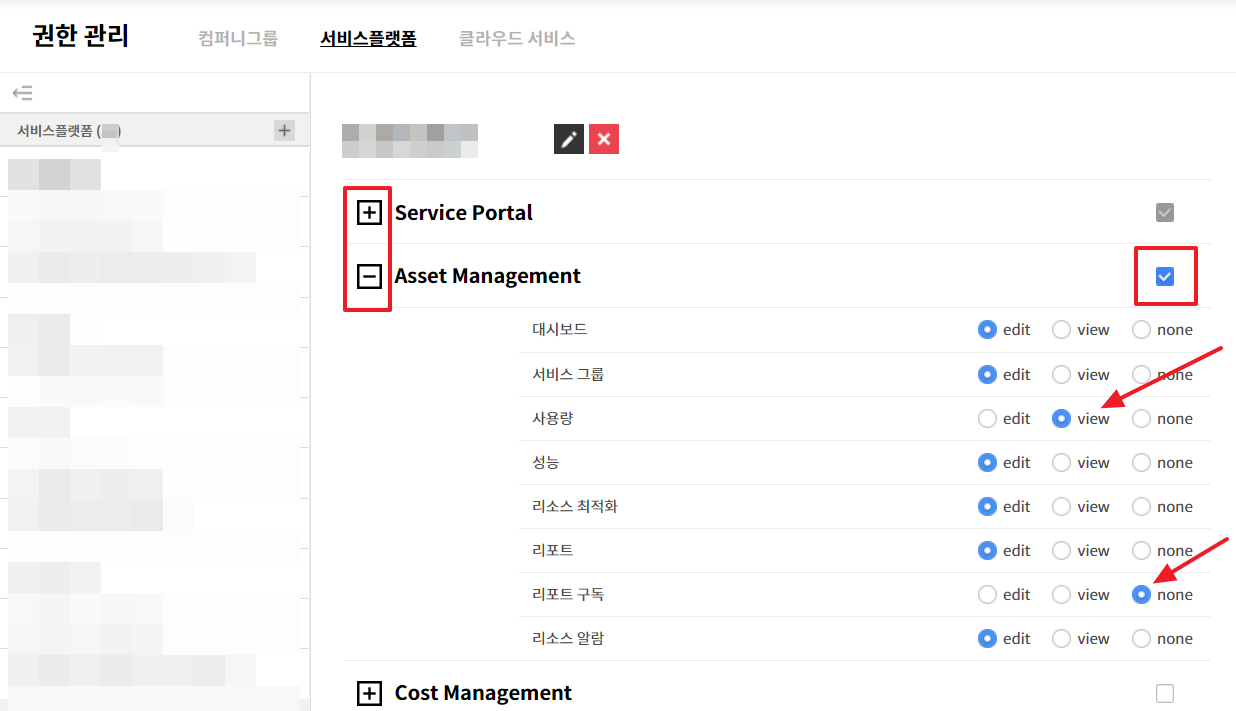

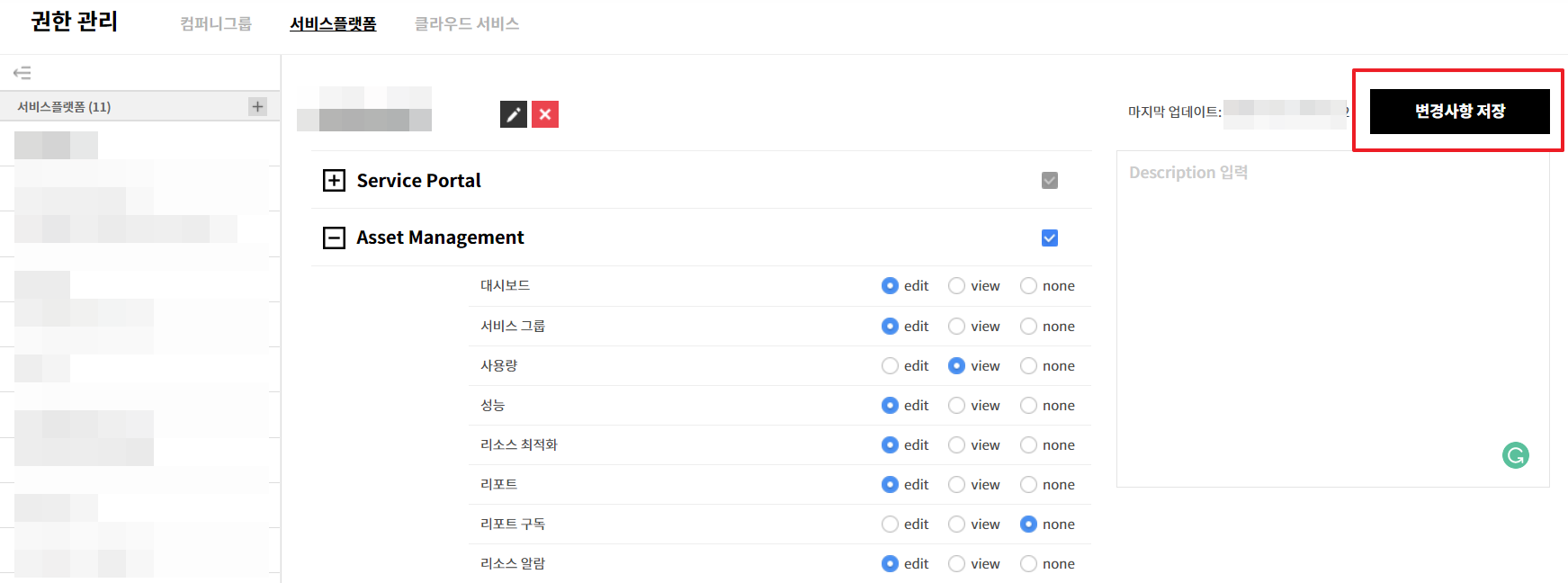

④ 화면 오른쪽에 선택 가능한 서비스 플랫폼 목록이 표시됩니다. 서비스 플랫폼 이름 앞의 [+] 버튼을 클릭해 서비스 내 메뉴별 상세 권한을 설정할 수 있습니다. 체크박스를 선택해 메뉴별 권한을 설정합니다.

⑤ 변경사항 저장 버튼을 클릭합니다.

⑥ 새로운 서비스 플랫폼 그룹의 추가가 완료됩니다.

서비스 플랫폼 그룹 수정

서비스 플랫폼 그룹의 이름 변경 및 서비스 플랫폼별 권한 변경하는 방법을 설명합니다.

서비스 플랫폼 그룹 이름 변경

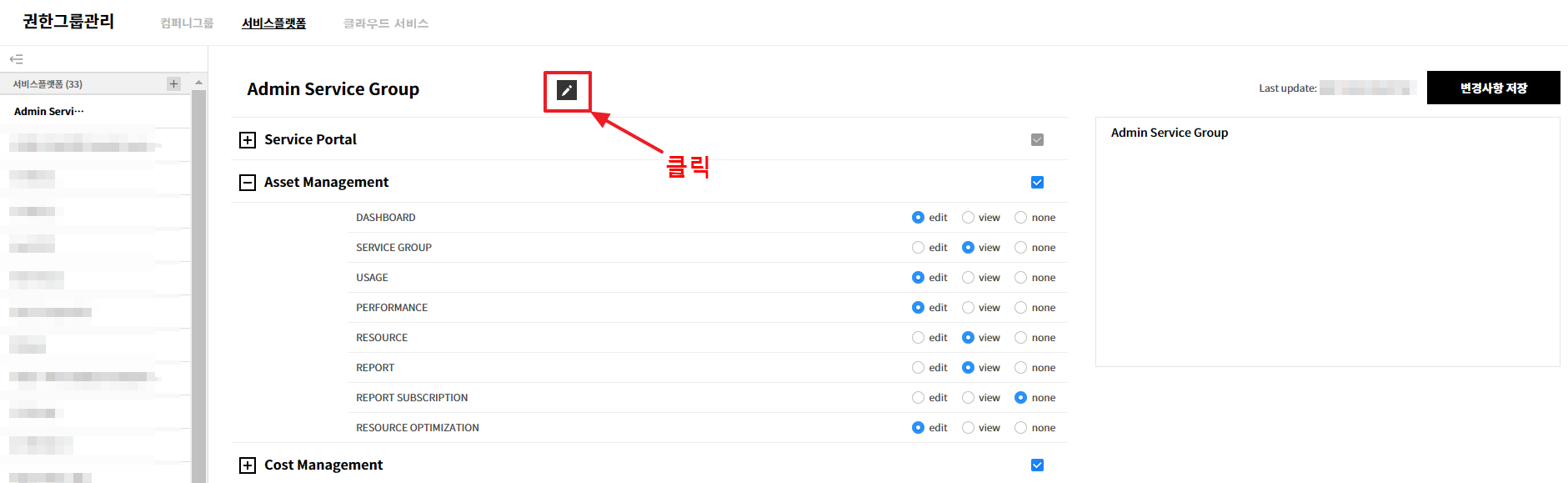

① 서비스 플랫폼 그룹 목록에서 이름을 변경할 그룹을 선택합니다. 상세 화면에 선택한 서비스 플랫폼 그룹 정보가 표시됩니다.

② 서비스 플랫폼 그룹 이름 옆의 연필 아이콘 버튼을 클릭합니다.

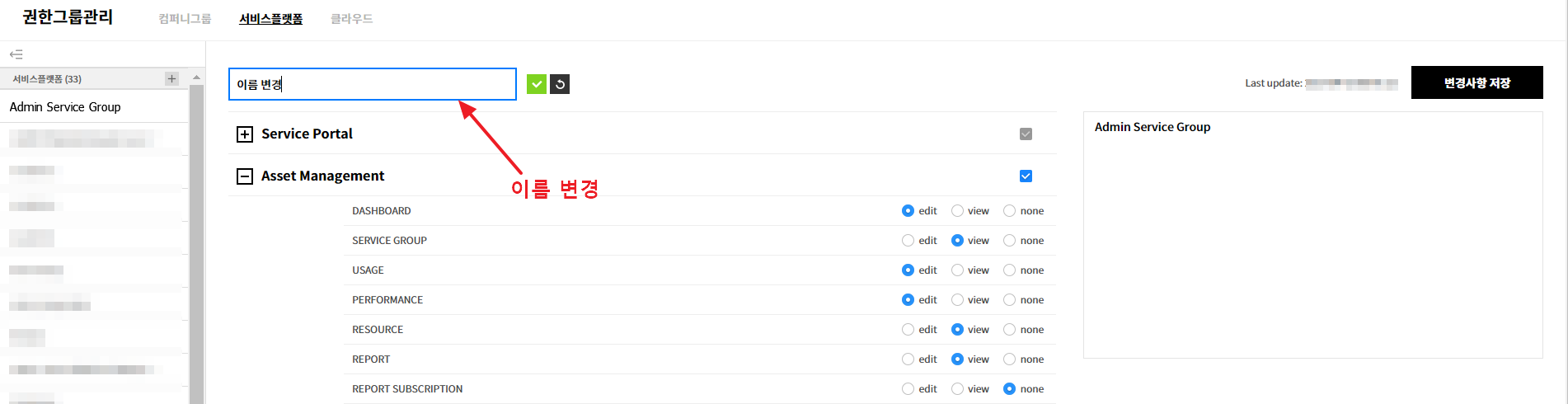

③ 서비스 플랫폼 그룹의 이름이 편집 가능한 상태로 변경됩니다. 입력 필드에 변경하고자 하는 이름을 입력합니다.

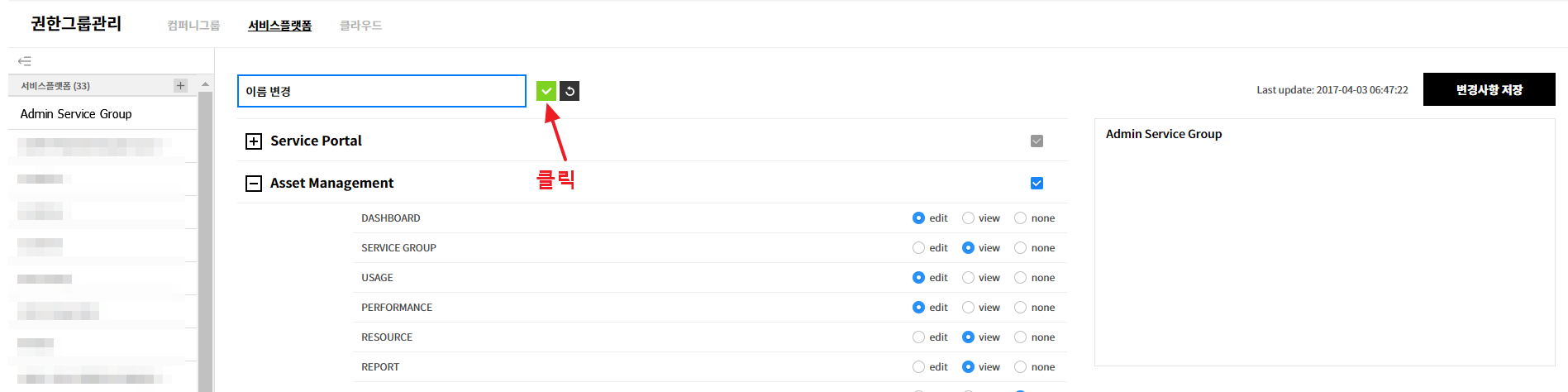

④ 이름 변경 후, 확인 버튼을 클릭합니다.

⑤ 서비스 플랫폼 그룹의 이름 변경이 완료됩니다.

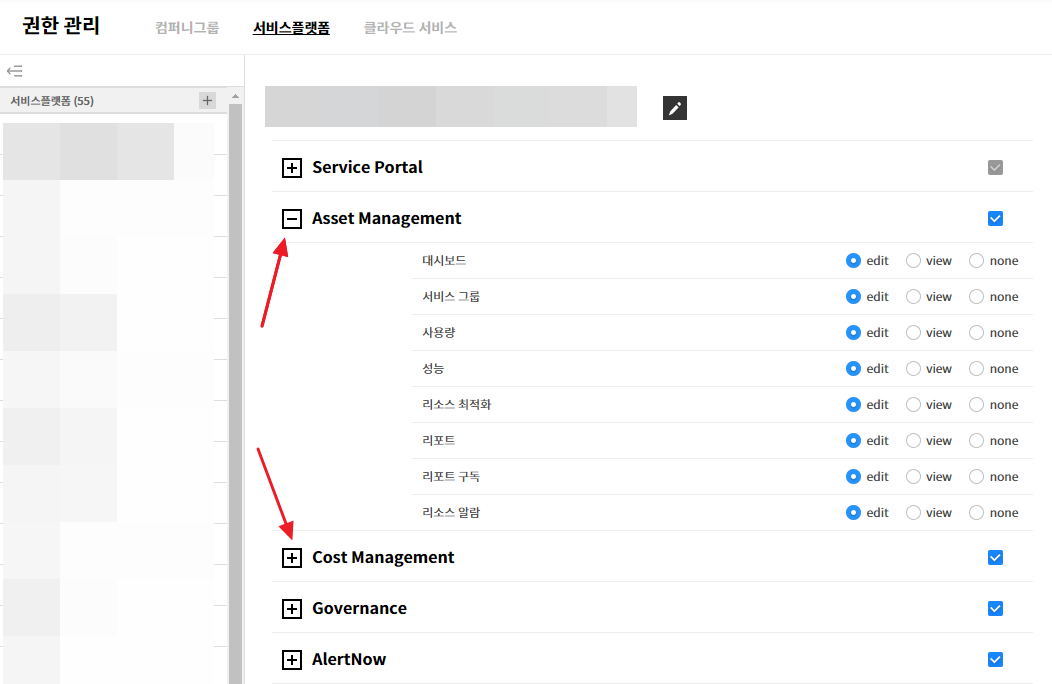

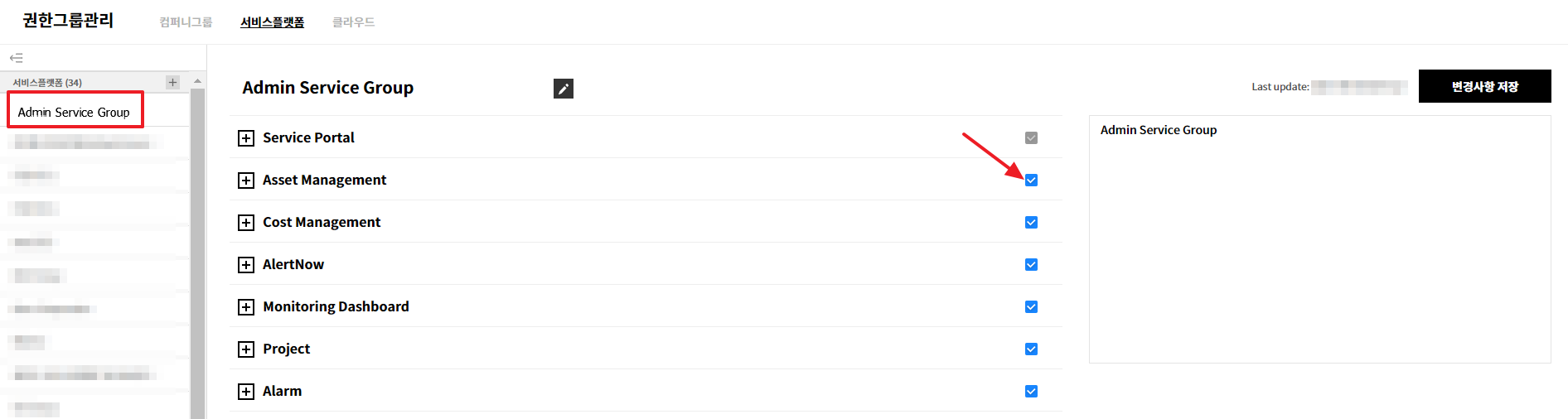

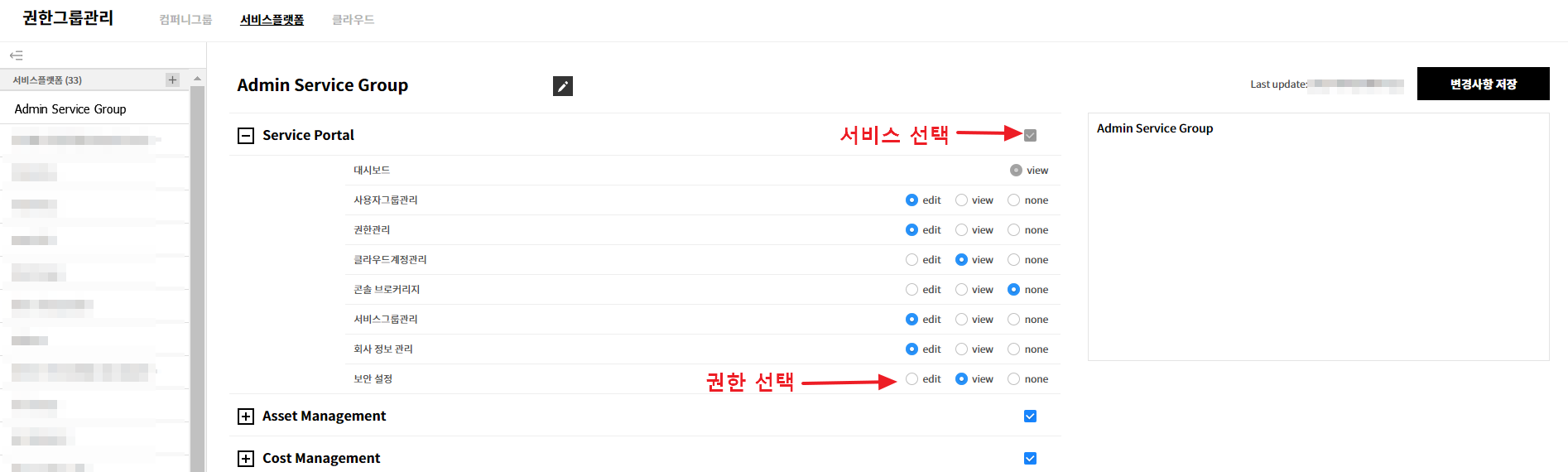

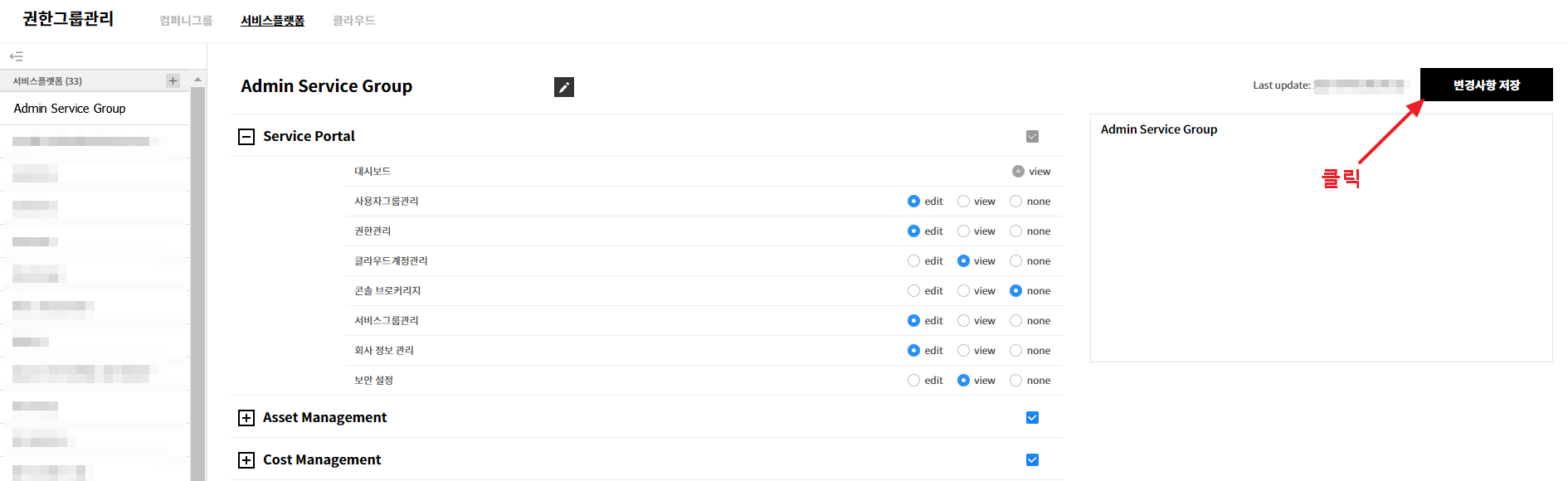

서비스 플랫폼 그룹의 권한 변경

① 서비스 플랫폼 그룹 목록에서 권한을 변경할 그룹을 선택합니다. 상세 화면에 선택한 서비스 플랫폼 그룹에서 사용 가능한 서비스의 목록을 확인할 수 있습니다.

② 서비스 내 메뉴의 체크박스를 선택 해제하여 권한을 제거하거나, 메뉴별로 권한을 변경할 수 있습니다.

③ 권한 설정을 변경한 후 변경사항 저장 버튼을 클릭합니다.

④ 서비스 플랫폼 그룹 내 권한 변경이 완료됩니다.

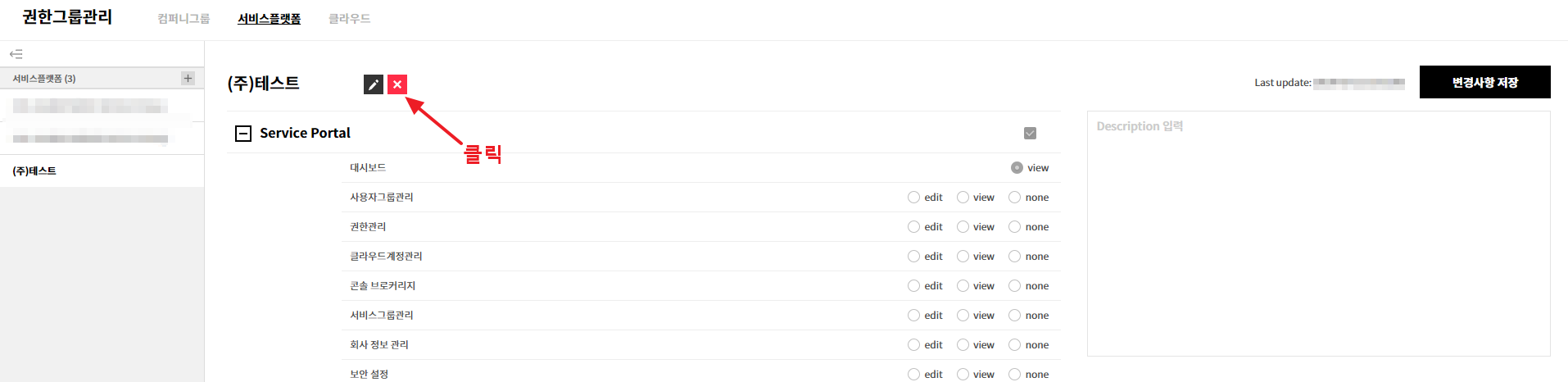

서비스 플랫폼 그룹 삭제

서비스 플랫폼 그룹을 삭제할 수 있습니다.

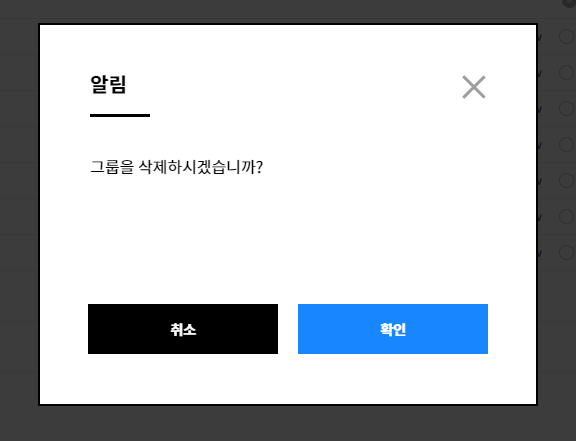

① 서비스 플랫폼 그룹 목록에서 삭제할 서비스 플랫폼 그룹을 선택합니다. 그룹명 오른쪽의 [X] 버튼을 클릭합니다.

② 그룹 삭제를 확인하는 팝업이 표시됩니다.

팝업의 확인 버튼을 클릭합니다.

③ 서비스 플랫폼 그룹이 삭제됩니다.

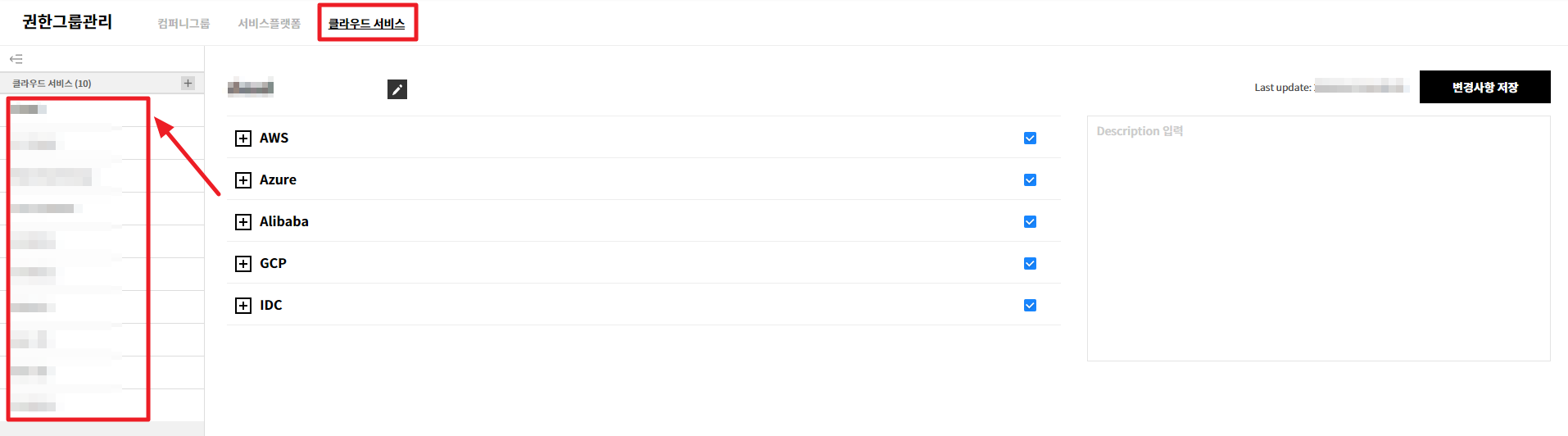

클라우드 서비스 그룹

Service Portal > 권한 > 클라우드 서비스

사용하고 있는 클라우드 서비스와 클라우드 서비스의 계정에 대한 접근 권한을 그룹으로 묶을 수 있습니다. 클라우드 그룹을 사용자 그룹에 연결해 사용자 그룹 내 사용자들이 확인할 수 있는 클라우드 서비스와 계정의 접근 권한을 설정할 수 있습니다.

📜 참고: Admin 그룹의 경우, 모든 클라우드 서비스 계정이 전체 선택되어 있으며 선택을 해제할 수 없습니다. Admin 그룹이 아닌 경우, 클라우드 서비스 계정을 원하는 대로 선택 및 해제할 수 있으며, 사용자 그룹에 부여된 권한에 따라 각 사용자는 해당 클라우드 서비스 계정의 데이터를 조회할 수 있습니다.

클라우드 서비스 그룹 정보 조회

클라우드 서비스 그룹의 정보를 확인할 수 있습니다.

① 클라우드 서비스 그룹 목록에서 정보를 확인할 클라우드 서비스 그룹을 클릭합니다. 선택한 클라우드 서비스 그룹에 속한 퍼블릭 클라우드 서비스가 표시됩니다.

② 퍼블릭 클라우드 서비스별 [+] 버튼을 클릭하면 클라우드 서비스 그룹에서 확인 가능한 계정이 표시됩니다.

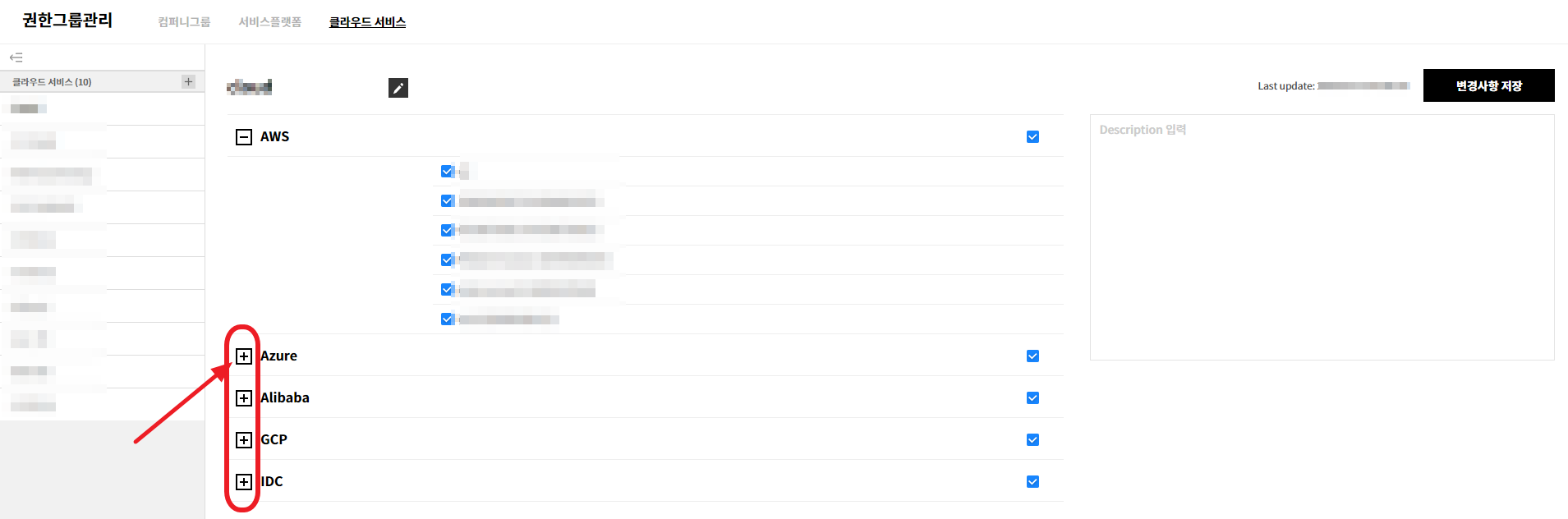

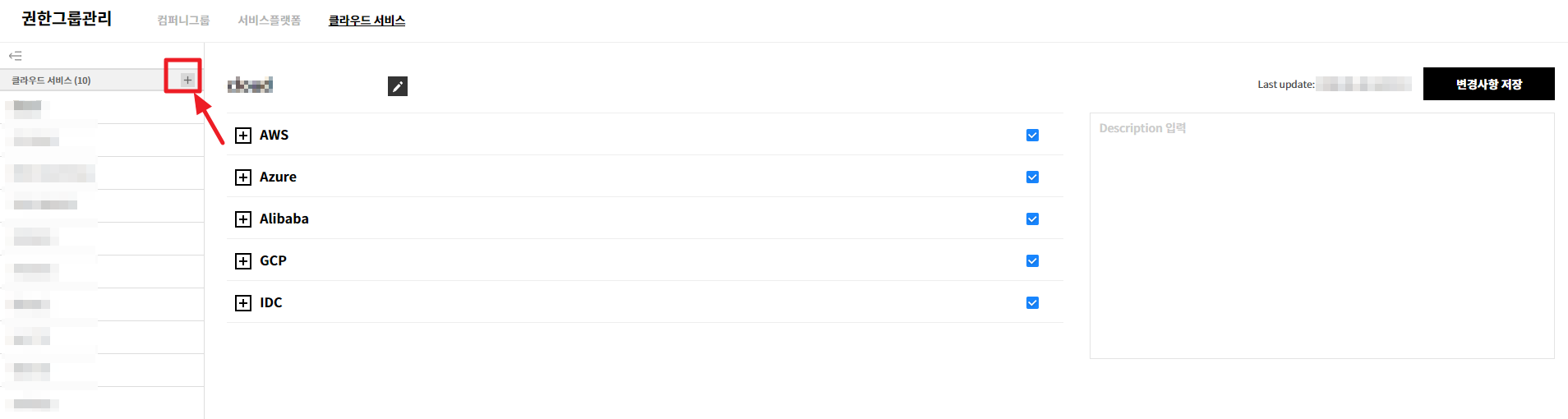

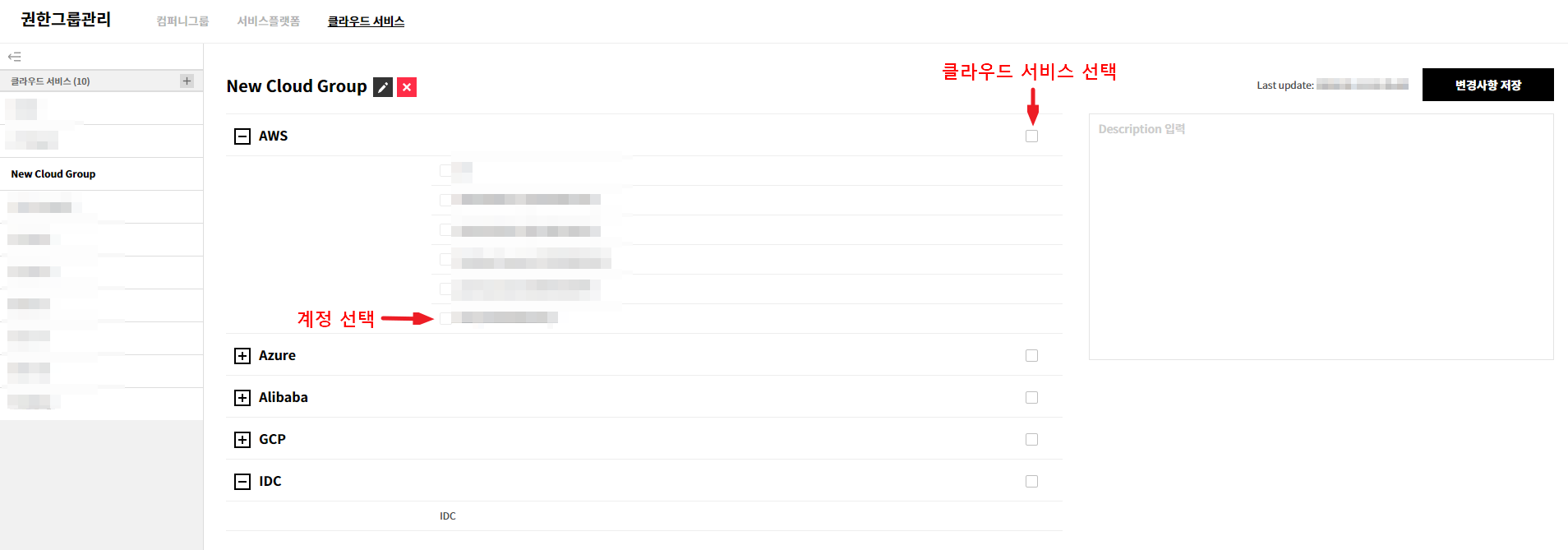

클라우드 서비스 그룹 생성

새로운 클라우드 서비스 그룹을 만들고, 그룹에서 사용 가능한 퍼블릭 클라우드 서비스 및 계정을 설정할 수 있습니다.

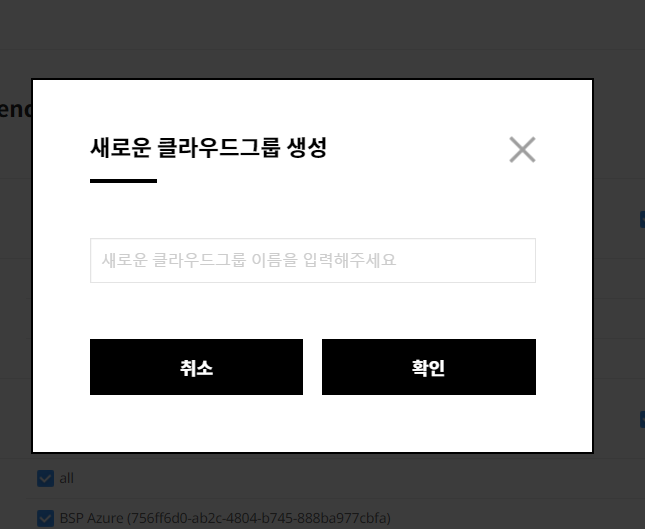

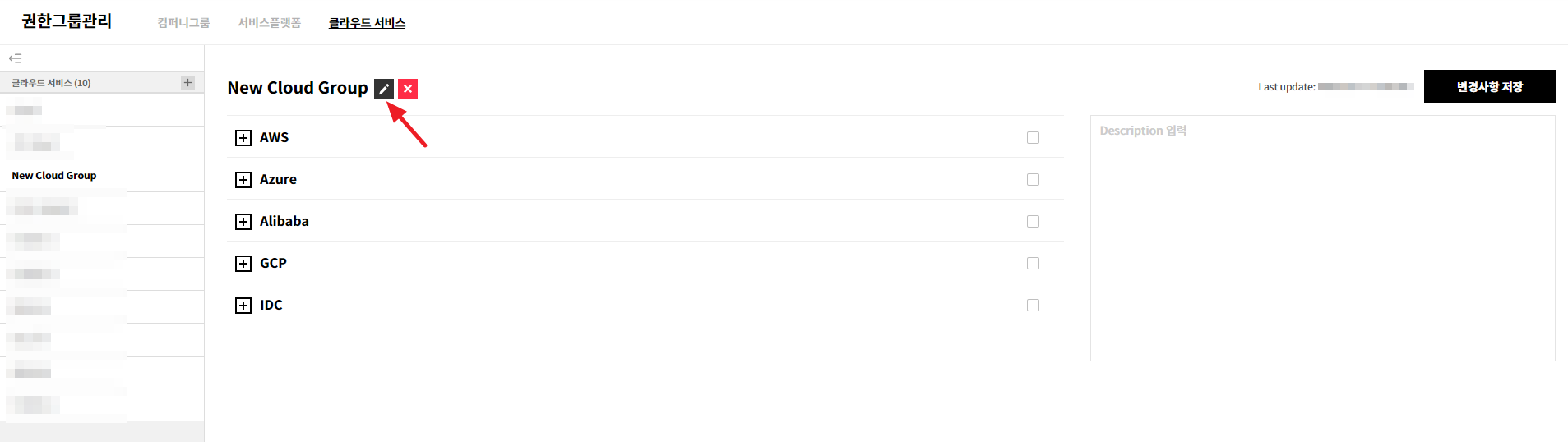

① 클라우드 서비스 그룹을 추가하려면 빨간 화살표가 가리키는 [+] 버튼을 클릭합니다.

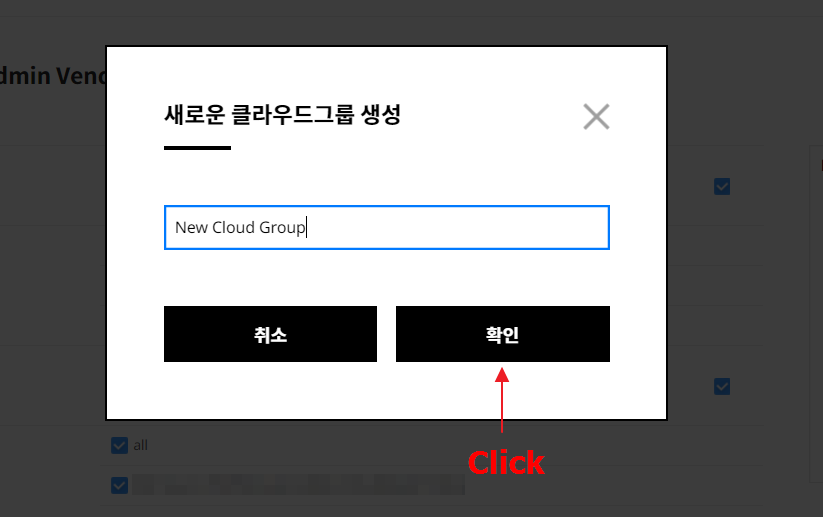

② ‘새로운 클라우드 그룹 생성’ 팝업이 표시됩니다.

③ ‘새로운 클라우드 그룹 생성’ 팝업에서 추가할 클라우드 그룹의 이름을 입력하고 확인 버튼을 클릭합니다.

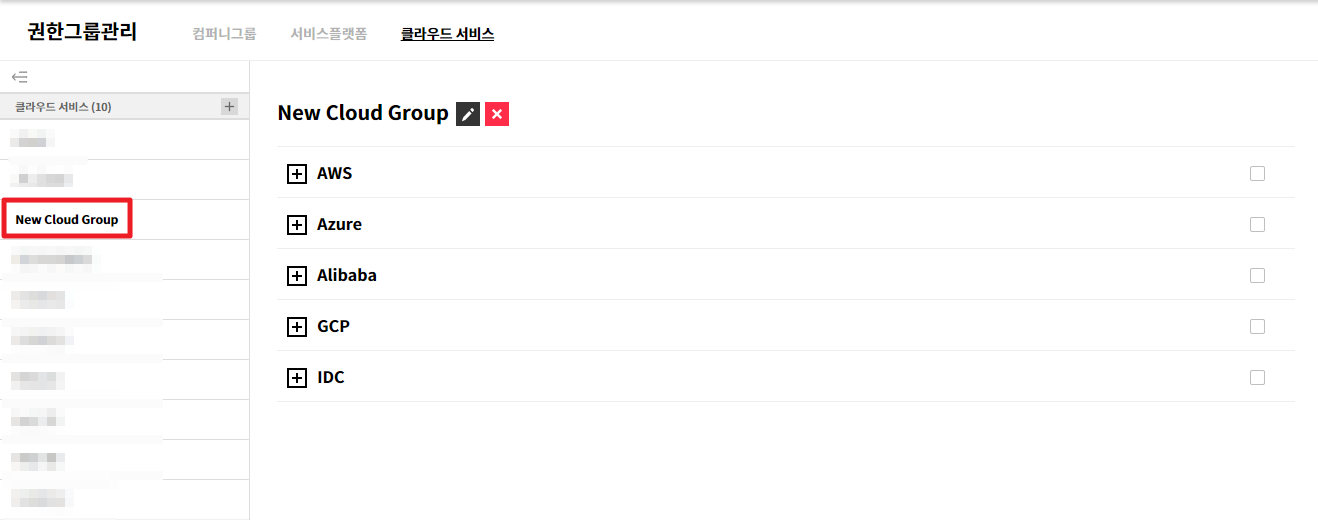

④ 클라우드 그룹 목록에 새로운 클라우드 그룹이 추가된 것을 확인할 수 있습니다.

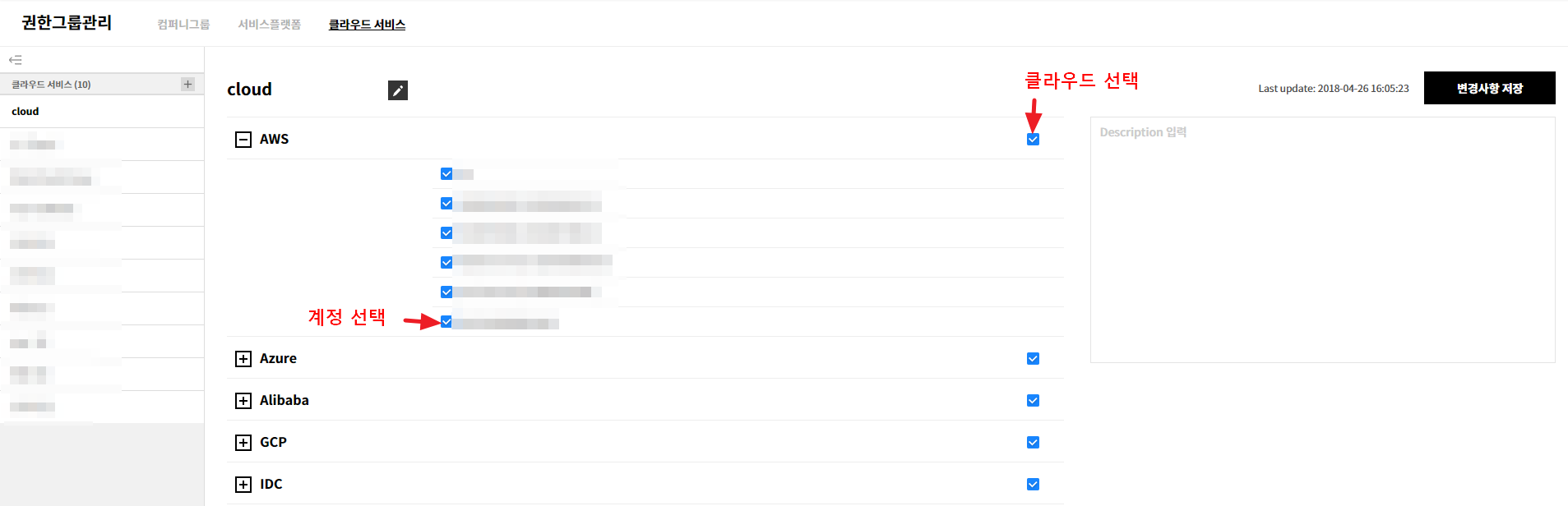

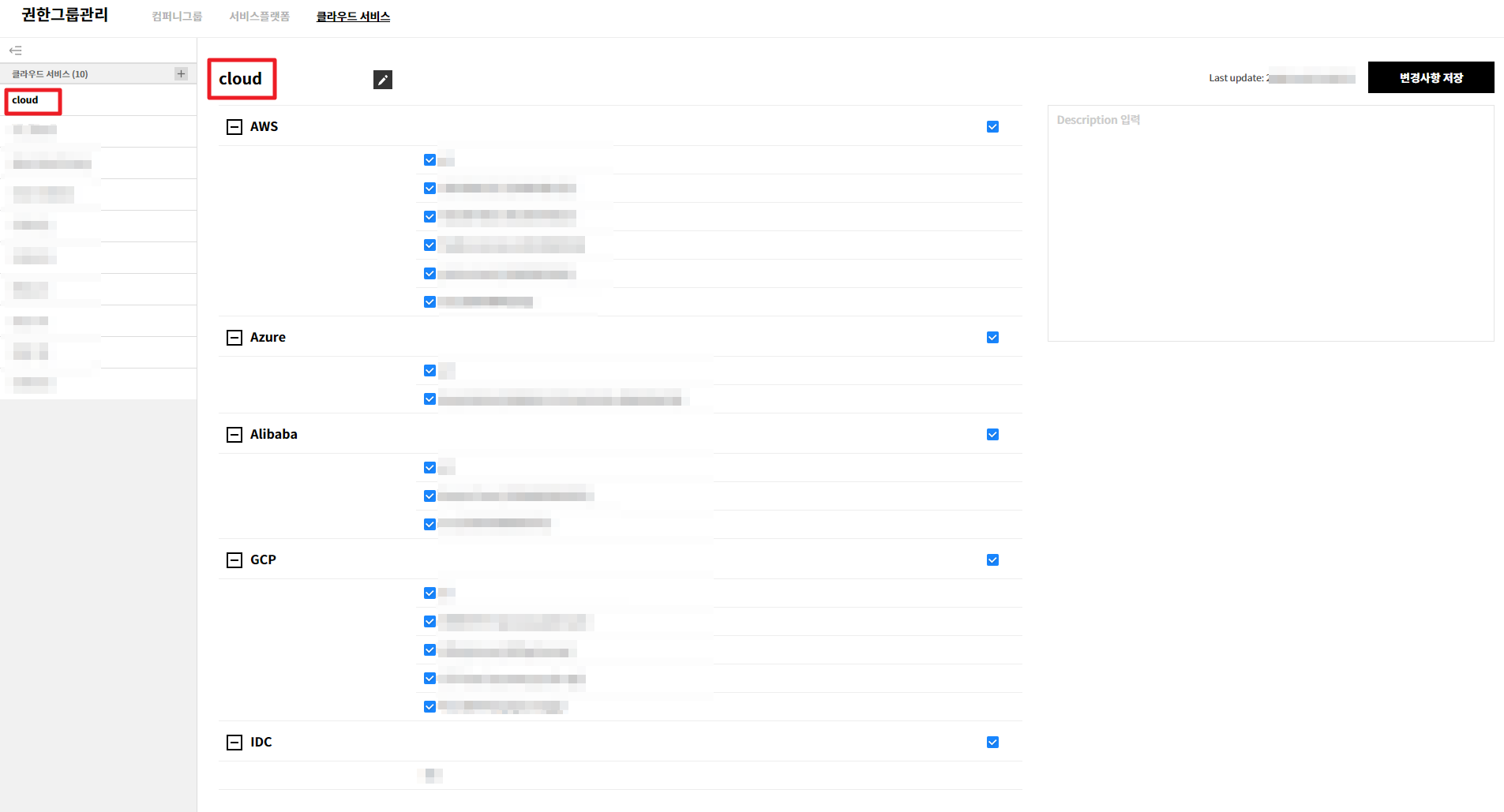

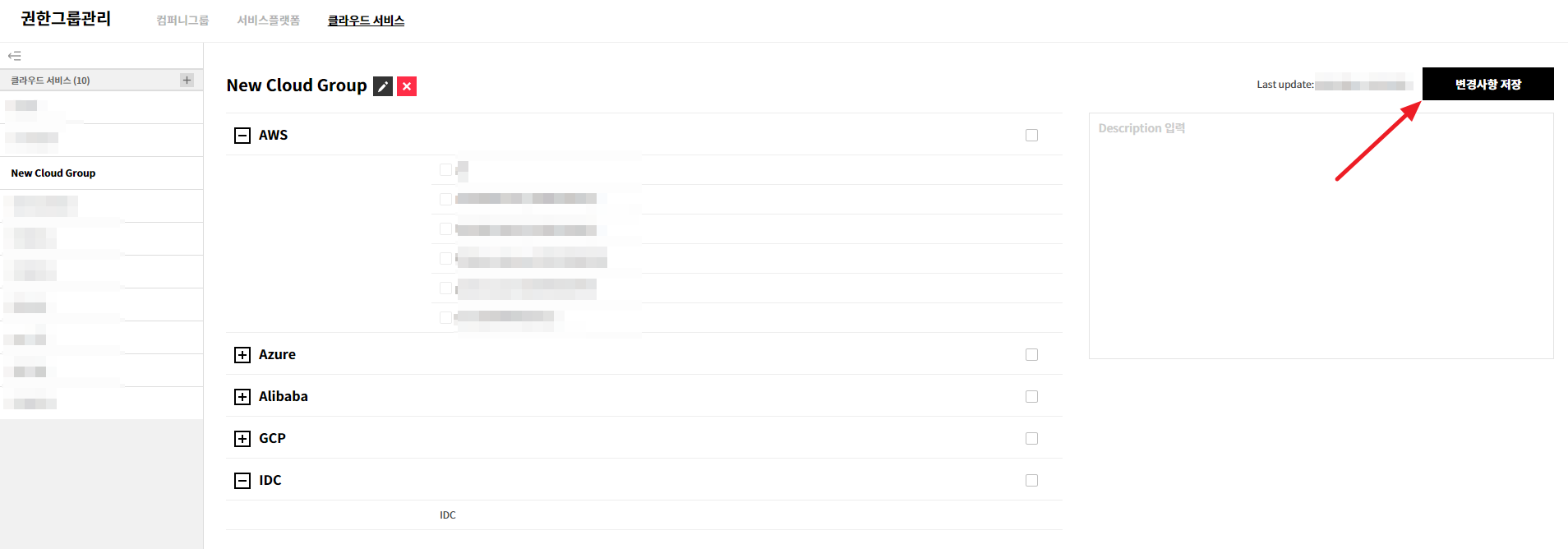

⑤ 클라우드 그룹 상세 화면에 선택 가능한 퍼블릭 클라우드 서비스와 계정 목록이 표시됩니다. 목록에 보이는 클라우드 서비스와 계정은 Service Portal > 클라우드 계정 관리 메뉴에서 등록할 수 있습니다. 아래 화면처럼 퍼블릭 클라우드 서비스의 체크박스를 선택해 해당 서비스의 사용 가능 여부를 설정할 수 있습니다. 또한 서비스 내 계정의 체크박스를 선택해 해당 계정의 사용 가능 여부를 설정할 수 있습니다.

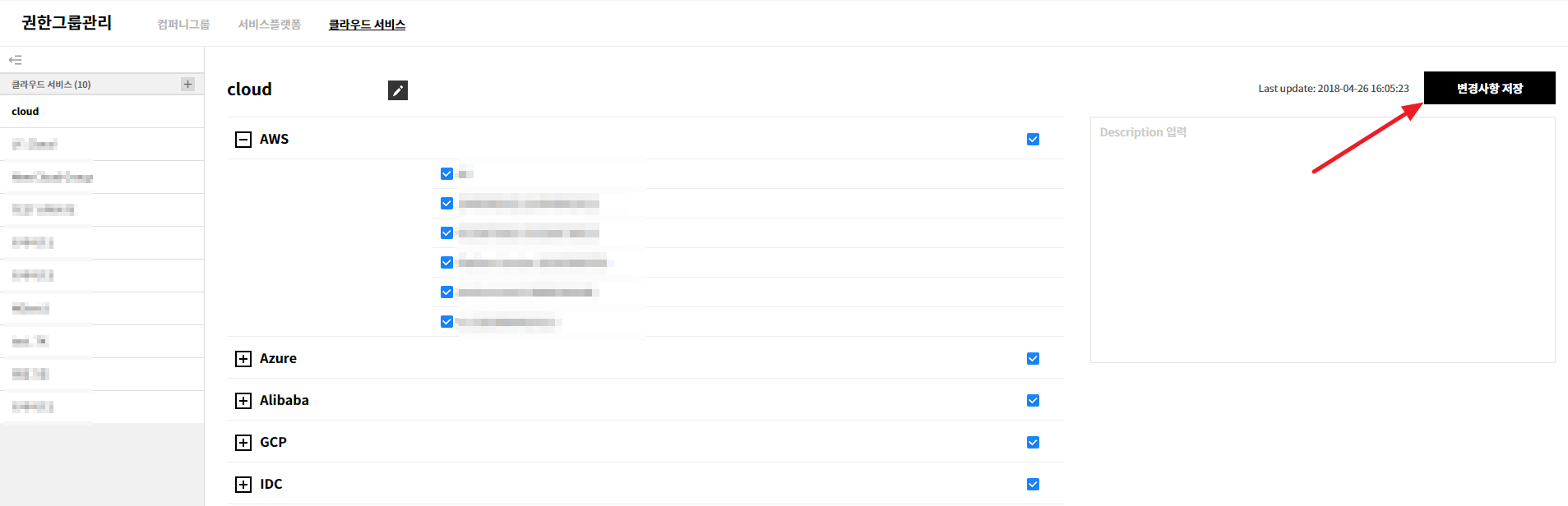

⑥ 변경사항 저장 버튼을 클릭합니다.

⑦ 새로운 클라우드 서비스 그룹이 추가됩니다.

클라우드 서비스 그룹 이름 수정

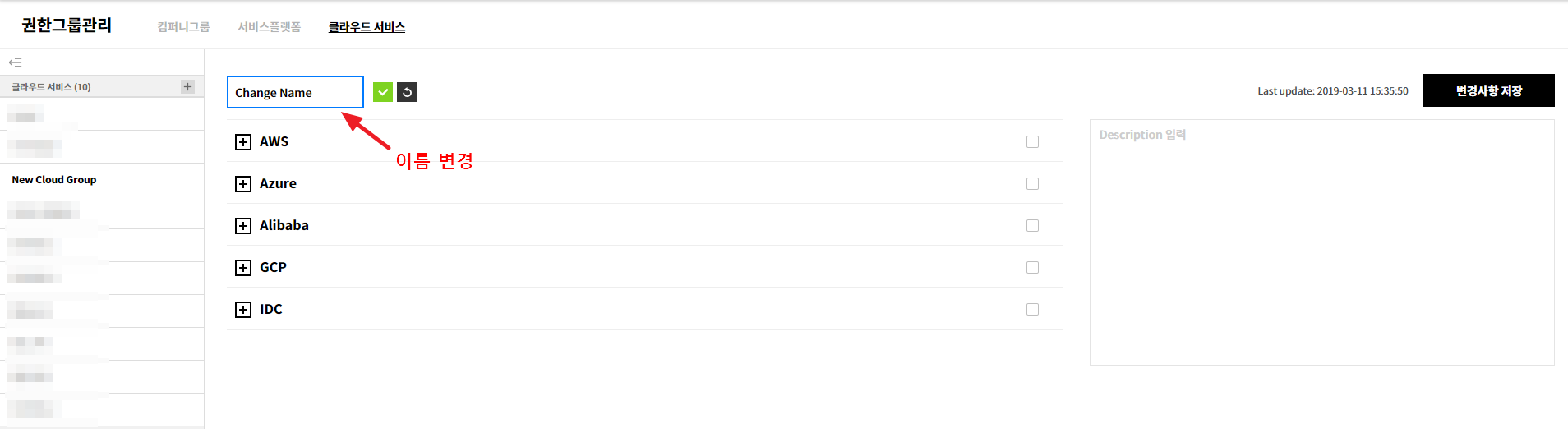

① 클라우드 서비스 그룹 목록에서 이름을 변경할 그룹을 선택합니다. 상세 화면에 선택한 그룹 정보가 표시됩니다. 클라우드 서비스 그룹 이름 옆의 [연필 아이콘] 버튼을 클릭합니다.

② 클라우드 서비스 그룹의 이름이 편집 가능한 상태로 변경됩니다.

입력 필드에 변경하고자 하는 이름을 입력합니다.

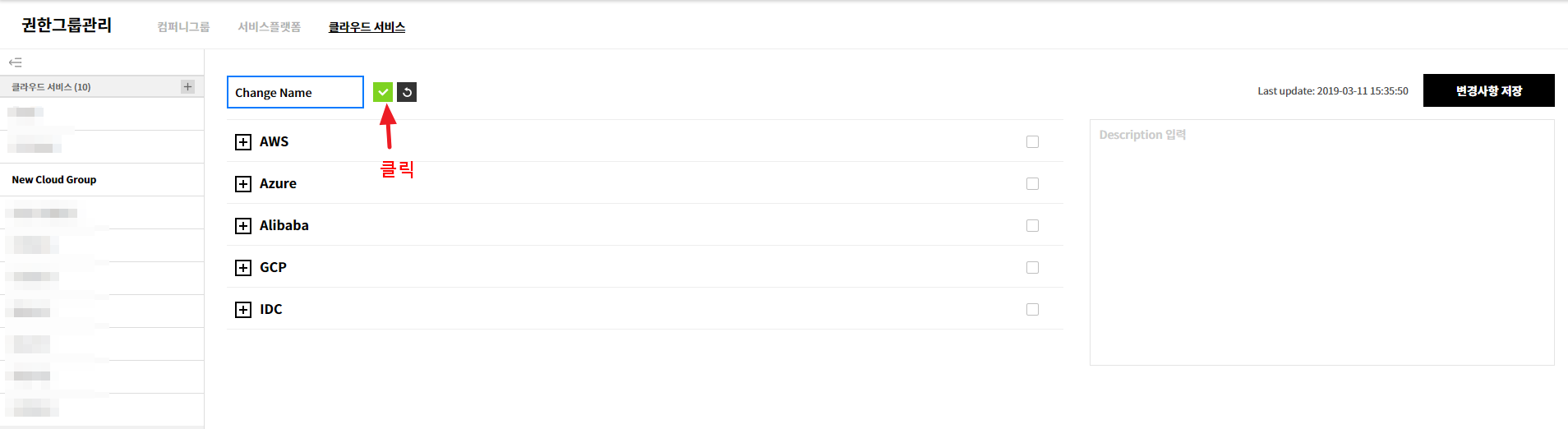

③ 이름 변경 후, 확인 버튼을 클릭합니다.

④ 클라우드 서비스 그룹의 이름 변경됩니다.

클라우드 서비스 그룹 권한 변경

① 클라우드 서비스 그룹 목록에서 권한을 변경할 그룹을 선택합니다. 상세 화면에 선택한 클라우드 그룹에서 사용 가능한 퍼블릭 클라우드 서비스의 목록과 확인 가능한 계정 정보가 표시됩니다.

② 퍼블릭 클라우드 서비스 및 계정의 체크박스를 선택 해제해 권한을 제거하거나, 체크박스를 선택해 권한을 변경할 수 있습니다.

③ 변경사항 저장 버튼을 클릭합니다.

④ 클라우드 서비스 그룹 내 권한 변경이 완료됩니다.

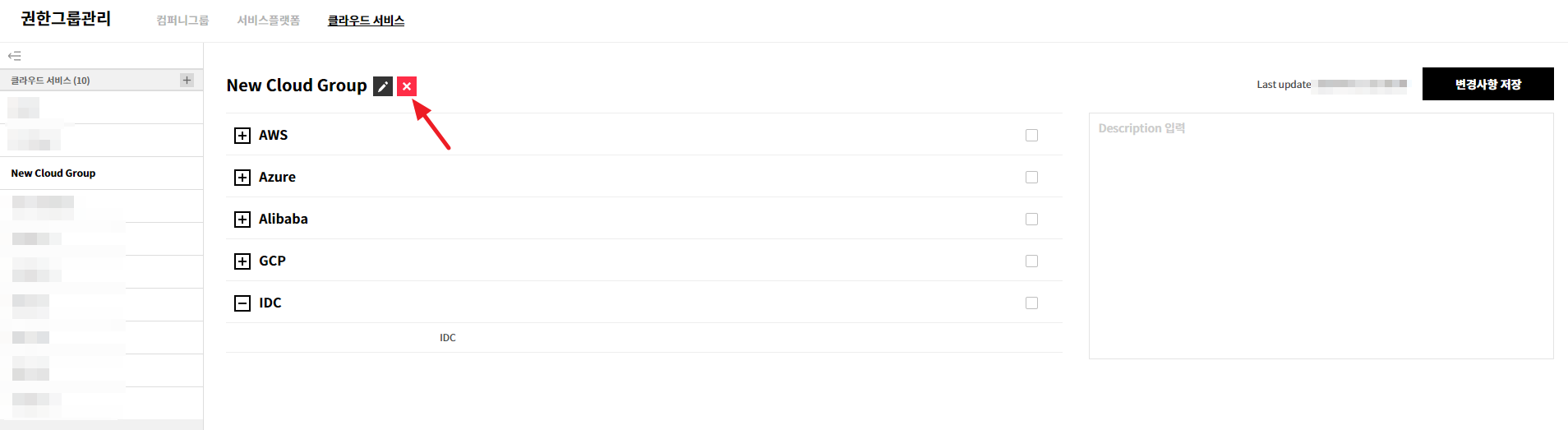

클라우드 서비스 그룹 삭제

클라우드 서비스 그룹을 삭제할 수 있습니다.

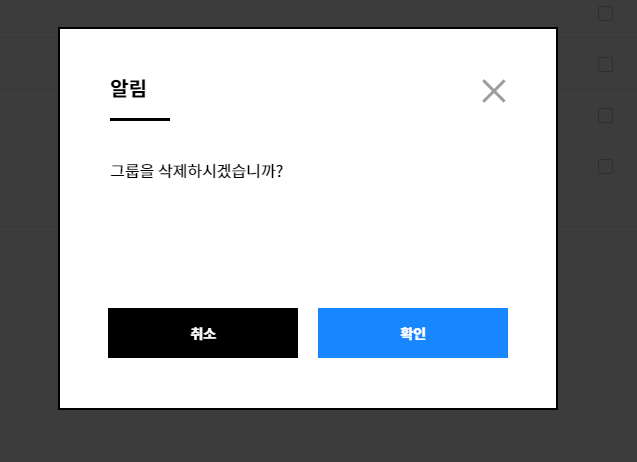

① 클라우드 서비스 그룹 목록에서 삭제할 그룹을 선택합니다. 그룹명 오른쪽의 X 버튼을 클릭합니다.

② 그룹 삭제를 확인하는 팝업이 표시됩니다.

팝업의 확인 버튼을 클릭합니다.

③ 클라우드 서비스 그룹의 삭제가 완료됩니다.

클라우드 계정

Service Portal > 클라우드 계정

AWS, Azure, GCP, Alibaba, Ncloud, OCI 등의 클라우드 서비스 계정을 등록해 사용 중인 자원의 현황과 발생 비용을 더 편하게 관리할 수 있습니다. 클라우드 계정은 클라우드 계정 메뉴에서 서비스별로 등록 가능하며, Asset Management와 Cost Management 서비스는 사용자의 클라우드 서비스의 계정을 등록해야 사용 가능합니다.

⚠️ 주의

새로운 계정을 추가한 후 데이터를 로딩하는데 약간의 시간이 소요될 수 있습니다.

AWS 계정 등록

📌 중요

Service Portal의 클라우드 계정 화면에서 AWS를 선택합니다. AWS 계정 등록은 교차 계정 접근 방식을 사용해 등록하는 것을 적극 권장합니다.

리소스 및 비용 데이터 수집 목적을 위해 AWS 계정을 등록하는 방법을 설명합니다.

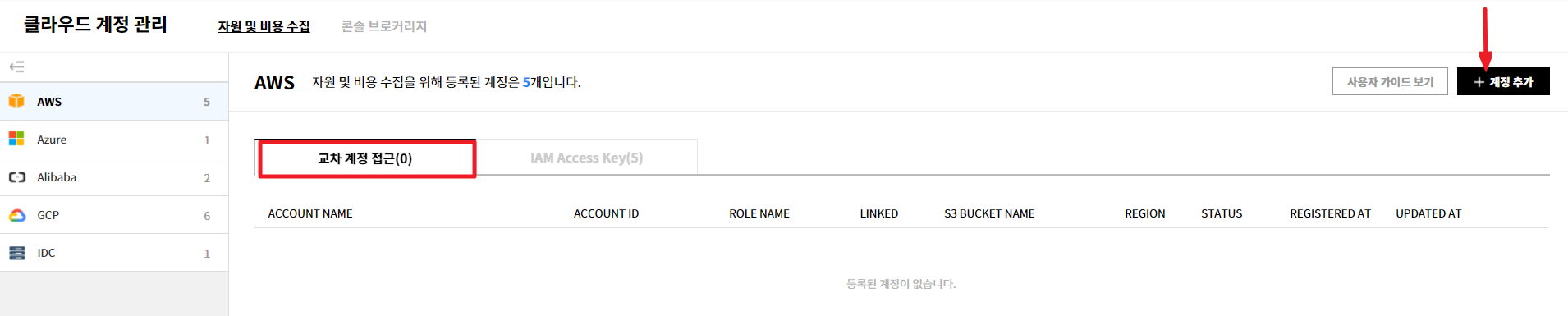

교차 계정 접근 방식으로 등록

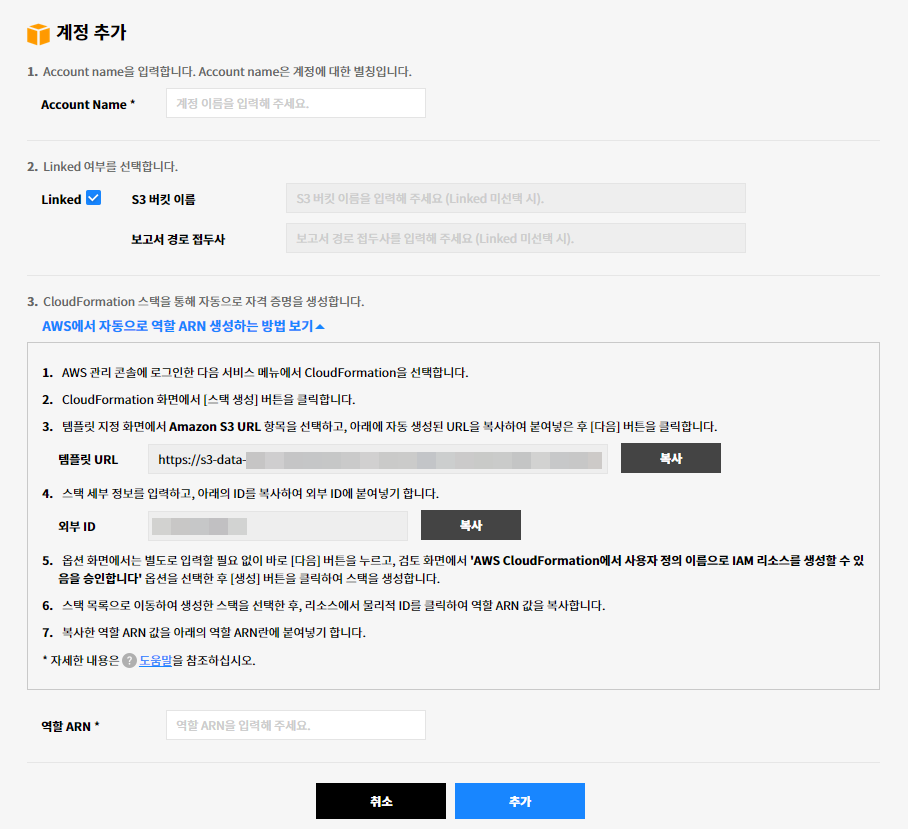

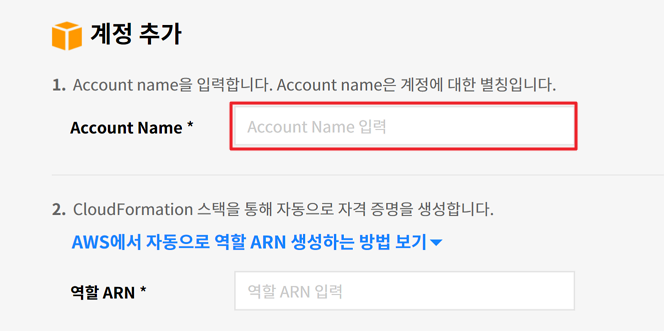

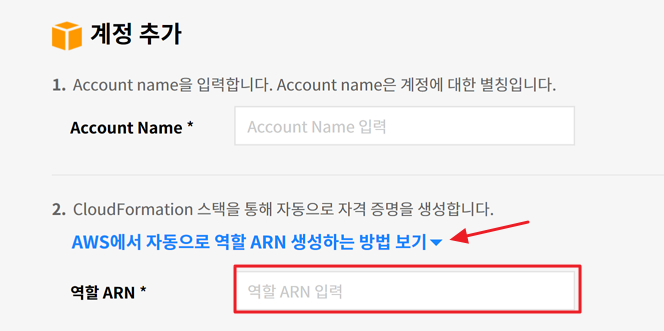

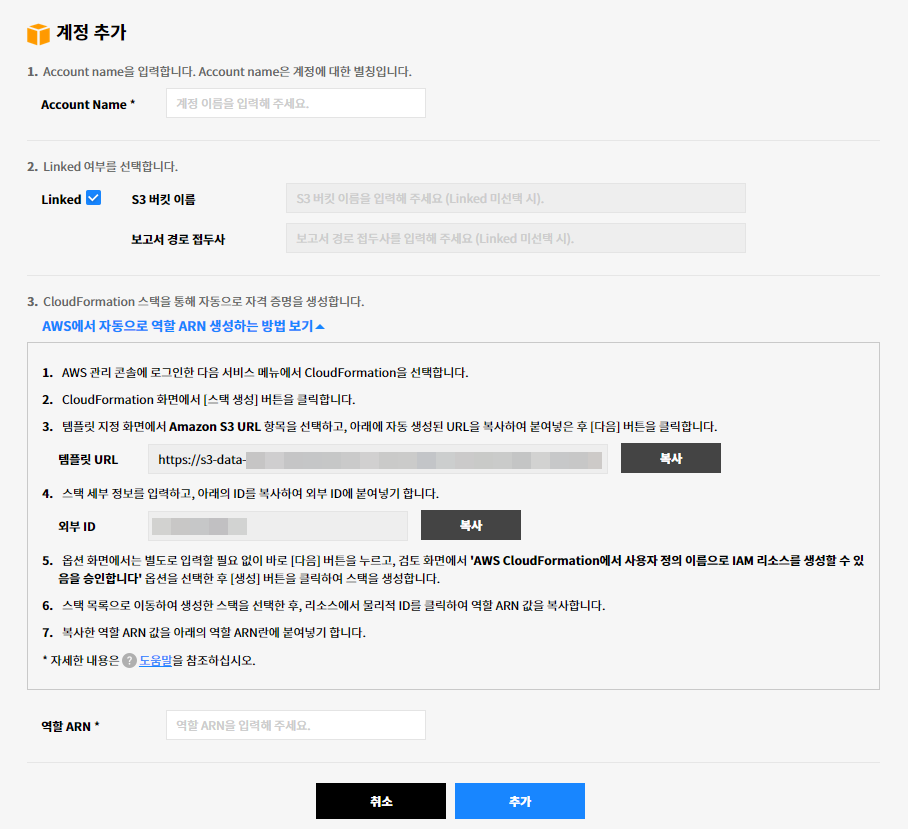

① 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴에서 AWS를 선택합니다. 교차 계정 접근 탭을 선택한 후 오른쪽 상단의 [+ 계정 추가] 버튼을 클릭합니다.

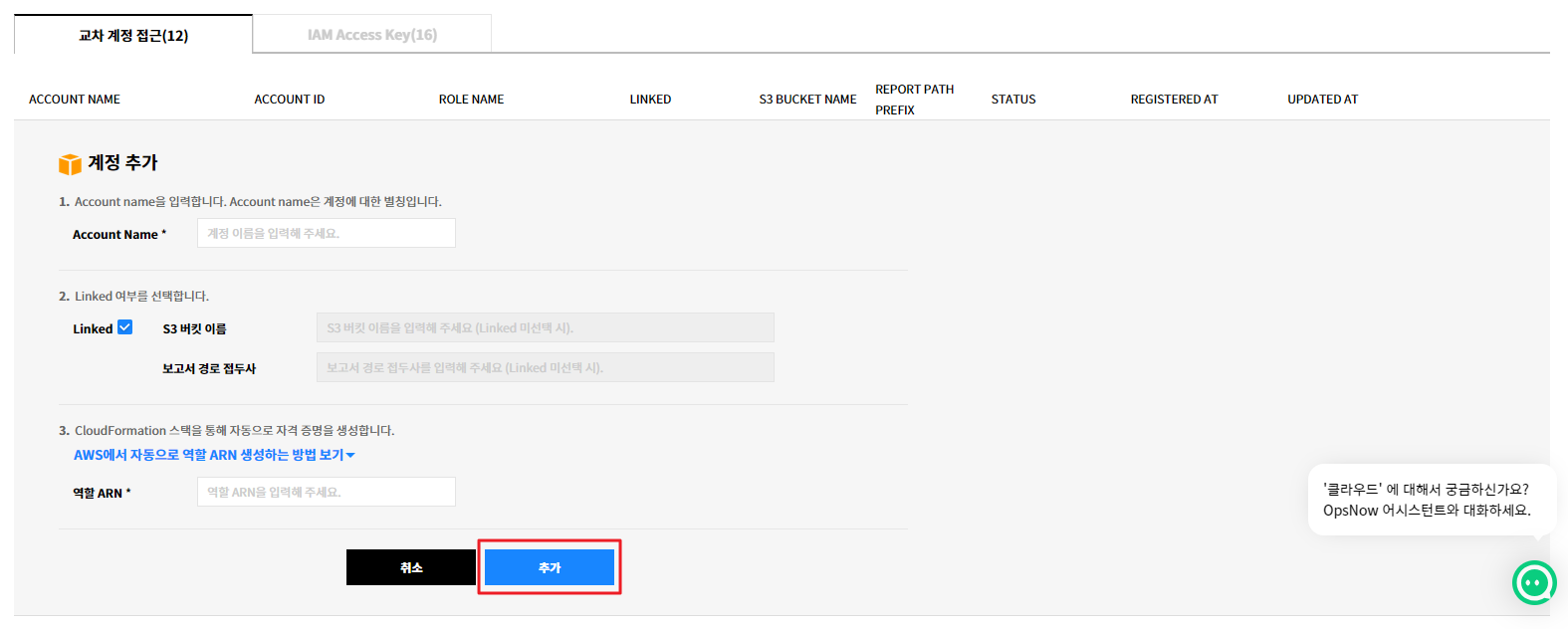

② 계정 등록에 필요한 정보를 입력한 후 [추가] 버튼을 클릭합니다. AWS 콘솔에서 역할 ARN을 조회하는 방법은 아래 가이드를 참조하세요.

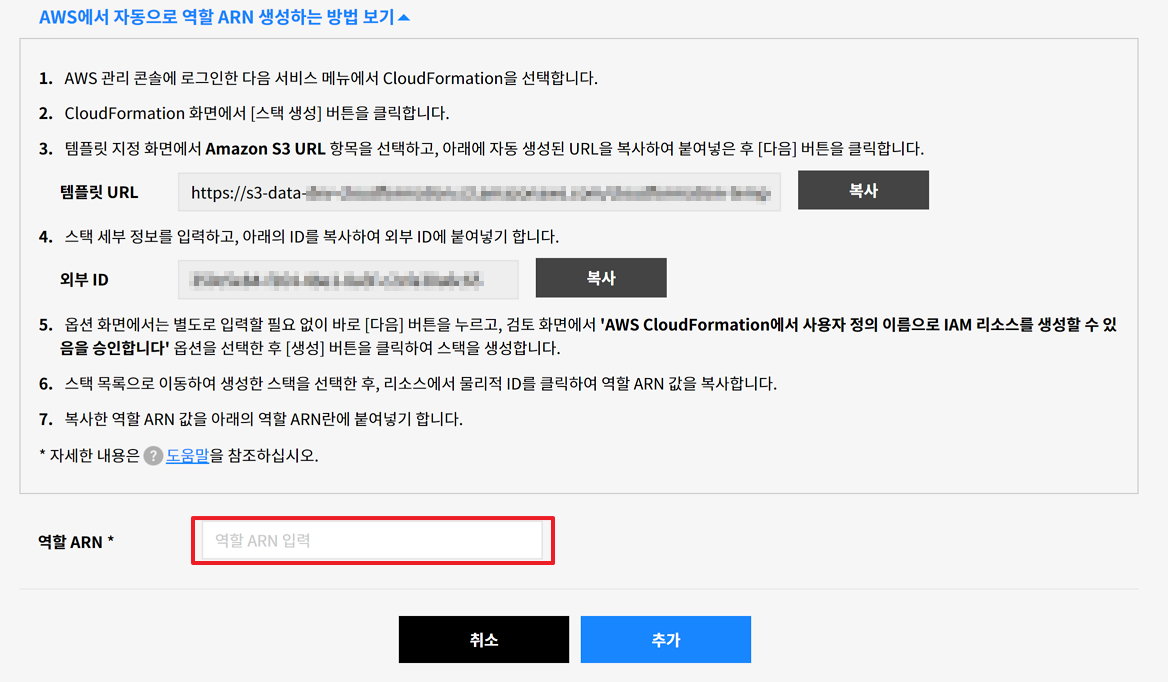

AWS에서 자동으로 역할 ARN 생성하는 방법 보기

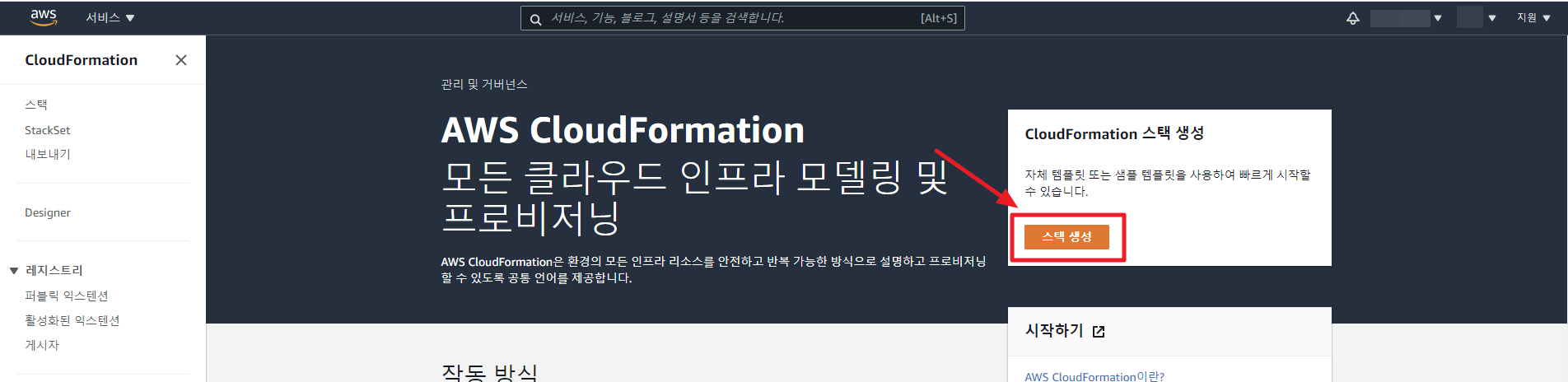

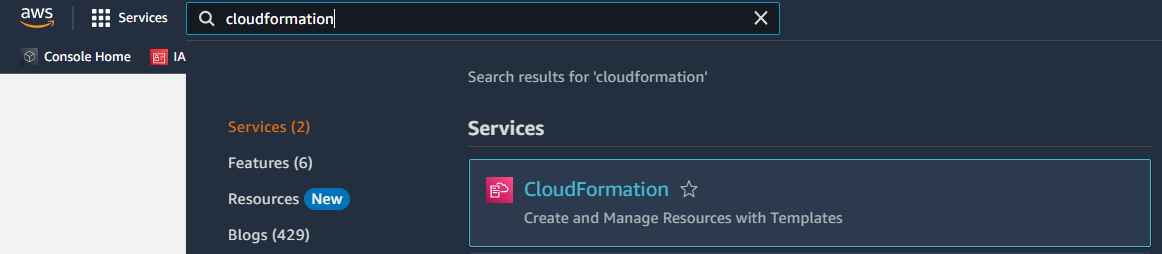

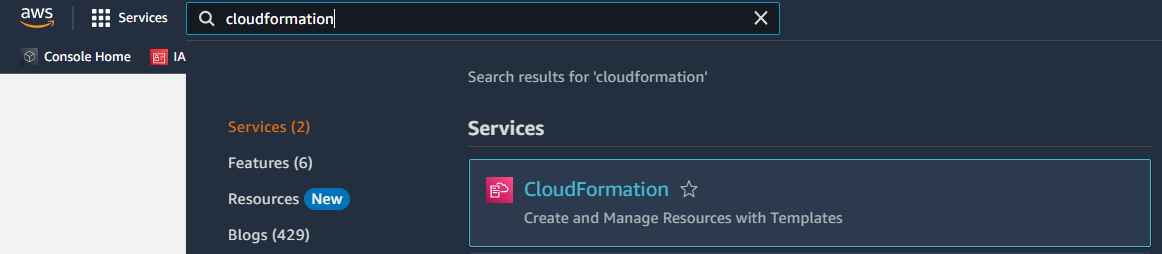

① AWS에 로그인한 후 AWS 관리 콘솔에서 [CloudFormation] 서비스를 검색하여 선택합니다.

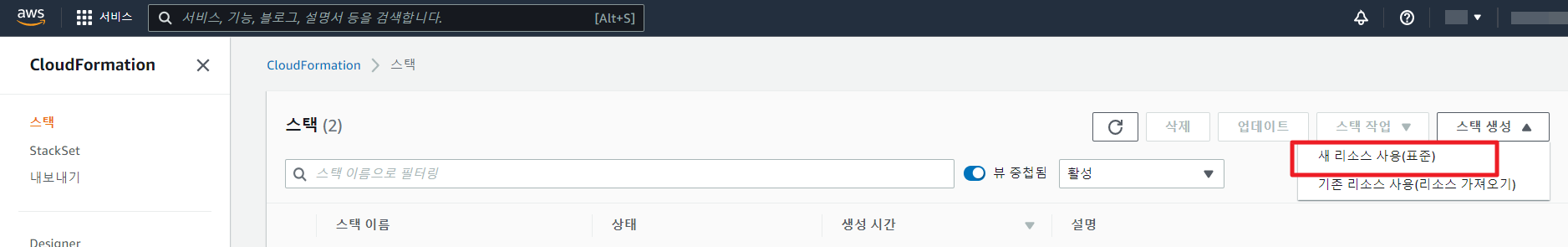

② 스택 생성은 다음 옵션 중 하나를 사용하여 생성합니다.

현재 실행 중인 스택이 없는 경우: AWS CloudFormation 콘솔에서 [스택 생성]을 클릭합니다.

![]()

현재 실행 중인 스택이 존재하는 경우: 스택 화면에서 스택 생성 > [새 리소스 사용(표준)]을 클릭해 스택을 생성합니다.

![]()

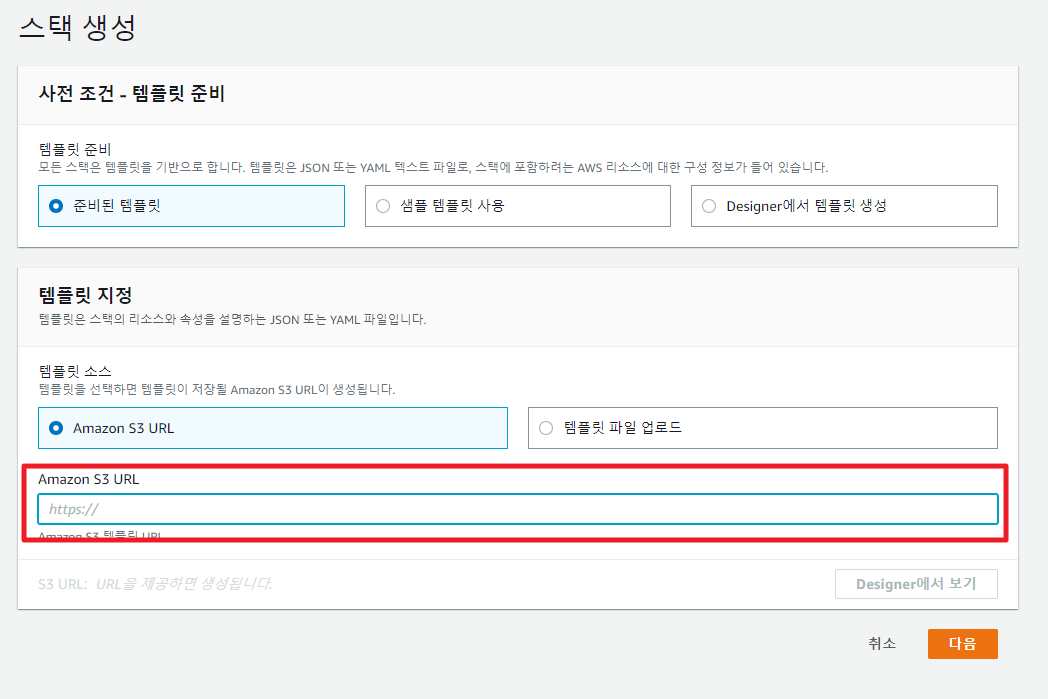

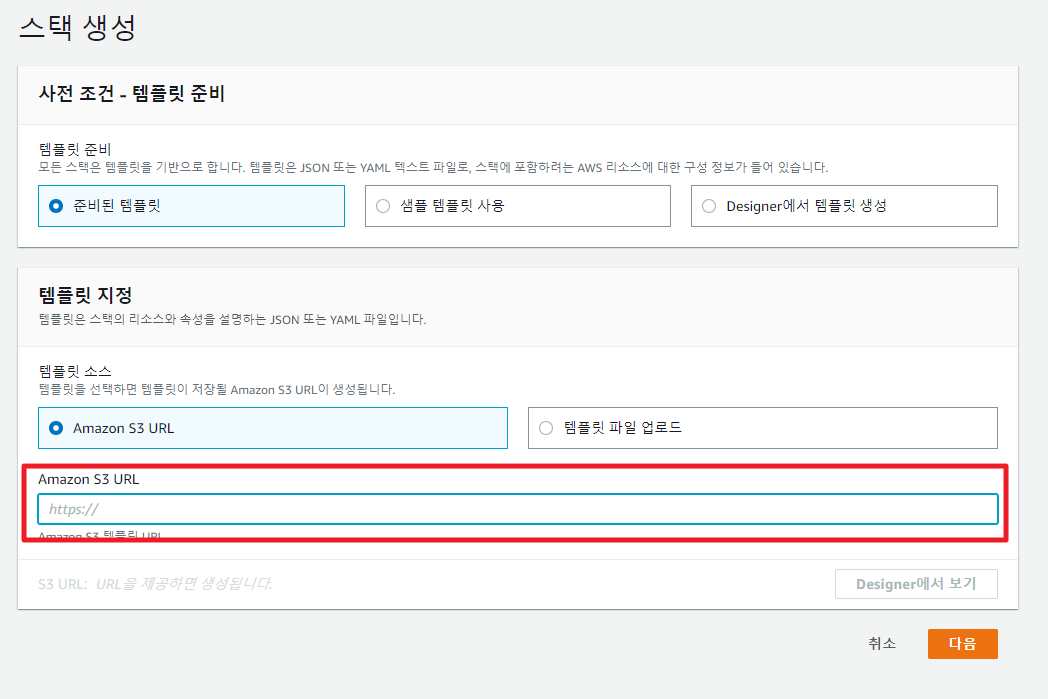

③ 스택 생성 페이지에서 사전 조건 - 템플릿 준비 영역에서는 [준비된 템플릿]이 선택된 채로 그대로 둡니다. 템플릿 지정 영역에 있는 Amazon S3 URL 항목을 선택한 후 입력 필드에 S3 버킷 URL을 입력합니다. 여기에 입력할 URL은 저희 서비스에서 제공하는 링크를 입력합니다. AWS에서 자동으로 역할 ARN 생성하는 방법 보기의 템플릿 URL을 [복사]하여 붙여넣습니다.

입력 후 [다음] 버튼을 클릭합니다.

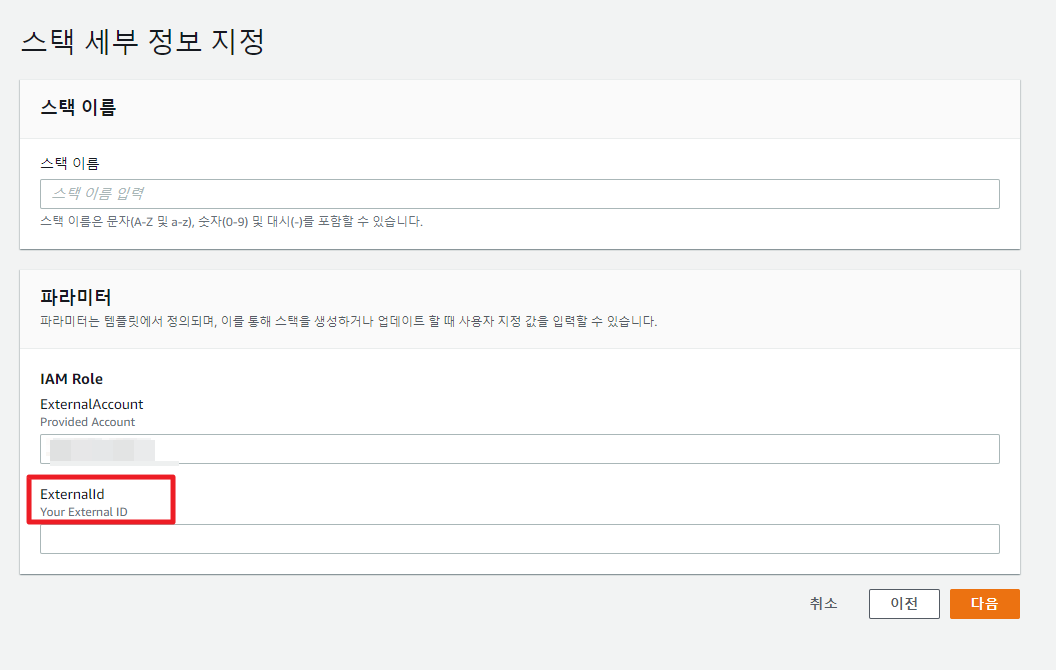

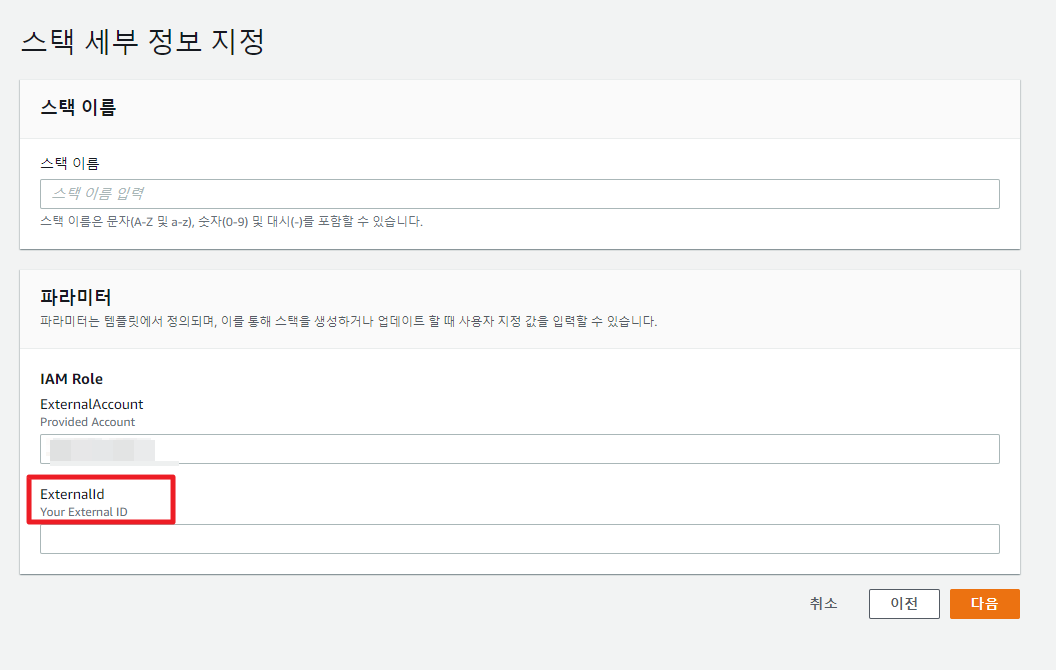

④ 세부 정보를 입력한 후 [다음] 버튼을 클릭합니다. 스택 이름은 필수 항목으로, 문자(A-Z 및 a-z), 숫자(0-9) 및 대시(-)를 포함한 이름을 입력합니다. ExternalAccount는 계정 정보가 자동으로 입력되며, ExternalId는 저희가 제공하는 AWS에서 자동으로 역할 ARN 생성하는 방법 보기 화면의 [외부 ID]를 복사하여 붙여넣습니다.

⑤ 옵션 화면에서는 별도의 입력 없이 바로 [다음] 버튼을 클릭합니다.

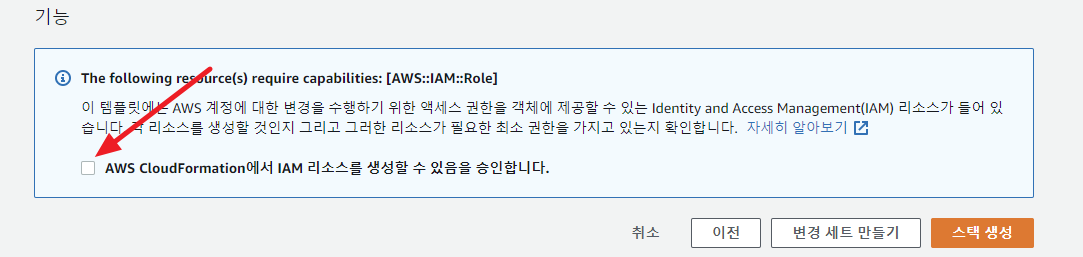

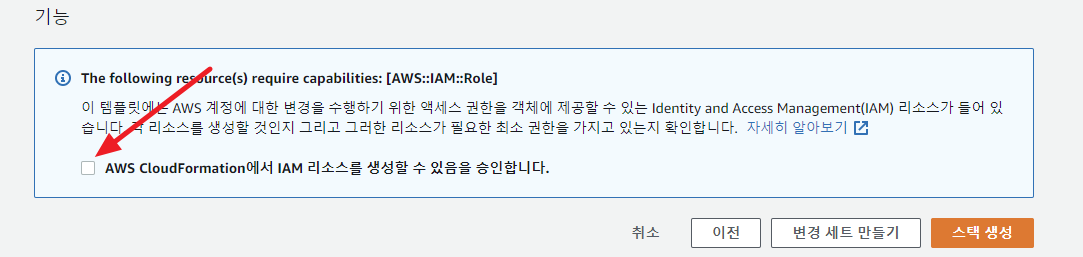

⑥ 검토 화면에서 입력 항목을 확인하고 스크롤을 내려 [AWS CloudFormation에서 사용자 정의 이름으로 IAM 리소스를 생성할 수 있음을 승인합니다.] 체크박스를 선택한 다음 [생성] 버튼을 눌러 스택을 생성합니다.

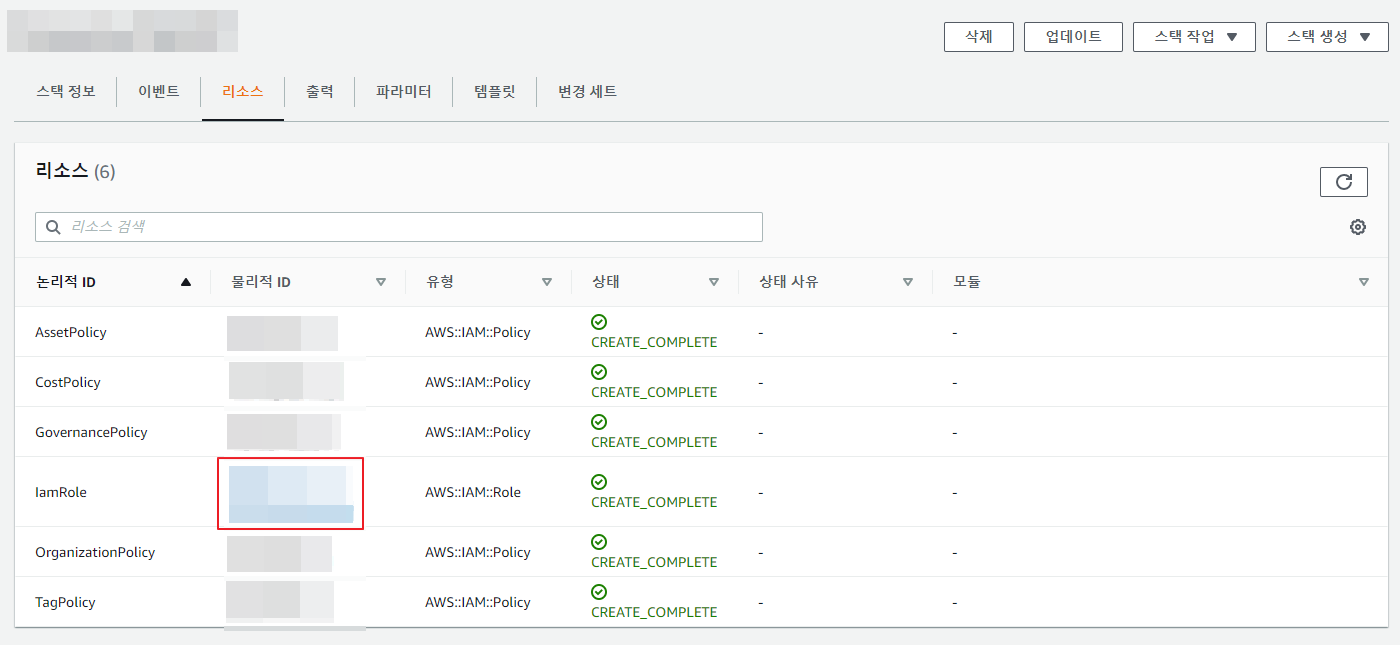

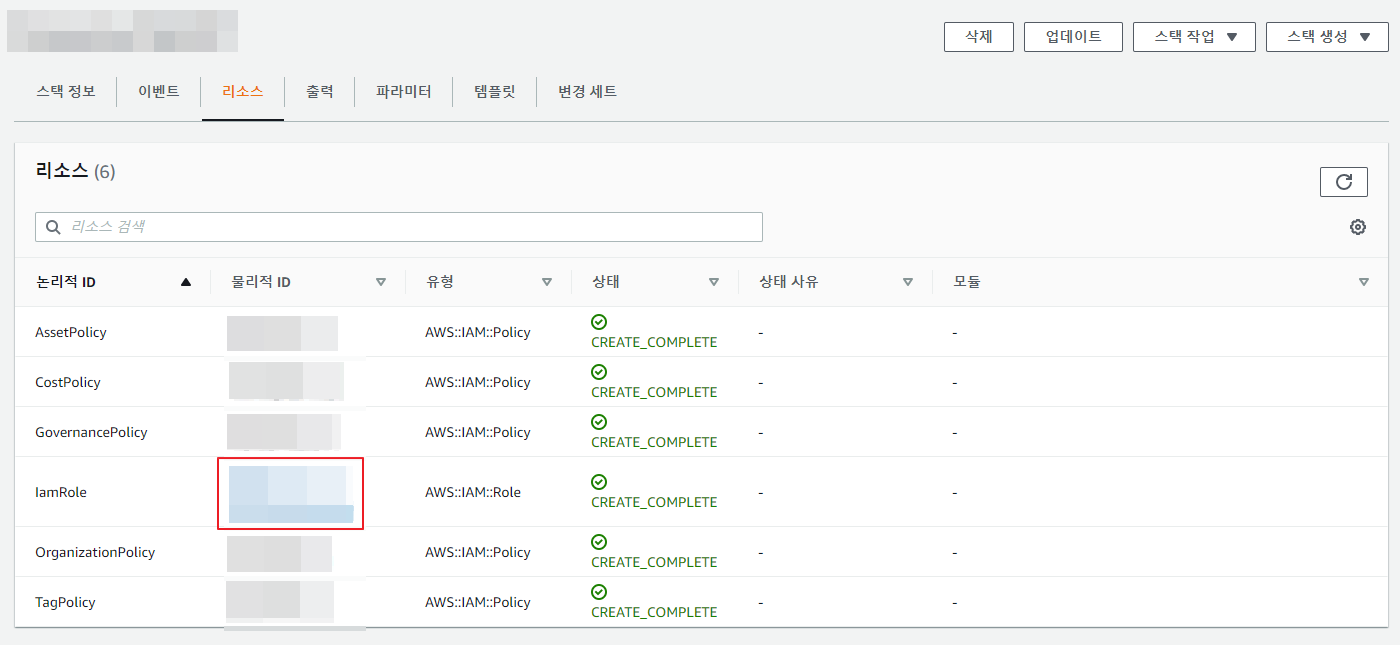

⑦ 스택 목록에서 생성한 스택을 클릭하고 리소스 탭에서 [물리적 ID]를 클릭합니다.

⑧ 물리적 ID 항목을 클릭한 후 요약 화면이 나타나면, 역할 ARN의 [클립보드로 복사하기] 아이콘을 클릭하여 역할 ARN 값을 복사한 후 계정 추가 페이지의 역할 ARN 입력 필드에 붙여넣습니다.

마지막으로 Service Portal의 자동으로 역할 생성 페이지에서 [추가] 버튼을 클릭해 계정 추가를 완료합니다.

- 교차 계정 접근 방식으로 등록하는 방법 동영상으로 보기

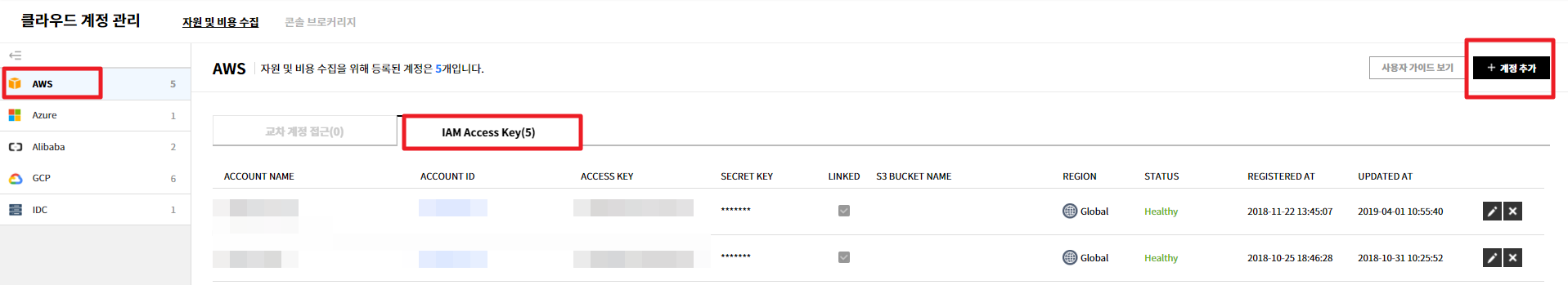

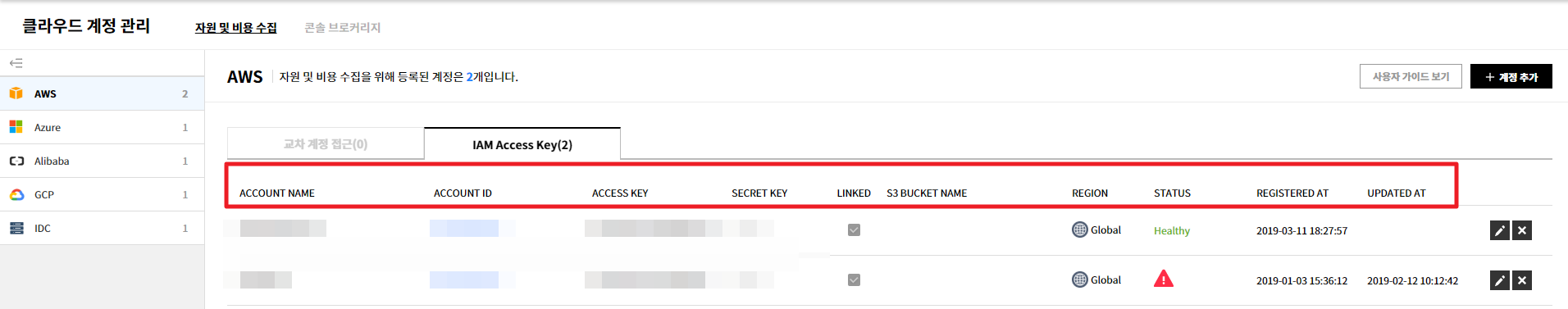

IAM Access Key 방식으로 등록

📌중요: 보안 상의 이유로 IAM Access Key 등록 방식보다는 [교차 계정 접근] 등록을 적극 권장합니다.

① 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴에서 AWS > IAM Access Key 순서대로 클릭한 후 오른쪽 상단의 [+ 계정 추가] 버튼을 클릭합니다.

② 계정을 등록하기 위한 정보를 입력합니다.

- Asset 및 Cost Management 서비스를 이용하기 위해 필요한 입력 항목은 다음과 같습니다.

| Asset Management | Cost Management | |

|---|---|---|

| Account Name | 필수 | 필수 |

| Account ID | 필수 | 필수 |

| Access Key | 필수 | 선택(Cost Optimization 서비스 이용 시 필요) |

| Secret Key | 필수 | 선택(Cost Optimization 서비스 이용 시 필요) |

| Linked | - | 지급인 계정(Payer account)에 연결된 계정(Linked account)일 경우 체크박스 선택하여 활성화 |

| S3 Bucket Name | - | 연결 계정이 아닌 경우 S3 버킷 이름 입력 필요 |

⚠️ 주의: Asset Management와 Cost Management 서비스에서 조회하는 데이터가 다르기 때문에 필수 입력 정보 또한 다릅니다.

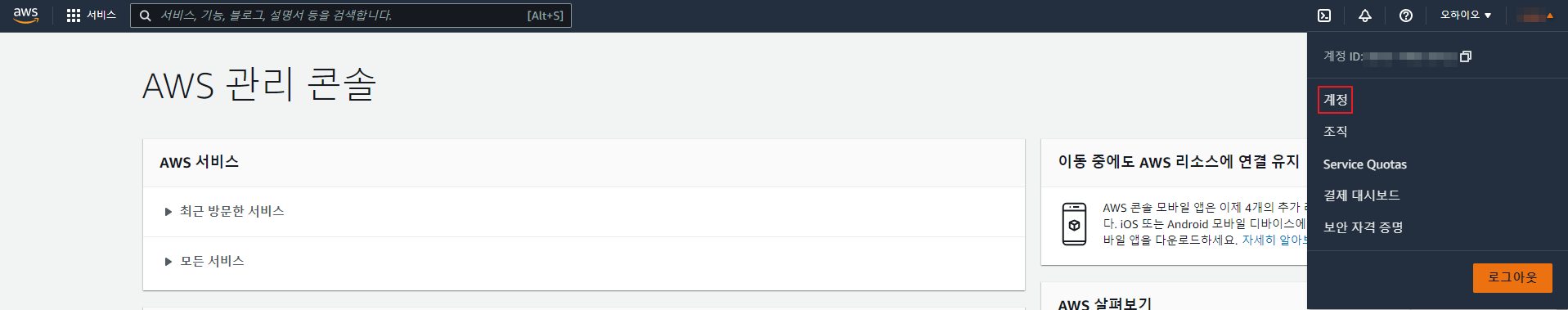

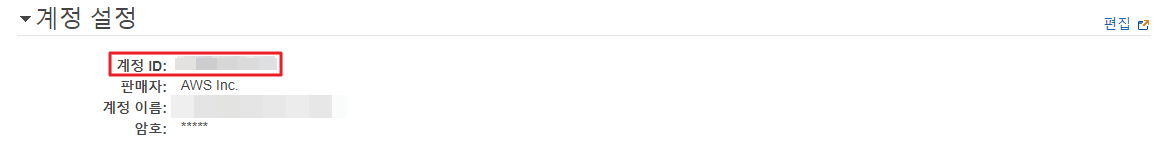

AWS 콘솔에서 계정 이름 및 계정 ID 입력

① 계정 이름은 다른 계정과 구분짓기 쉽도록 사용자가 임의로 별칭을 설정할 수 있습니다. 계정 ID는 AWS 콘솔에 로그인한 후 계정을 클릭하여 [계정 ID]에 기재된 정보를 복사하여 붙여넣습니다.

액세스 키와 보안 액세스 키 발급

AWS 클라우드를 읽기 전용으로 연결하려면, 액세스 키 ID 및 보안 액세스 키가 필요합니다. 자의 또는 타의로 인해 해당 보안 키가 삭제된 경우 재발급을 받아야 합니다.

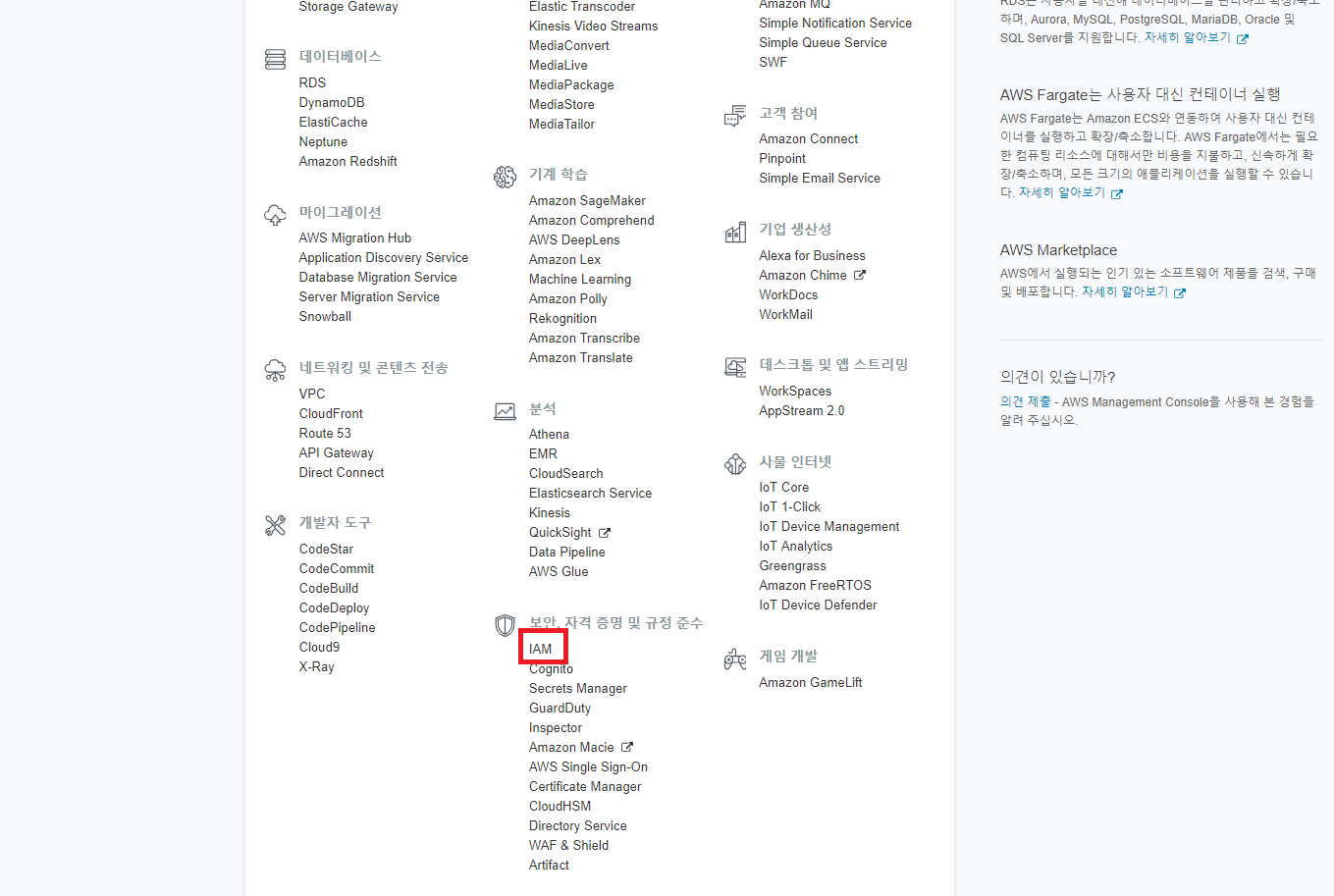

① AWS 콘솔 > 보안, 자격 증명 및 규정 준수 > [IAM] 서비스를 클릭합니다.

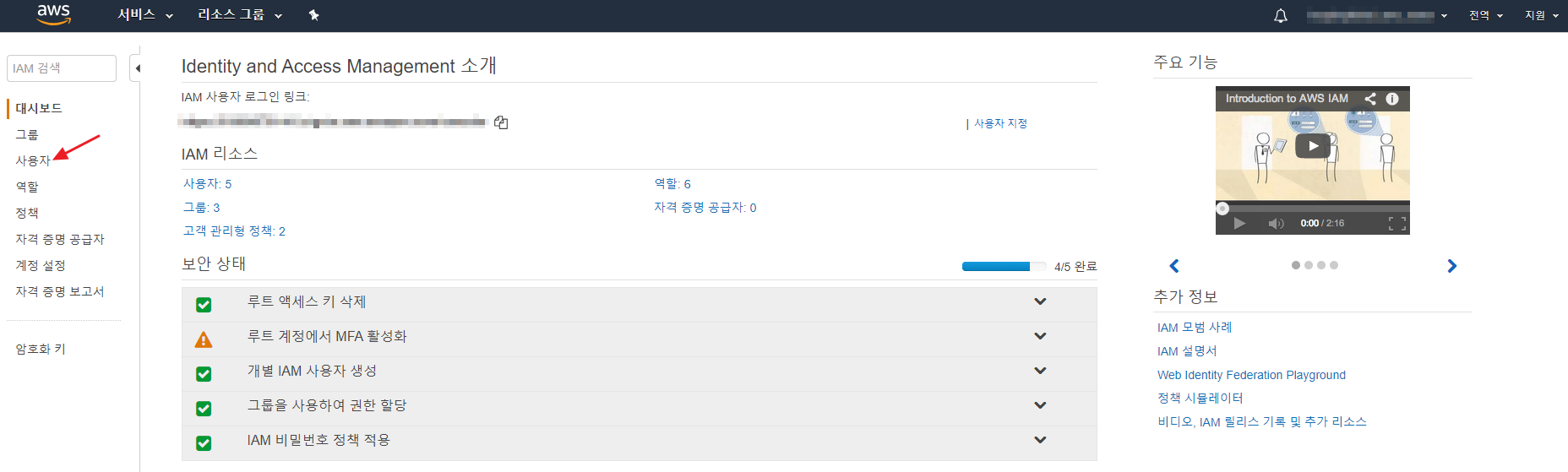

② IAM 서비스 화면에서 [사용자] 메뉴를 클릭합니다.

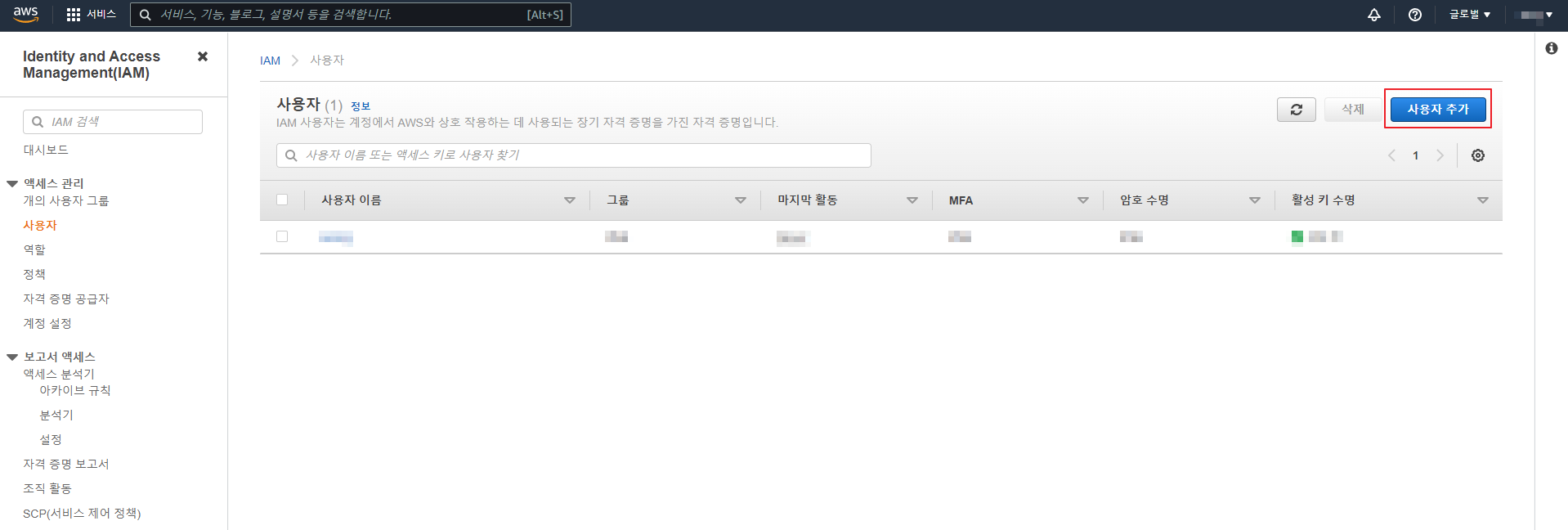

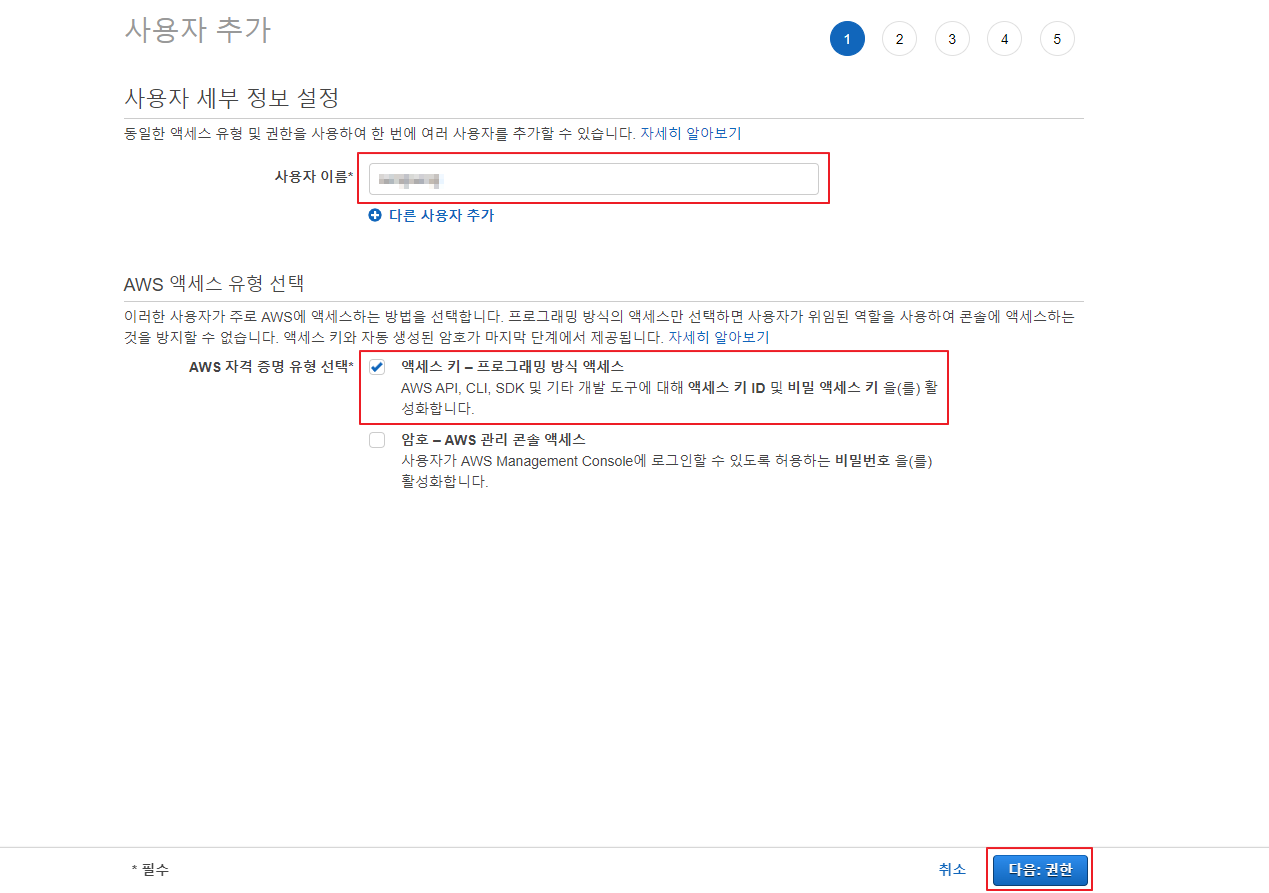

③ [사용자 추가] 버튼을 클릭합니다.

④ 사용자 이름을 입력하고, 액세스 유형은 프로그래밍 방식 액세스를 선택합니다.

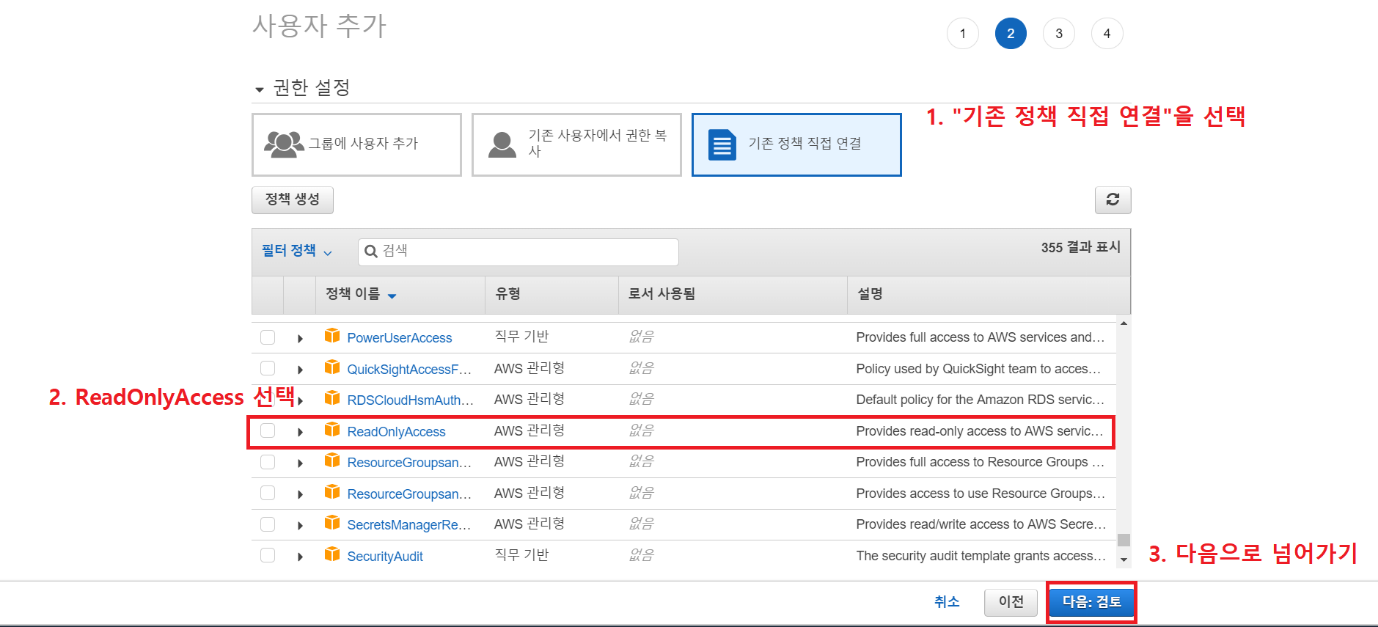

⑤ ’기존 정책 직접 연결’을 선택 후 [ReadOnlyAccess] 정책을 선택합니다.

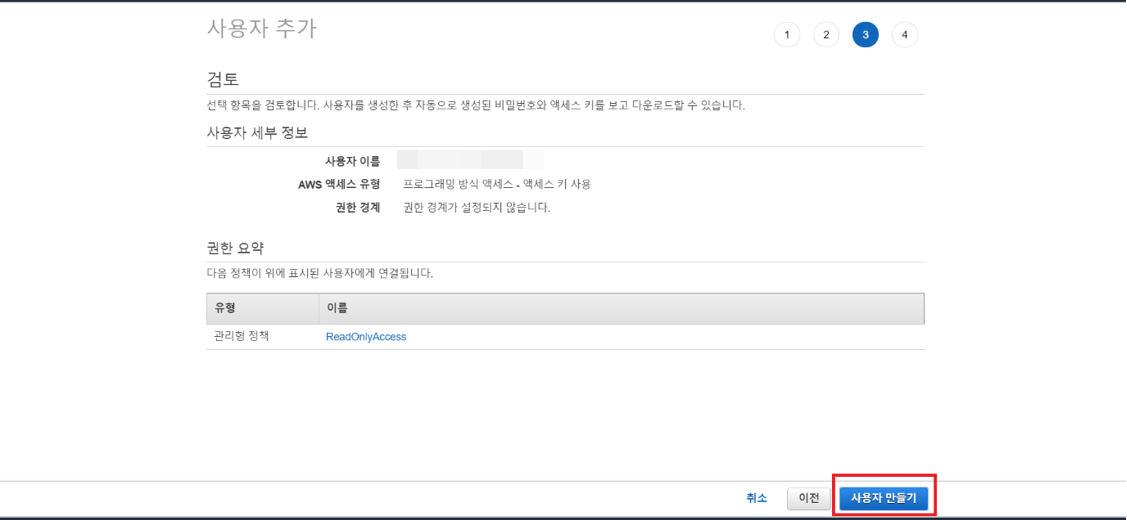

⑥ 생성할 IAM 계정의 요약 정보를 확인한 후 [사용자 만들기] 버튼을 클릭합니다.

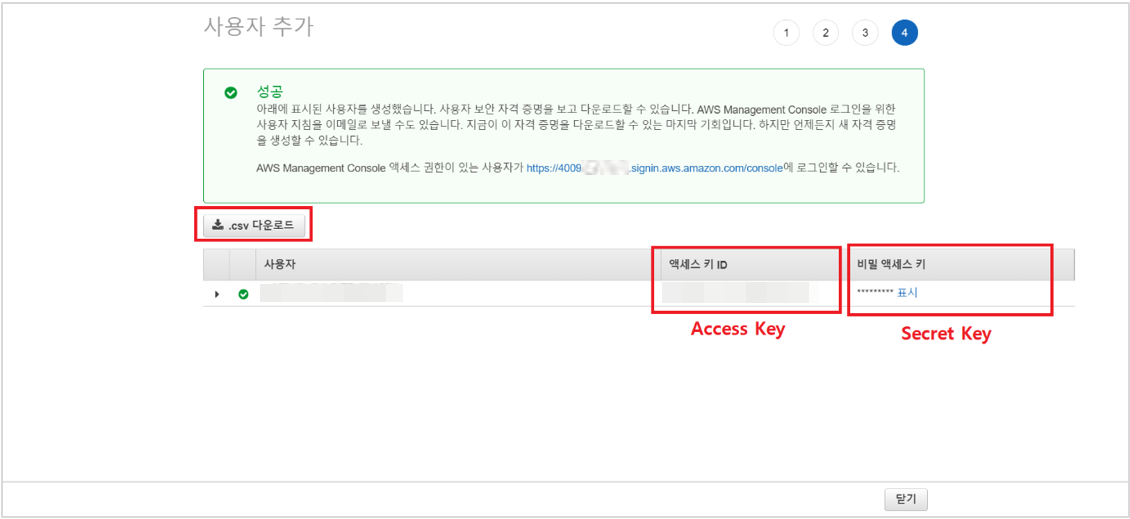

⑦ 새로운 IAM 계정 생성과 함께 액세스 키와 보안 액세스 키가 발급됩니다. 직접 복사해서 붙여넣거나 [.csv 다운로드] 버튼을 클릭하여 다운로드할 수도 있습니다.

빌링 데이터를 위한 S3 버킷 생성

Cost Management 서비스 이용 시, 계정이 연결 계정이 아닌 경우 S3 버킷으로 설정해야 합니다. 단, 지급인 계정에 연결된 연결 계정인 경우 해당 단계를 건너뜁니다.

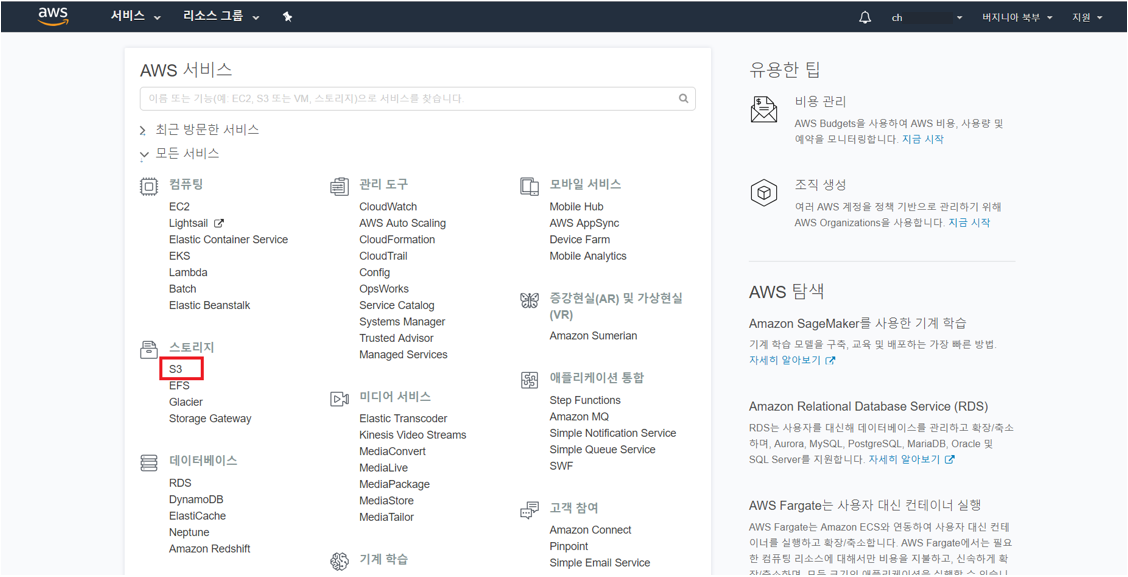

① AWS 콘솔의 스토리지 카테고리에서 [S3] 서비스를 클릭합니다.

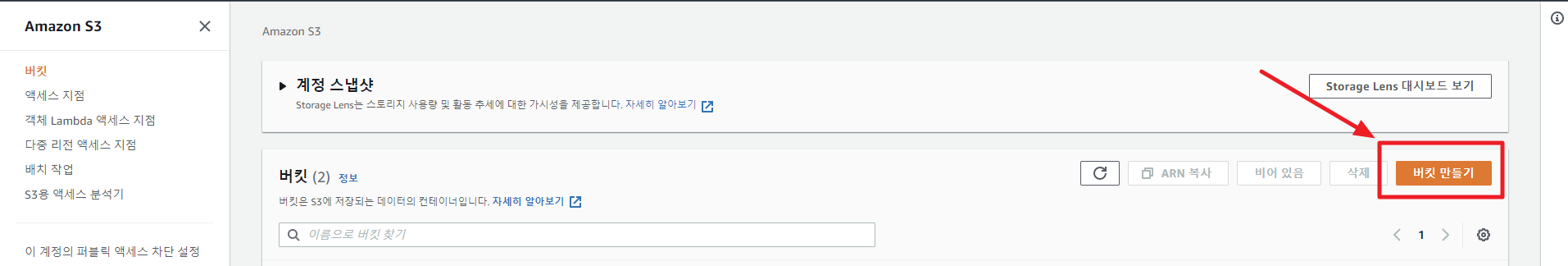

② [버킷 만들기] 버튼을 클릭합니다.

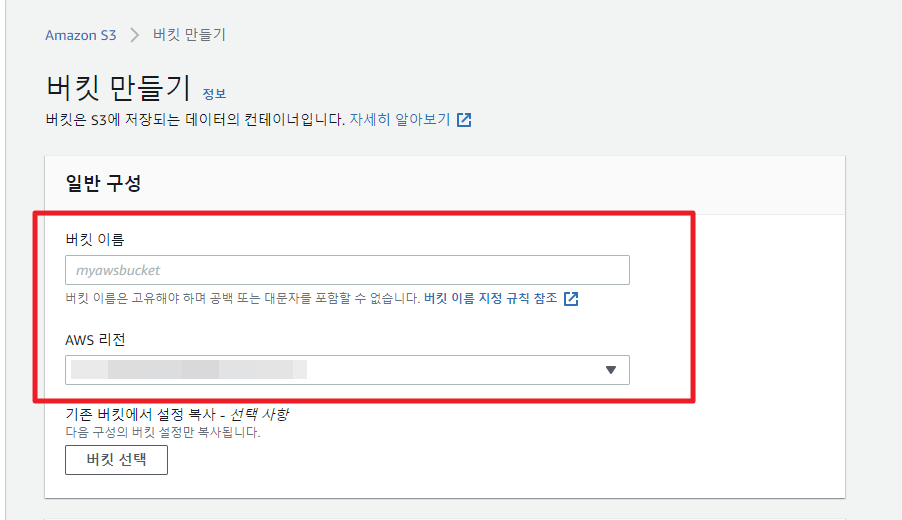

③ 버킷 이름을 입력하고 리전을 설정한 후 아래로 스크롤해 [버킷 만들기] 버튼을 클릭합니다.

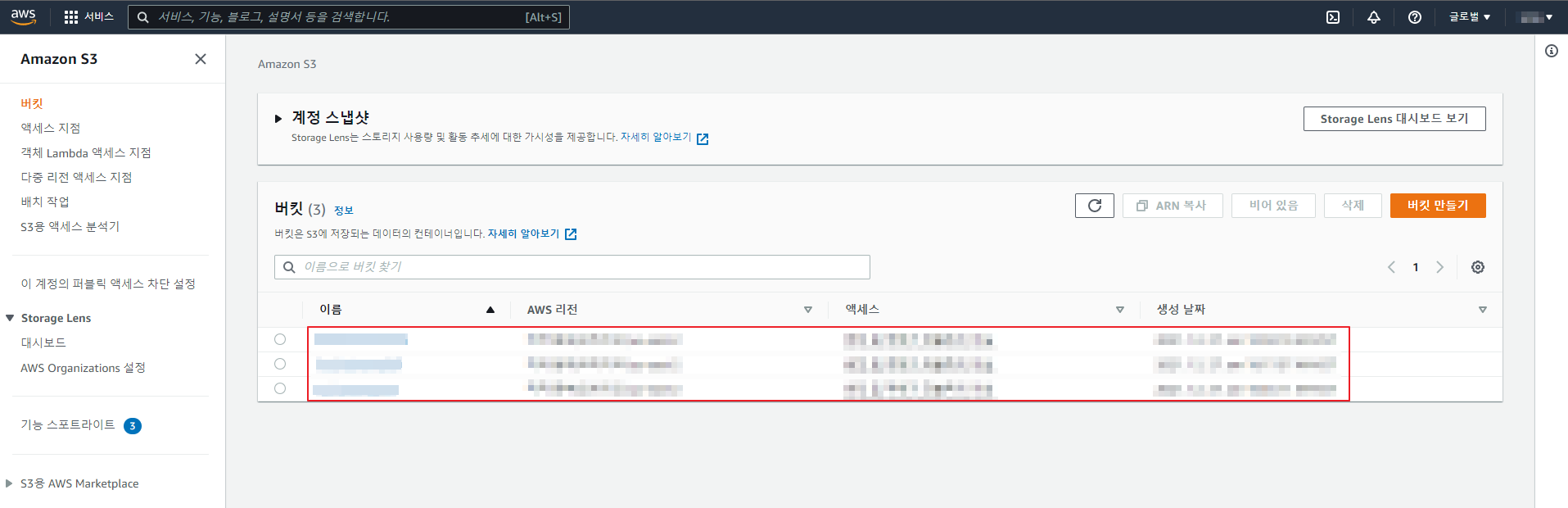

④ 생성된 버킷을 확인합니다.

S3에 빌링 데이터 적재 설정

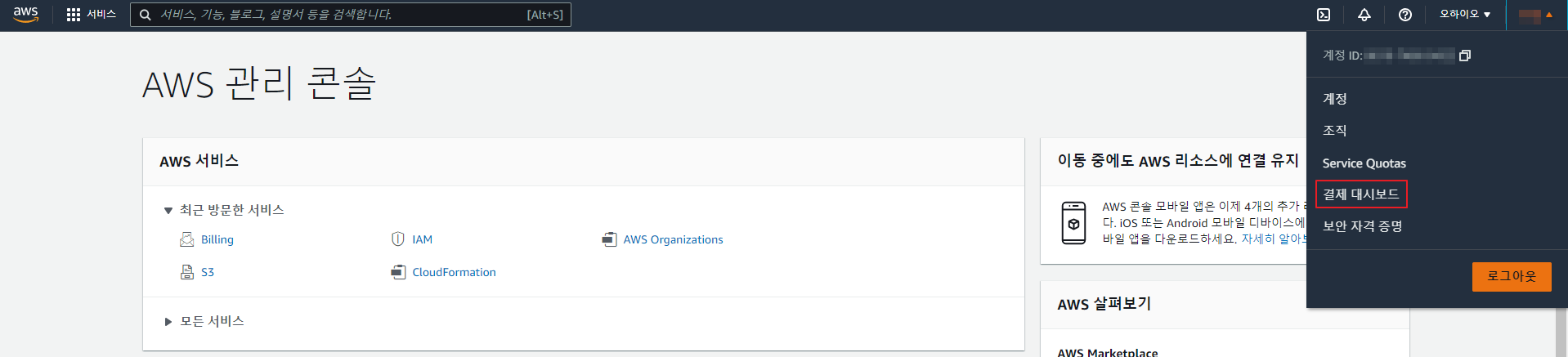

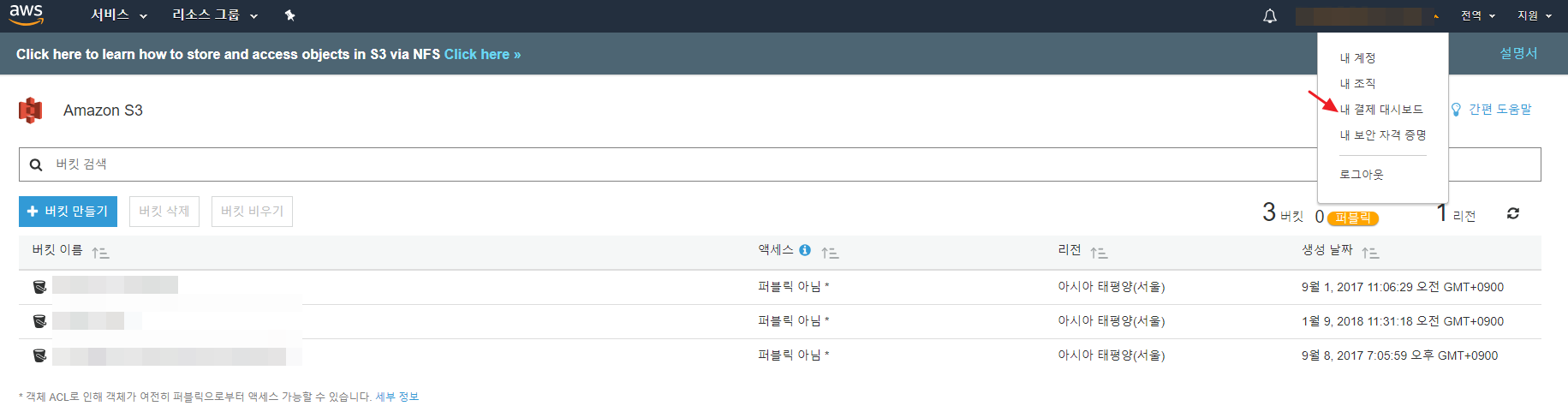

① 콘솔 화면 우측 상단의 프로필 > [결제 대시보드]를 클릭합니다.

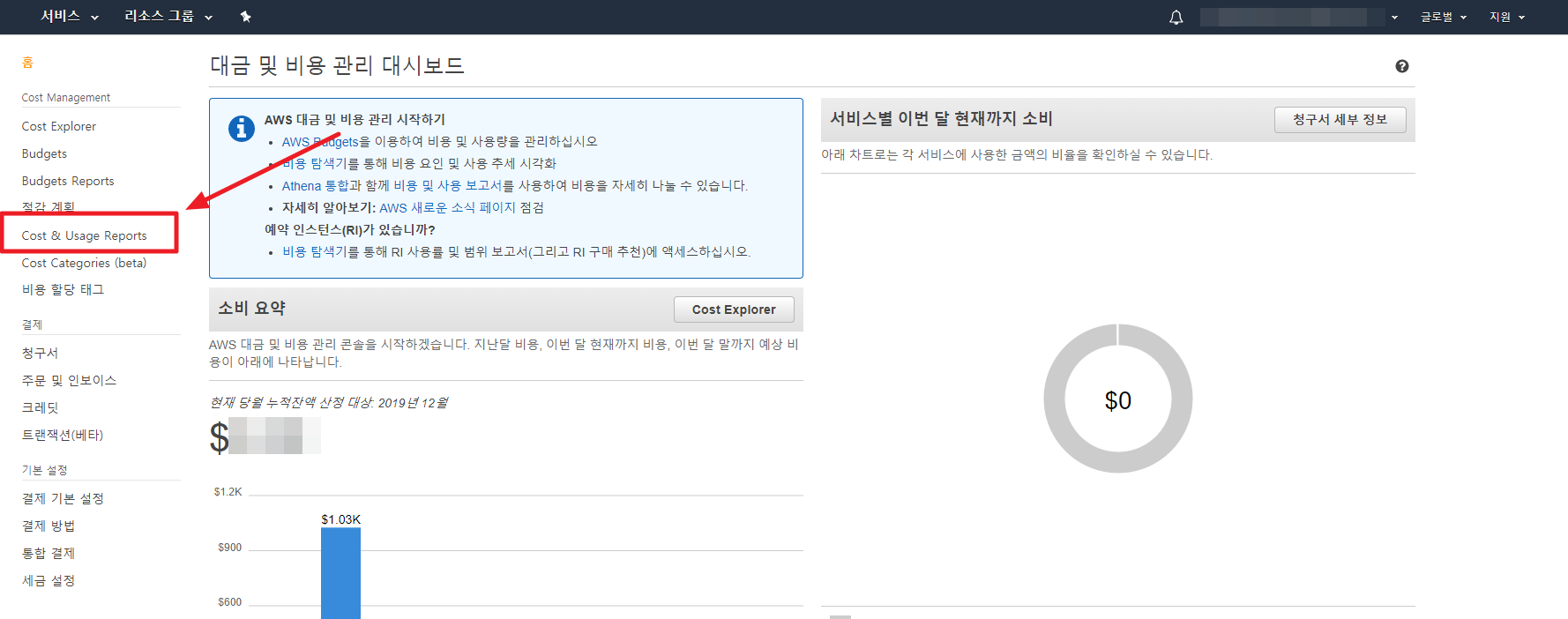

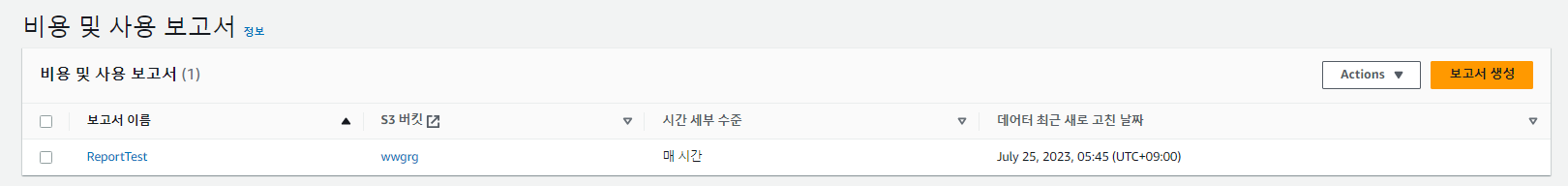

② 왼쪽 메뉴에서 [Cost & Usage Reports] 항목을 선택합니다.

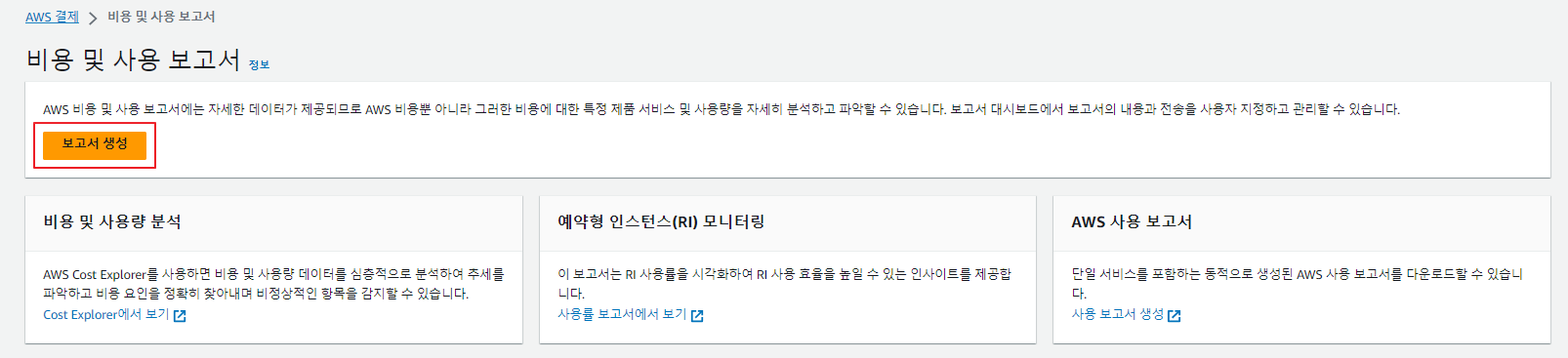

③ [보고서 생성] 버튼을 클릭해 보고서를 생성합니다.

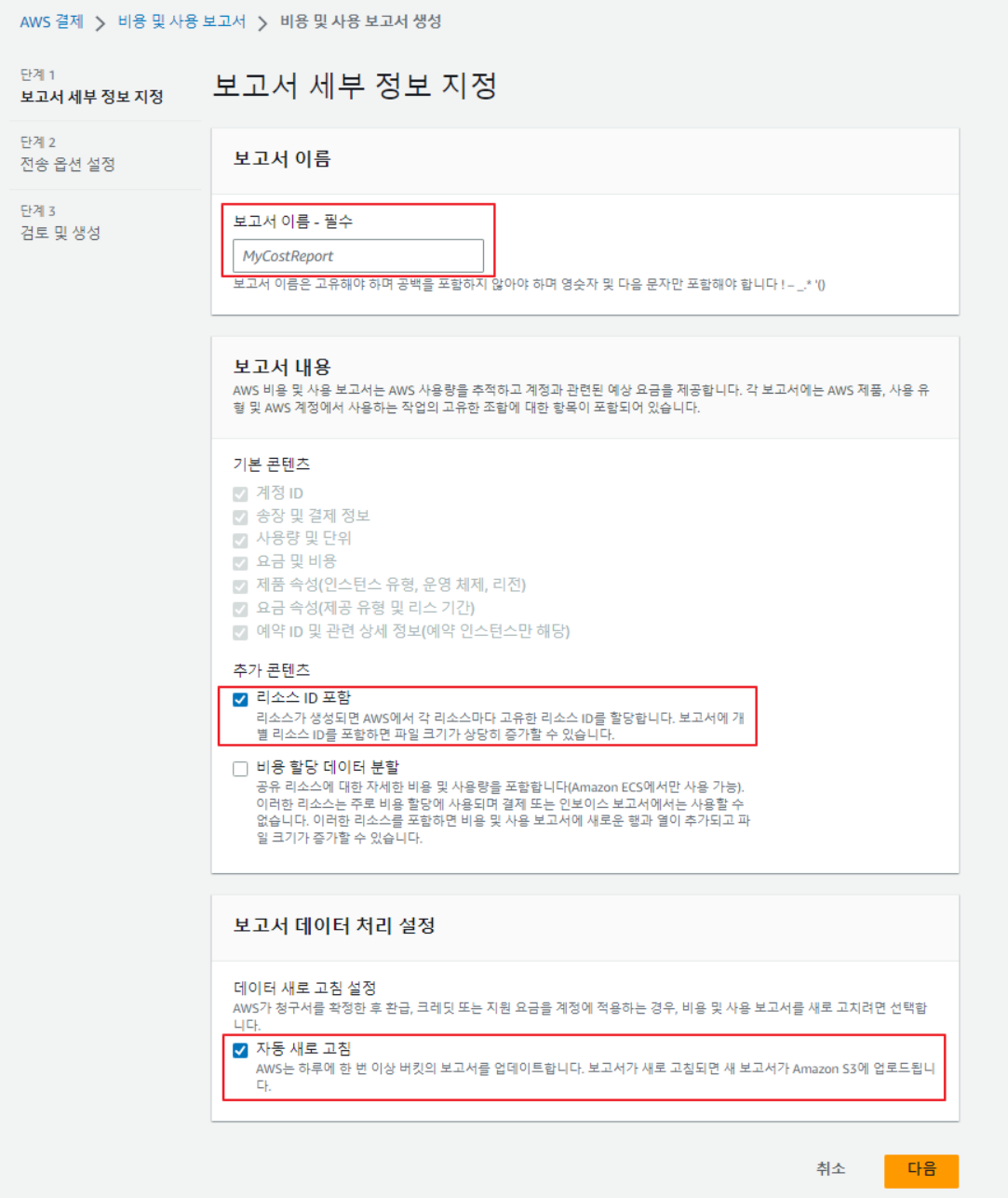

④ 보고서 이름을 입력하고, [리소스 ID 포함] 옵션과 [자동 새로 고침] 옵션을 체크합니다. 그 후 [다음] 버튼을 클릭합니다.

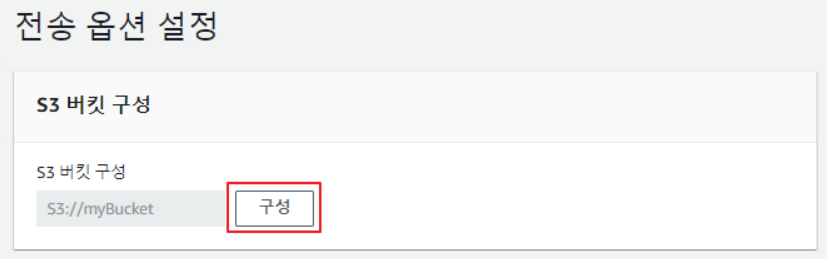

⑤ 전송 옵션 화면에서 [구성] 버튼을 클릭합니다.

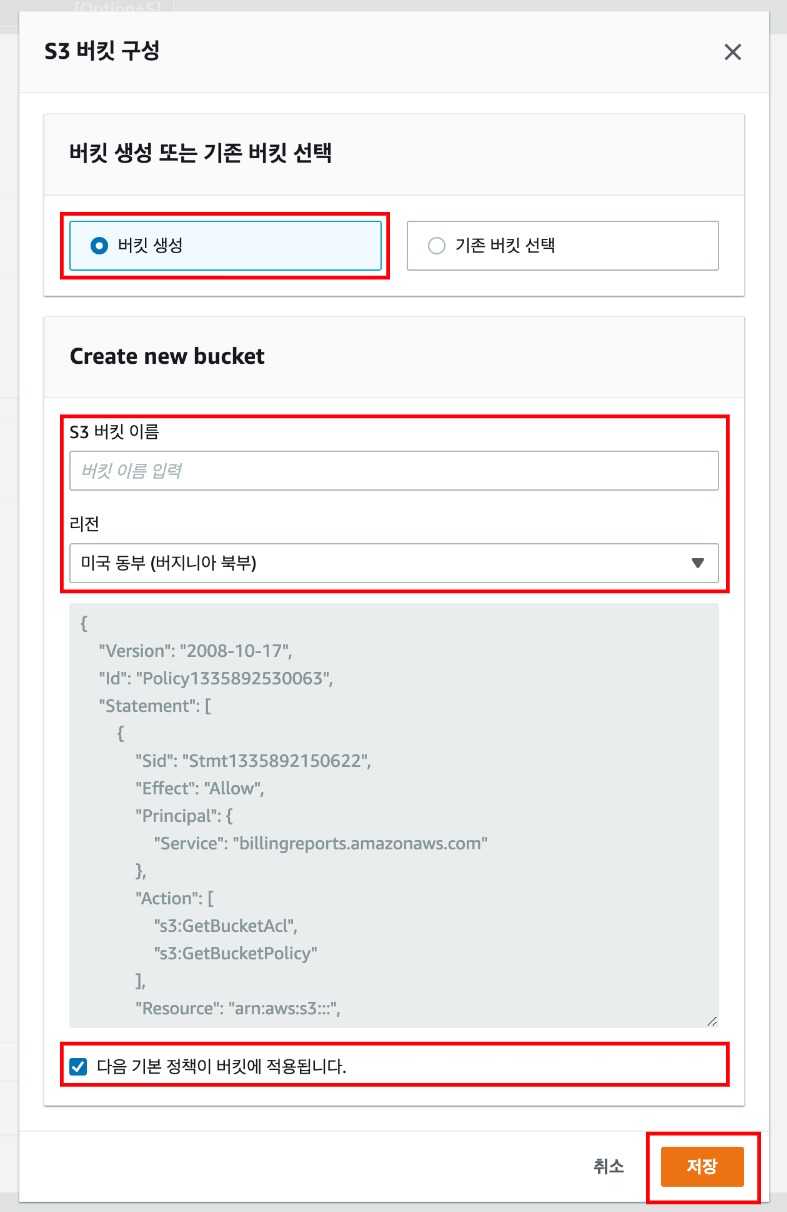

⑥ 버킷 생성을 선택합니다. S3 버킷 이름을 입력하고 리전은 기본값인 미국 동부(버지니아 북부)를 유지합니다. [다음 기본 정책이 버킷에 적용됩니다.] 옵션을 체크하고 [저장] 버튼을 클릭합니다.

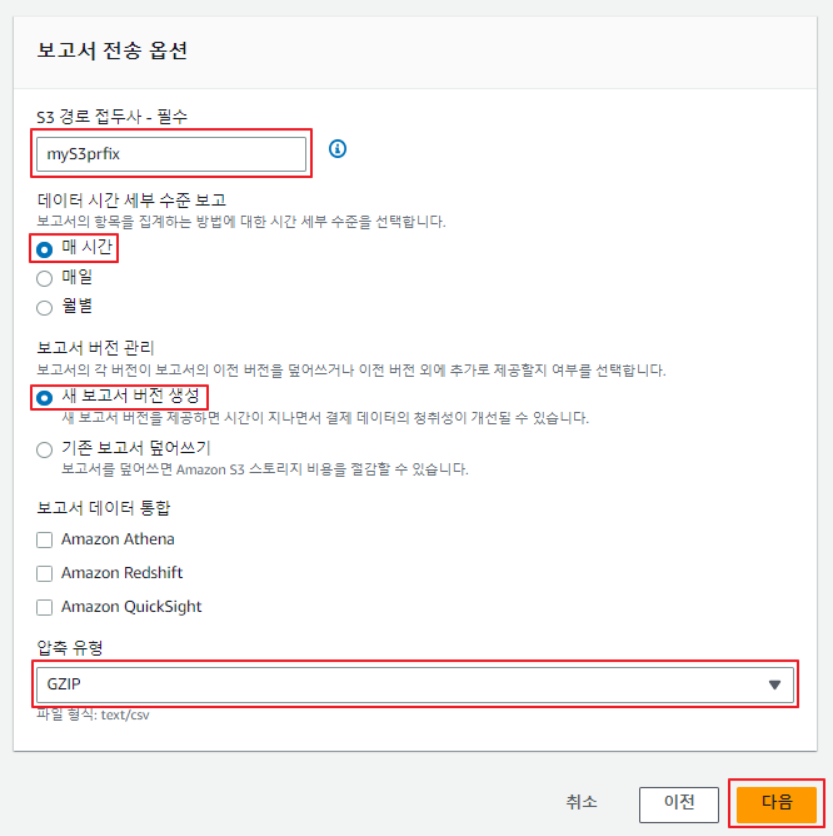

⑦ 보고서 이름의 접두어가 되는 보고서 경로 접두사를 입력하고, 옵션값은 아래와 같이 선택합니다.

- 데이터 시간 세부 수준 보고: 매 시간

- 보고서 버전 관리: 새 보고서 버전 생성

- 보고서 데이터 통합: 선택하지 않음

- 압축 유형: GZIP

그 후 [다음] 버튼을 클릭합니다.

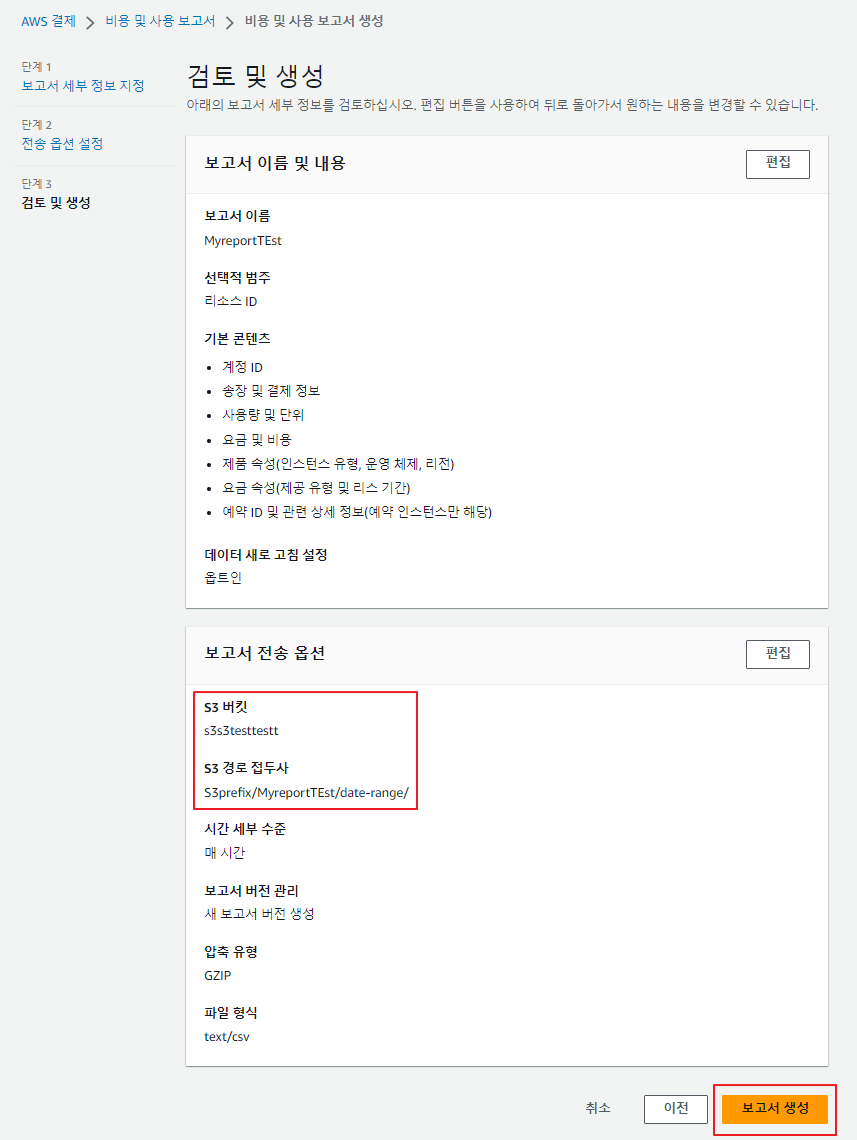

⑧ 검토 및 생성 화면에서 보고서 설정을 모두 검토한 후 [보고서 생성] 버튼을 클릭합니다.

※ 연결 계정이 아닌 지급인 계정 등록 시 주의사항

예시: S3 버킷 이름이 “billing-details”, 보고서 경로 접두사가 “aws-cur”일 때, [S3 Bucket] 입력 상자에

billing-details/aws-cur을 입력합니다.

⑩ 보고서가 생성된 것을 확인할 수 있습니다.

AWS S3 리소스 수집 시 비용 발생

AWS의 S3를 수집하는 경우에는 AWS의 비용 정책에 따라 비용이 청구됩니다. AWS에서는 API/SDK를 사용하여 S3 버킷 및 객체를 대상으로 요청하는 경우, 요청 수에 따라 요금을 부과하고 있습니다. 요금은 S3의 종류와 개수에 따라 달라질 수 있습니다. 자세한 내용은 Amazon S3 요금 페이지를 참조하세요. S3 요금에 대해 더 궁금한 사항은 기술지원팀에 문의해 주세요.

기존의 결제 보고서 적재 방법은 아래 Amazon S3 결제 보고서를 클릭하세요.

Amazon S3 세부 결제 보고서

S3에 빌링 데이터 적재 설정하기

① 버킷을 생성한 후 S3 서비스 화면 우측 상단의 [내 결제 대시보드]를 클릭합니다.

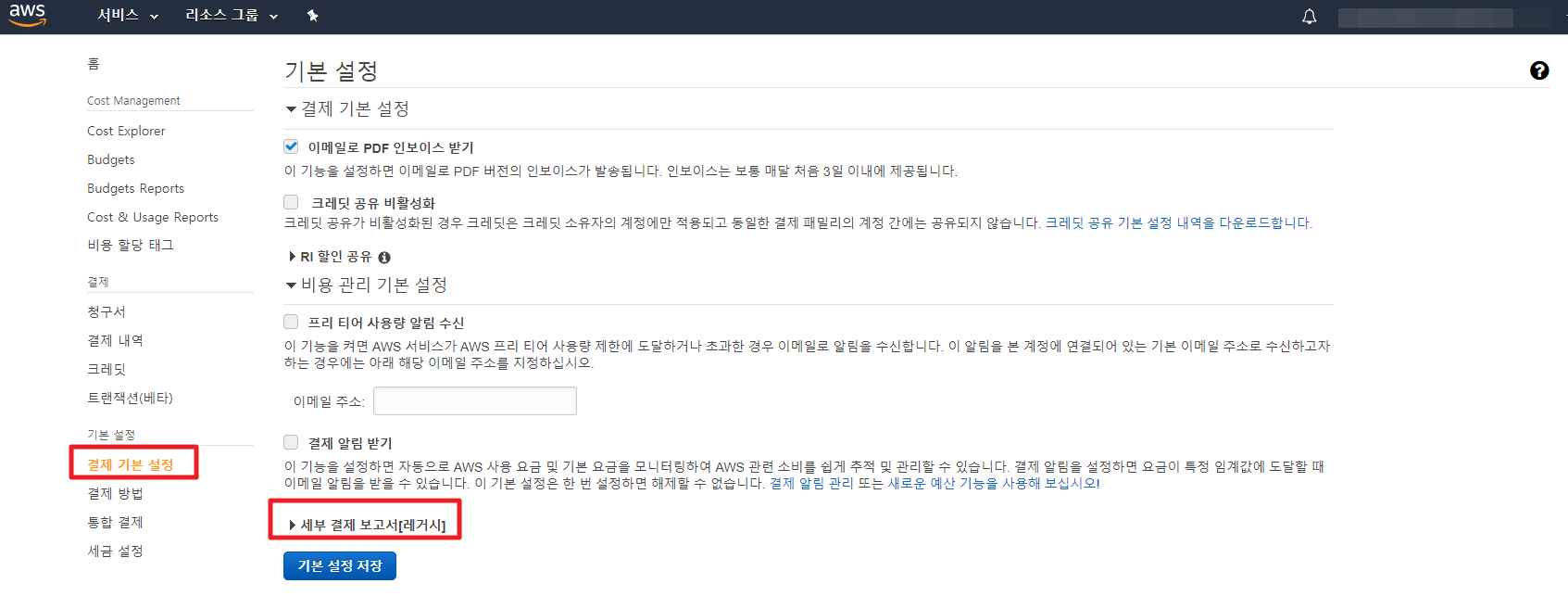

② 기본 설정 메뉴에서 [결제 기본 설정]을 클릭합니다.

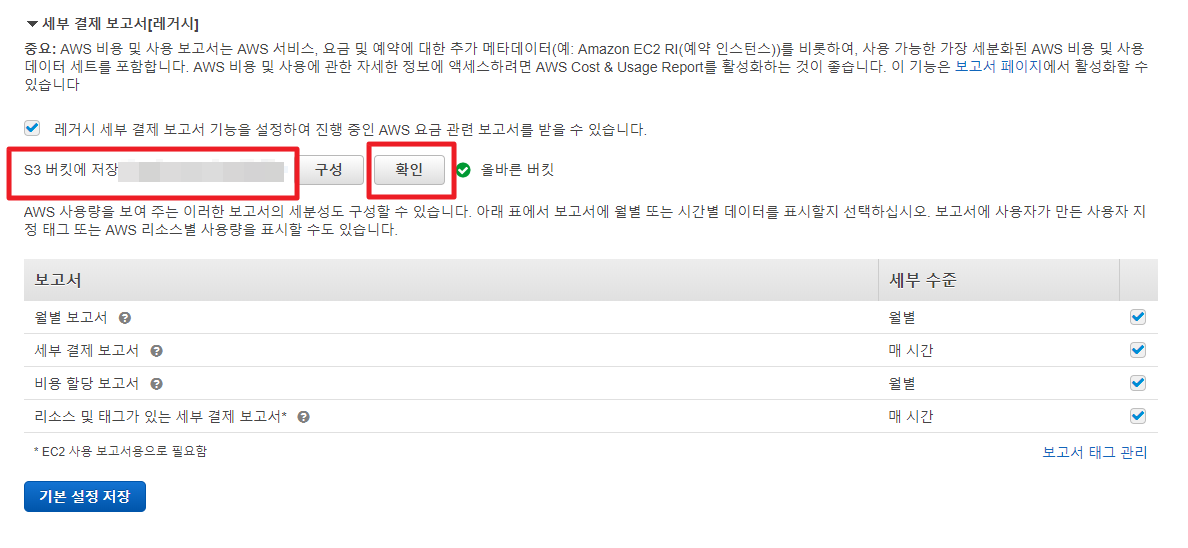

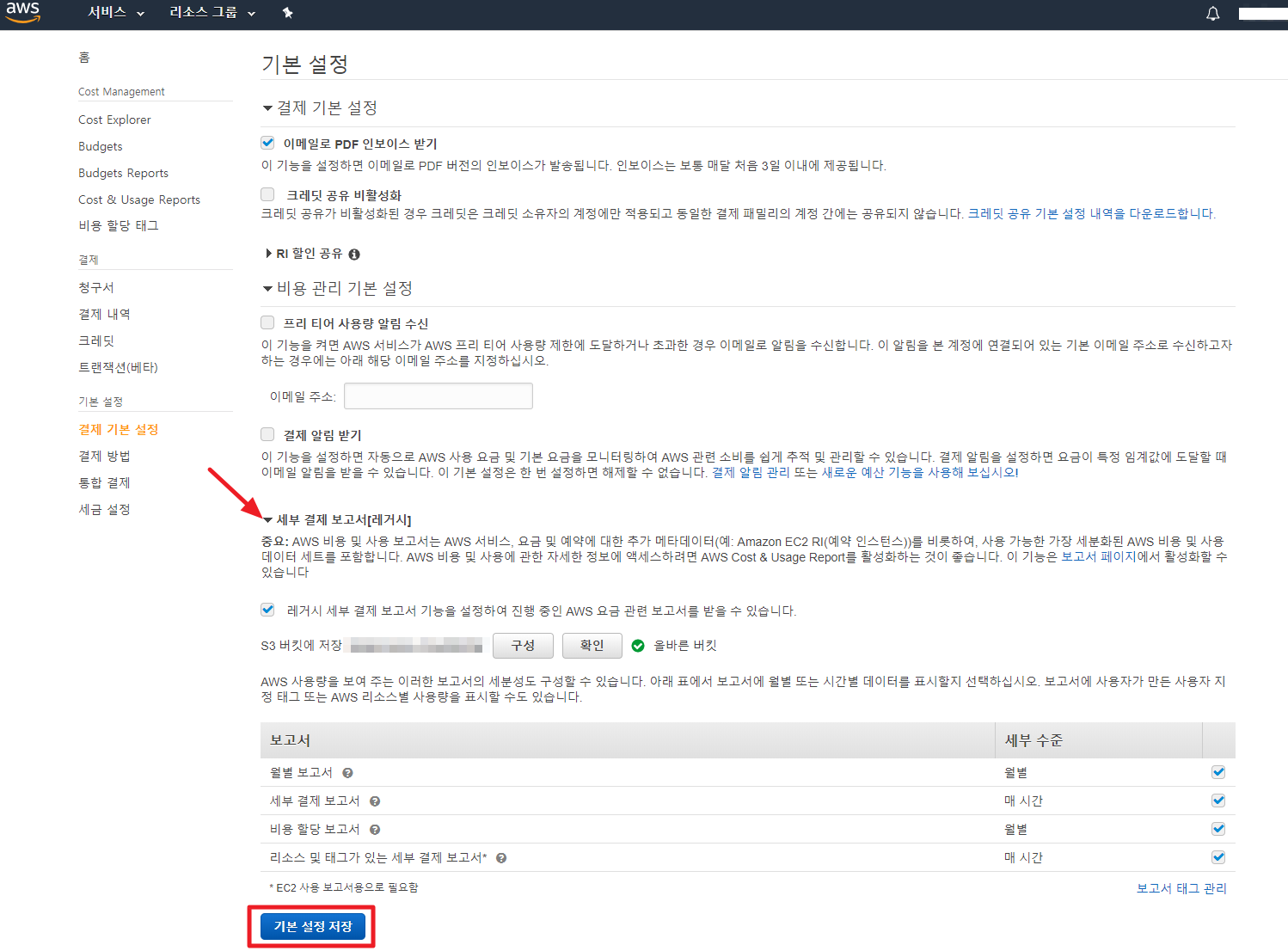

③ 세부 결제 보고서[레거시]를 클릭한 후, 생성한 S3 버킷 이름을 입력한 후 [확인] 버튼을 클릭합니다.

④ 확인 버튼 옆에 X 잘못된 버킷이라고 뜨는 경우, 아래의 [정책] 링크를 클릭합니다.

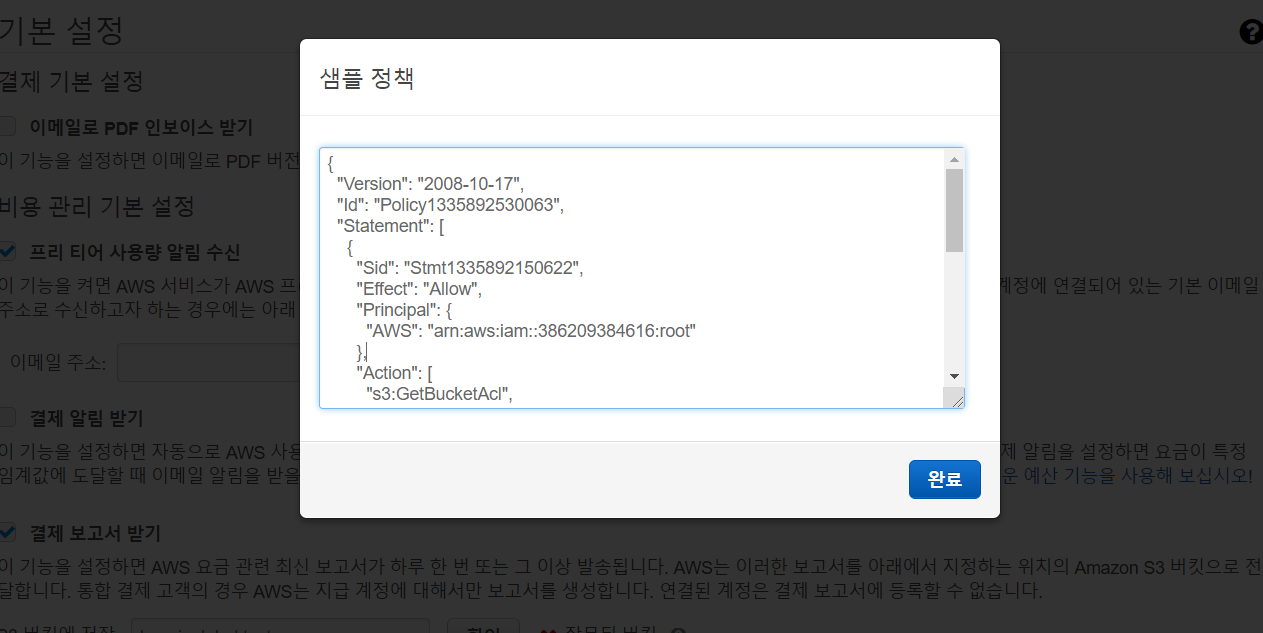

⑤ 샘플 정책 내용을 복사합니다.

⑥ 다시 AWS 콘솔로 돌아가서 스토리지 > S3 서비스 순서대로 클릭합니다.

⑦ 생성한 버킷을 클릭합니다.

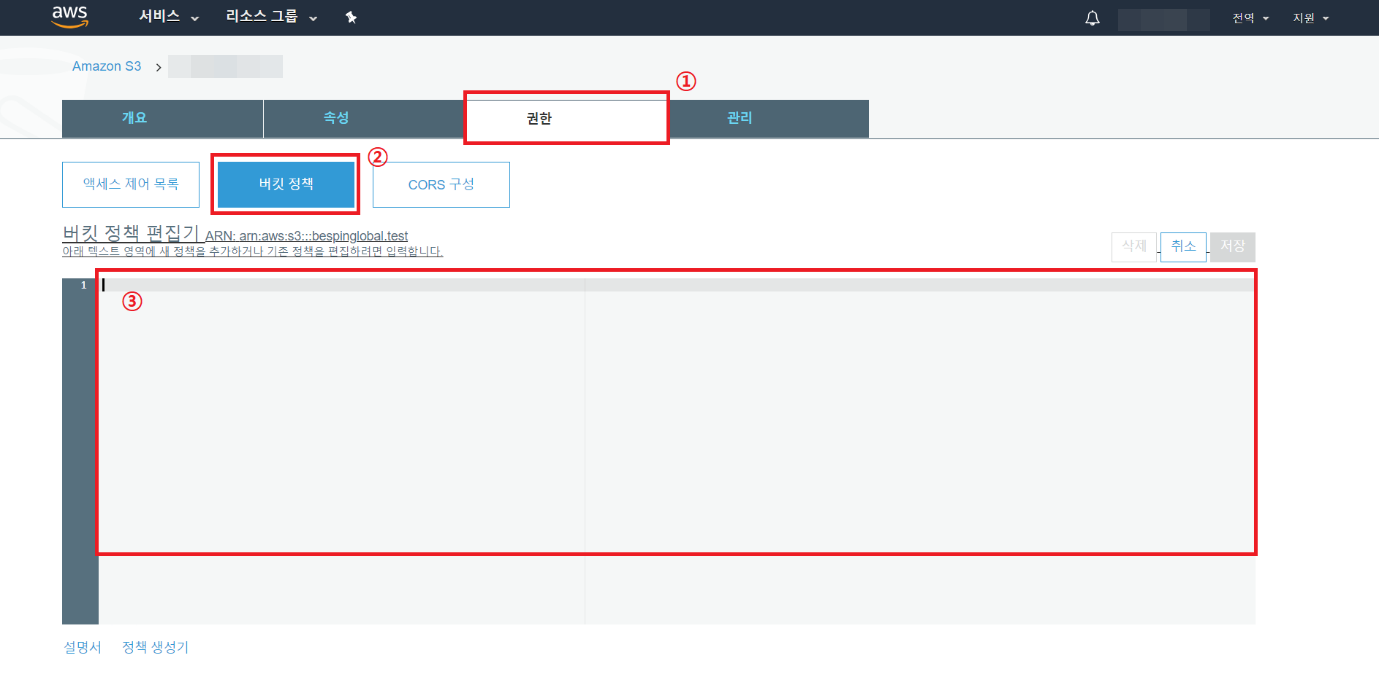

⑧ 권한 > 버킷 정책 탭에서 빈칸에 복사한 샘플 정책을 붙여넣습니다.

⑨ [저장] 버튼을 클릭한 후 내 결제 대시보드 > 기본 설정 > 결제 기본 설정에서 [확인] 버튼을 클릭하여 올바른 버킷으로 표시되는지 최종 확인합니다. 확인이 완료되면 기본 설정 저장 버튼을 클릭합니다.

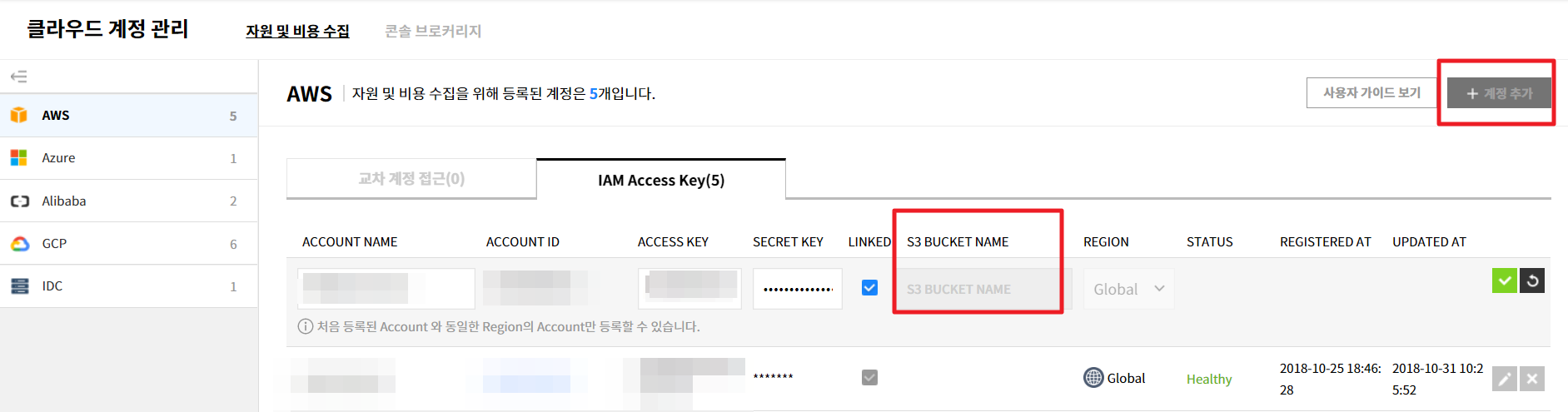

⑩ Portal > 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴의 오른쪽 상단의 [계정 추가] 버튼을 클릭한 후 S3 BUCKET NAME 필드에 생성한 버킷 이름을 입력합니다. 오른쪽 끝에 위치한 체크 박스 버튼을 클릭하여 AWS 클라우드 계정을 추가합니다.

📜 참고

Amazon S3 버킷에 보고서 전송을 시작하는 데 최대 24시간이 걸릴 수 있습니다.

Azure 구독 등록

서비스를 사용하기에 앞서 Service Portal에 Azure 계정의 개념인 구독을 등록해야 합니다. 리소스 및 비용 데이터 수집 목적을 위해 Azure 구독을 등록하는 방법을 설명합니다. Azure 구독을 추가하려면 우선 Azure Portal에서 애플리케이션을 등록하여 클라이언트 자격 증명 정보를 받아야 합니다.

Azure Portal에서 애플리케이션 등록

아래 내용은 Azure Portal에서 애플리케이션을 생성하고 테넌트 ID, 애플리케이션 ID, 발급된 클라이언트 암호 등의 정보를 확인하는 방법을 설명합니다.

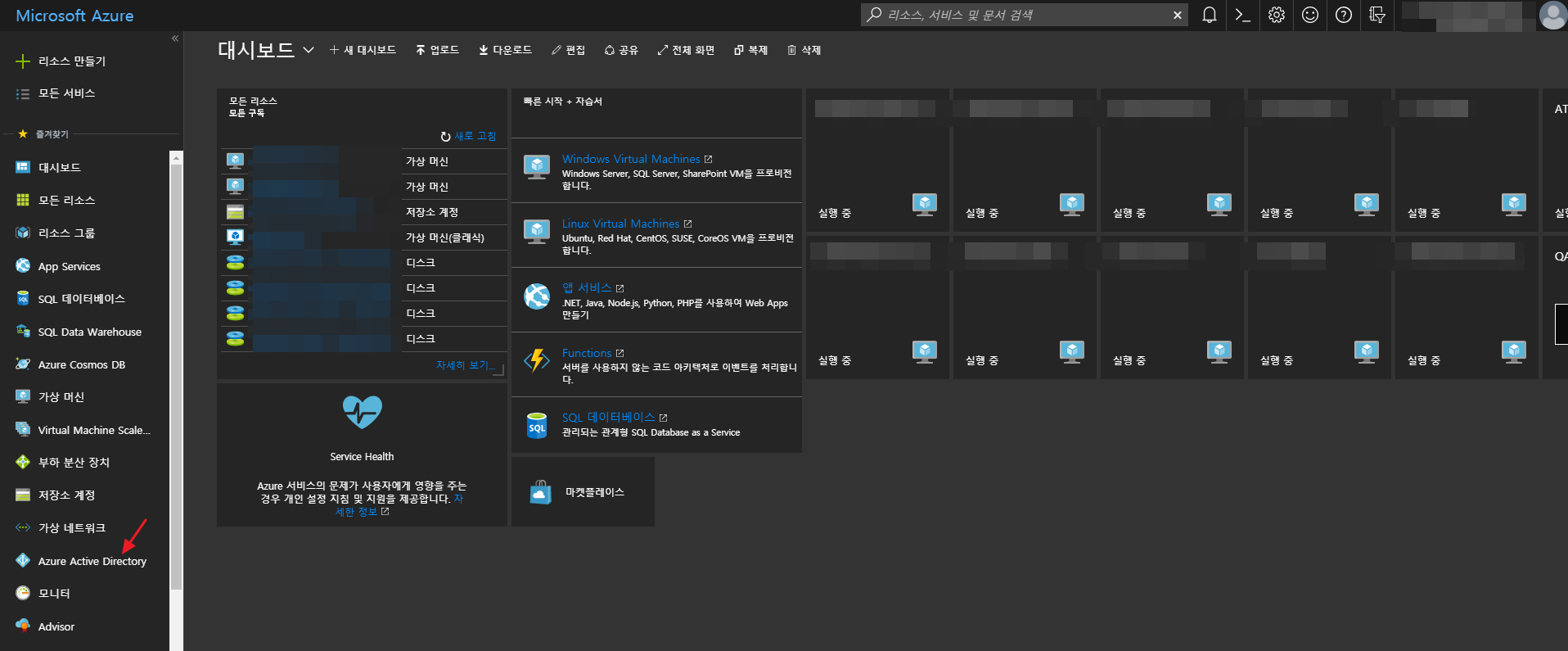

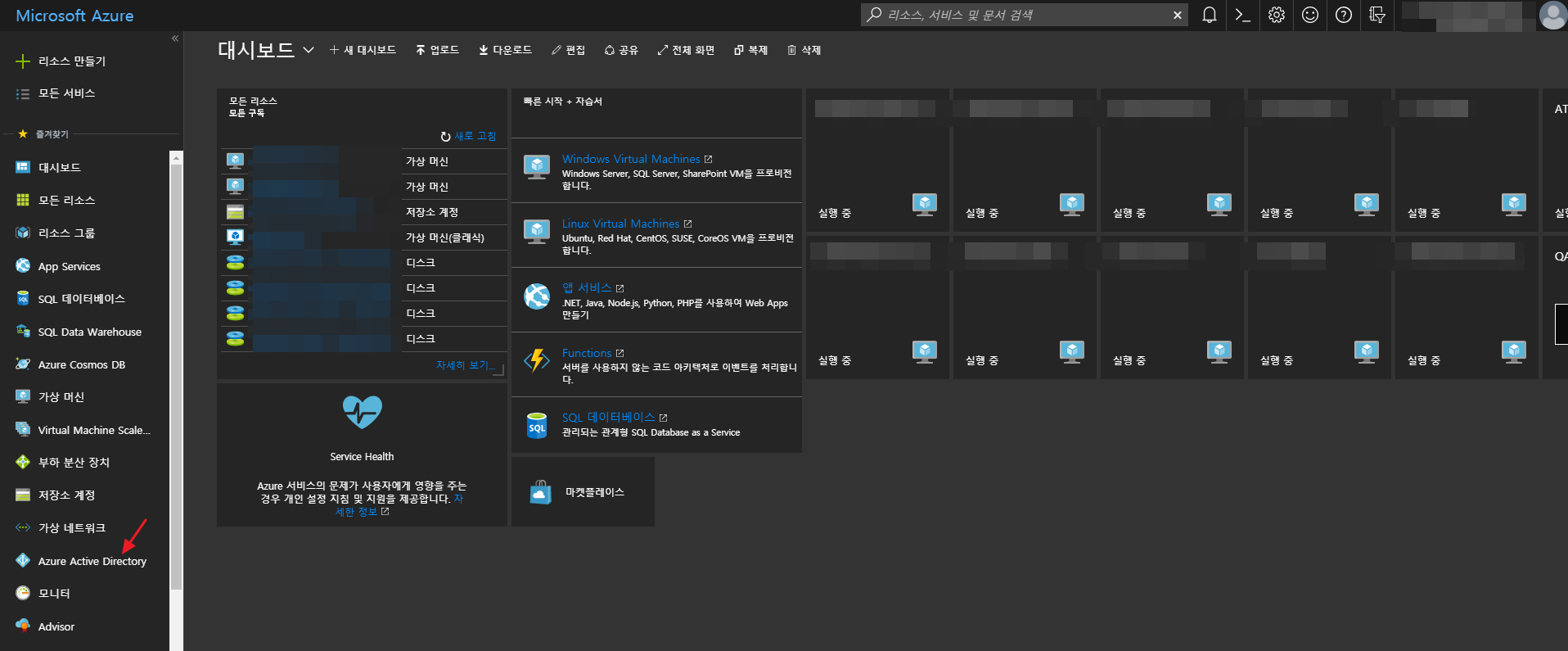

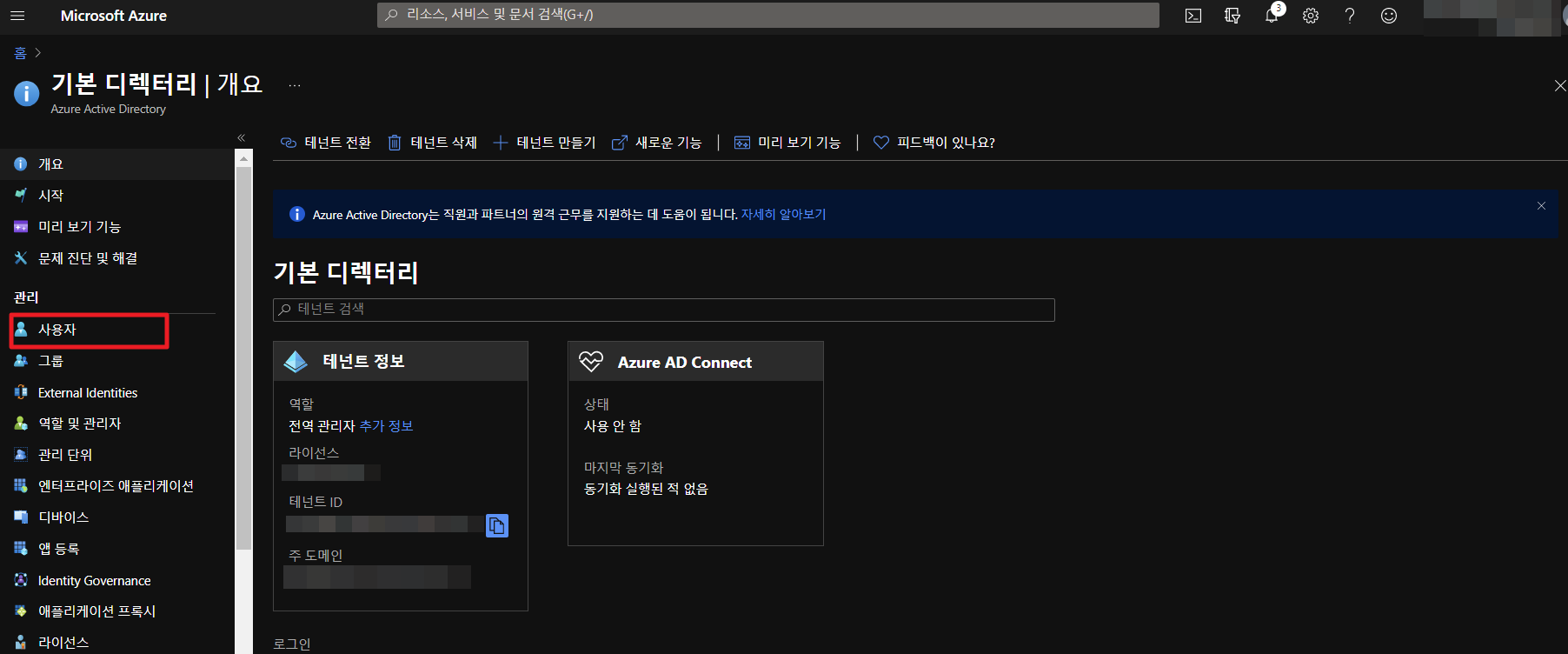

① Azure Portal에 로그인 후 Azure Active Directory 서비스로 이동합니다.

⚠️ 주의: Azure China의 경우 일부 화면이 상이할 수 있습니다.

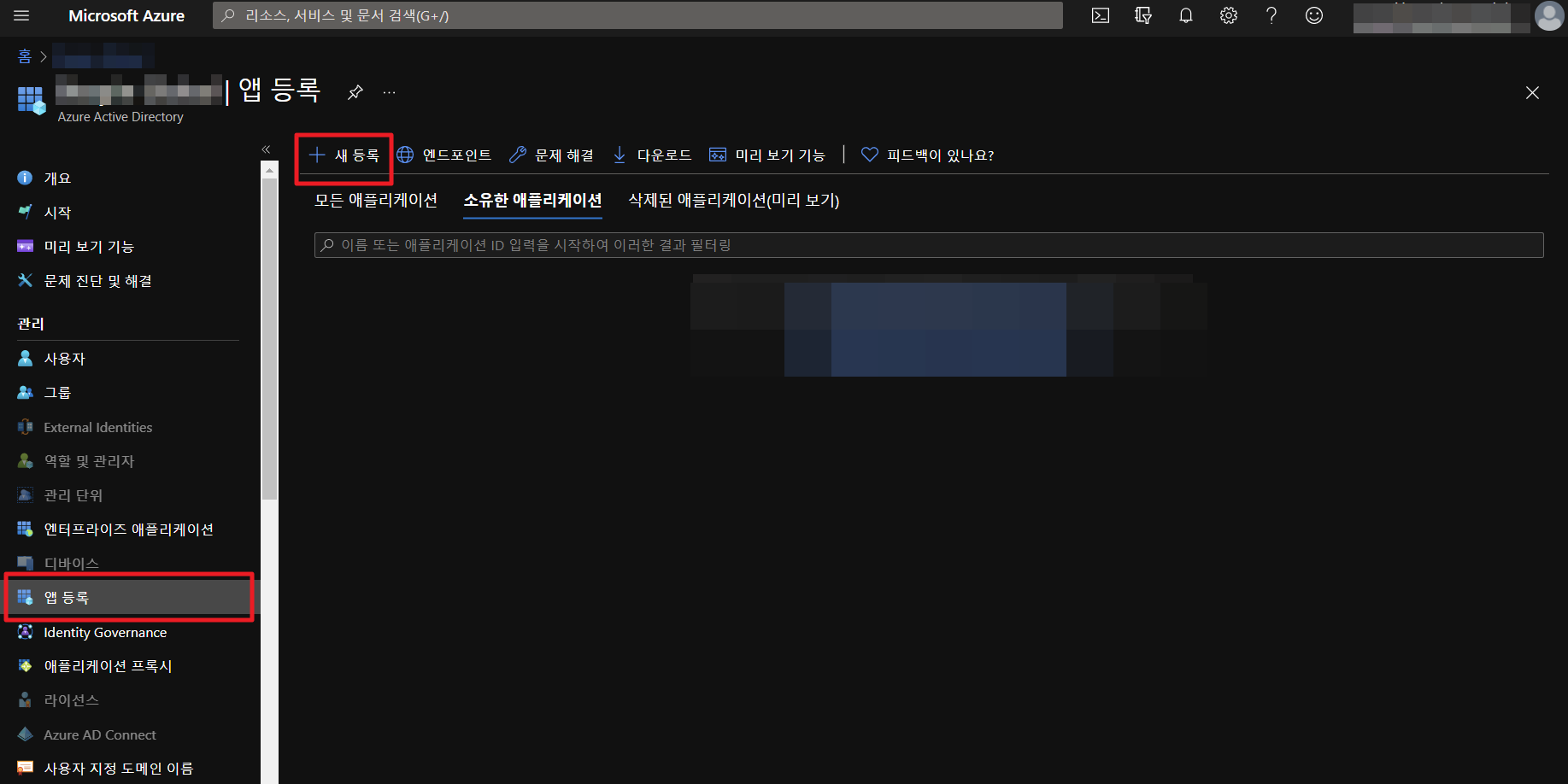

② 앱 등록 > [+ 새 등록]을 클릭합니다.

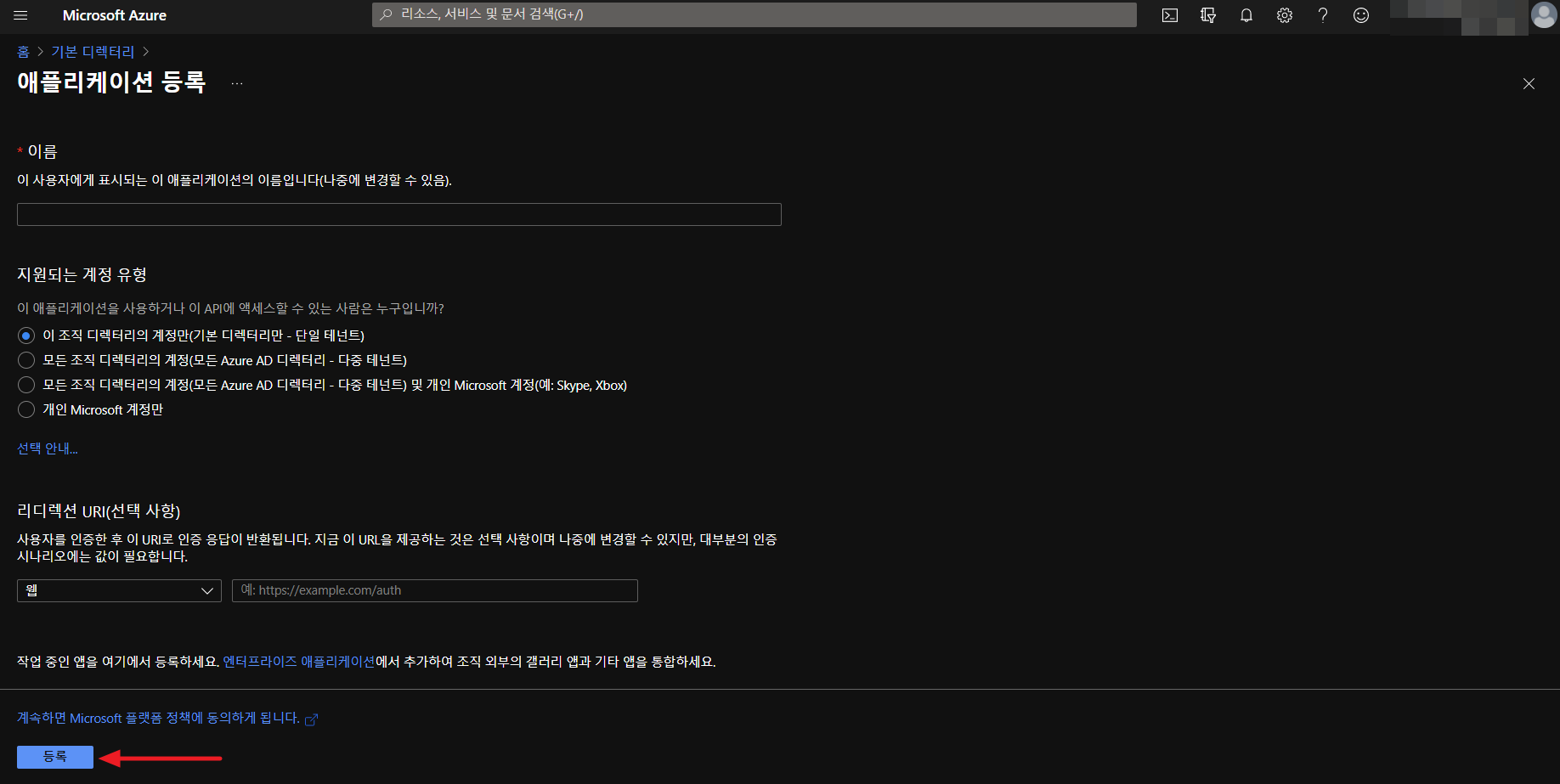

③ 입력 항목에 정보를 입력합니다. 애플리케이션 이름은 필수 항목입니다. 지원되는 계정 유형을 선택 후 등록 버튼을 클릭합니다.

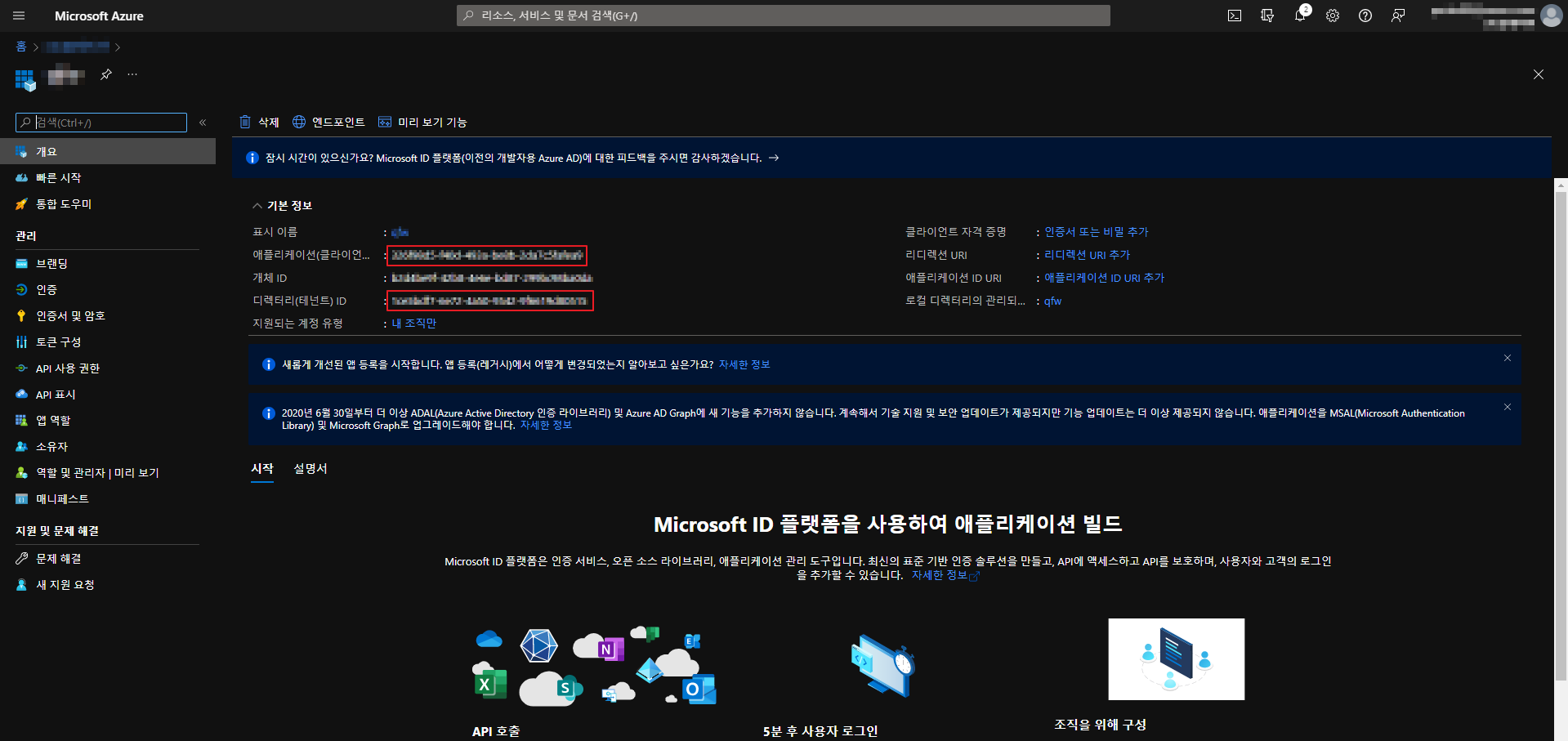

④ 애플리케이션 생성이 완료되면, 애플리케이션(클라이언트) ID, 디렉터리(테넌트) ID 값을 복사하여 별도로 저장해둡니다. Portal > 클라우드 계정 관리 화면에서 구독 리스트를 불러올 때 입력해야 하는 정보입니다.

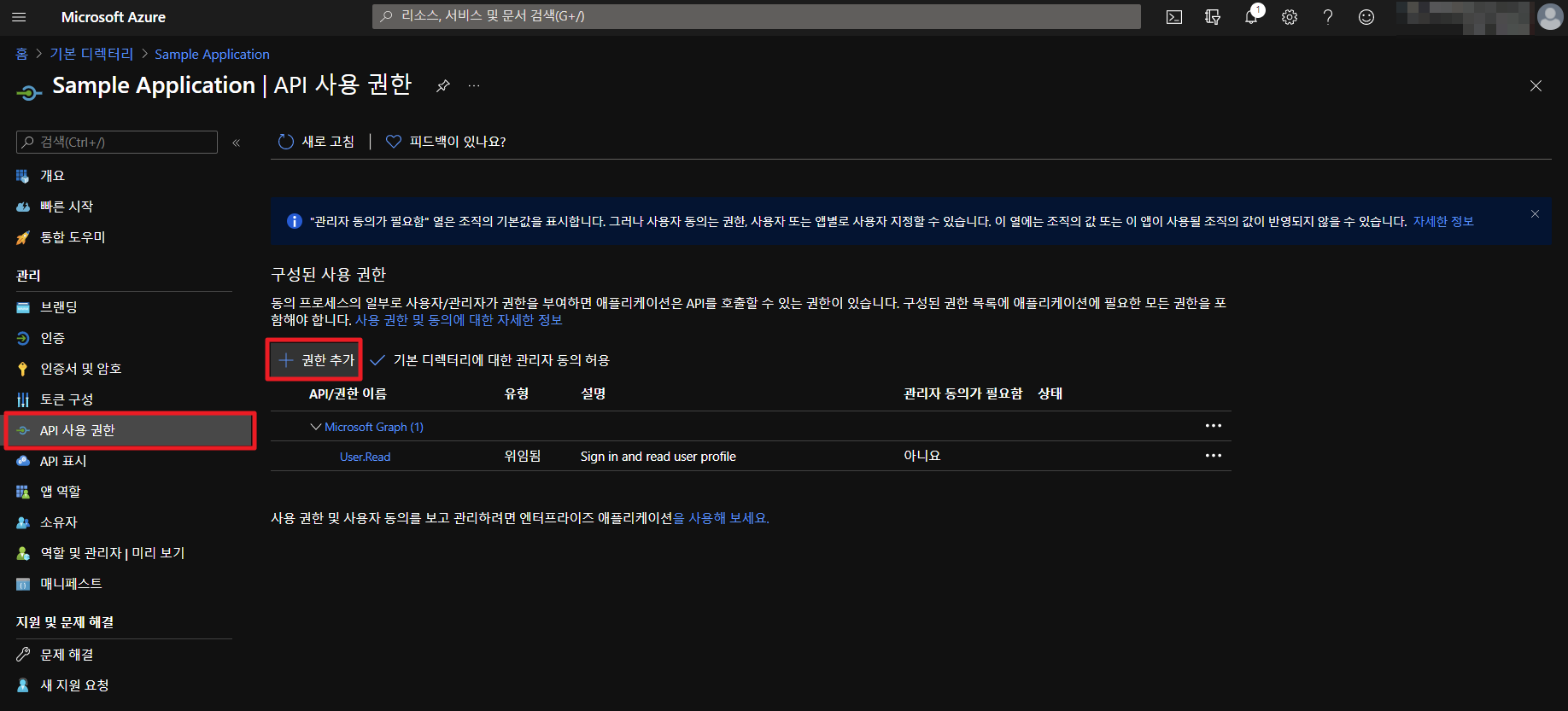

⑤ 애플리케이션 메뉴에서 API 사용 권한 페이지로 이동하여 +권한 추가 버튼을 클릭합니다.

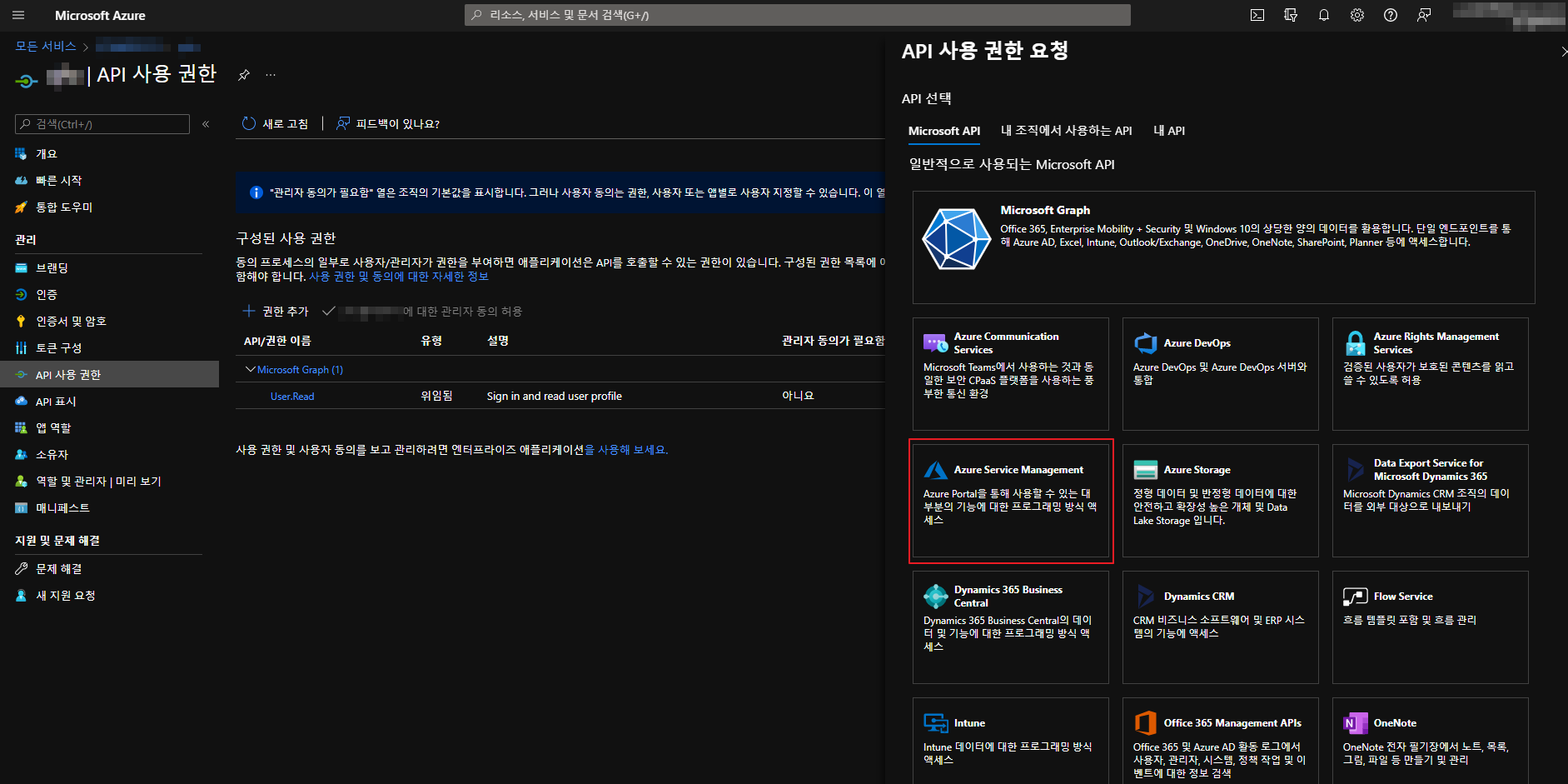

⑥ 오른쪽에 API 사용 권한 요청 화면이 펼쳐지면, Azure Service Management를 선택합니다.

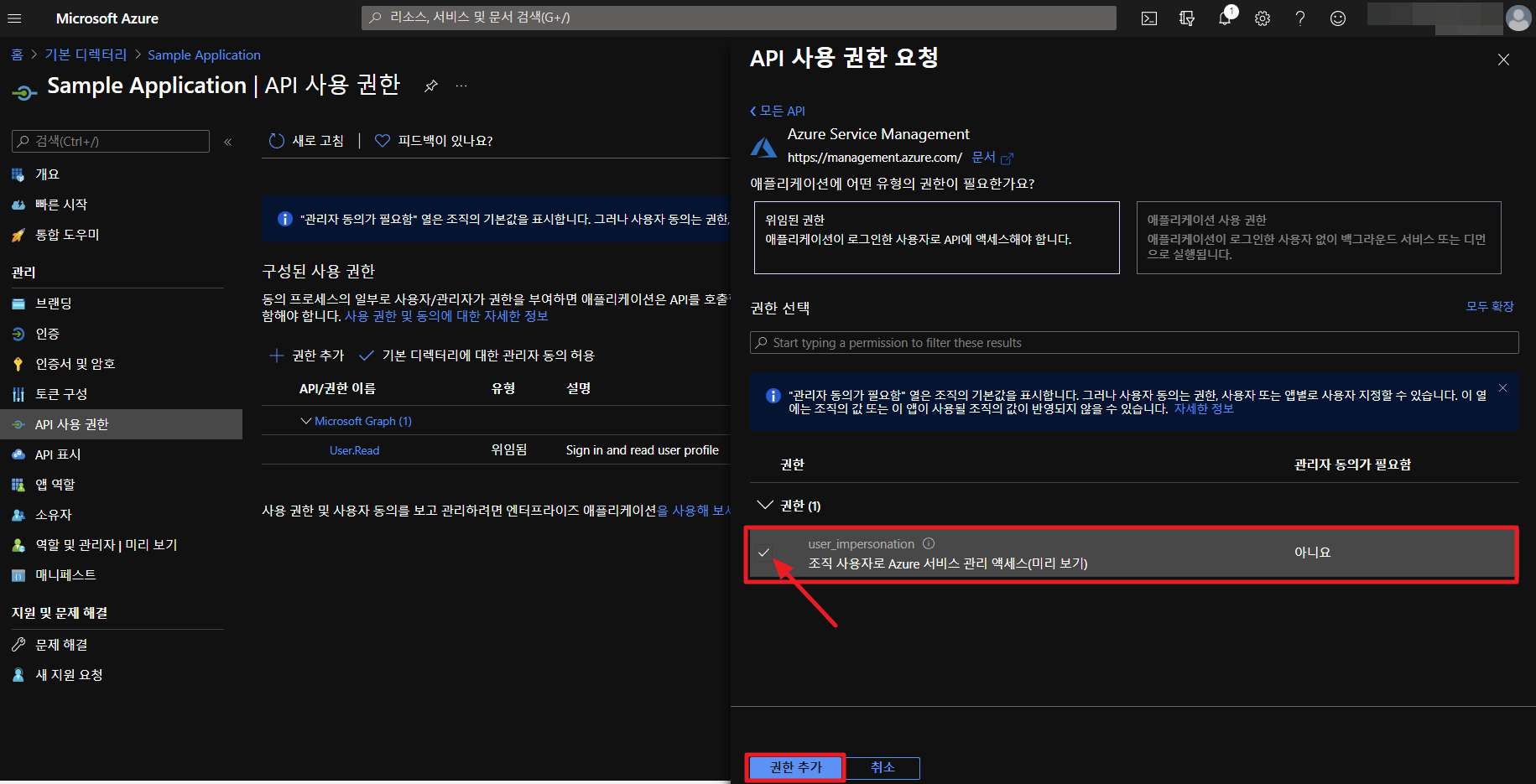

⑦ 화면에서 user_impersonation 권한을 체크한 후, 권한 추가 버튼을 클릭합니다.

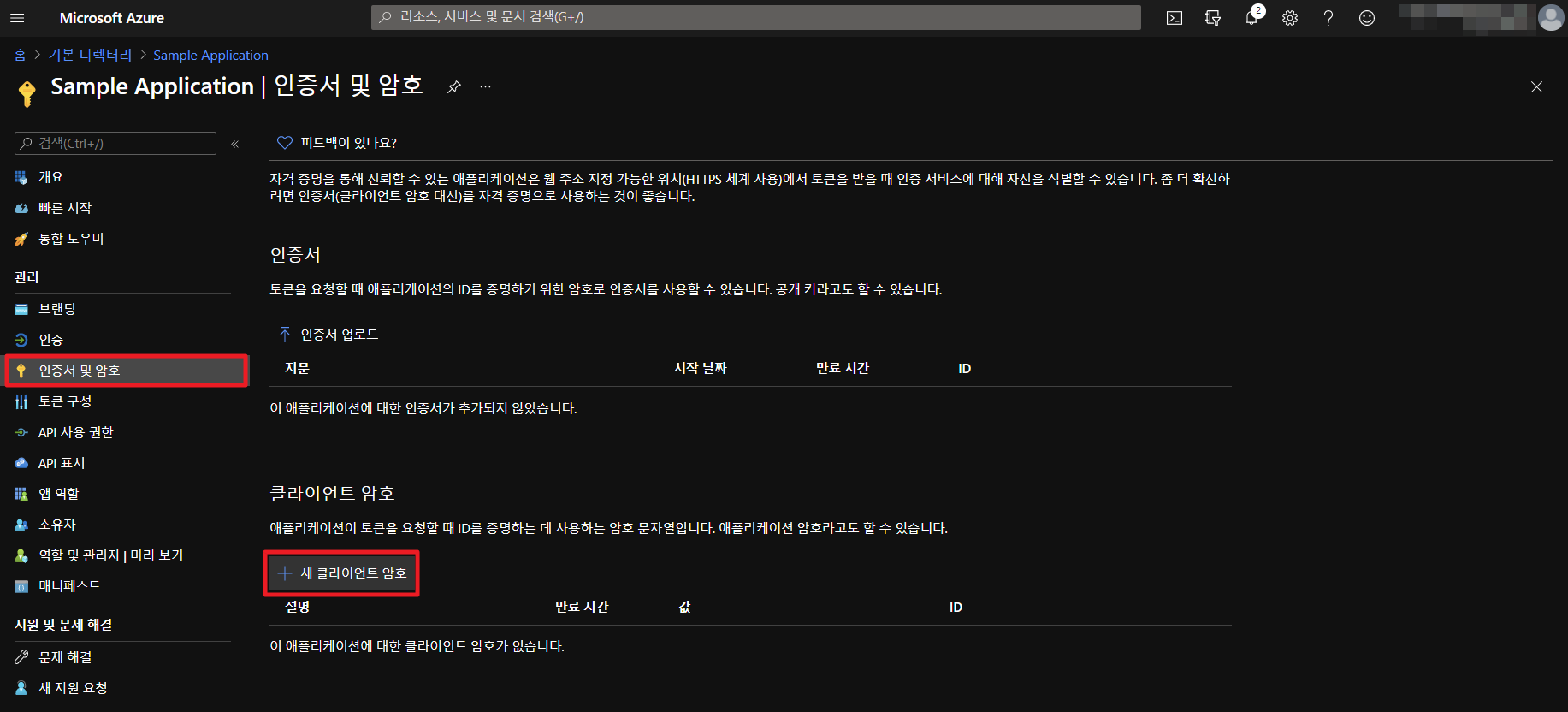

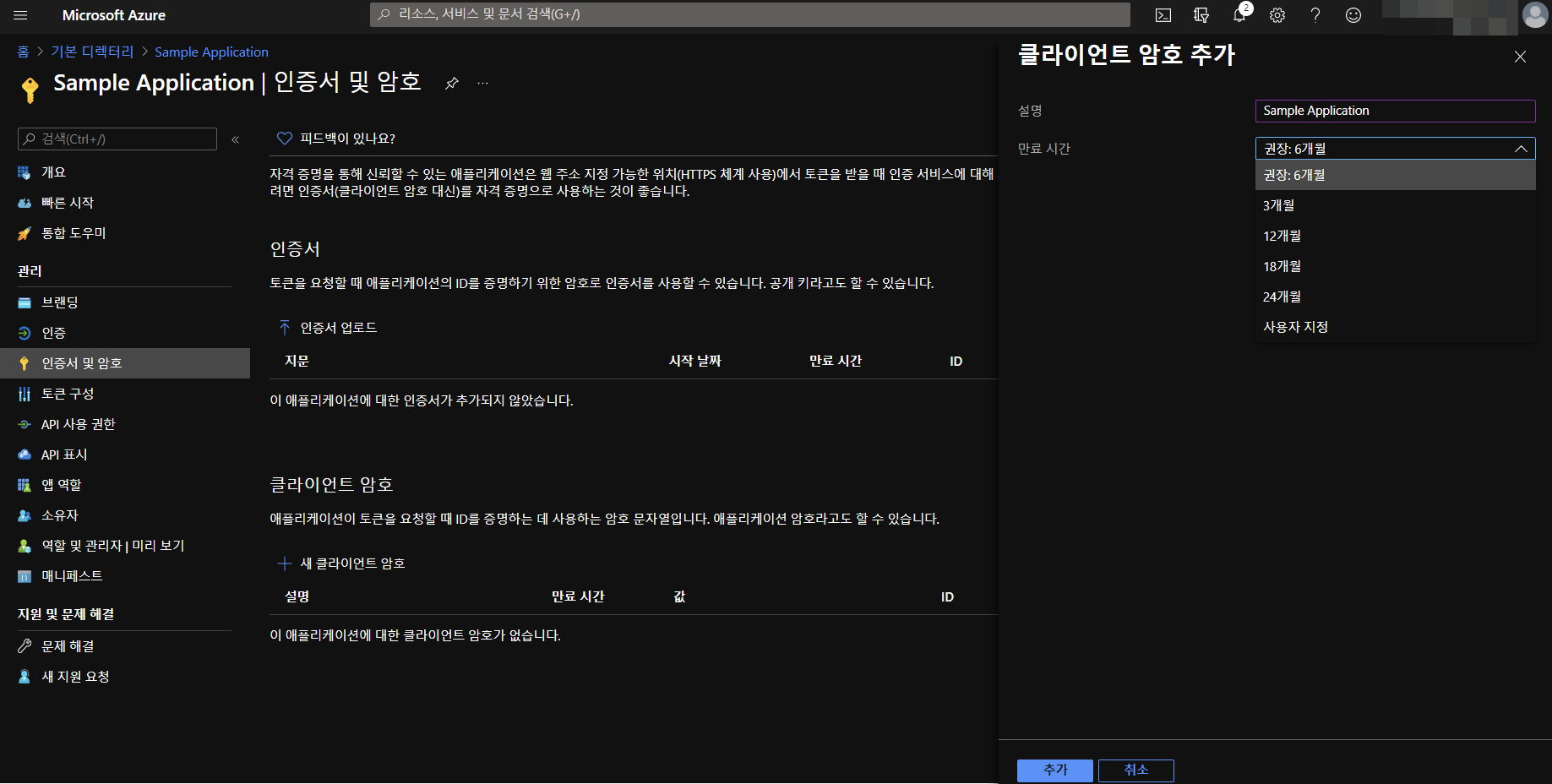

⑧ 관리 항목 아래의 인증서 및 암호 페이지로 이동하여, +새 클라이언트 암호 버튼을 클릭합니다.

⑨ 오른쪽에 클라이언트 암호 추가 화면이 펼쳐지면, 클라이언트 암호에 대한 설명과 만료 시간을 입력하고 추가 버튼을 눌러 저장합니다.

📜 참고

Azure는 6개월 뒤 만료를 권장하고 있으며, 최대 24개월로 설정할 수 있습니다. 클라이언트 암호가 만료될 때마다 다시 암호 생성 및 포털에서 서비스 계정 정보를 수정해야 합니다.

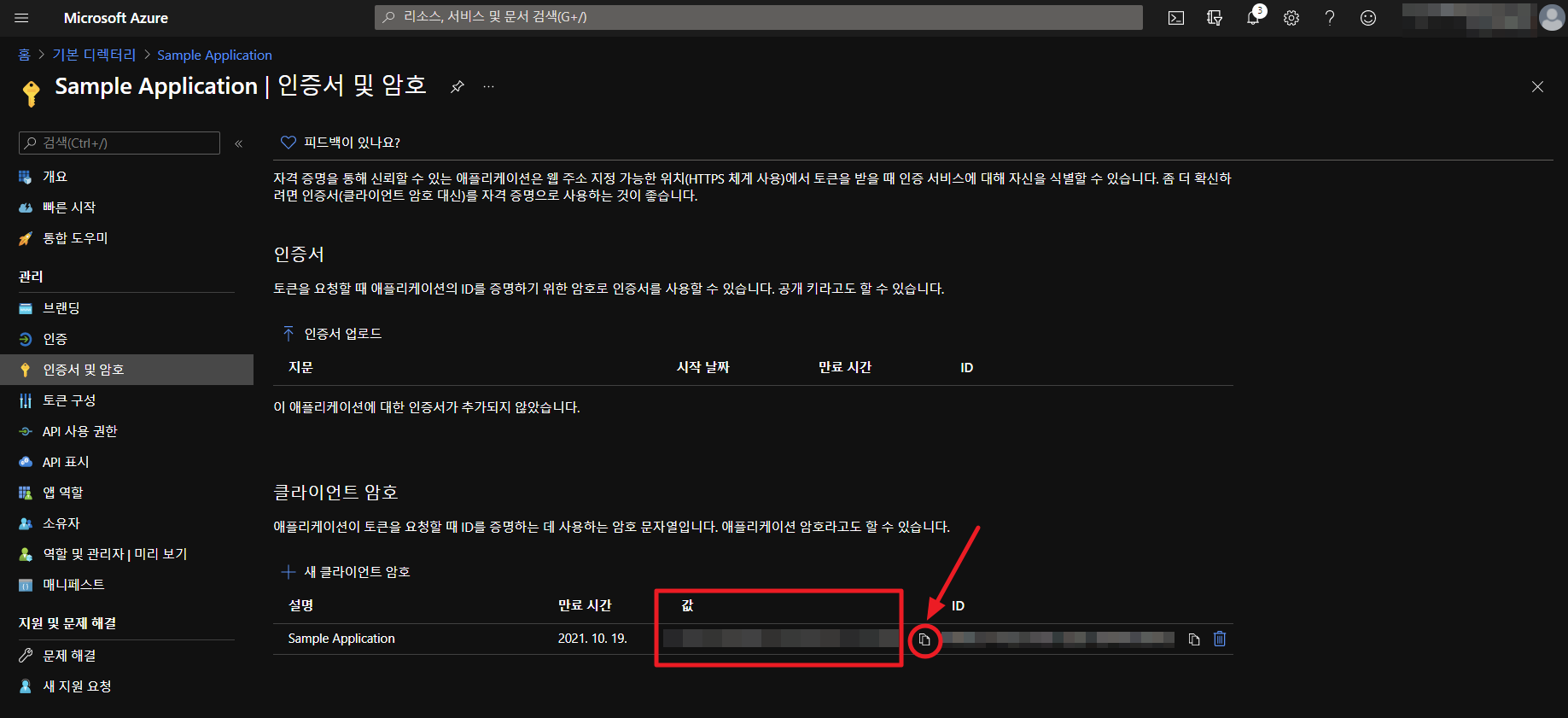

⑩ 클라이언트 암호가 생성되면, 값을 복사하여 따로 기록해둡니다. 이 값의 정보는 최초 생성 시에만 복사할 수 있으며, 이후에는 조회하여도 생성 여부만 확인할 수 있으며, 실제 값은 더 이상 조회할 수 없게 됩니다. 만약 이 단계에서 클라이언트 암호 값을 저장하지 않았다면, 새로 클라이언트 암호를 생성해야만 합니다.

Azure Portal에서 권한 설정

Azure Portal에서 애플리케이션 생성을 마쳤다면, 이제 권한을 설정합니다.

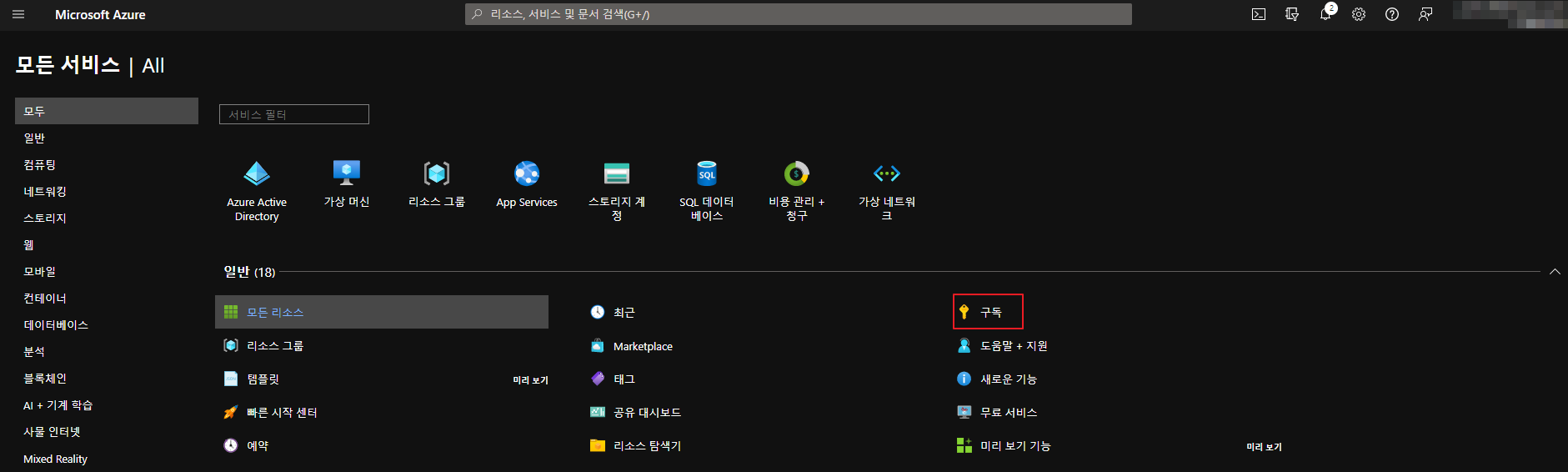

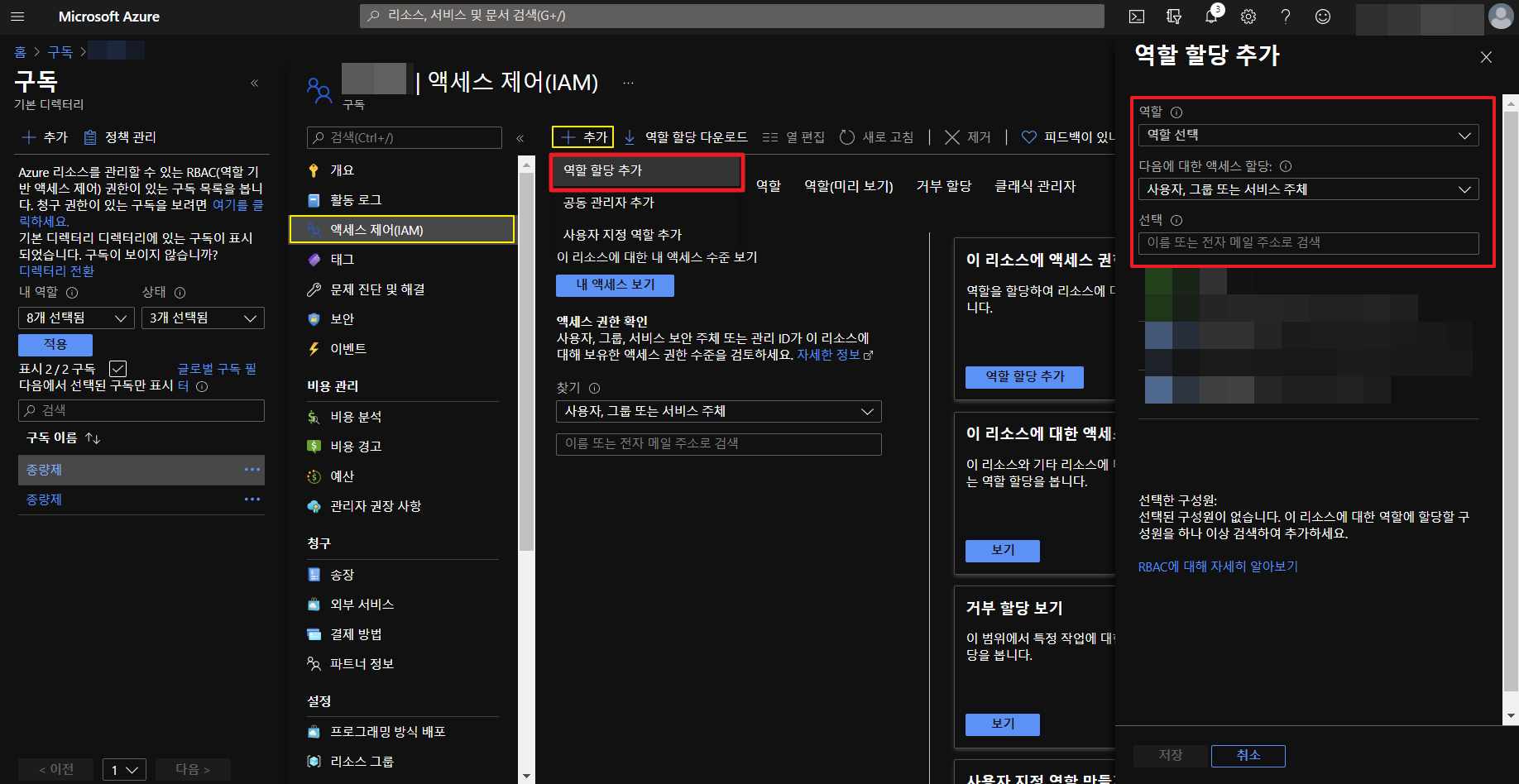

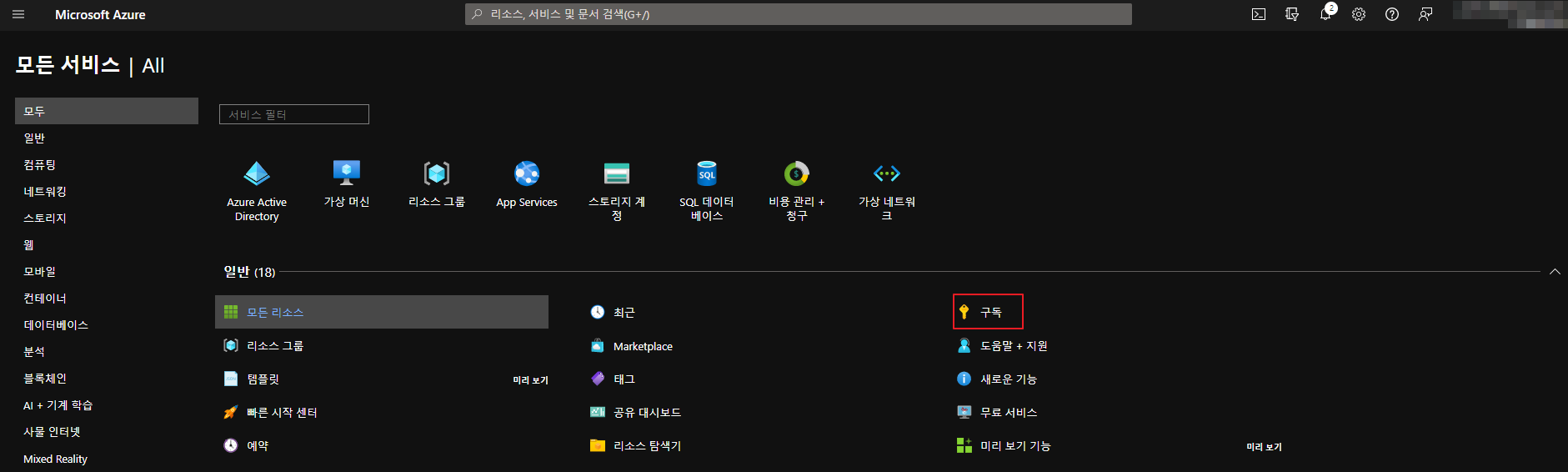

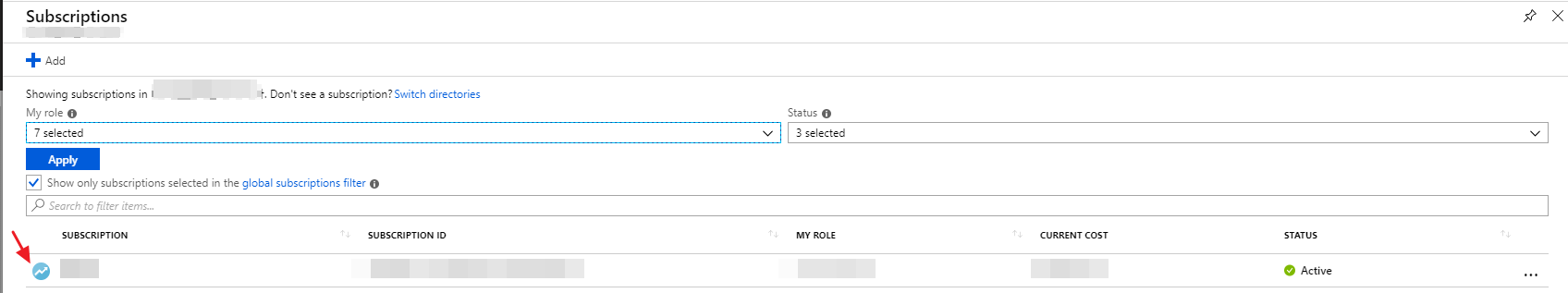

① Azure Portal에 로그인 후 구독 서비스로 이동합니다.

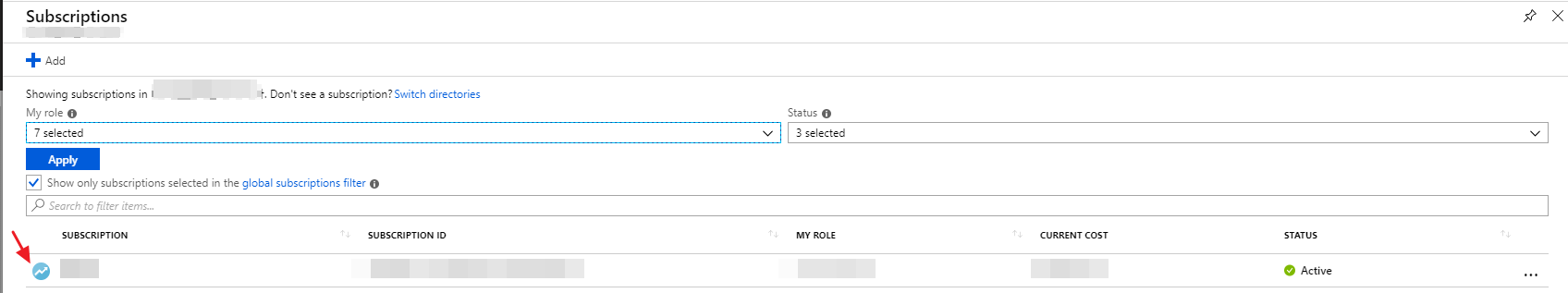

② 권한을 부여할 구독을 선택합니다.

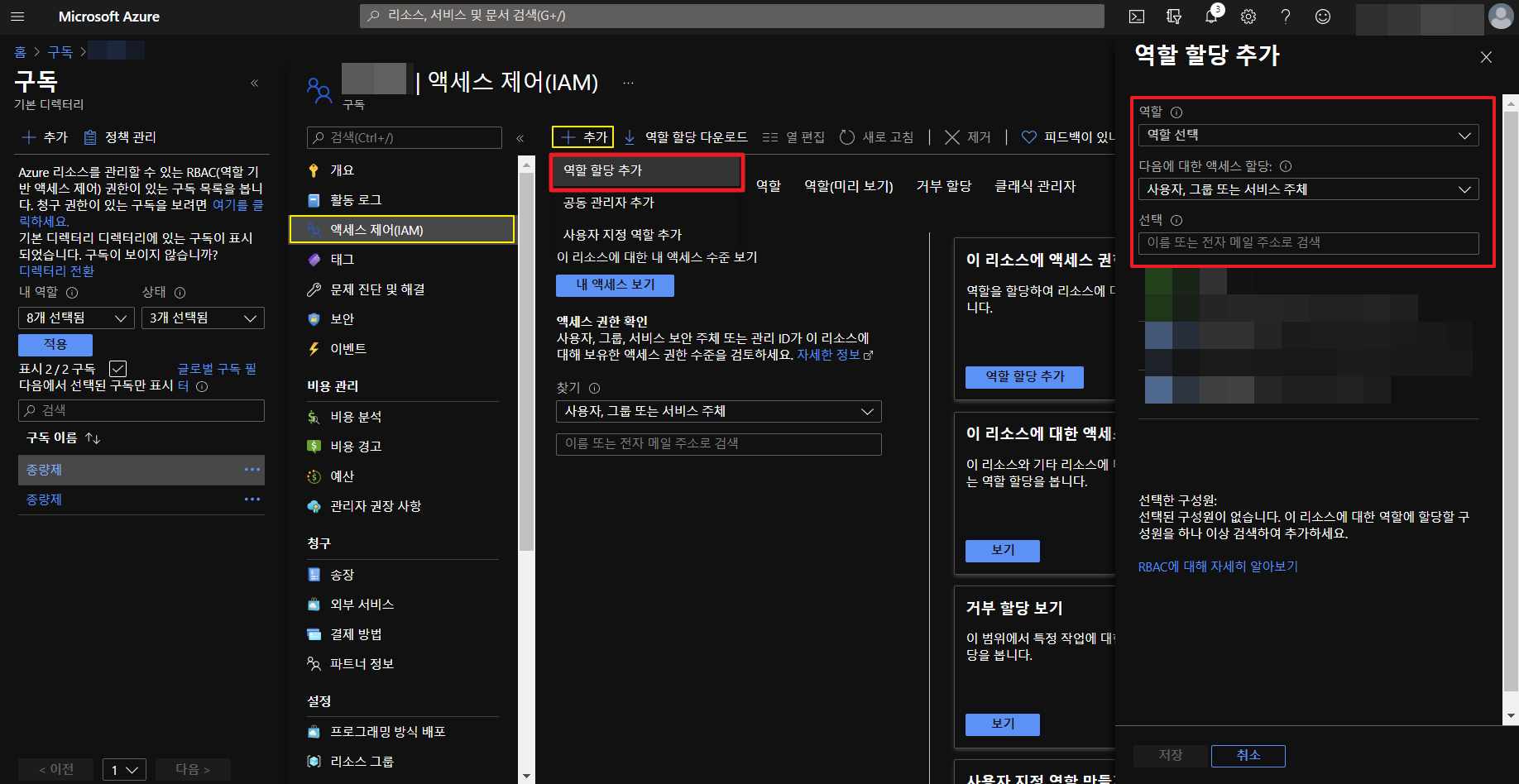

③ 선택한 구독의 액세스 제어(IAM) > + 추가 > 역할 할당 추가를 클릭합니다.

④ 권한 추가 시 입력 항목은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 역할 | 최소 독자 이상의 권한 설정을 권장합니다. 각 역할에 대한 설명은 Azure에서 툴팁으로 제공하고 있습니다. 독자는 모든 리소스를 볼 수 있지만 변경할 수 없는 역할입니다. |

| 다음에 대한 액세스 할당 | 역할을 할당할 보안 주체 유형을 선택합니다. |

| 선택 | 앞서 새로 생성한 애플리케이션의 이름을 검색하여 선택합니다. |

⑤ 선택한 구성원을 확인 후, 저장 버튼을 클릭하여 권한을 추가합니다.

클라이언트 자격 증명 정보로 등록

Service Portal에서 Azure Portal에서 생성한 클라이언트 암호 등의 정보로 구독 리스트를 불러오는 방법을 설명합니다.

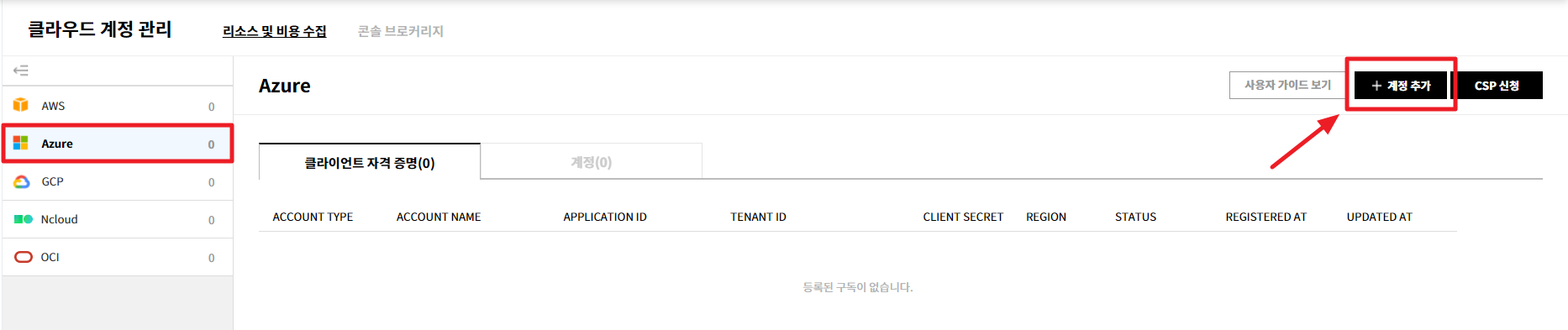

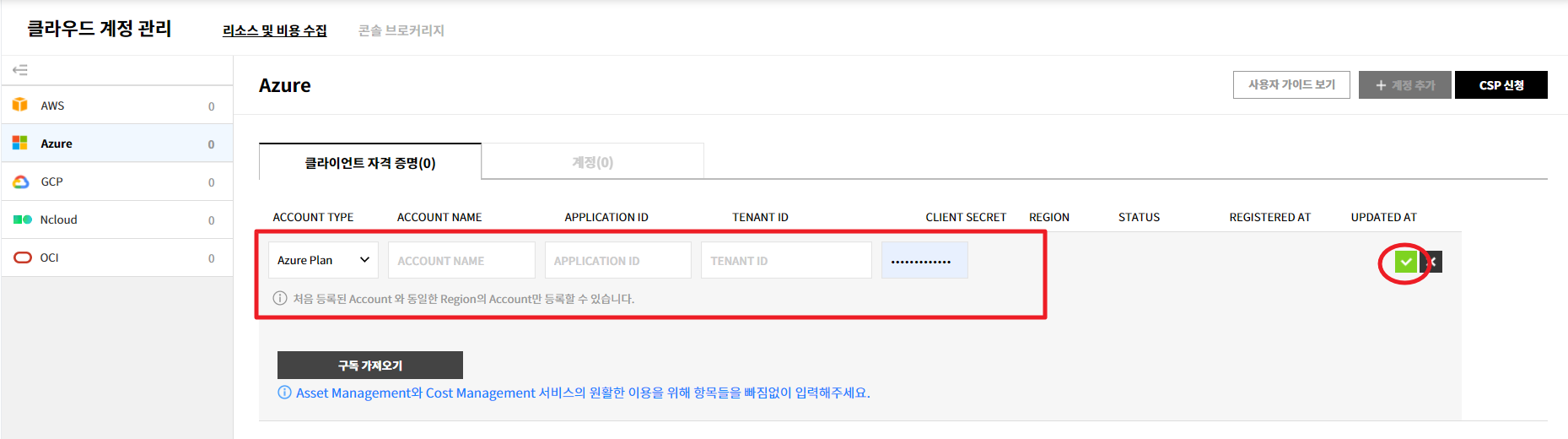

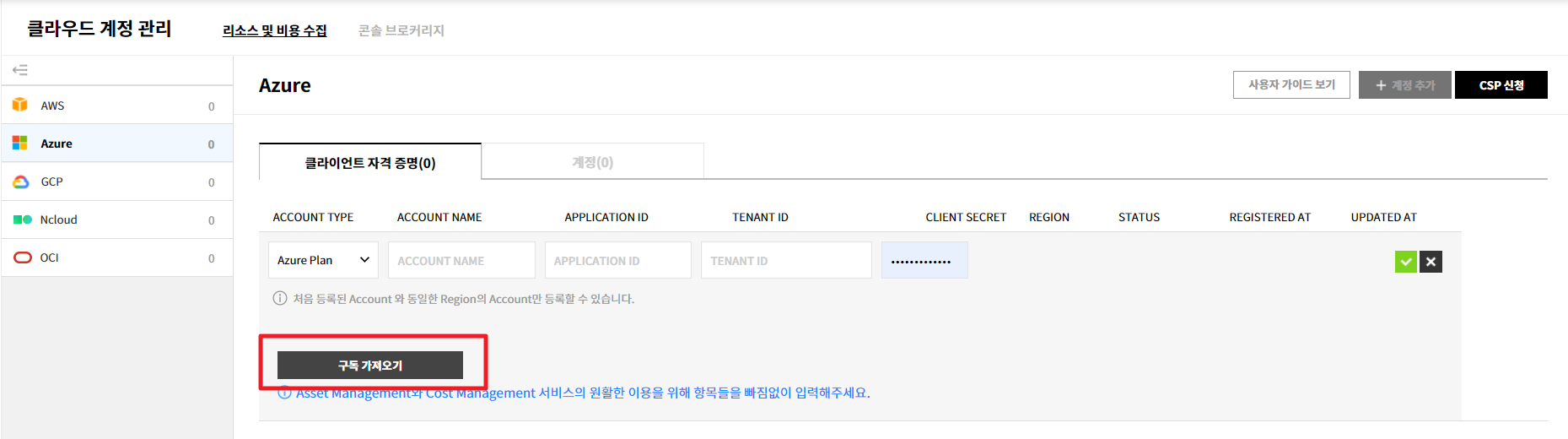

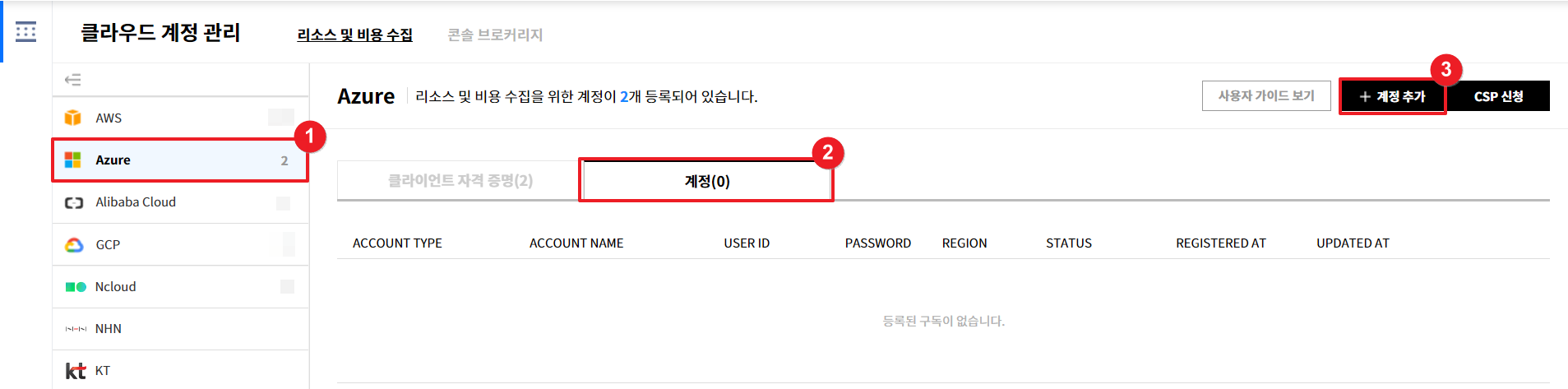

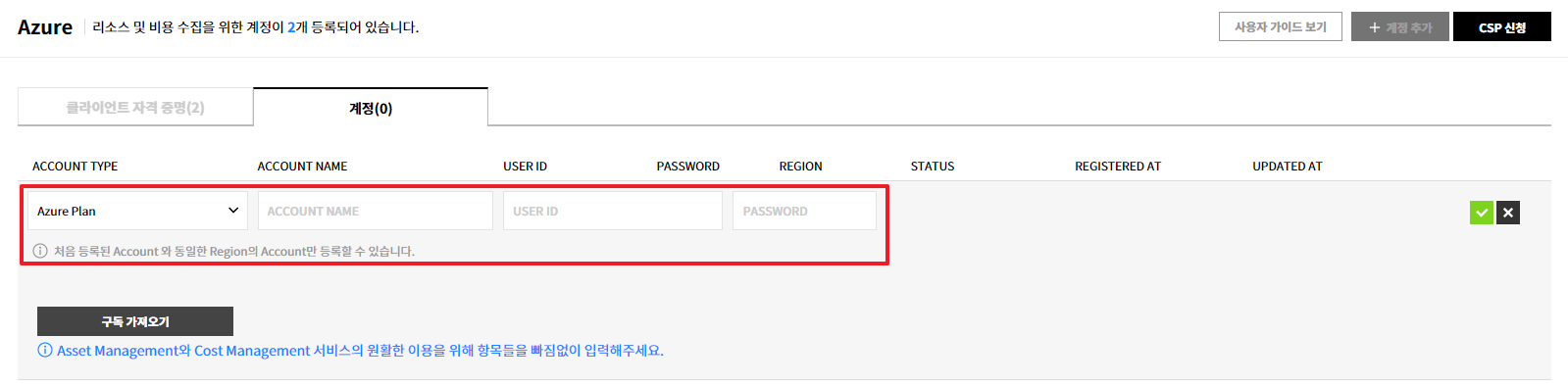

Azure Plan으로 등록

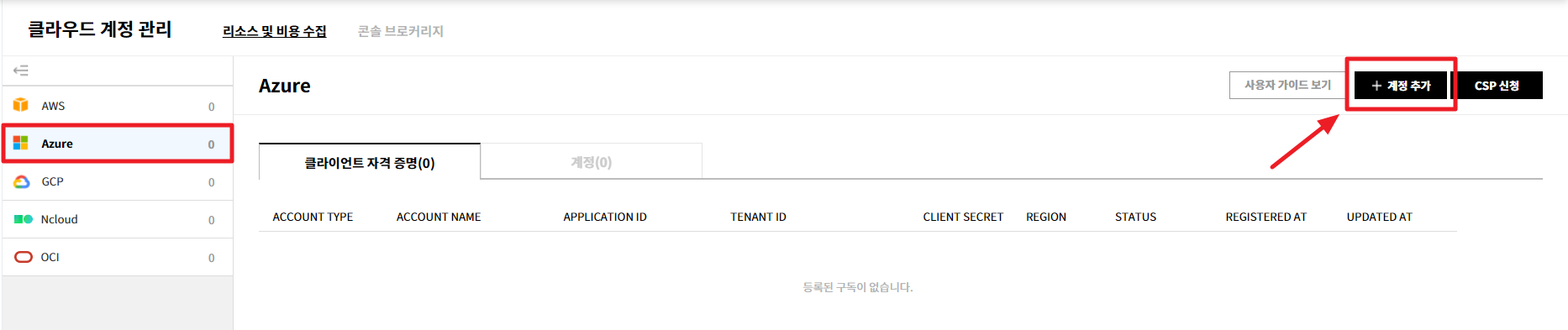

① 클라우드 계정 관리 > 리소스 및 비용 수집 -> Azure를 선택하고 클라이언트 자격 증명 탭이 선택되어 있는지 확인한 후 [+ 계정 추가] 버튼을 클릭합니다.

② 계정을 등록하기 위해 필요한 계정 유형을 Azure Plan으로 선택한 후 계정 이름, 테넌트 ID, 애플리케이션 ID, 발급된 클라이언트 암호 등의 정보를 입력합니다.

③ 구독 가져오기 버튼을 눌러 Azure 구독 정보를 불러와 추가할 구독을 선택합니다. 그런 다음 우측의 초록색 체크 아이콘을 눌러 저장합니다.

⚠️ 주의: 이미 본 서비스에 등록한 Azure 구독 정보는 중복으로 등록할 수 없습니다.

④ Azure 클라이언트 자격 증명 정보를 이용한 계정 추가가 완료됩니다.

📜 참고

CSP와 Web Direct 계정 등록 방법은 Azure Plan과 동일합니다.

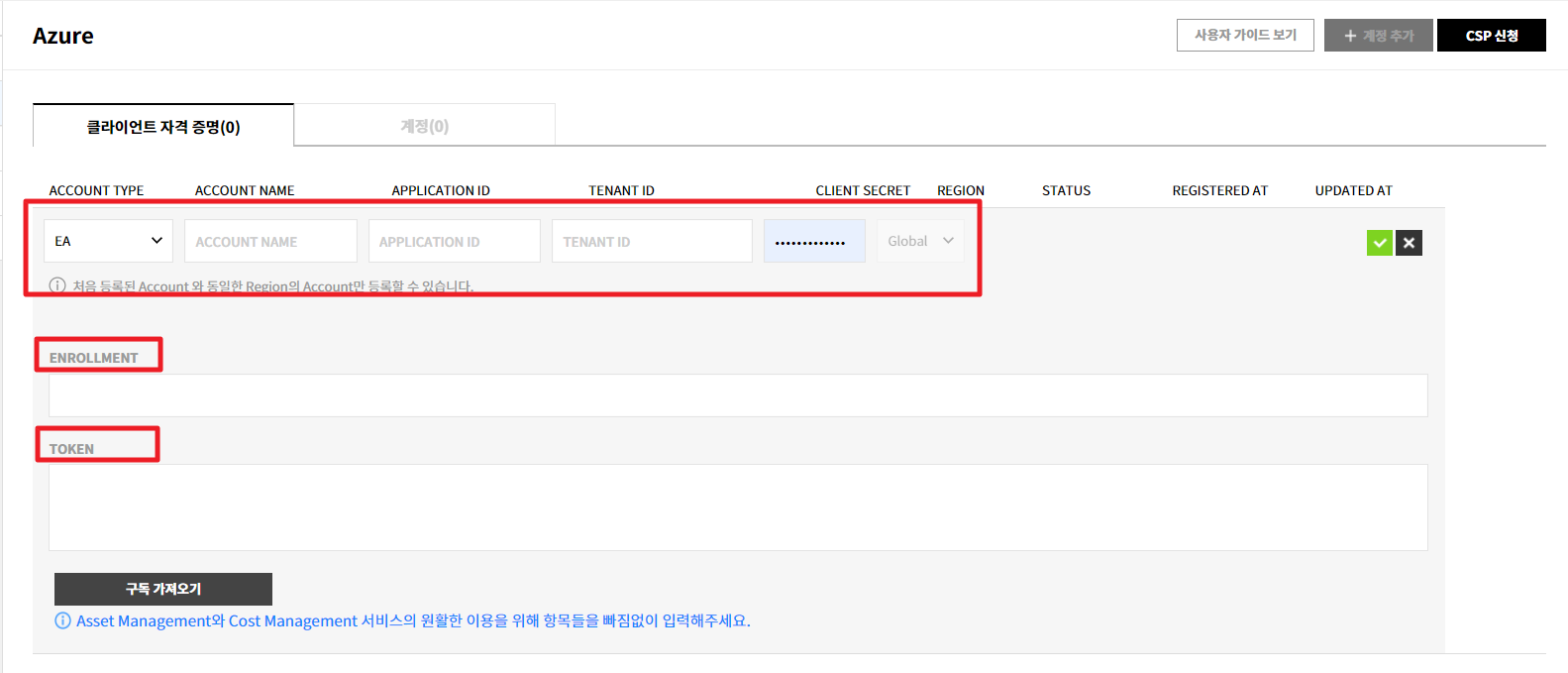

EA로 등록

① 클라우드 계정 관리 > 리소스 및 비용 수집 -> Azure를 선택하고 클라이언트 자격 증명 탭이 선택되어 있는지 확인한 후 [+ 계정 추가] 버튼을 클릭합니다.

② 계정을 등록하기 위해 필요한 계정 유형을 EA로 선택한 후 계정 이름, 테넌트 ID, 애플리케이션 ID, 발급된 클라이언트 암호, Enrollment, Token 값 등을 입력합니다.

③ 구독 가져오기 버튼을 눌러 Azure 구독 정보를 불러와 추가할 구독을 선택합니다. 그런 다음 우측의 초록색 체크 아이콘을 눌러 저장합니다.

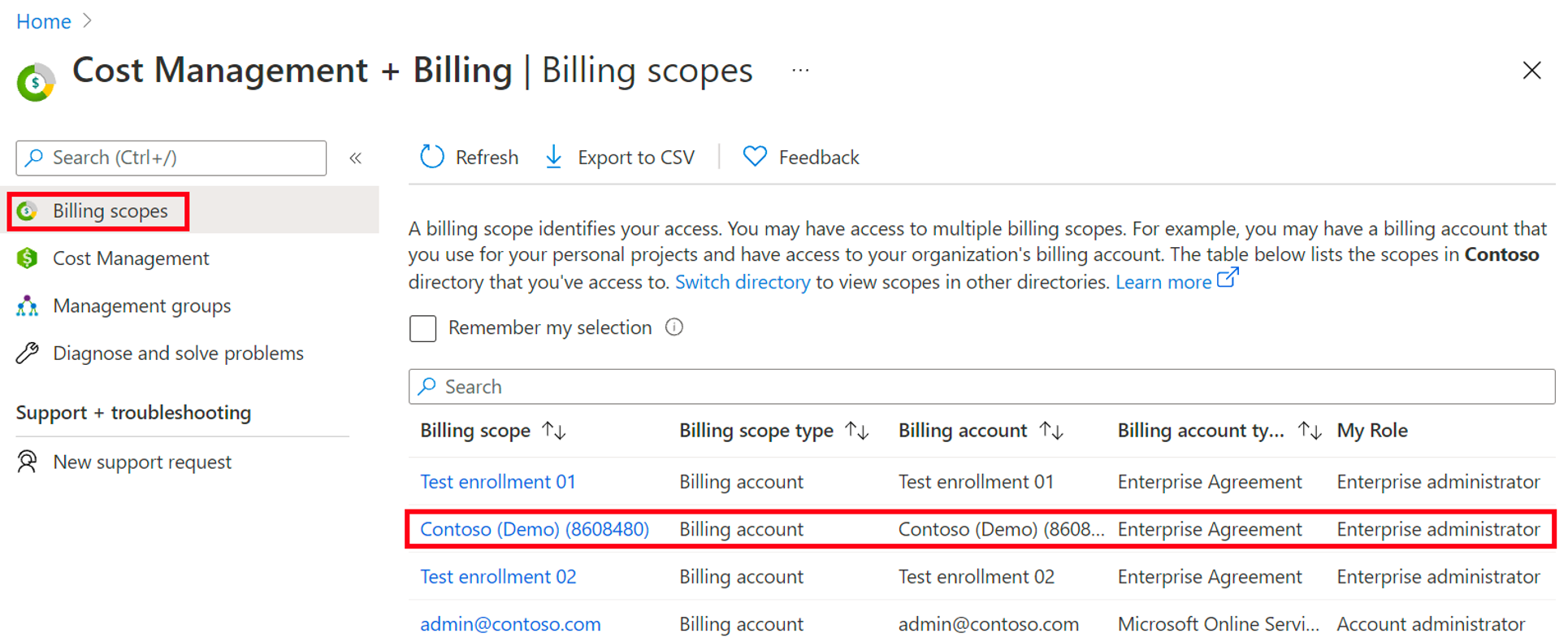

Enrollment(Billing Account ID) 값 확인하고 입력하기

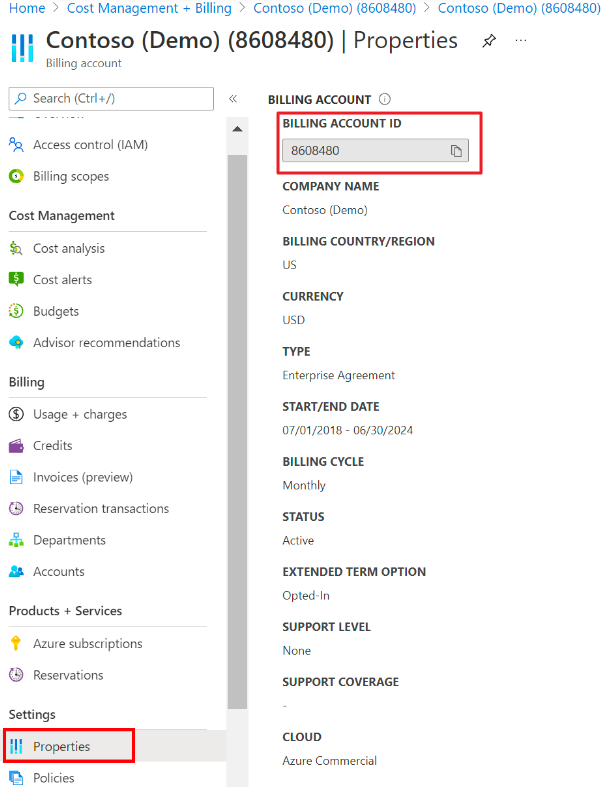

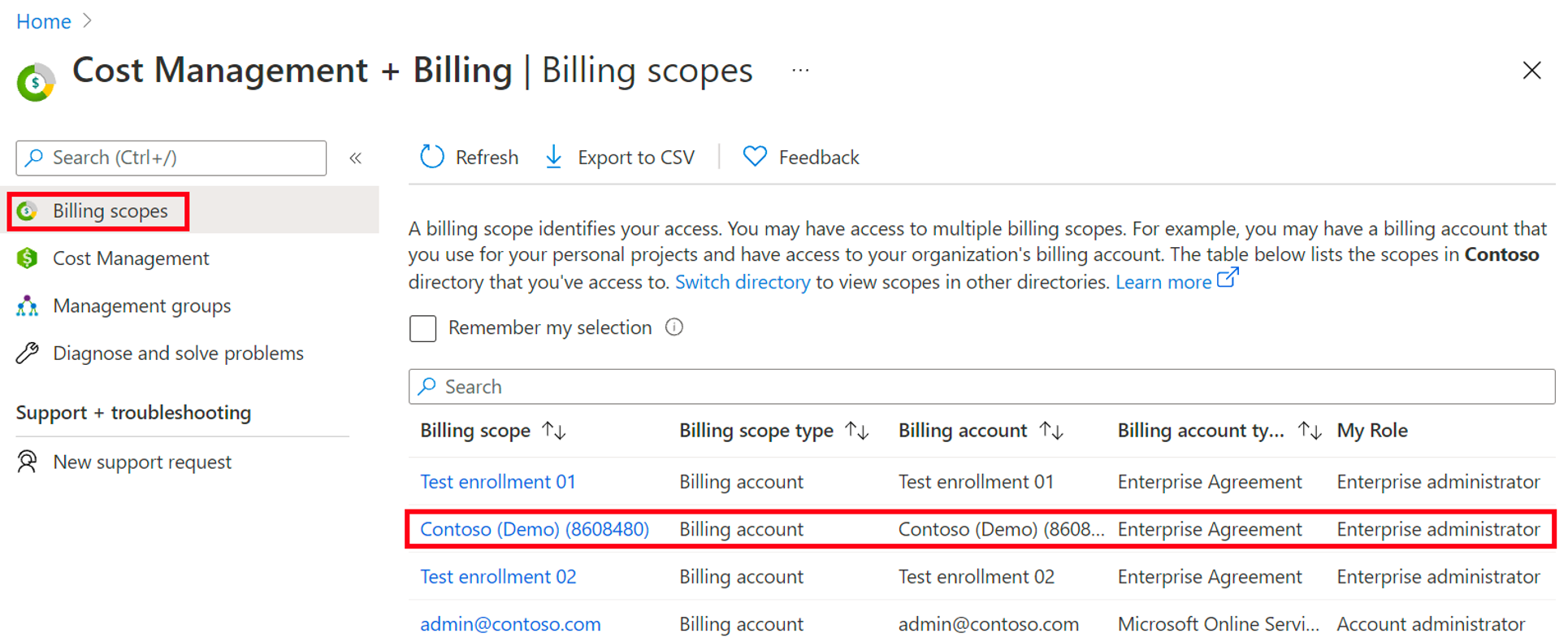

① Azure Portal > 비용 관리 + 청구 > 청구 범위로 이동해 추가할 계정을 선택합니다.

② 좌측 메뉴의 설정 > 속성을 선택하고 청구 계정 정보를 복사해 클라이언트 자격 증명 탭의 Enrollment Number 필드에 붙여넣습니다.

Primary Key 값 확인하고 입력하기

① Azure Portal > 비용 관리 + 청구 > 청구 범위로 이동해 추가할 청구 계정을 선택합니다.

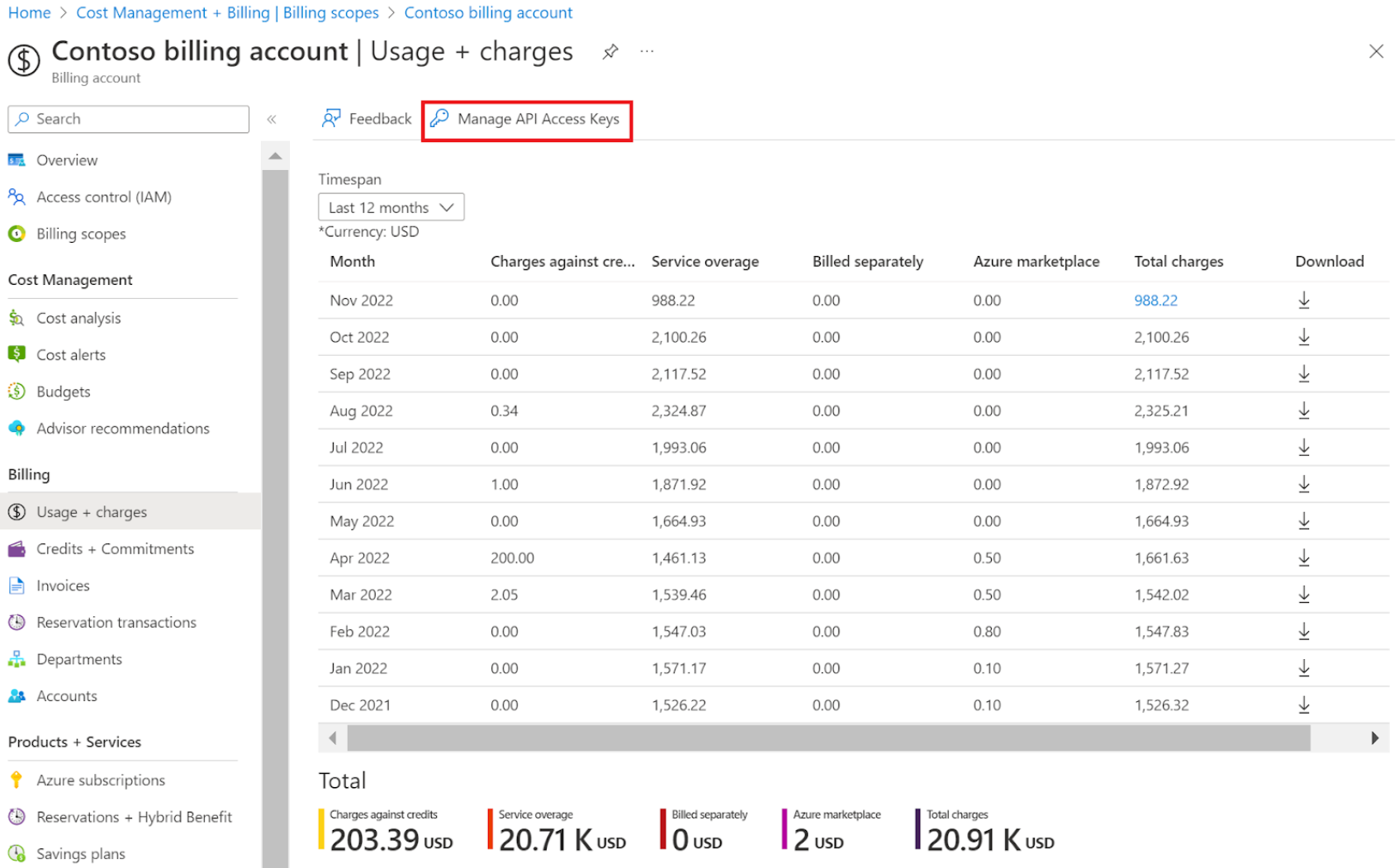

② 좌측 메뉴의 사용량 + 요금을 선택하고 API 액세스 키 관리 버튼을 클릭합니다.

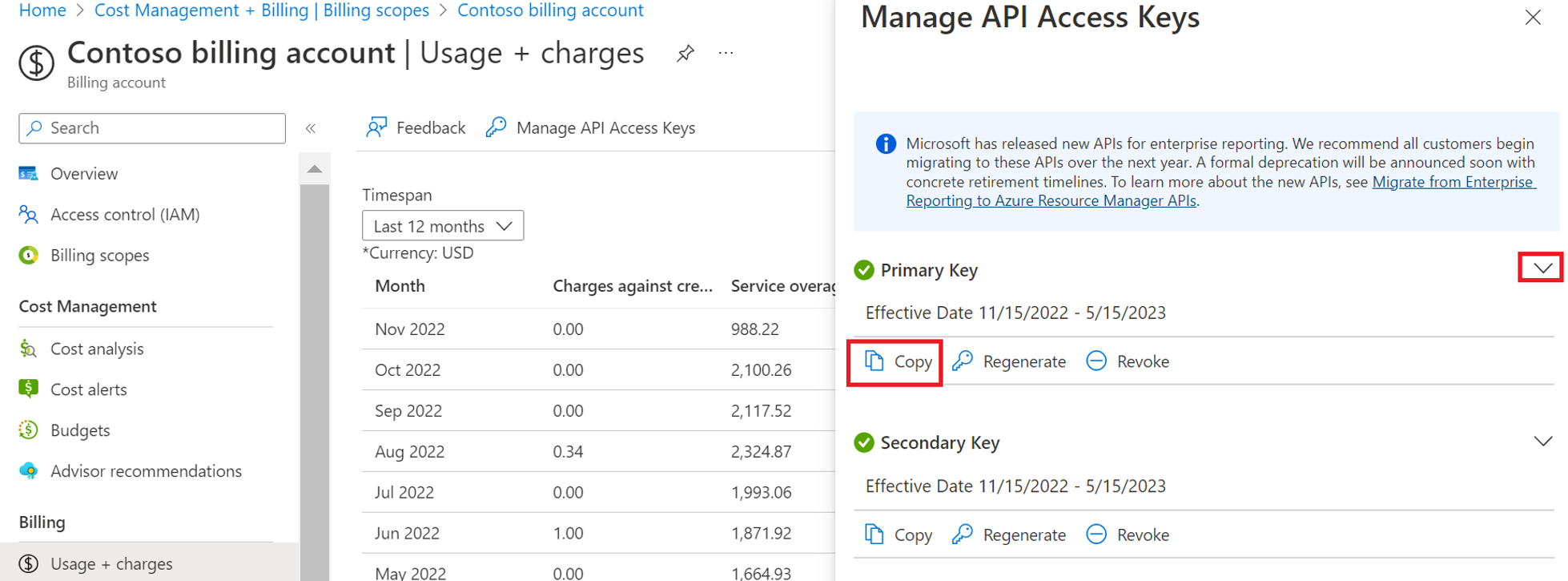

③ Primary Key 아래의 복사 버튼을 클릭해 클라이언트 자격 증명 탭의 Primary Key 필드에 붙여넣습니다.

Azure 구독 정보로 등록

⚠️ 주의

서비스 화면 최상단 우측에 위치한 내 계정의 추가 보안 설정에서 2단계(MFA) 인증 설정이 사용으로 선택되어 있는 경우, Azure 구독 ID 및 비밀번호 정보로 계정 등록이 정상 작동하지 않을 수 있습니다. 따라서, 2단계(MFA) 인증을 설정하고 싶다면, Azure Portal에서 애플리케이션을 등록하여 클라이언트 자격 증명 정보로 구독을 추가하는 방법을 권장 드립니다.

사용자 생성 및 권한 부여하는 방법

Azure Portal에서 사용자를 생성하고 권한을 부여하는 방법을 설명합니다.

- 사용자 생성

① Azure Portal에 로그인 후 Azure Active Directory 서비스로 이동합니다.

⚠️ 주의: Azure China의 경우 일부 화면이 상이할 수 있습니다.

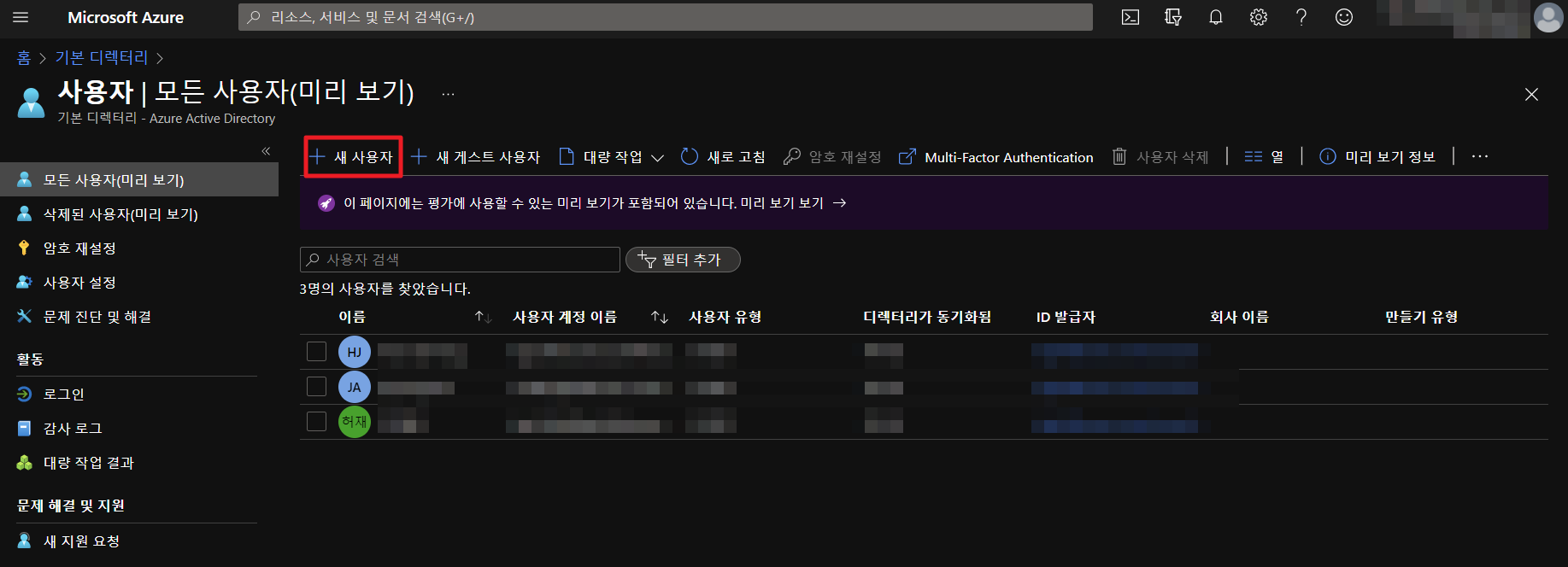

② 관리 항목 아래의 사용자 페이지로 이동합니다.

③ 사용자 > 모든 사용자 > +새 사용자를 선택합니다.

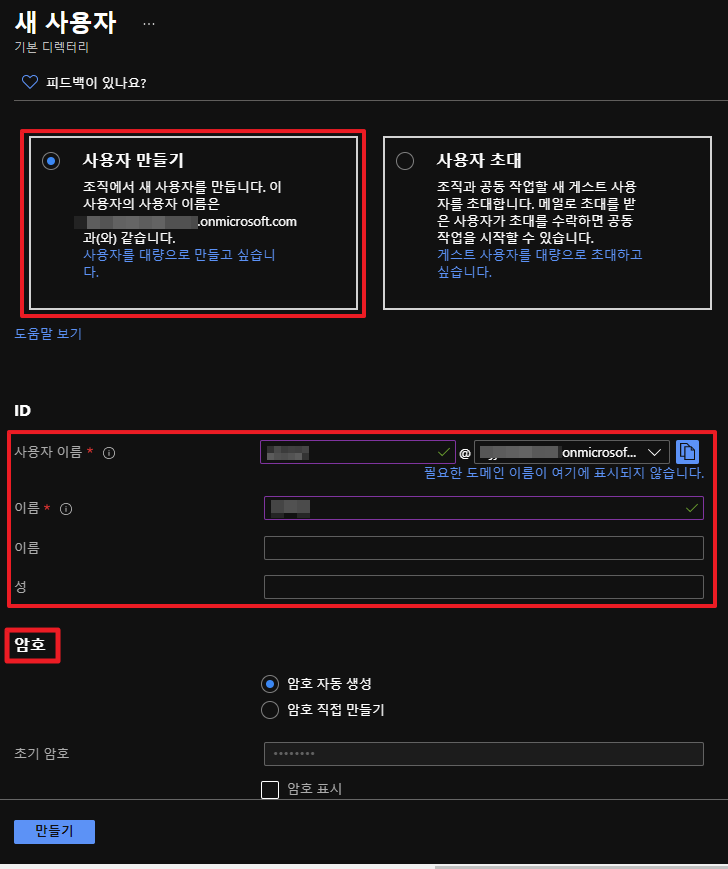

④ 사용자 만들기를 선택한 상태에서 필수 항목인 사용자 이름 및 성과 이름을 입력하면, 아래 암호 영역이 나타납니다.

⑤ 암호 자동 생성 또는 암호 직접 만들기로 암호를 설정할 수 있습니다. 앞 단계에서 사용자 이름 및 이름을 입력하고 암호 자동 생성을 선택할 경우, 하단에 암호가 자동 생성됩니다. 암호 표시를 체크한 후 암호를 복사하거나 따로 기록해둡니다.

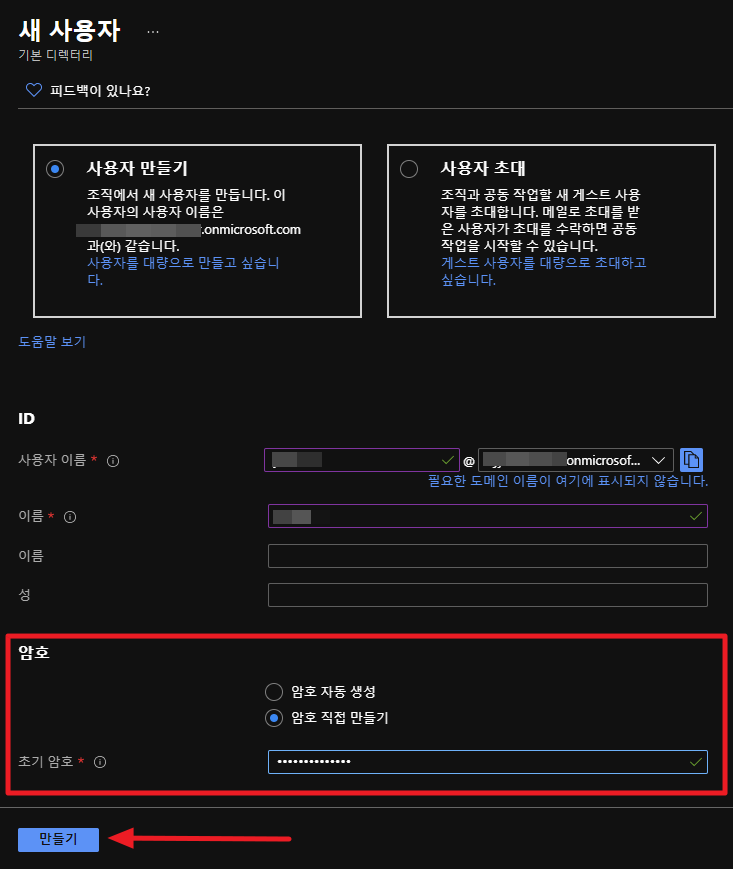

⑥ 암호 직접 만들기를 선택할 경우, 사용할 암호를 직접 입력합니다. 입력한 정보를 확인한 후 만들기 버튼을 클릭합니다.

⑦ 초기 암호를 설정하는 것이므로 생성한 계정 정보로 최초 로그인 후 암호를 반드시 변경해야 합니다.

- 권한 설정

① Azure Portal에 로그인한 상태에서 구독 서비스로 이동합니다.

② 권한을 부여할 구독을 선택합니다.

③ 선택한 구독의 액세스 제어(IAM) > + 추가 > 역할 할당 추가를 클릭합니다.

④ 권한 추가 시 입력 항목은 다음과 같습니다.

| 항목 | 설명 |

|---|---|

| 역할 | 최소 독자 이상의 권한 설정을 권장합니다. 각 역할에 대한 설명은 Azure에서 툴팁으로 제공하고 있습니다. 독자는 모든 리소스를 볼 수 있지만 변경할 수 없는 역할입니다. |

| 다음에 대한 액세스 할당 | 역할을 할당할 보안 주체 유형을 선택합니다. |

| 선택 | 앞서 새로 생성한 사용자의 이름을 검색하여 선택합니다. |

⑤ 선택한 구성원을 확인 후, 저장 버튼을 클릭하여 권한을 추가합니다.

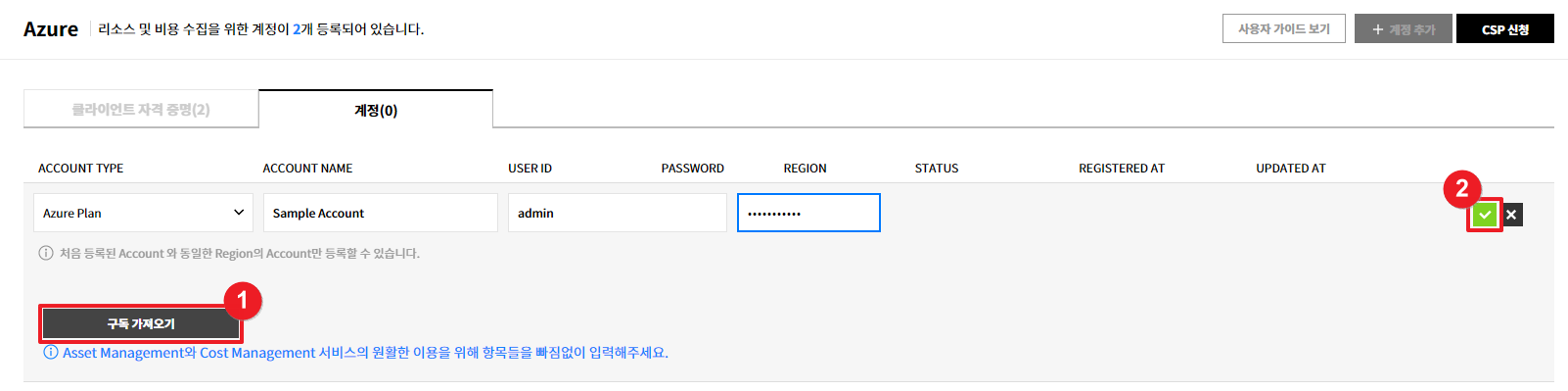

Azure 계정 정보로 구독을 불러오는 방법

① 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴에서 ① Azure를 선택하고 ② 계정 탭을 클릭한 후 ③ [+ 계정 추가] 버튼을 클릭합니다.

② 계정을 등록하기 위해 필요한 Account Type, Account Name, User ID, Password를 입력합니다.

③ 구독 가져오기 버튼을 눌러 Azure 구독 정보를 불러와 추가할 구독을 선택하고, 우측의 ② 초록색 체크 아이콘을 클릭하여 저장합니다.

⚠️ 주의: 이미 본 서비스에 등록한 Azure 구독 정보는 중복으로 등록할 수 없습니다.

④ Azure ID와 비밀번호 정보를 이용한 계정 추가가 완료됩니다.

Azure 구독 등록 동영상 가이드

GCP 프로젝트 등록

Google Cloud Platform(GCP) 리소스 및 비용 데이터 수집을 위해 GCP 프로젝트를 등록하는 방법을 설명합니다. 먼저, GCP 콘솔에서 프로젝트 등록에 필요한 Private Key를 생성하고 그 후에 Service Portal의 클라우드 계정 관리 메뉴에서 GCP 프로젝트를 추가할 수 있습니다.

GCP 콘솔에서 Private Key 생성

아래 순서대로 GCP 콘솔에서 Private Key인 서비스 계정 키를 생성합니다.

📜 참고

조직(Organization)의 Private Key를 생성하고자 하는 경우, 권한에 따라 생성 절차가 일반적인 방법과 다를 수 있습니다. 자세한 사항은 GCP 프로젝트 관리자에게 문의하시기 바랍니다.

- Cloud Resource Manager API 설정

- Stackdriver Monitoring API 설정

- 서비스 계정 생성 및 정보 복사

- 서비스 계정 권한 부여

- 서비스 계정 키 파일 생성

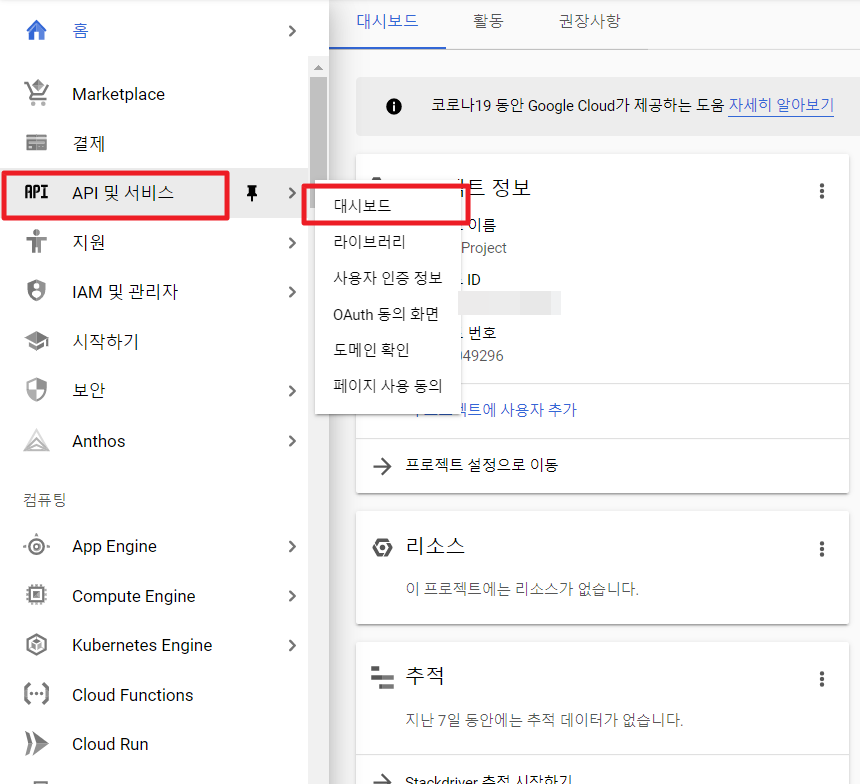

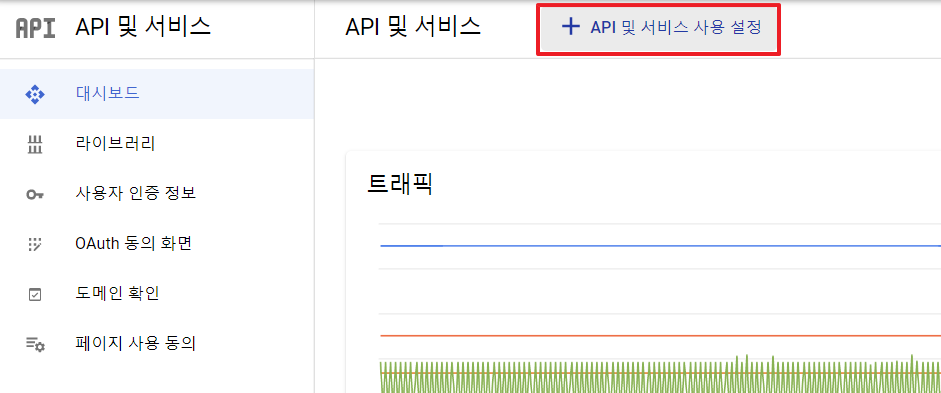

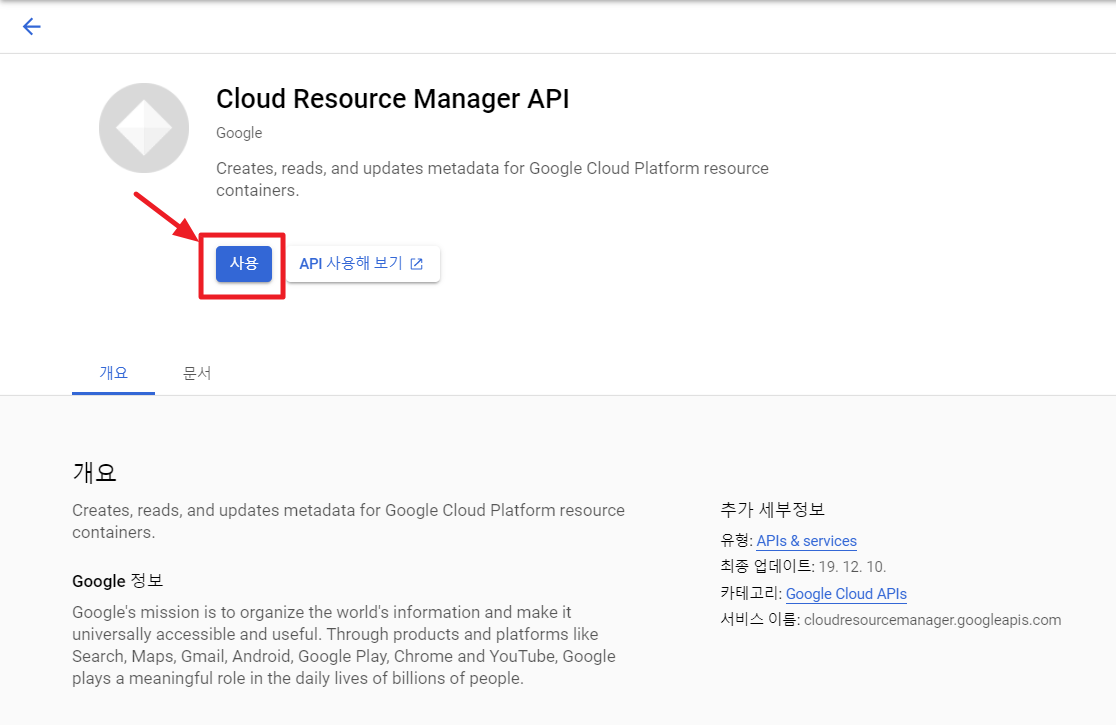

Cloud Resource Manager API 설정

① GCP 콘솔에서 API 및 서비스 > 대시보드를 선택한 후 [+ API 및 서비스 사용 설정]을 클릭합니다.

② 화면 상단에 위치한 검색창에서 Cloud Resource Manager API를 검색합니다. 해당 API를 선택한 후 사용 버튼을 클릭합니다.

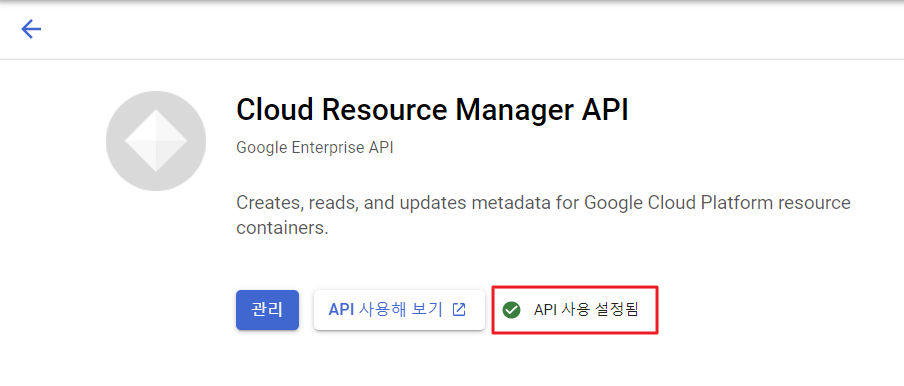

③ [Cloud Resource Manager API] 사용이 설정됨을 확인합니다.

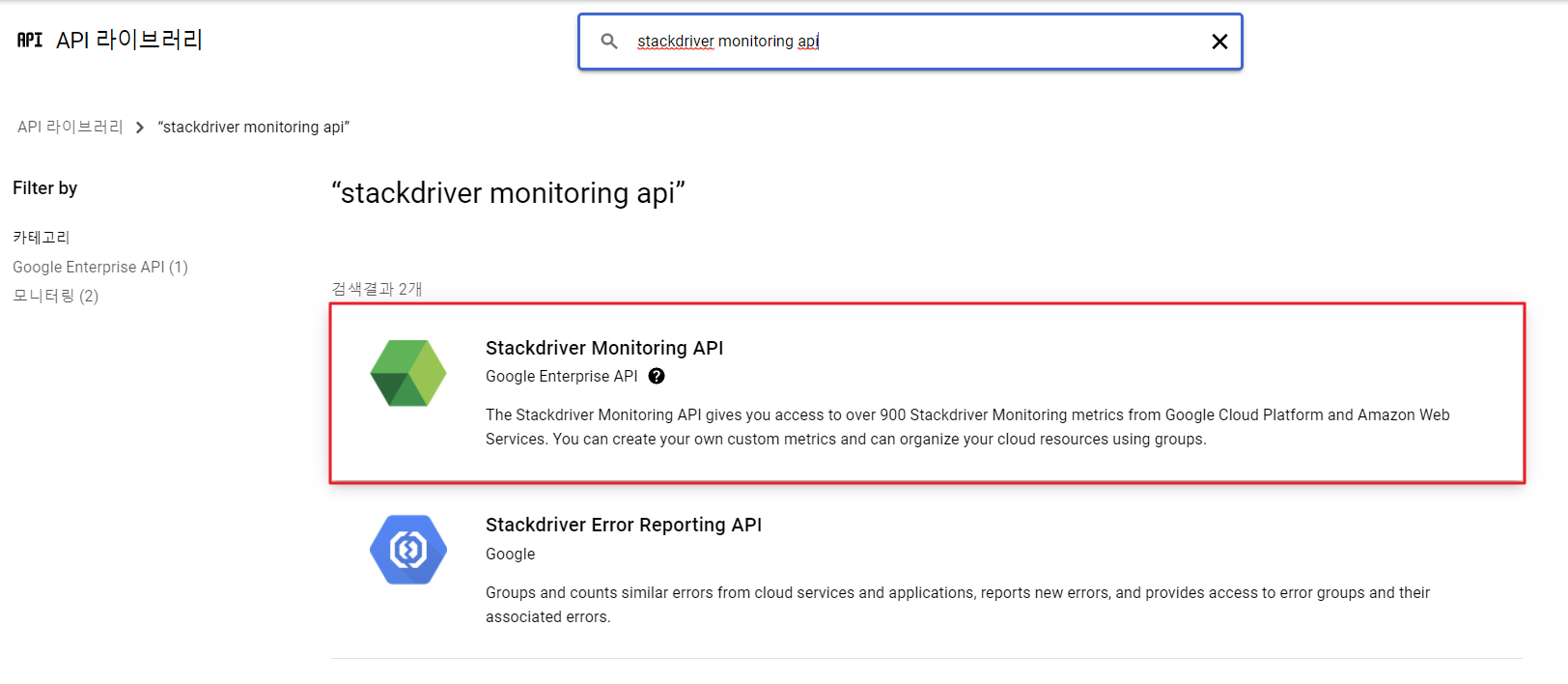

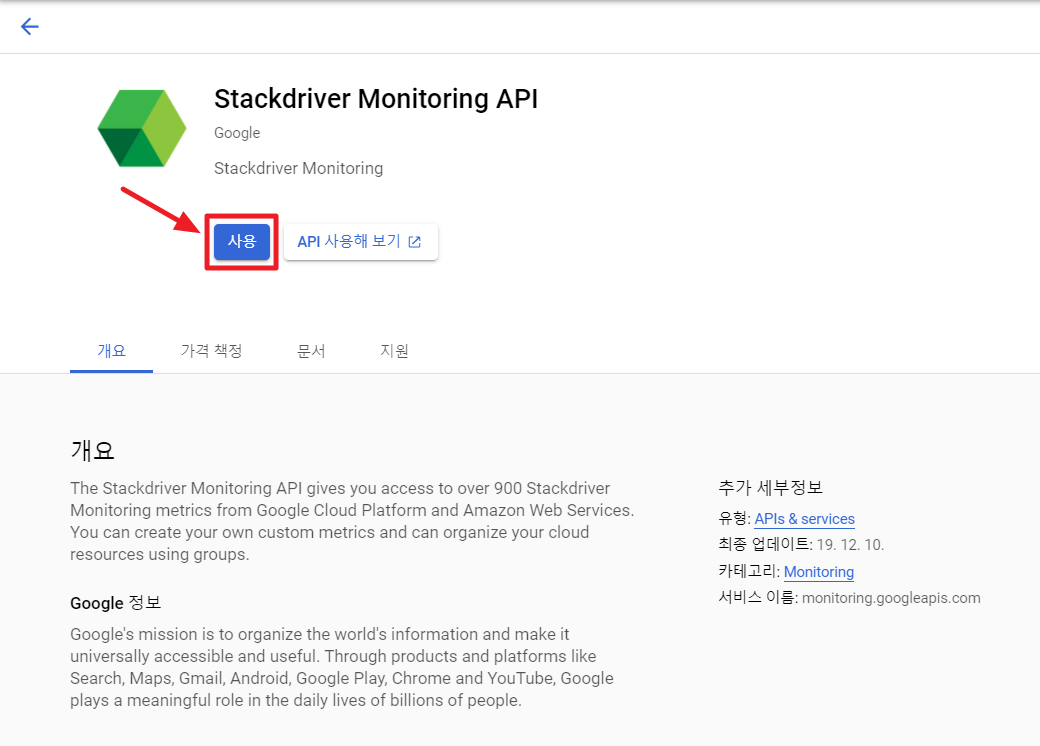

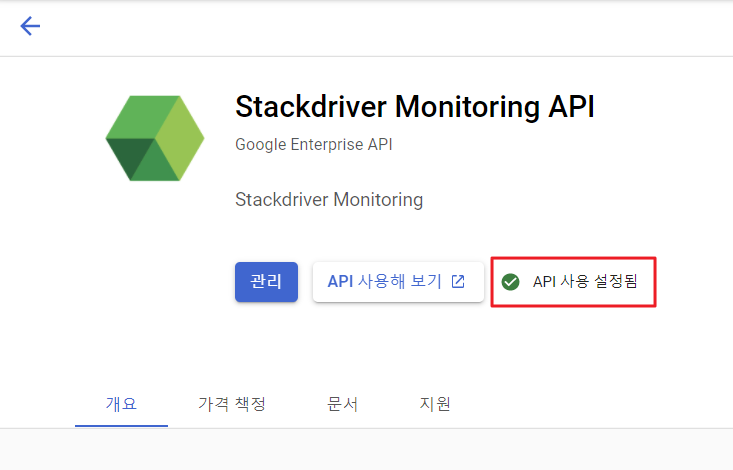

Stackdriver Monitoring API 설정

① GCP 콘솔의 [API Library] 화면으로 다시 돌아가서 [Stackdriver Monitoring API]를 검색합니다.

② 해당 API를 선택한 다음, 사용 버튼을 클릭합니다.

③ [Stackdriver Monitoring API] 사용이 설정됨을 확인합니다.

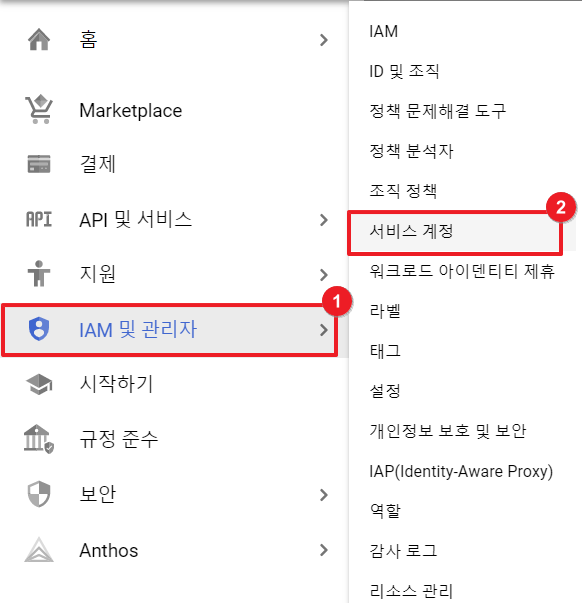

서비스 계정 생성 및 정보 복사

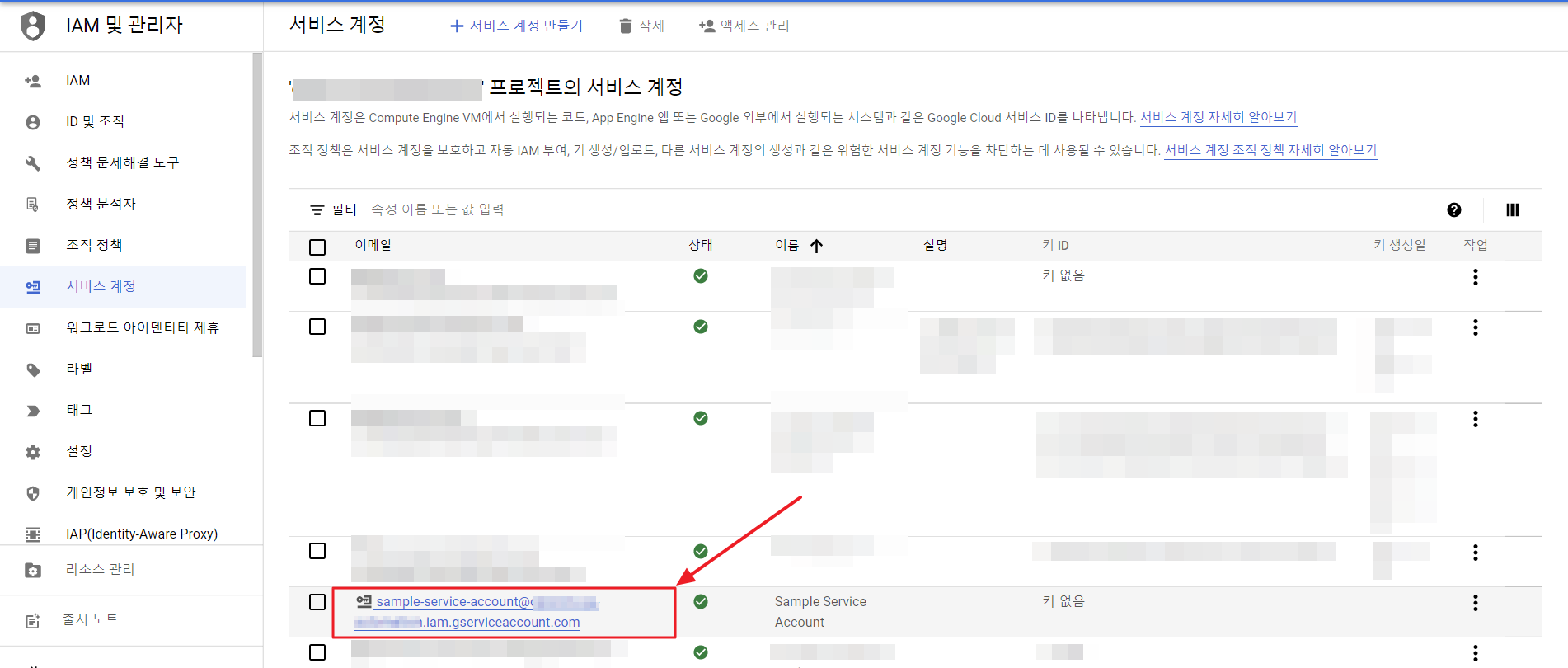

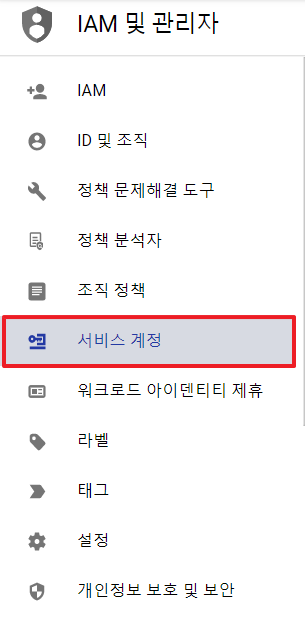

① GCP 콘솔에서 [IAM 및 관리자 > 서비스 계정]을 클릭합니다.

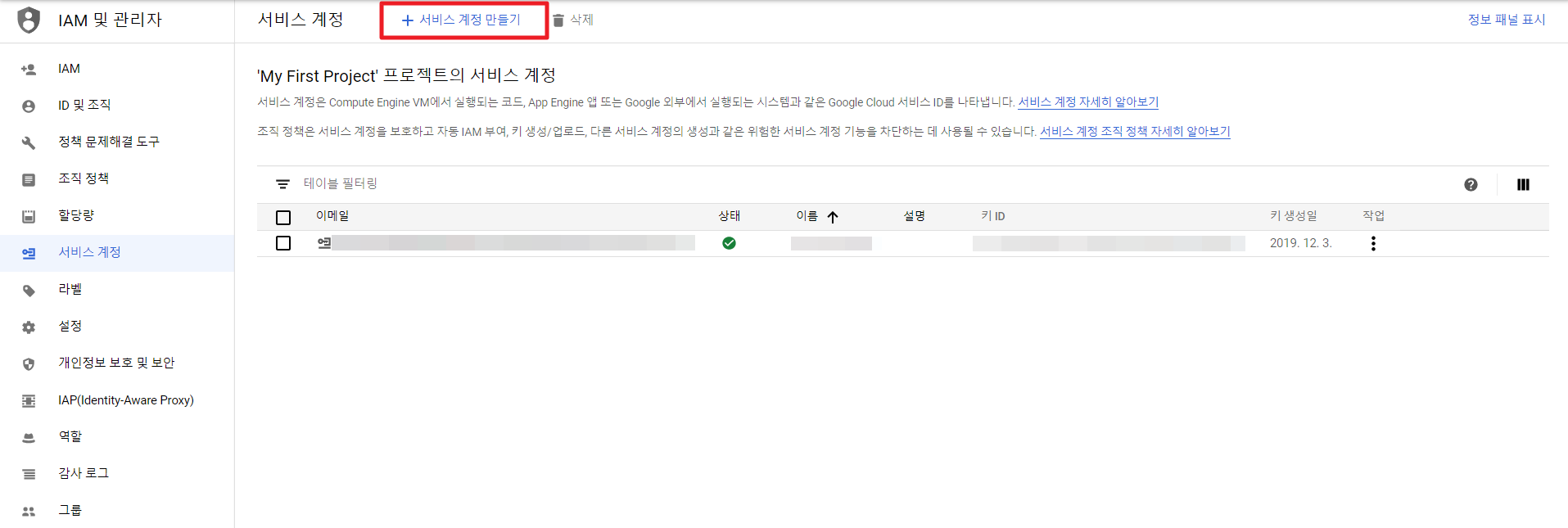

② 서비스 계정 화면에서 [+ 서비스 계정 만들기]를 클릭합니다.

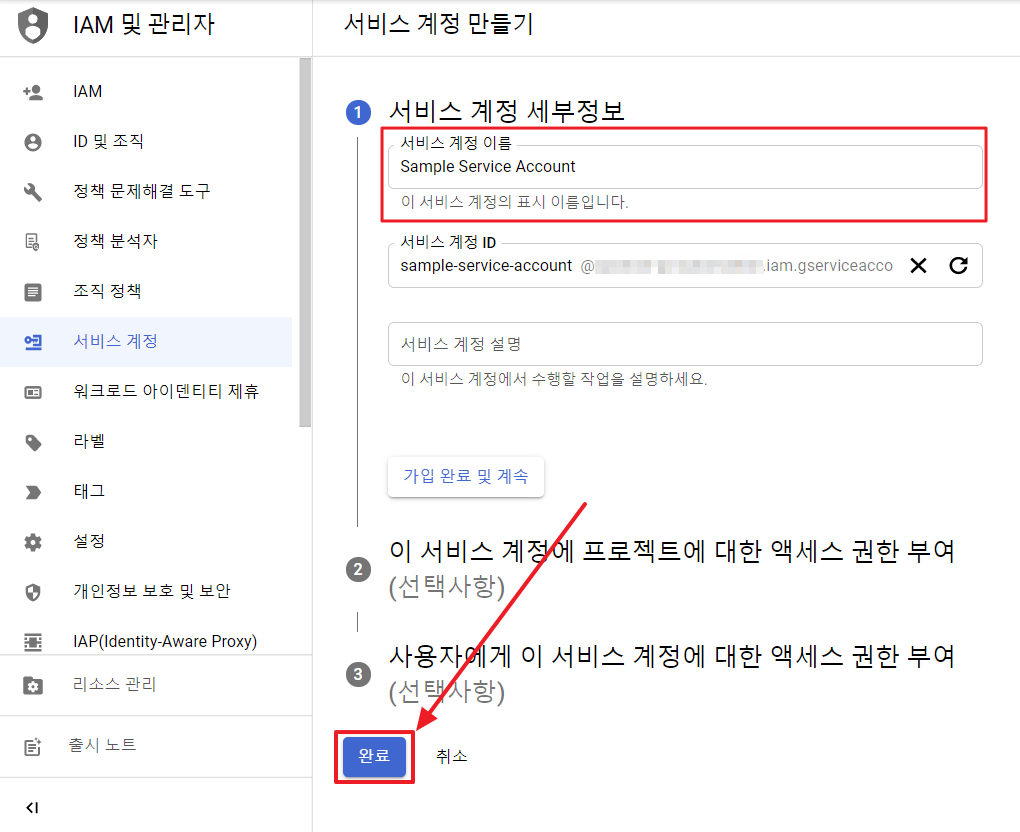

③ 서비스 계정 이름 필드에 Private Key 이름을 지정한 후 완료 버튼을 클릭합니다.

④ 서비스 계정 화면에서 방금 생성한 새 서비스 계정을 클릭합니다.

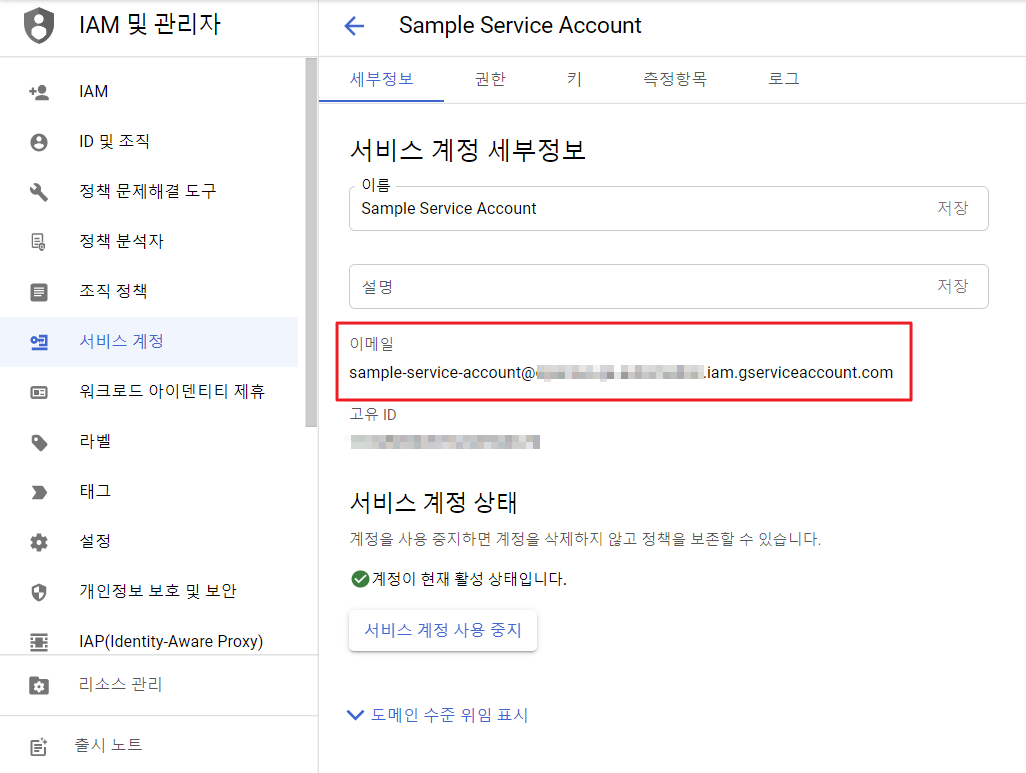

⑤ 서비스 계정의 이메일 정보를 확인합니다. 서비스 계정에 권한을 부여할 때 이 정보가 필요하므로 이메일 정보를 복사하여 따로 저장해둡니다.

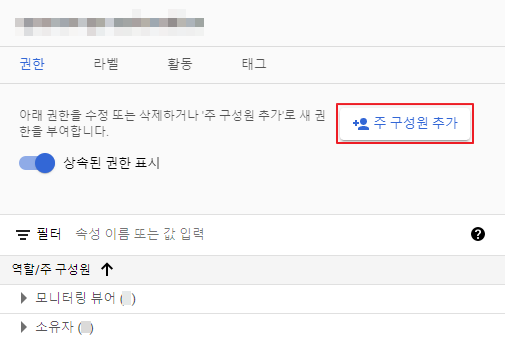

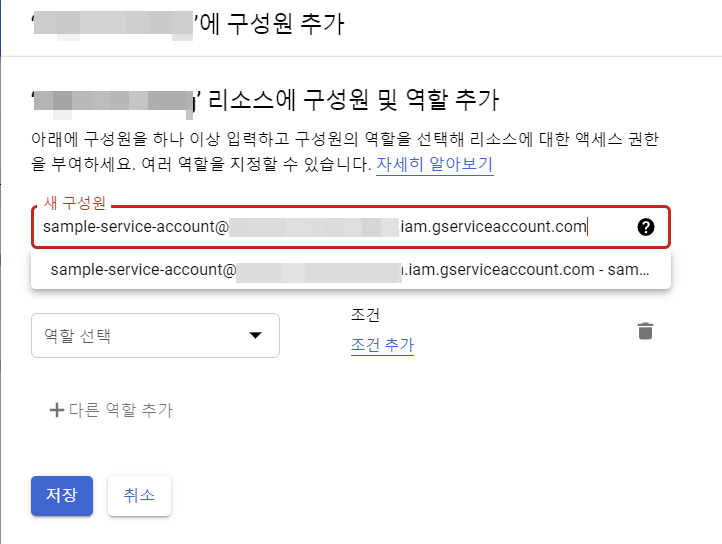

서비스 계정 권한 부여

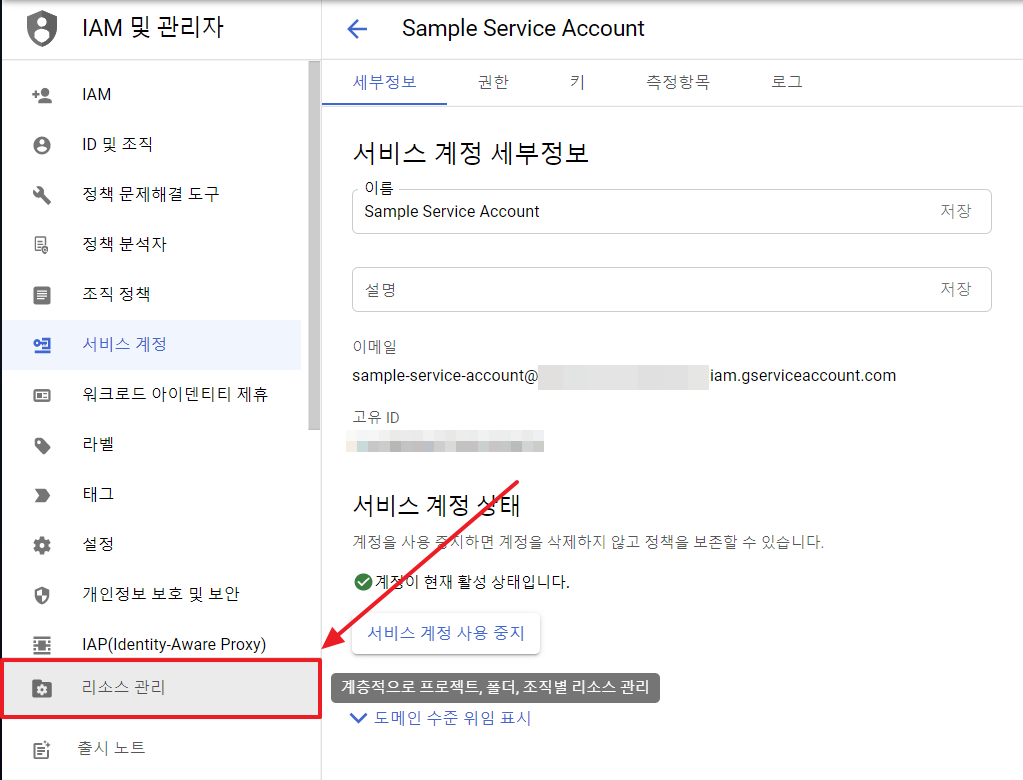

① GCP 콘솔의 IAM 및 관리자 화면 왼쪽 메뉴 아래에 위치한 리소스 관리를 클릭합니다.

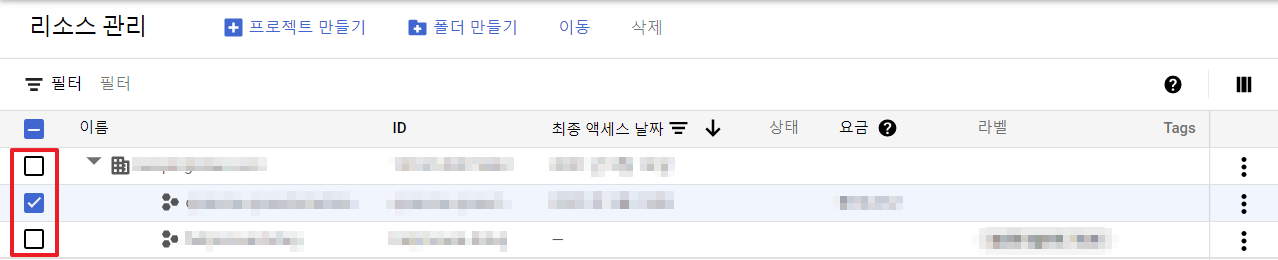

② 권한을 부여할 프로젝트를 선택합니다.

📜 참고: 조직 구성이 되어 있을 경우, 조직 또는 조직 하위의 프로젝트를 선택합니다. 조직 구성이 되어 있지 않을 경우에는 프로젝트만 선택하여 진행합니다.

③ 화면 오른쪽에서 구성원 추가 버튼을 클릭합니다.

④ 서비스 계정 생성 단계에서 확인하고 복사한 이메일 정보를 새 구성원 필드에 붙여넣습니다.

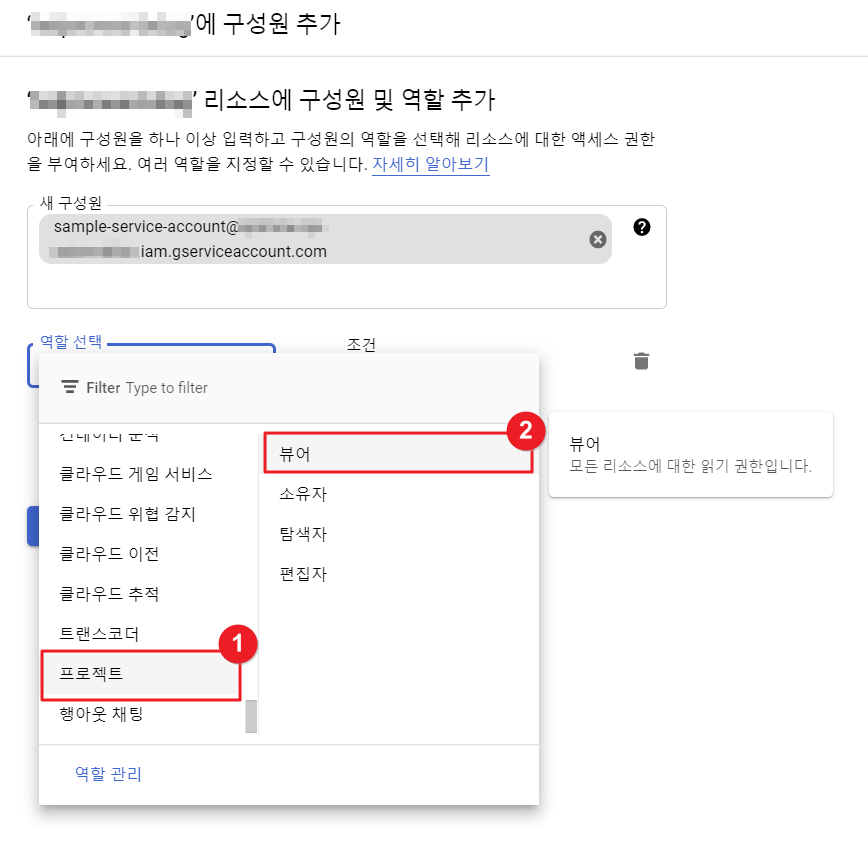

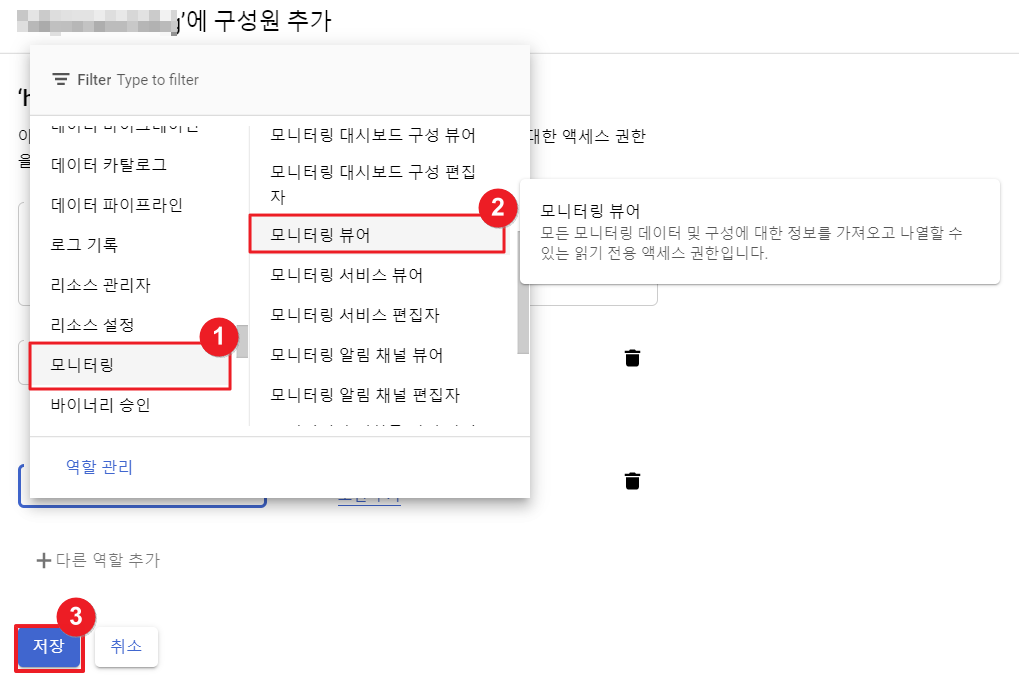

⑤ 역할 선택 드롭다운 메뉴에서 프로젝트 > 뷰어를 선택하고, 다른 역할 추가를 눌러 모니터링 > 모니터링 뷰어를 각각 선택한 다음, 저장 버튼을 클릭하여 권한을 부여합니다.

서비스 계정 키 파일 생성

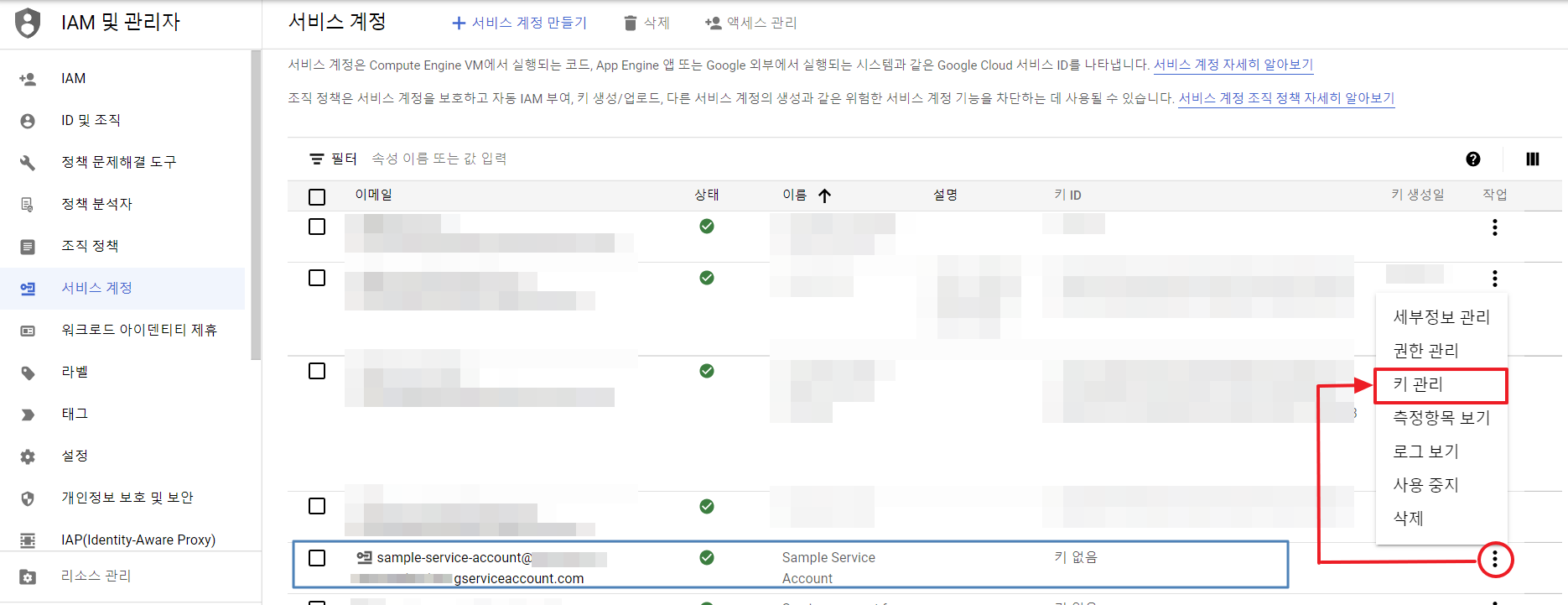

① GCP 콘솔의 IAM 및 관리자 화면에서 서비스 계정을 클릭합니다.

② 서비스 계정 키를 만들 서비스 계정을 선택합니다. 우측의 작업 열 아래 더보기 아이콘을 클릭한 후 키 관리를 클릭합니다.

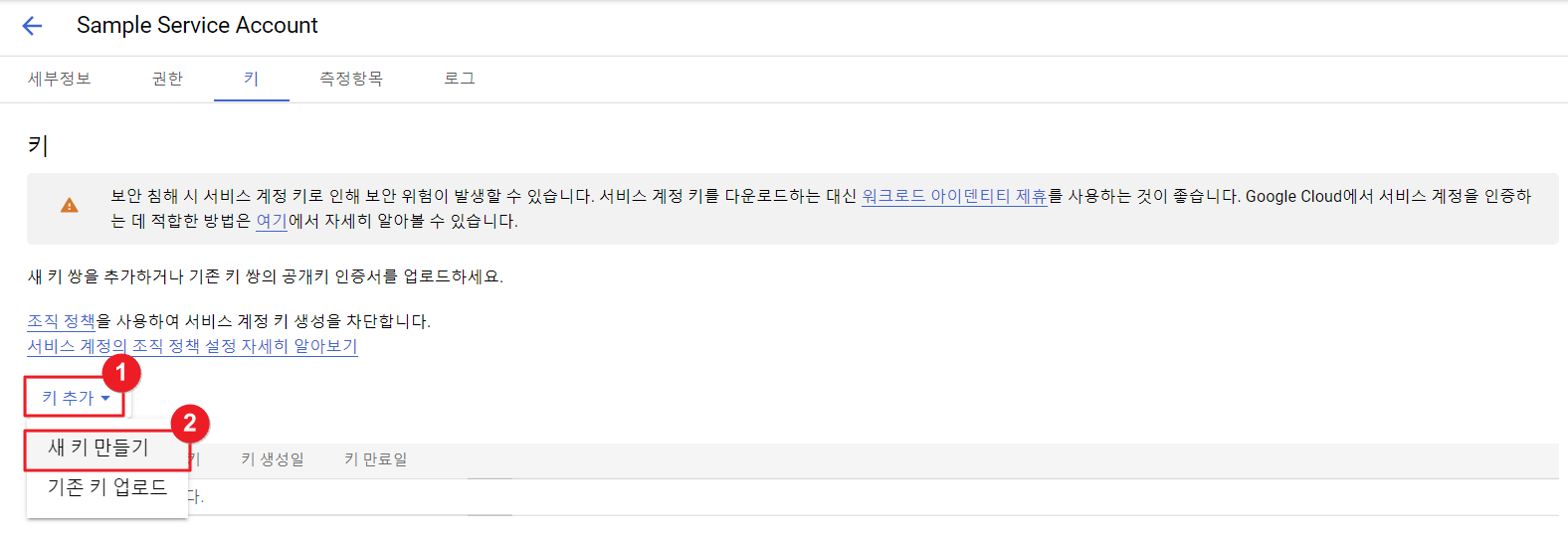

③ 키 추가 버튼을 눌러 새 키 만들기를 클릭합니다.

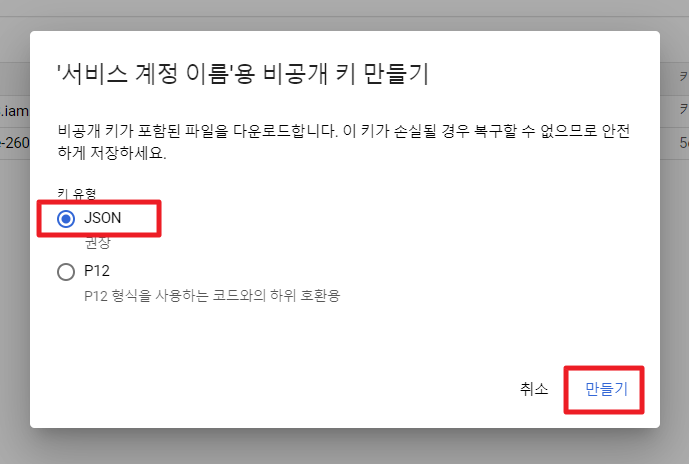

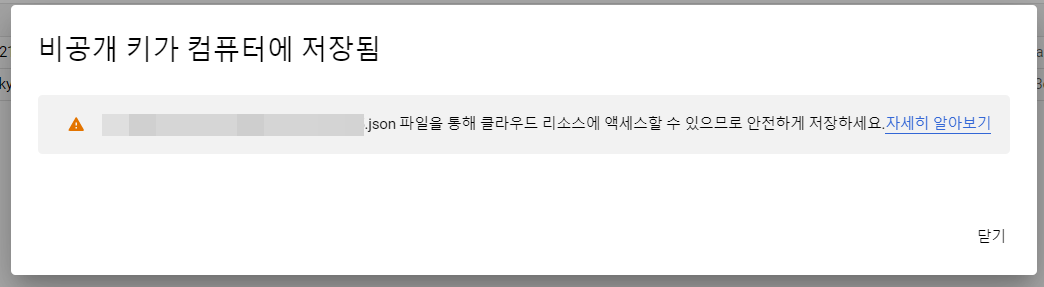

④ 팝업창에서 키 유형은 JSON을 선택한 후 만들기를 클릭합니다. 아래 스크린샷과 마찬가지로 키가 로컬 PC에 저장됩니다.

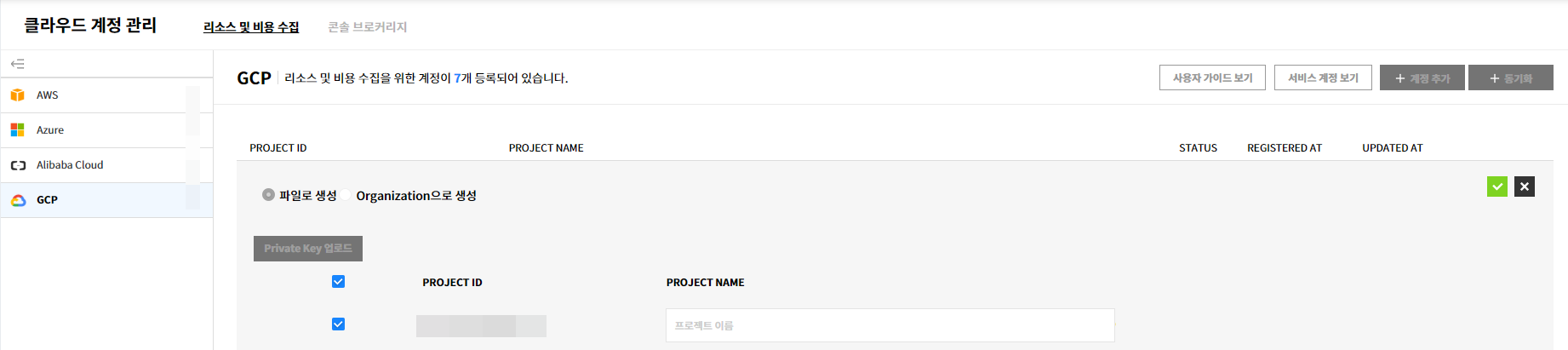

Service Portal에 계정 추가

이제 GCP 콘솔에서 Service Portal로 돌아와 GCP 프로젝트 정보를 등록합니다.

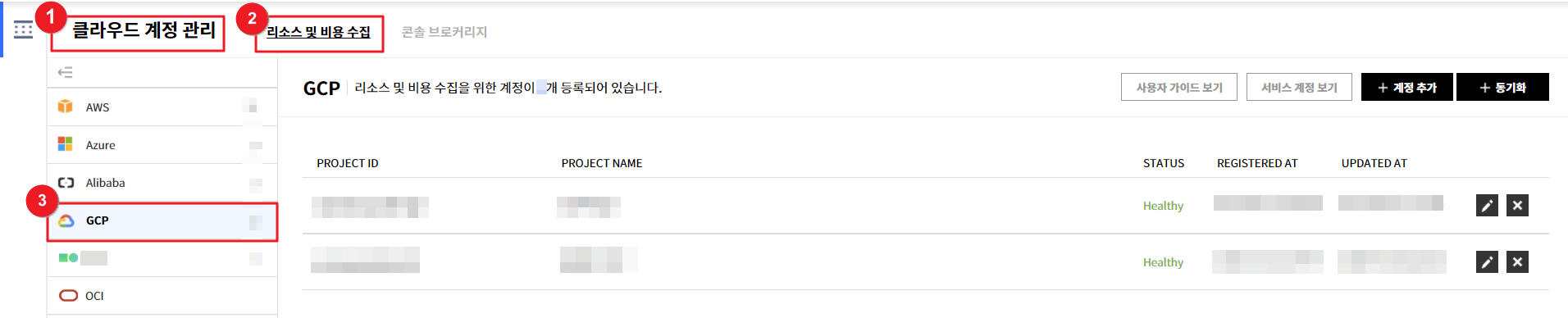

① Service Portal > 클라우드 계정 관리 메뉴 > 리소스 및 비용 수집 화면에서 GCP로 이동합니다.

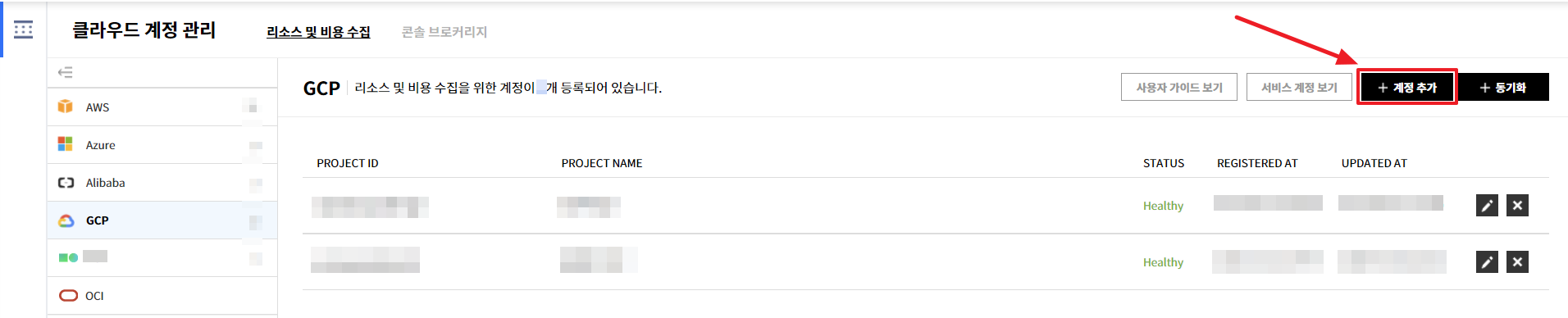

② + 계정 추가 버튼을 클릭합니다.

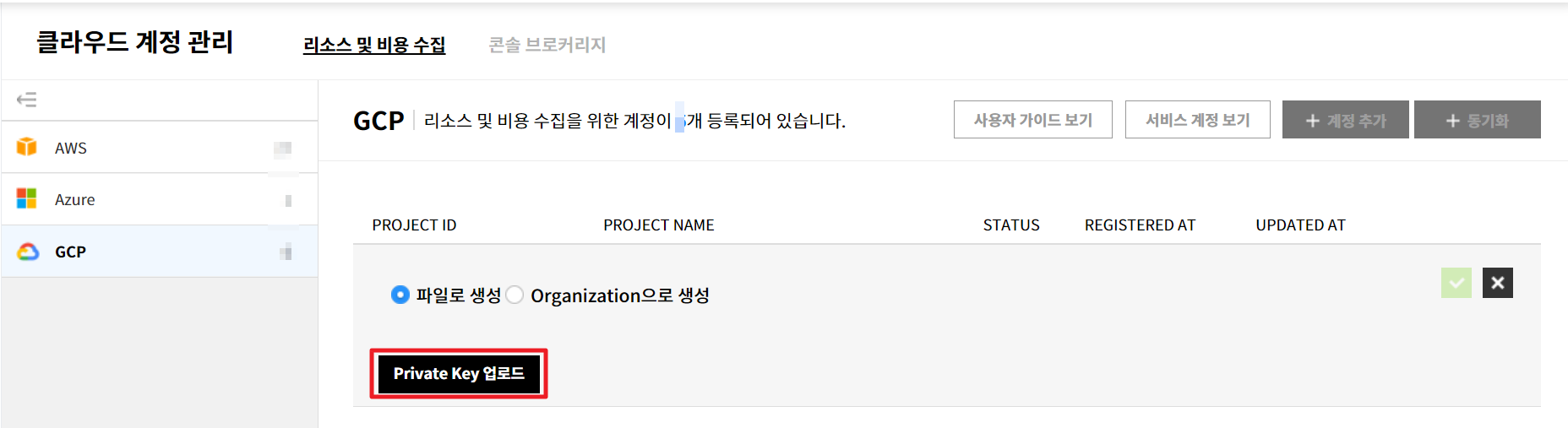

③ 프로젝트를 등록하기 위해 파일로 생성 또는 Organization으로 생성을 선택한 후, Private Key 업로드 버튼을 클릭합니다.

| 선택 항목 | 설명 |

|---|---|

| 파일로 생성 | 사용자 계정의 프로젝트 정보만 불러오고자 할 경우, 파일로 생성을 선택하세요. |

| Organization으로 생성 | GCP의 조직 구조와 그에 따른 프로젝트 정보를 불러오고자 할 경우 Organization으로 생성을 선택하세요. |

④ GCP로부터 발급받아 로컬 PC에 저장되어 있는 서비스 계정 키(.json)를 업로드합니다.

⑤ 해당 프로젝트에 매핑되어 있는 모든 프로젝트 ID가 화면에 표시되면 추가할 프로젝트의 체크박스를 클릭하여 선택하고, 원하는 프로젝트 이름을 입력합니다. 화면 오른쪽의 초록색 체크 버튼을 클릭하면 선택한 프로젝트가 전부 한 번에 계정 등록 시 추가됩니다. 작업을 취소하려면 검은색 X 버튼을 클릭합니다.

⚠️ 주의: 다른 회사에서 이미 사용 중인 프로젝트는 추가할 수 없습니다. 이미 추가된 프로젝트를 선택하여 다시 저장하는 경우, 이전 프로젝트 정보가 업데이트됩니다.

⑥ GCP 프로젝트 등록이 완료됐습니다.

GCP 프로젝트 등록 동영상 가이드

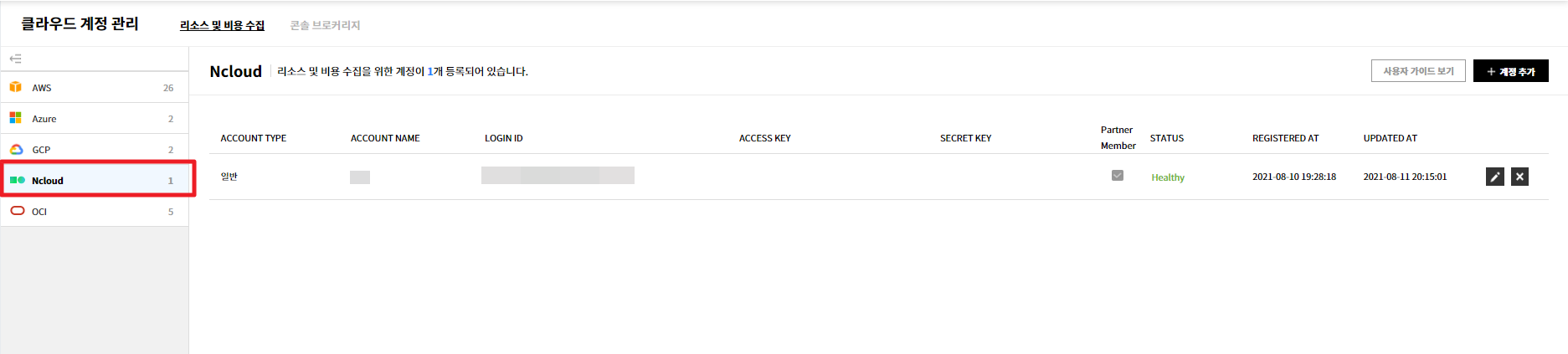

Ncloud 계정 등록

리소스 및 비용 데이터 수집 목적을 위해 네이버 클라우드 플랫폼(Ncloud) 계정을 등록하는 방법을 설명합니다. 계정 등록을 위해서는 Ncloud 일반 계정과 파트너 멤버 계정을 가지고 있어야 합니다.

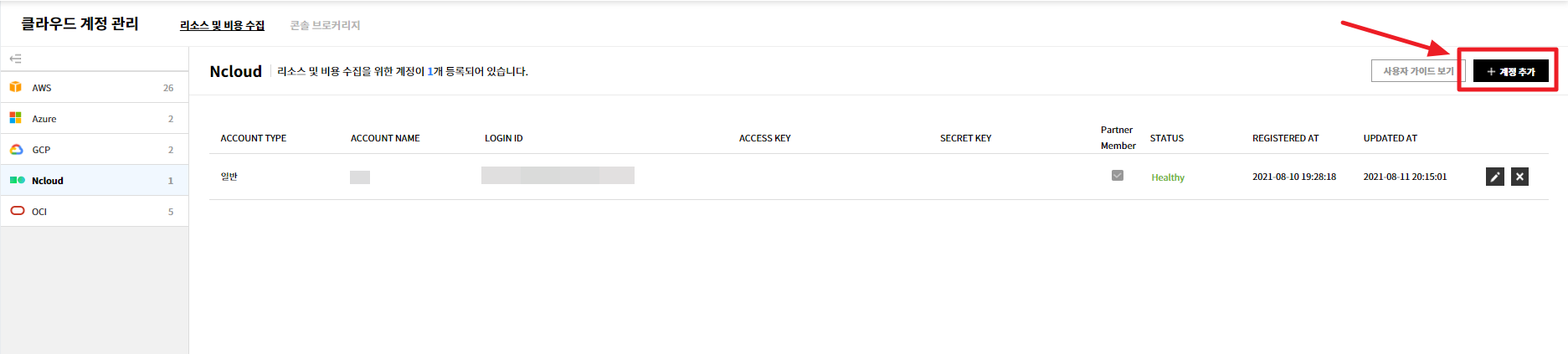

Ncloud 계정 등록 방법

① 클라우드 계정 > 리소스 및 비용 수집 화면에서 Ncloud를 선택합니다.

② 화면 우측 상단에 위치한 [+계정 추가] 버튼을 클릭합니다.

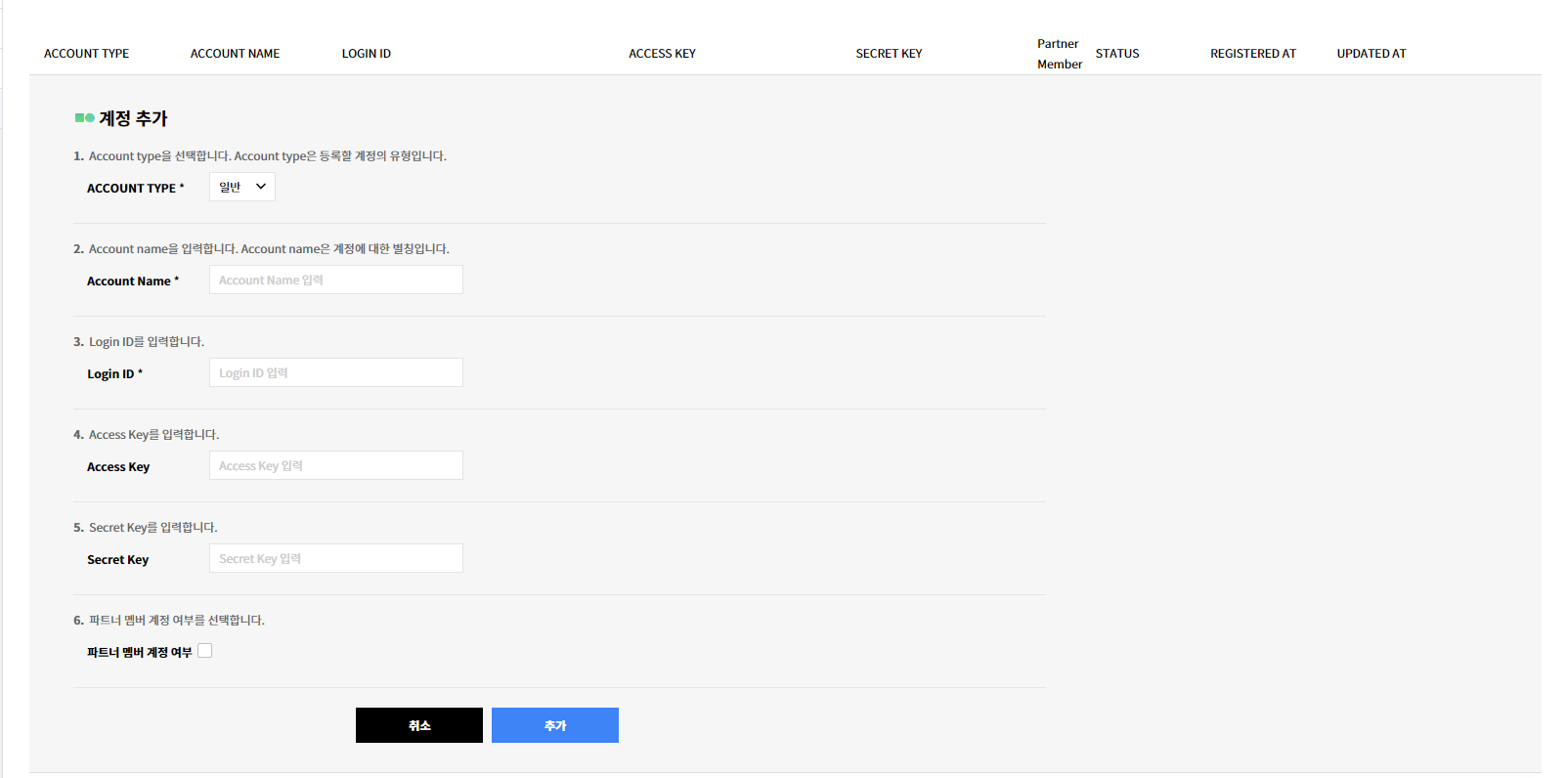

③ Account Name 및 Login ID를 포함해 계정을 등록하기 위해 필요한 정보를 입력합니다.

④ 입력 후 하단의 [추가] 버튼을 클릭합니다.

- 계정 등록 시 항목별 필수 입력 여부

| 항목 | 필수 또는 선택 항목 | 비고 |

|---|---|---|

| Account Name | 필수 입력 | 사용자가 원하는 별칭 또는 이름을 입력합니다. |

| Login ID | 필수 입력 | Ncloud 로그인 시 사용하는 이메일 주소를 입력합니다. |

| Access Key | 선택 사항 | Access Key와 Secret Key를 입력하지 않을 경우, 비용 정보만 조회할 수 있습니다. |

| Secret Key | 선택 사항 | 비용 정보뿐만 아니라 리소스 정보까지 조회하고자 한다면, Access Key와 Secret Key를 입력해야 합니다. |

| 파트너 멤버 계정 여부 | 선택 사항 |

Ncloud 콘솔에서 Access Key 및 Secret Key 확인하는 방법

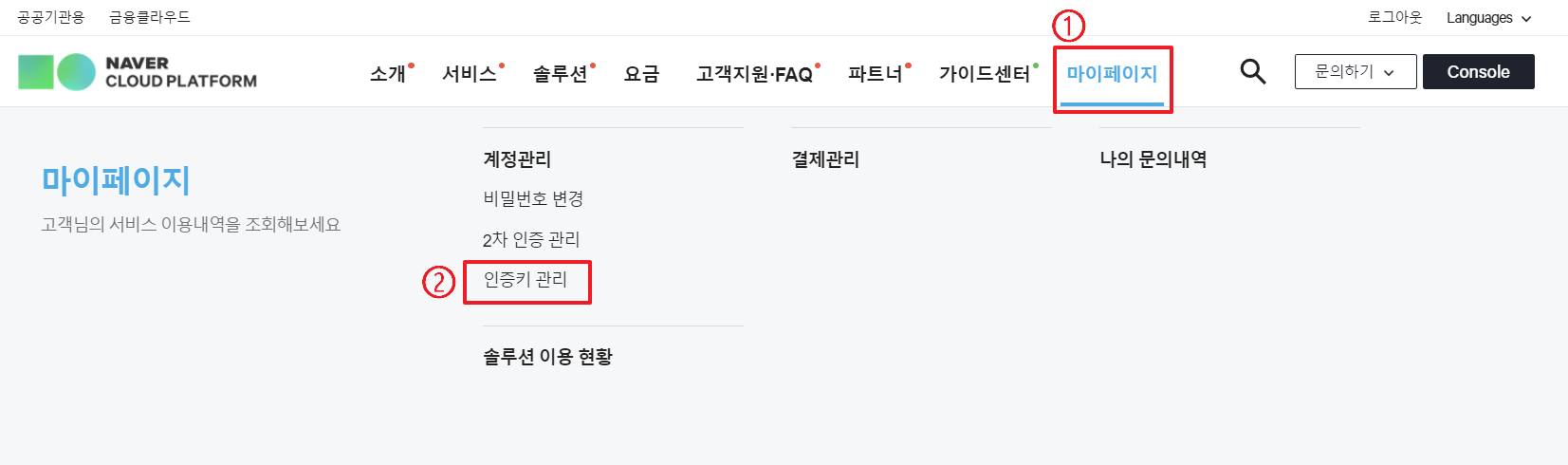

① Naver Cloud Platform에 로그인합니다.

② 마이페이지 > 인증키 관리 화면으로 이동합니다.

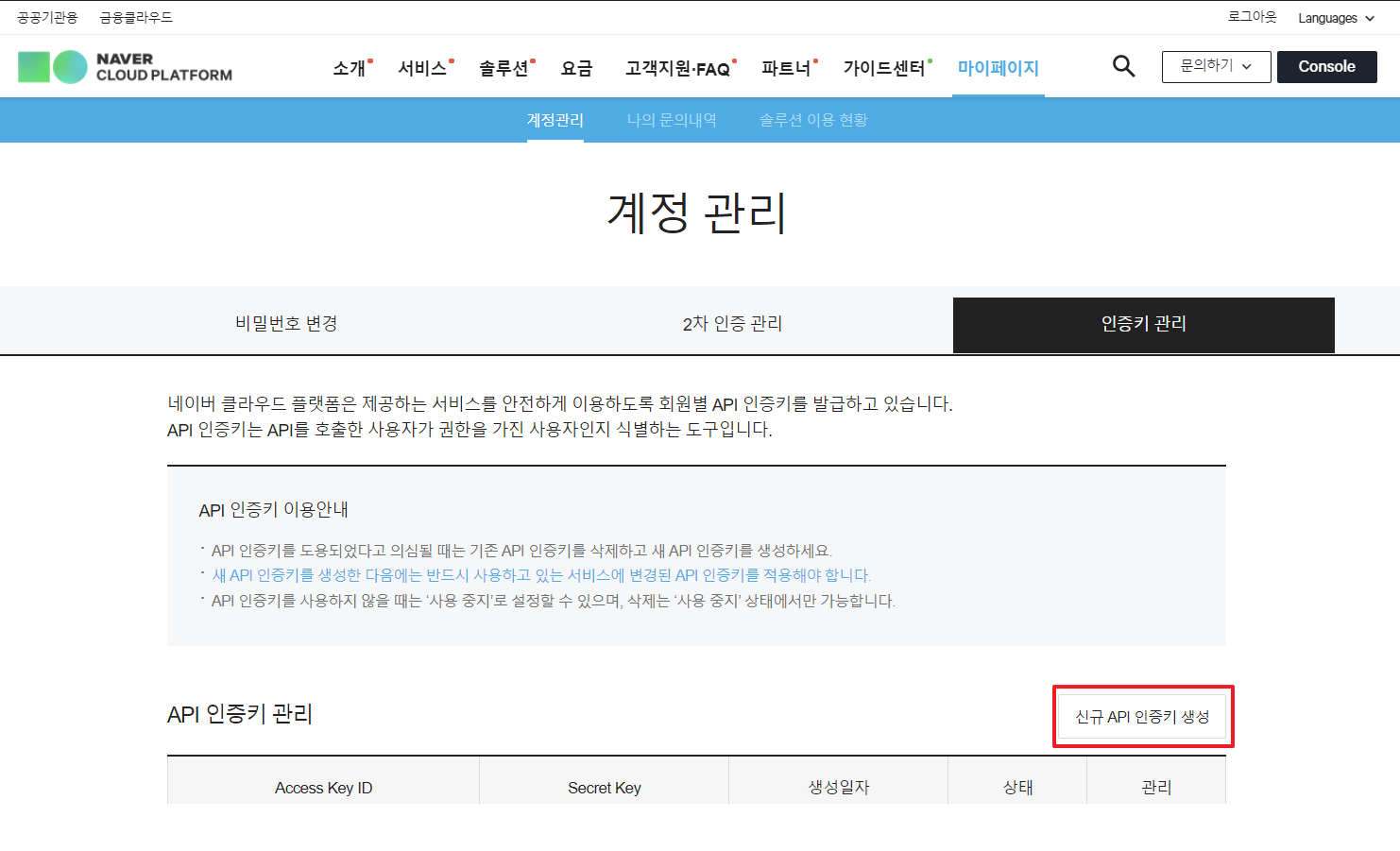

③ Access Key와 Secret Key 발급을 위해 신규 API 인증키 생성 버튼을 클릭합니다.

④ 아래 이미지와 같이 API 인증키가 생성되었다는 알림창이 뜹니다.

⑤ API 인증키 관리 테이블에서 방금 생성한 Access Key ID를 복사하여 Service Portal > 클라우드 계정 > Ncloud 계정 등록 화면에 바로 붙여넣기 하거나, 별도로 저장해둡니다.

⑥ API 인증키 관리 테이블의 Secret Key 항목의 보기 버튼을 클릭하면, Secret Key를 볼 수 있습니다. 이 Secret Key를 복사하여 Service Portal > 클라우드 계정 > Ncloud 계정 등록 화면에 바로 붙여넣기하거나, 별도로 저장해둡니다.

OCI 계정 등록

리소스 및 비용 데이터 수집 목적을 위해 Oracle Cloud Infrastructure(OCI) 계정을 등록하는 방법을 설명합니다.

OCI 계정 등록 방법

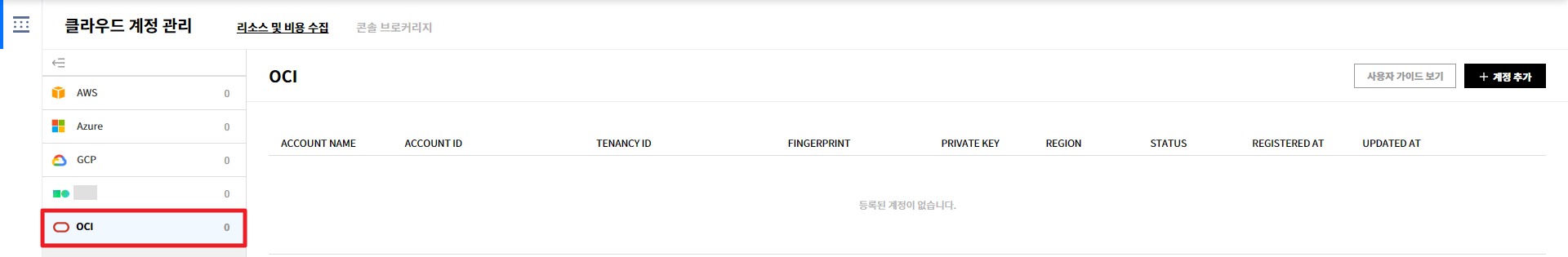

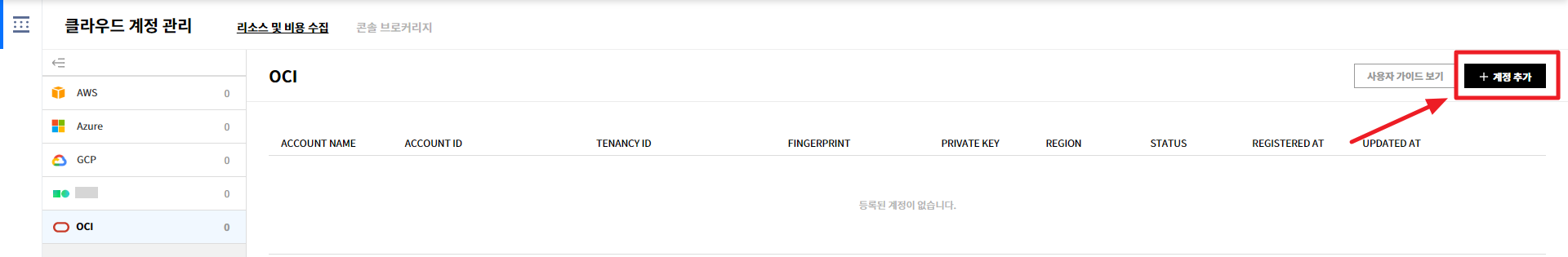

① 클라우드 계정 > 리소스 및 비용 수집 화면에서 OCI를 선택합니다.

② 화면 우측 상단에 위치한 [+계정 추가] 버튼을 클릭합니다.

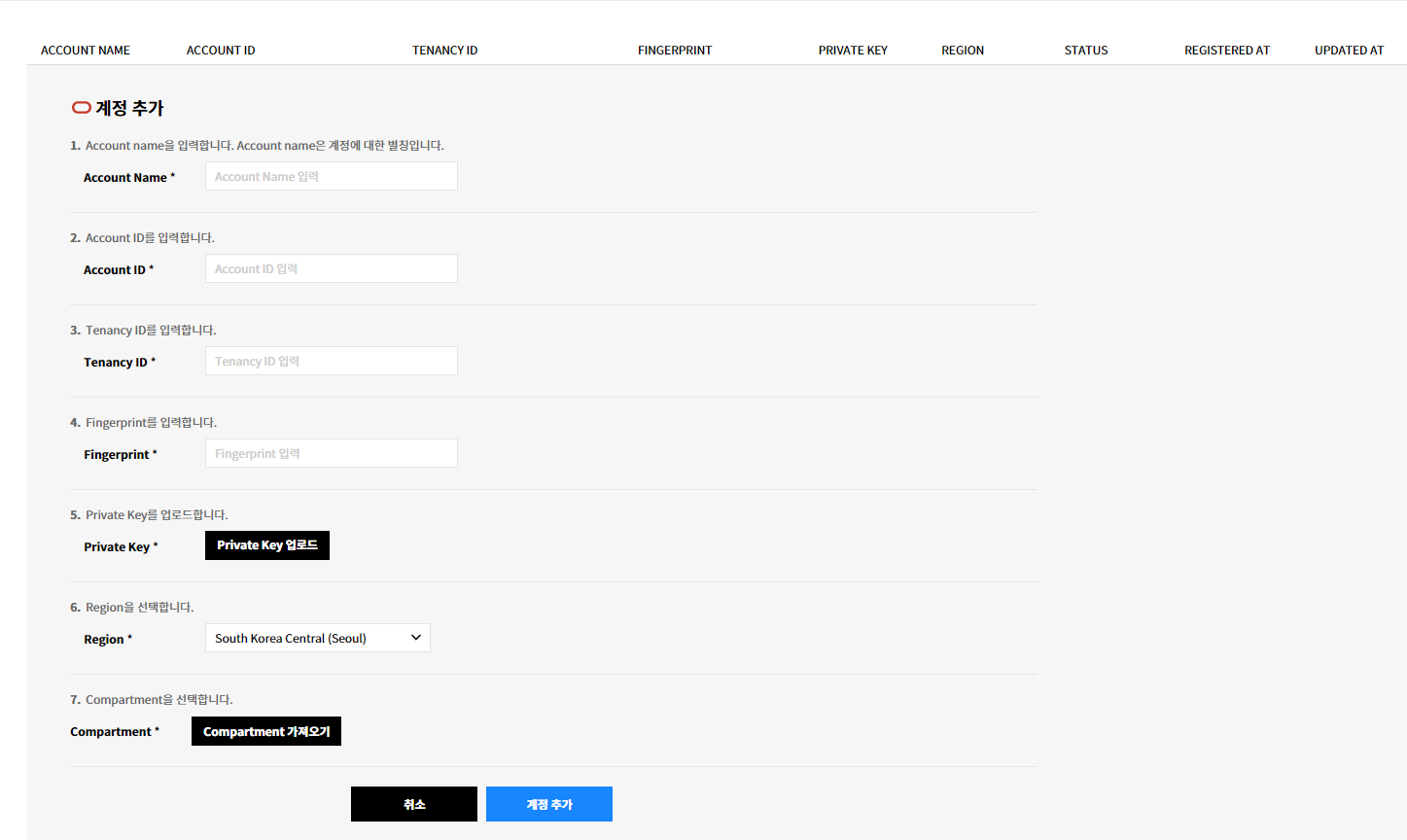

③ 계정 등록에 필요한 정보를 입력합니다.

- Compartment 가져오기를 클릭해 계정에 필요한 Compartment만 또는 전체 Compartment를 선택한 후 진행합니다.

④ 하단의 [계정 추가] 버튼을 클릭해 계정을 추가합니다.

- 계정 등록 시 항목별 필수 입력 여부

| 항목 | 설명 |

|---|---|

| Account Name | 사용자가 임의로 지정할 수 있는 계정 이름으로 필수 입력 정보입니다. |

| Account ID | 로그인 사용자 정보이며, OCI 콘솔의 User ID를 의미합니다. |

| Tenancy ID | OCI 계정구조 최상위 단위입니다. |

| Fingerprint | 키 파일의 지문으로, 키 파일을 구분할 수 있는 값입니다. |

| Private Key | API 호출용 키입니다. |

| Region | 테넌시의 리전을 의미합니다. |

| Compartment | Compartment는 OCI 자원을 논리적으로 묶는 단위이며, 자원을 생성할 때 사용자가 Compartment를 설정하는 필수 항목입니다. |

OCI 콘솔에서 Fingerprint 및 Compartment 확인하는 방법

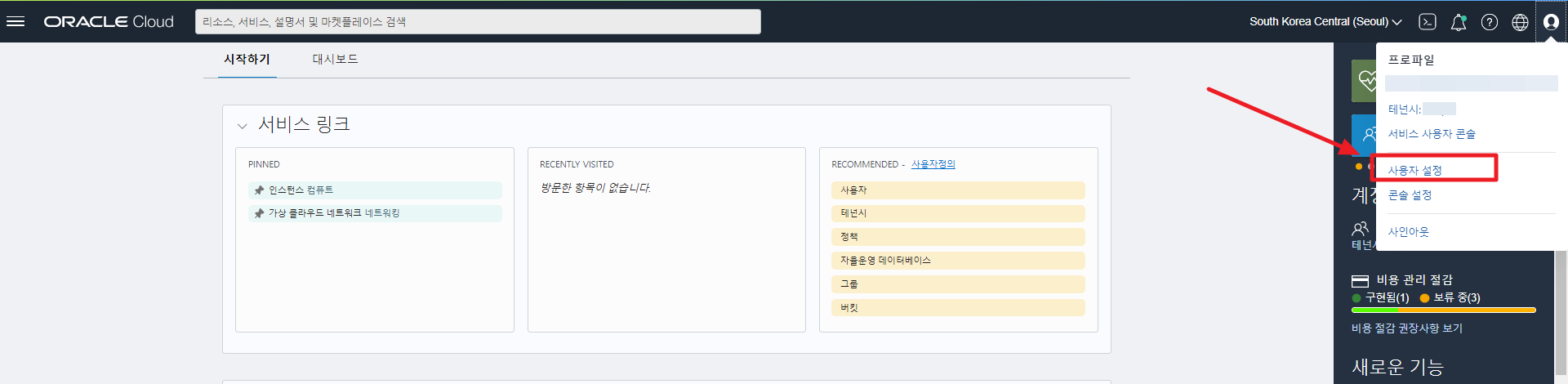

① Oracle Cloud Infrastructure에 로그인합니다.

② OCI 콘솔에서 프로파일 -> 사용자 설정을 클릭합니다.

③ 사용자 정보 탭에서 User ID를 복사하여 계정 추가 화면의 Account ID 입력 필드에 붙여넣습니다.

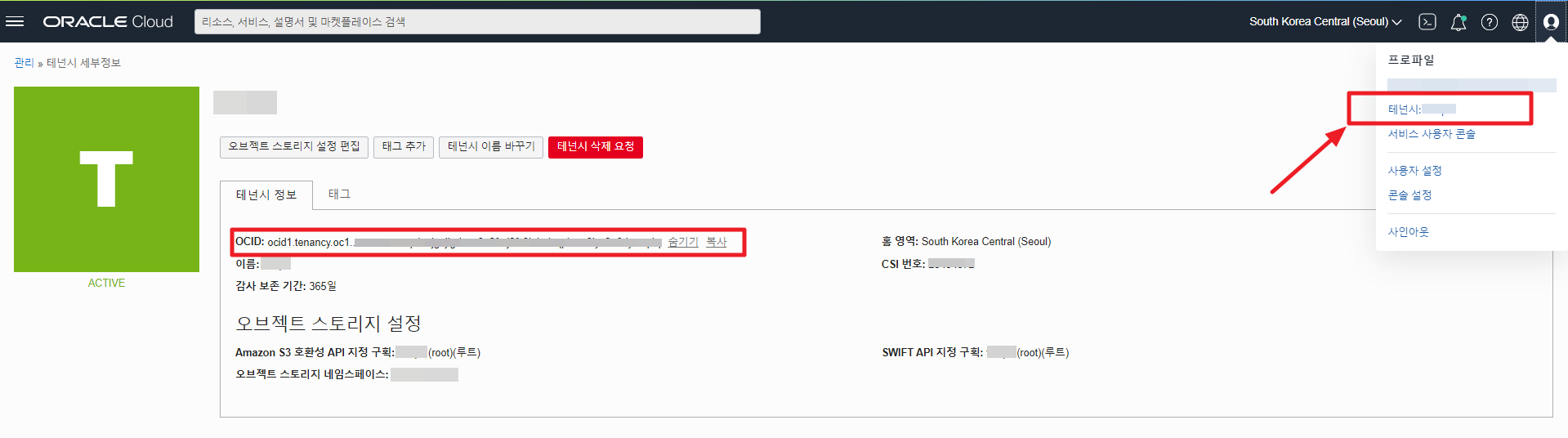

④ OCI 콘솔에서 프로파일 -> 테넌시를 선택한 후 Tenancy ID를 복사합니다.

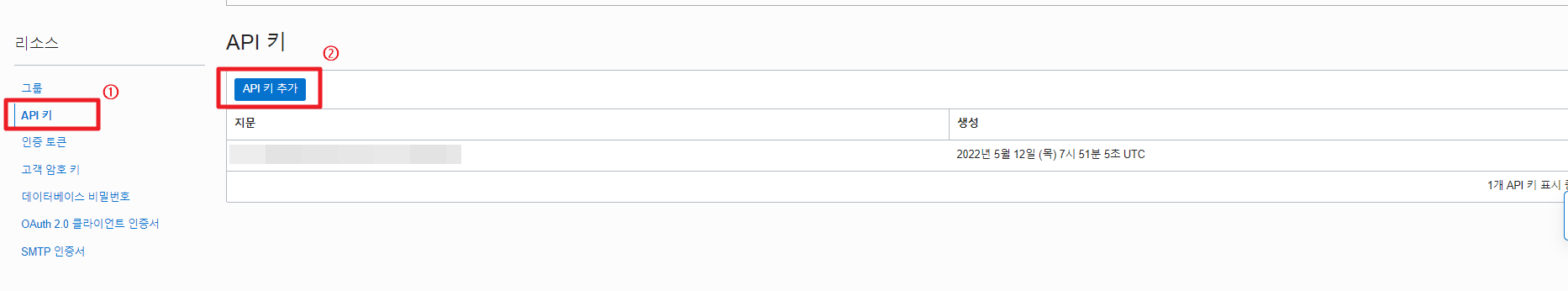

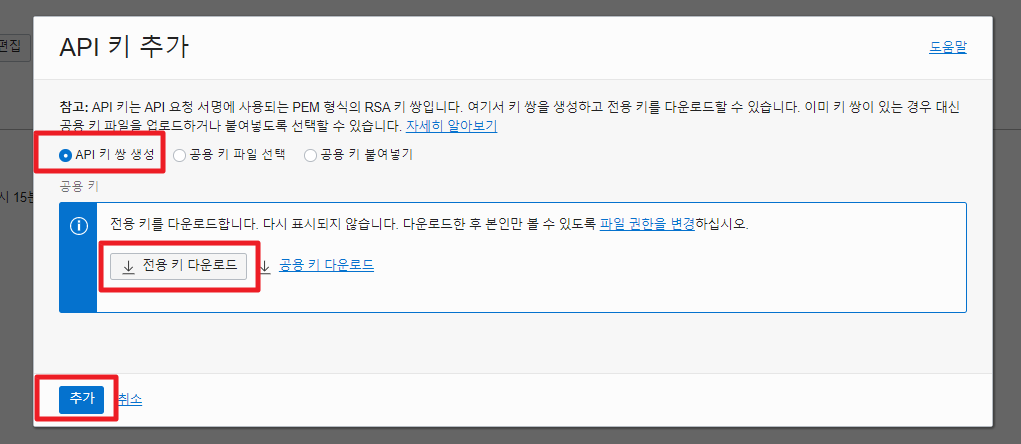

⑤ 프로파일 -> 사용자 설정을 클릭한 후 왼쪽 리소스 탭에서 API 키를 선택한 후 API 키 추가 버튼을 클릭합니다.

⑥ API 키 추가 화면에서 API 키 쌍 생성 -> 전용 키 다운로드 -> 추가 버튼을 순차적으로 클릭합니다. 다운로드한 키는 Service Portal 화면의 Private Key 업로드 버튼을 클릭해 업로드합니다.

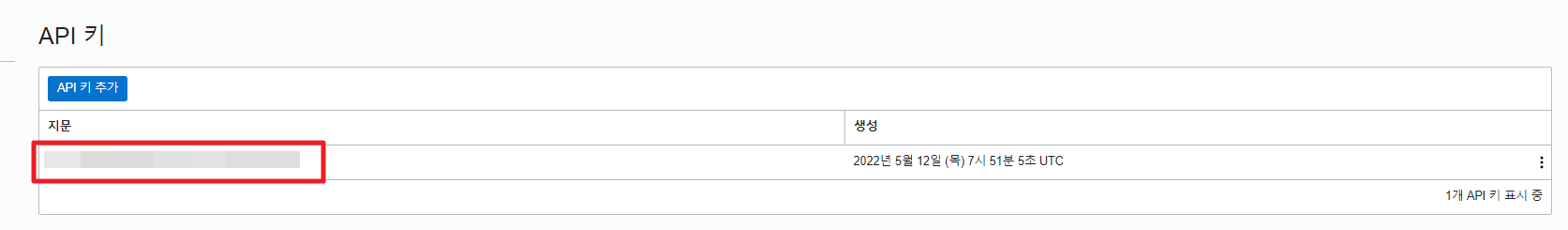

⑦ API 키 섹션에서 생성된 Fingerprint를 확인할 수 있습니다.

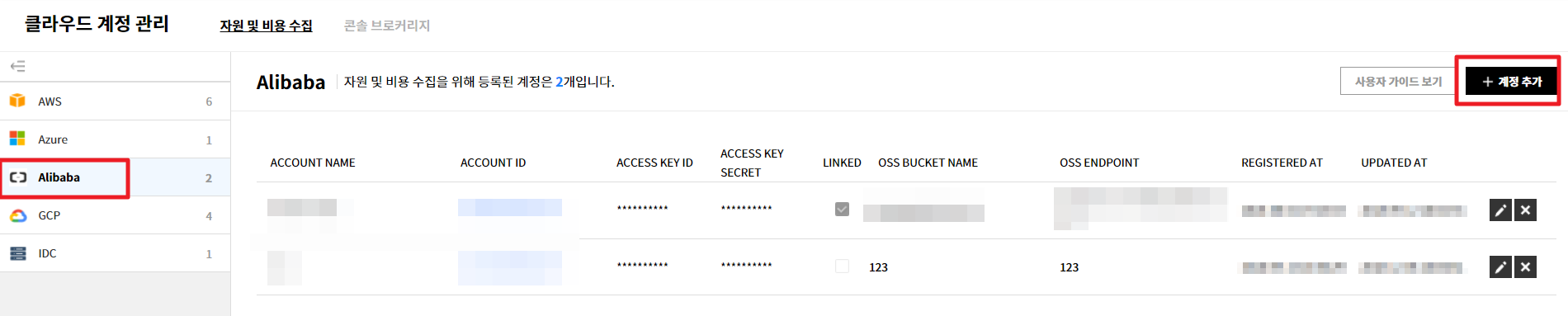

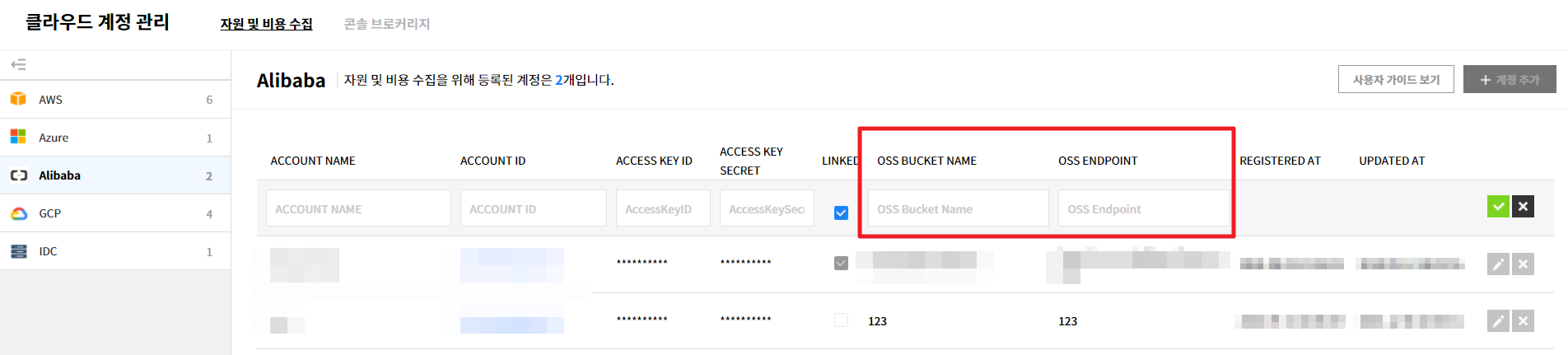

Alibaba Cloud 계정 등록

리소스 및 비용 데이터 수집 목적을 위해 Alibaba Cloud 계정을 등록하는 방법을 설명합니다.

계정 등록 시 필수 입력 항목

| Asset Management | Cost Management | |

|---|---|---|

| Account Name | 필수 | 필수 |

| Account ID | 필수 | 필수 |

| Access Key | 필수 | 필수 |

| Secret Key | 필수 | 필수 |

| Linked Account 여부 | 필수, 연결 계정과 비 연결 계정 중 선택 | |

| OSS Bucket Name | 필수 | 필수 |

| OSS Endpoint | 필수 | 필수 |

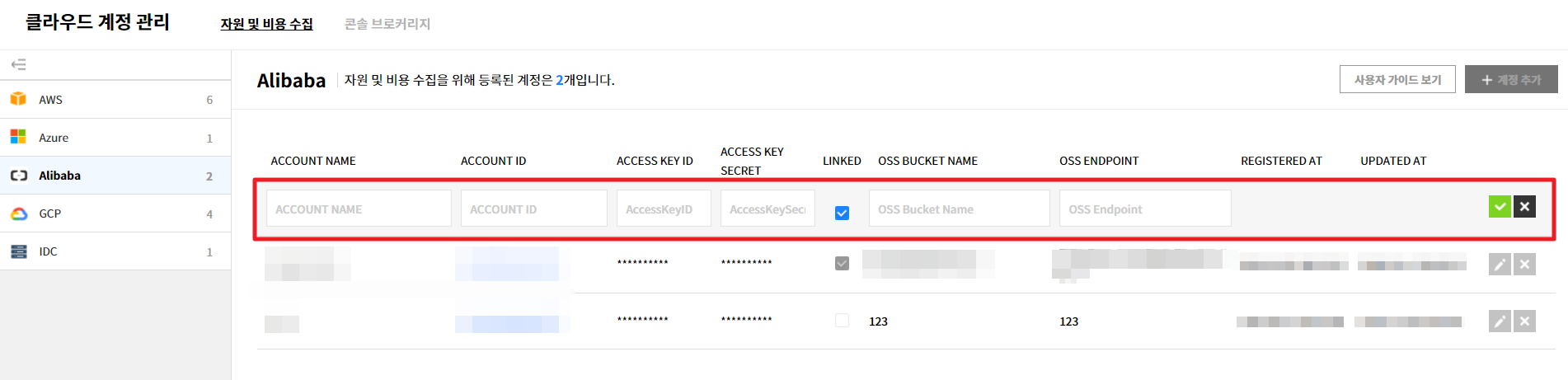

① 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴의 클라우드 서비스에서 Alibaba Cloud를 선택한 후 [+계정 추가] 버튼을 클릭합니다.

② 계정을 등록하기 위한 정보를 입력합니다.

Account Name과 Account ID 입력

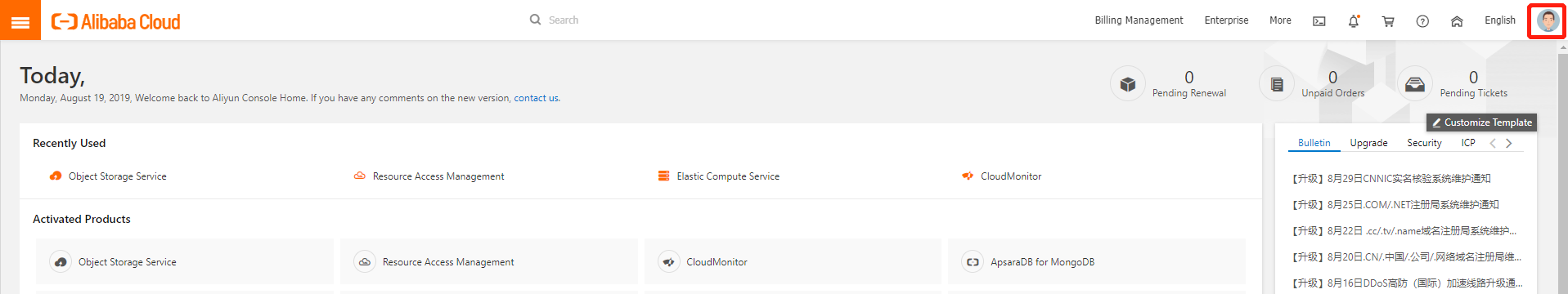

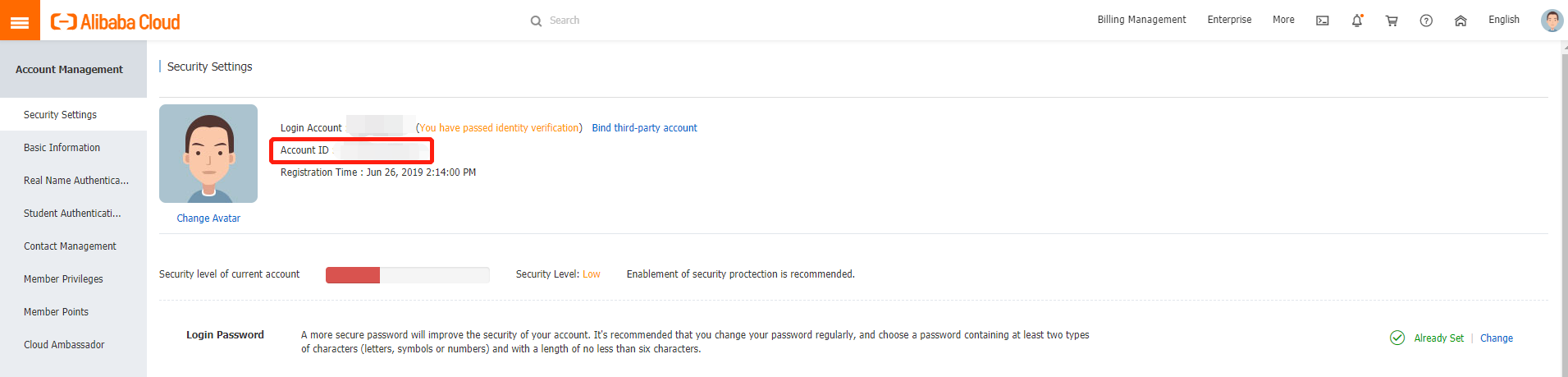

Account Name은 사용자가 임의로 설정이 가능하며, Account ID는 Alibaba Cloud에 로그인 후, 오른쪽 상단에 위치한 계정 아이콘을 클릭하여 계정관리 화면에 들어가 ‘Account ID’를 복사하여 붙여넣습니다.

Access Key와 Secret Key 발급

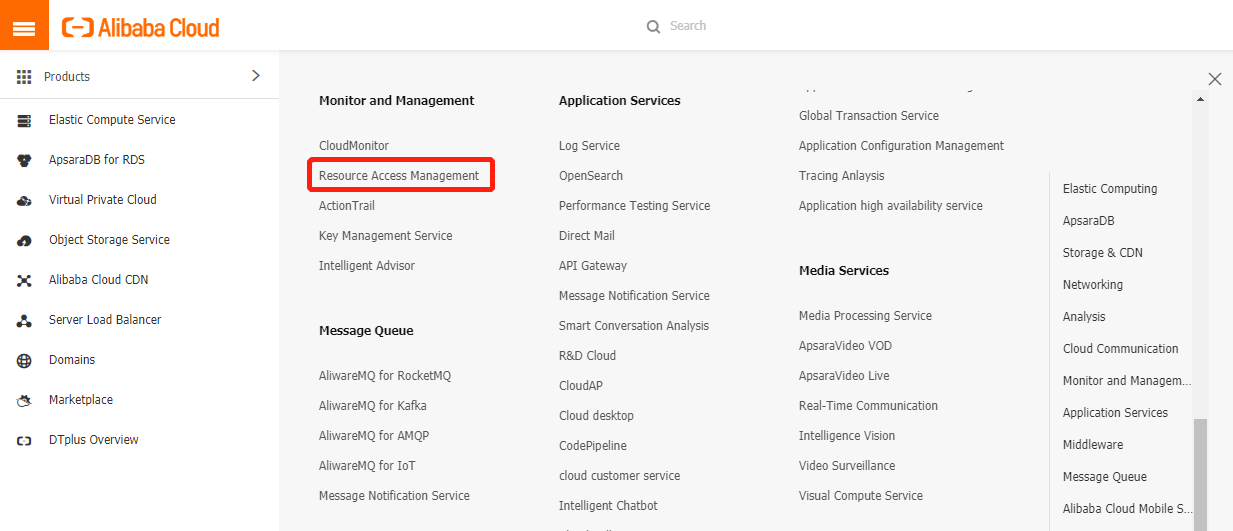

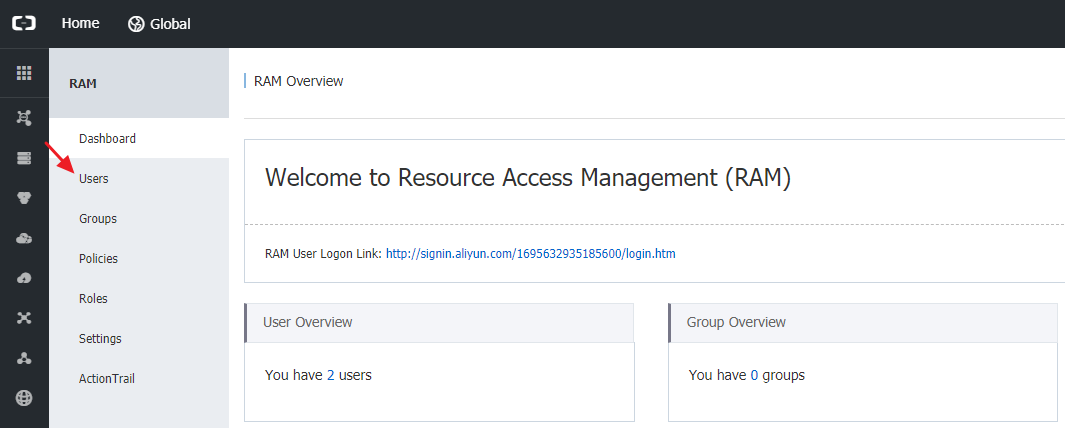

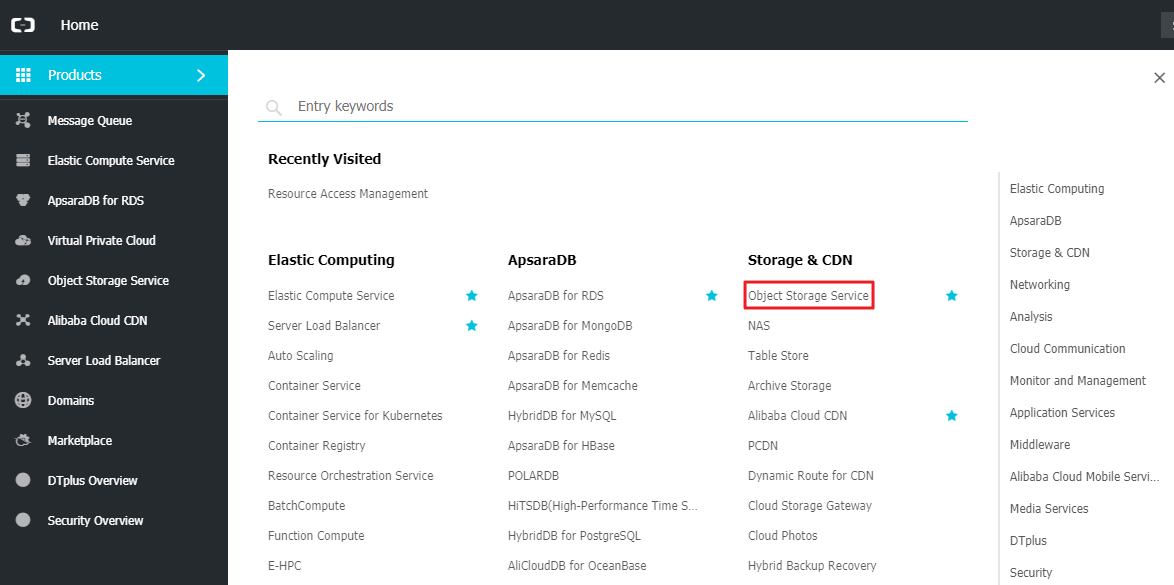

① Alibaba Cloud 콘솔에 로그인 후 Products > Monitor and Management > RAM 서비스 순서대로 클릭합니다.

② RAM 서비스 화면의 왼쪽에 있 ‘Users’ 메뉴를 클릭합니다.

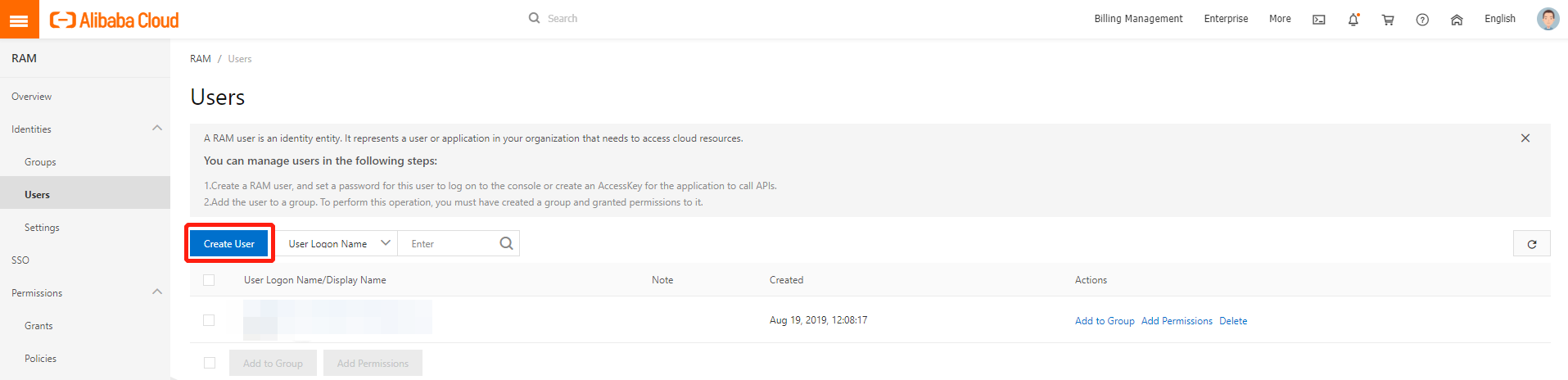

③ Create User 버튼을 클릭합니다.

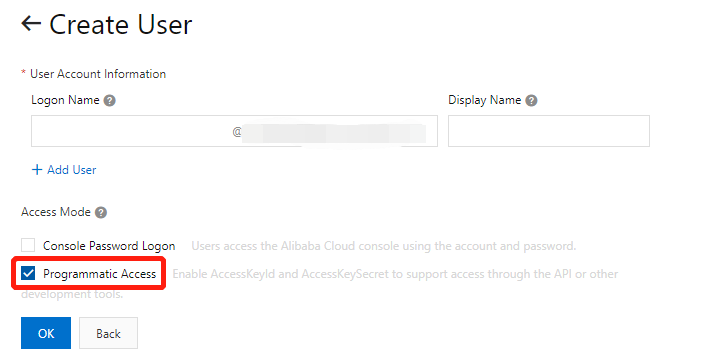

④ 필요한 정보를 입력합니다. 입력 후 ‘Programmatic Access’ 체크박스를 선택하고 OK 버튼을 클릭합니다.

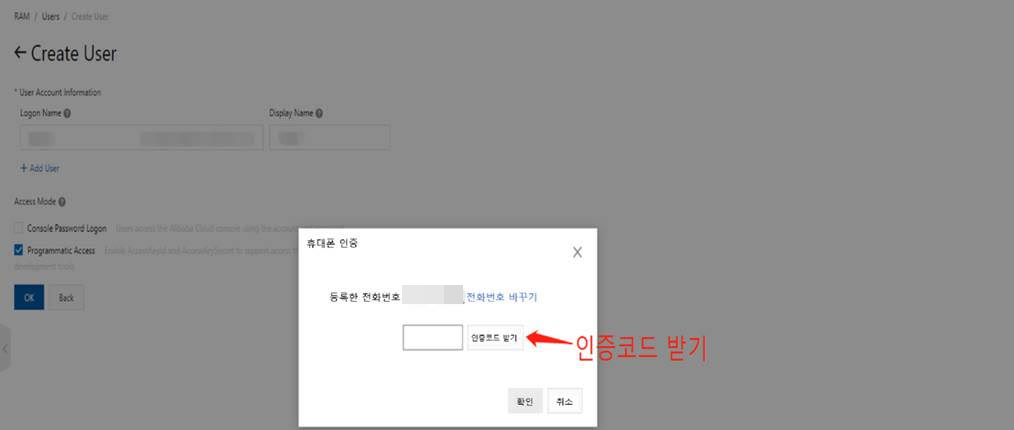

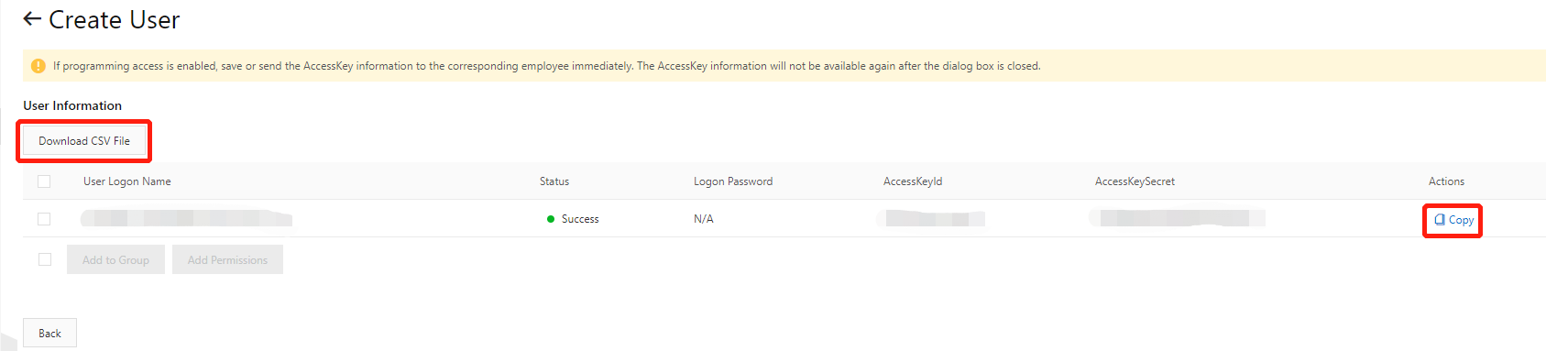

⑤ SMS 인증 팝업창이 뜨면 [인증 코드 받기]를 클릭하고 수신된 SMS 인증 코드를 입력한 후 확인 버튼을 클릭합니다. Save Access Key Information 버튼을 클릭하면 Access Key 및 Secret Key 정보를 .csv 파일로 다운로드할 수 있습니다.

⑥ Access Key 생성 완료 팝업과 함께 AccessKeyID 및 AccessKeySecret정보가 표시됩니다. Copy 버튼을 클릭하면 Access Key 및 Secret Key 정보를 복사 가능하며 Download CSV File 버튼을 클릭하면 Access Key 및 Secret Key 정보를 .csv 파일로 다운로드할 수 있습니다.

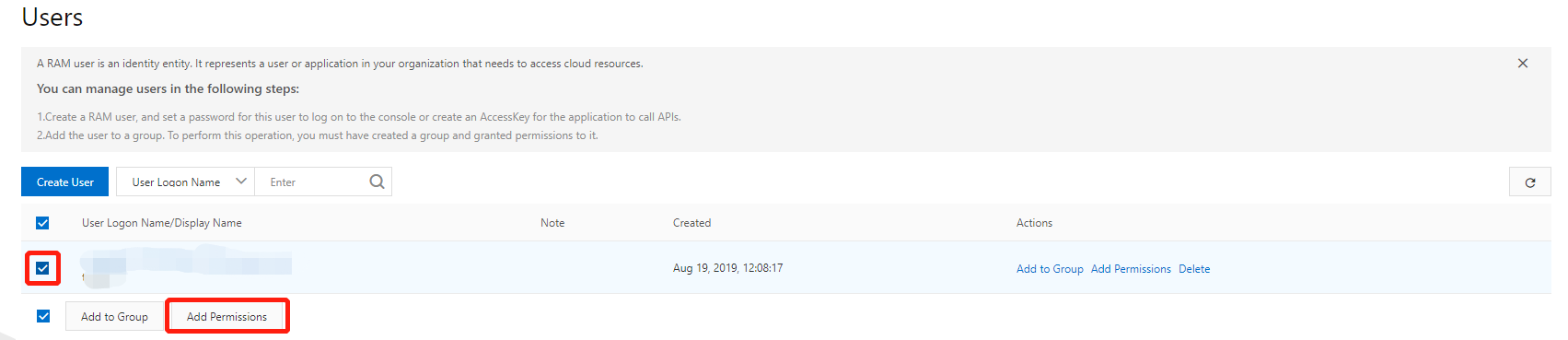

⑦ 생성한 사용자를 선택한 후 Add Permissions 버튼을 클릭합니다.

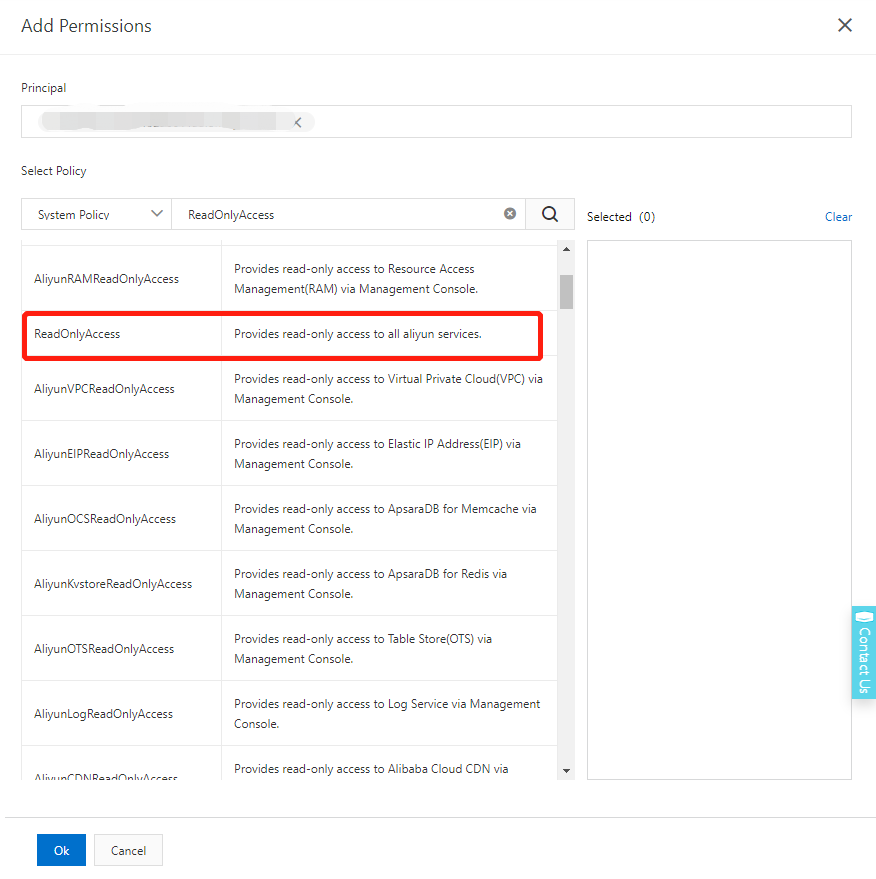

⑧ 권한 추가 화면에서 ‘ReadOnlyAccess’ 권한을 선택하고 OK 버튼을 클릭합니다.

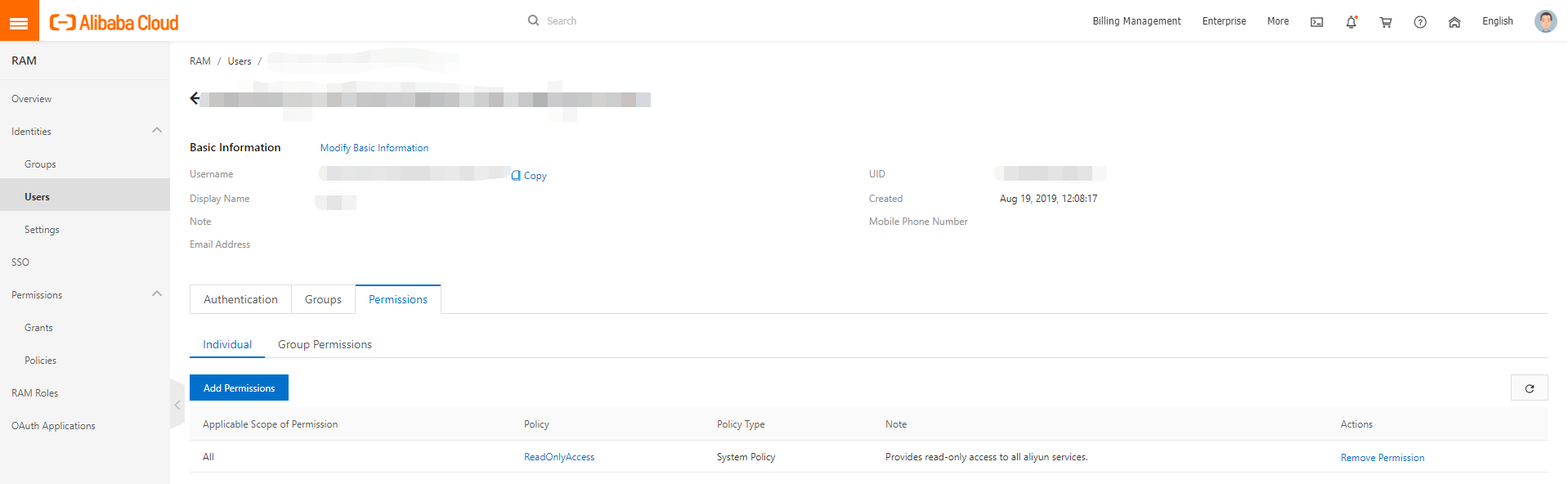

⑨ 설정한 권한은 사용자 계정의 Individual Permissions에서 확인할 수 있습니다.

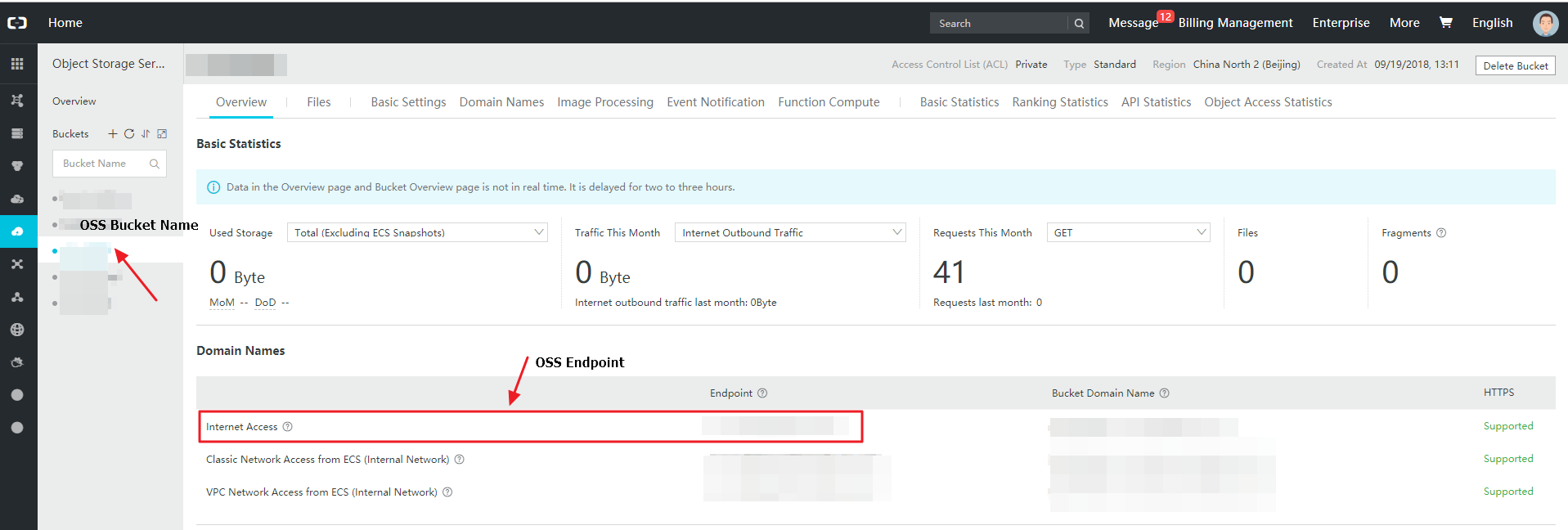

빌링 데이터를 위한 OSS Bucket 생성

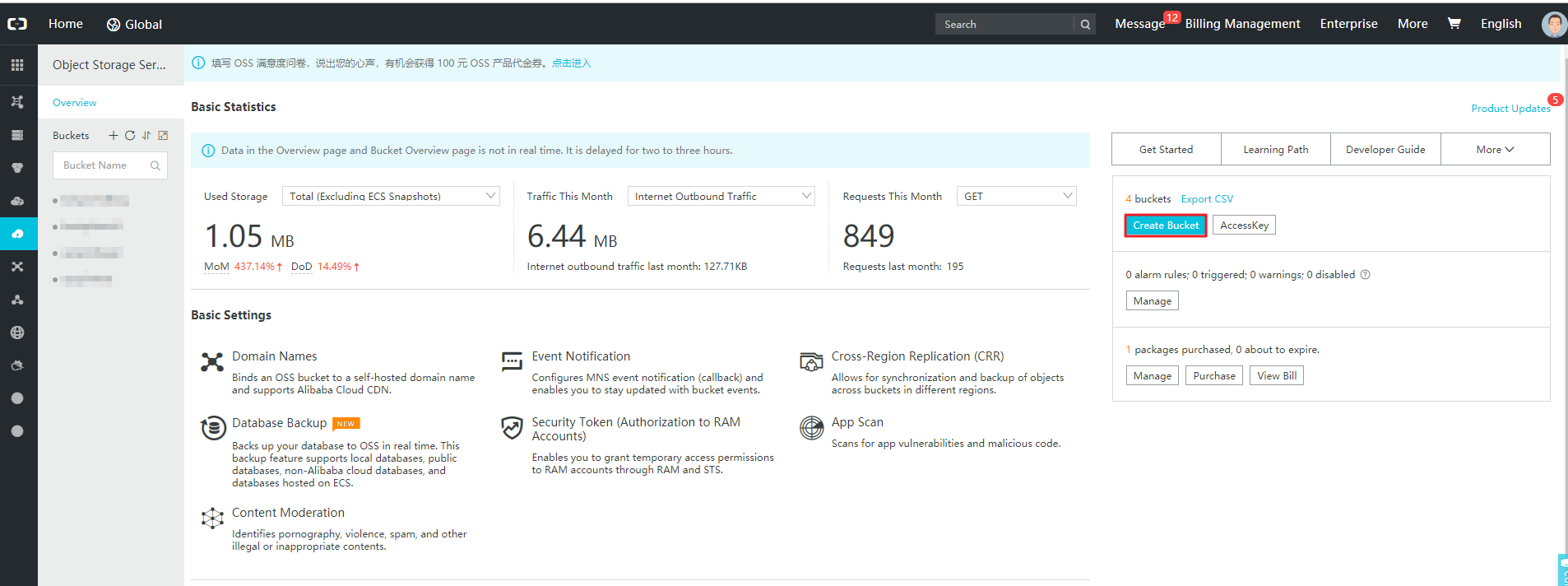

① Alibaba Cloud 콘솔에 로그인 후 Products > Storage & CDN > OSS 서비스를 클릭합니다.

② OSS 서비스 화면에서 [Create Bucket] 버튼을 클릭합니다.

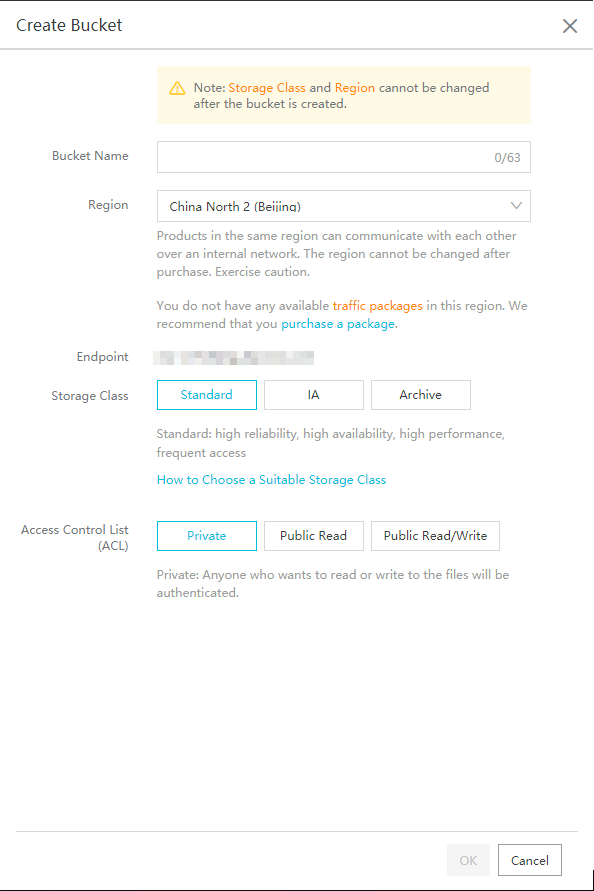

③ Bucket 이름을 입력하고 Region, Storage Class, Access Control List 등을 설정한 후 OK 버튼을 클릭합니다.

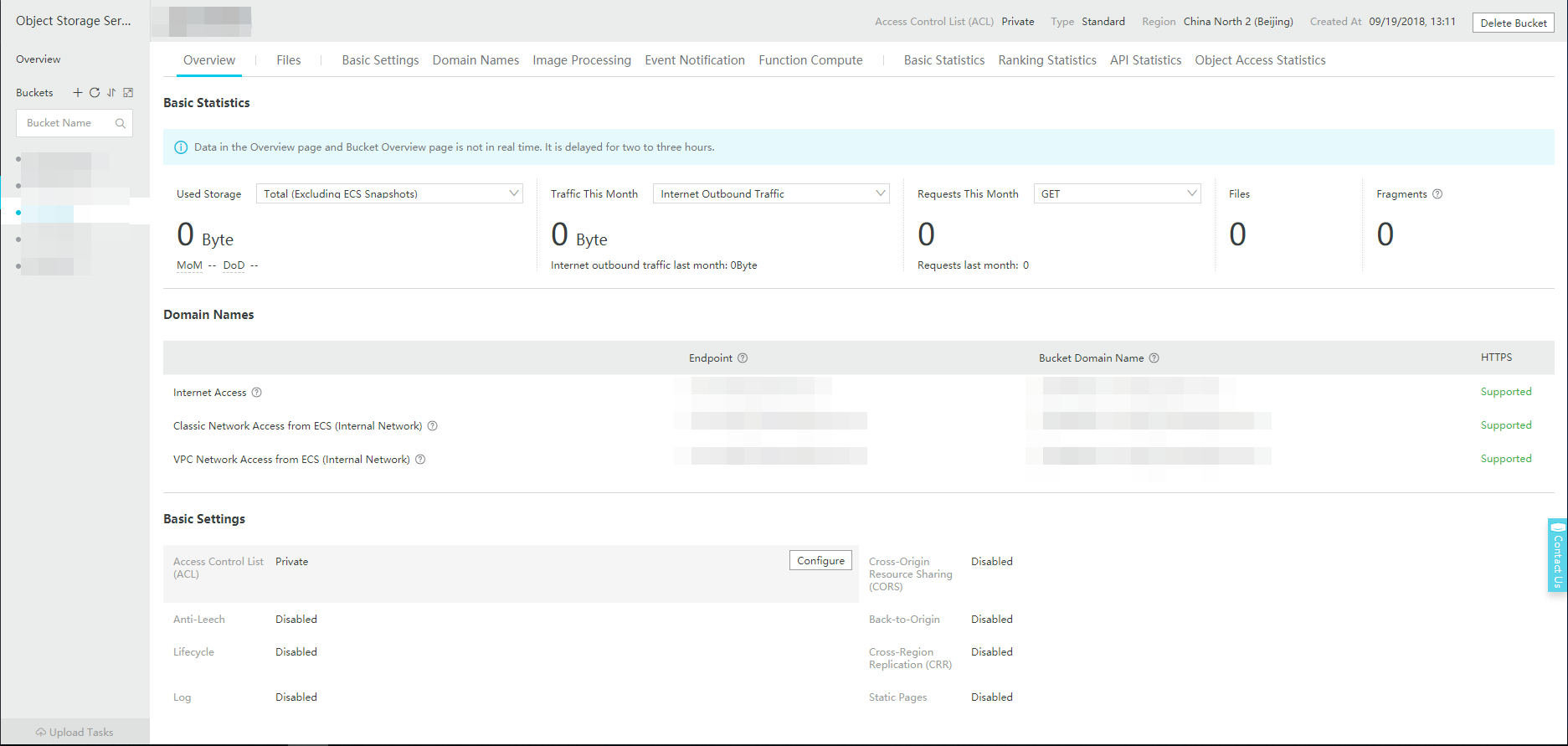

④ 생성된 Bucket 정보가 아래와 같이 표시됩니다.

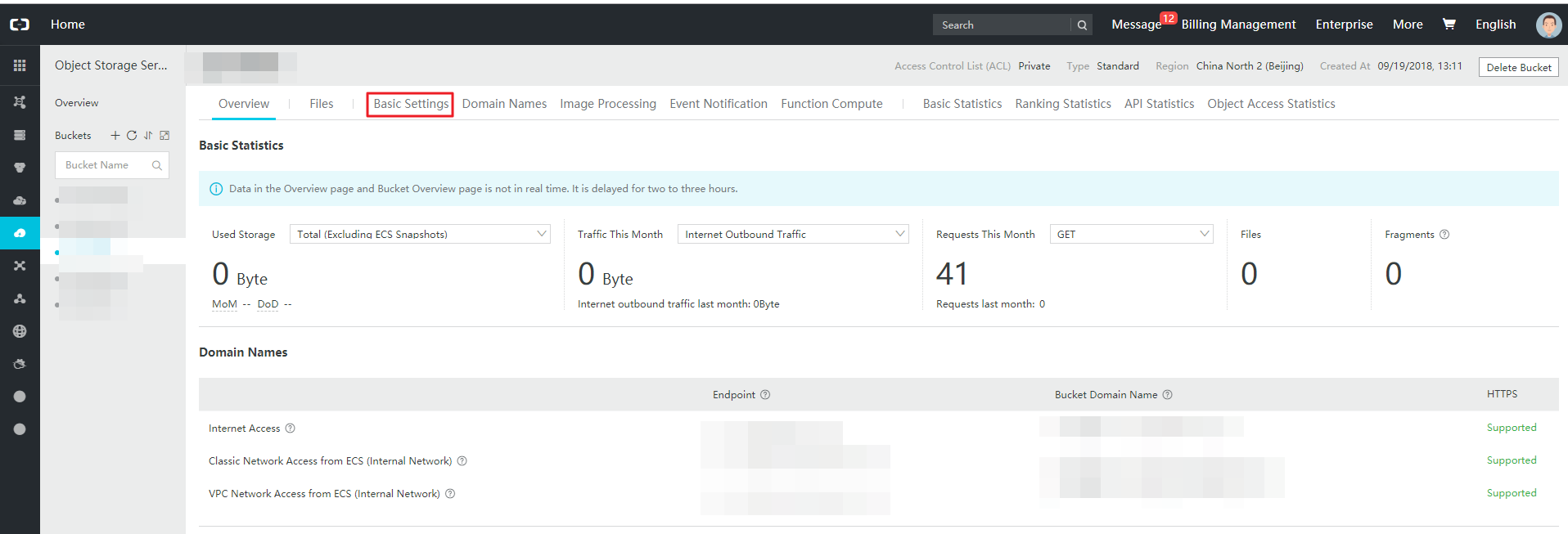

⑤ 생성한 Bucket을 선택 후 ‘[Basic Settings]’ 메뉴를 클릭합니다.

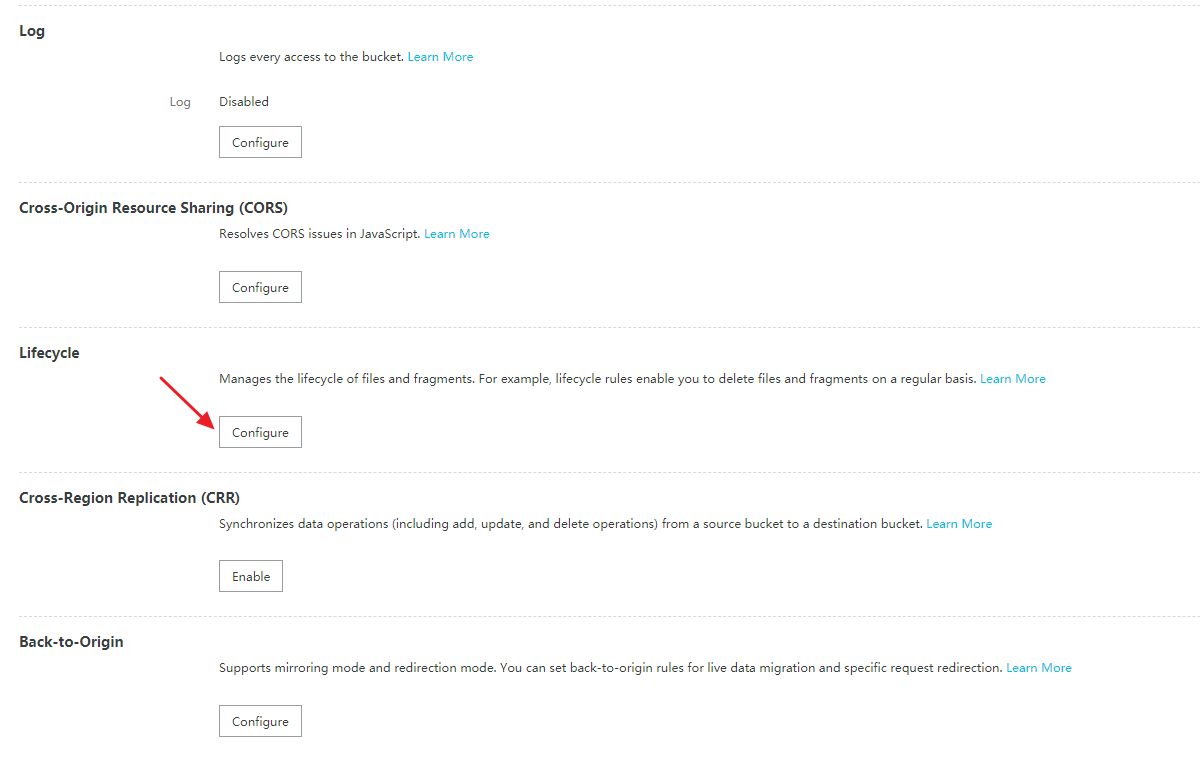

⑥ Basic Settings 화면에서 Lifecycle의 Configure 버튼을 클릭합니다.

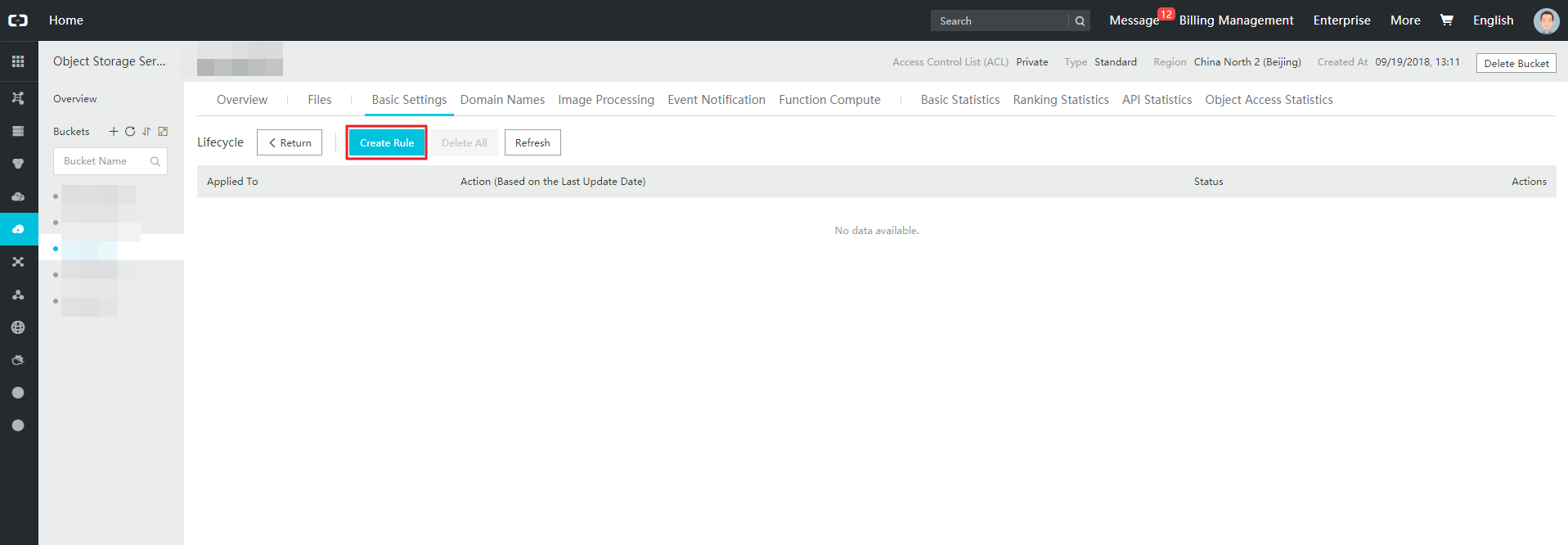

⑦ 설정 화면에서 Create Rule 버튼을 클릭합니다.

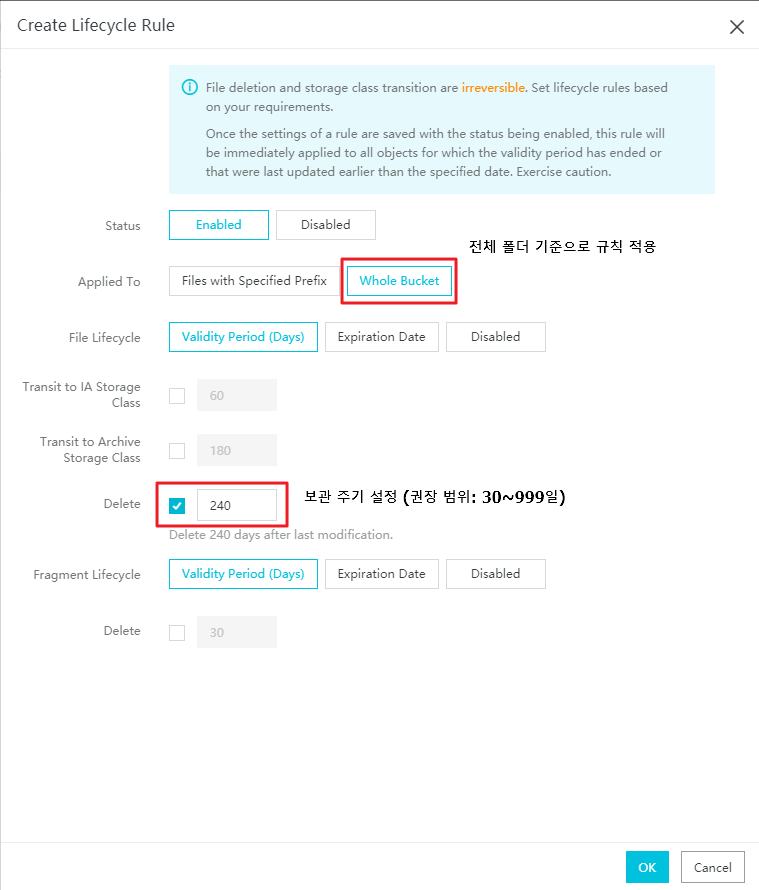

⑧ Lifecycle 규칙 설정 화면의 Delete 옵션에서 30~999 사이의 값을 입력 후 OK 버튼을 클릭합니다.

빌링 데이터 적재 설정

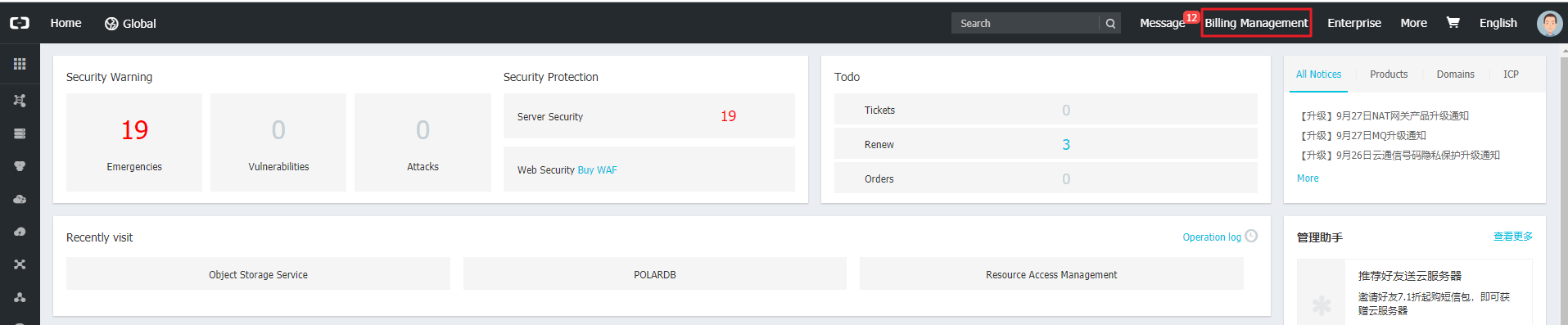

① 홈 화면 상단의 Billing Management 메뉴를 클릭합니다.

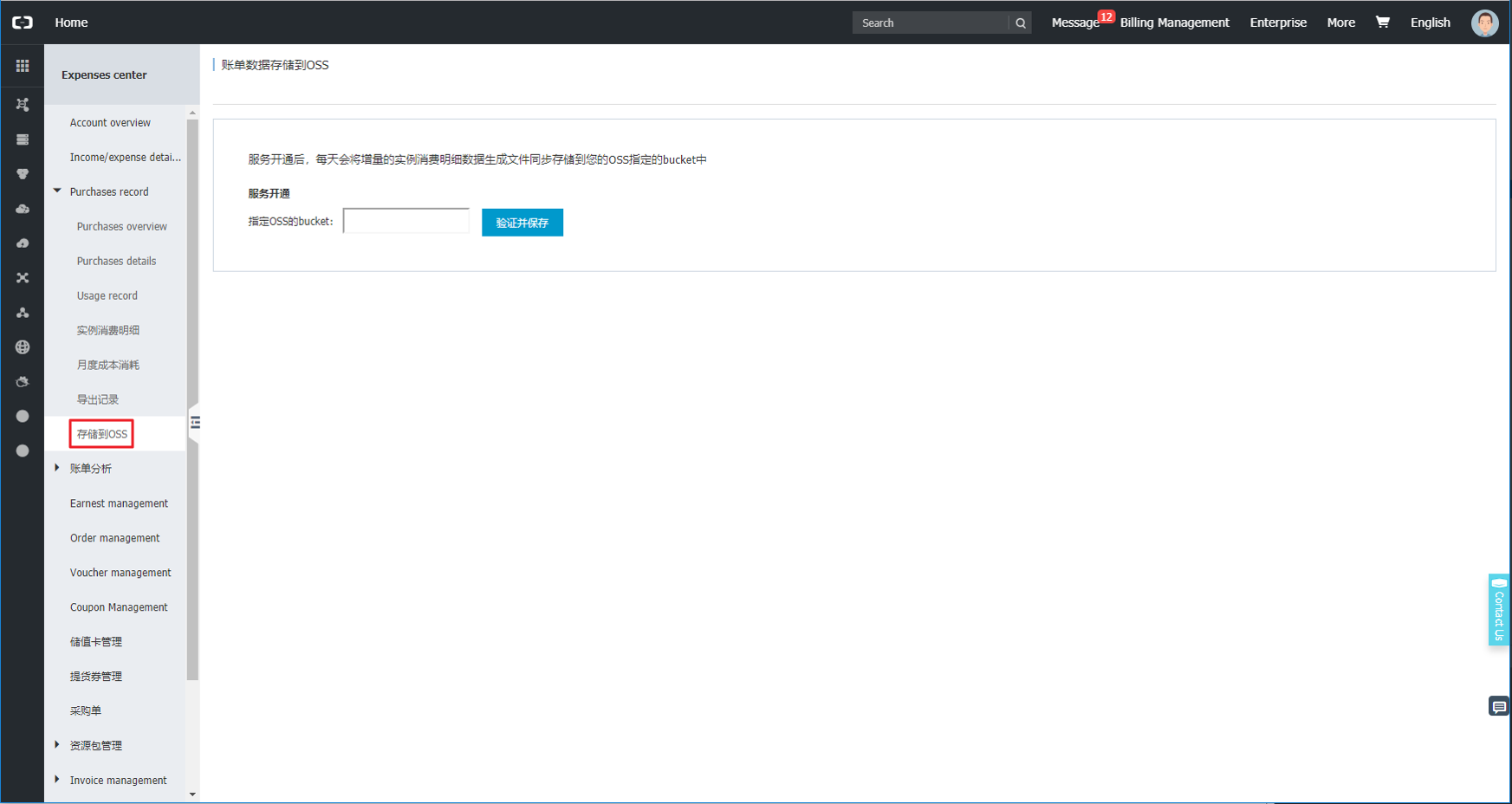

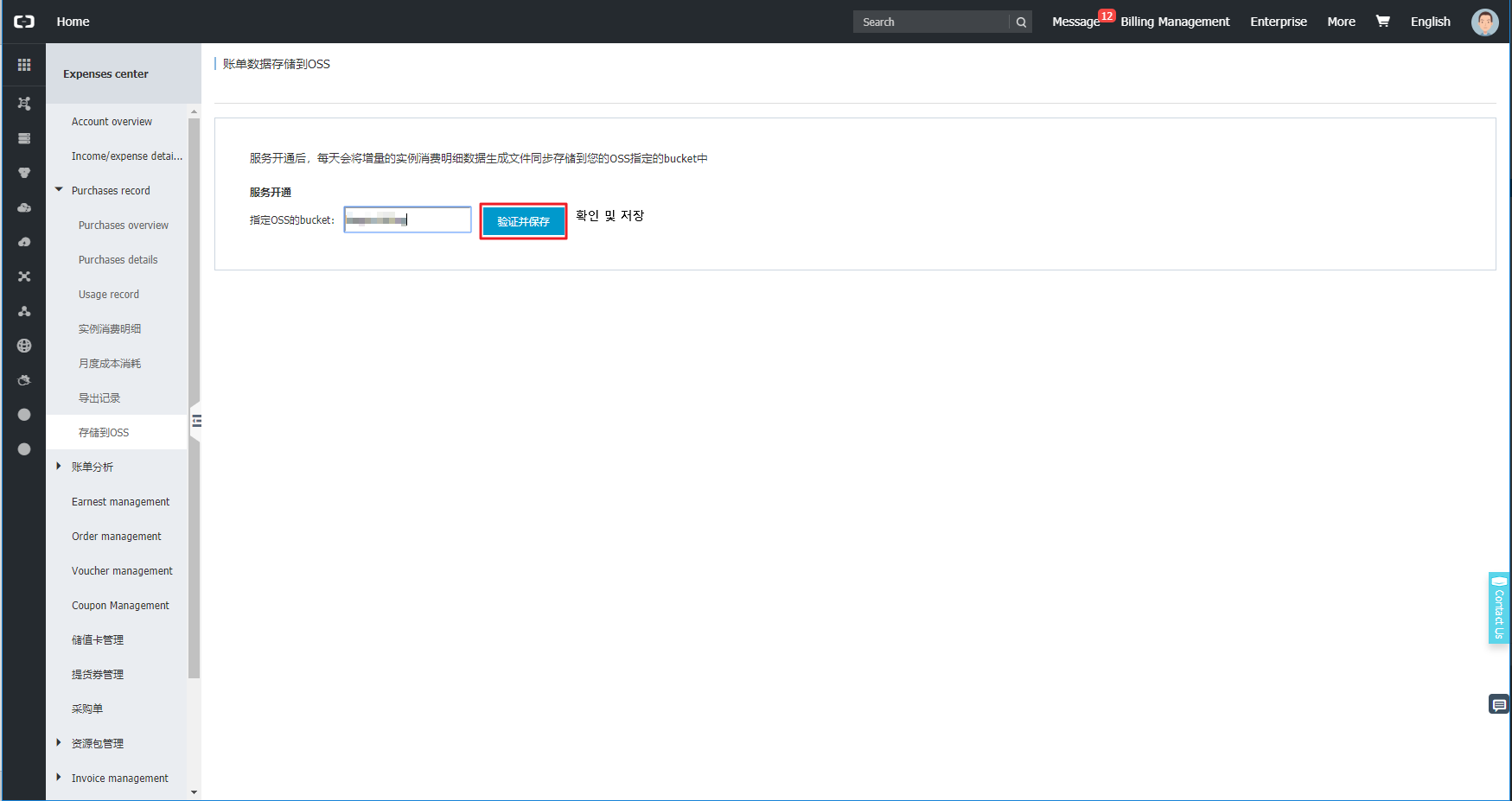

② Purchases record > OSS 저장을 선택합니다.

③ 입력 필드에 생성한 Bucket 이름을 입력한 후 이름 오른쪽의 확인 및 저장 버튼을 클릭합니다.

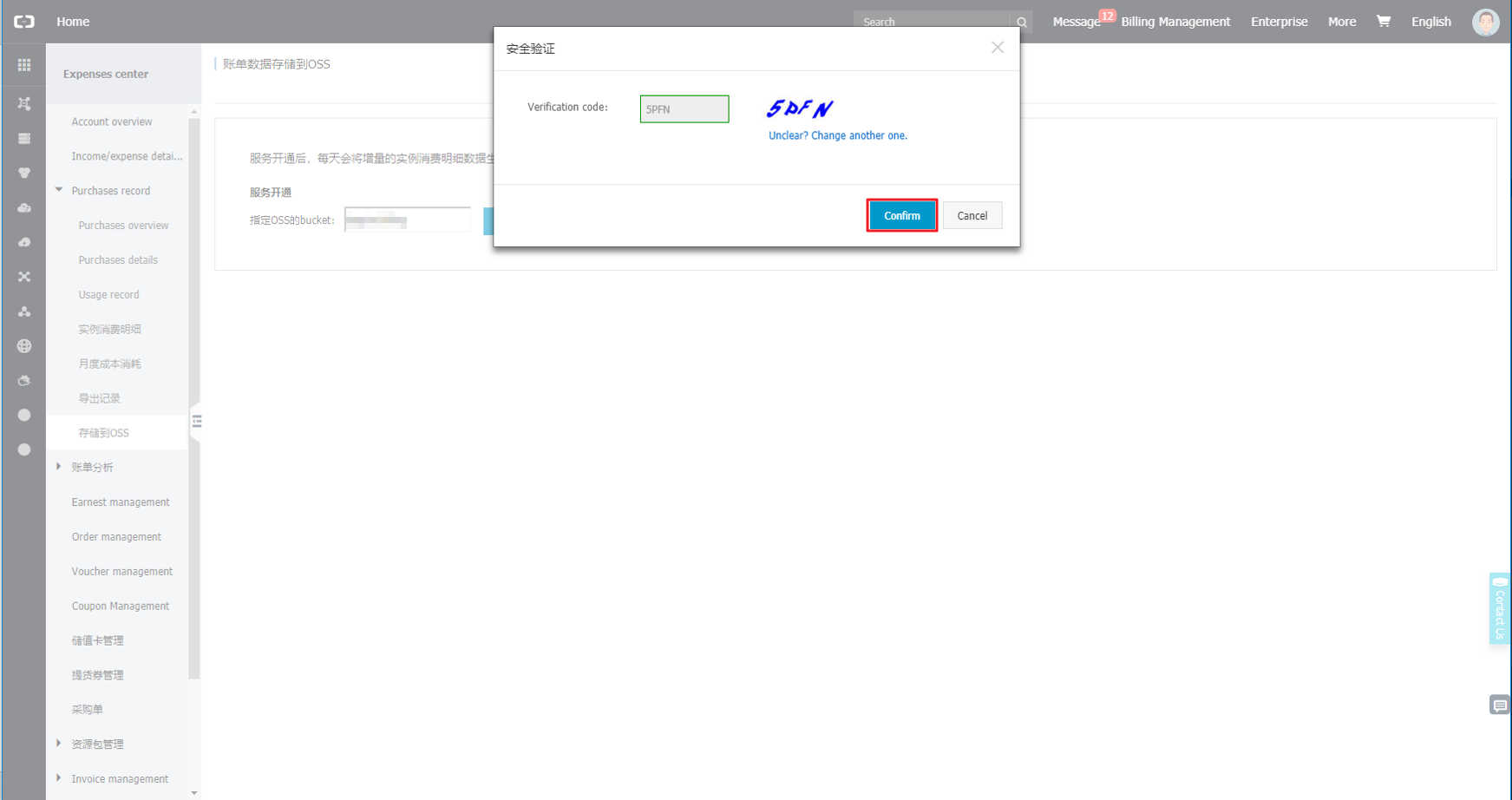

④ 인증 코드를 입력 후 Confirm 버튼을 클릭하면 생성한 OSS Bucket에 빌링 데이터가 적재됩니다.

⑤ Service Portal > 클라우드 계정 관리 > 리소스 및 비용 수집 메뉴의 OSS BUCKET NAME 및 OSS ENDPOINT 항목에 정보를 입력한 후 Alibaba Cloud 계정을 추가합니다. OSS ENDPOINT는 생성한 Bucket 정보에서 ’Internet Access’에 해당하는 Endpoint입니다.

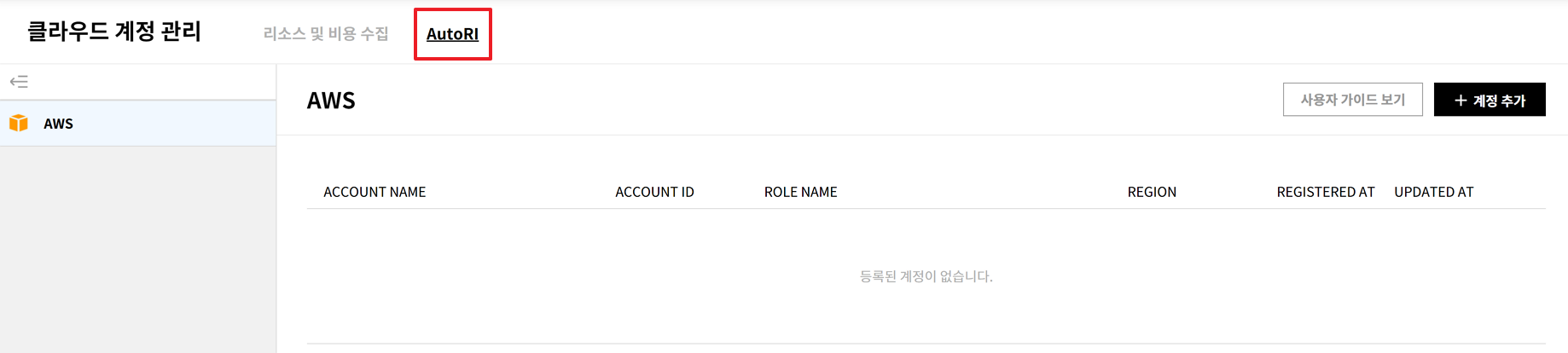

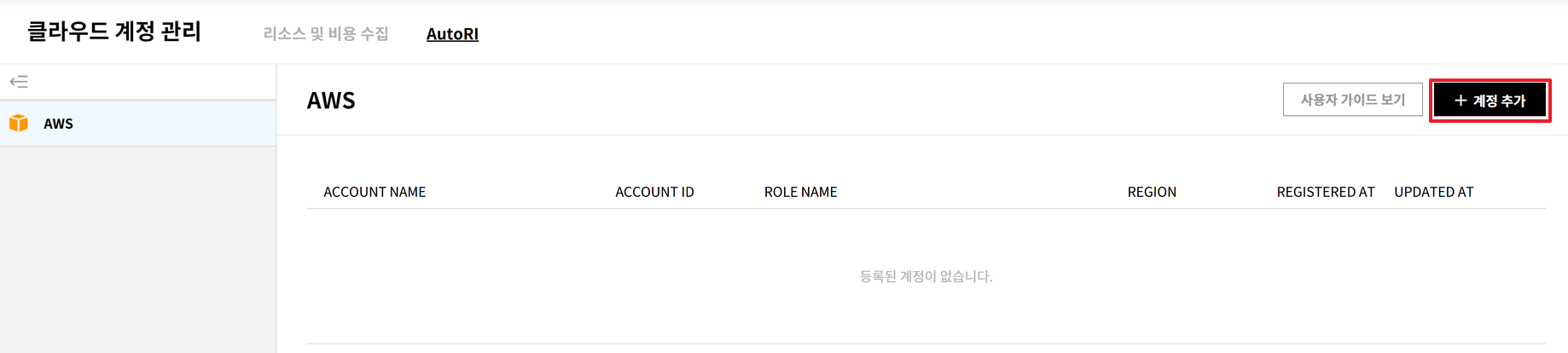

AutoRI 용도

AutoSavings 서비스의 AutoRI를 사용하려면 우선 AWS 계정을 등록해야 합니다. AutoRI 사용 목적을 위해 AWS 계정을 등록하는 방법을 설명합니다.

⑴ Portal > 클라우드 계정 관리 > AutoRI 페이지로 이동합니다.

⑵ [+계정 추가]를 클릭합니다.

⑶ 등록하려는 AWS 계정의 이름을 입력합니다. 해당 계정을 다른 계정과 쉽게 구분할 수 있도록 별칭을 부여하는 단계입니다.

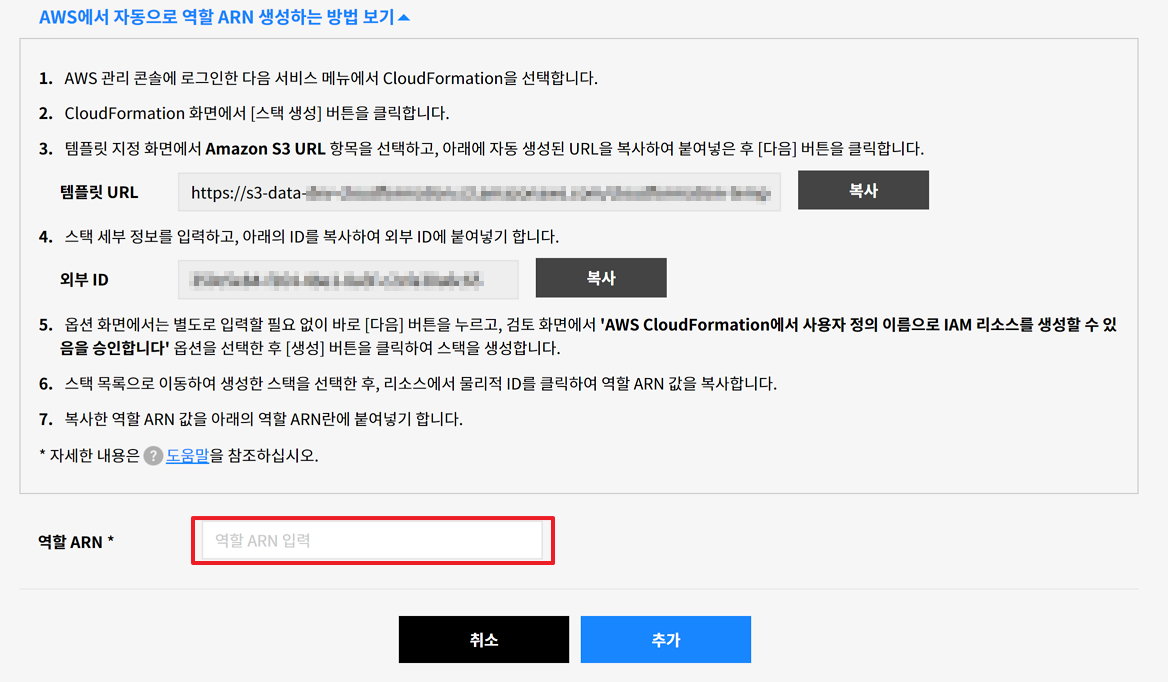

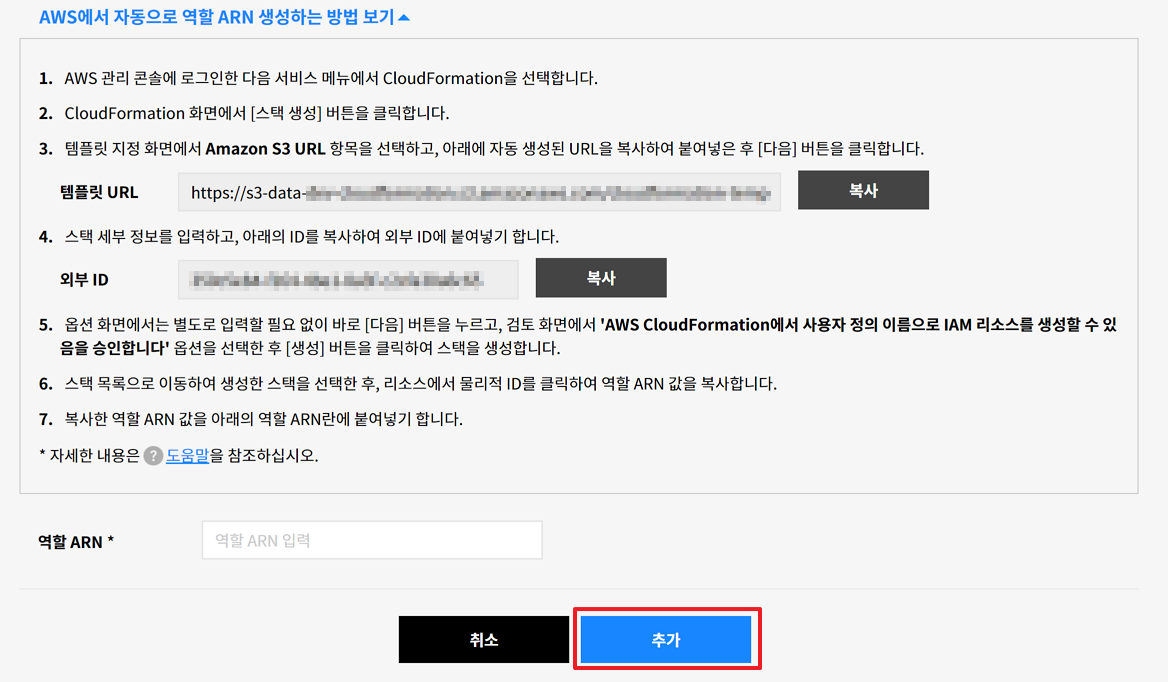

⑷ AWS CloudFormation 스택을 통해 자동으로 AWS 자격 증명을 생성하기 위한 역할 ARN을 입력합니다. AWS 콘솔에서 역할 ARN을 생성하고 조회하는 방법은 아래 상세 가이드를 참조하세요.

AWS에서 역할 ARN 생성하는 방법

① AWS에 로그인한 후 AWS 관리 콘솔에서 [CloudFormation] 서비스를 검색하여 선택합니다.

② 스택 생성은 다음 옵션 중 하나를 사용하여 생성합니다.

현재 실행 중인 스택이 없는 경우: AWS CloudFormation 콘솔에서 [스택 생성]을 클릭합니다.

![]()

현재 실행 중인 스택이 존재하는 경우: 스택 화면에서 스택 생성 > [새 리소스 사용(표준)]을 클릭해 스택을 생성합니다.

![]()

③ 스택 생성 페이지에서 템플릿 지정 영역에 있는 Amazon S3 URL 항목을 선택한 후 입력 필드에 S3 버킷 URL을 입력합니다. 여기에 입력할 URL은 저희 서비스에서 제공하는 링크를 입력합니다. AWS에서 자동으로 역할 ARN 생성하는 방법 보기의 템플릿 URL을 [복사]하여 붙여넣습니다.

입력 후 [다음] 버튼을 클릭합니다.

④ 세부 정보를 입력한 후 [다음] 버튼을 클릭합니다. 스택 이름은 필수 항목으로, 문자(A-Z 및 a-z), 숫자(0-9) 및 대시(-)를 포함한 이름을 입력합니다. ExternalAccount는 계정 정보가 자동으로 입력되며, ExternalId는 저희가 제공하는 AWS에서 자동으로 역할 ARN 생성하는 방법 보기 화면의 [외부 ID]를 복사하여 붙여넣습니다.

⑤ 옵션 화면에서는 별도의 입력 없이 바로 [다음] 버튼을 클릭합니다.

⑥ 검토 화면에서 입력 항목을 확인하고 스크롤을 내려 [AWS CloudFormation에서 사용자 정의 이름으로 IAM 리소스를 생성할 수 있음을 승인합니다.] 체크박스를 선택한 다음 [생성] 버튼을 눌러 스택을 생성합니다.

⑦ 스택 목록에서 생성한 스택을 클릭하고 리소스 탭에서 [물리적 ID]를 클릭합니다.

⑧ 물리적 ID 항목을 클릭한 후 요약 화면이 나타나면, 역할 ARN의 [클립보드로 복사하기] 아이콘을 클릭하여 역할 ARN 값을 복사한 후 계정 추가 페이지의 역할 ARN 입력 필드에 붙여넣습니다.

⑸ 페이지 하단의 [추가] 버튼을 클릭해 AutoRI 사용을 위한 AWS 계정 추가를 완료합니다.

계정 수정 및 삭제

📌 중요: 클라우드 계정 “edit” 권한을 지닌 사용자만이 클라우드 계정을 수정할 수 있습니다. Service Portal > 권한 > 서비스플랫폼에서 자신에게 할당된 권한을 확인할 수 있습니다. 권한 관련 문의는 계정 관리자에게 문의해 주시기 바랍니다.

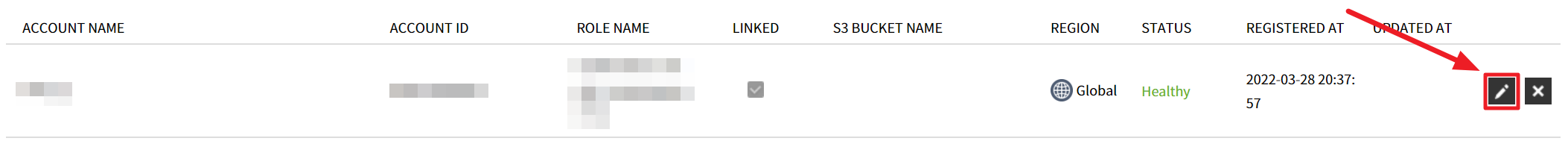

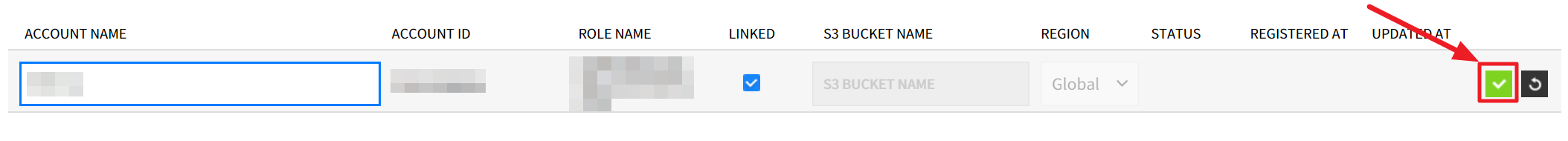

계정 수정

① 등록한 계정 정보를 수정하려면 계정 목록에서 연필 모양의 수정 아이콘을 클릭합니다.

② 수정이 필요한 항목을 수정한 다음, 초록색 [V] 버튼을 클릭하여 저장합니다. 단, 계정 ID는 수정할 수 없습니다.

계정 삭제

클라우드 계정에 등록된 계정을 사용자가 직접 삭제할 수 없습니다. 등록한 클라우드 계정 연동을 중지하려면 영업 담당자 혹은 기술지원팀으로 문의해 주시기 바랍니다.

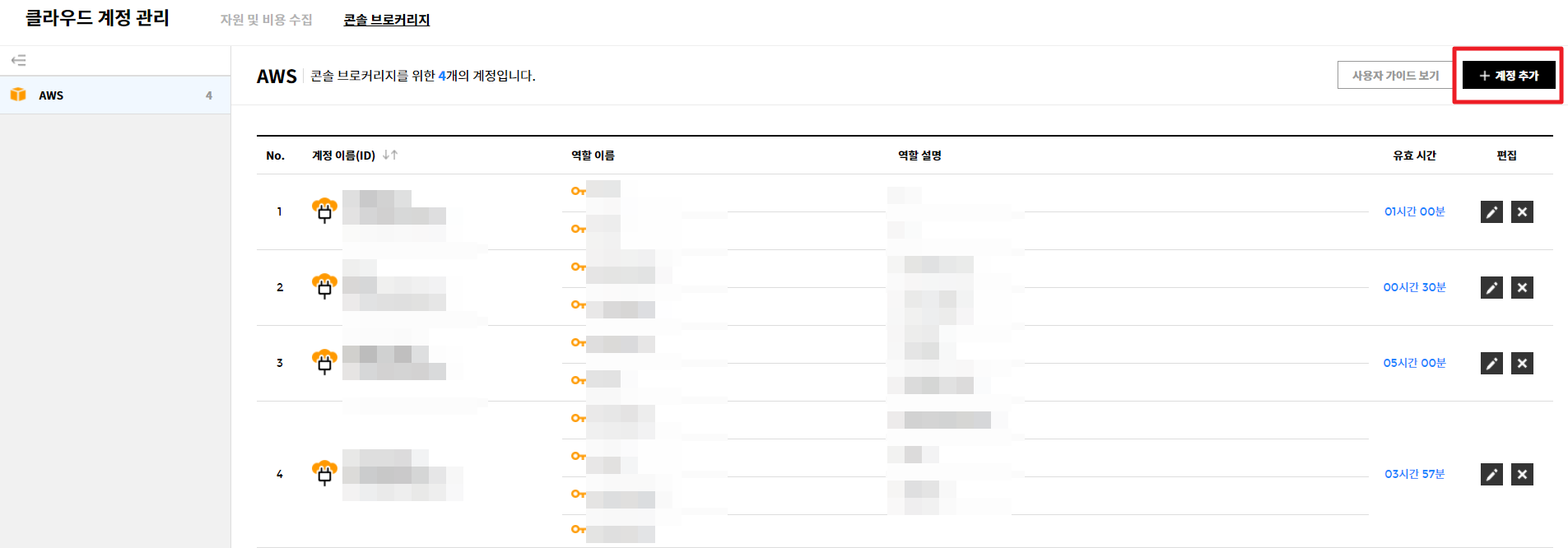

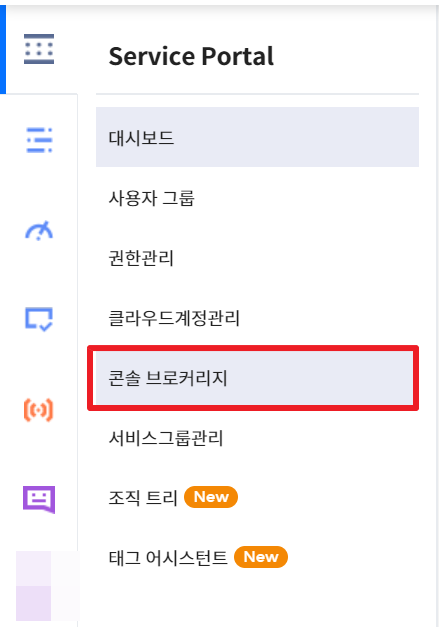

콘솔 브로커리지

Service Portal > 클라우드 계정 관리 > 콘솔 브로커리지

콘솔 브로커리지는 Service Portal에 AWS 계정을 등록하고 연결함으로써 AWS 관리 콘솔에 바로 접근할 수 있는 권한을 부여받아 별도의 로그인 과정 없이 AWS 관리 콘솔을 사용할 수 있는 기능을 제공합니다. 콘솔 브로커리지 사용자는 리소스의 사용 현황을 확인하고, 동일 계정으로 AWS 관리 콘솔에서 리소스를 프로비저닝할 수 있습니다. 복수의 AWS 계정을 관리하는 사용자의 경우, 하나의 서비스 계정으로 모든 AWS 계정에 바로 로그인할 수 있습니다.

국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

계정 등록

콘솔 브로커리지 기능을 사용하기 위해서는 우선 AWS 관리 콘솔에 로그인할 AWS 계정을 Service Portal에 등록해야 합니다.

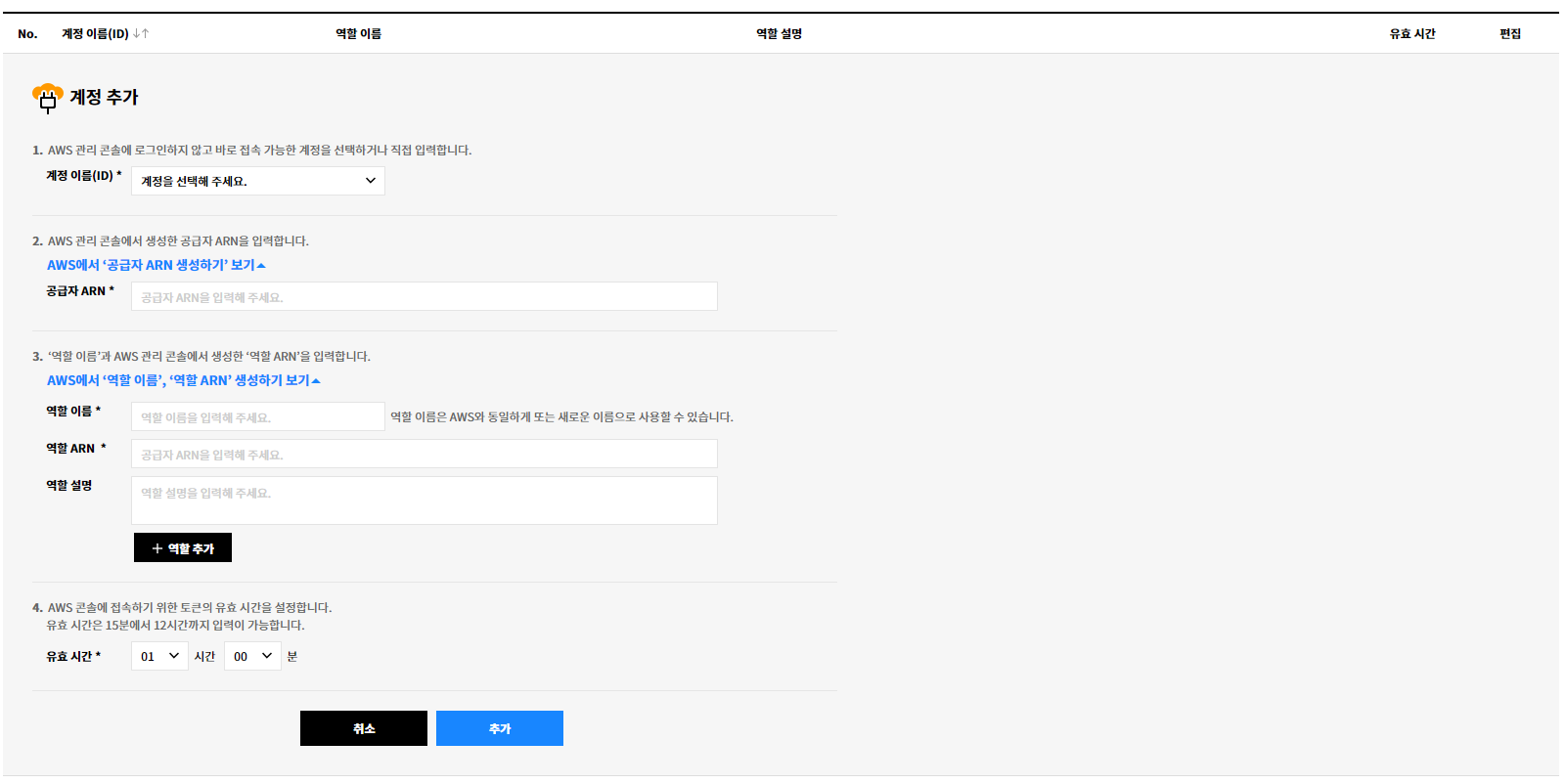

계정 등록

① Service Portal > 클라우드 계정 관리 > 콘솔 브로커리지 탭 메뉴를 클릭해 접속합니다. [+ 계정 추가] 버튼을 클릭합니다.

② 계정 추가 화면에 정보를 입력한 후 추가 버튼을 클릭합니다.

| 항목 | 설명 |

|---|---|

| 계정 이름(ID) |

직접 선택하거나 기존에 설정된 ID를 선택합니다. 리소스/비용 수집을 위해 이미 AWS 계정이 등록된 경우, 등록된 계정을 선택할 수 있습니다. |

| 공급자 ARN |

아래와 같은 구조로 입력합니다. arn:aws:iam::(AWS ID 입력):saml-provider/(역할 이름 입력) |

| 역할 이름 | 영숫자 및 ‘+=,.@-_’ 문자 사용이 가능합니다. AWS와 동일하게 또는 새로운 이름으로 사용할 수 있습니다. |

| 역할 ARN |

아래와 같은 구조로 입력합니다. arn:aws:iam::(AWS ID 입력):role/(역할 이름 입력) |

| 역할 설명 | 역할에 대한 설명을 입력합니다. (최대 64자까지 입력 가능, 영숫자 및 ‘+=,.@-_’ 문자 사용 가능) |

| 역할 시간 |

AWS 관리 콘솔에 접속하기 위한 토큰의 유효 시간을 설정합니다. (15분 ~ 12시간까지 설정 가능) |

③ 콘솔 브로커리지 AWS 계정 목록에 추가된 계정이 표시됩니다.

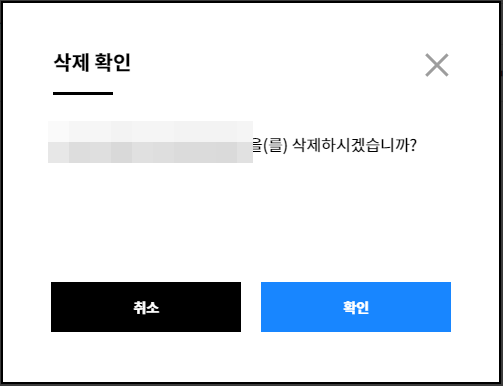

계정 삭제

① 추가된 계정 목록에서 편집 부분의 ![]() 아이콘을 클릭합니다.

아이콘을 클릭합니다.

② 계정 삭제 팝업에서 확인 버튼을 클릭합니다.

③ 삭제 완료 팝업이 나타나면 확인 버튼을 클릭하여 계정을 삭제합니다.

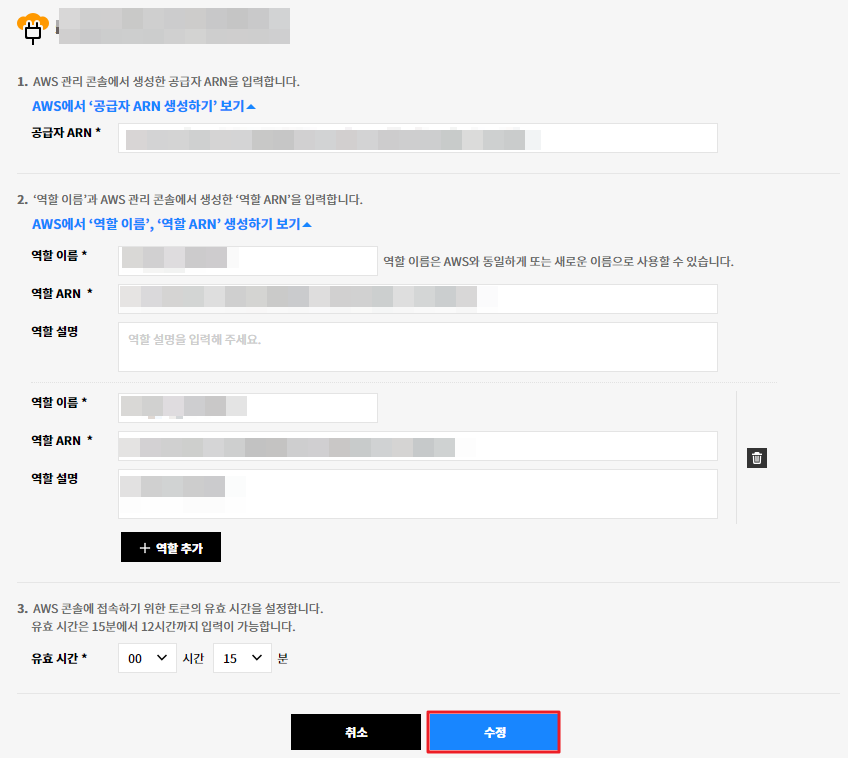

계정 수정

① 추가된 계정 목록에서 편집 부분의 ![]() 아이콘을 클릭합니다.

아이콘을 클릭합니다.

② 내용을 수정한 후 수정 버튼을 클릭합니다.

③ 수정 팝업이 나타나면 확인 버튼을 클릭합니다.

④ 수정 완료 팝업이 나타나면 확인 버튼을 클릭하여 계정 수정을 완료합니다.

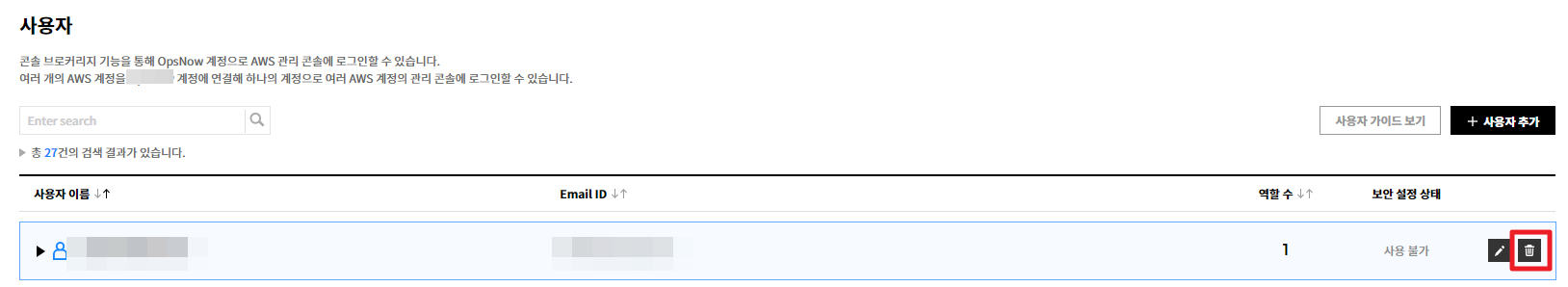

사용자

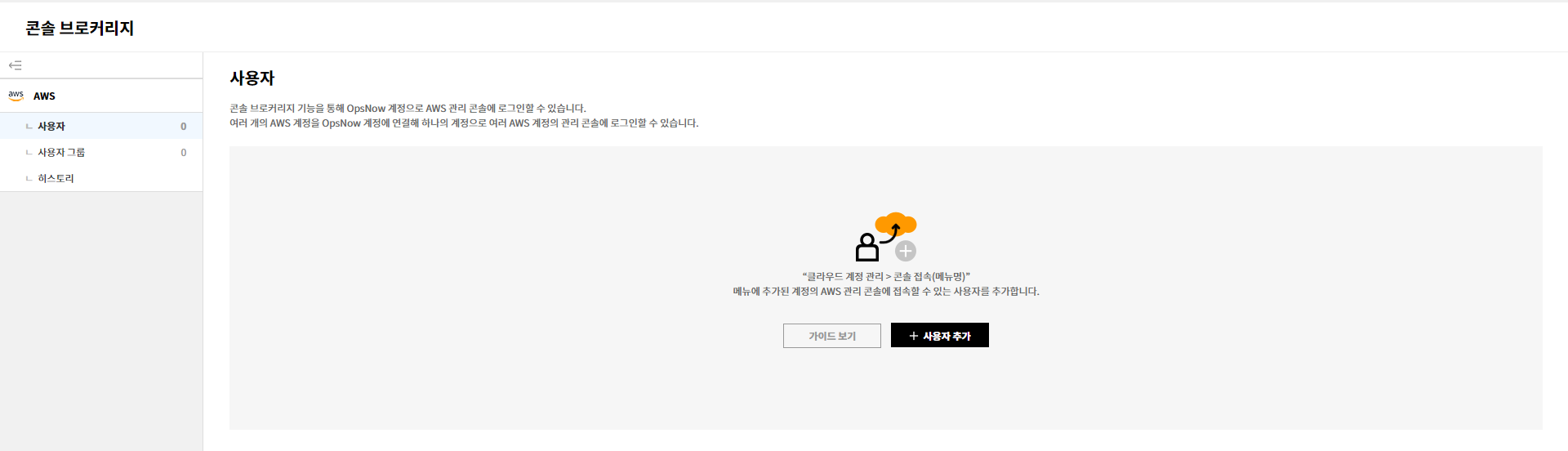

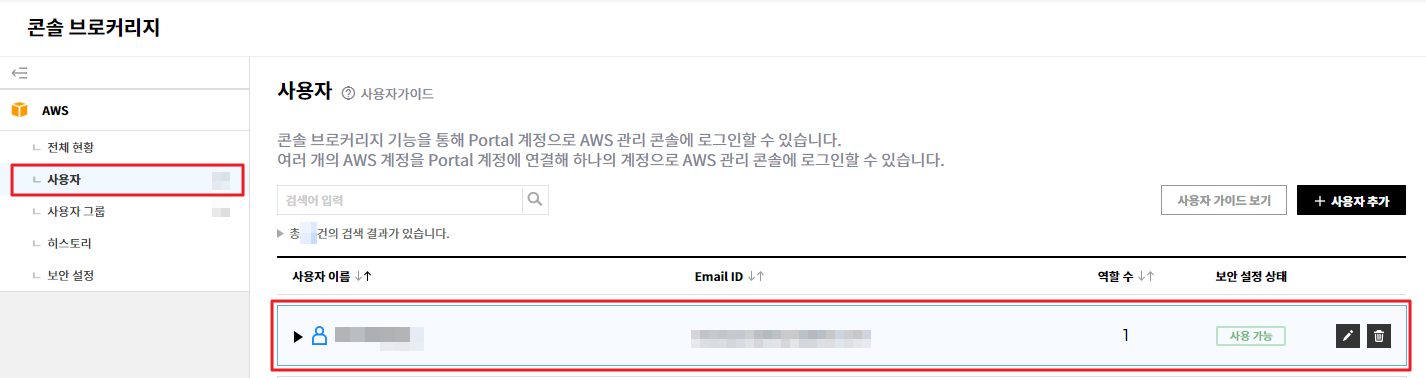

Service Portal > 콘솔 브로커리지 > 사용자

서비스 포털의 콘솔 브로커리지 메뉴에서는 이미 서비스에 연결한 AWS 계정의 콘솔 브로커리지 기능을 사용할 사용자와 사용자 그룹을 추가하거나 콘솔 브로커리지 활동 이력을 조회하거나 보안 설정을 변경할 수 있습니다.

사용자 추가

① 화면 왼쪽의 사용자를 클릭하면 사용자 화면이 나타납니다. 사용자 화면에서 + 사용자 추가 버튼을 클릭합니다.

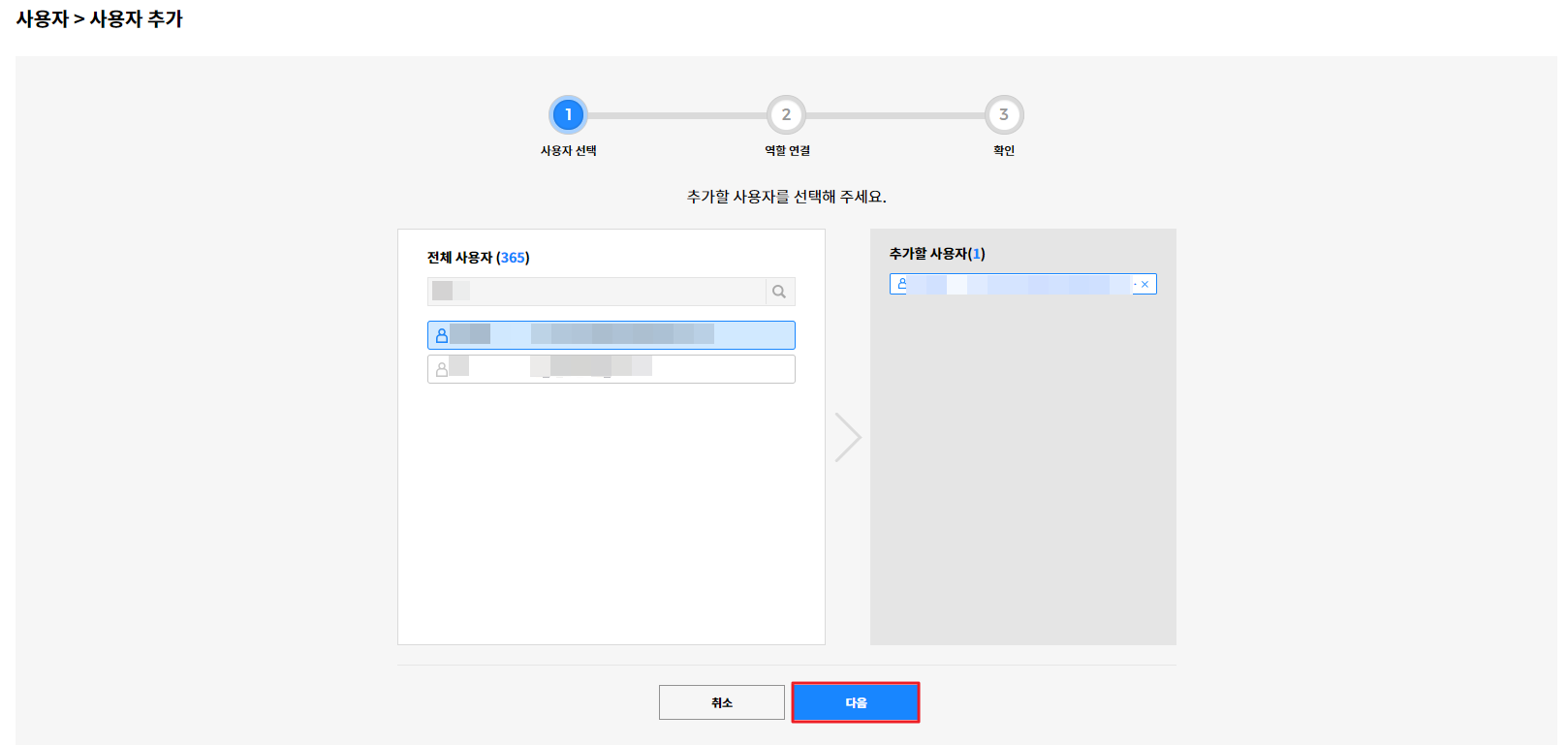

② 사용자 선택: 전체 사용자 목록의 검색 필드에 사용자 이름을 입력하고, 해당 이름을 클릭하면 오른쪽 추가할 사용자 목록에 이름이 표시됩니다. 추가를 완료하면 다음 버튼을 클릭합니다.

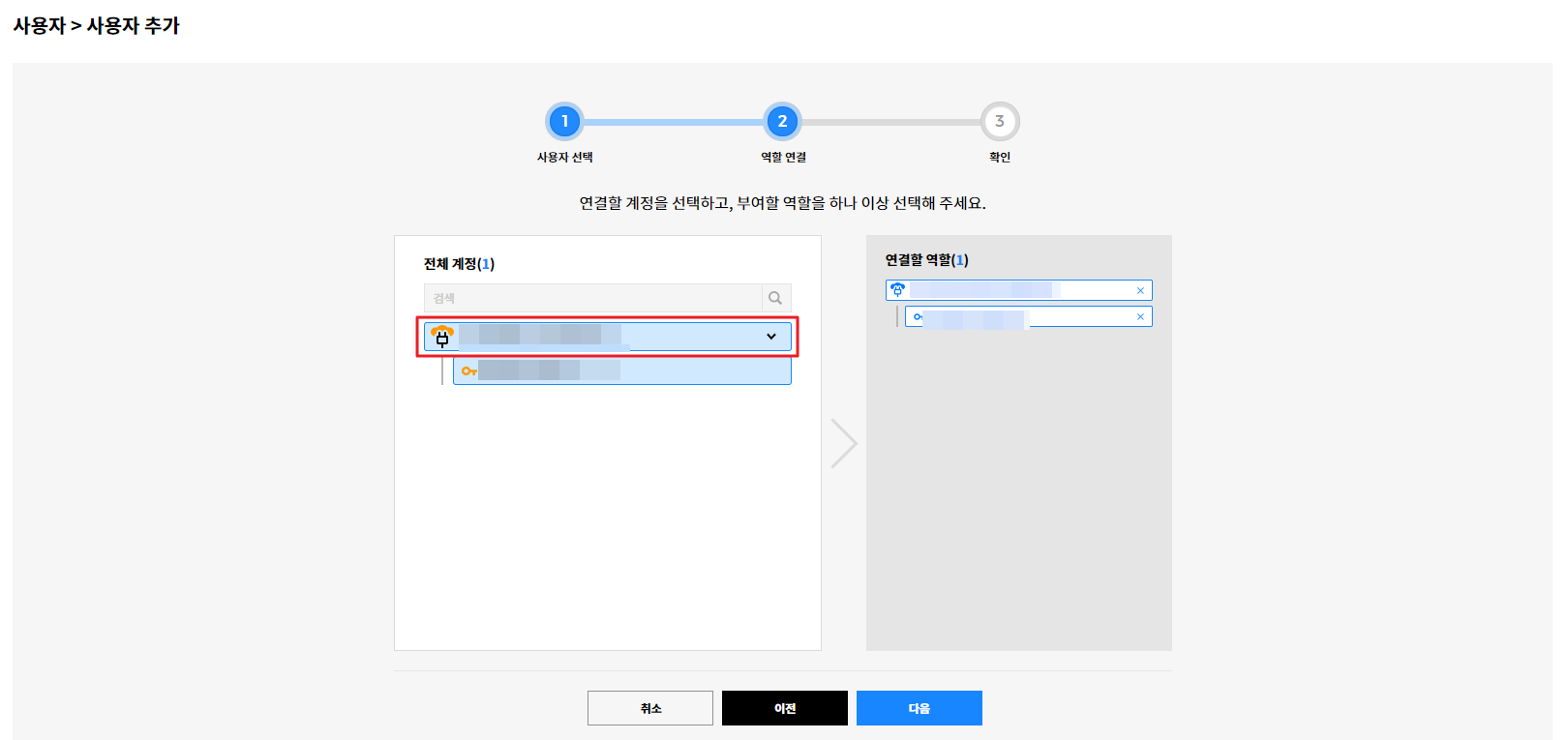

③ 역할 연결: 연결할 계정을 선택하고, 계정에 추가할 역할을 선택합니다. 선택을 완료하면 다음 버튼을 클릭합니다.

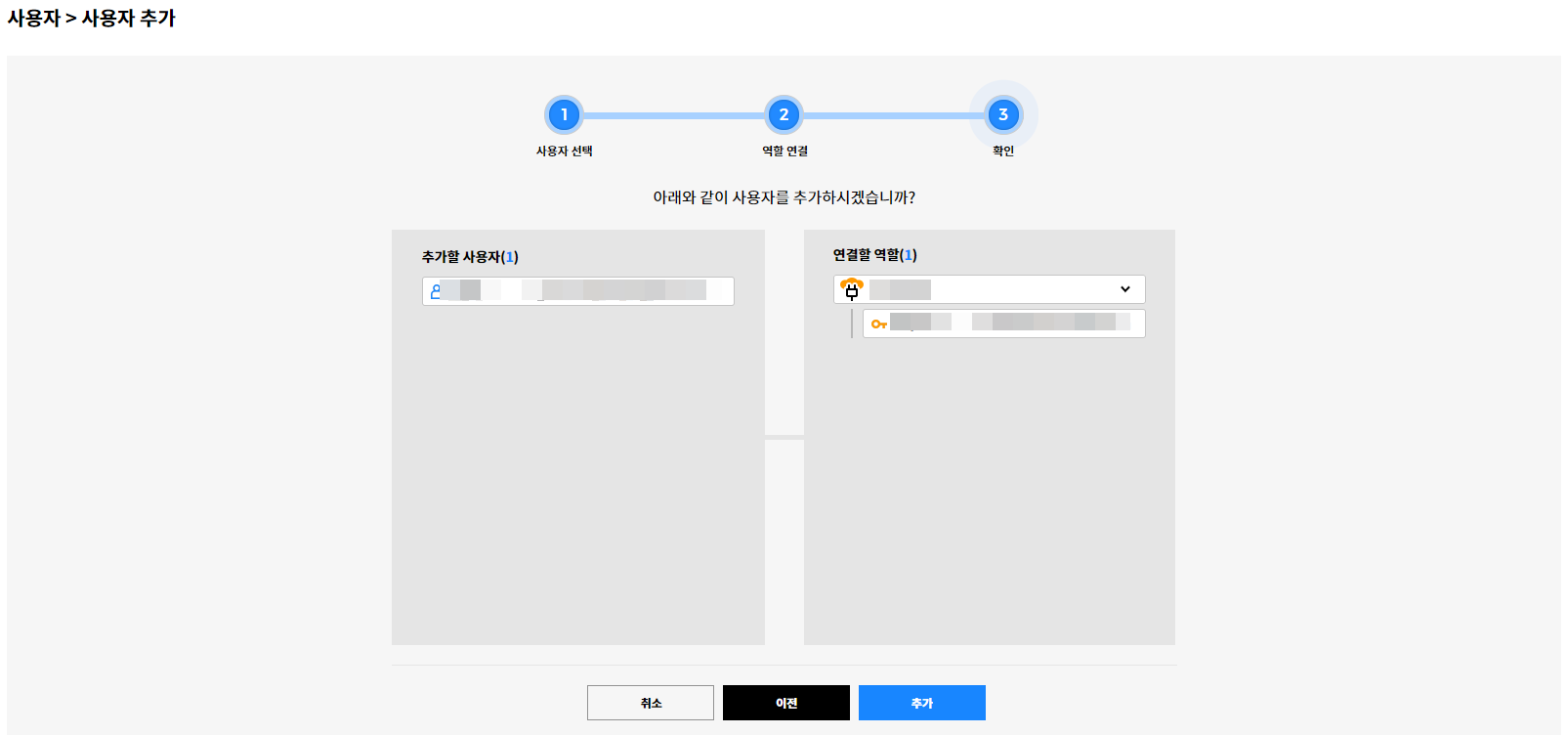

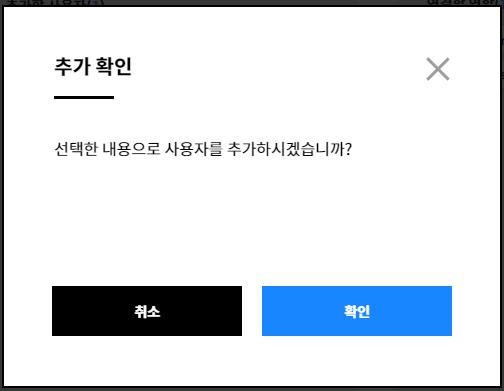

④ 확인: 추가할 사용자 및 연결할 역할을 확인한 후 추가 버튼을 클릭합니다.

⑤ 추가 확인 팝업이 나타나면 확인 버튼을 클릭하여 사용자를 추가합니다.

⑥ + 사용자 추가 버튼을 클릭하여 더 많은 사용자를 추가할 수 있습니다.

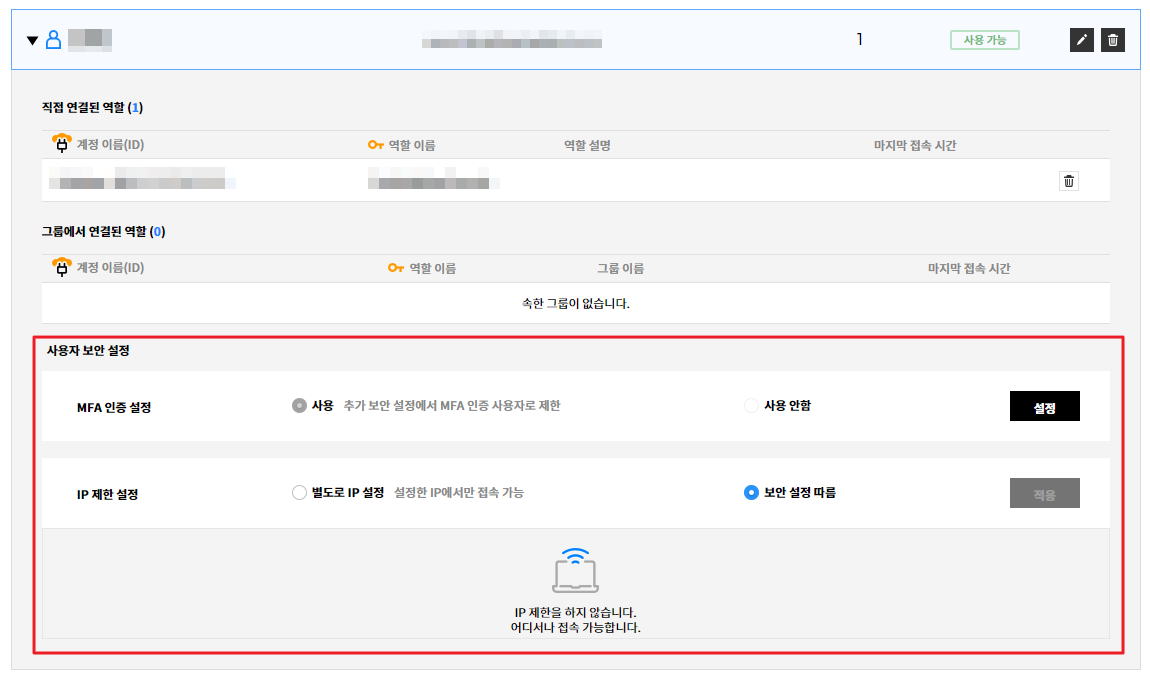

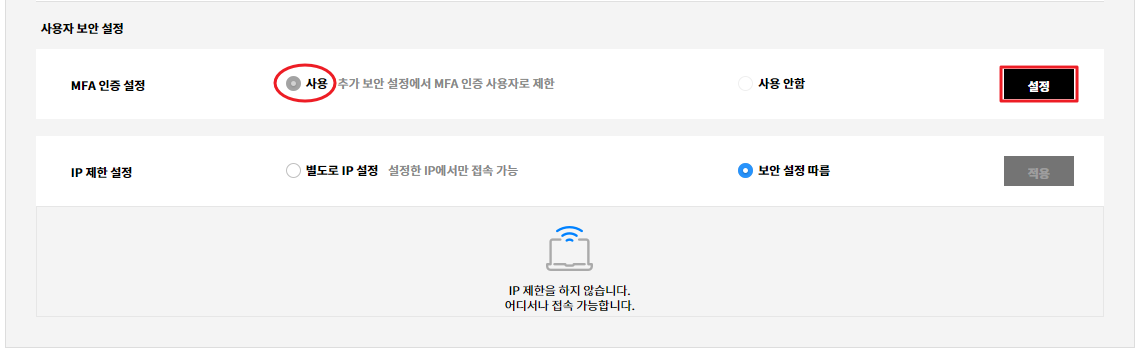

사용자 보안 설정

사용자의 보안을 강화하기 위하여 사용자별 MFA 인증 및 IP 제한을 설정합니다.

① 보안 수준을 설정할 사용자를 클릭합니다.

② 사용자 보안 설정에서 MFA 인증 설정 사용 여부를 확인합니다.

③ 내 계정 > 추가 보안 설정 > 2단계(MFA) 인증 설정 페이지에서 MFA 인증을 사용하겠다고 설정해둔 사용자는 콘솔 브로커리지 메뉴에서도 MFA 인증 설정이 사용으로 설정되어 있습니다. 이 설정을 변경하려면 설정 버튼을 클릭하여 내 계정 > 추가 보안 설정 페이지에서 변경해야 합니다.

만약 사용 안함이 선택되어 있는 경우, 보안 강화를 위해 설정 버튼을 클릭하여 추가 보안을 설정할 수 있습니다. 추가 보안을 설정하면 서비스 로그인 단계에서 이메일 및 비밀번호 외에도 모바일 OTP를 통한 2차 인증을 거쳐야만 정상적으로 서비스에 로그인 할 수 있습니다.

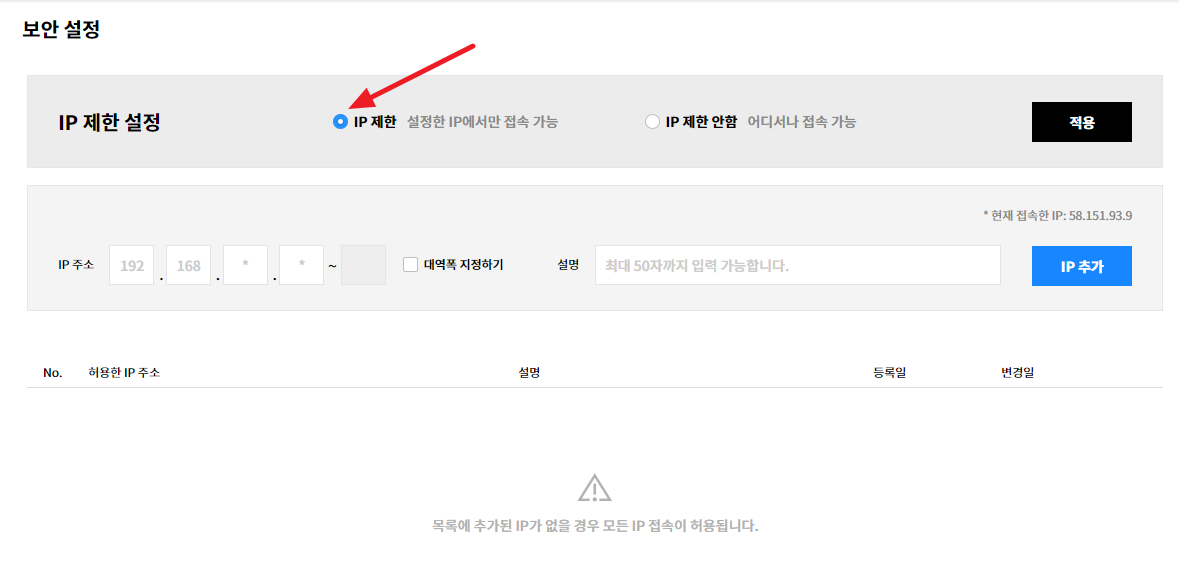

④ 다음으로 IP 제한 설정은 별도로 설정한 IP 또는 IP 대역폭에서만 서비스에 접속할 수 있도록 IP를 제한합니다. 별도로 IP 설정을 클릭하여 선택한 다음, 주로 서비스에 접속할 IP 주소를 입력합니다. 단일 IP 주소 대신 IP 대역폭을 지정하려면 대역폭 지정하기 체크 박스를 선택하세요. 여기서 지정하려는 IP 주소는 콘솔 브로커리지 > 보안 설정 메뉴에서 이미 설정되어 있는 대역폭을 넘어설 수 없습니다.

⑤ IP 제한 설정을 보안 설정 따름으로 선택한 경우, 콘솔 브로커리지 > 보안 설정 페이지에서 회사 전체의 보안 설정 여부를 그대로 따릅니다.

⚠️ 주의: 사용자의 권한에 따라 보안 설정 메뉴가 보이지 않을 수 있습니다. 자세한 사항은 계정 관리자에게 문의하시기 바랍니다.

사용자 역할 수정

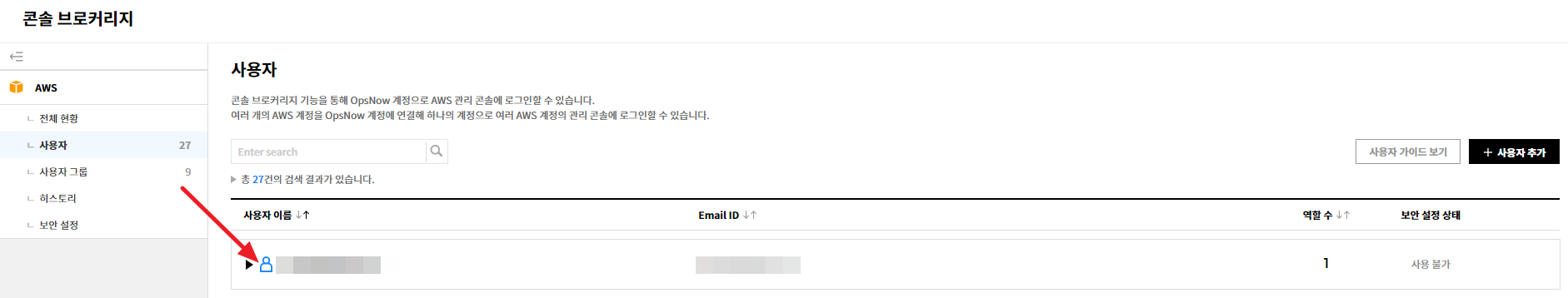

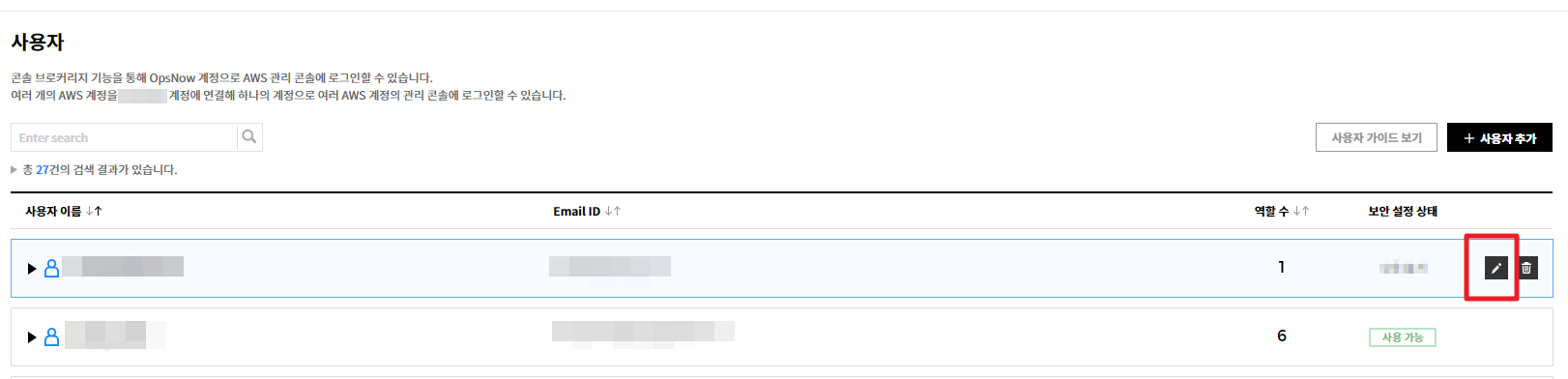

① 사용자 목록에서 왼쪽 화살표를 클릭합니다.

② 사용자에 대한 상세 정보가 아래에 표시됩니다. 수정 아이콘을 클릭합니다.

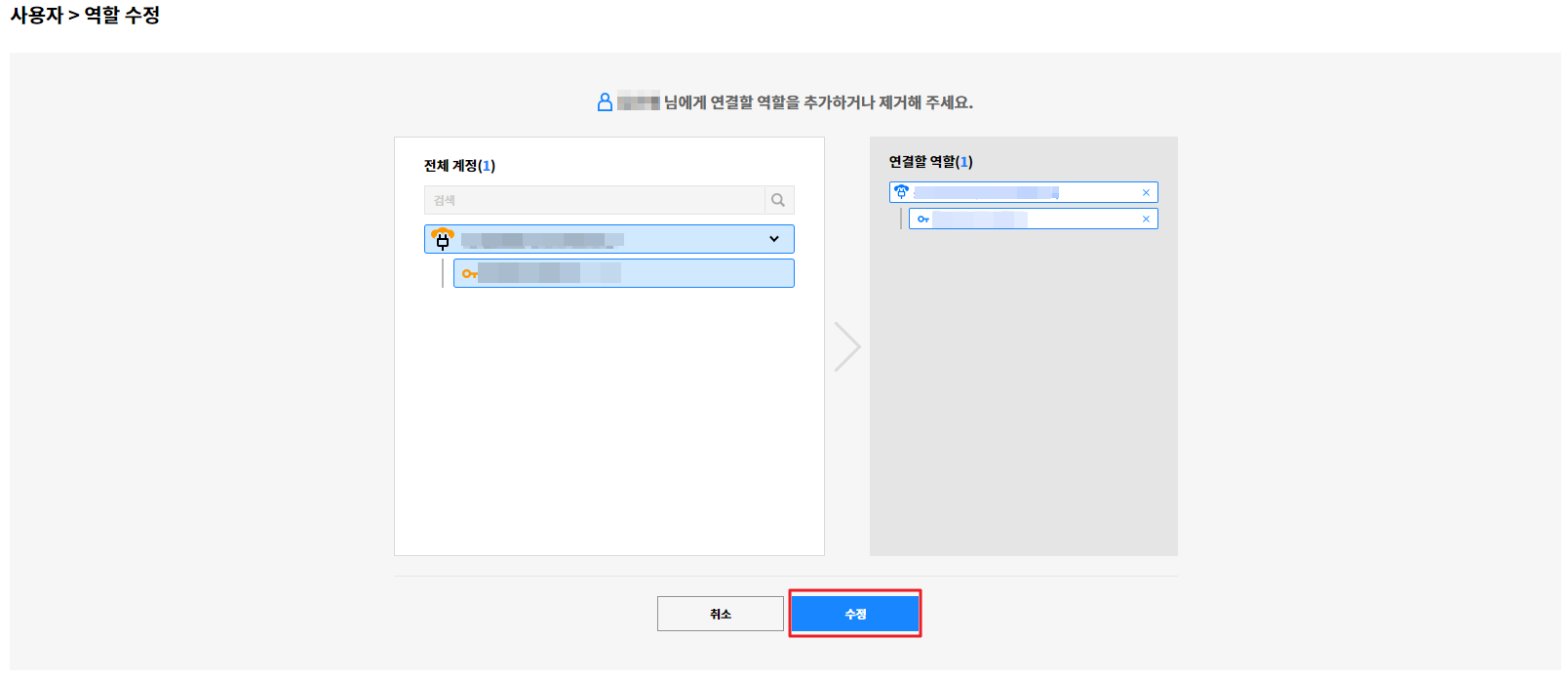

③ 사용자에게 연결할 역할을 추가하거나 제거할 수 있습니다. 추가 또는 제거를 완료 후 수정 버튼을 클릭합니다.

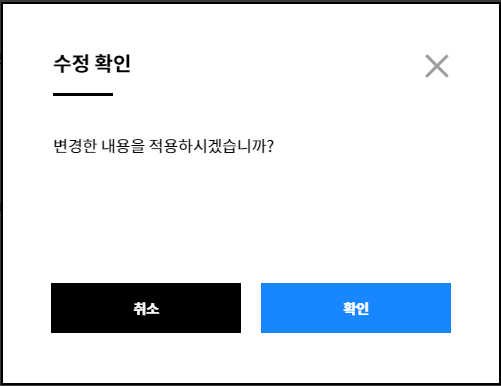

④ 수정 확인 팝업이 나타나면 확인 버튼을 클릭하여 사용자 역할을 수정합니다.

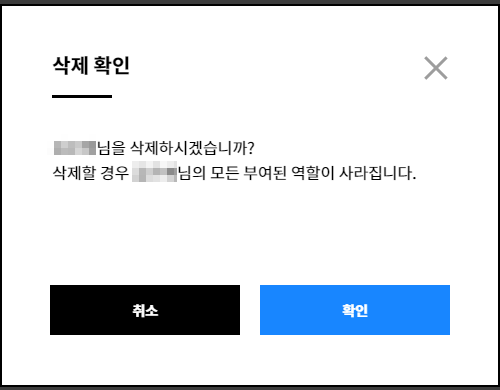

사용자 삭제

① 추가한 사용자에 마우스 오버하면, 해당 사용자가 활성화되며 삭제 버튼이 오른쪽에 표시됩니다. 삭제 아이콘을 클릭합니다.

② 삭제 확인 팝업이 나타나면 확인 버튼을 클릭하여 사용자 역할을 삭제합니다.

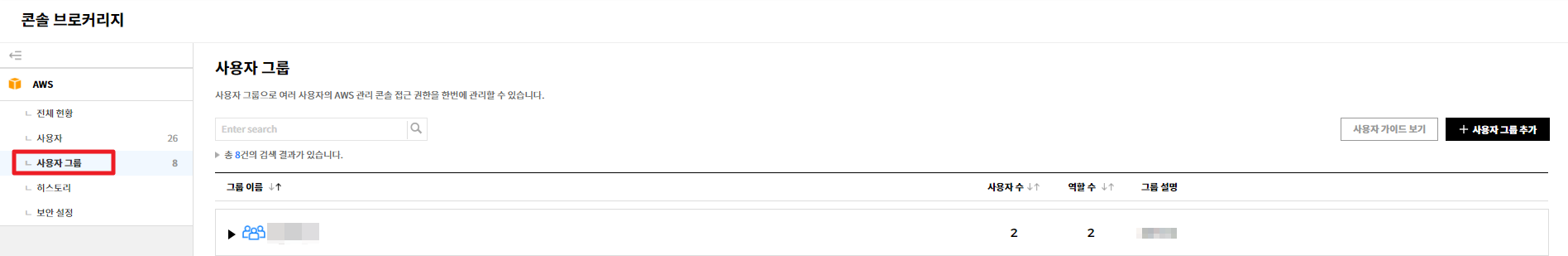

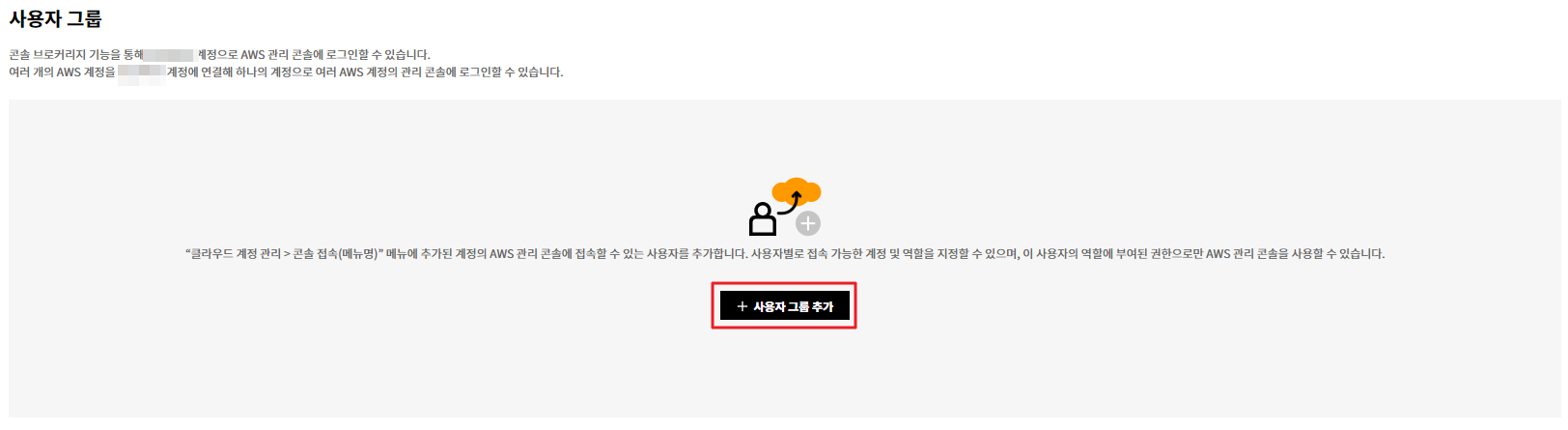

사용자 그룹

사용자 그룹을 생성해 복수의 서비스 사용자에게 로그인 가능한 AWS 계정을 한번에 연결할 수 있습니다.

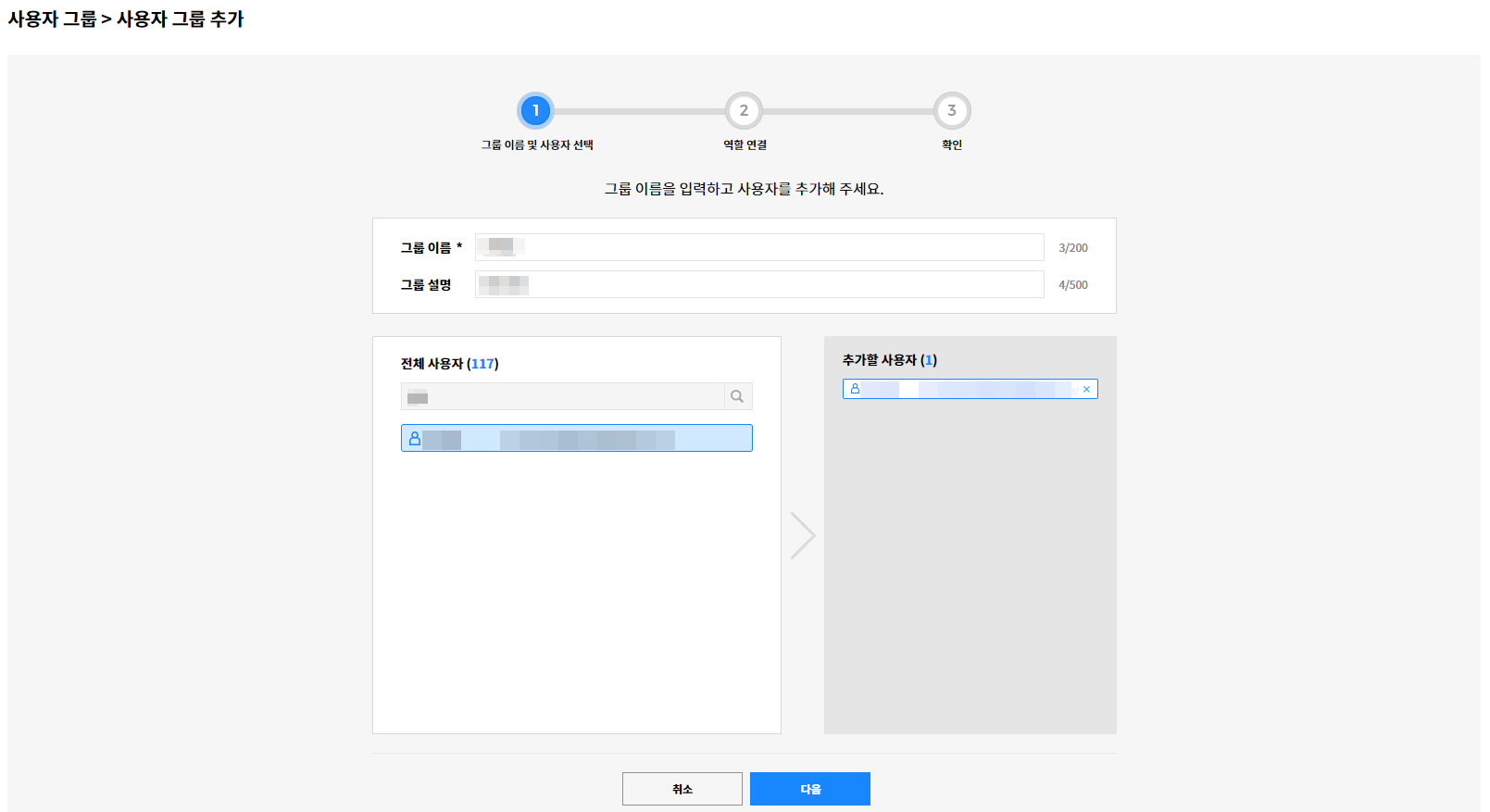

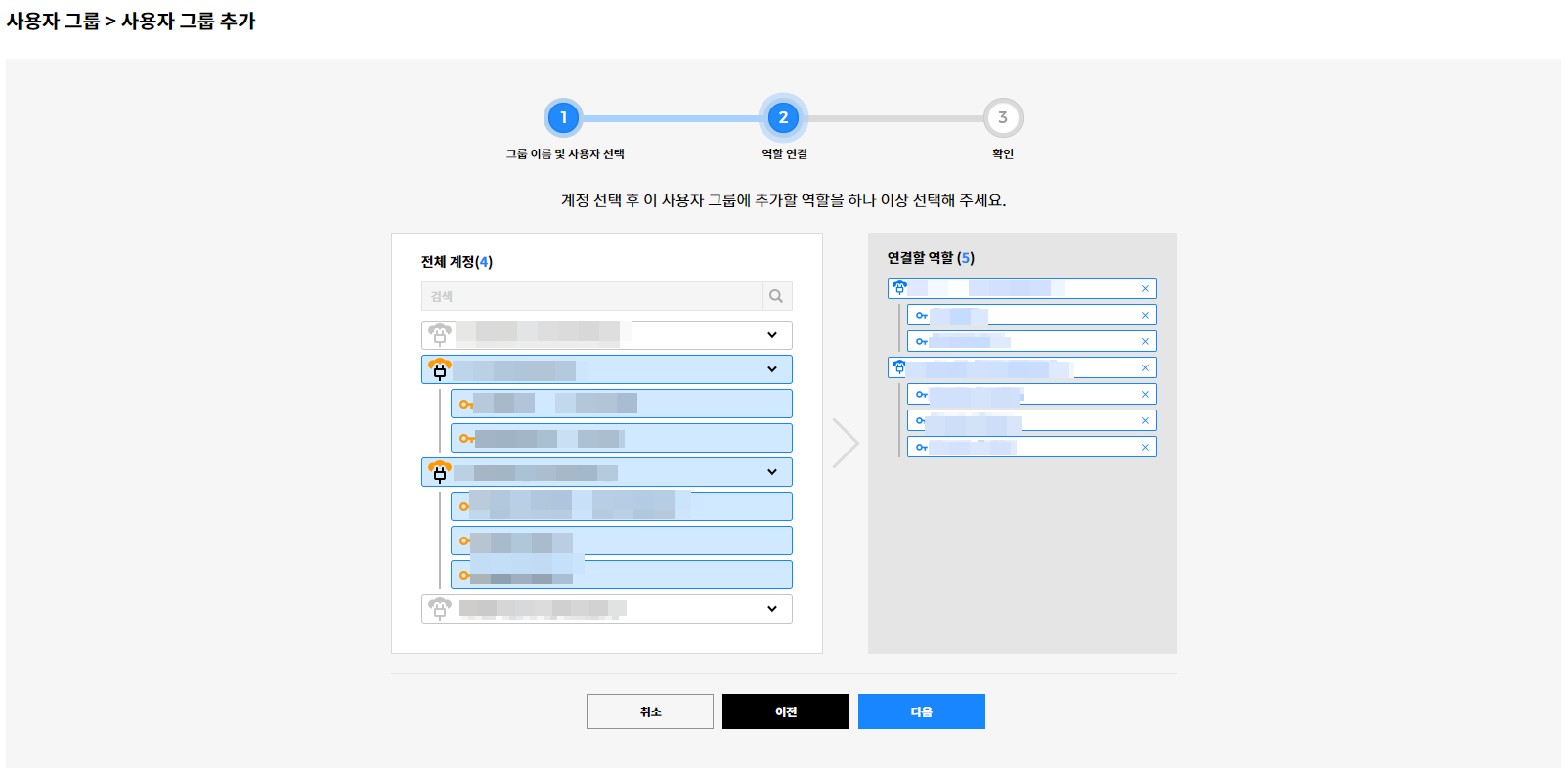

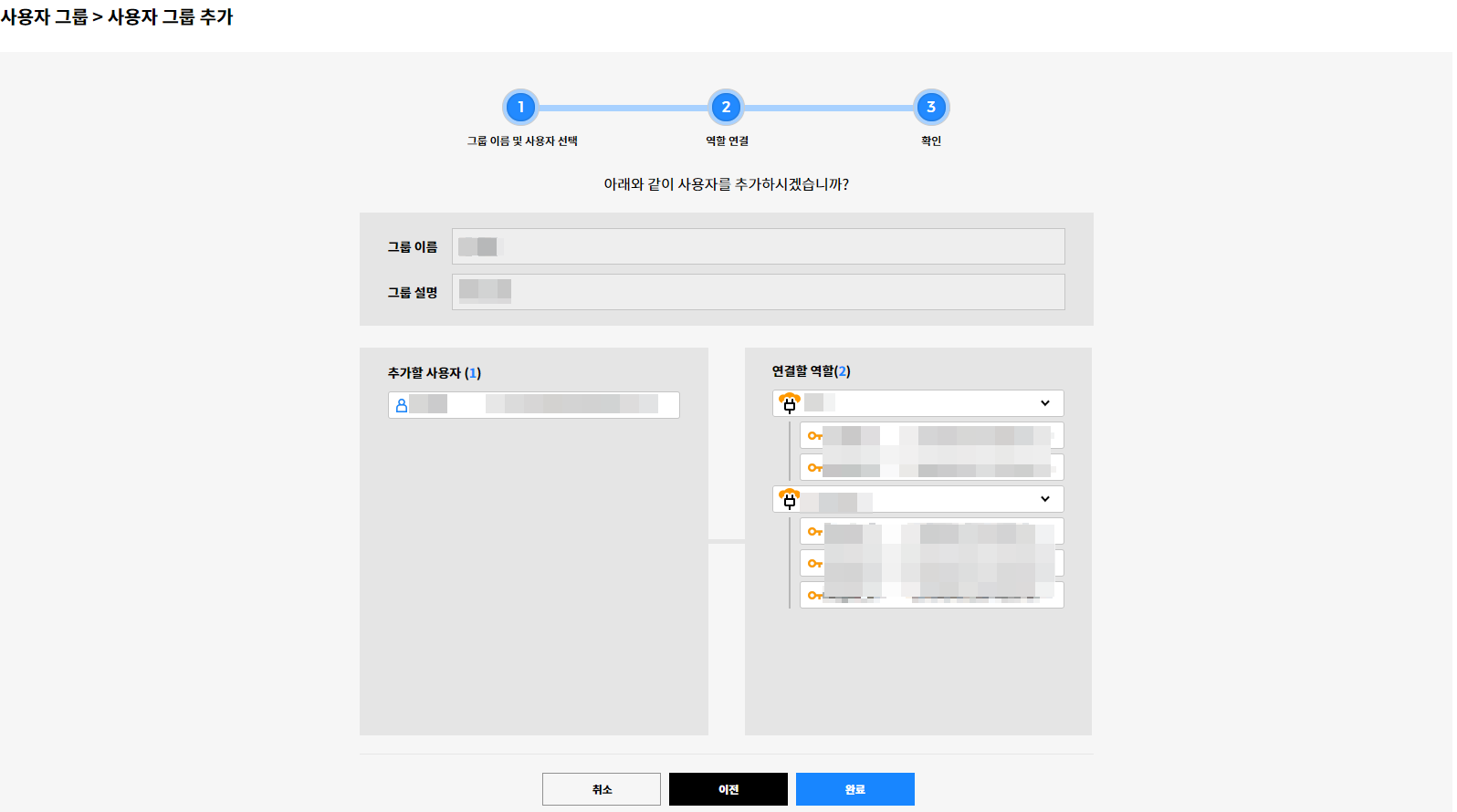

사용자 그룹 추가

① 사용자 그룹 화면에서 [+ 사용자 그룹 추가] 버튼을 클릭합니다.

② 그룹 이름 및 사용자 선택: 전체 사용자 목록의 검색 필드에 사용자 이름을 입력하고, 해당 이름을 클릭하면 오른쪽 추가할 사용자 목록에 이름이 표시됩니다. 추가를 완료하면 다음 버튼을 클릭합니다.

③ 역할 연결: 연결할 계정을 선택하고, 계정에 추가할 역할을 선택합니다. 선택을 완료하면 다음 버튼을 클릭합니다.

④ 확인: 추가할 사용자 및 연결할 역할을 확인한 후 완료 버튼을 클릭합니다.

⑤ 추가 확인 팝업이 나타나면 확인 버튼을 클릭하여 사용자를 추가합니다.

⑥ 화면 맨 오른쪽의 [+ 사용자 추가] 버튼을 클릭하여 더 많은 사용자를 추가할 수 있습니다.

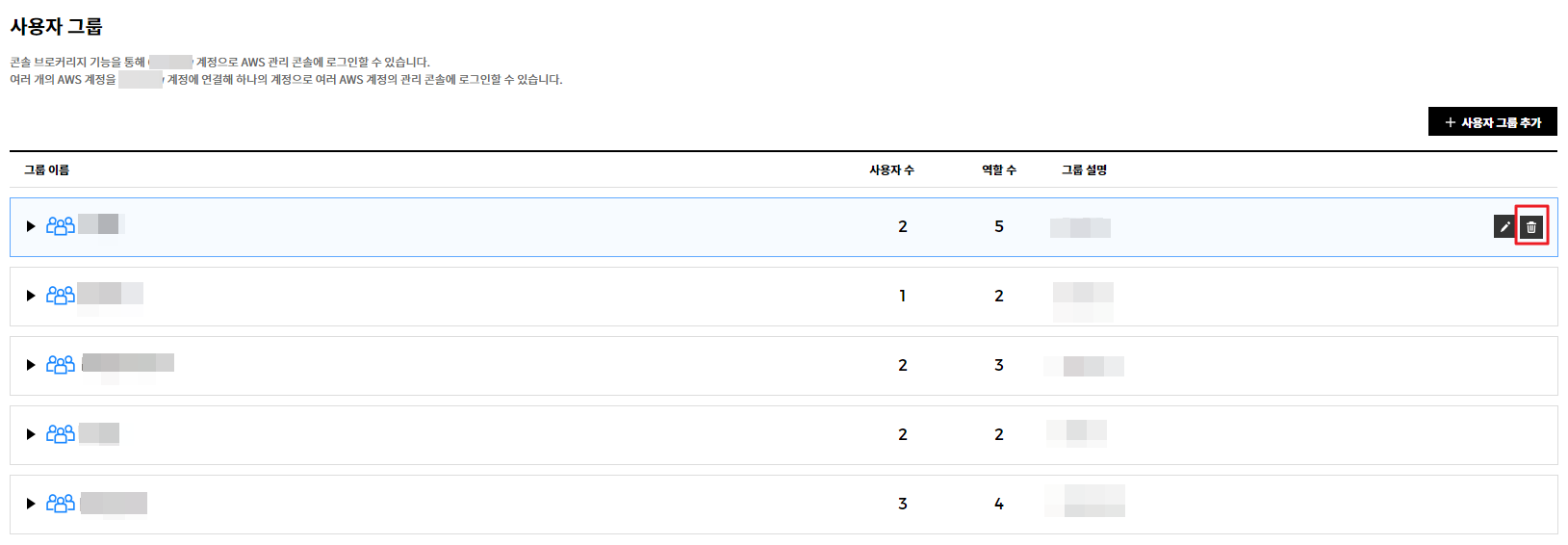

사용자 그룹 수정 및 삭제

수정

① 추가한 사용자 그룹에 마우스를 가져가면, 해당 사용자 그룹이 활성화되며 수정 버튼이 오른쪽에 표시됩니다. 수정 아이콘을 클릭합니다.

② 클릭 시 사용자 그룹 추가 화면으로 다시 이동합니다. 그룹 이름 및 사용자 선택, 역할 연결, 확인 단계에서 사용자 그룹 정보를 수정한 후 완료 버튼을 누르면 사용자 그룹 정보가 변경됩니다.

삭제

① 추가한 사용자 그룹에 마우스 오버하면, 해당 사용자 그룹이 활성화되며 삭제 버튼이 오른쪽에 표시됩니다. 삭제 아이콘을 클릭합니다.

② 삭제 확인 팝업이 나타나면 확인 버튼을 클릭하여 사용자 역할을 삭제합니다.

히스토리

사용자 및 사용자 그룹 메뉴에서 사용자 추가/삭제, 역할 추가/해지, 사용자 그룹 추가/삭제/이름 변경, 콘솔 접속 등의 행위 이력이 아래와 같이 표시됩니다.

| 구분 | 항목 | 표시 | |

|---|---|---|---|

| 전체 | 계정 추가 |

|

YYYY-MM-DD . HH:MM {user} 님이 계정을 추가했습니다. 생성된 계정: Account name 1 |

| 계정 삭제 |

|

YYYY-MM-DD HH:MM {user} 님이 계정을 삭제했습니다. 삭제된 계정: |

|

| 역할 이름 변경 |

|

YYYY-MM-DD HH:MM {user} 님이 역할 이름을 변경했습니다. 역할 이름: Role name 1 → Role name 2 |

|

| 역할 삭제 |

|

YYYY-MM-DD HH:MM {user} 님이 역할을 삭제했습니다. 삭제된 역할: |

|

| 사용자 | 사용자 추가 |

|

YYYY-MM-DD HH:MM {user} 님이 {group name}에 사용자를 추가했습니다. 추가된 사용자: 홍길동 (xxxx@xxxxx.com) |

| 사용자 삭제 |

|

YYYY-MM-DD HH:MM {user} 님이 사용자를 삭제했습니다. 삭제된 사용자: |

|

| 역할 추가 |

|

YYYY-MM-DD HH:MM {user} 님이 역할을 추가했습니다. 사용자: 홍길동 (xxxx@xxxxx.com) 추가된 역할: Account 1 > role name 1 |

|

| 역할 해지 |

|

YYYY-MM-DD HH:MM {user} 님이 역할을 해지했습니다. 사용자: 홍길동 (xxxx@xxxxx.com 해지된 역할: |

|

| 콘솔 접속 |

|

YYYY-MM-DD HH:MM 콘솔에 로그인했습니다. 사용자: 홍길동 (xxxx@xxxxx.com) 접속한 계정: Account 1 > role name 1 |

|

| 사용자 그룹 | 사용자 그룹 추가 |

|

YYYY-MM-DD HH:MM {user} 님이 사용자 그룹을 추가했습니다. 그룹 이름: User group name 1 |

| 사용자 그룹 삭제 |

|

YYYY-MM-DD HH:MM {user} 님이 사용자 그룹을 삭제했습니다. 그룹 이름: |

|

| 사용자 그룹 이름 변경 |

|

YYYY-MM-DD HH:MM {user} 님이 그룹 이름을 변경했습니다. 그룹 이름: User group name 1 → User group name 2 |

|

| 사용자 추가 |

|

YYYY-MM-DD HH:MM {user} 님이 {User group name}에 사용자를 추가했습니다. 추가된 사용자: 홍길동 (xxxx@xxxxx.com) |

|

| 사용자 삭제 |

|

YYYY-MM-DD HH:MM {user} 님이 {User group name}에 사용자를 삭제했습니다. 삭제된 사용자: |

|

| 역할 추가 |

|

YYYY-MM-DD HH:MM {user} 님이 {User group name}에 역할을 추가했습니다. 추가된 역할: Account 1 > role name 1 |

|

| 역할 해지 |

|

YYYY-MM-DD HH:MM {user} 님이 {User group name}에 역할을 해지했습니다. 해지된 역할: |

|

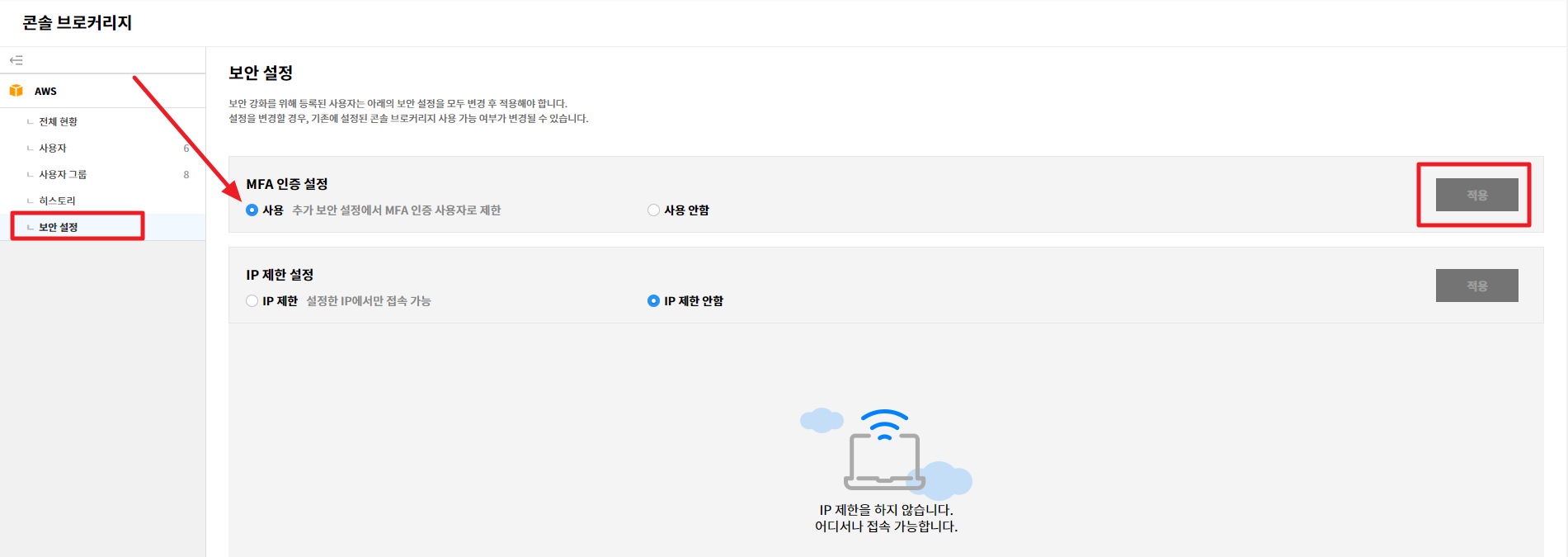

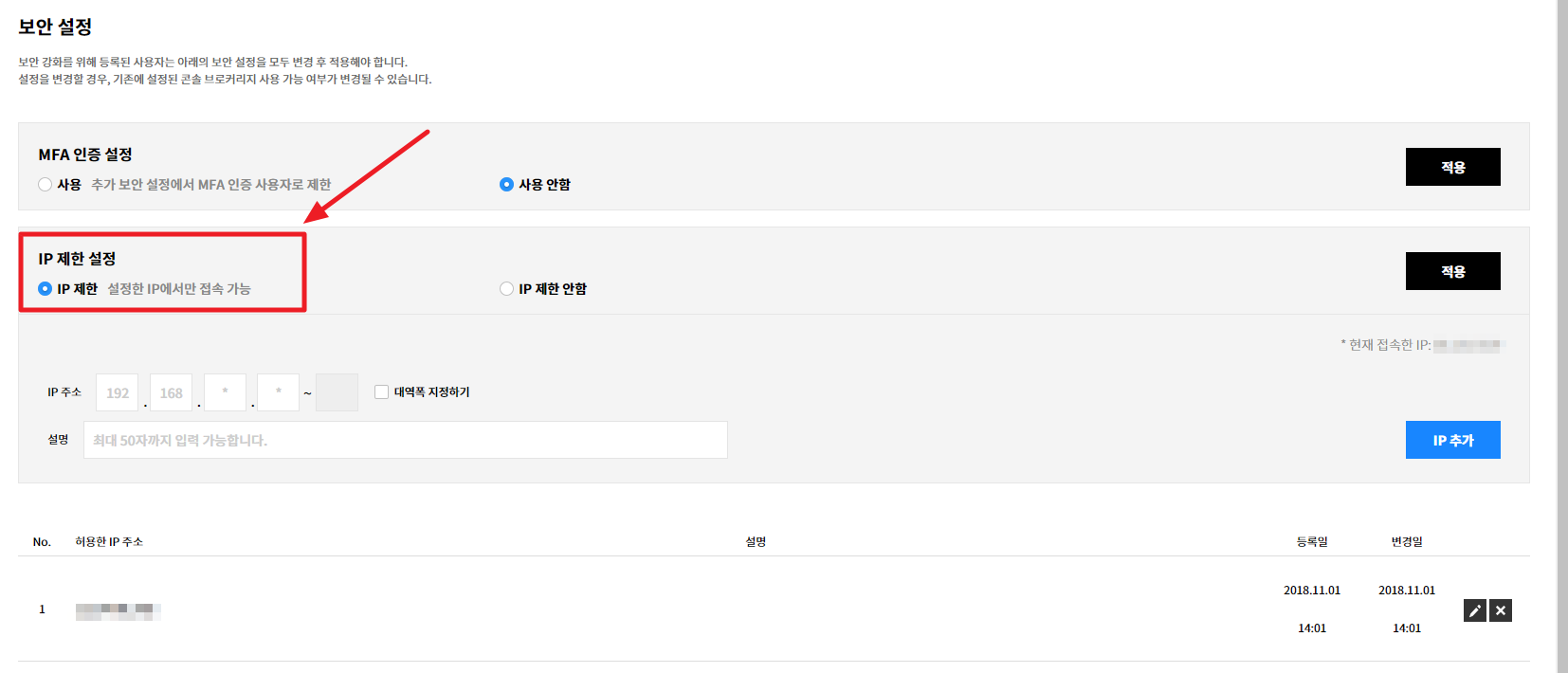

보안 설정

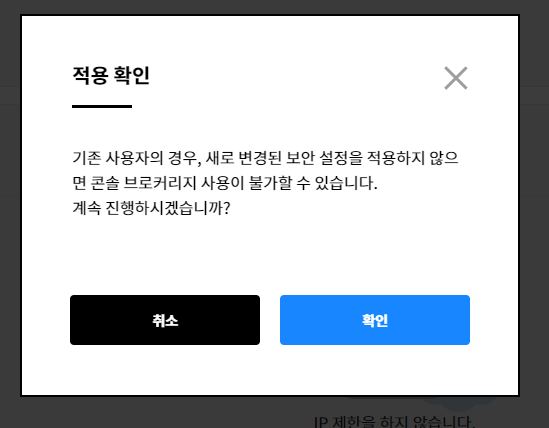

보안 설정에서는 콘솔 브로커리지 서비스에만 적용되는 보안을 추가로 설정할 수 있습니다. 설정 방법에는 MFA 인증 설정과 IP 제한 설정 두 가지가 있습니다. 콘솔 브로커리지 하위에 있는 보안 설정에서 설정한 추가 보안은 콘솔 브로커리지에만 적용됩니다. 사용자별 권한에 따라 보안 설정 메뉴가 표시되지 않을 수 있습니다.

MFA 인증 설정

콘솔 브로커리지 메뉴에서 보안 설정을 선택합니다. MFA 인증 설정의 선택 버튼을 [사용]으로 선택한 후 [적용] 버튼을 클릭합니다.

[적용] 버튼을 클릭한 후 적용 여부를 확인하는 팝업창이 나타나면 [확인] 버튼을 클릭해 변경 사항을 적용합니다.

IP 제한 설정

IP 주소를 제한할 경우 특정 IP 주소만 입력하거나 대역폭을 지정할 수도 있습니다.

📜 참고: IP 주소는 Service Portal에서 설정한 대역폭을 초과할 수 없습니다.

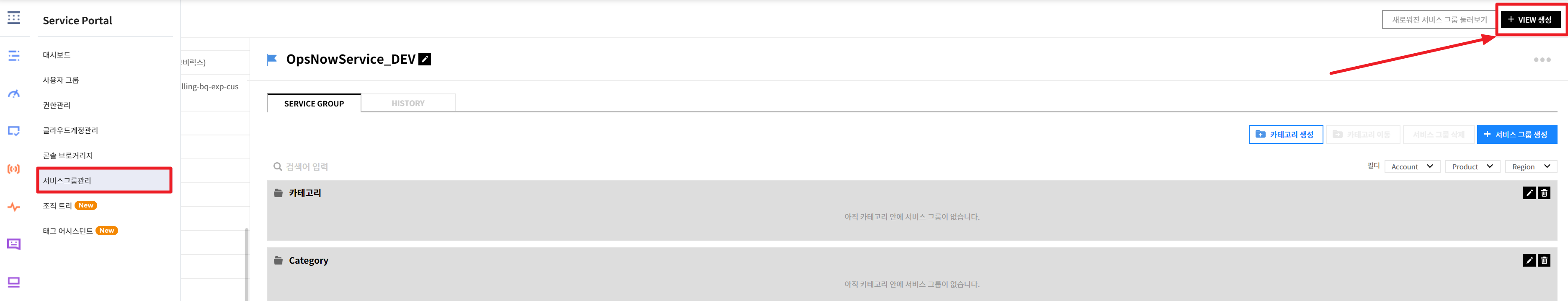

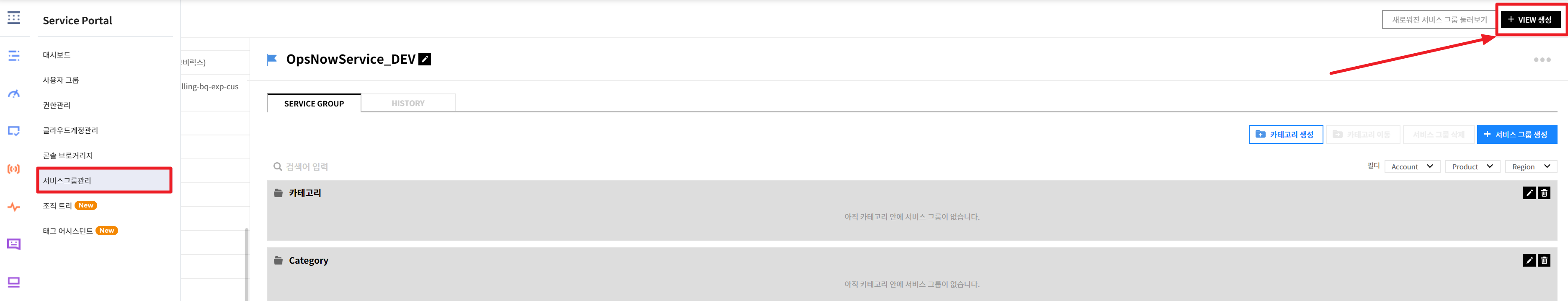

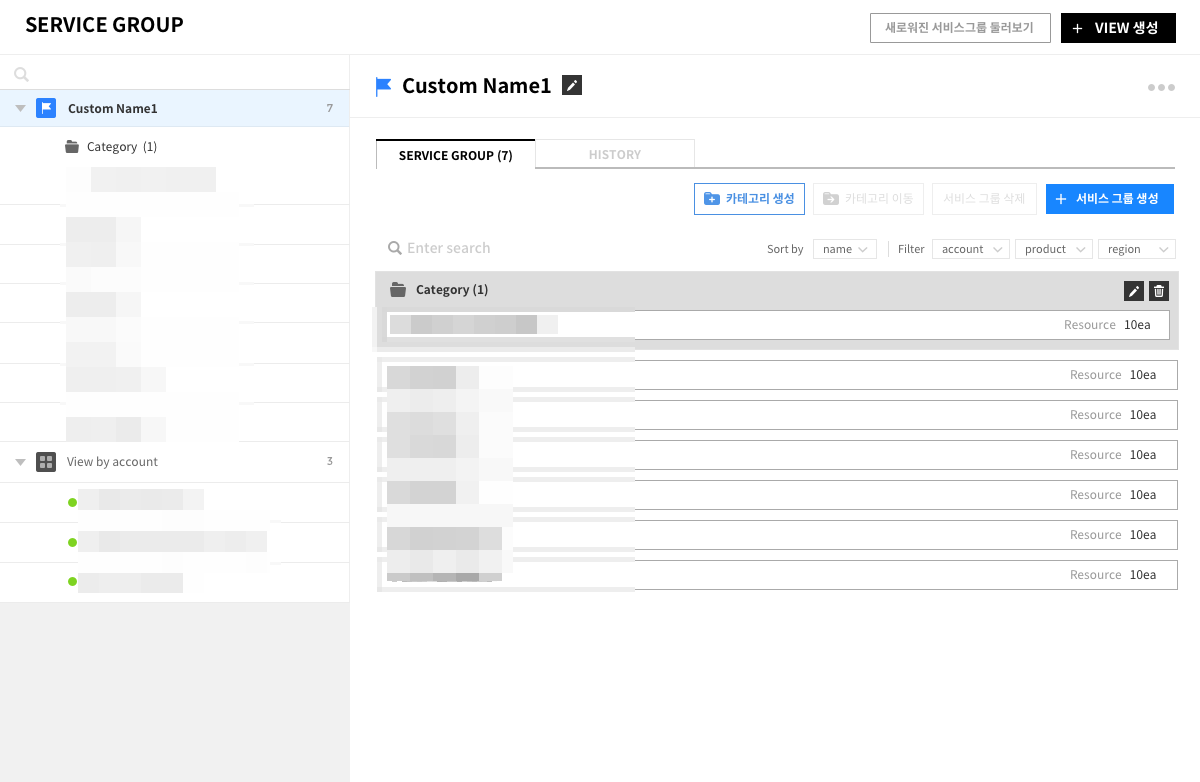

서비스 그룹

Service Portal > 서비스 그룹

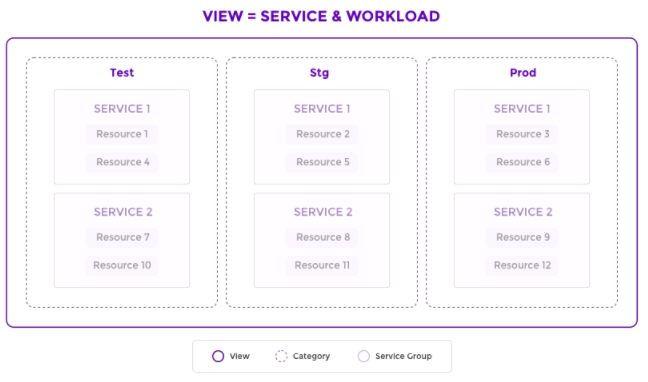

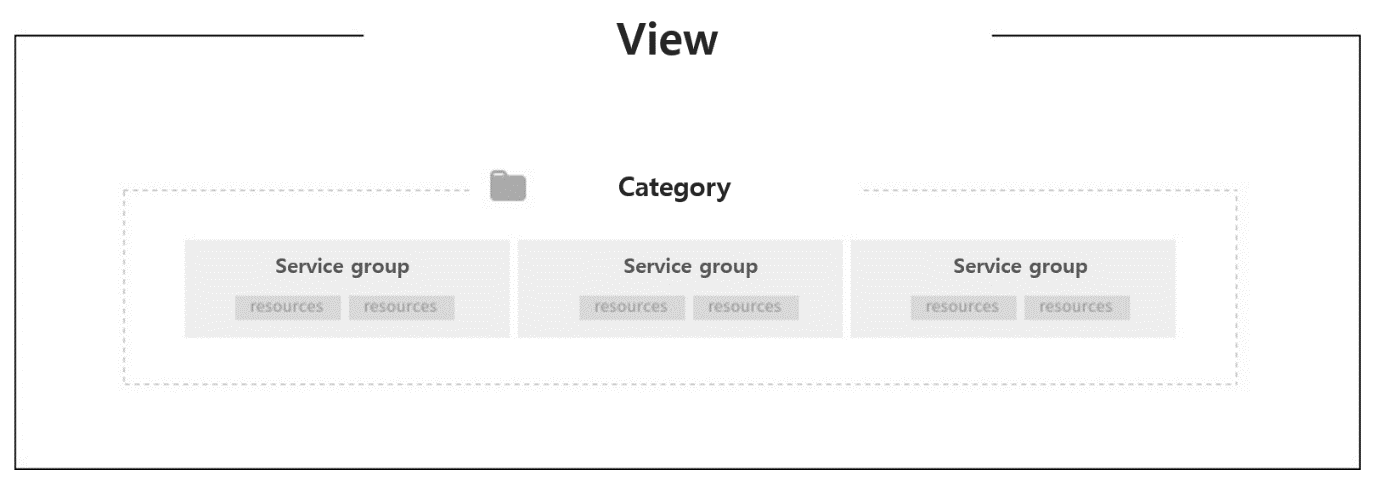

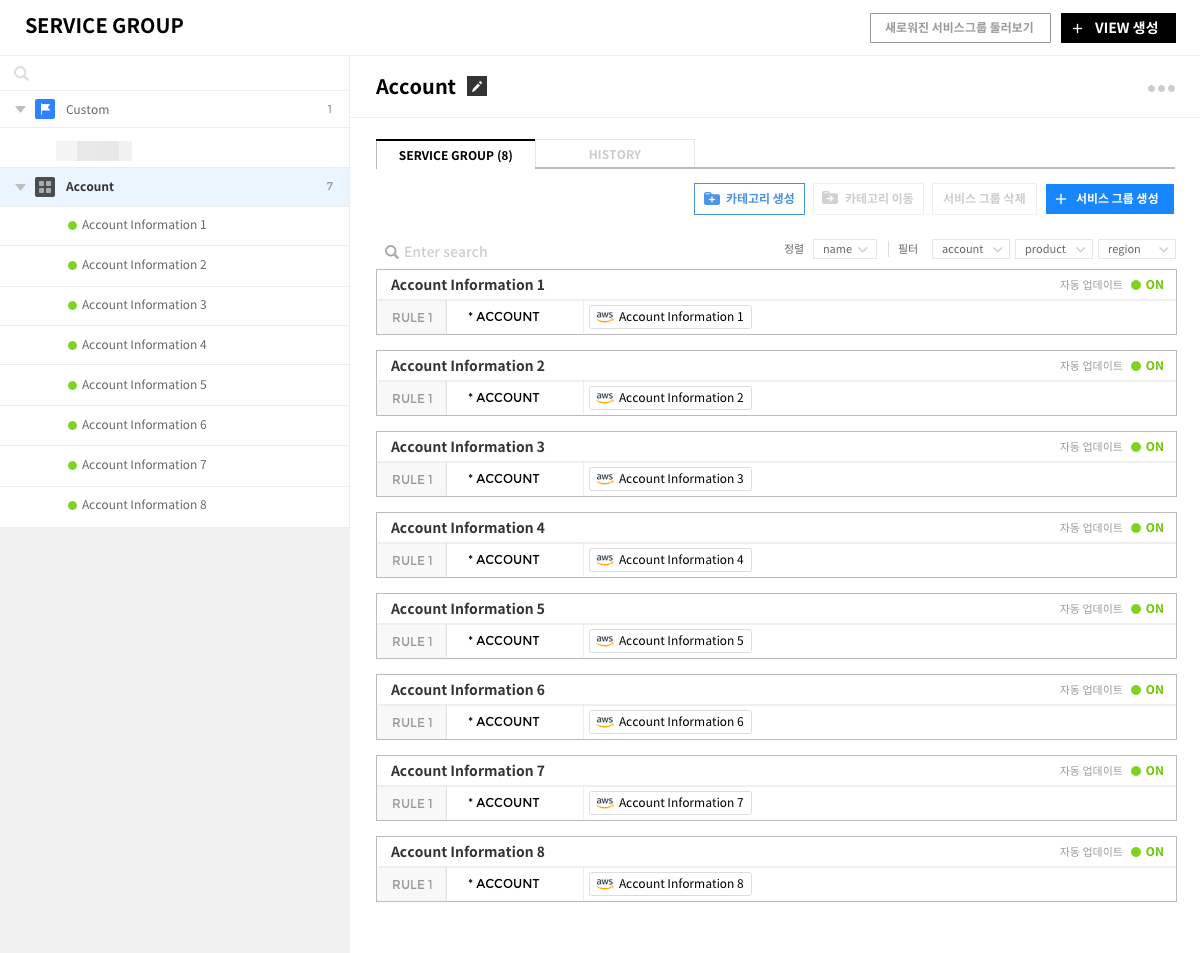

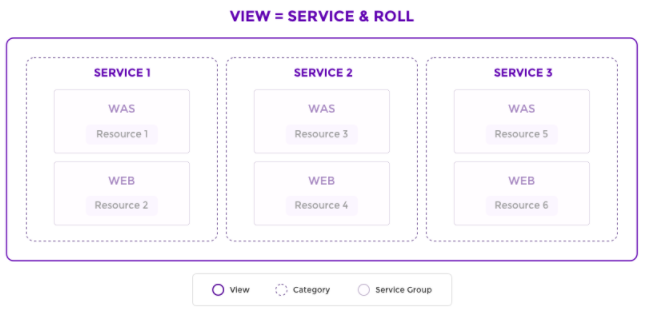

서비스 그룹 기능은 리소스를 필요한 기준에 따라 분류할 수 있는 기능을 제공합니다. 리소스를 분류하는 기준에 따라 View를 생성하고, 각 View별로 Category와 Service Group으로 분류하여 운영하고 있는 서비스의 리소스 사용량, 발생 비용, 상태를 비롯한 중요한 데이터를 훨씬 수월하게 조회하고 파악할 수 있습니다.

시작하기

자동으로 새로운 View와 서비스 그룹 생성

서비스 그룹 자동 생성 기능을 통해 계정 또는 선택한 태그 키를 기준으로 새로운 View와 하위 서비스 그룹을 생성할 수 있습니다.

여러 개의 계정을 사용하고 있거나 이미 클라우드 벤더의 Console 또는 Portal의 태그 기능으로 리소스를 분류하고 있었다면, 서비스 그룹 메뉴에서 새로 그룹을 만들 필요 없이 클릭 몇 번 만으로 서비스 그룹을 만들 수 있습니다.

- 계정과 태그 키 규칙 조건을 사용하여 자동으로 서비스 그룹을 생성 및 관리합니다.

- 자동 배치 여부는 사용자가 직접 선택하여 관리할 수 있습니다.

- 이미 보유한 계정이 있는 경우 Account View를 디폴트로 제공합니다. 디폴트 View는 사용자가 보유한 계정별로 서비스 그룹이 자동 생성된 View를 의미합니다.

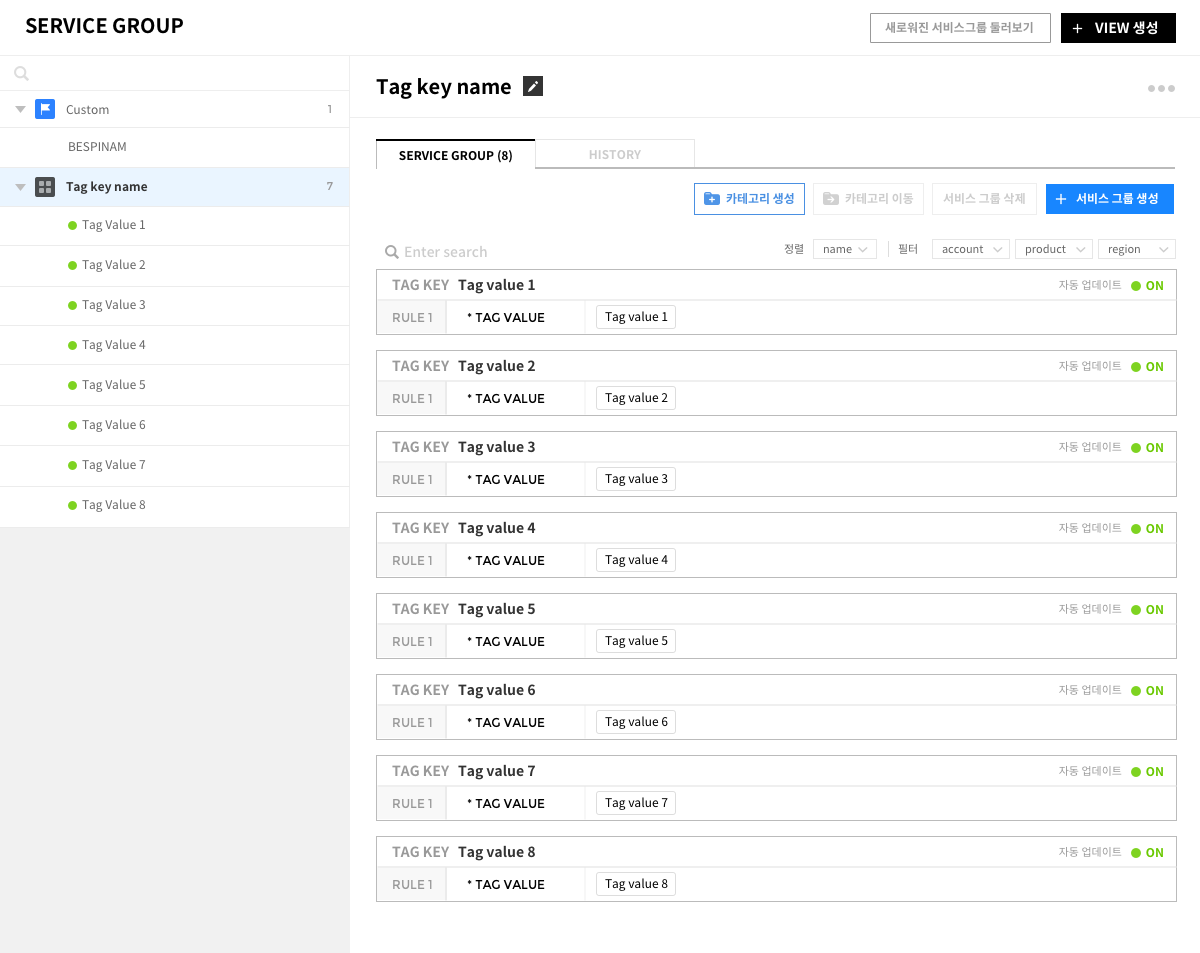

태그 키를 기준으로 새로운 View와 서비스 그룹 만들기

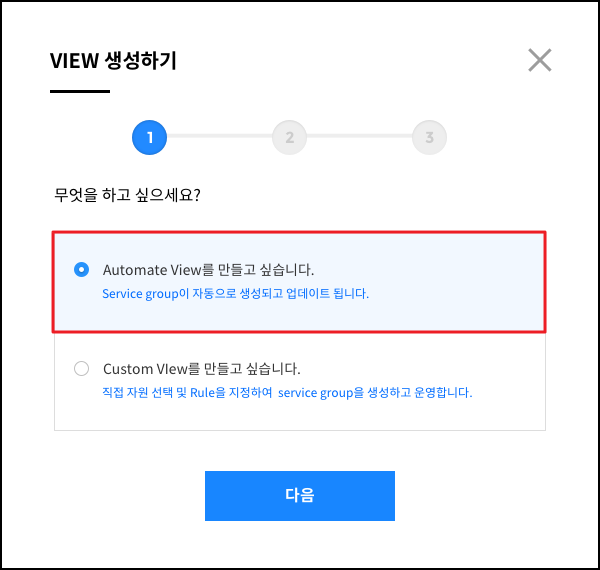

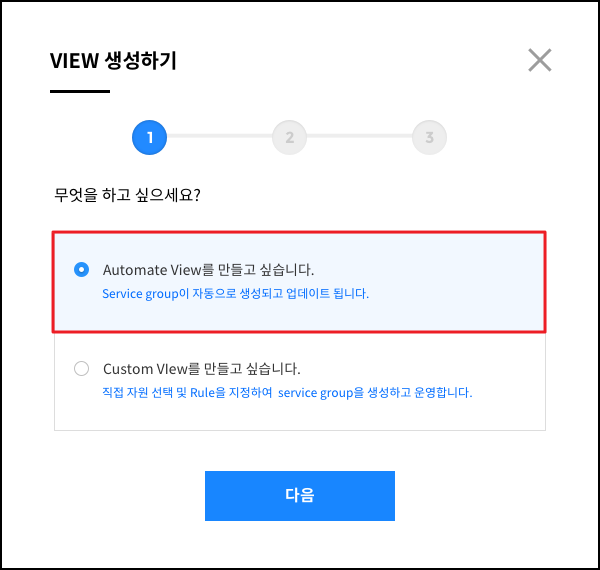

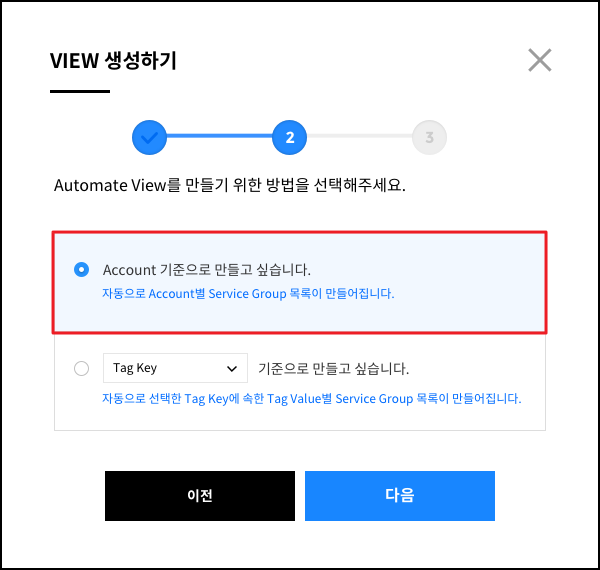

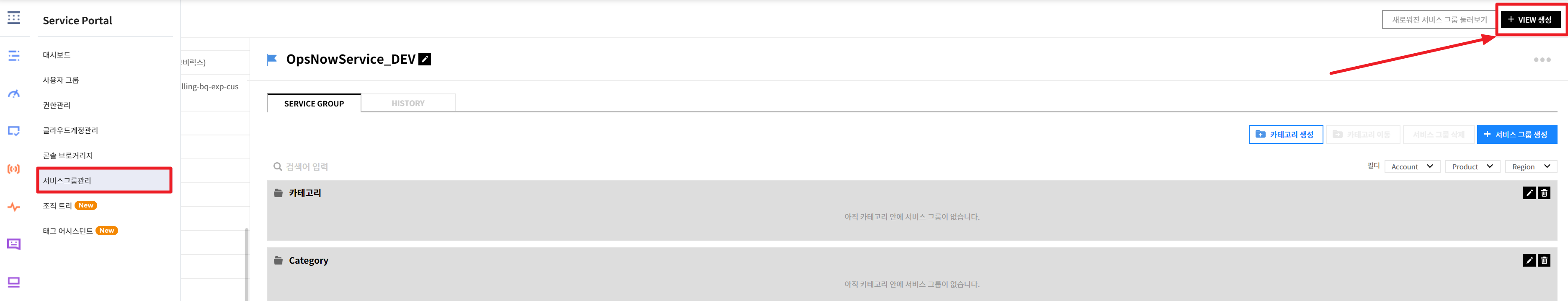

① 서비스 그룹 메뉴에서 + View 생성 버튼을 클릭해 View를 생성합니다.

② Automate View 만들기 선택

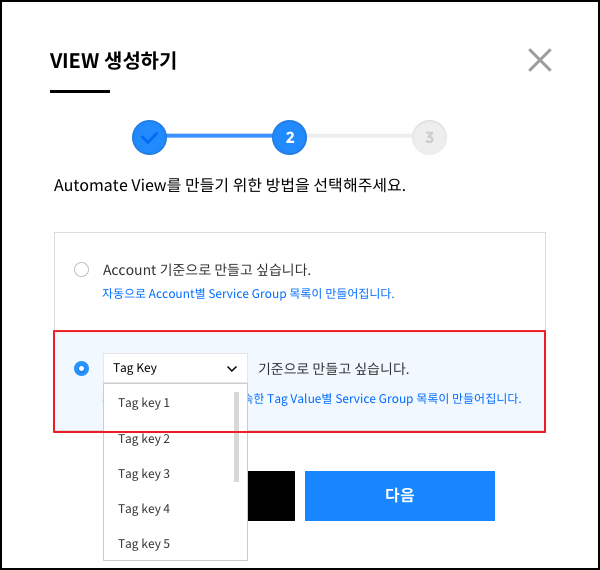

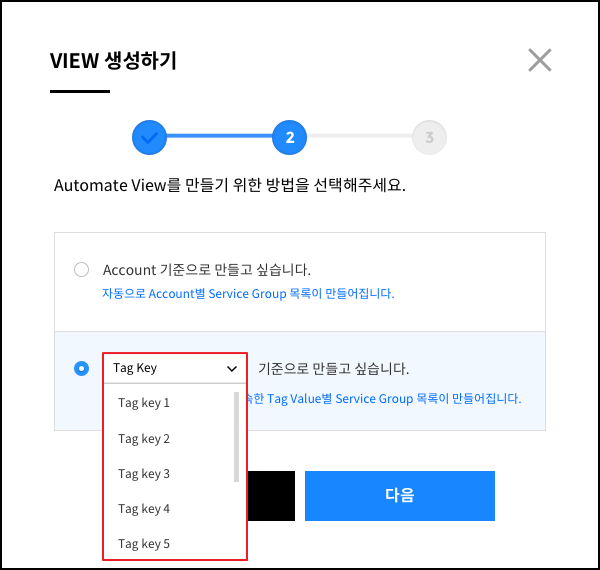

③ 태그 키 기준으로 만들기 선택

④ 보유한 태그 키 선택

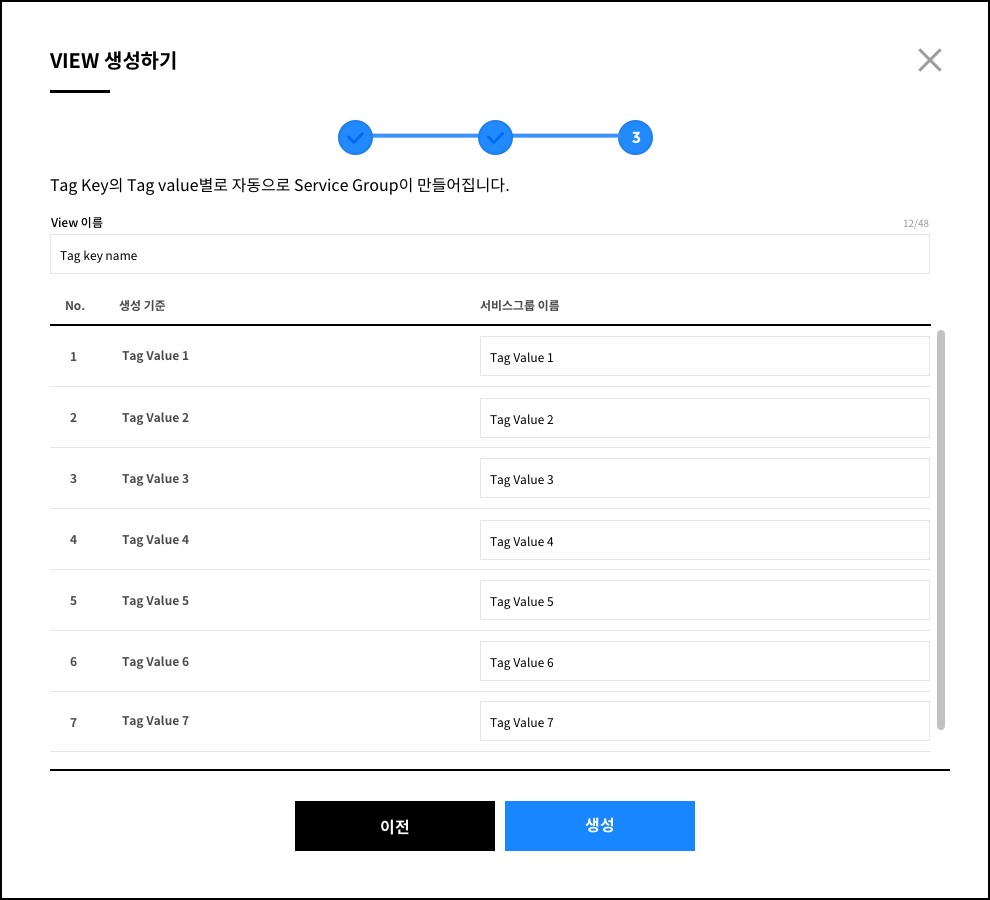

⑤ 태그 키에 속한 태그 값별로 서비스 그룹이 자동으로 생성됩니다.

⑥ 생성 완료 시 화면 왼쪽 메뉴에서 View의 정보를 확인할 수 있으며 View를 선택하면 우측에 자동으로 생성된 태그 기준의 서비스 그룹 목록과 서비스 그룹이 생성된 규칙 조건을 확인할 수 있습니다.

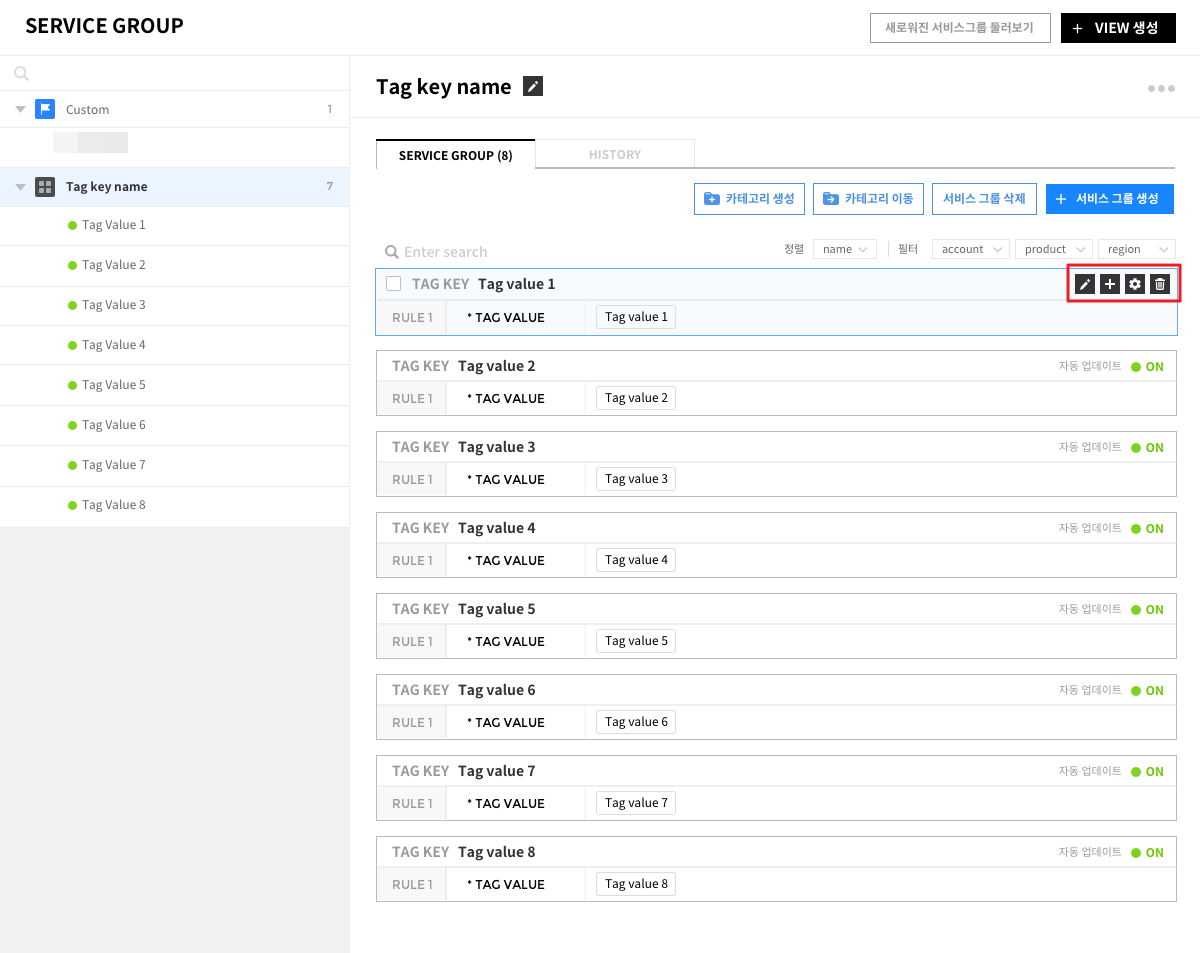

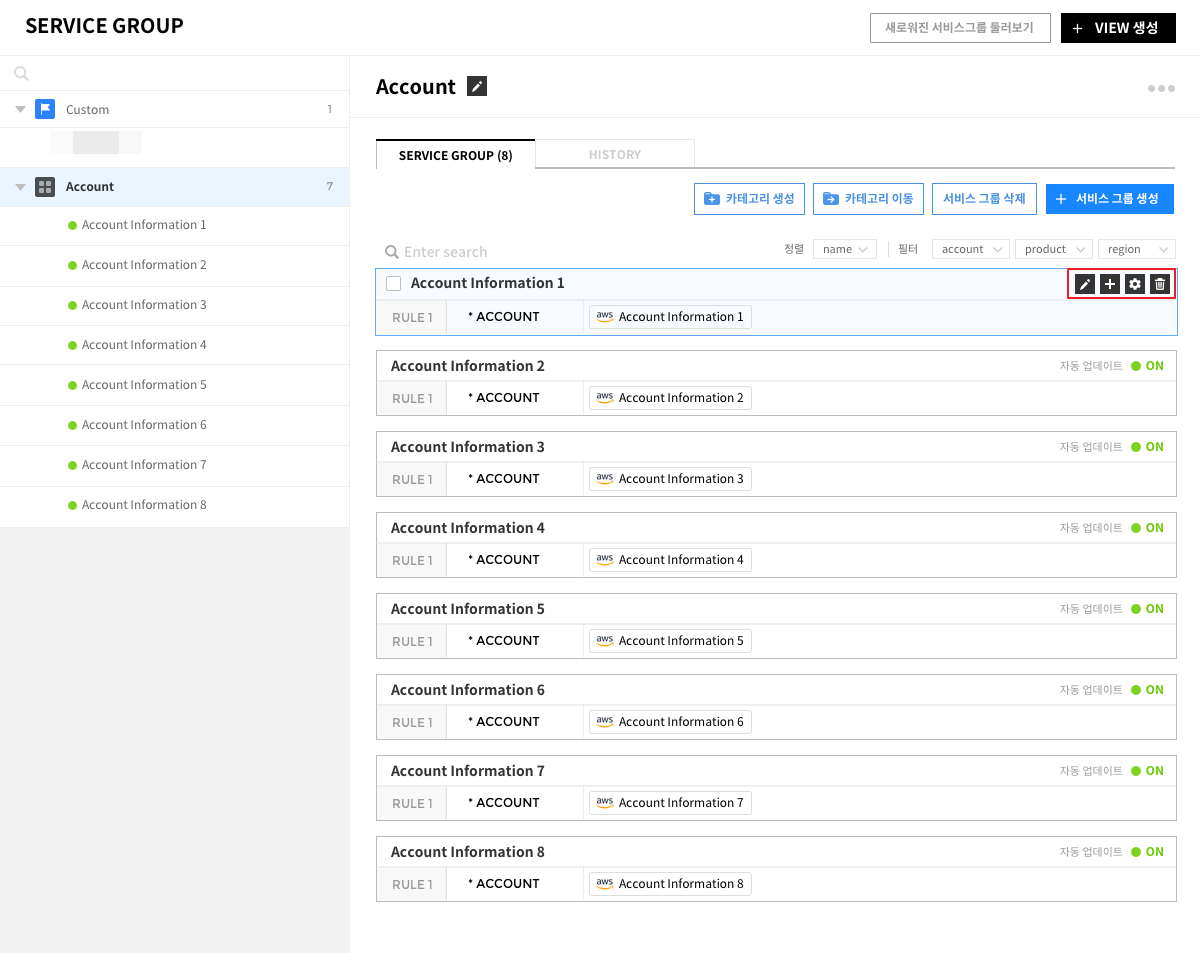

생성한 서비스 그룹을 수정하려면 서비스 그룹에 마우스를 올려 오른쪽에 나타난 편집, 추가, 삭제 아이콘을 클릭합니다. 해당 버튼을 클릭하면 서비스 그룹 이름 편집, 리소스 추가, 규칙 편집, 서비스 그룹 삭제를 할 수 있습니다.

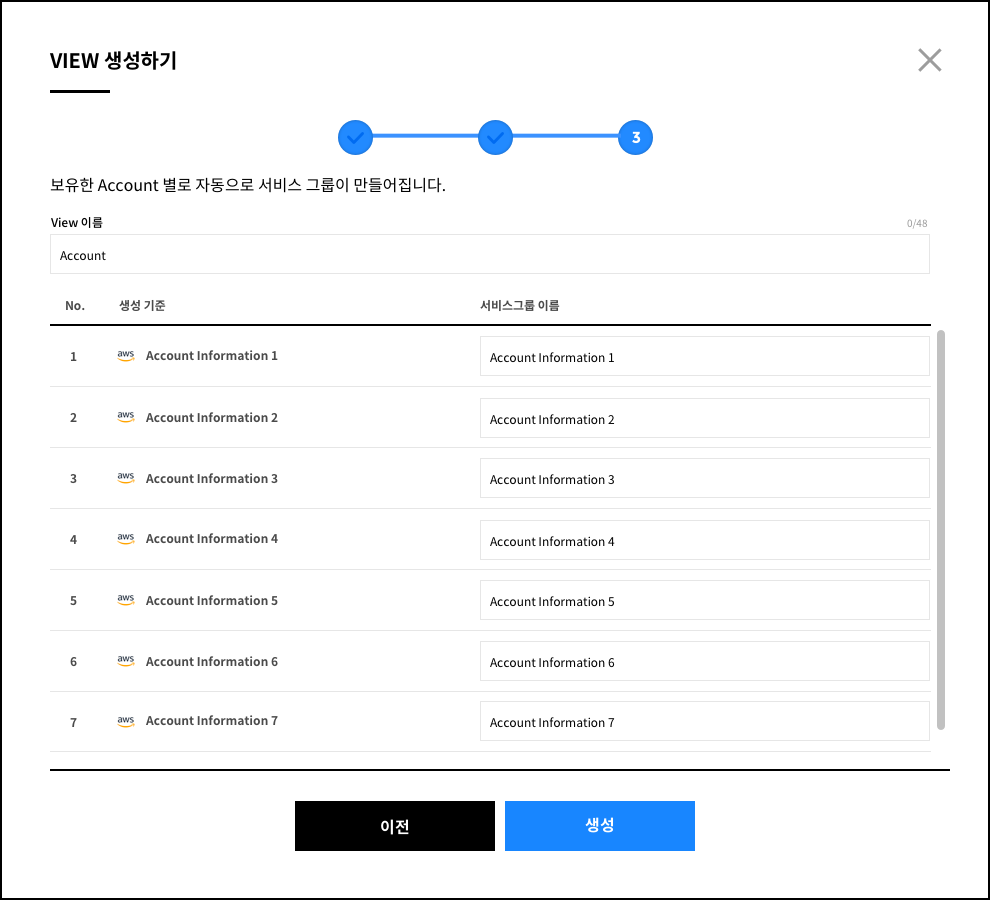

계정을 기준으로 새로운 View와 서비스 그룹 만들기

① 서비스 그룹 메뉴에서 + View 생성 버튼을 클릭해 View를 생성합니다.

② Automate View 만들기를 선택합니다.

③ 계정 기준으로 만들기를 선택합니다.

④ 계정별로 자동으로 서비스 그룹이 생성됩니다.

⑤ 생성 완료 시 화면 왼쪽 메뉴에서 View의 정보를 확인할 수 있으며 View를 선택하면 우측에 자동으로 생성된 계정 기준의 서비스 그룹 목록과 서비스 그룹이 생성된 규칙 조건을 확인할 수 있습니다.

생성한 서비스 그룹을 수정할 경우, 마우스를 해당 서비스 그룹 위로 가져가면 편집, 추가, 편집, 삭제 아이콘이 오른쪽에 나타납니다. 해당 버튼을 클릭하면 서비스 그룹 이름 편집, 리소스 추가, 규칙 편집, 서비스 그룹 삭제를 할 수 있습니다.

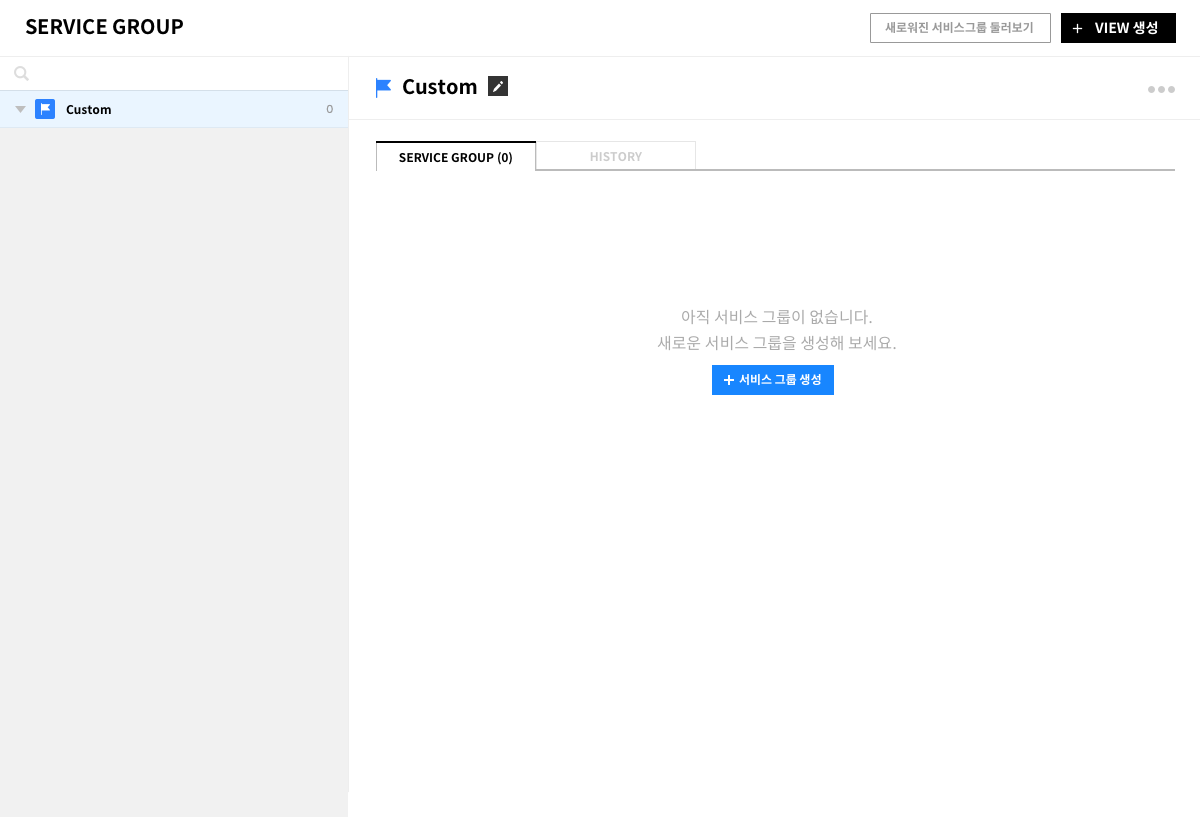

수동으로 새로운 View와 서비스 그룹 만들기

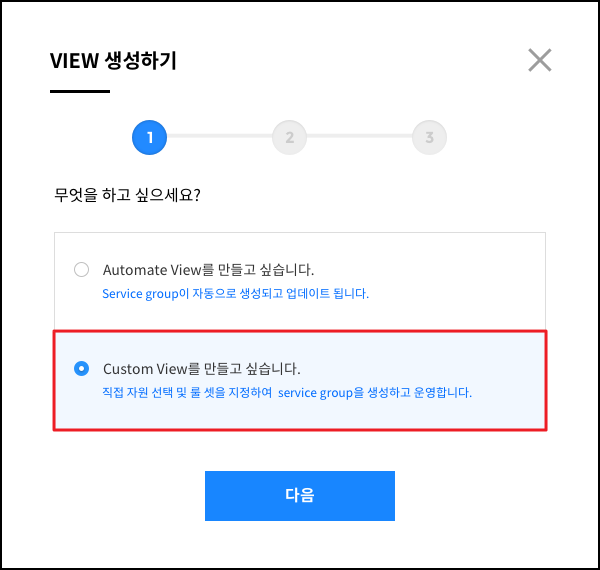

① 서비스 그룹 메뉴에서 + View 생성 버튼을 클릭해 View를 생성합니다.

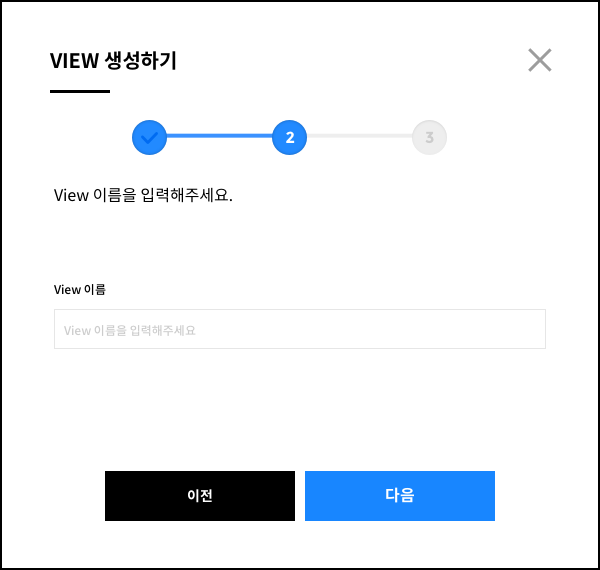

② Custom View 만들기 선택합니다.

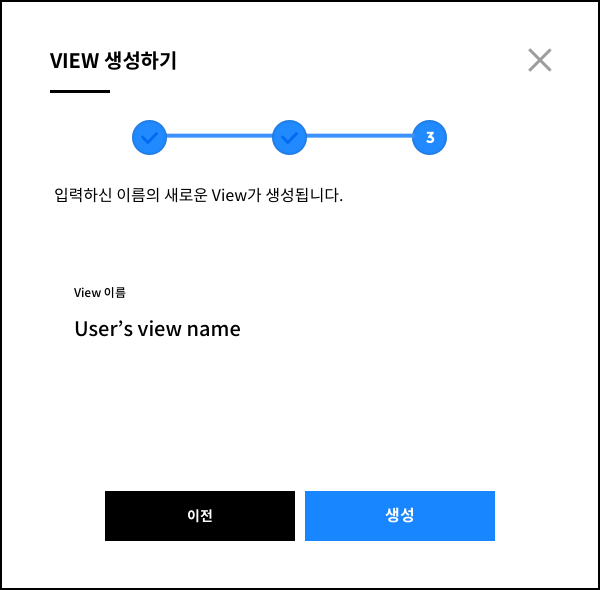

③ Custom View 이름을 지정합니다. 이름은 최대 48자까지 입력 가능하며 영문, 숫자, 하이픈(-)만 입력할 수 있습니다.

④ 다음을 클릭하면 지정된 이름으로 View가 생성되었다는 안내 메시지가 출력됩니다. 해당 설정으로 생성하려면 생성을 클릭하고, 다른 이름을 사용해 생성할 경우 이전 버튼을 클릭합니다.

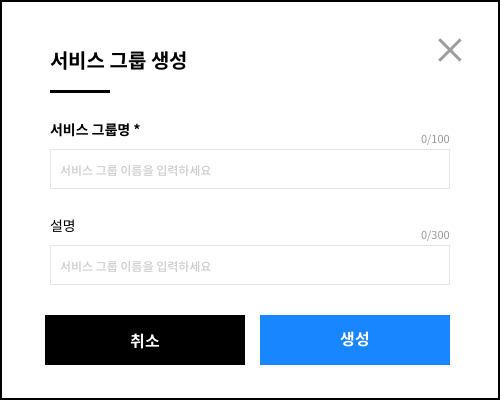

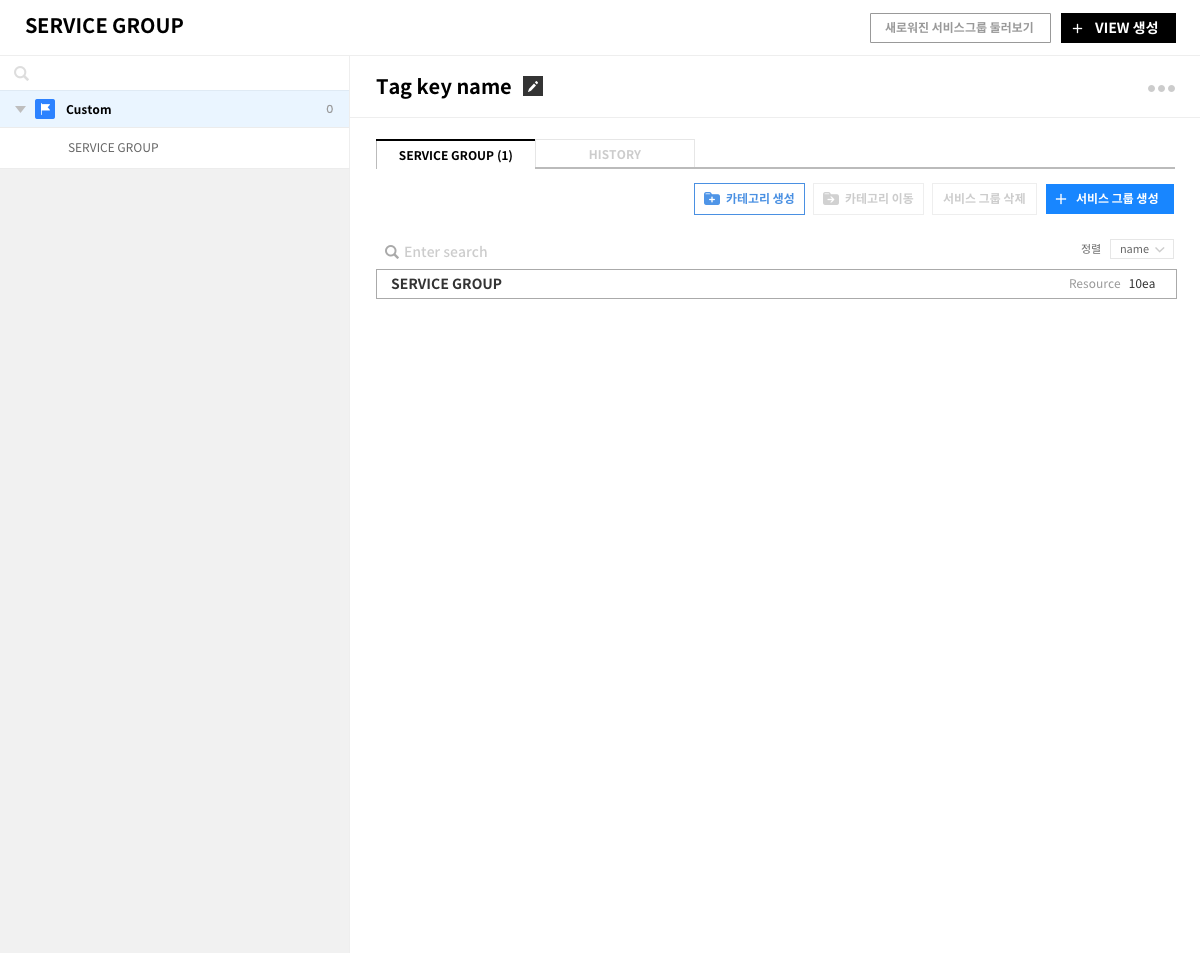

⑤ 생성된 View는 왼쪽 메뉴에서 확인이 가능하며 수동으로 생성된 View이기 때문에 최초에 등록된 서비스 그룹이 포함되지 않습니다. 서비스 그룹은 생성 버튼을 클릭해 등록합니다.

⑥ 서비스 그룹 생성 버튼을 클릭하면 서비스 그룹 이름을 지정할 수 있는 화면이 나타납니다. 원하는 이름과 설명을 입력하여 서비스 그룹을 생성합니다.

서비스 그룹을 클릭하면 아래와 같이 화면에서 확인할 수 있습니다. 해당 서비스 그룹에 자동 또는 수동으로 리소스를 매핑하여 관리해 보세요.

카테고리를 생성해 서비스 그룹 구분

생성한 서비스 그룹을 하나의 그룹으로 묶어 계층 구조로 관리하고 싶은 경우 카테고리 기능을 사용하세요.

서비스별, 역할별로 구분하여 여러 개의 View를 생성해 리소스를 관리할 수도 있지만 카테고리를 생성해 하나의 View 안에서 서비스 그룹을 계층화하여 관리할 수도 있습니다.

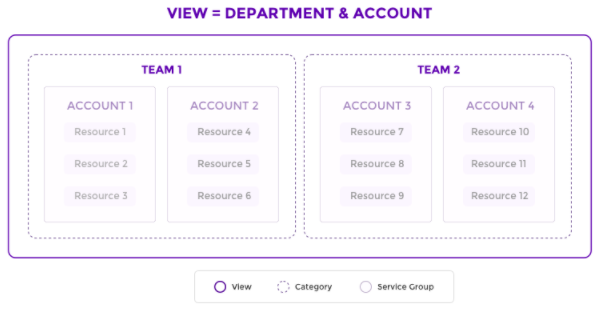

역할별로 서비스 그룹을 생성한 다음, 그 서비스 그룹을 카테고리로 묶어 아래와 같이 계층화된 View를 만들 수 있습니다.

시나리오 1) 4개의 계정을 사용하고 있는 회사에서 각각의 서비스를 운영하는 2개의 부서가 있습니다. 하나의 View와 두 개의 카테고리에 맞춰 서비스 그룹을 생성하면 아래와 같이 체계적으로 리소스를 관리할 수 있습니다.

![]()

시나리오 2) 여러 서비스를 제공하는 개발팀에서 테스트 환경, 스테이징 환경, 운영 환경에 필요한 리소스를 관리하려고 합니다. 하나의 View와 세 개의 카테고리에 맞춰 서비스 그룹을 생성하면 아래와 같이 체계적으로 리소스를 관리할 수 있습니다.

![]()

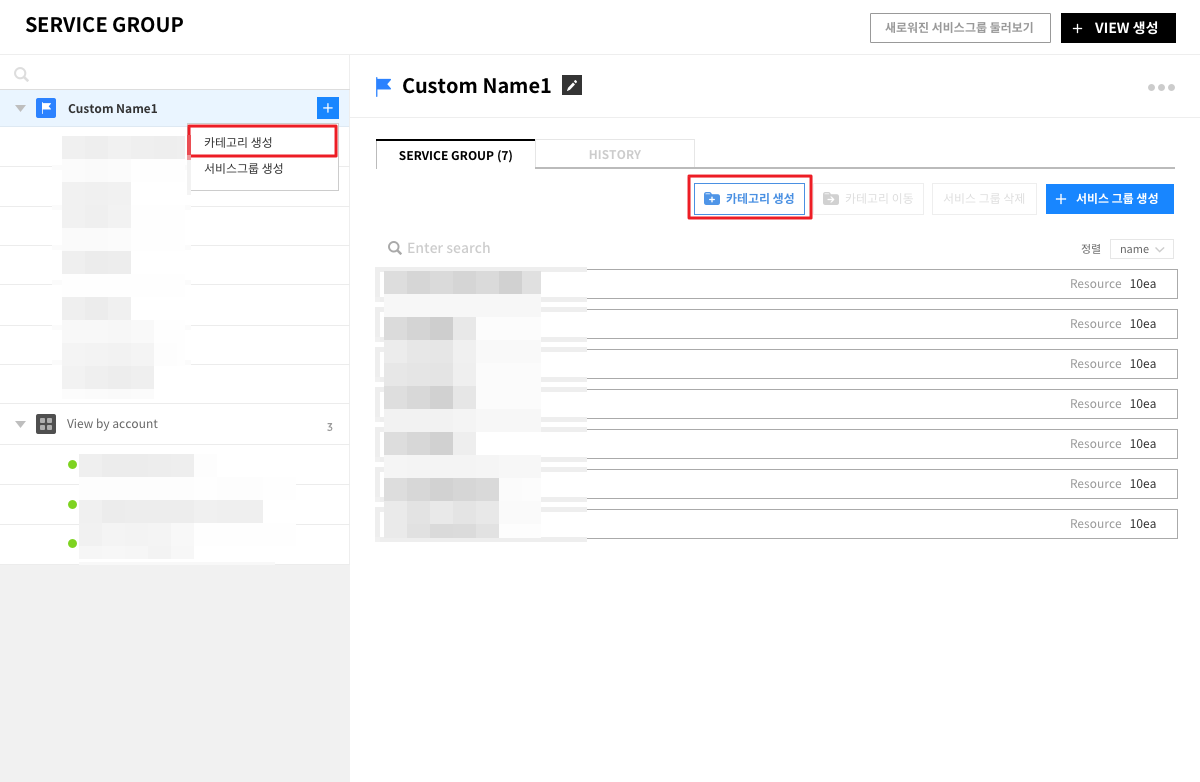

카테고리 생성

① 카테고리 지정 방법은 왼쪽의 View에 마우스를 올렸을 때 나타나는 + 버튼의 카테고리 설정을 클릭해 생성합니다.

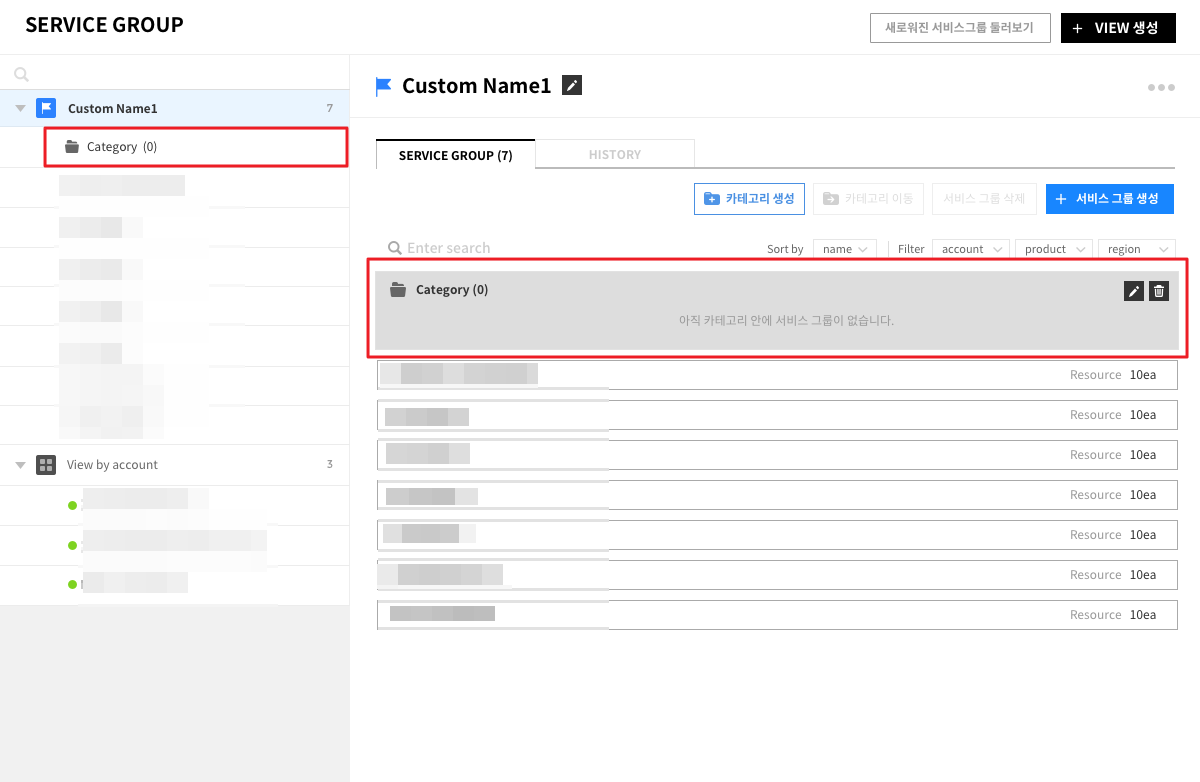

② 카테고리 생성 시 화면 왼쪽 View 목록에 카테고리 모양의 아이콘과 오른쪽의 서비스 그룹 목록 화면에 카테고리가 생성됨을 확인할 수 있습니다.

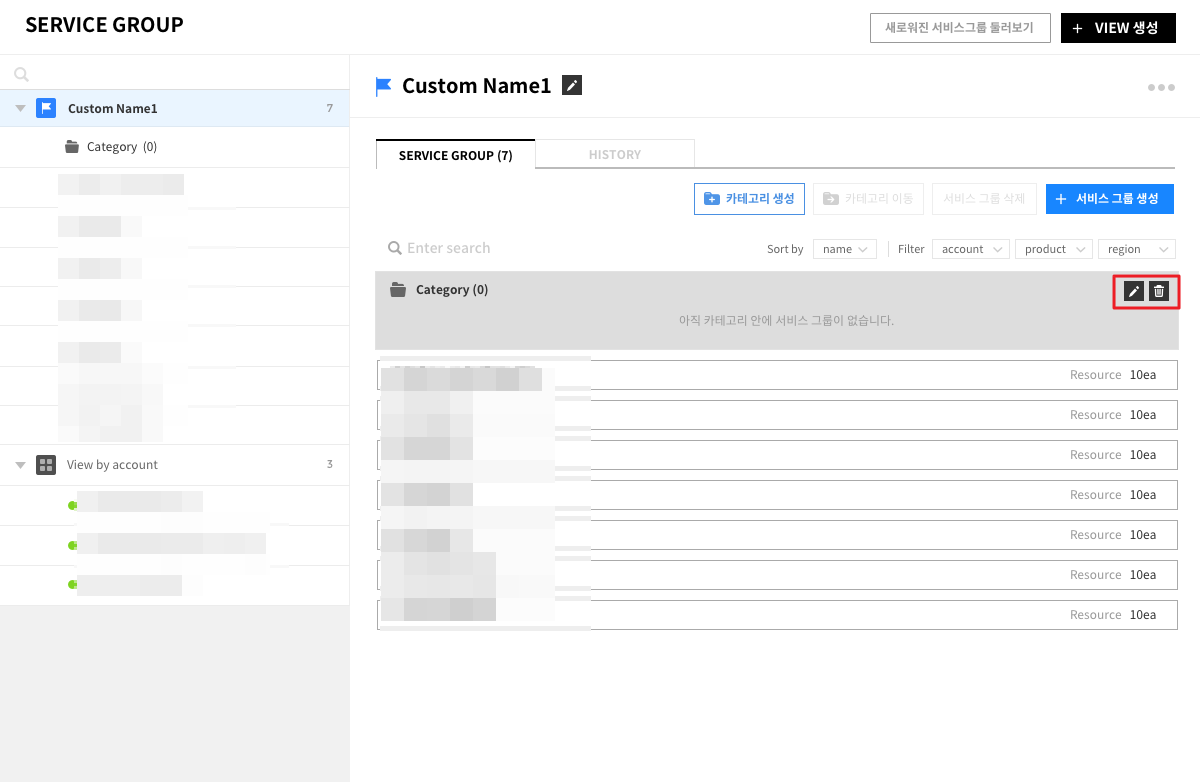

카테고리 변경 또는 삭제

카테고리의 명칭을 변경 또는 삭제할 경우 오른쪽에 표시되는 아이콘을 클릭하여 변경합니다.

서비스 그룹 등록

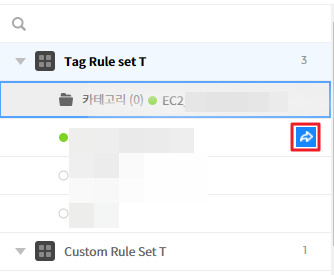

① 카테고리에 서비스 그룹을 등록하려면 왼쪽 메뉴에서 드래그 앤 드롭하거나, 마우스를 올렸을 때 표시되는 버튼을 이용하여 등록합니다.

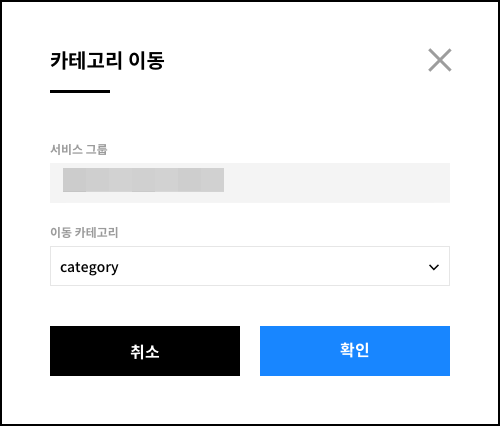

② 버튼 클릭하면 카테고리를 선택할 수 있는 팝업이 제공되며, 이동하고자 하는 카테고리를 선택한 후 확인 버튼을 누르면 해당 카테고리로 이동합니다.

③ 이동한 서비스 그룹의 모습은 아래와 같습니다.

리소스 추가

여러 개의 계정을 사용하는 사용자나 콘솔 또는 포털의 태그 기능을 통해 이미 리소스를 분류하여 사용하는 사용자들은 서비스 그룹을 만들기 위해 수고로운 작업을 다시 할 필요가 없습니다. 몇 번의 클릭만으로 리소스를 손쉽게 분류할 수 있습니다.

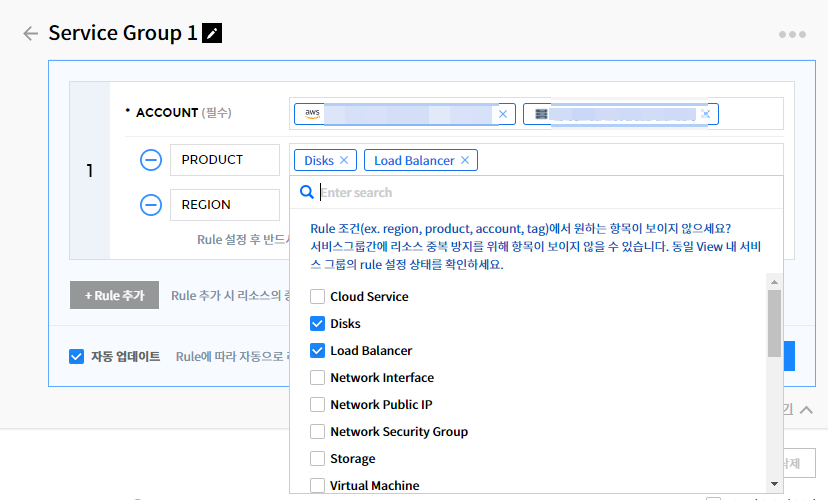

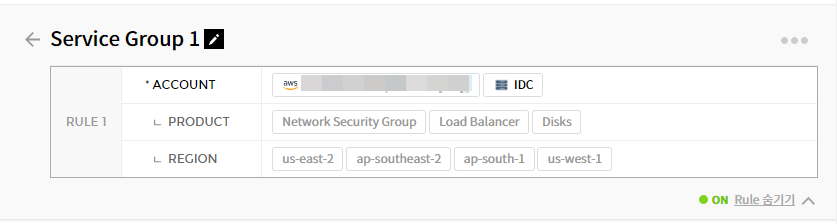

규칙을 설정해 자동으로 리소스 추가

서비스 그룹별로 원하는 조건에 따라 리소스 추가 규칙을 설정할 수 있는 기능을 제공합니다. 사전에 조건만 설정하면 새로운 리소스가 추가되었을 경우 자동으로 분류됩니다. 서비스 그룹에 포함할 리소스의 태그, 계정, 리전, 제품만 선택하면 해당 조건의 리소스가 자동으로 선택한 서비스 그룹에 추가됩니다.

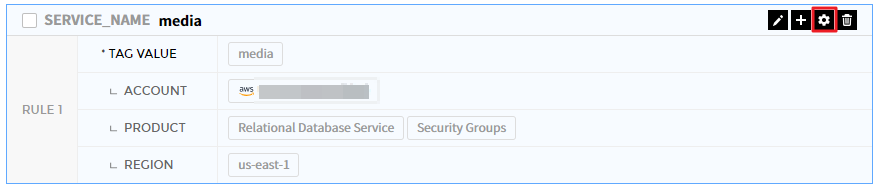

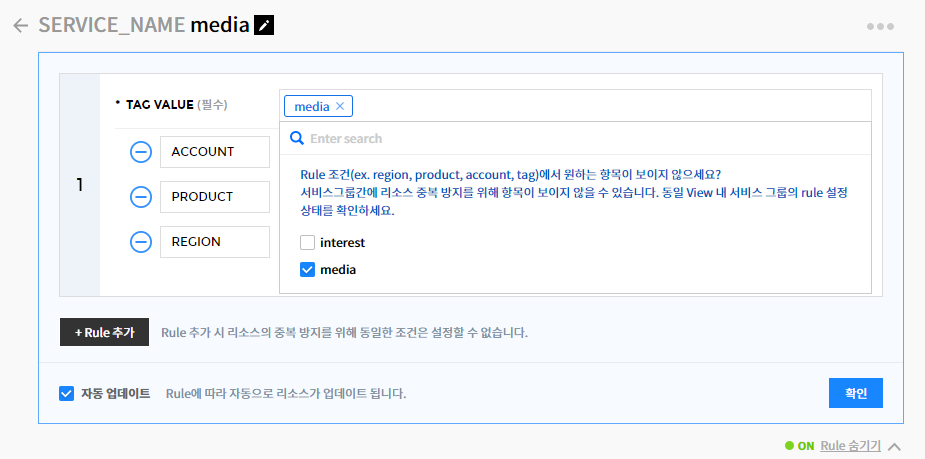

태그를 기준으로 만들어진 서비스 그룹의 리소스 자동 추가 조건 설정

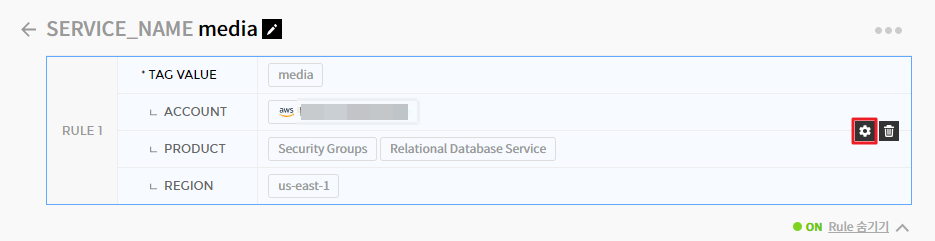

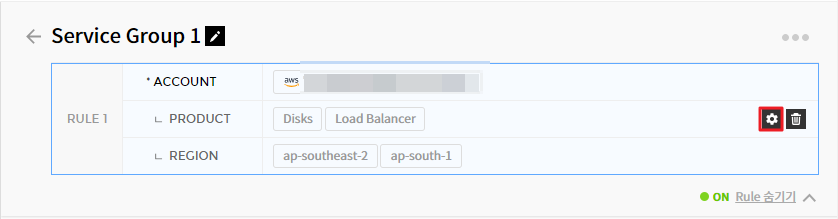

① 마우스를 올린 상태에서 나타나는 톱니바퀴 모양의 규칙 편집 아이콘을 클릭하여 편집모드로 전환합니다.

② View 상세 화면에서 규칙 편집모드

③ 서비스 그룹 상세 화면에서 규칙 편집모드

각 항목별로 조건을 설정합니다. 이 때, 태그 값 조건은 필수로 선택해야 합니다.

④ 태그 기준 규칙 설정화면

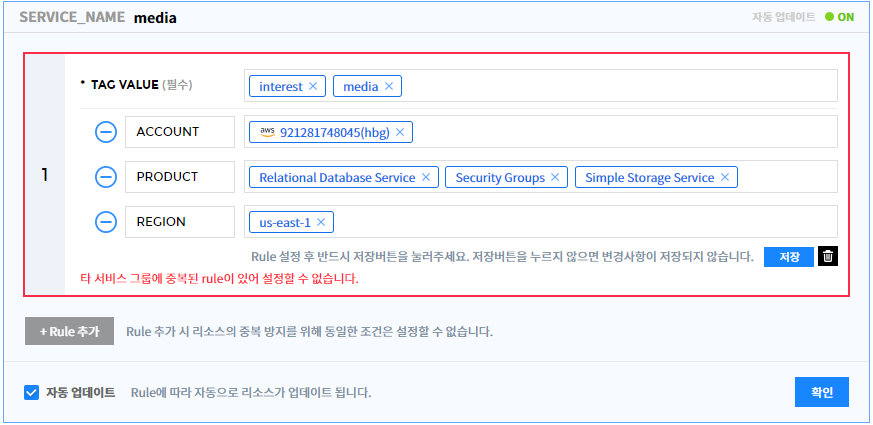

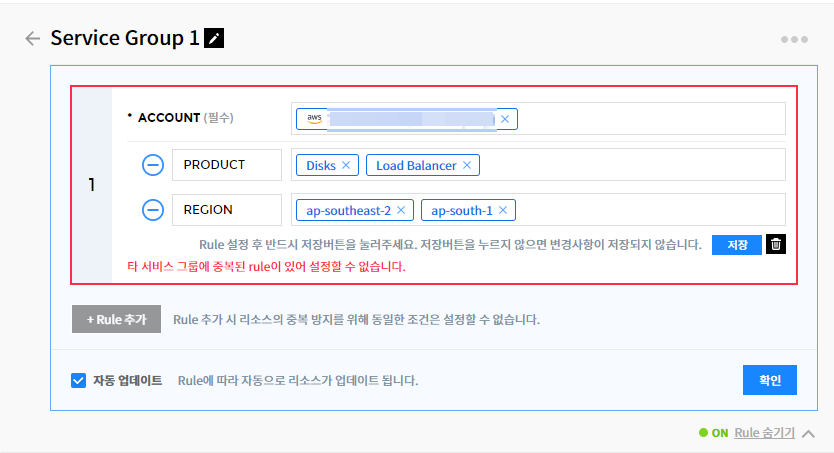

+ 규칙 추가 버튼을 클릭하면 리스트가 확장되며 설정 옵션이 표시됩니다. 설정된 조건이 있을 경우 같이 표시되며 태그 값 조건이 선택되지 않았거나 중복된 조건이 다른 서비스 그룹에 설정되어 있는 경우 경고 메시지가 출력되고 저장되지 않습니다.

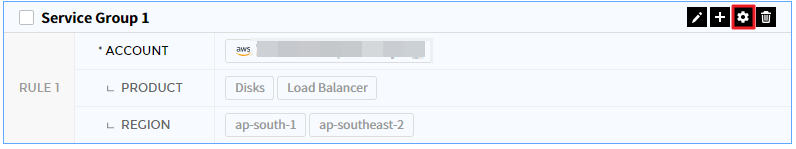

계정을 기준으로 만들어진 서비스 그룹의 리소스 추가 조건 설정

① 마우스를 올린 상태에서 나타나는 톱니바퀴 모양의 규칙 편집 아이콘을 클릭하여 편집모드로 전환합니다.

② View 상세 화면에서 규칙 편집모드

③ 서비스 그룹 상세 화면에서 규칙 편집모드

각 항목별로 조건을 설정합니다. 이 때, 계정 조건은 필수로 선택되어야 합니다.

④ [+ 규칙 추가] 버튼을 클릭하면 리스트가 확장되며 설정 옵션이 표시됩니다. 기 설정된 조건이 있을 경우 같이 표시되며 계정 조건이 선택되지 않았거나 중복된 조건이 다른 서비스 그룹에 설정되어 있는 경우 경고 메시지가 출력되고 저장되지 않습니다.

규칙은 언제든지 자유롭게 추가 또는 변경할 수 있고 규칙을 켜거나 끌 수 있습니다. PIN 기능을 사용해 특정 리소스가 규칙의 영향을 받지 않도록 설정할 수도 있습니다.

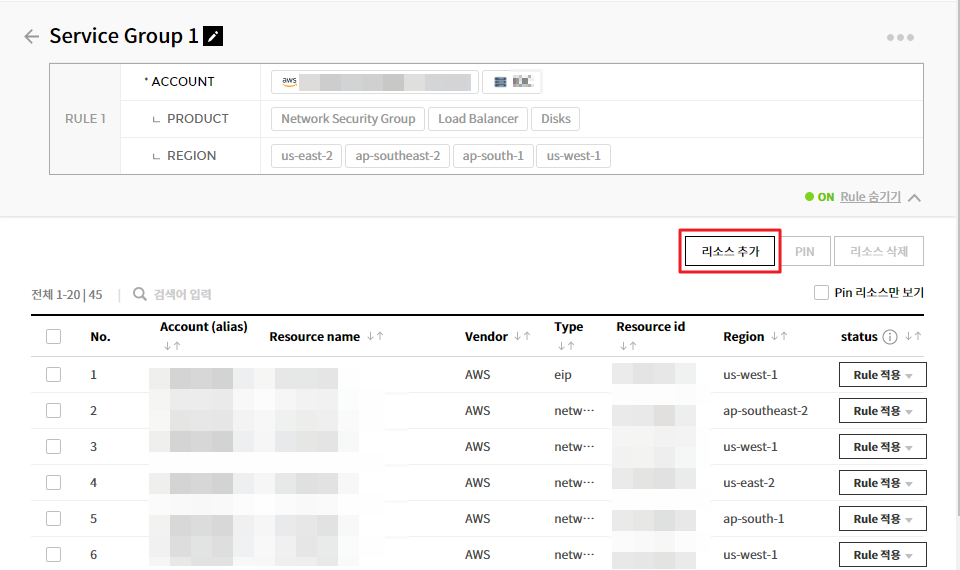

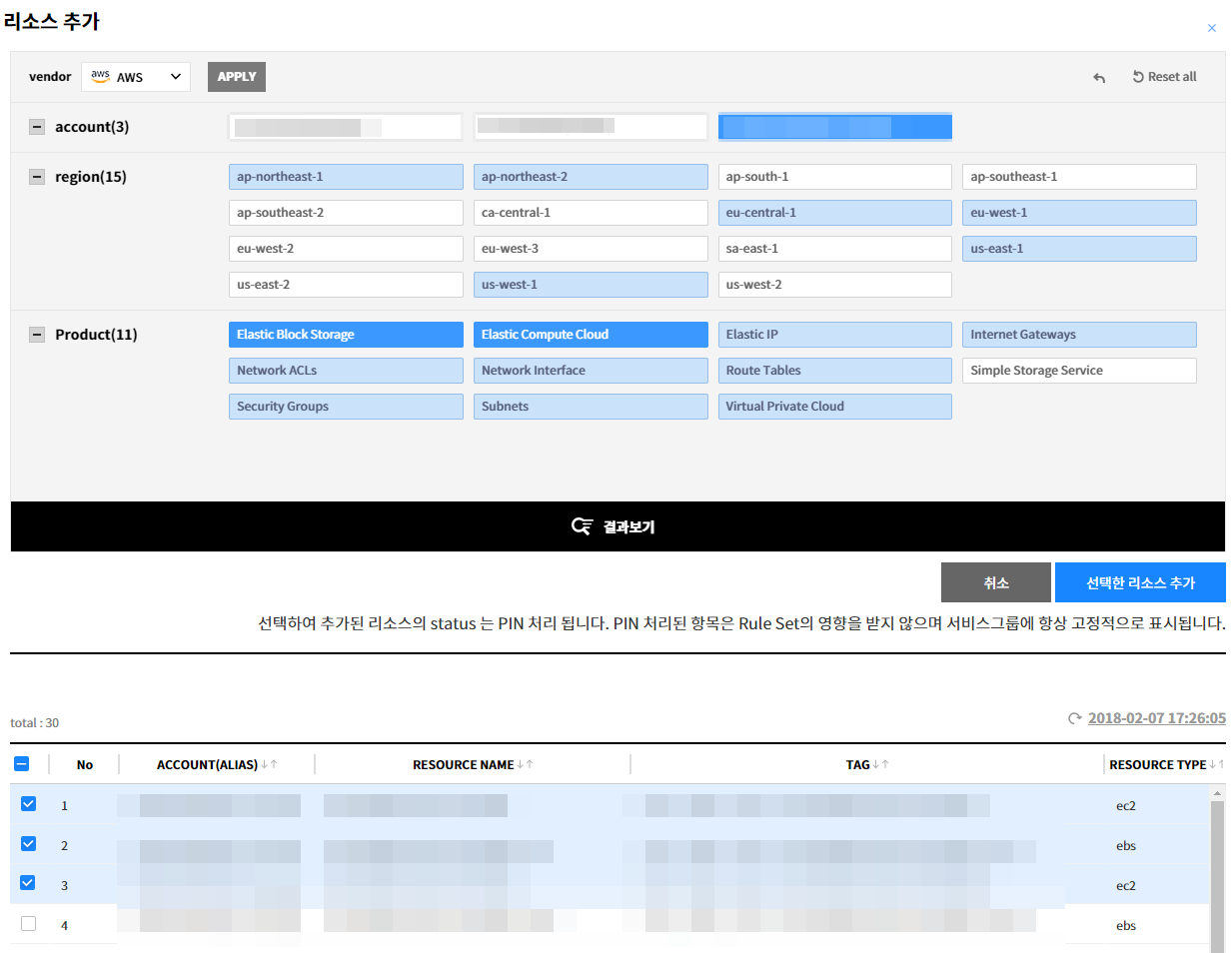

수동으로 리소스 추가

① 서비스 그룹 상세 화면에서 리소스 추가 버튼을 클릭하여 리소스 추가(Intelligent Search) 화면으로 이동합니다.

② Intelligent Search를 이용하여 조건을 설정하고, 검색 결과에서 리소스를 선택하여 선택한 리소스 추가 버튼을 클릭합니다.

③ 서비스 그룹 상세 화면으로 이동되며 리소스 추가 되었다는 리소스 추가 확인 팝업이 나타납니다.

서비스 그룹 관리

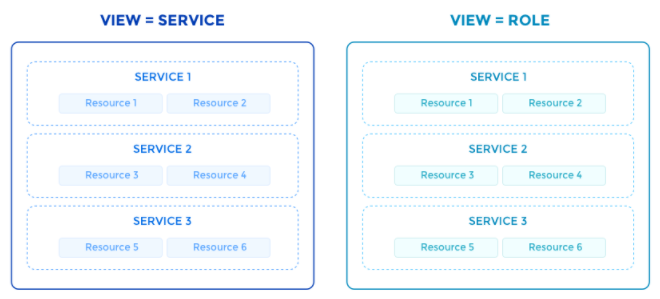

여러 개의 View 생성

기존에는 하나의 기준으로 하나의 View만 생성할 수 있었으나 새로워진 서비스 그룹 기능으로 여러 기준에 따라 여러 개의 View를 생성할 수 있습니다.

운영 중인 서비스를 기준으로 리소스를 분류한 상태에서 역할별 분류가 필요한 경우, 기존 View를 유지한 채로 새로운 View를 생성하여 똑같은 리소스를 새로운 기준(Role)으로 분류할 수 있습니다.

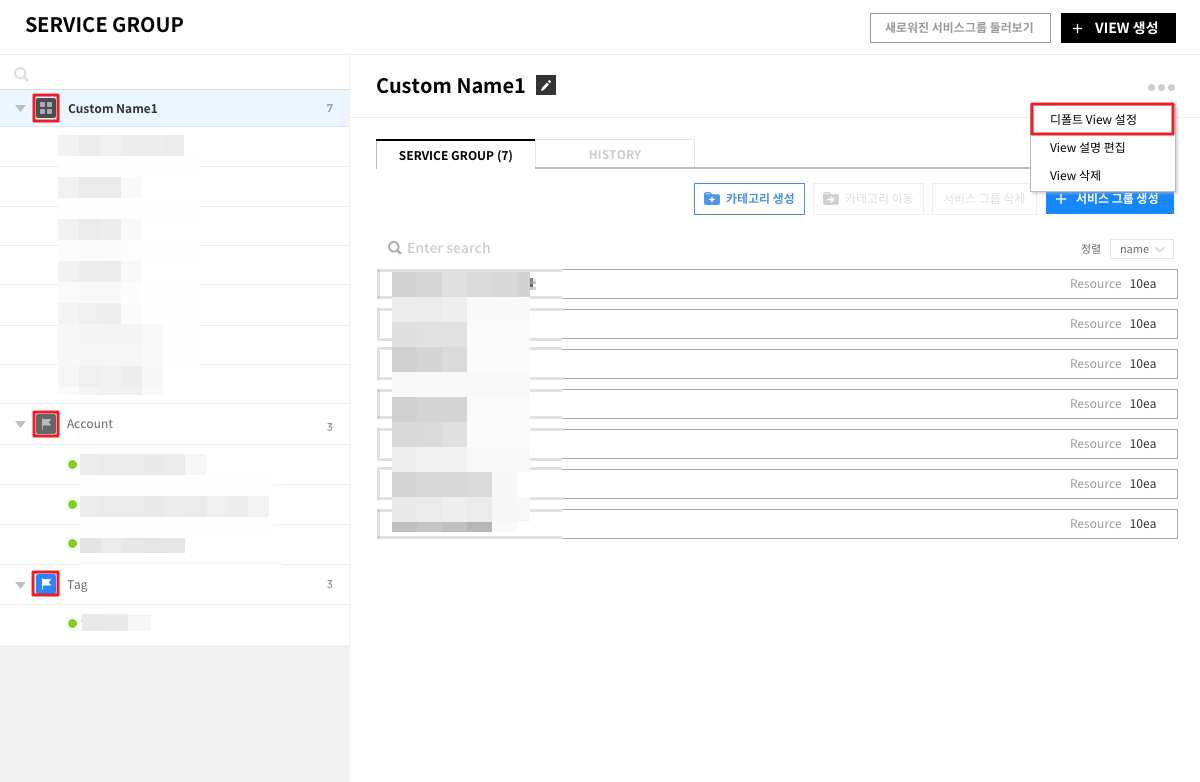

디폴트 View 설정

사용자는 여러 개의 View 중에서 기준이 되는 디폴트 View를 설정할 수 있습니다. 선택한 디폴트 View를 기준으로 Asset Management와 Cost Management 서비스에서 정보를 조회할 수 있습니다.

① 서비스 그룹 왼쪽 메뉴에서 디폴트 View 아이콘을 클릭하거나 View 상세 화면에서 디폴트 View 설정 메뉴를 클릭하여 디폴트 View를 선택합니다.

② View 아이콘이 파란색 깃발 아이콘으로 바뀌며 선택한 View가 디폴트 View로 변경됩니다.

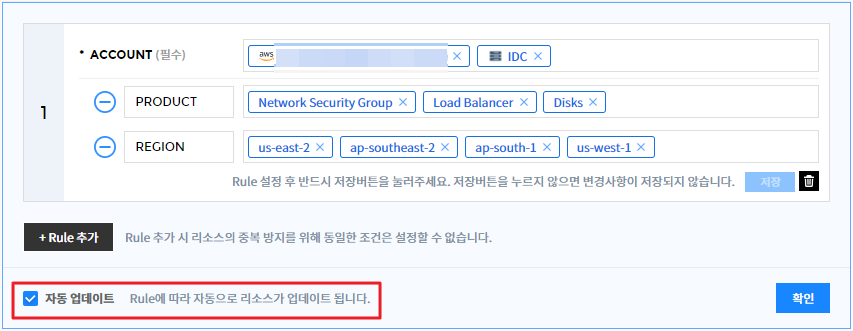

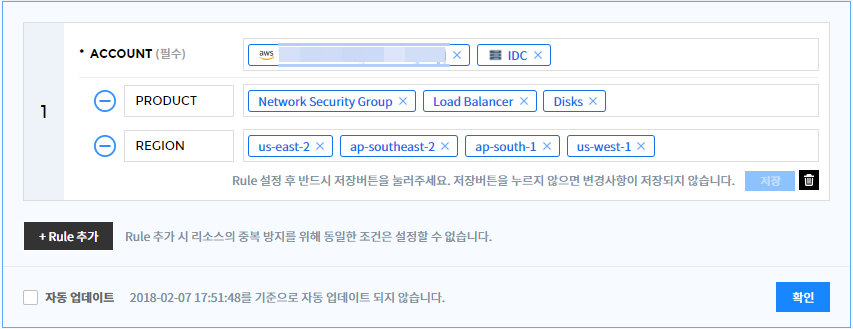

자동 업데이트 ON/OFF

규칙을 삭제하지 않아도 자동 업데이트 기능을 ON/OFF 함으로써 서비스 그룹이 규칙 조건의 영향을 받거나 또는 받지 않도록 변경할 수 있습니다.

규칙 편집모드에서 자동 업데이트 항목을 체크 해제합니다.

체크 해제 시 자동 업데이트 상태가 OFF로 전환된 것을 확인할 수 있습니다.

자동 업데이트 OFF 상태에서는 더 이상 규칙 조건에 따라 리소스가 분류되지 않습니다. 다시 자동 업데이트를 체크하여 ON 상태로 변환하면 규칙 조건에 따라 자동으로 분류됩니다.

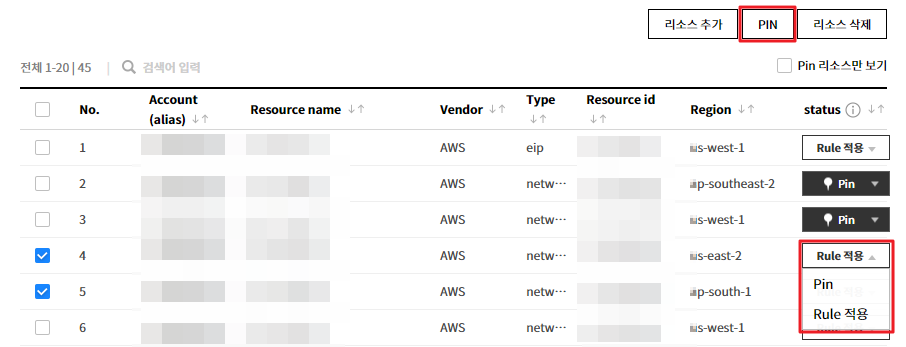

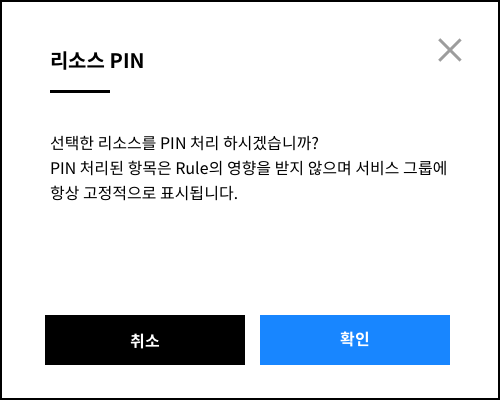

리소스 PIN

PIN 기능을 사용해 특정 리소스가 규칙의 영향을 받지 않도록 설정할 수도 있습니다.

① PIN 처리할 리소스를 체크하여 한번에 PIN 처리가 가능하며, Status 항목에서 개별로 PIN 처리가 가능합니다.

② 복수의 리소스를 PIN 처리할 경우 경고 팝업이 나타나며, 확인을 클릭하면 선택된 리소스가 PIN 처리 되어 더 이상 규칙의 영향을 받지 않는 리소스로 변경됩니다.

View, 카테고리, 서비스 그룹 삭제

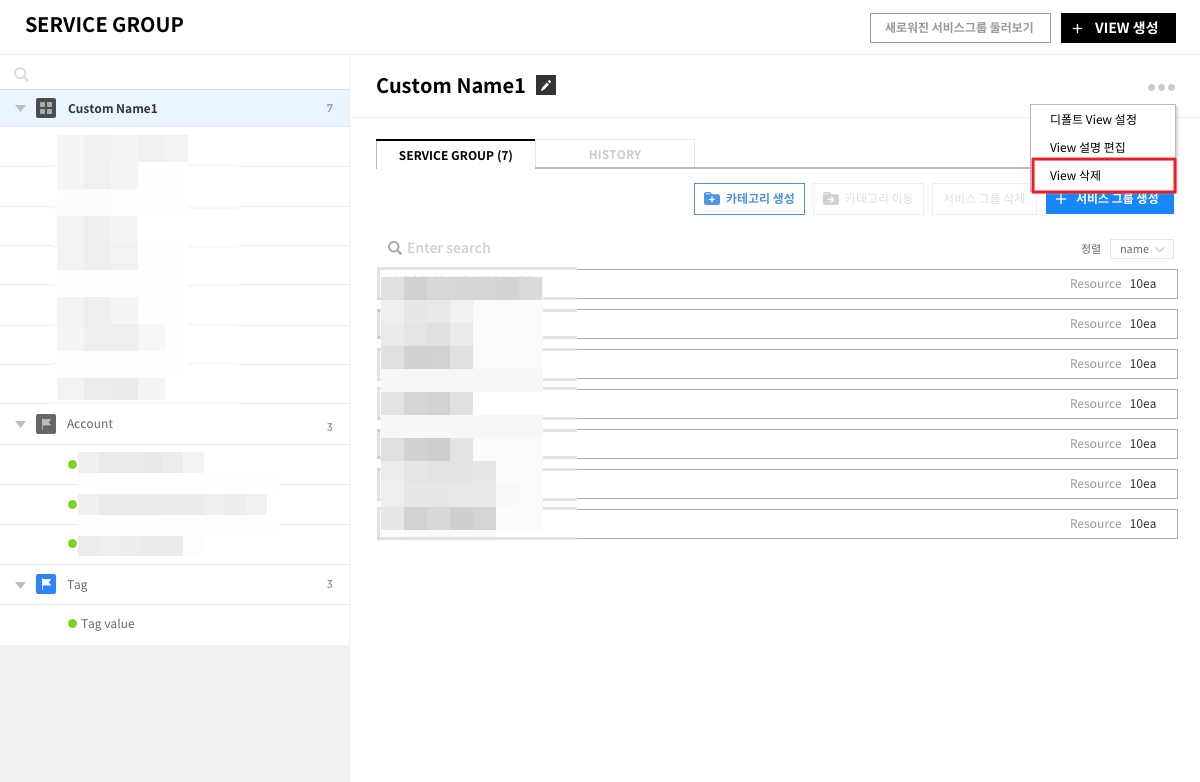

View 삭제

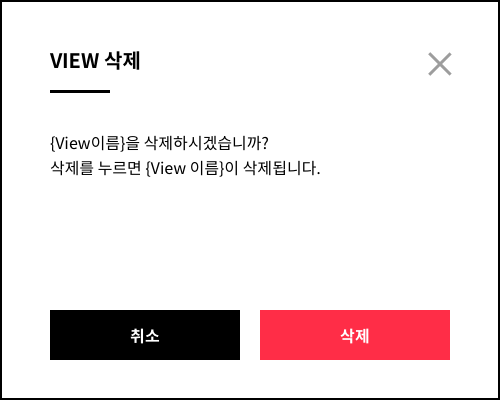

① View 상세화면에서 오른쪽 상단 메뉴를 이용하여 View 삭제 메뉴를 클릭합니다. 단, 디폴트 View는 삭제할 수 없습니다.

② View 삭제 메뉴를 클릭 시 삭제 확인 팝업이 나타나고, 삭제 버튼을 클릭 시 선택된 View가 삭제됩니다.

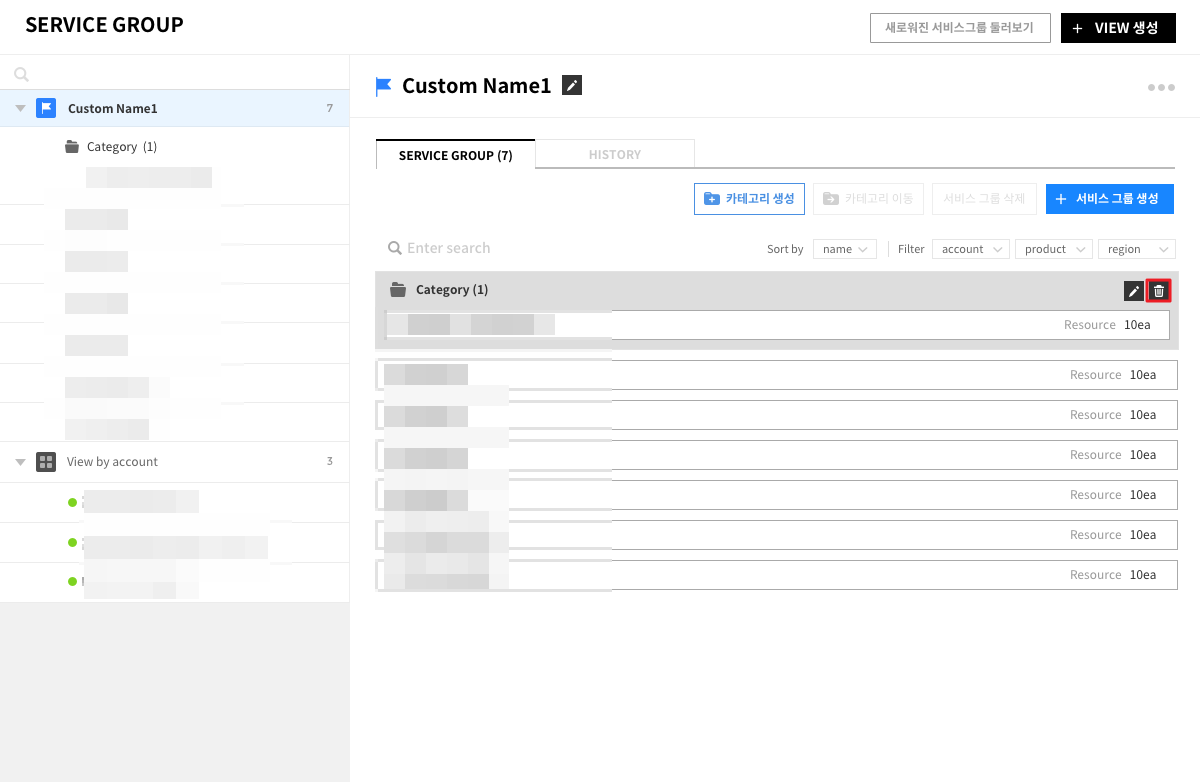

카테고리 삭제

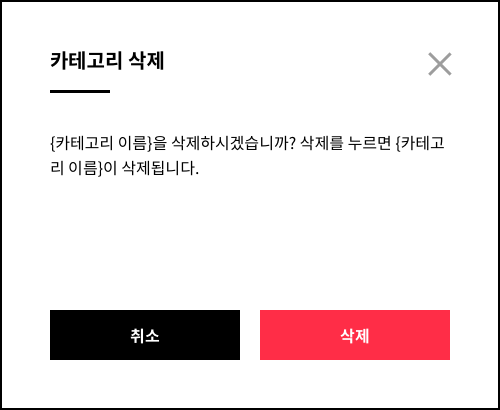

① 생성한 카테고리 이름에 마우스를 올리면 나타나는 편집 및 삭제 버튼이 나타납니다. 카테고리를 삭제하려면 삭제 아이콘을 클릭합니다.

② 삭제 버튼을 클릭하면 카테고리삭제 확인 팝업이 나타납니다. 삭제를 클릭하면 선택한 카테고리는 지워지고, 카테고리 안에 포함되어 있던 서비스 그룹 카테고리에 포함되지 않는 서비스 그룹으로 변경됩니다.

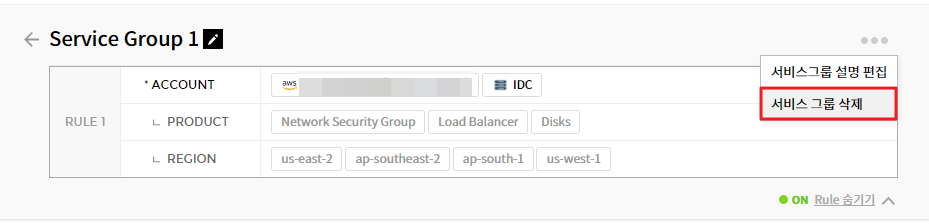

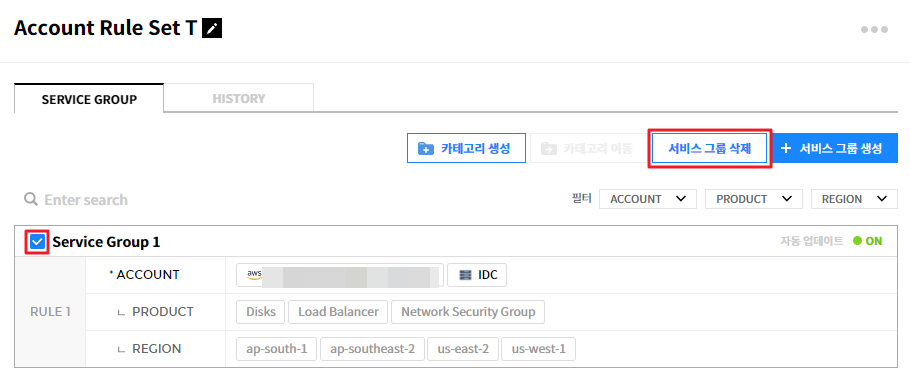

서비스 그룹 삭제

① 서비스 그룹 상세 화면에서 서비스 그룹 삭제 버튼을 클릭합니다.

② 또는 View 상세 화면에서 삭제할 서비스 그룹을 체크한 후 우측 상단의 서비스 그룹 삭제 버튼을 클릭해 복수의 서비스 그룹을 한번에 삭제하거나, 삭제할 서비스 그룹에 마우스를 가져가면 편집, 삭제, 추가 버튼이 나타나는데 이때 삭제 버튼을 클릭해 삭제할 수 있습니다.

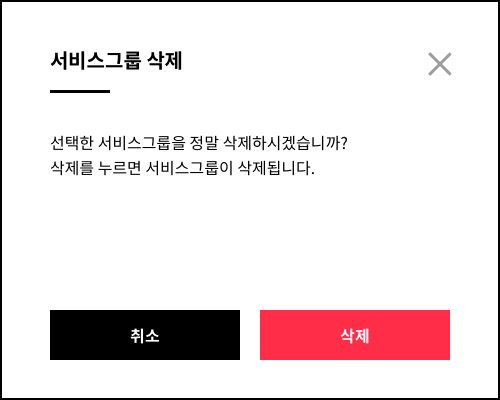

③ 삭제 버튼을 클릭하면 삭제 확인 팝업이 나타나며, 삭제 버튼을 클릭하면 해당 서비스 그룹이 삭제됩니다.

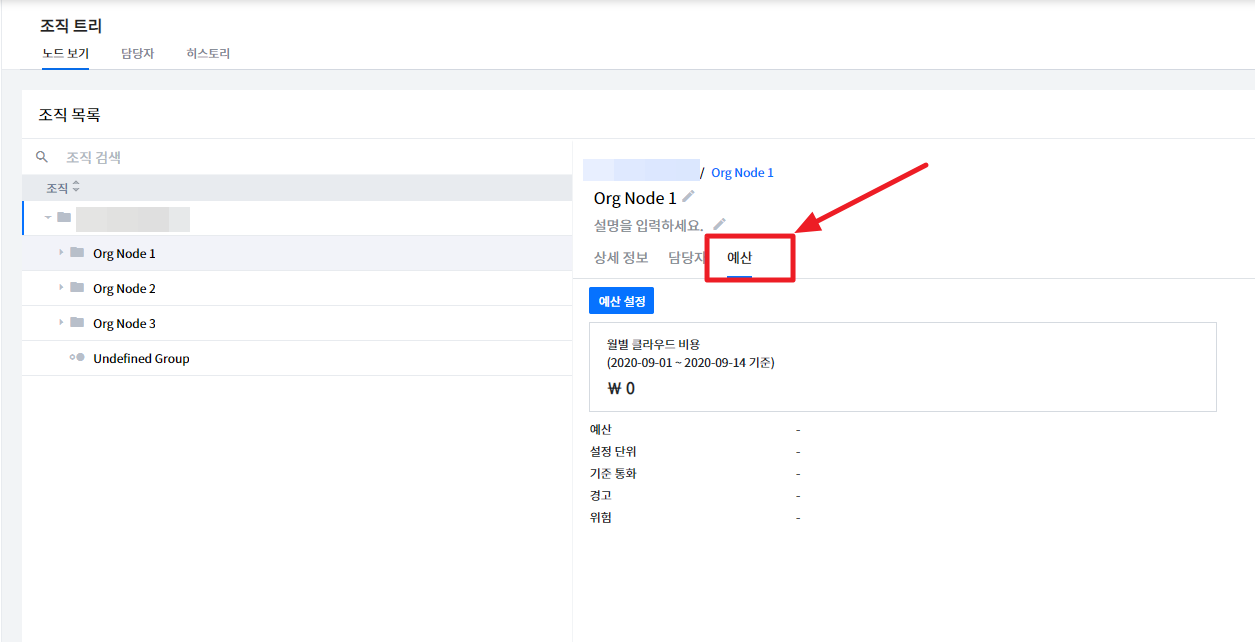

조직 트리

Service Portal > 조직 트리

조직 트리는 멀티클라우드 계정 또는 많은 계정을 사용하는 조직이 변화에 따라서 비용을 쉽게 구분해서 관리할 수 있게 도와주는 기능입니다. 클라우드 리소스와 비용을 조직 구조에 맞게 계층적 구조로 그룹화할 수 있게 지원합니다. Asset Management의 Service Group별로 노드를 구성하고, 각 노드 별로 담당자를 지정할 수 있습니다. 사용자의 권한에 따라 접근이 가능한 조직 노드의 리소스와 비용 정보만 볼 수 있도록 보안을 구성할 수 있습니다.

📜 참고: 조직마다 하나의 트리 구조를 가지고, 조직에 해당하는 루트 노드와 각 부서 또는 팀에 해당하는 하위 노드로 구성되어 있습니다. 하위 노드는 사용자가 원하는 만큼 추가할 수 있습니다. 조직 노드는 조직 트리의 기본 단위입니다.

조직 트리가 제공하는 기능은 다음과 같습니다.

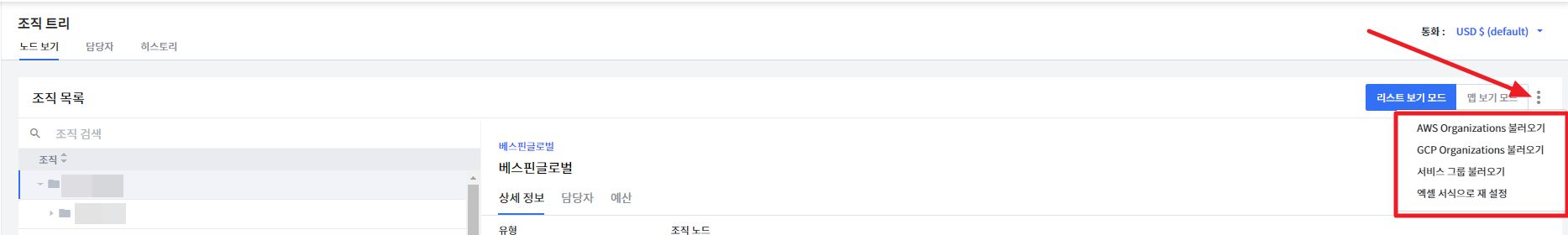

조직 트리 설정

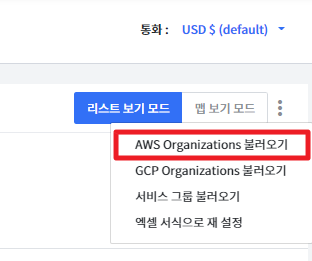

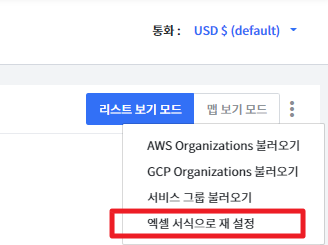

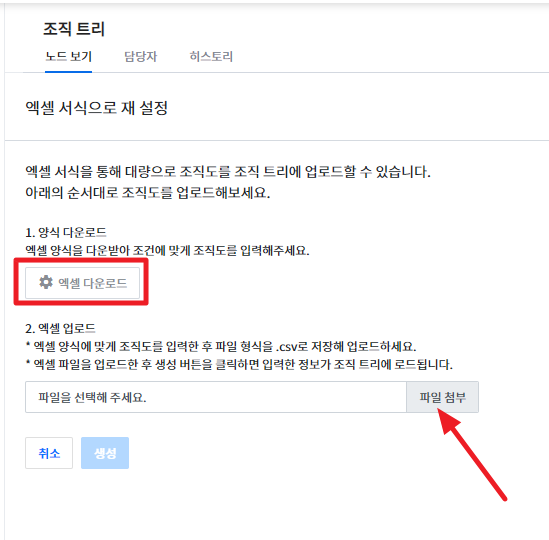

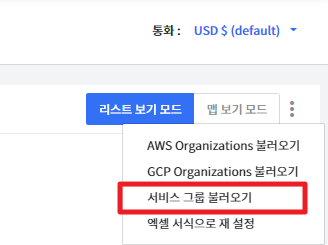

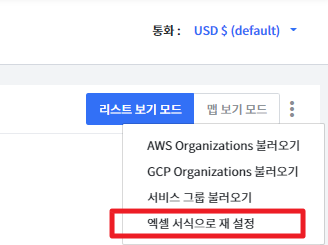

조직 트리를 시작하는 방법을 설명합니다. 조직 트리는 아래 이미지처럼 더보기 버튼을 클릭해 조직 트리를 설정할 수 있습니다. AWS Organizations 불러오기, GCP Organizations 불러오기, 서비스 그룹 불러오기, 엑셀 서식으로 재설정 방법을 이용해 설정이 가능합니다.

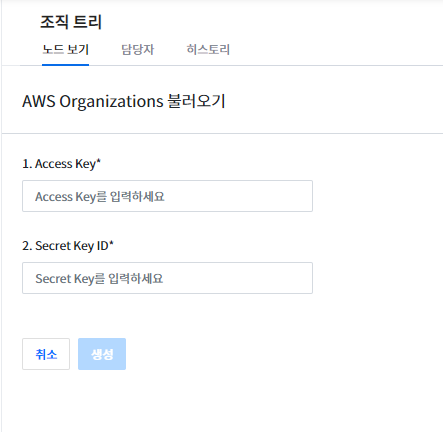

AWS Organizations 불러오기

AWS Organizations 서비스를 사용해 계정을 관리하고 있다면, AWS Organizations를 로드해 조직 트리에서 비용을 모니터링할 수 있습니다. 더보기 버튼을 클릭해 드롭다운 목록에서 AWS Organizations 불러오기 버튼을 클릭한 후 다음 화면에서 Access Key와 Secret Key를 입력합니다. 생성 버튼을 클릭하면 새로운 조직 트리가 설정됩니다.

GCP Organizations 불러오기

GCP Organizations 서비스를 사용해 계정을 관리하고 있다면, GCP Organizations를 로드해 조직 트리에서 비용을 모니터링할 수 있습니다. 더보기 버튼을 클릭해 드롭다운 목록에서 GCP Organizations 불러오기 버튼을 클릭한 후 다음 화면에서 PrivateKey를 업로드합니다. 생성 버튼을 클릭하면 새로운 조직 트리가 설정됩니다.

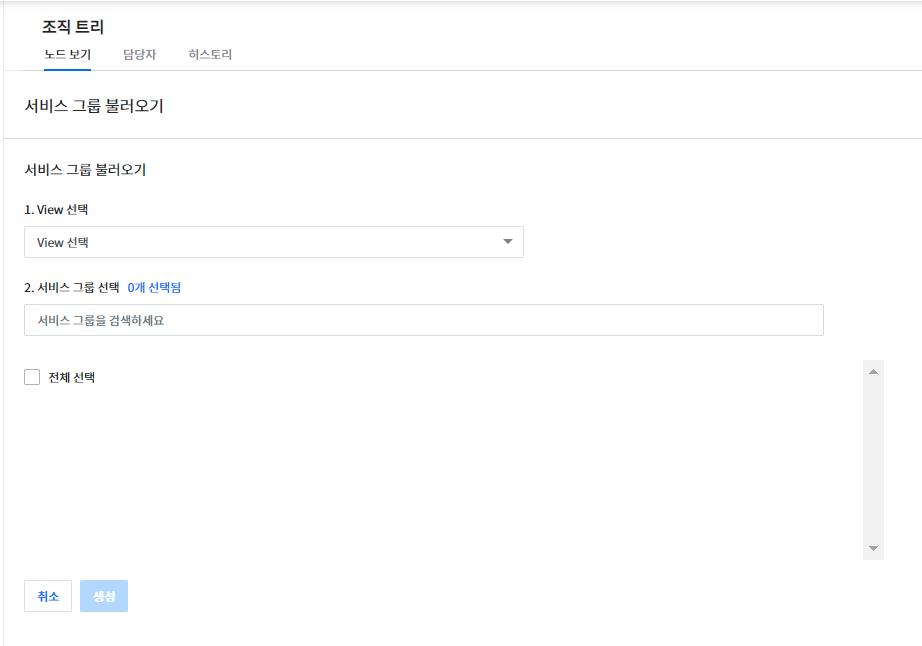

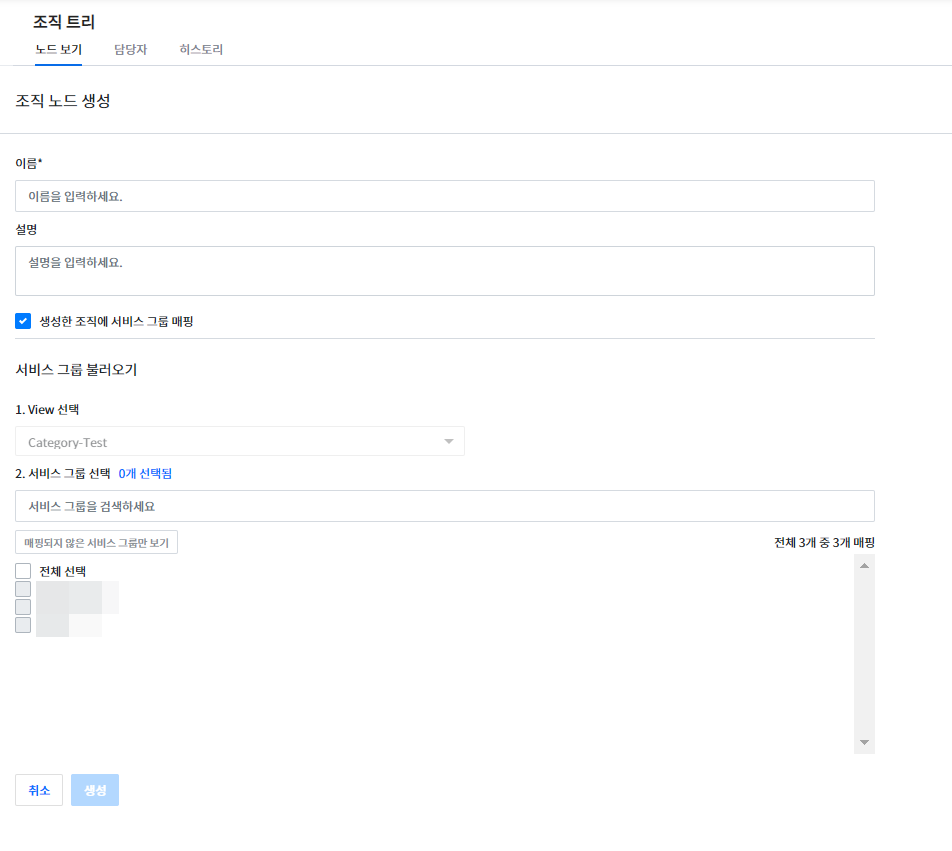

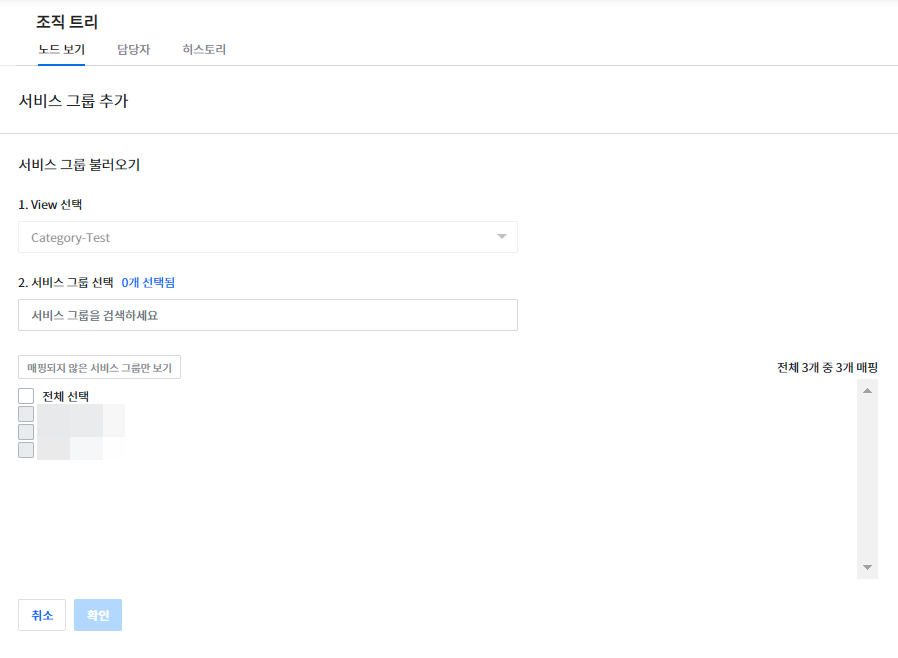

서비스 그룹 불러오기

Service Portal에 서비스 그룹을 이미 가지고 있는 사용자는 서비스 그룹을 로드해 조직 트리에서 비용을 모니터링할 수 있습니다. 더보기 버튼을 클릭해 드롭다운 목록에서 서비스 그룹 불러오기 버튼을 클릭합니다. 다음 화면에서 View와 서비스 그룹을 순차적으로 선택합니다. 생성 버튼을 클릭하면 조직 노드에 서비스 그룹이 매핑됩니다.

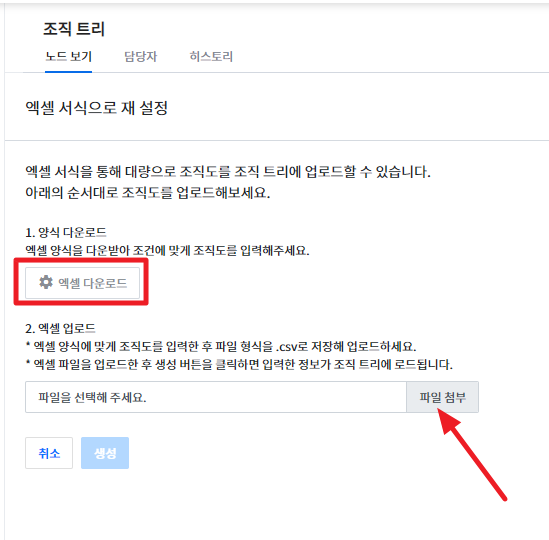

엑셀 서식으로 재설정

더보기 버튼을 클릭해 엑셀 서식으로 재설정 버튼을 클릭합니다. 엑셀 서식을 통해 대량으로 조직도를 조직 트리에 업로드할 수 있습니다. 엑셀 파일을 다운받아 조직도를 입력한 후 해당 파일을 업로드하면 엑셀서식 대로 조직 노드가 생성됩니다.

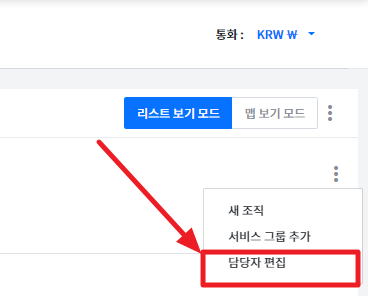

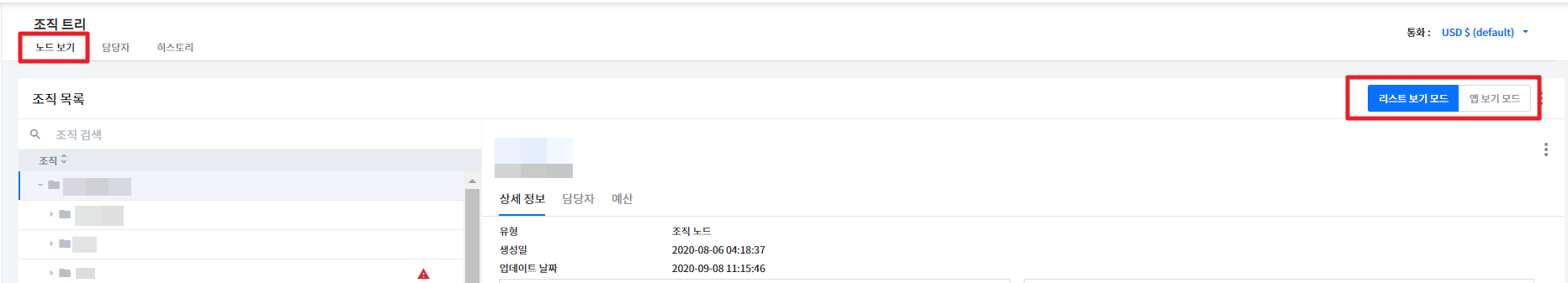

노드 보기

조직 트리는 리스트 보기 모드와 맵 보기 모드 옵션을 제공하고, 전체 조직을 축소 또는 확장해서 보거나 전체 화면으로 보는 것도 가능합니다. 맵 보기 모드에서는 드래그 앤 드랍으로 쉽게 노드의 위치를 변경할 수 있습니다.

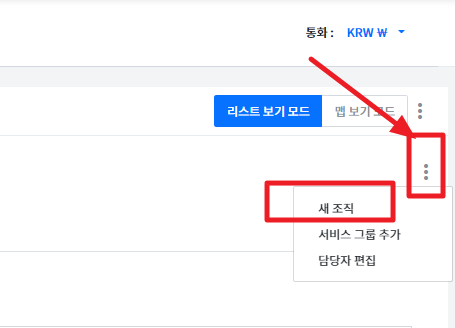

새 조직 노드 생성

선택한 노드에 새로운 조직을 추가할 수 있습니다. 새로운 조직 생성 시 서비스 그룹도 같이 매핑할 수도 있습니다.

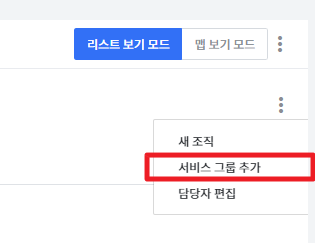

서비스 그룹 추가

선택한 노드에 서비스 그룹을 추가할 수 있습니다.

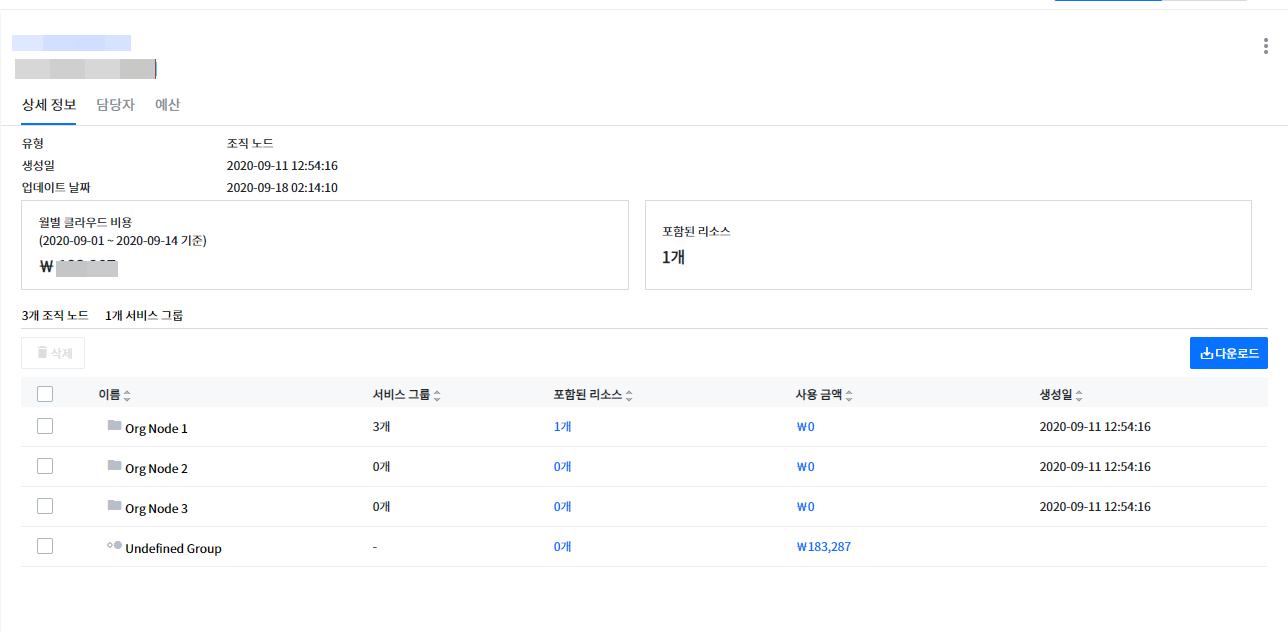

상세 정보

조직 트리 대시보드에서 노드를 선택하면, 선택한 노드의 유형, 생성일, 클라우드 비용, 포함된 리소스 개수 및 하위 노드의 상세 정보를 확인할 수 있습니다.

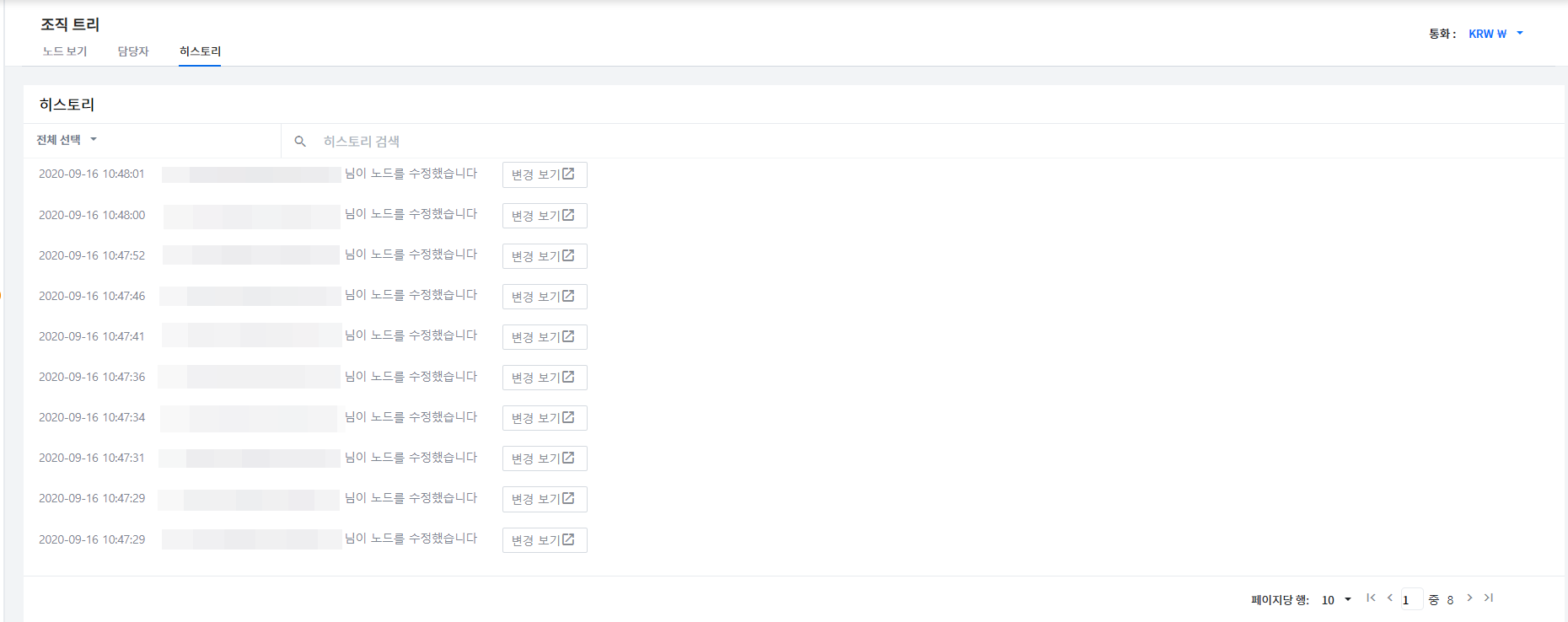

히스토리

각 노드의 변경 이력을 확인할 수 있습니다. 노드 생성, 수정, 삭제 등의 이력을 볼 수 있으며, 변경 보기를 통해 해당 이력의 변경 전과 후를 비교할 수도 있습니다.

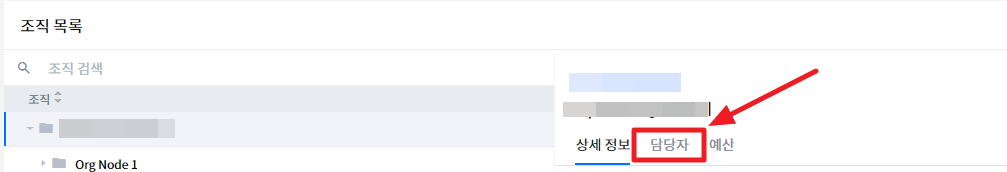

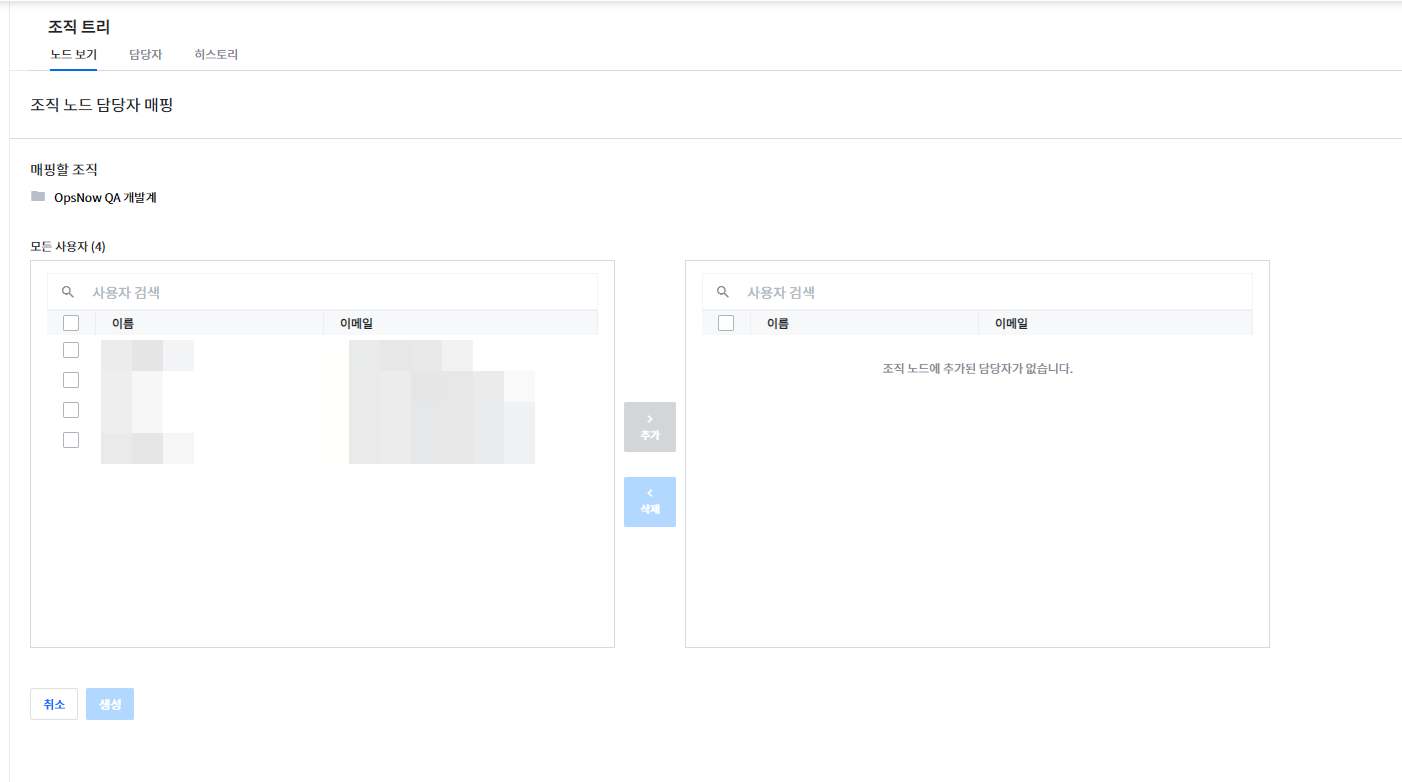

담당자 지정

노드에 담당자를 지정해 조직 노드의 생성, 수정, 삭제 권한을 부여할 수 있습니다. 권한을 부여받지 않은 사용자는 해당 노드에 액세스할 수 없습니다.

담당자는 조직 목록에서 노드 선택 후 담당자 버튼을 클릭 또는 오른쪽 상단에 위치한 담당자 편집 버튼을 클릭해 지정할 수 있습니다.

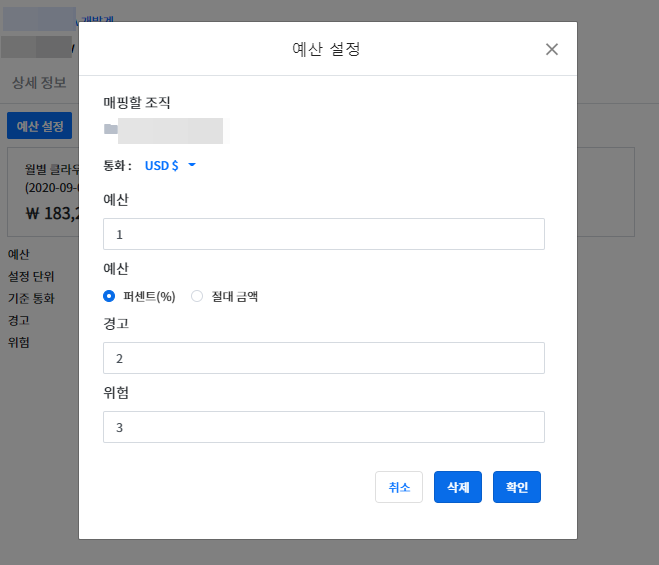

예산 설정

각 노드별로 예산을 설정해 관리합니다.

예산 설정

예산 설정 버튼을 클릭한 후 금액을 설정해 임계값을 초과할 경우 경고나 위험 등으로 표시합니다. 경고 및 위험은 백분율(%) 또는 절대 금액으로 설정합니다.

주의: 지출이 임계값을 초과하면, 경고 또는 위험 사인이 각각의 노드에 표시됩니다.

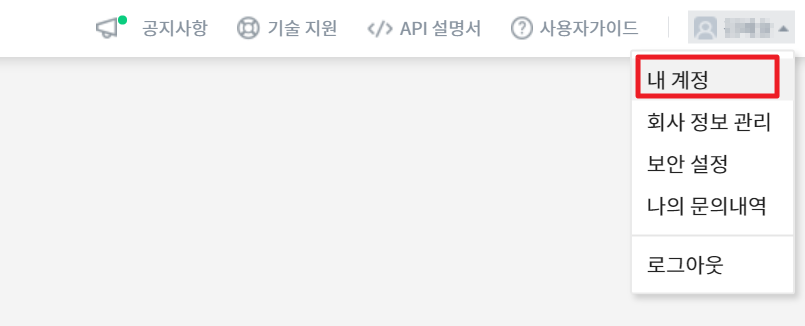

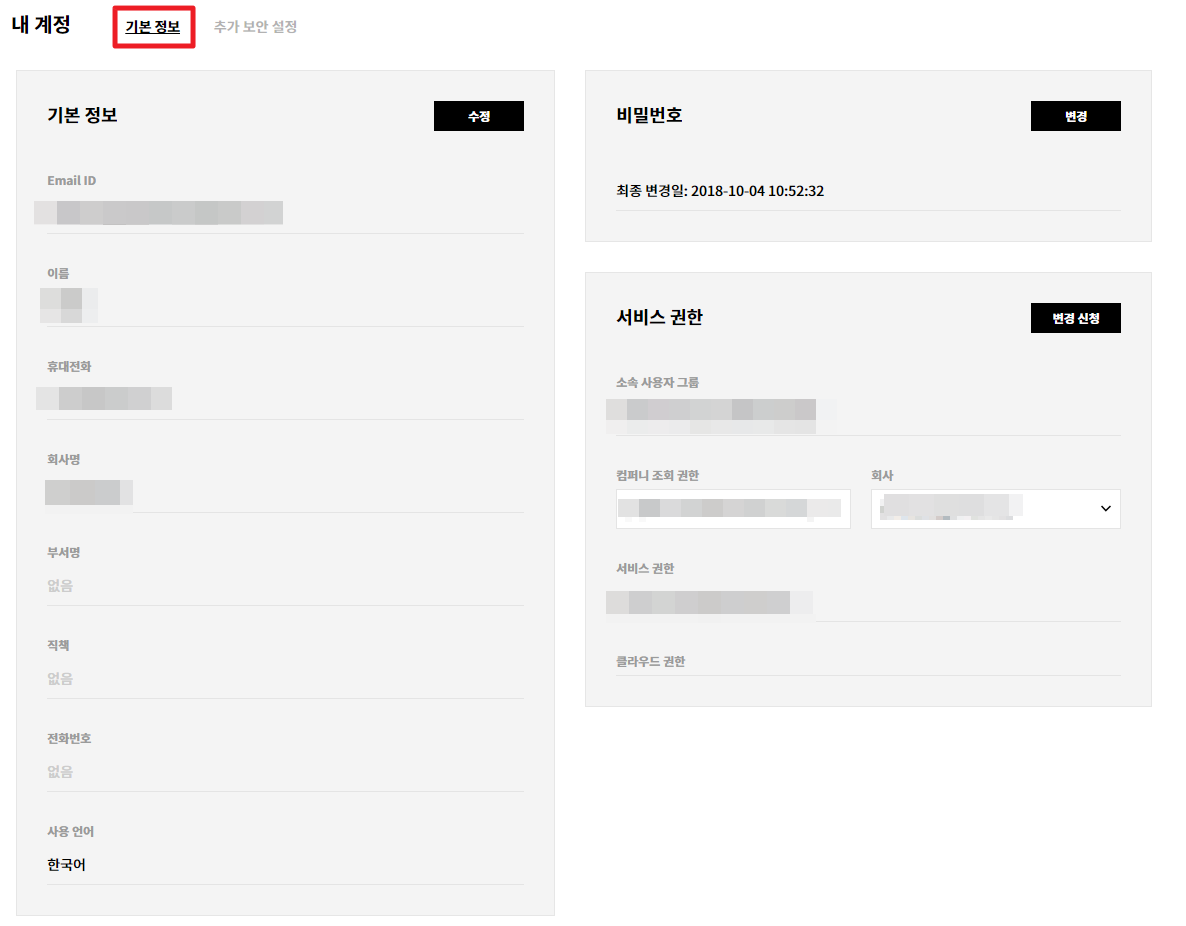

개인 정보 및 보안

내 계정, 이메일 주소, 비밀번호 등의 기본 정보 및 서비스에 액세스할 때 보안을 강화할 수 있는 추가 보안 설정 등을 설정할 수 있습니다.

내 계정

서비스 화면 오른쪽 상단의 사용자 이름을 클릭 후 내 계정 메뉴를 선택합니다. 내 계정 페이지에서 내 계정의 기본 정보 및 추가 보안을 설정할 수 있습니다.

기본 정보

기본 정보 페이지에서는 이메일 ID, 이름, 전화번호, 회사명 등의 기본 정보 및 권한을 부여받은 사용자 그룹과 서비스 권한, 조회 가능한 회사 등을 확인할 수 있습니다.

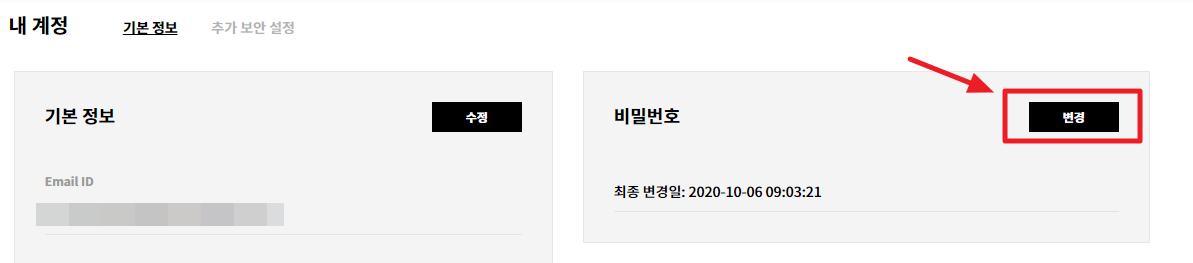

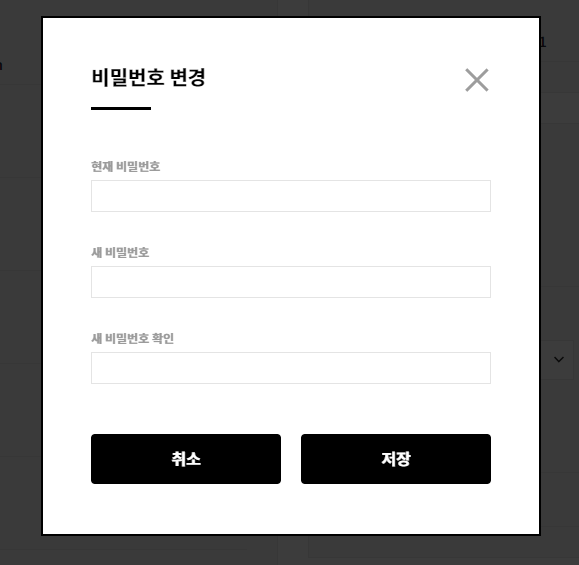

비밀번호 변경 및 찾기

보안상의 이유로 비밀번호를 변경하거나 잊어버린 경우 재설정할 수 있습니다. 기본 정보 페이지의 비밀번호 변경 메뉴에서 비밀번호를 변경할 수 있습니다. 변경 버튼을 클릭하면 새 비밀번호를 입력할 수 있는 팝업창이 나타납니다.

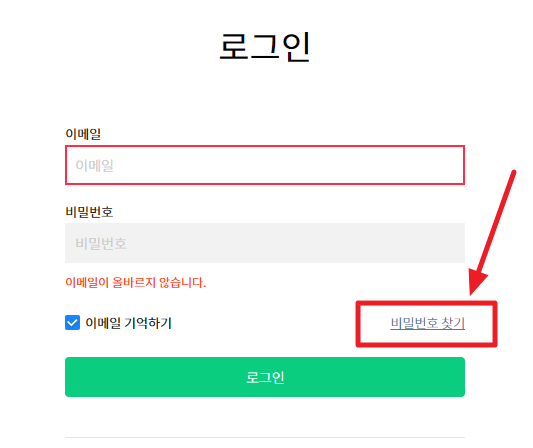

비밀번호를 잊어버린 경우, 로그인 페이지에서 비밀번호 찾기 버튼을 클릭합니다. 사용자 이름과 이메일 주소를 입력하면 시스템에서 임시 비밀번호를 입력한 이메일로 발송합니다. 임시 비밀번호로 로그인한 후 내 계정 > 기본 정보 > 비밀번호 메뉴에서 비밀번호를 변경합니다.

추가 보안 설정

Service Portal은 멀티 팩터 인증(Multi Factor Authentication, MFA)을 사용하여 리소스를 안전하게 보호할 것을 권장하고 있습니다. MFA를 사용해 사용자가 로그인 성공 후 추가 인증 절차를 거치도록 해 보안을 한층 강화할 수 있습니다.

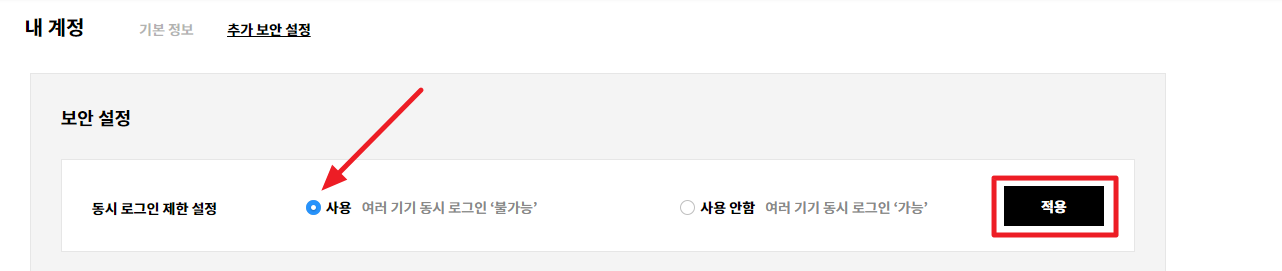

동시 로그인 제한 설정

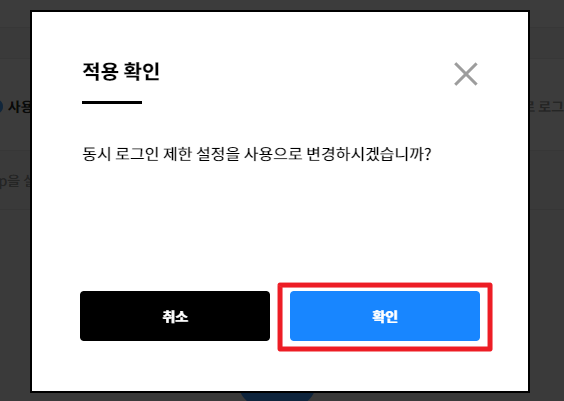

① 동시 로그인 제한 설정에서 사용 선택 버튼을 클릭한 후 적용 버튼을 클릭합니다.

② 변경 사항을 적용할지 여부를 다시 묻는 팝업창이 나타나면 확인 버튼을 클릭합니다.

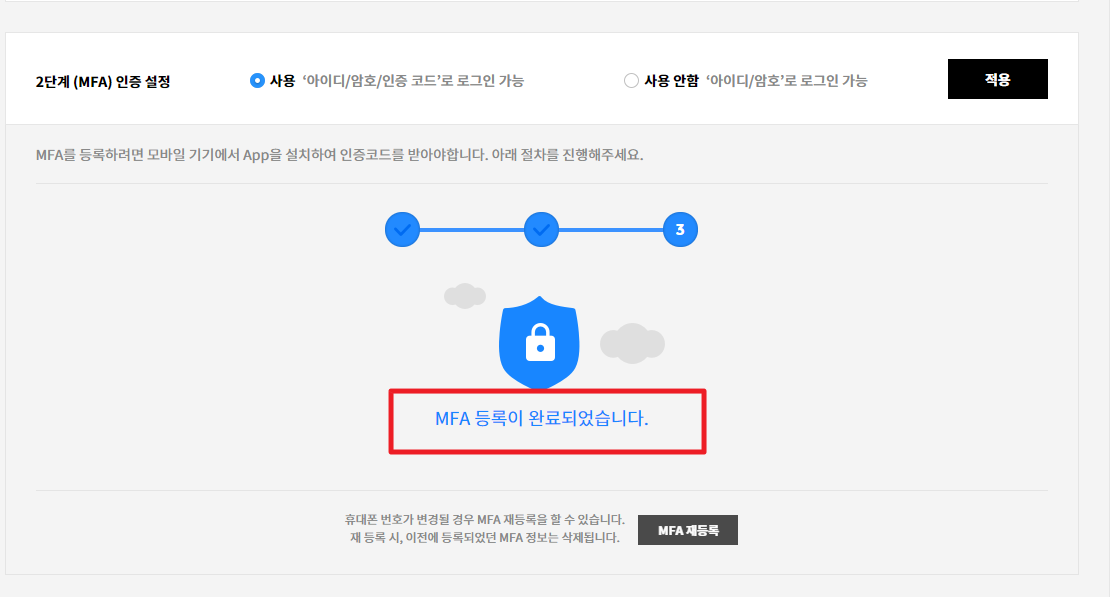

2단계(MFA) 인증 설정

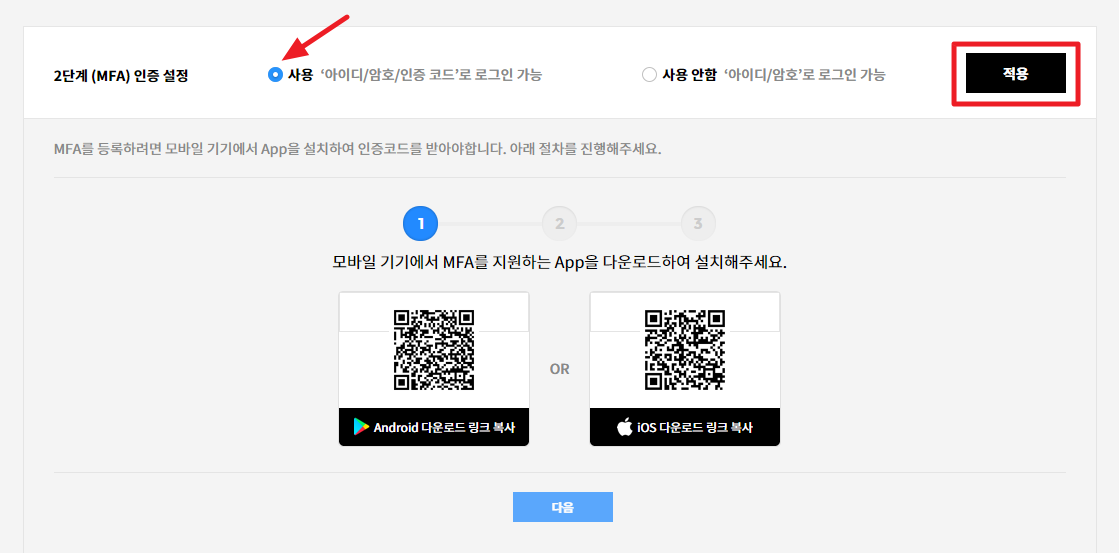

① 2단계(MFA) 인증 설정 항목을 활성화하고 적용 버튼을 클릭합니다. Admin 접속이 필요한 사용자는 2단계(MFA) 인증 설정을 반드시 활성화해야 하지만, 비사용자에게는 선택 사항입니다.

② 적용 여부를 묻는 팝업창이 나타나면 확인 버튼을 클릭해 적용을 완료합니다.

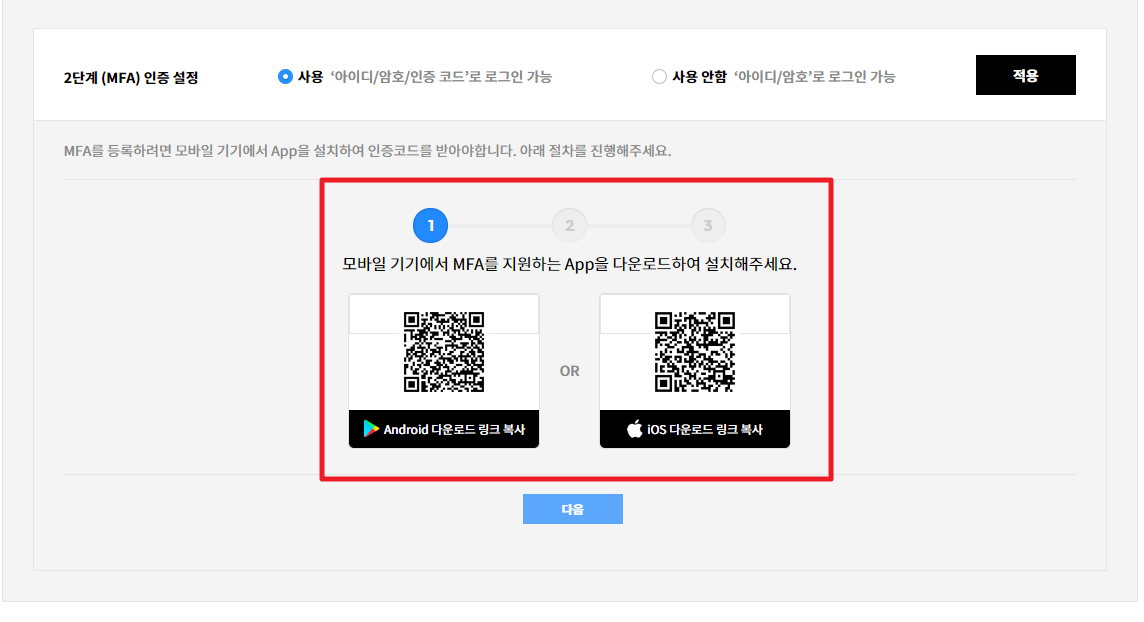

③ 2단계(MFA) 인증 설정을 활성화한 후 모바일 기기에서 앱을 설치합니다. 모바일 기기에서 MFA를 지원하는 앱을 다운받거나 모바일 기기에서 아래에 보이는 QR 코드를 찍으면 설치 가능한 앱으로 이동해 다운받을 수 있습니다.

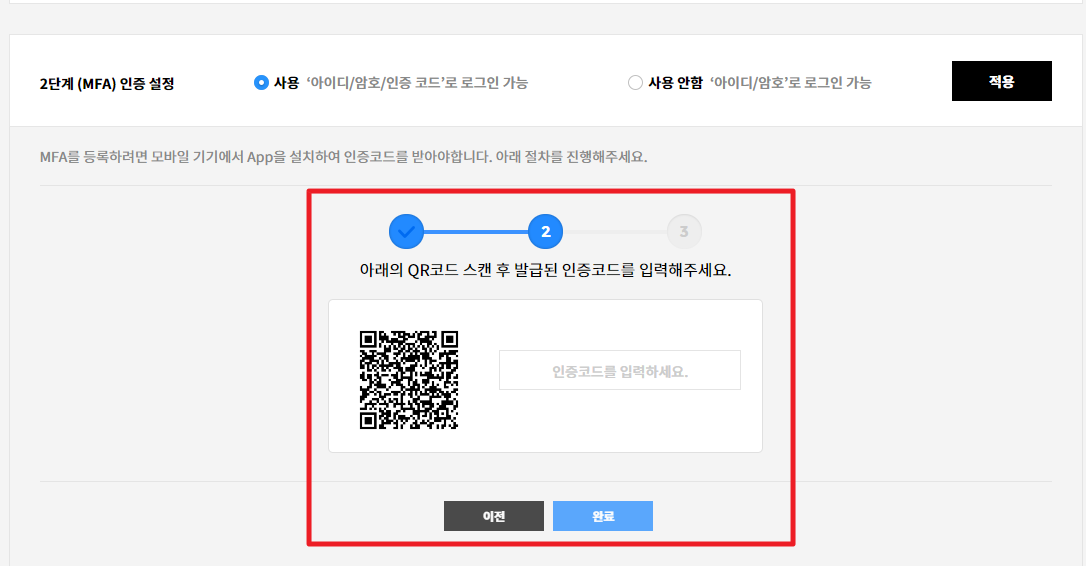

④ 아래의 QR 코드를 스캔 후 발급된 인증 코드를 입력합니다.

⑤ 인증 코드를 입력하면 MFA 등록이 완료됩니다.

회사 정보 관리

회사 정보 관리 메뉴에서는 기본 정보, 서비스 사용 정보, Azure CSP 사용 정보, 결제 정보 등을 확인할 수 있습니다.

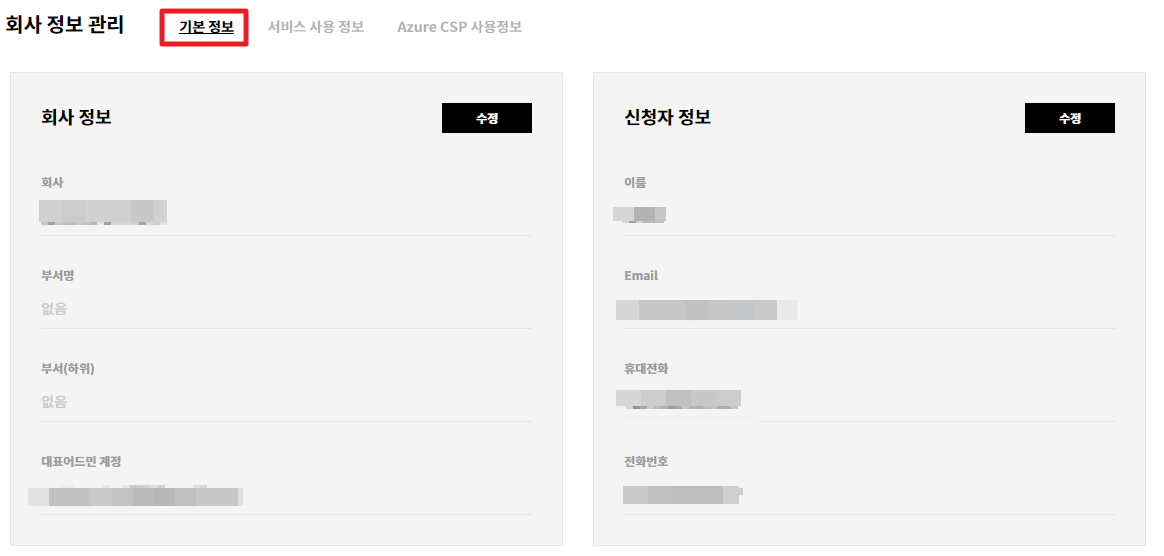

기본 정보

기본 정보 페이지에서 기본적인 회사 정보와 해당 회사를 등록한 사용자의 기본 정보를 확인할 수 있습니다.

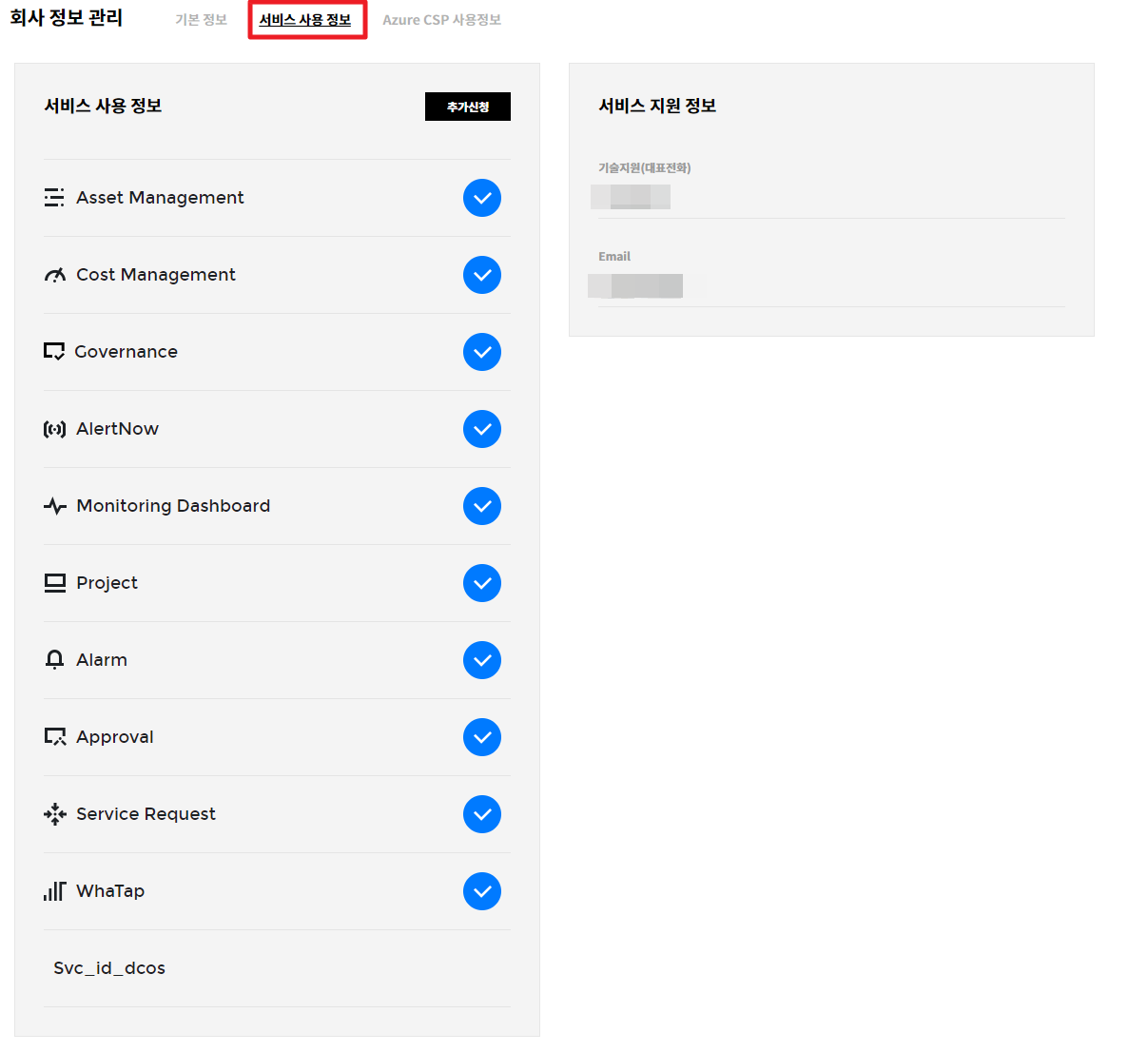

서비스 사용 정보

등록된 회사에서 사용하고 있는 서비스 목록을 확인할 수 있습니다.

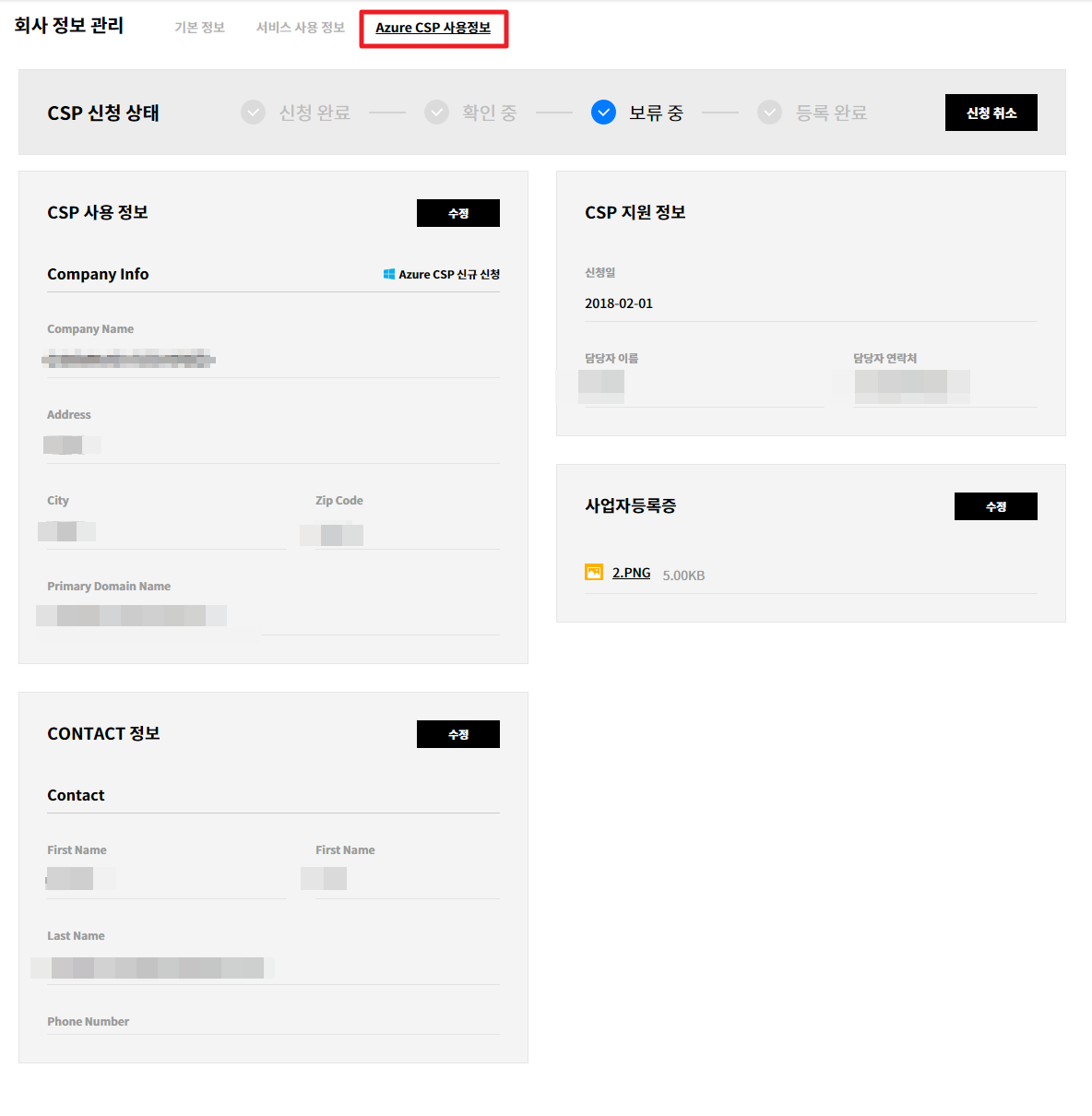

Azure CSP 사용 정보

Azure CSP의 기본 정보를 확인할 수 있으며, CSP 사용 정보, CSP 지원 정보, 연락처 및 CSP 신청 상태를 확인할 수 있습니다.

보안 설정

IP 주소를 등록해 액세스를 제한하는 방식은 Admin 사용자에게만 해당되며, 반드시 PC에서 설정해야 합니다. IP 주소 등록이 필요한 경우 기술지원팀으로 문의해 주세요.

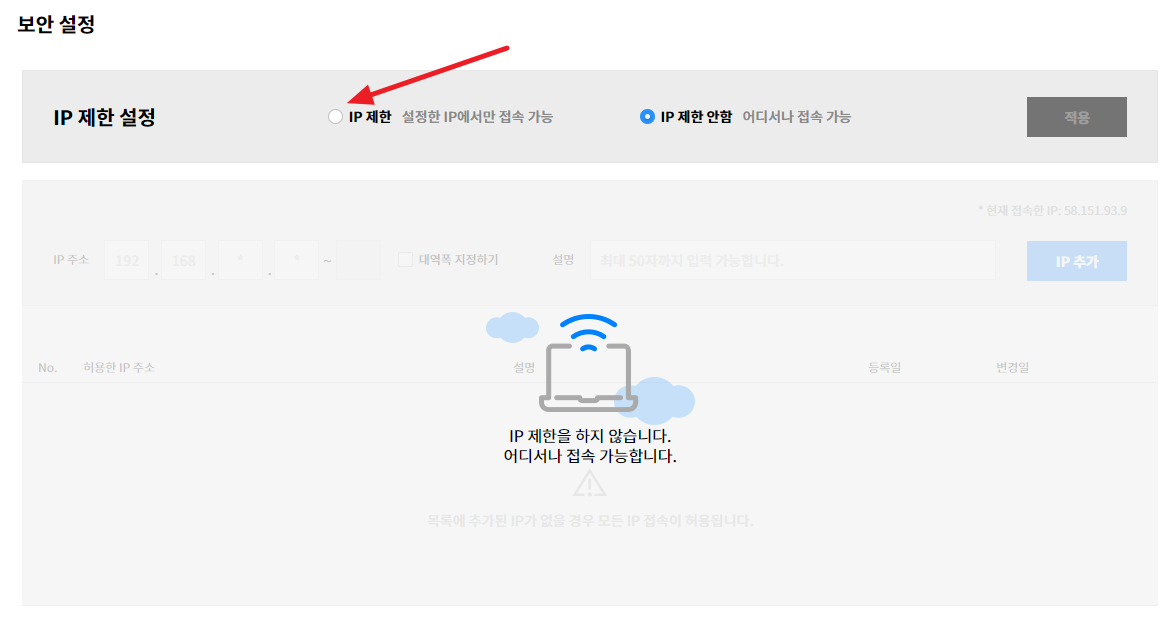

IP 제한 설정

IP 주소를 등록한 이후에는 등록된 IP 주소로만 Admin 접속이 가능하기 때문에 다른 IP 주소로 접속해야 할 경우 변경할 IP 주소를 재등록해야 합니다.