Asset

한눈에 들어오는 클라우드 리소스의 관계도로 조직의 리소스 현황을 손쉽게 파악할 수 있으며, 리소스를 얼마나 효과적으로 활용하는지를 자동으로 분석해 보여줍니다.

빠른 시작 가이드

본 가이드는 Asset 서비스를 사용하는 데 필요한 기본적인 내용을 설명합니다. Service Portal에서 사용 중인 클라우드 계정을 등록하고 필요한 설정을 완료하였다면 Asset 서비스를 시작할 수 있습니다. 클라우드 계정 등록 및 설정은 Service Portal의 빠른 시작 가이드를 참조하세요.

대시보드

사용 중인 전체 리소스 정보뿐만 아니라 클라우드 서비스별 리소스 정보를 확인할 수 있습니다. 집계된 리소스를 수집하고 분석하여 주간별 사용량 트렌드를 제공합니다. 클라우드 서비스별 리소스 정보와 서버, 데이터베이스 & 스토리지, 네트워크의 사용량 및 성능을 한눈에 보려면 대시보드를 참조하세요.서비스 그룹

전체 리소스를 사용자의 필요에 따라 자유롭게 구분할 수 있는 기능입니다. 사용자가 정한 기준에 따라 계정별, 제품별, 또는 리전별로 서비스 그룹을 생성하여 리소스 사용 현황 및 비용을 확인할 수 있습니다. 서비스 그룹 활용 방법은 서비스 그룹을 참조하세요.사용량

클라우드 서비스별 리소스 사용 현황과 사용 이력을 확인할 수 있습니다. 사용하고 있는 리소스의 리소스별 상태, 리전, 유형 등의 정보 및 과거 사용 이력도 제공합니다. 리소스 사용 현황은 사용량을 참조하세요.

대시보드

Asset > 대시보드

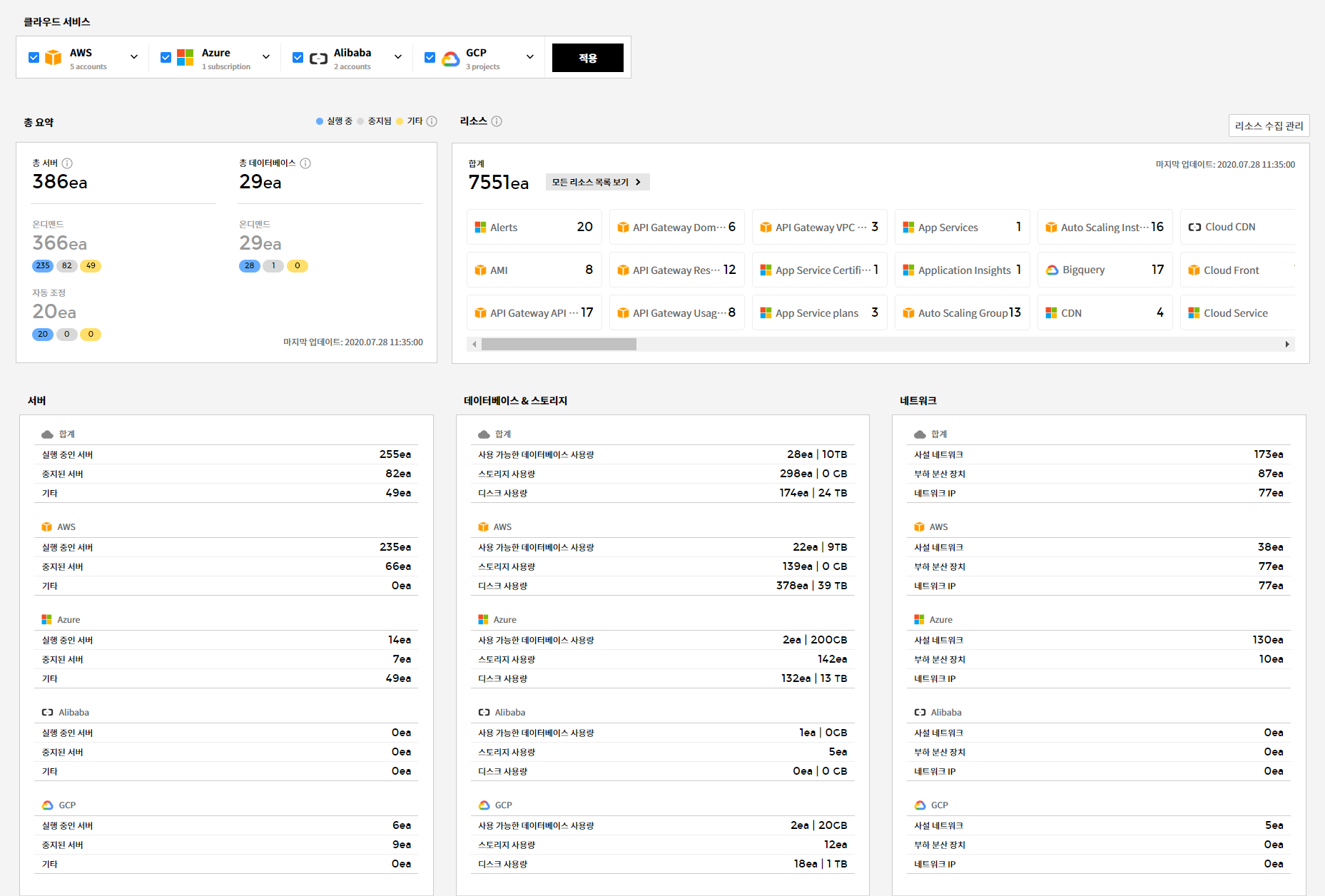

대시보드에서는 클라우드 서비스별 리소스 개수와 함께 서버, 데이터베이스 & 스토리지, 네트워크의 사용량 및 성능 정보를 한눈에 확인할 수 있습니다.

클라우드 서비스

현재 사용 중인 클라우드 서비스와 각 서비스의 리소스 개수가 표시됩니다. 클라우드 서비스를 선택한 후 [적용] 버튼을 클릭하면 해당 서비스에 대한 리소스 현황이 표시됩니다.

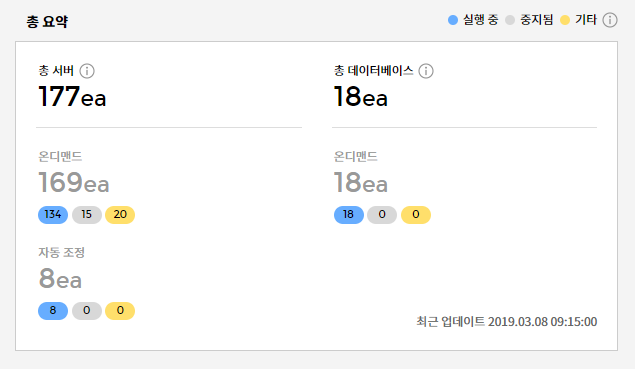

총 요약

선택한 클라우드 서비스의 서버 및 데이터베이스 개수를 표시합니다. 온디맨드 및 자동 조정 항목의 총 개수와 상태별 개수를 표시합니다.

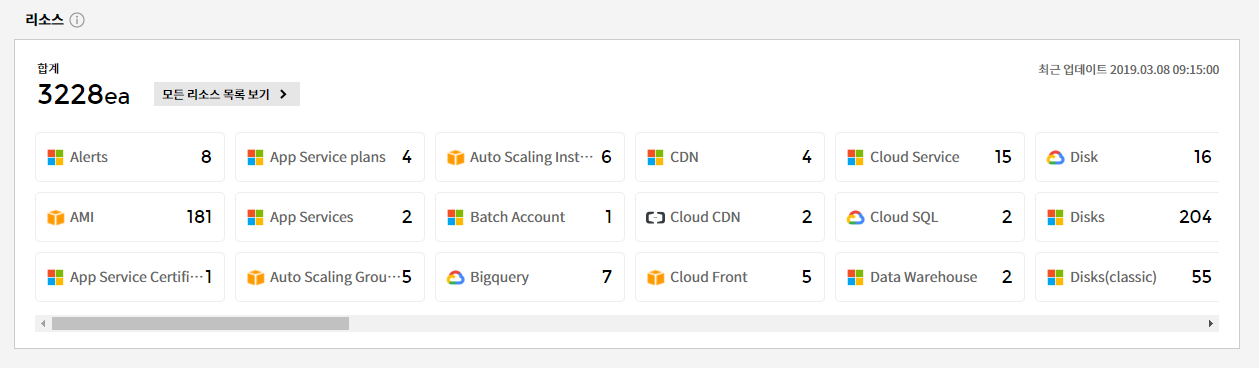

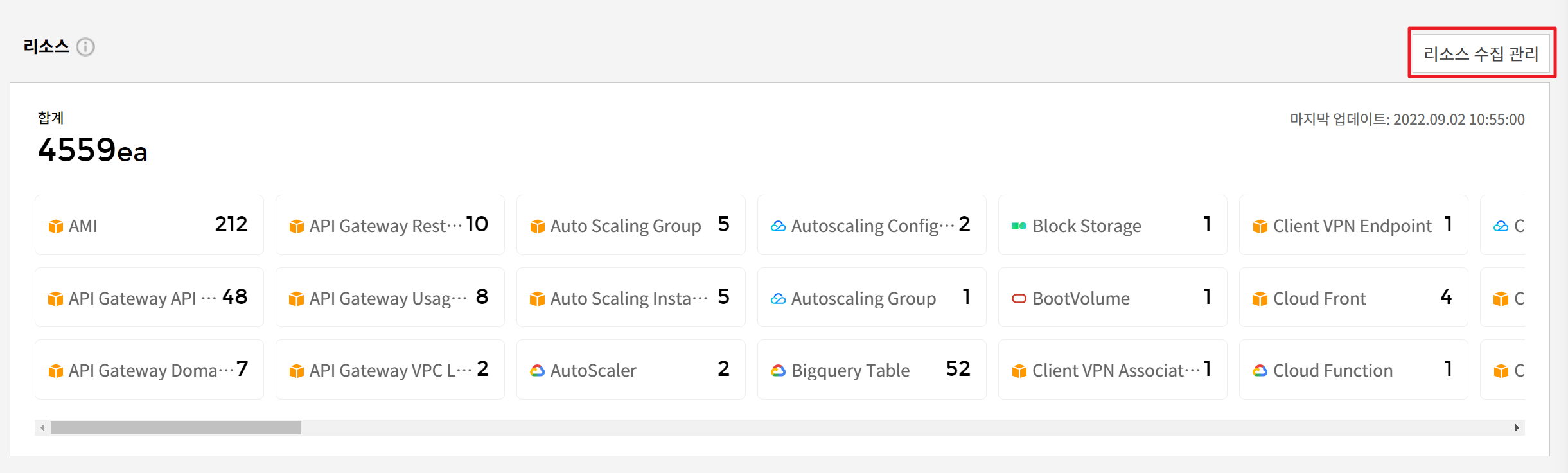

리소스

클라우드 서비스에서 사용 중인 모든 리소스 데이터를 주기적으로 업데이트하여 리소스 목록과 각 리소스의 현재 사용 개수를 표시합니다. 여기에 표시되지 않는 리소스를 조회하려면 클라우드 서비스 제공사의 관리 콘솔에서 권한을 추가해야 합니다.

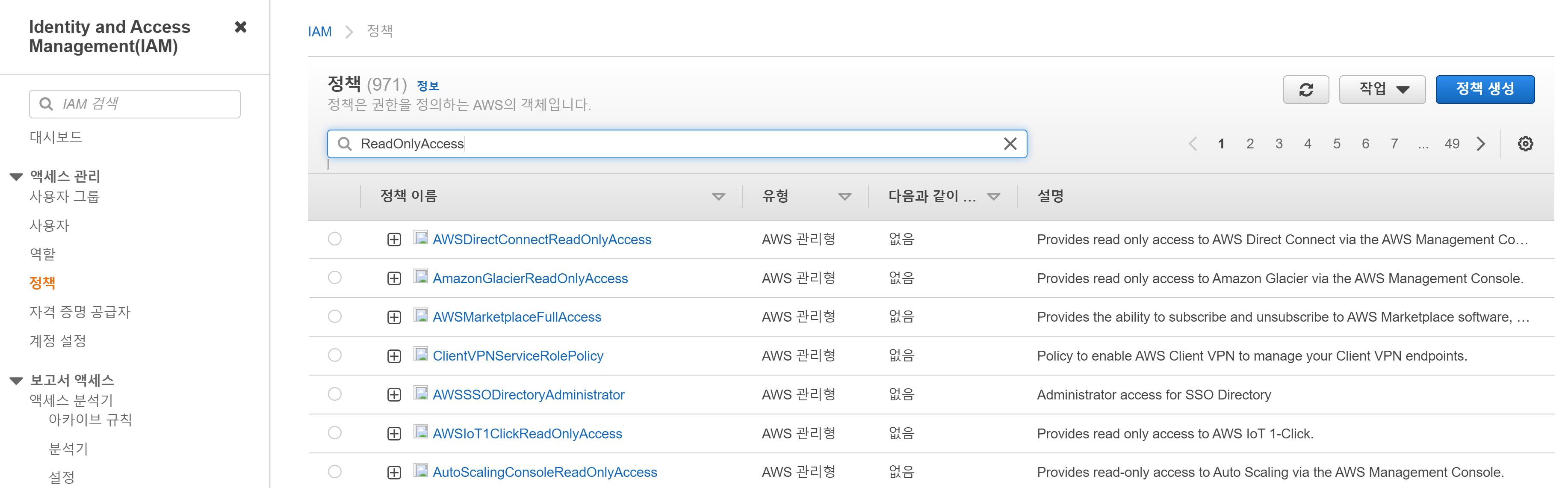

AWS에서 정책 권한 변경하기

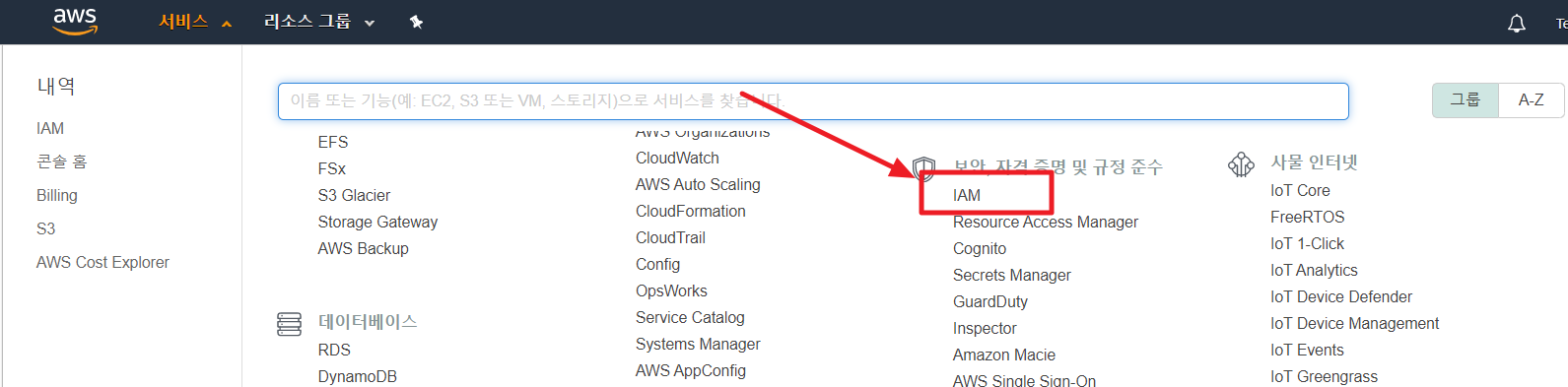

AWS 관리 콘솔에서 IAM 정책을 변경하여 대시보드 화면에서 조회할 수 있는 리소스 범위를 넓힐 수 있습니다.

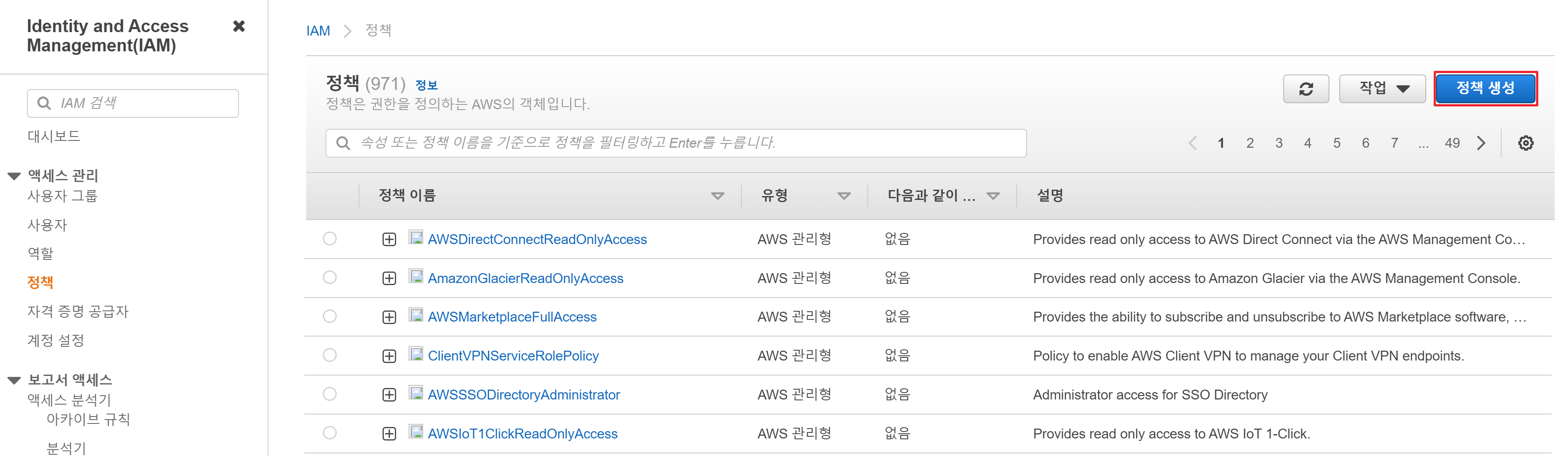

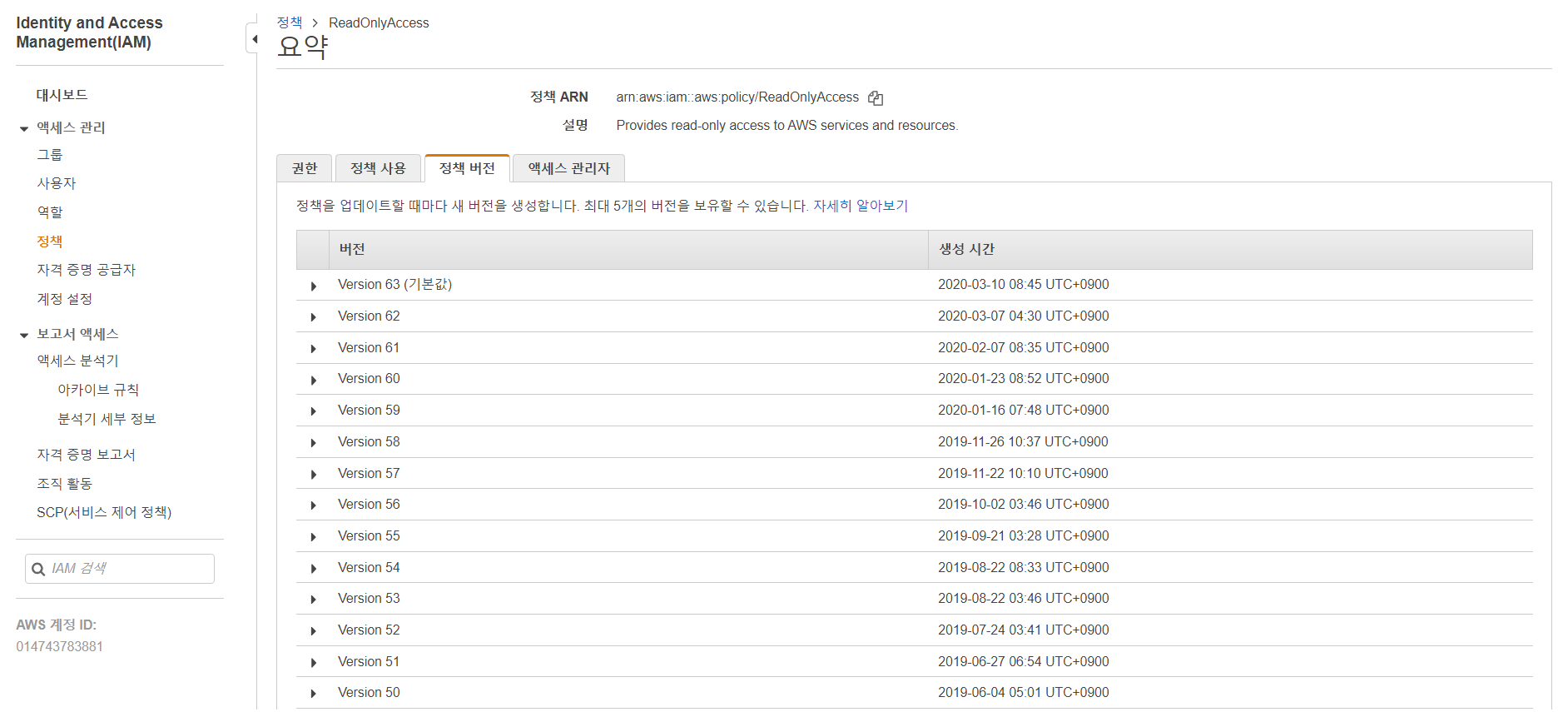

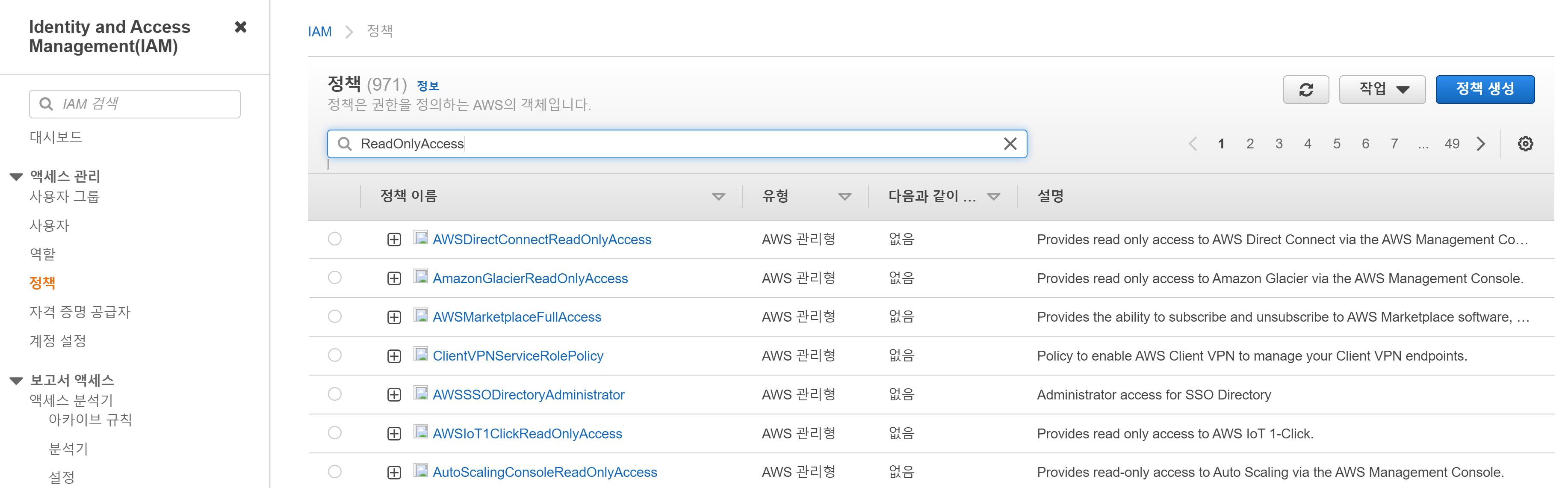

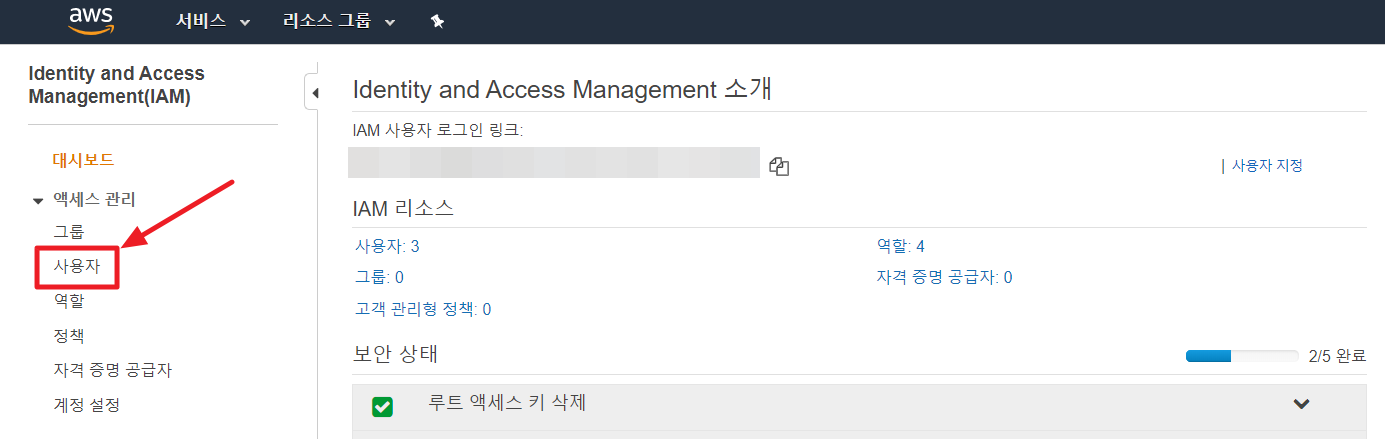

⑴ AWS 관리 콘솔에 로그인한 다음 IAM 메뉴로 이동합니다. 화면 좌측 메뉴에서 [정책]을 선택한 후 정책 목록에서 클라우드 계정에 연결된 정책을 찾습니다. 대부분 [ReadOnlyAccess]인 경우가 많으니 [ReadOnlyAccess]를 검색하거나 필터 기능을 사용하여 정책 목록을 필터링합니다.

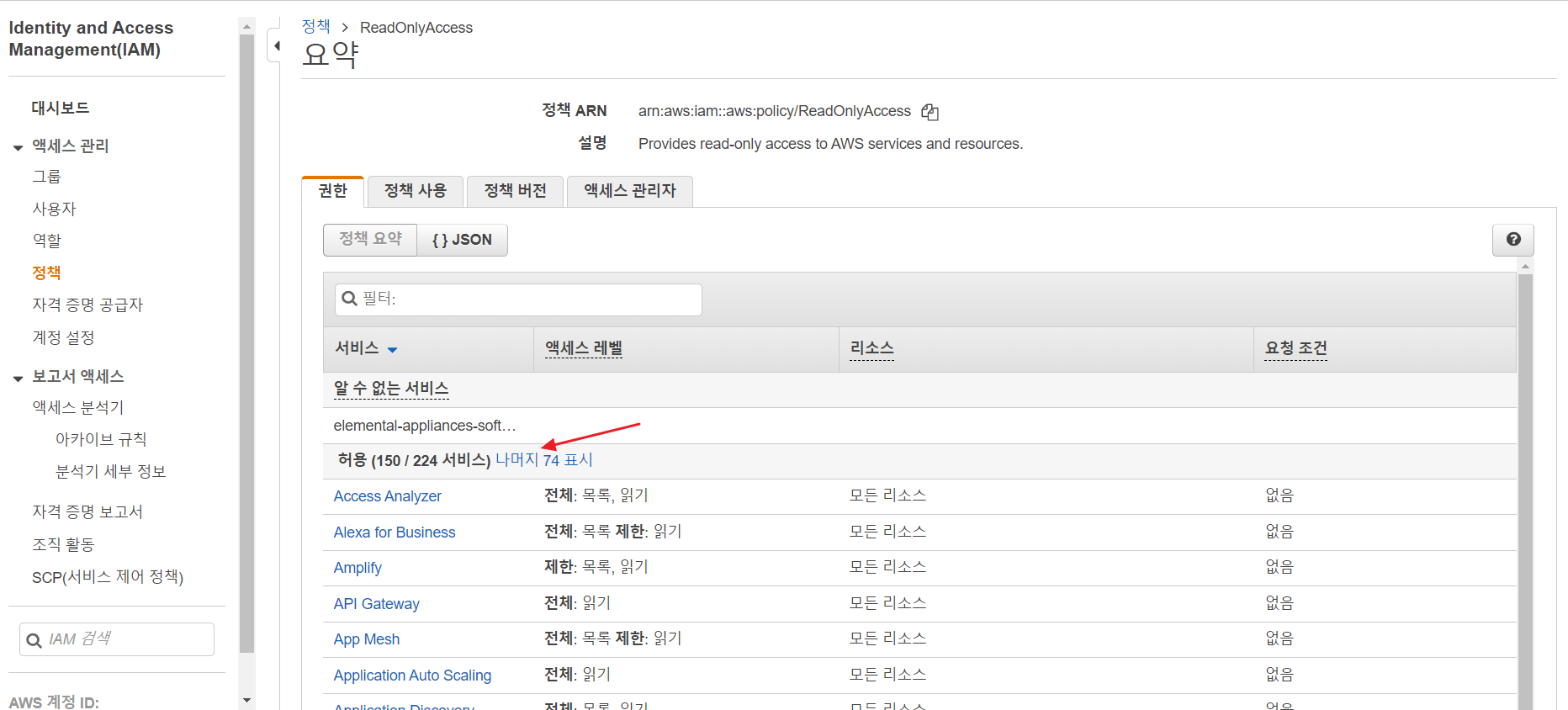

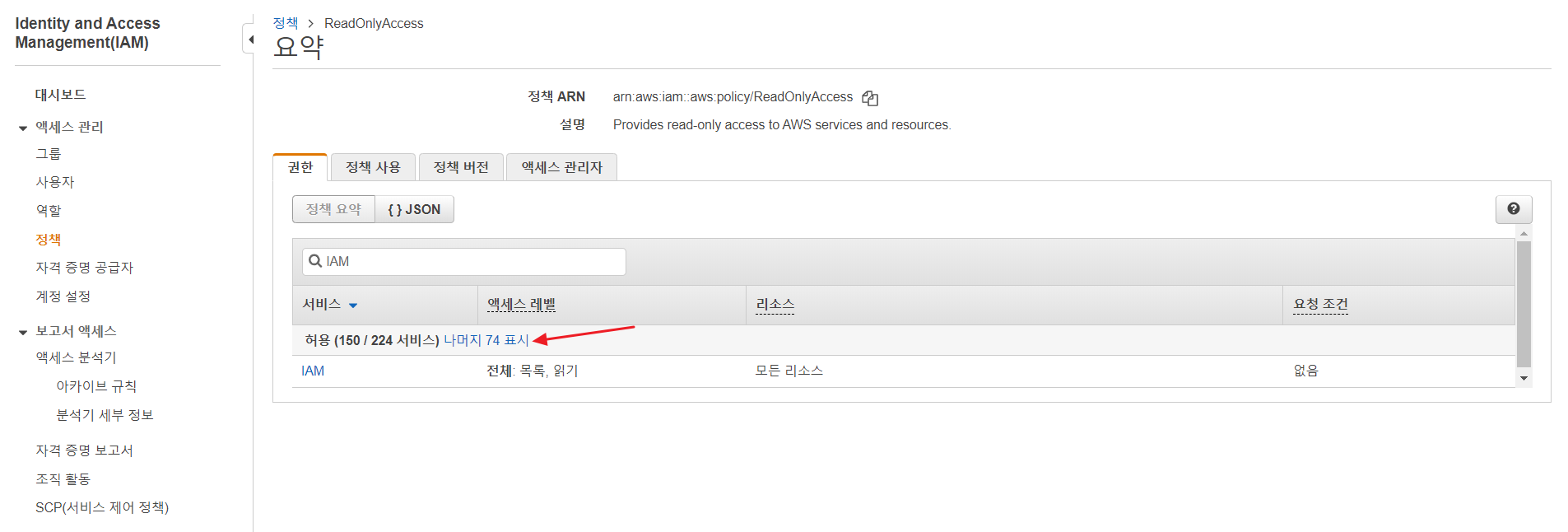

⑵ [ReadOnlyAccess] 정책을 클릭하면 해당 정책에 설정된 권한을 확인할 수 있습니다. [나머지 OO표시]를 클릭하여 권한이 없어 데이터를 수집할 수 없는 리소스가 있는지 확인합니다.

⑶ ReadOnlyAccess 정책은 AWS 관리형 정책이기 때문에 이 정책의 권한을 변경할 수 없으므로, 권한이 없어 수집할 수 없는 리소스가 존재하는 경우, 새로운 정책을 생성하여 해당 리소스에 대한 권한을 추가해야 합니다. 아래 ①~⑥번의 설명대로 설정해 주세요.

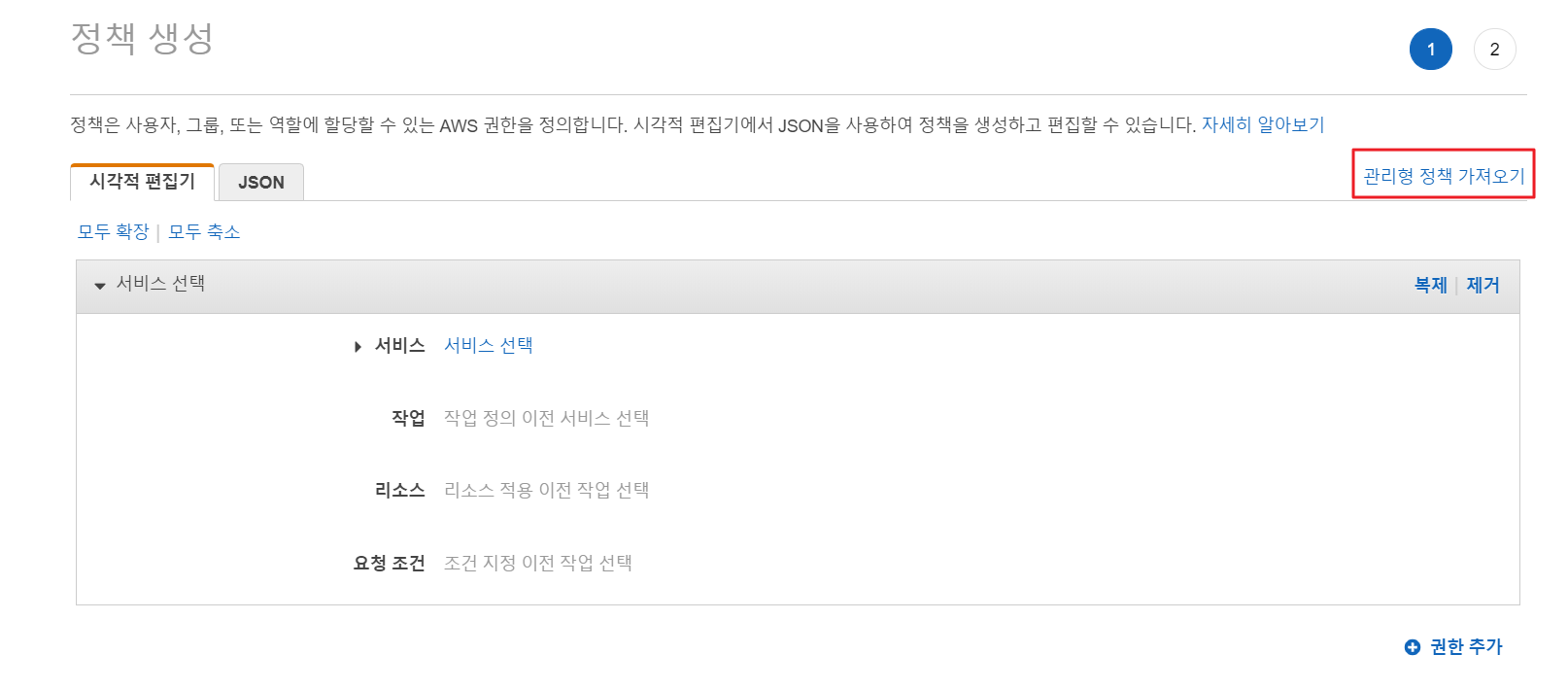

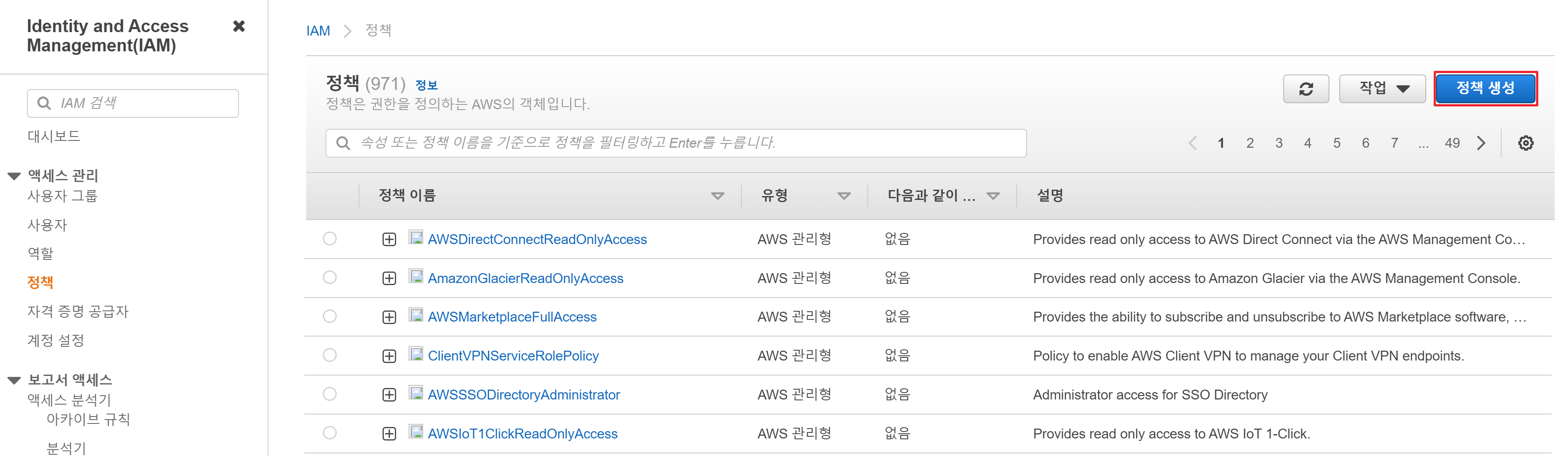

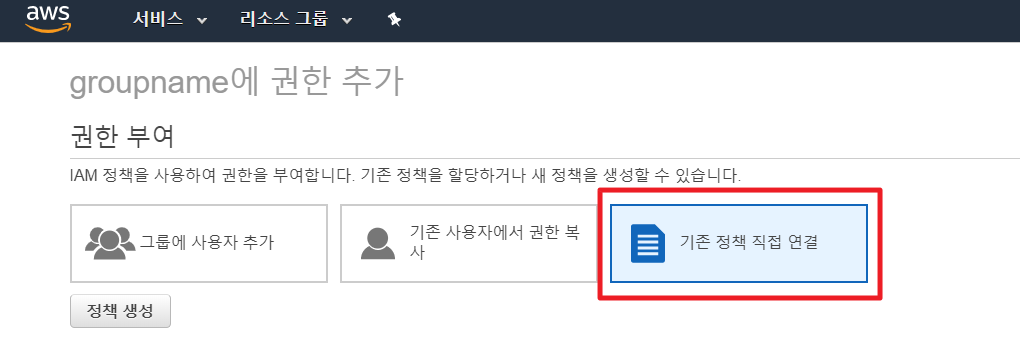

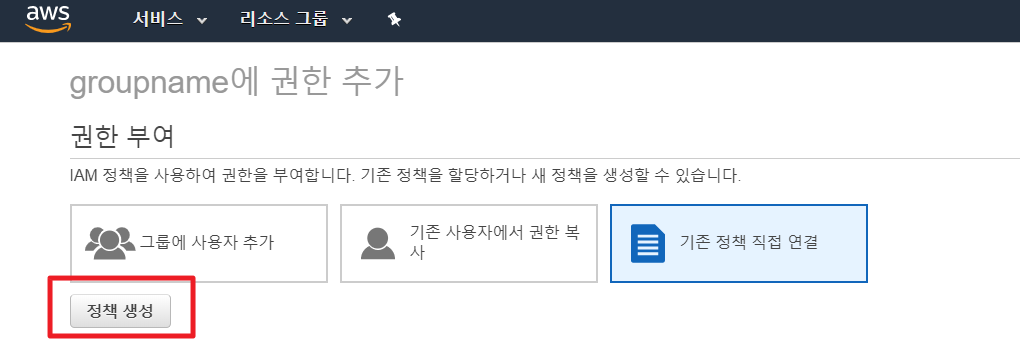

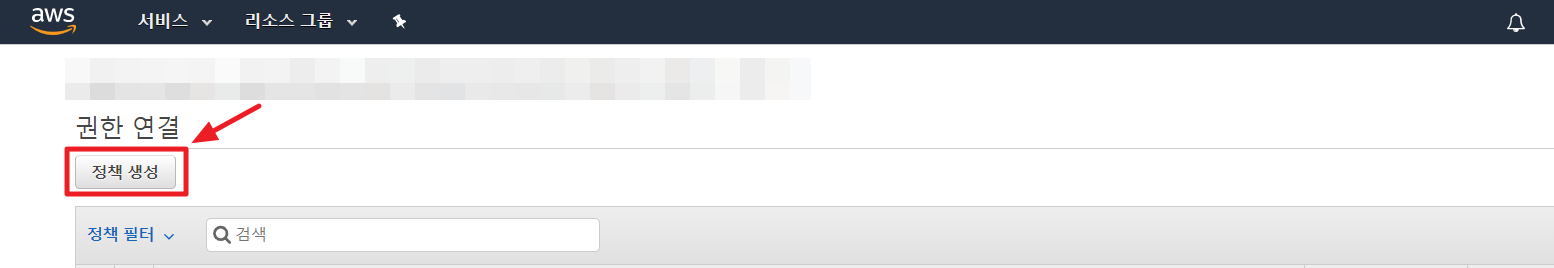

① IAM 메뉴의 [정책] 페이지에서 [정책 생성] 버튼을 클릭하여 새로운 정책을 생성합니다.

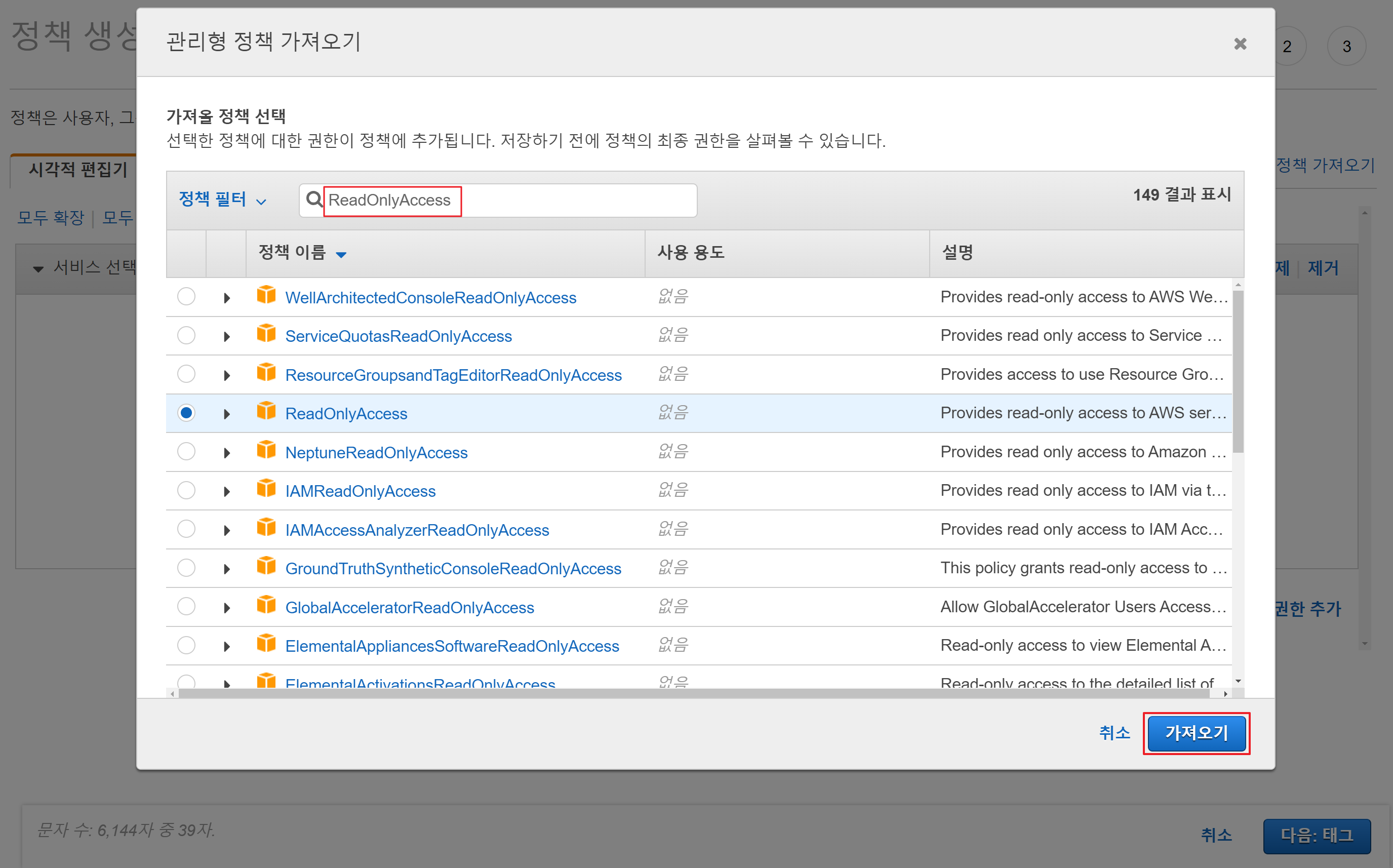

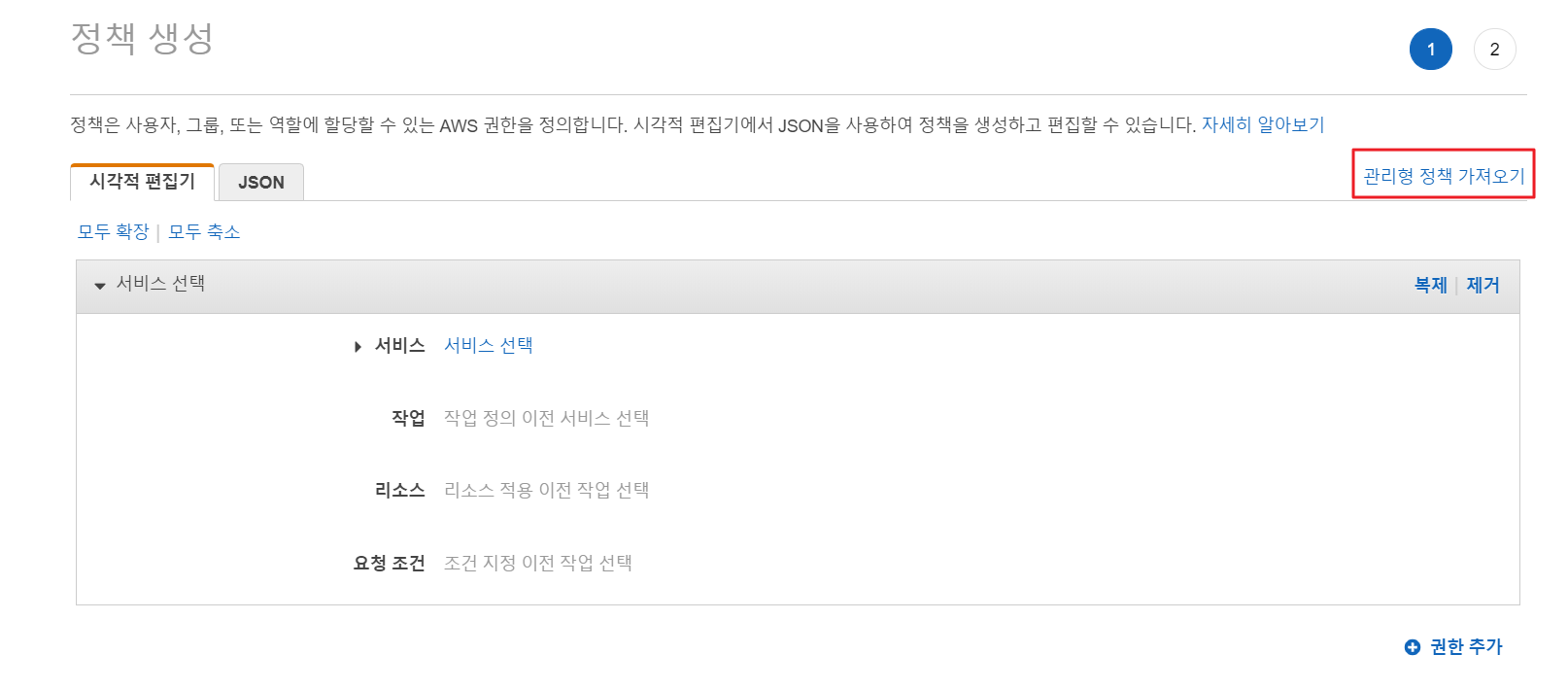

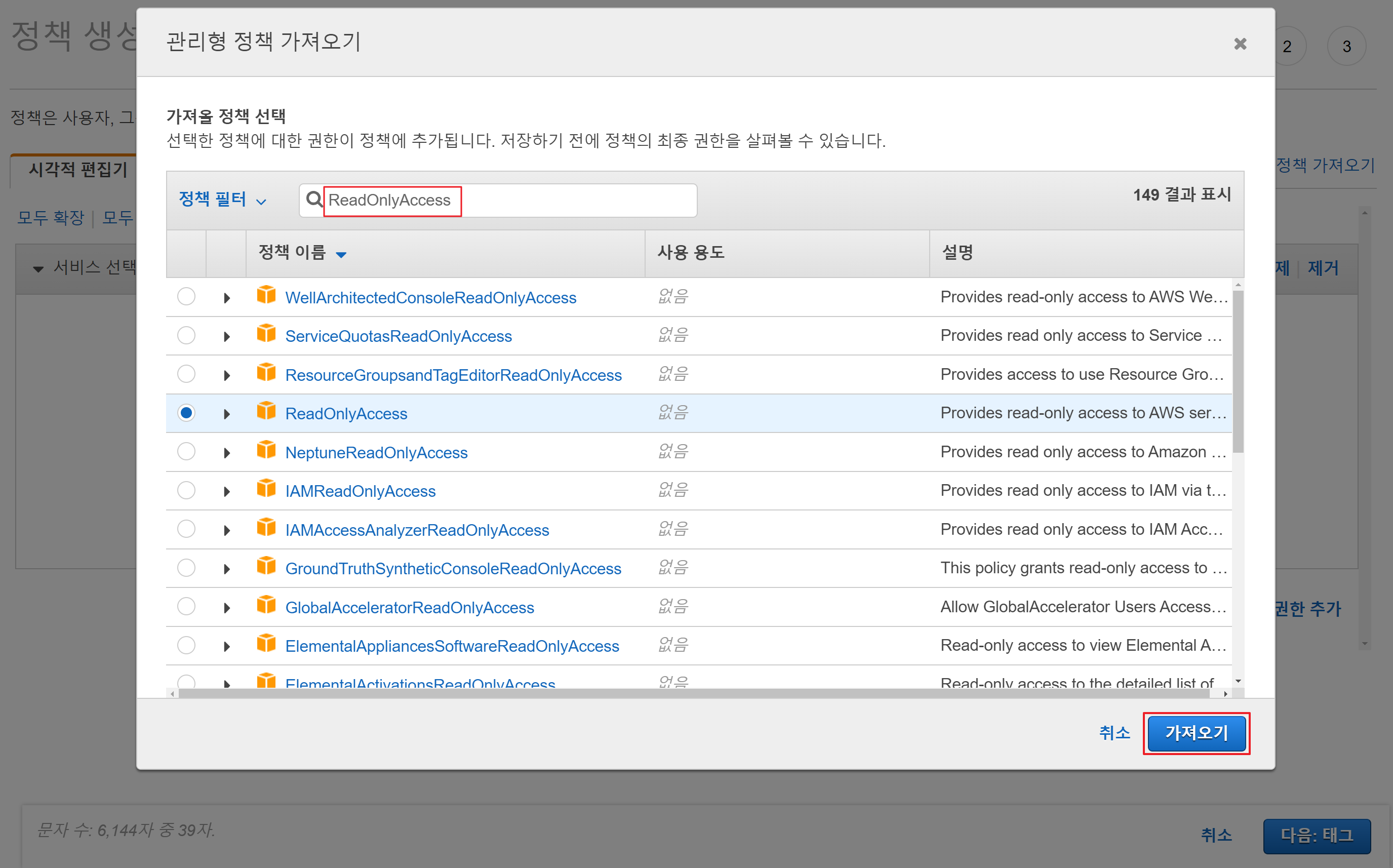

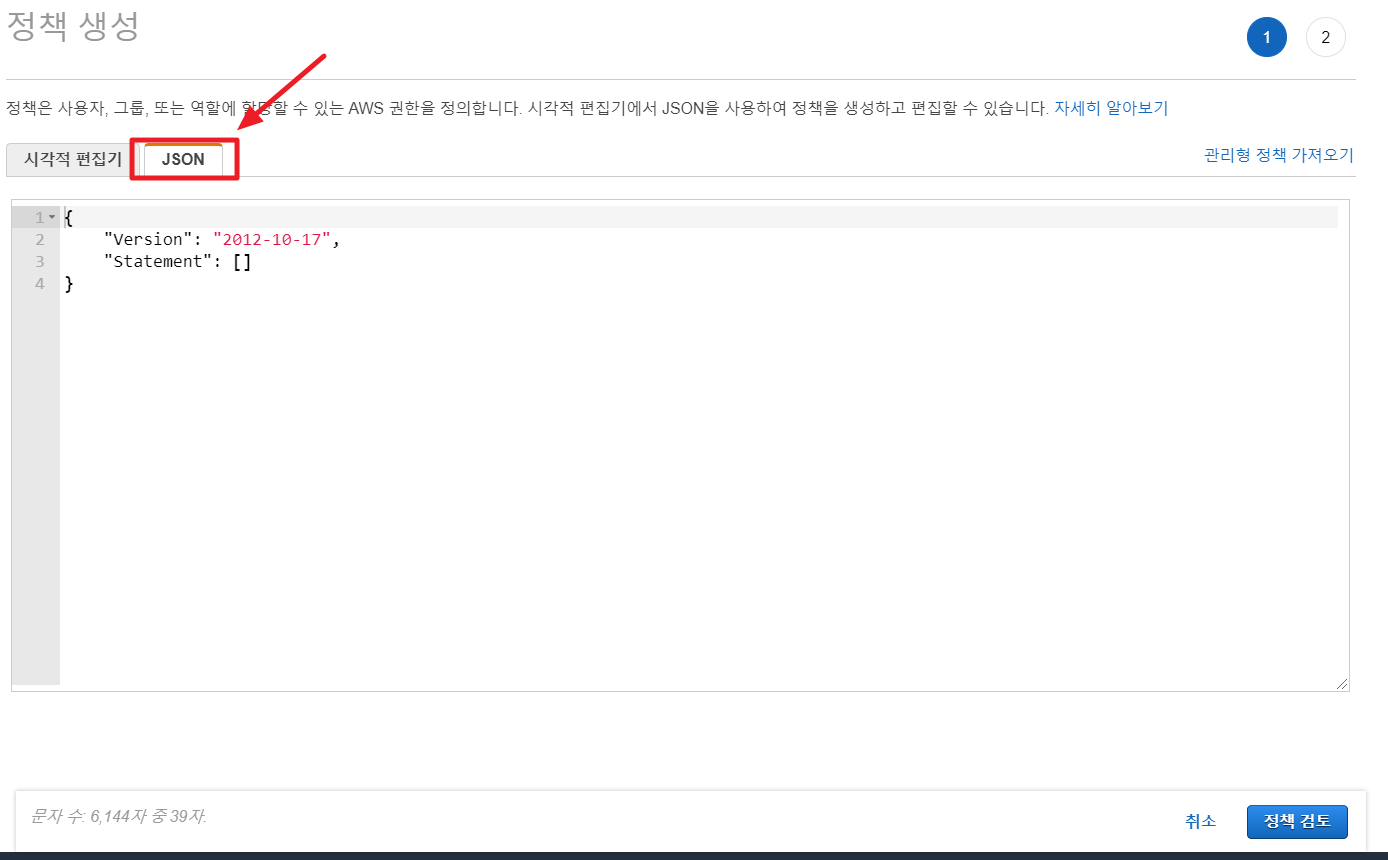

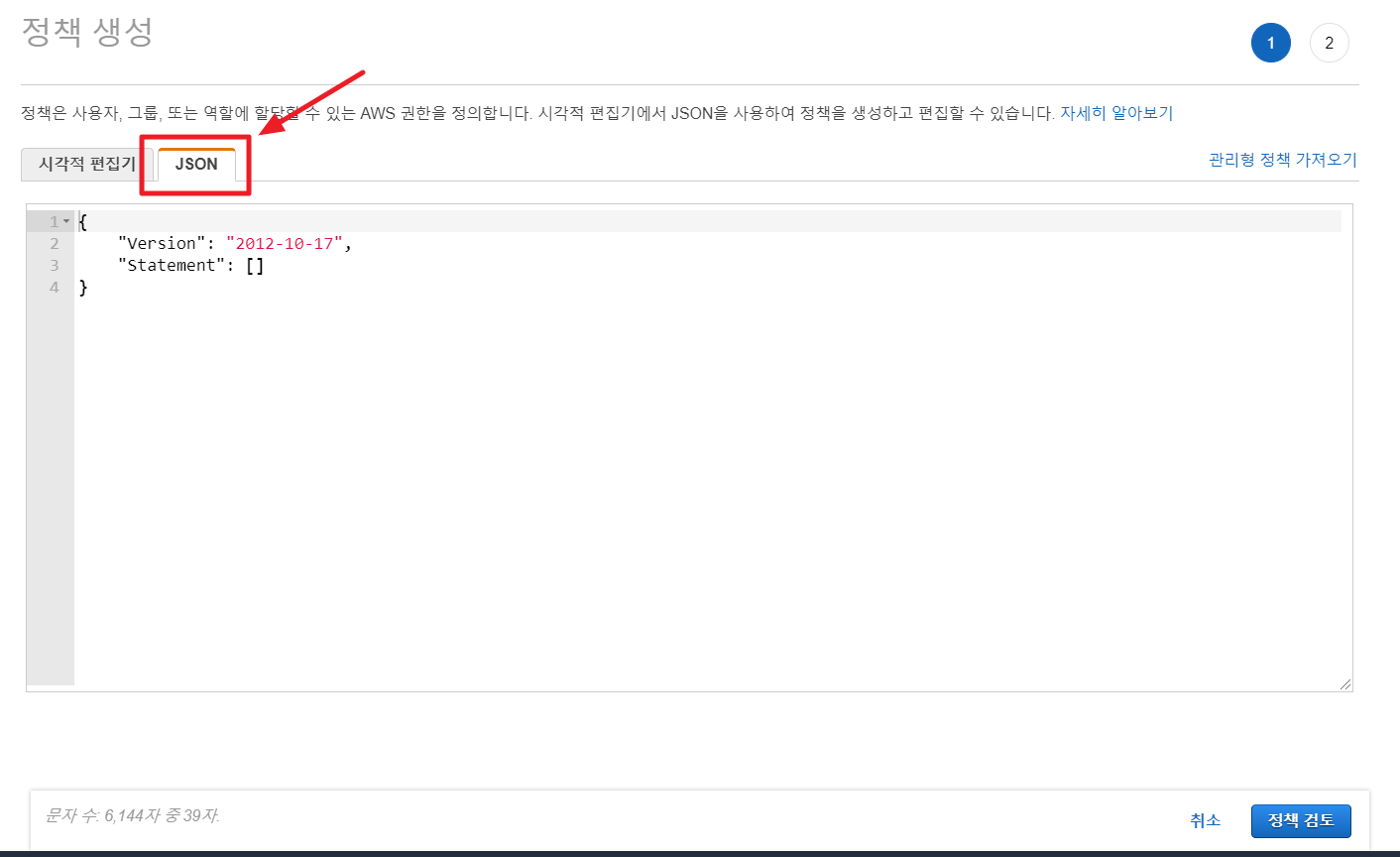

② [관리형 정책 가져오기]를 클릭합니다.

③ [ReadOnlyAccess]을 검색하여 선택한 다음, [가져오기]를 클릭합니다.

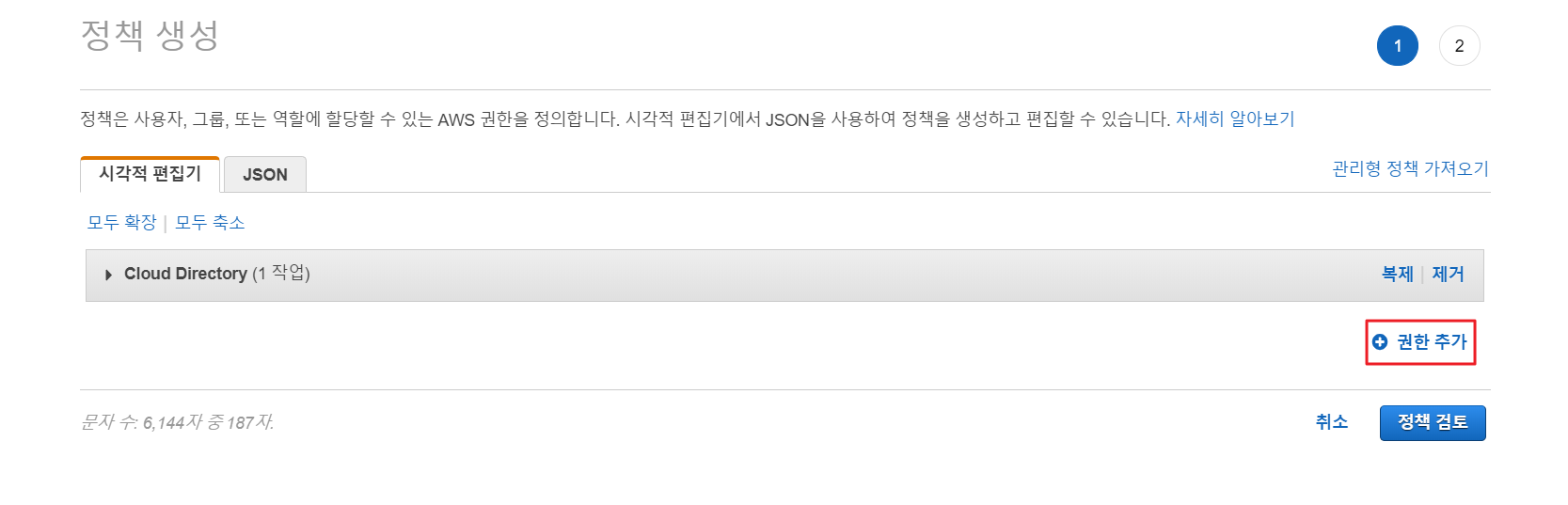

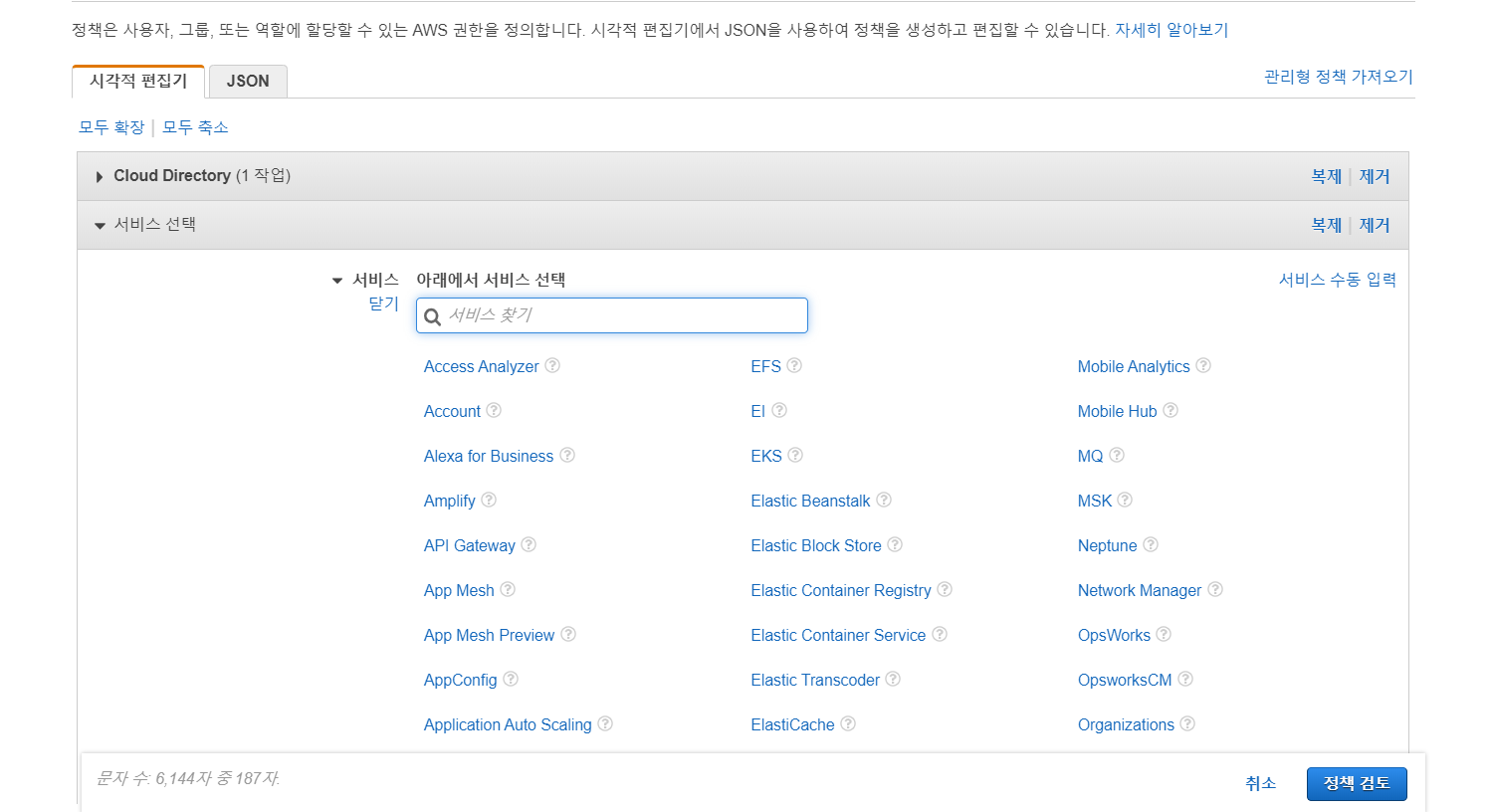

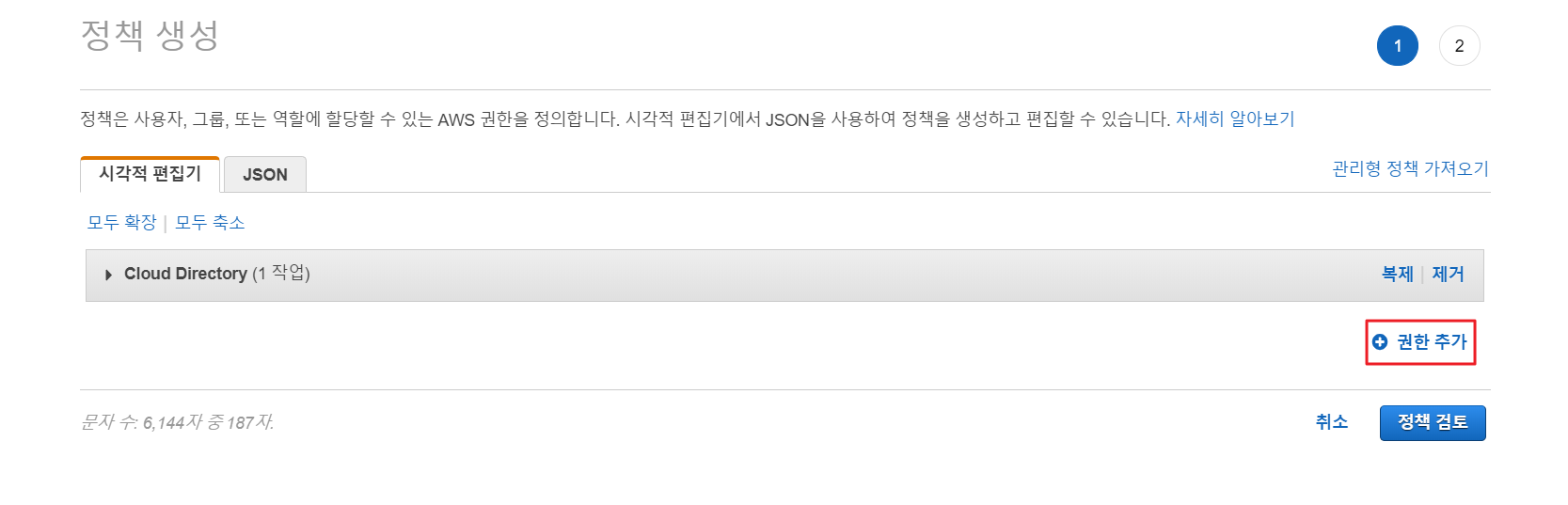

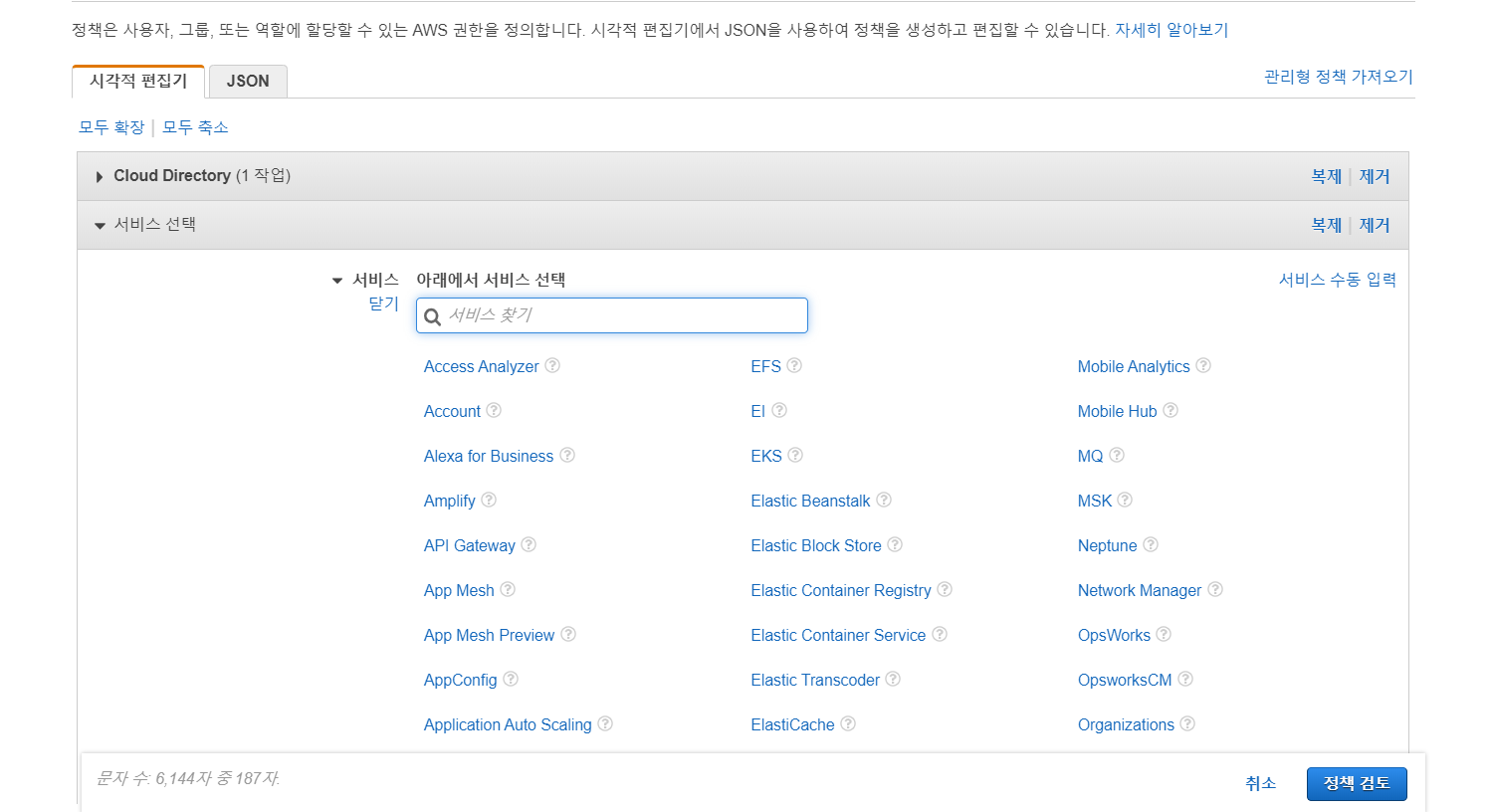

④ [권한 추가]를 클릭하고, 권한을 추가할 서비스를 선택합니다.

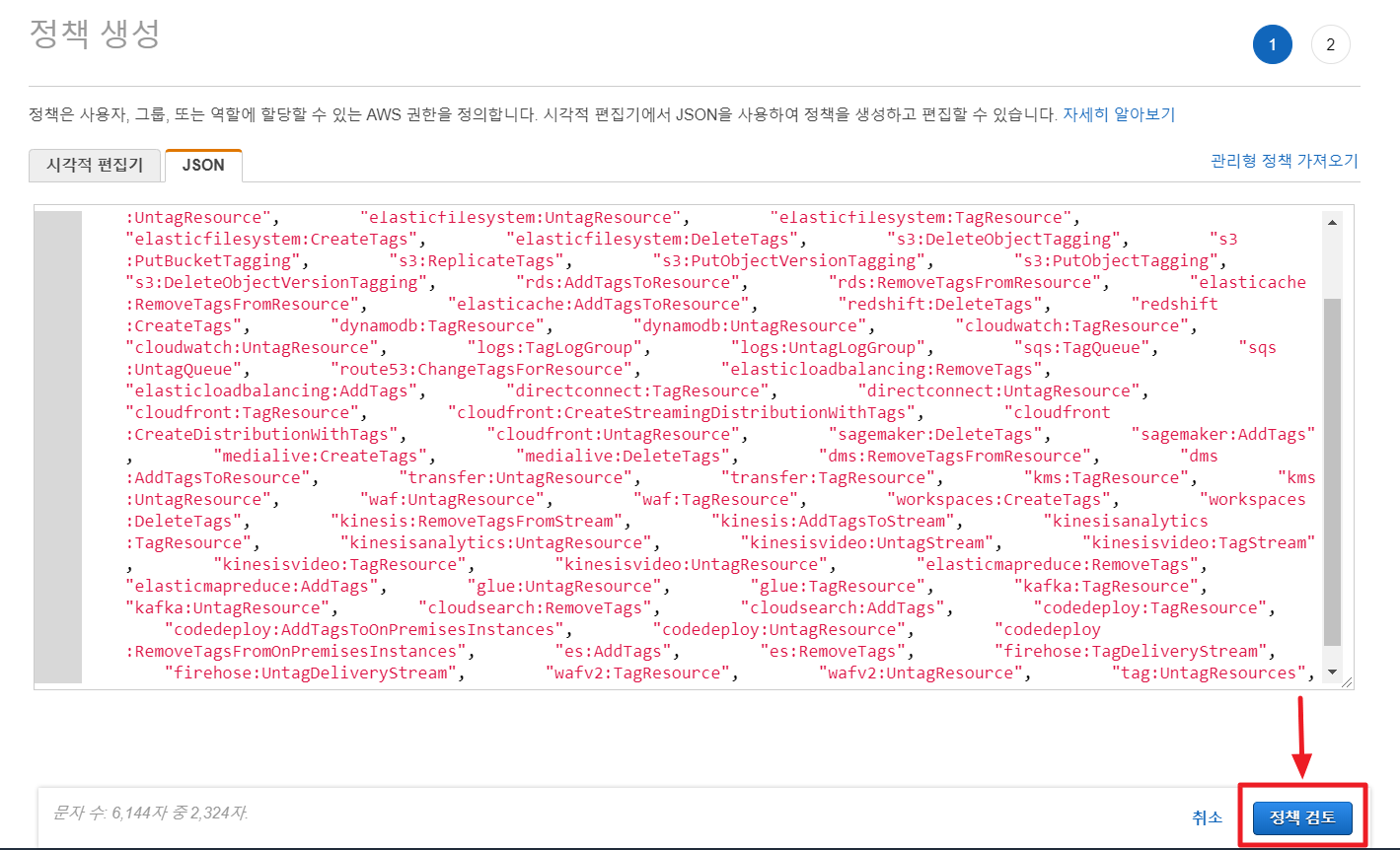

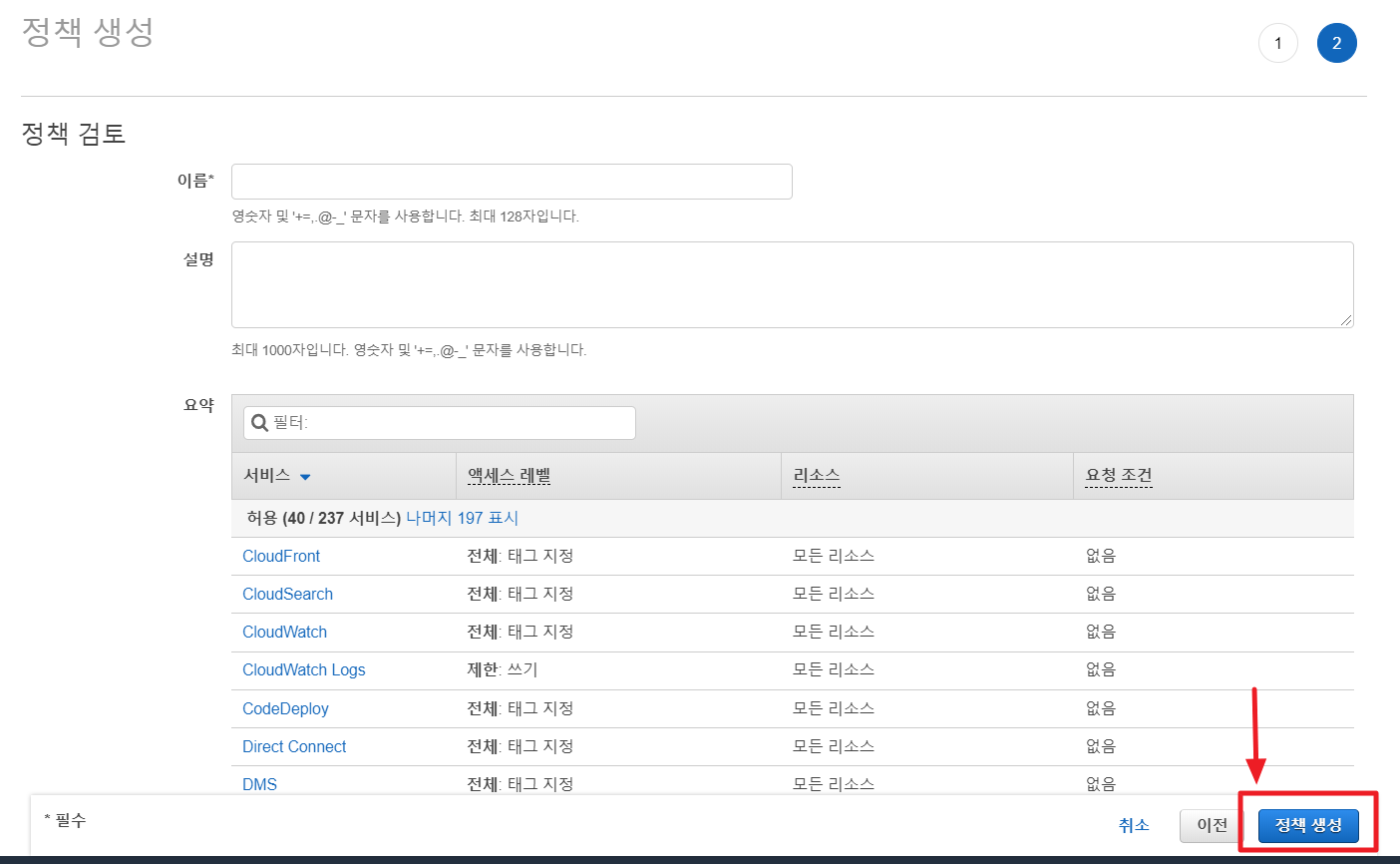

⑤ 권한을 추가할 서비스 선택이 완료되었다면 [정책 검토]를 클릭하여 정책을 검토하고, [정책 생성]을 클릭하여 정책을 생성합니다.

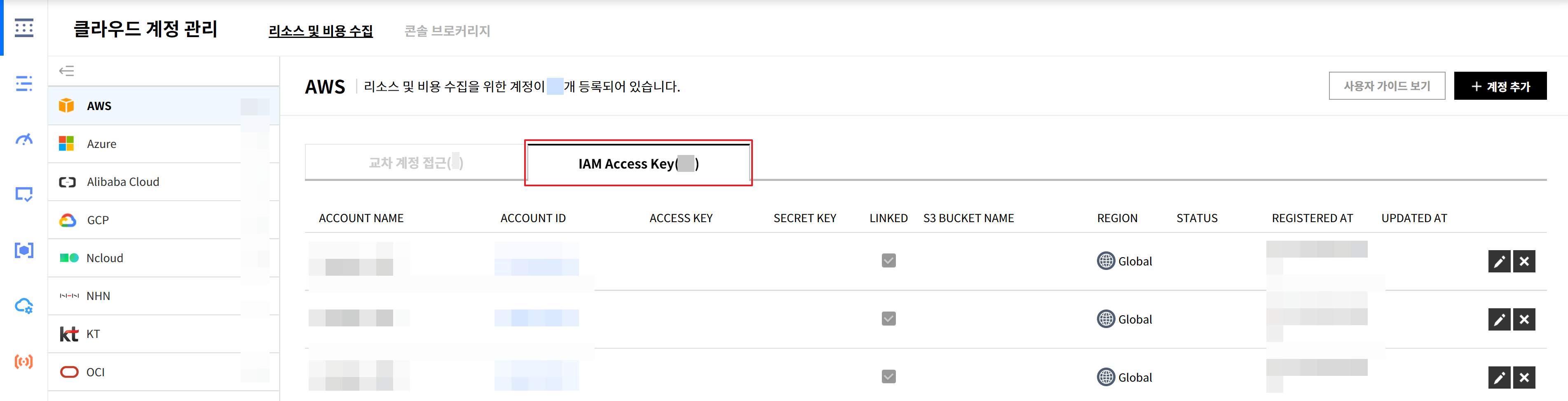

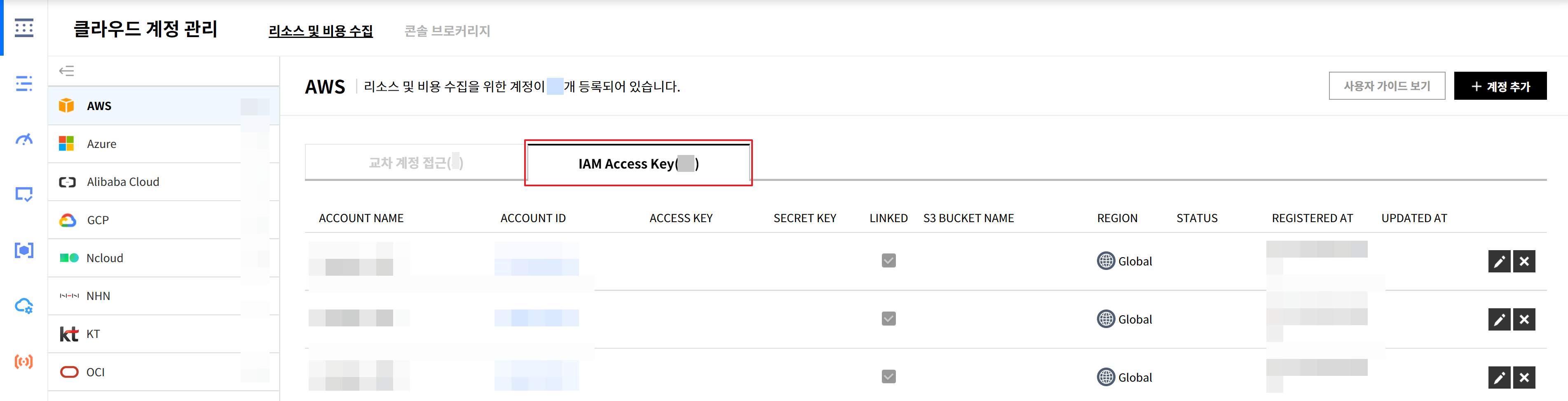

⑥ AWS 관리 콘솔에서 IAM 정책 권한 정보를 업데이트했으므로, Service Portal 클라우드 계정 관리에서 등록한 기존 계정 정보 또한 업데이트해야 합니다. 자세한 내용은 Service Portal의 AWS 계정 등록 > IAM Access Key 방식으로 등록 가이드를 참조하세요.

⑷ 정책 요약의 정책 버전 탭에서 최신 버전이 기본 값으로 설정되어 있는지 확인합니다. 버전 이름을 클릭하여 권한이 없어 수집할 수 없는 리소스가 있는지 확인합니다.

⑸ 만약 권한이 없어 수집할 수 없는 리소스가 여전히 존재하는 경우, 위의 ⑶단계의 ①~⑥번 설명대로 새로운 정책 생성 후 해당 리소스에 대한 권한을 추가하는 작업을 반복합니다.

IAM 권한 변경하기

Asset 대시보드 화면의 리소스 상단 우측에 위치한 [리소스 수집 관리] 버튼을 클릭하면 Asset Management에서 주기적으로 데이터를 업데이트하고 있는 리소스 목록 및 정책 권한을 조회하고 관리할 수 있습니다. 여기에서 조회 권한이 IAM 권한 없음으로 표시되는 경우, 아래 가이드를 따라 AWS 관리 콘솔에서 IAM 권한을 변경하여 리소스 데이터 수집 여부를 설정할 수 있습니다.

⑴ AWS 콘솔에 로그인한 다음 IAM 메뉴로 이동합니다. 화면 좌측 메뉴에서 [정책]을 선택한 후 정책 목록에서 클라우드 계정에 연결된 정책을 찾습니다. 대부분 [ReadOnlyAccess]인 경우가 많으니 [ReadOnlyAccess]를 검색하거나 필터 기능을 사용하여 정책 목록을 필터링합니다.

⑵ [ReadOnlyAccess] 정책을 클릭하면 해당 정책에 설정된 권한을 확인할 수 있습니다. 그중에서 [IAM]을 검색하여 클릭한 다음, IAM 권한이 있는 리소스를 확인합니다.

⑶ [나머지 00 표시]를 클릭하여 권한이 없어 수집할 수 없는 리소스가 있는지 확인합니다. ReadOnlyAccess 정책은 AWS 관리형 정책이기 때문에 이 정책의 권한을 변경할 수 없으므로, 권한이 없어 수집할 수 없는 리소스가 존재하는 경우, 새로운 정책을 생성하여 해당 리소스에 대한 권한을 추가해야 합니다. 아래 ①~⑥번의 설명대로 설정해 주세요.

① [정책 생성] 버튼을 클릭하여 새로운 정책을 생성합니다.

② [관리형 정책 가져오기]를 클릭합니다.

③ [ReadOnlyAccess]을 검색하여 선택한 다음, [가져오기]를 클릭합니다.

④ [권한 추가]를 클릭하고, 권한을 추가할 서비스를 선택합니다.

⑤ 권한을 추가할 서비스 선택이 완료되었다면 [정책 검토]를 클릭하여 정책을 검토하고, [정책 생성]을 클릭하여 정책을 생성합니다.

⑥ AWS 관리 콘솔에서 IAM 정책 권한 정보를 업데이트했으므로, Service Portal [클라우드 계정 관리]에서 등록한 기존 계정 정보 또한 업데이트해야 합니다. 자세한 내용은 Service Portal의 AWS 계정 등록 > IAM Access Key 방식으로 등록 가이드를 참조하세요.

📌 중요: AWS S3 리소스 수집 시 비용 발생: AWS의 S3를 수집하는 경우에는 AWS의 비용 정책에 따라 비용이 청구됩니다. AWS에서는 API/SDK를 사용하여 S3 버킷 및 객체를 대상으로 요청하는 경우 요청 수에 따라 요금을 부과하고 있습니다. 요금은 S3의 종류와 개수에 따라 달라질 수 있습니다. 자세한 내용은 Amazon S3 요금 페이지를 참조하세요. 추가로 궁금한 사항이 있으신 경우에는 기술지원팀으로 문의하시기 바랍니다.

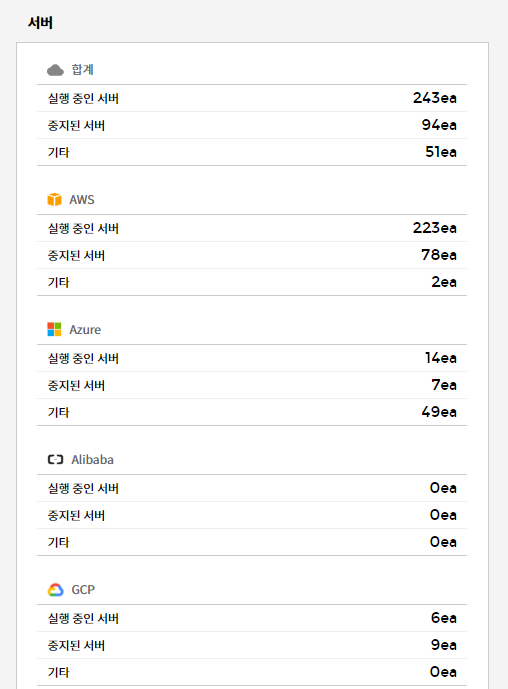

서버

각 클라우드 서비스의 서버 개수를 상태별로 표시하며, 사용량 및 성능 정보를 그래프로 확인할 수 있습니다.

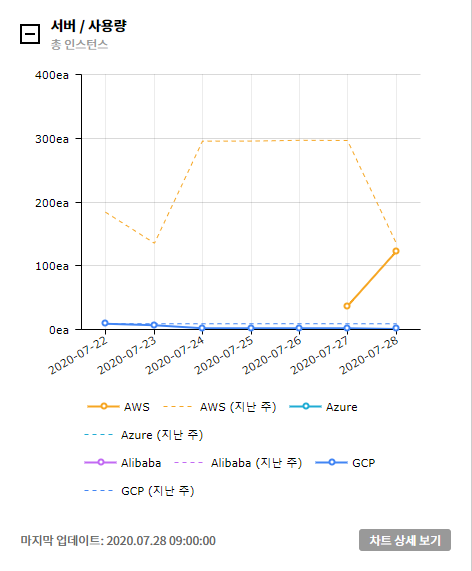

⑴ 서버/사용량 - 총 인스턴스: 최근 7일 및 지난 주의 서버 사용량을 그래프로 제공합니다.

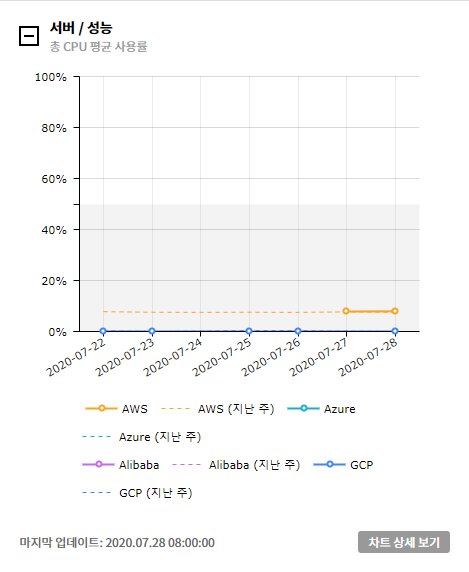

⑵ 서버/성능 - 총 CPU 평균 사용률: 최근 7일 및 지난 주의 평균 CPU 사용률을 그래프로 제공합니다.

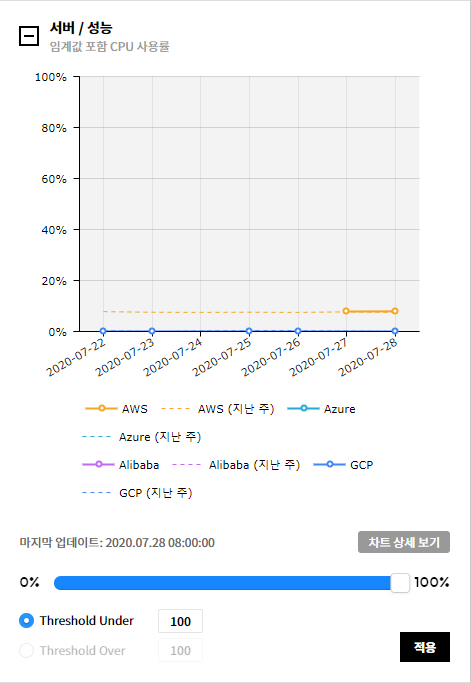

⑶ 서버/성능 - 임계값 포함 CPU 사용률: 설정한 임계값보다 초과/미달 시 CPU 사용률을 그래프로 제공합니다.

⑷ 서버/성능 - 임계값 포함 메모리 사용률: 설정한 임계값보다 초과/미달 시 메모리 사용률을 그래프로 제공합니다.

⑸ 서버/성능 - 임계값 포함 디스크 사용률: 설정한 임계값보다 초과/미달 시 디스크 사용률을 그래프로 제공합니다.

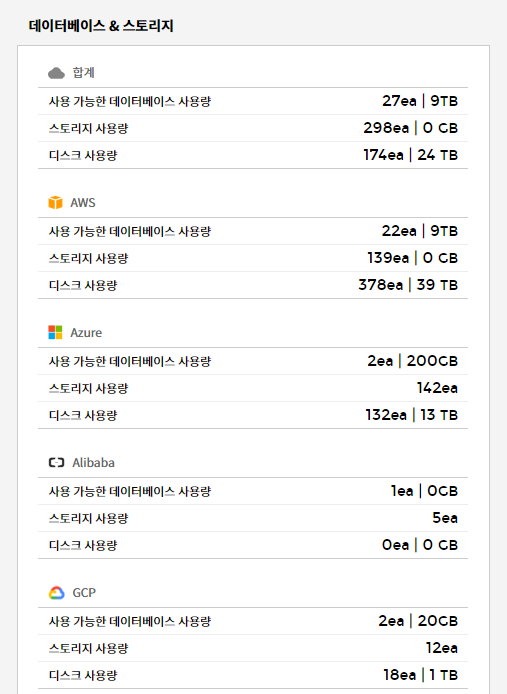

데이터베이스 & 스토리지

사용 중인 데이터베이스, 스토리지, 디스크의 사용량 및 성능 정보를 그래프로 확인할 수 있습니다.

⑴ 데이터베이스/사용량 - 총 인스턴스: 최근 7일 및 지난 주의 데이터베이스 사용량을 그래프로 제공합니다.

⑵ 스토리지/사용량 - 총 인스턴스: 최근 7일 및 지난 주의 스토리지 사용량을 그래프로 제공합니다.

⑶ 디스크/사용량 - 총 인스턴스: 최근 7일 및 지난 주의 디스크 사용량을 그래프로 제공합니다.

⑷ 데이터베이스/성능 - 임계값 포함 CPU 사용률: 설정한 임계값보다 초과/미달 시 CPU 사용률을 그래프로 제공합니다.

⑸ 데이터베이스/성능 - 평균 읽기 IOPS/쓰기 IOPS: 설정한 임계값보다 초과/미달 시 읽기 IOPS/쓰기 IOPS 사용률을 그래프로 제공합니다.

네트워크

사용 중인 네트워크 사용량 정보를 그래프로 확인할 수 있습니다.

⑴ 개인 네트워크/사용량: 최근 7일 및 지난 주의 개인 네트워크 사용량을 그래프로 제공합니다. 그래프 하단에 클라우드 서비스별 리소스 목록과 개수가 표시되며, 표에서 각 리소스를 선택해 그래프를 확인할 수 있습니다.

⑵ 네트워크 IP/사용량: 최근 7일간의 네트워크 IP 사용량과 지난 주의 네트워크 IP 사용량을 그래프로 제공합니다. 그래프 하단에 클라우드 서비스별 리소스 목록과 개수가 표시되며, 표에서 각 리소스를 선택해 그래프를 확인할 수 있습니다.

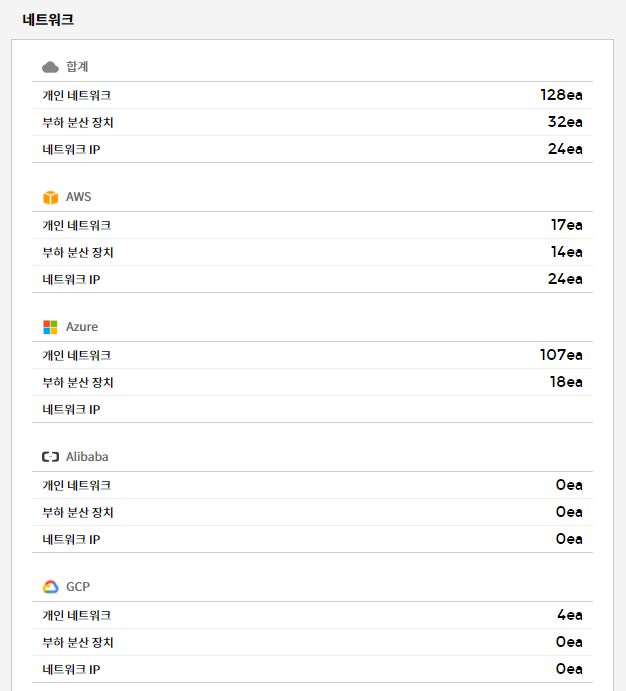

서비스 그룹

Asset > 서비스 그룹

전체 클라우드 환경의 리소스를 사용자의 필요에 따라 자유롭게 구분하여 그룹화할 수 있습니다. 구분 기준에 따라 View를 생성 후 View별로 카테고리 및 서비스 그룹을 생성하여 리소스를 구분합니다. 서비스 그룹은 아래와 같이 구성되어 있습니다.

| 항목 | 설명 |

|---|---|

| View | 리소스 구분 기준에 따라 생성하며, 생성한 View를 선택하고 [적용] 버튼을 클릭하면 해당 View에 대한 카테고리 및 서비스 그룹별 리소스 현황과 당월합계 금액을 확인할 수 있습니다. 기본 View를 기본값으로 표시합니다. |

| 클라우드 서비스 | 현재 사용 중인 클라우드 서비스와 각 서비스의 리소스 개수가 표시됩니다. 클라우드 서비스를 선택한 후 [적용] 버튼을 클릭하면 해당 서비스에 대한 리소스 현황이 표시됩니다. |

| 삭제된 리소스 표시 | 삭제된 리소스 표시 토글 버튼을 켜기(On)로 변경하면 각 서비스 그룹에 삭제된 리소스가 표시됩니다. |

| 서비스 그룹 카드 | 서비스 그룹에서 사용 중인 리소스 개수와 종류, 발생 비용을 표시합니다.

|

📌 중요: 서비스 그룹에 리소스가 없을 경우, Service Portal의 서비스 그룹 관리 메뉴에서 추가해야 합니다. 리소스 추가에 대한 자세한 내용은 Service Portal 사용자 가이드 > 서비스 그룹 관리 > 리소스 추가를 참조하세요.

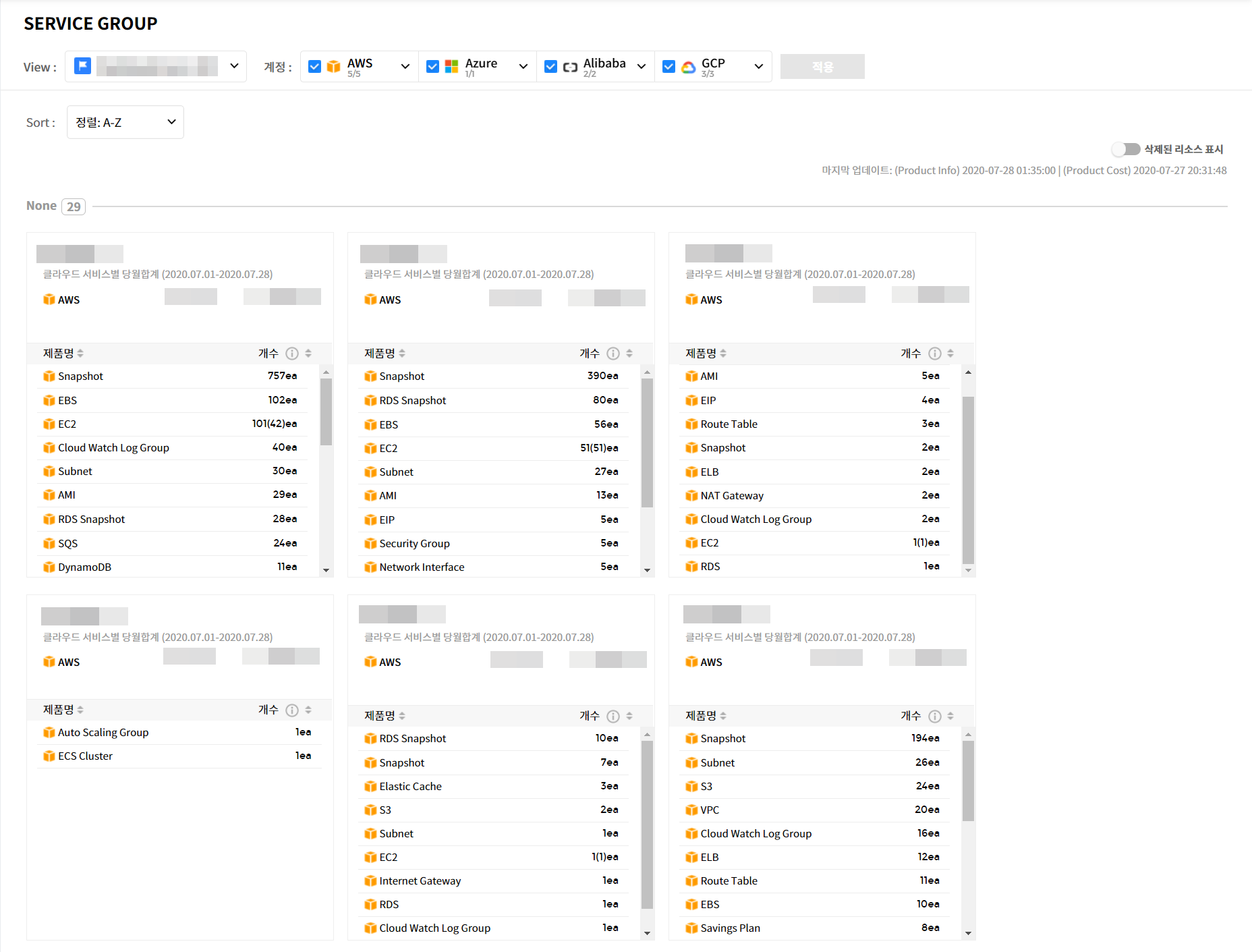

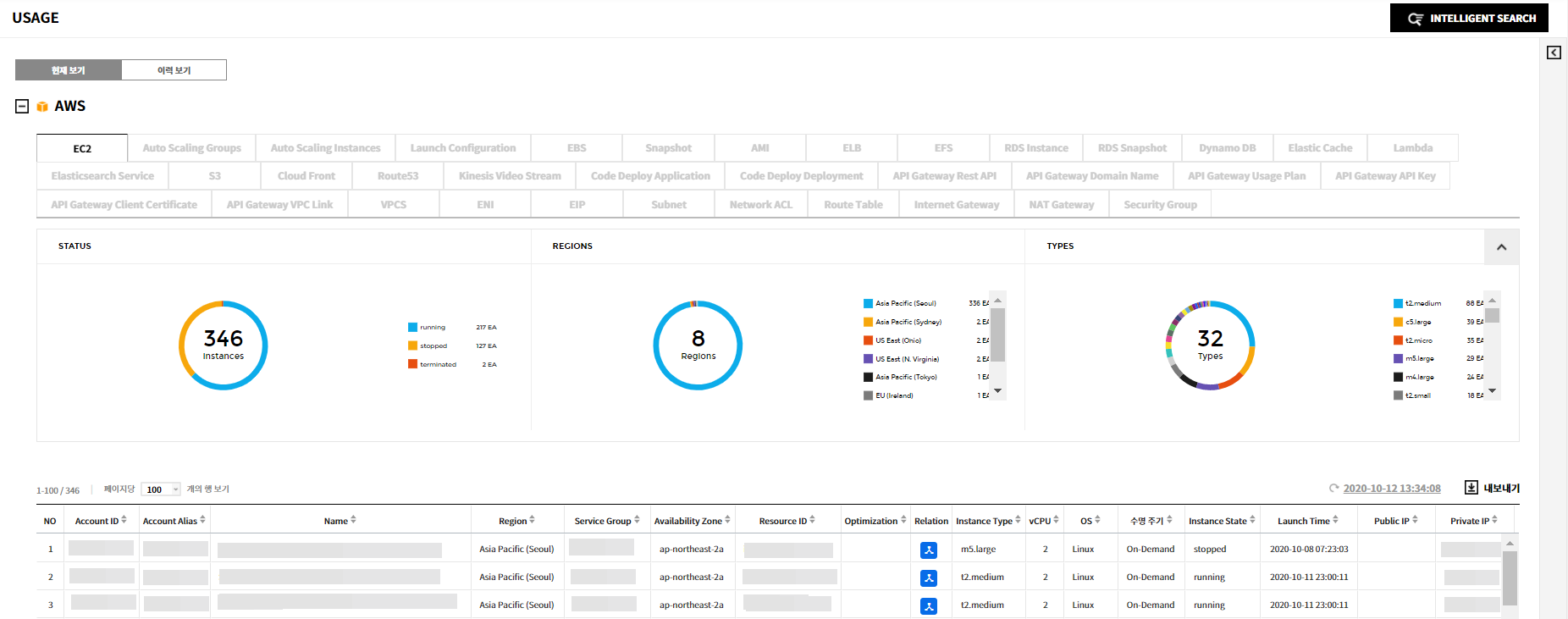

사용량

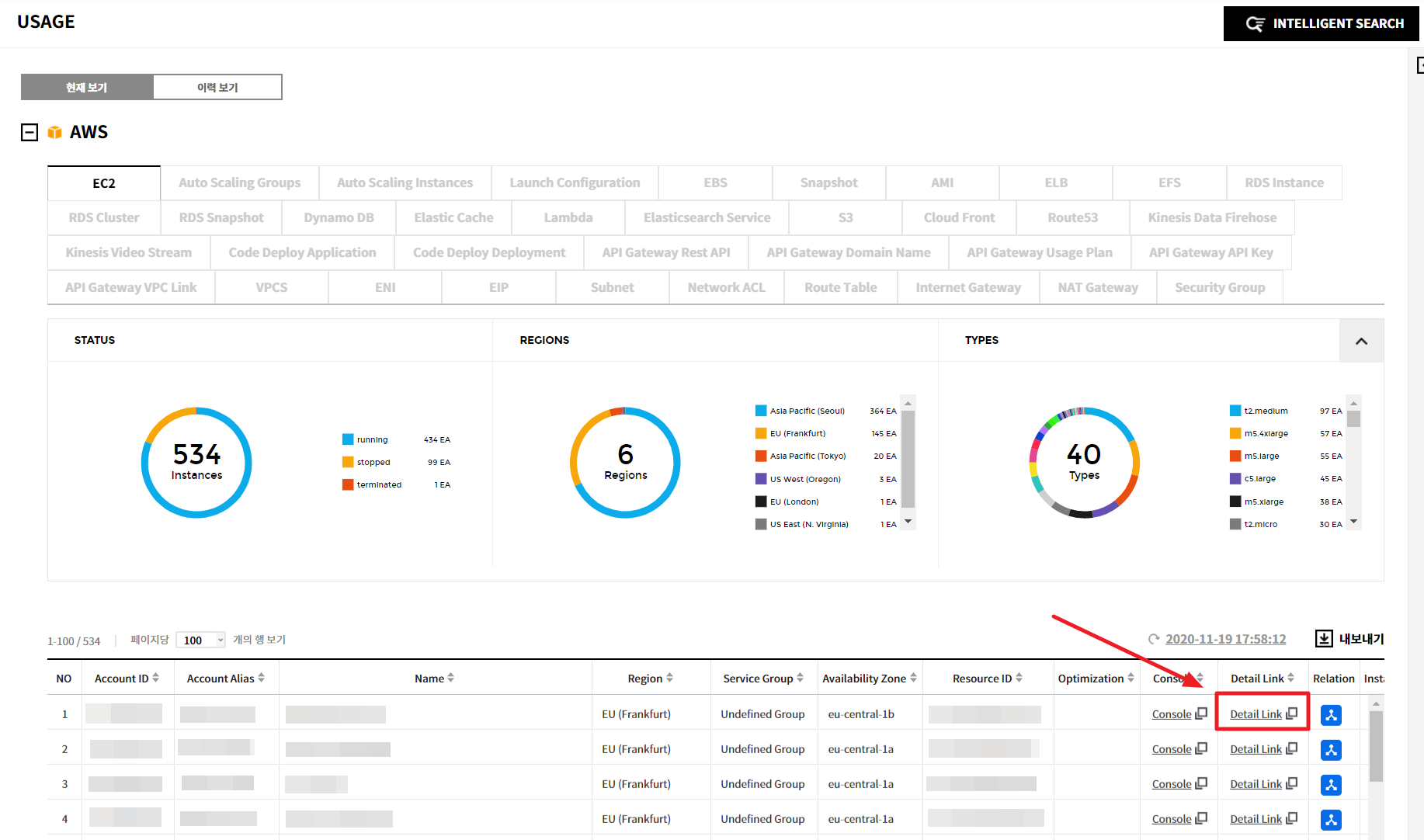

Asset > 사용량

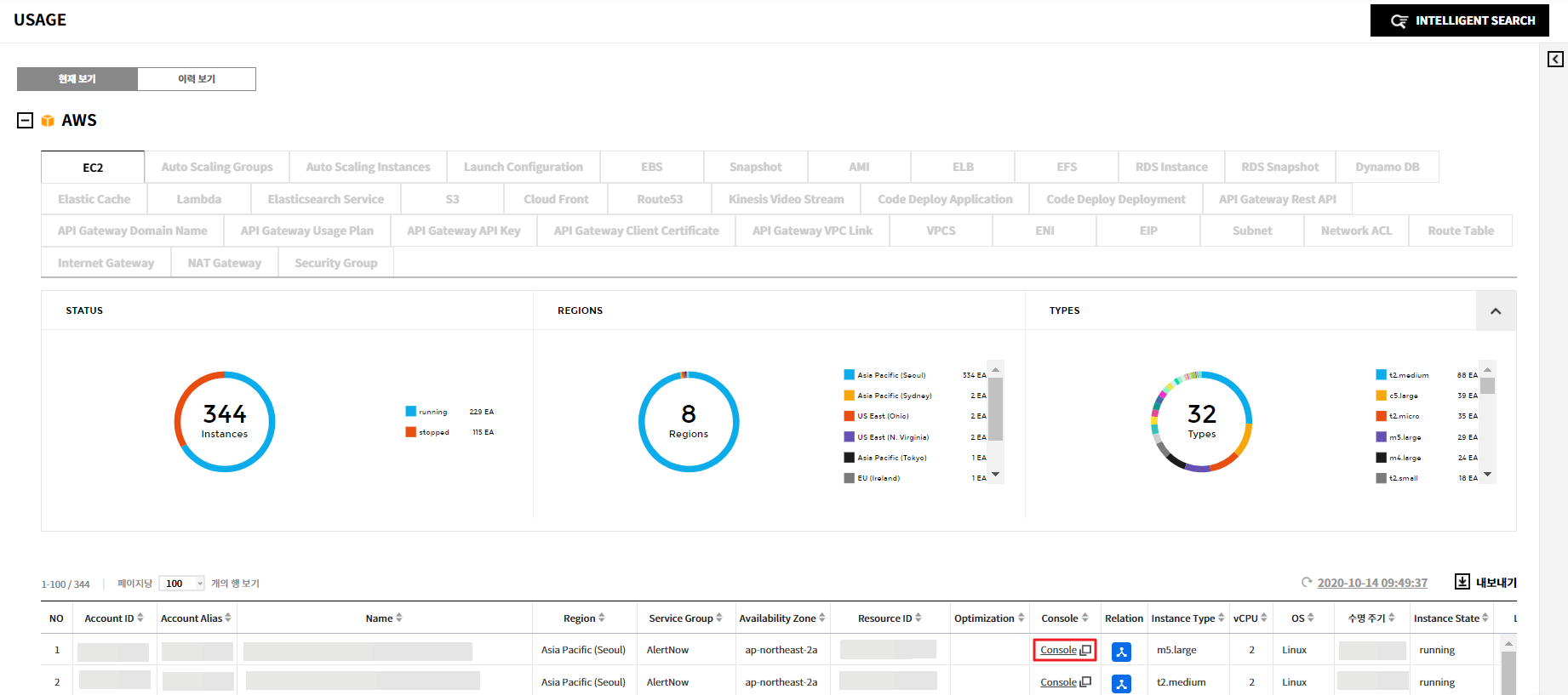

클라우드 서비스별 리소스 사용 현황과 사용 이력을 확인할 수 있습니다.

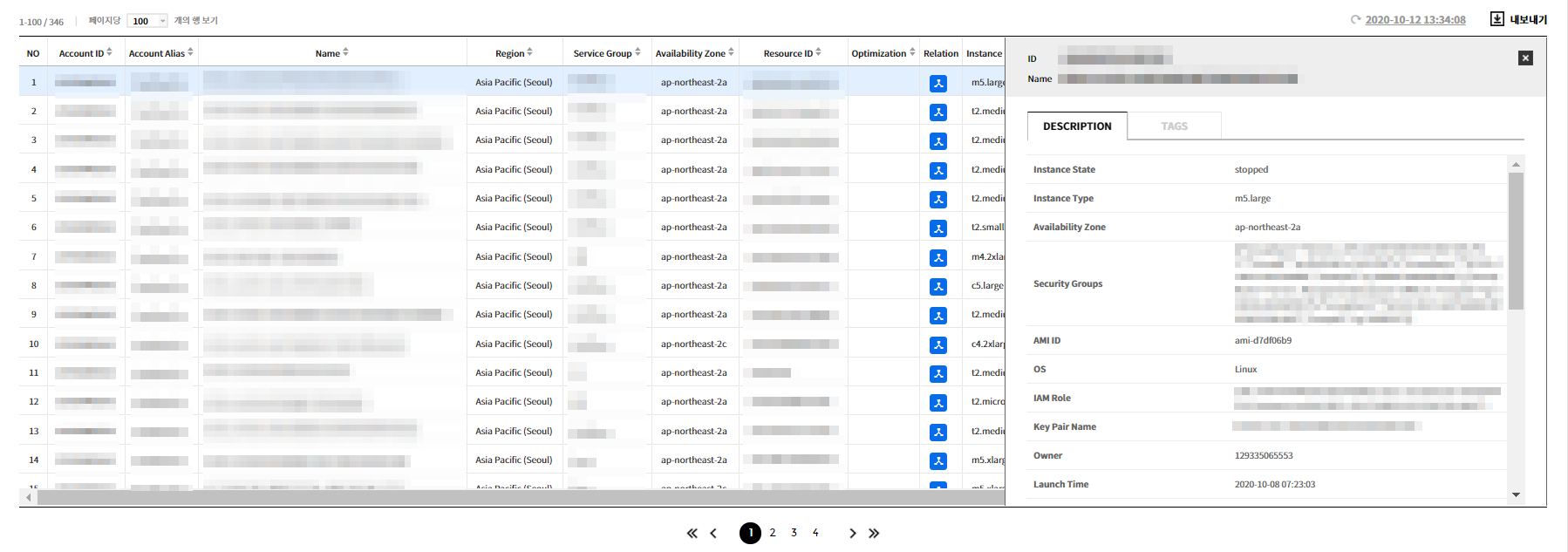

현재 보기

클라우드 서비스별 리소스 사용 현황을 확인할 수 있습니다.

리소스의 상태, 리전, 유형별 개수를 파이 차트로 제공합니다. 아래 표에는 사용 중인 리소스 목록이 표시되며, 목록에서 리소스를 클릭하면 해당 리소스에 대한 상세 정보를 확인할 수 있습니다. AWS, Azure, GCP, Ncloud, Alibaba Cloud 서비스의 특정 리소스에 한해 Relation Map을 확인할 수 있습니다.

AWS

AWS의 아래 리소스에 대한 사용 현황을 확인할 수 있습니다.

AMI, EBS, EC2, EIP, Internet Gateway, Lambda, Network ACL, RDS, Route Table, S3, Security Group, Snapshot, Subnet, VPCS, ELB, Dynamo DB, Elastic Cache, CloudFront, Kinesis Data Stream, ENI, NAT Gateway

AWS 콘솔로 이동

사용자가 원하는 리소스에 대한 정보를 AWS 콘솔에서 직접 확인할 수 있도록 콘솔로 이동할 수 있는 기능을 제공합니다. 아래 두 가지 방법 중 하나를 사용하여 AWS 콘솔로 이동할 수 있습니다.

A. 리소스 목록 Console 열의 [Console] 링크를 클릭하여 AWS 콘솔로 이동합니다.

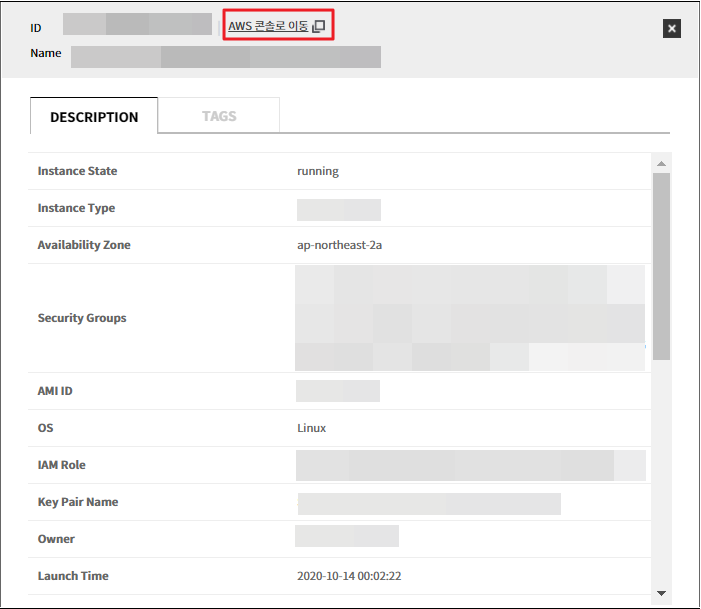

B-1. 리소스 목록에서 리소스를 클릭하면 아래와 같이 상세 화면이 나타납니다. 상세 화면 상단에 위치한 AWS 콘솔로 이동을 클릭하여 이동합니다.

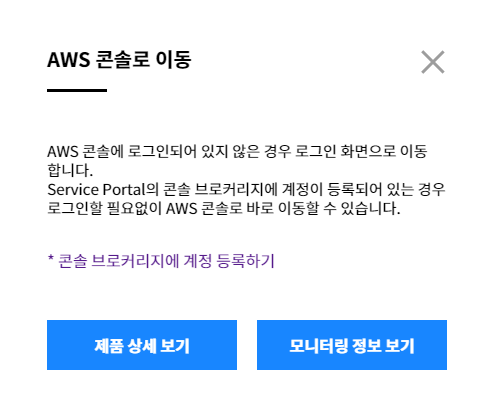

B-2. AWS 콘솔로 이동을 클릭하면 아래와 같은 팝업 메시지가 나타납니다. AWS 상에 리소스 정보를 확인하려면 제품 상세 보기를 클릭하고, 리소스의 성능 정보를 확인하려면 모니터링 정보 보기를 선택합니다. AWS 콘솔에 로그인되어 있지 않은 경우에는 AWS 로그인 화면으로 이동합니다.

💡 알림: Service Portal의 콘솔 브로커리지에 계정이 등록되어 있는 경우 로그인 없이 AWS 콘솔로 바로 이동할 수 있습니다. 콘솔 브로커지 계정 등록에 대한 자세한 내용은 Service Portal의 콘솔 브로커리지를 참조하세요.

Azure

Azure의 아래 리소스에 대한 사용 현황을 확인할 수 있습니다.

CDN, Cloud Service, Database, Virtual Network Gateway, Network Security Group, Storage, Virtual Network Subnet, Traffic Manager, Virtual Network, Virtual Machine

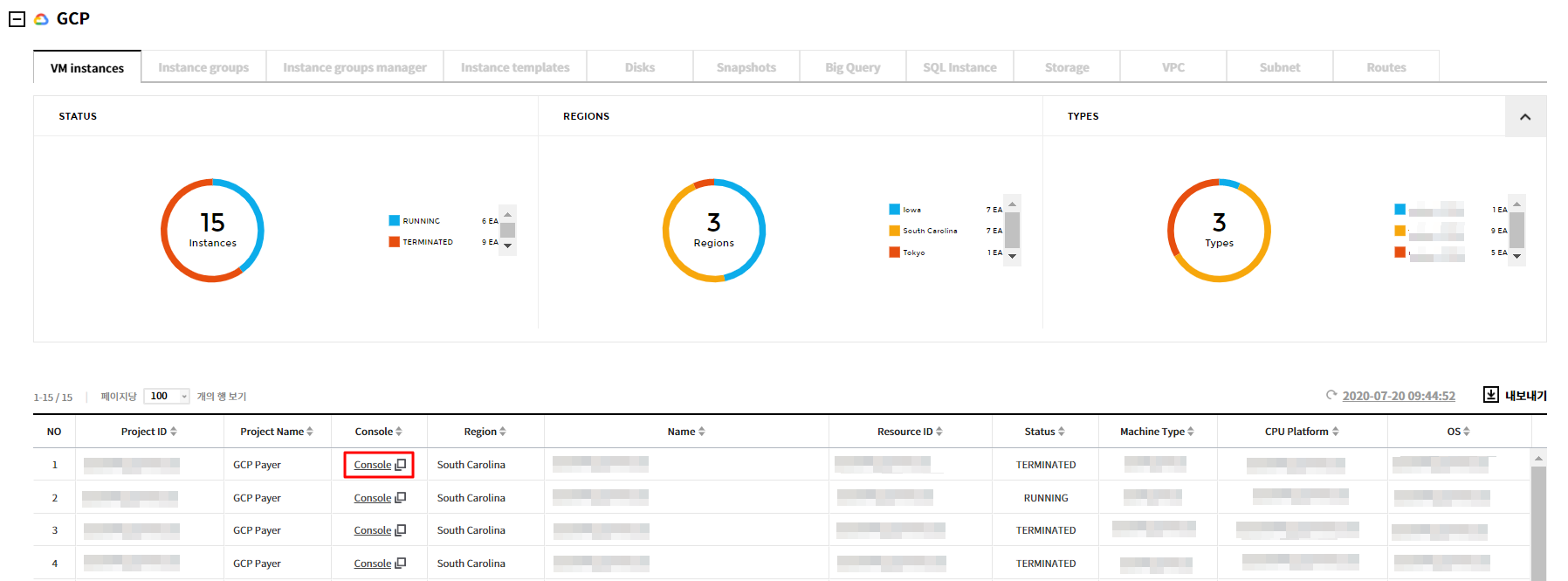

GCP

GCP의 아래 리소스에 대한 사용 현황을 확인할 수 있습니다.

VM Instance, Compute Disk, Big Table, Big Query, SQL Instance, Storage Bucket, VPC, Subnet

GCP 콘솔로 이동

현재 보기에서는 원하는 리소스에 대한 정보를 GCP 콘솔에서 직접 확인할 수 있도록 콘솔로 이동할 수 있는 기능을 제공합니다. 아래 두 가지 방법 중 하나를 사용하여 GCP 콘솔로 이동할 수 있습니다.

가. 리소스 목록 Console 열의 Console 링크를 클릭하여 GCP 콘솔로 이동합니다.

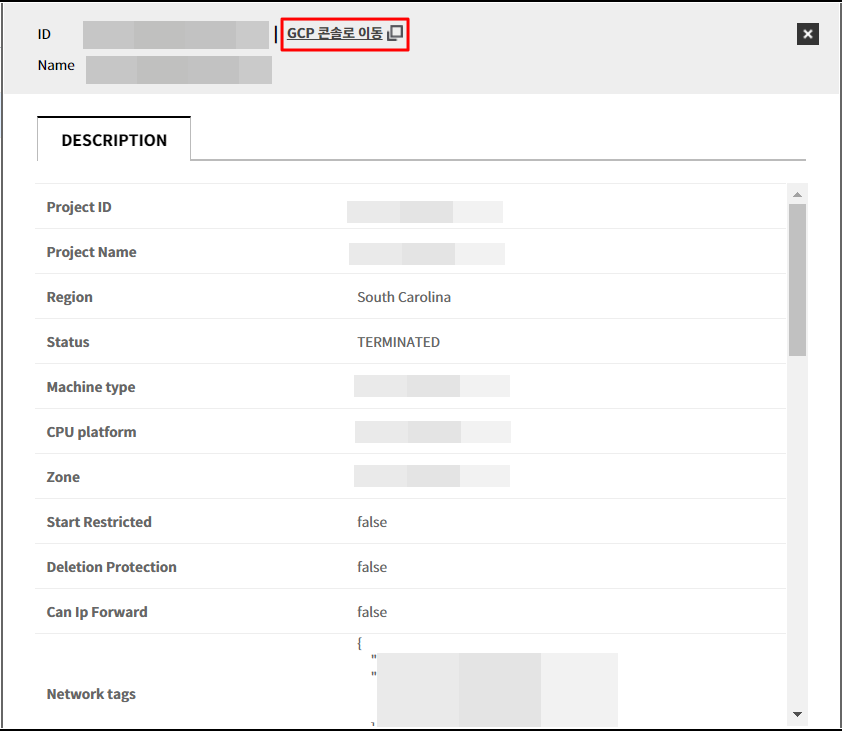

나-1. 리소스 목록에서 리소스를 클릭하면 아래와 같이 상세 화면이 나타납니다. 상세 화면 상단에 위치한 GCP 콘솔로 이동을 클릭하여 이동합니다.

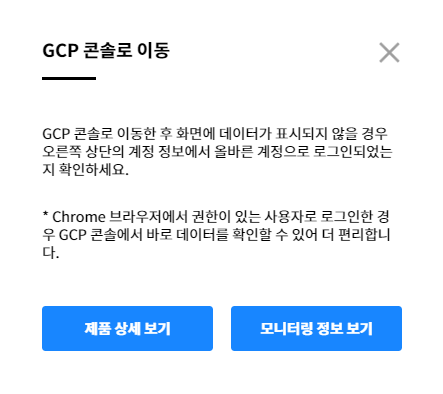

나-2. GCP 콘솔로 이동을 선택하면 아래와 같은 팝업 메시지가 나타납니다. GCP 상에서 리소스 정보를 확인하려면 제품 상세 보기를 클릭하고, 리소스의 성능 정보를 확인하려면 모니터링 정보 보기를 클릭합니다.

⚠️ 주의: GCP 콘솔로 이동한 후 화면에 데이터가 표시되지 않을 경우 화면 오른쪽 상단의 계정 정보에서 올바른 계정으로 로그인되었는지 확인합니다. 권한이 있는 계정으로 로그인해야 데이터를 확인할 수 있습니다.

💡 알림: Chrome 브라우저에서 권한이 있는 사용자로 로그인한 경우, GCP 콘솔에서 바로 데이터를 확인할 수 있어 더 편리합니다.

Alibaba Cloud

Alibaba Cloud의 아래 리소스에 대한 사용 현황을 확인할 수 있습니다.

Elastic Compute Service, Cloud Disk, Launch Template, Server Load Balancer, Scaling Group, Scaling Instance, Scaling Configuration, Snapshot, Snapshot Chain, Image, ApsaraDB for RDS, ApsaraDB for MongoDB, ApsaraDB for Redis, ApsaraDB for Memcache, HybridDB for MySQL, HybridDB for PostgreSQL, POLARDB Cluster, POLARDB Instance, Object Storage Service, Alibaba Cloud CDN, Elastic IP Address, Security Group, Virtual Private Cloud, NAT Gateway, VPN Gateway, Network Interface

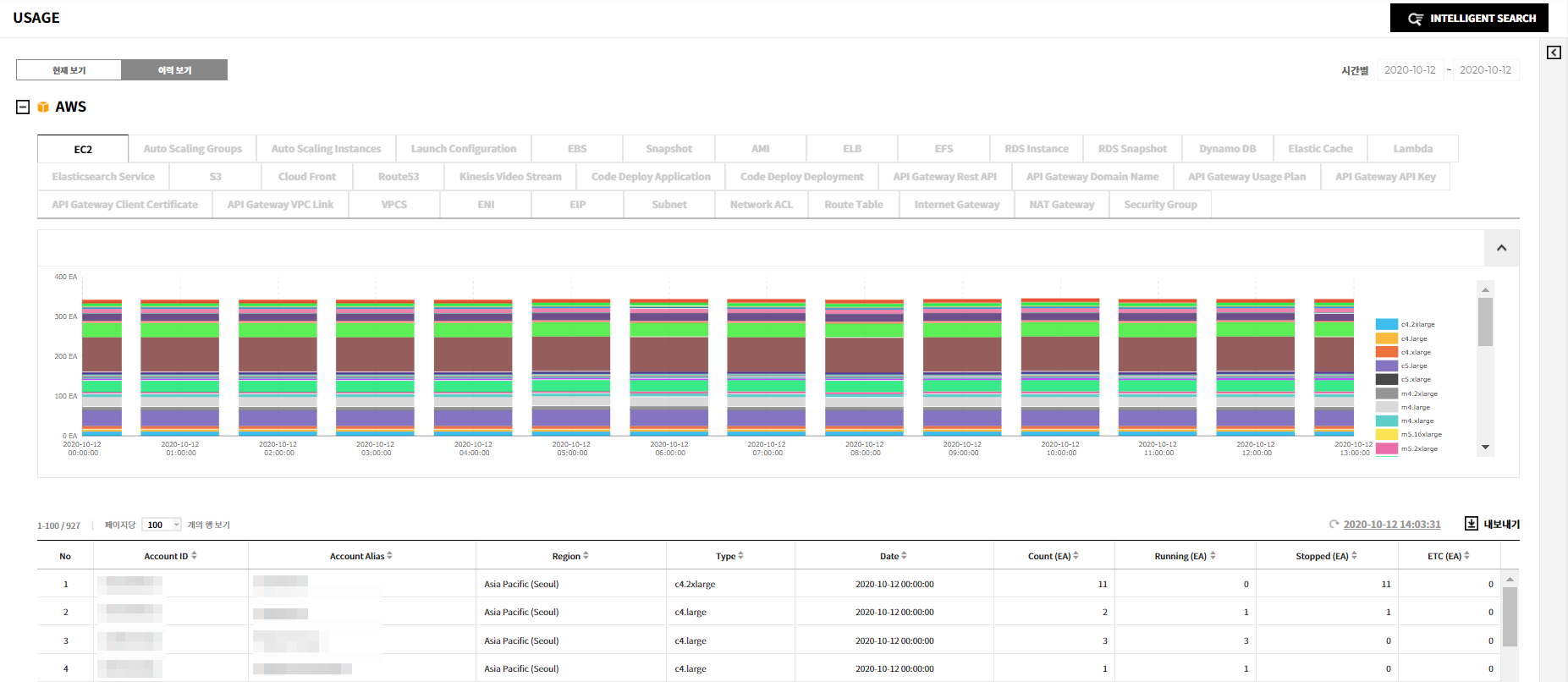

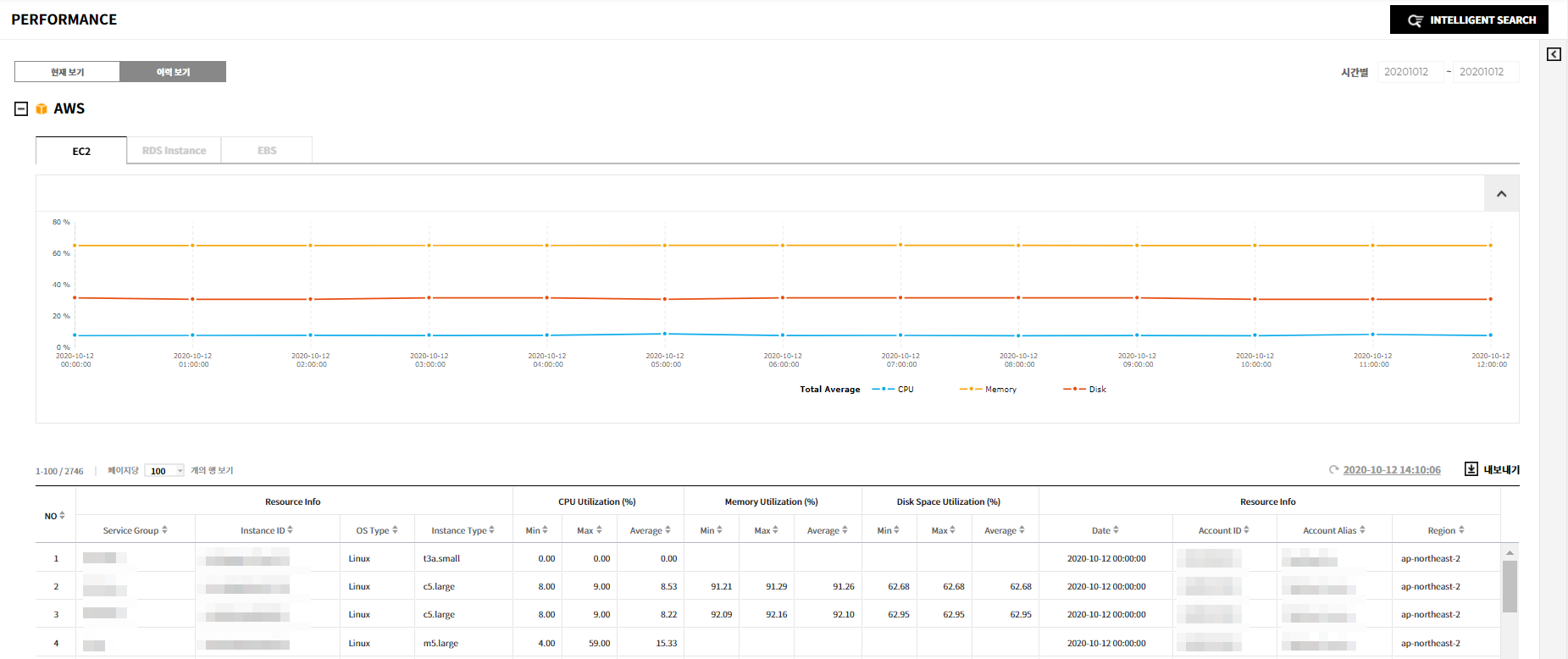

이력 보기

클라우드 서비스별 리소스 사용 이력을 확인할 수 있습니다.

리소스의 날짜별 사용 이력을 그래프로 제공하며, 아래 표에는 사용 중인 리소스 목록이 표시됩니다.

AWS

AWS의 아래 리소스에 대한 사용 이력을 확인할 수 있습니다.

AMI, EBS, EC2, EIP, Internet Gateway, Lambda, Network ACL, RDS, Route Table, S3, Security Group, Snapshot, Subnet, VPCS, ELB, Dynamo DB, Elastic Cache, CloudFront, Kinesis Data Stream, ENI, NAT Gateway

Azure

Azure의 아래 리소스에 대한 사용 이력을 확인할 수 있습니다.

Database, Storage, Virtual Machine

GCP

GCP의 아래 리소스에 대한 사용 이력을 확인할 수 있습니다.

VM Instance, Compute Disk, Big Table, Big Query, SQL Instance, Storage Bucket, VPC, Subnet

Alibaba Cloud

Alibaba Cloud의 아래 리소스에 대한 사용 이력을 확인할 수 있습니다.

Elastic Compute Service, Cloud Disk, Launch Template, Server Load Balancer, Scaling Group, Scaling Instance, Scaling Configuration, Snapshot, Snapshot Chain, Image, ApsaraDB for RDS, ApsaraDB for MongoDB, ApsaraDB for Redis, ApsaraDB for Memcache, HybridDB for MySQL, HybridDB for PostgreSQL, POLARDB Cluster, POLARDB Instance, Object Storage Service, Alibaba Cloud CDN, Elastic IP Address, Security Group, Virtual Private Cloud, NAT Gateway, VPN Gateway, Network Interface

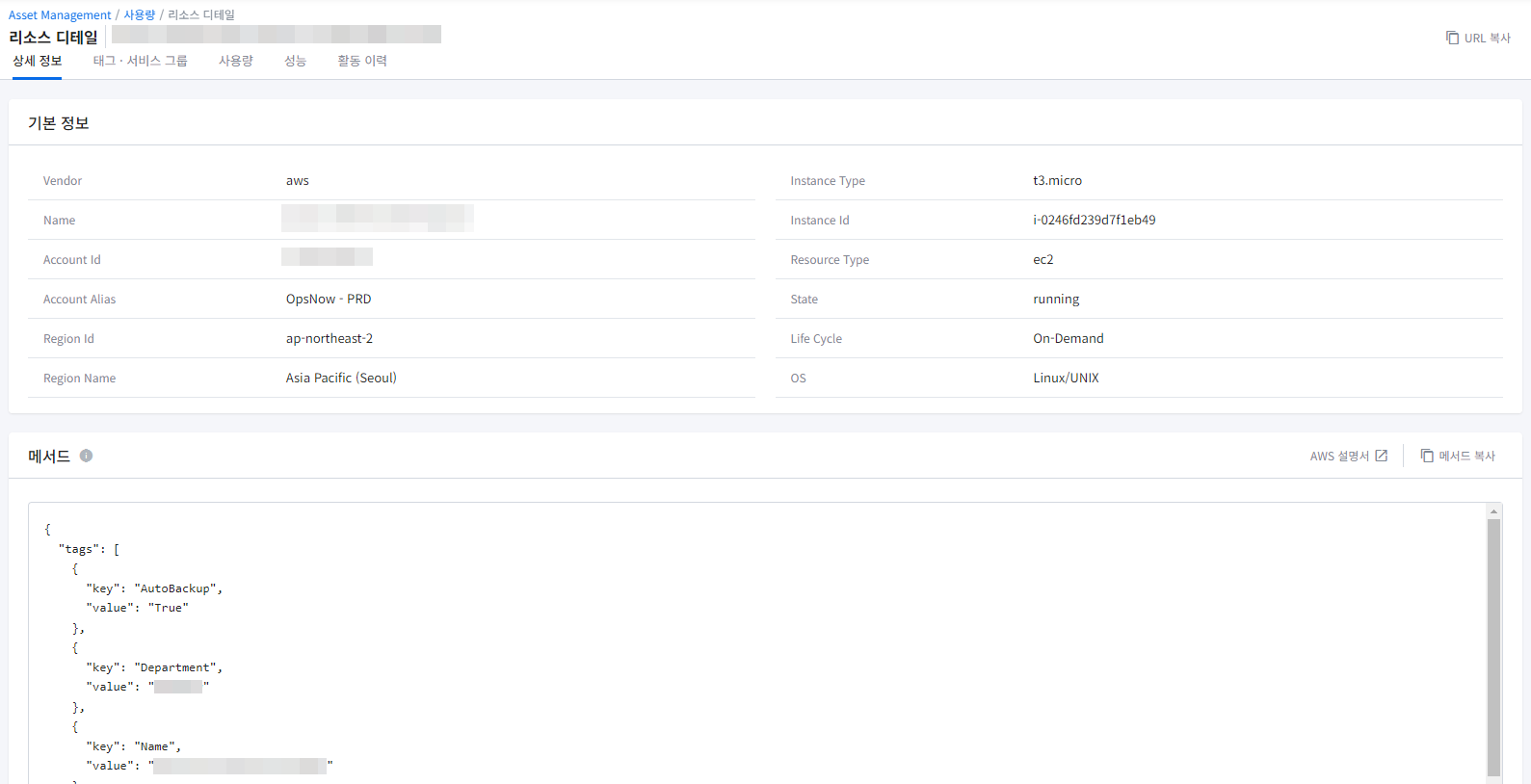

리소스 디테일

리소스 디테일 기능은 사용자가 원하는 리소스의 상세 정보, 태그 및 서비스 그룹, 사용량, 성능, 활동 이력을 한 곳에서 확인할 수 있게 도와줍니다.

💡 알림: Asset 서비스의 사용량 및 리소스 최적화 Right Sizing 메뉴에서 리소스 디테일로 바로 이동이 가능합니다. 리소스 디테일로 이동하려면, Asset 콘솔에서 조회하고 싶은 리소스 ID의 Detail Link를 클릭하세요.

상세 정보

일반 메뉴의 상세 정보 탭에서는 리소스 상세 정보를 조회할 수 있습니다. 리소스의 계정, 수명 주기, OS, 상태, 인스턴스 유형, 리전 등의 기본적인 정보를 확인할 수 있습니다. 또한, 호출한 AWS 메서드의 상세 정보를 확인할 수 있습니다. URL 복사 후 다른 사용자에게 현재 조회 중인 리소스를 설정한 필터 조건 그대로 다른 사용자에게 전달할 수 있습니다. 단, 해당 리소스에 대한 권한이 있는 사용자만 링크를 통한 데이터 조회가 가능합니다.

💡 알림: AWS 설명서로 이동 링크를 클릭하면 AWS가 제공하는 메서드에 대한 상세한 내용을 확인할 수 있습니다.

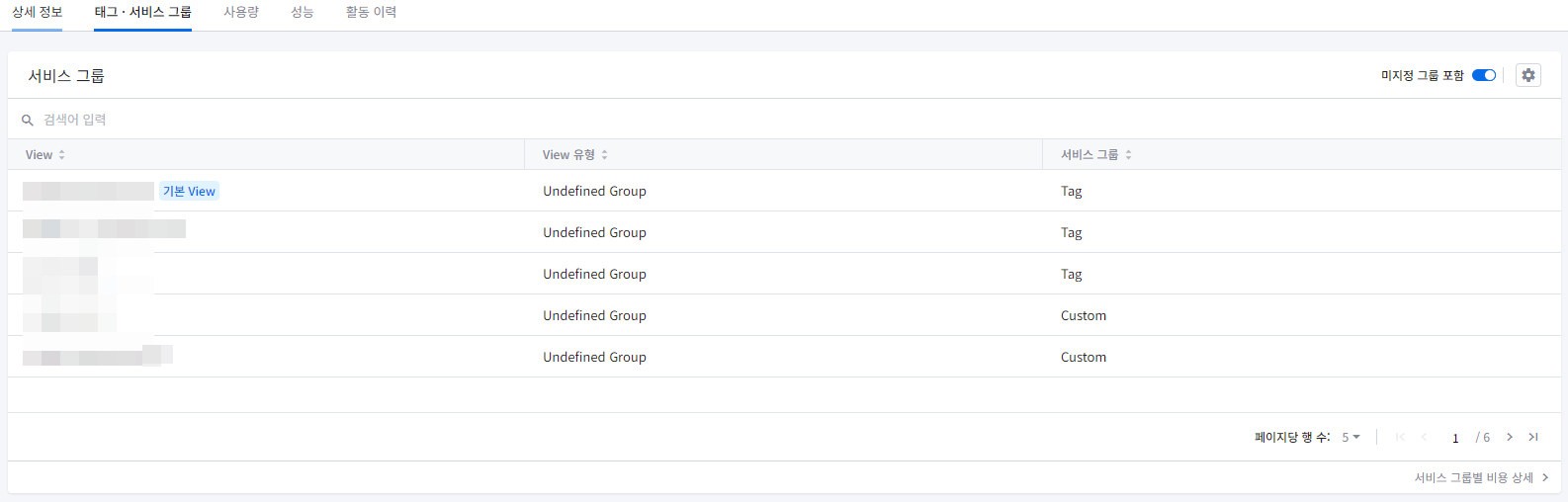

서비스 그룹

서비스 그룹을 생성한 경우, 해당 리소스의 서비스 그룹 목록을 조회할 수 있습니다. 서비스 그룹의 View 유형, View, 서비스 그룹 이름과 해당 서비스 그룹이 디폴트 View로 설정되어 있는지 여부를 확인할 수 있습니다. View 유형은 Custom, Tag, 또는 Account로 표시됩니다.

미지정 그룹 포함을 체크하면 서비스 그룹에 할당되지 않은 그룹도 볼 수 있습니다.

카드 우측 상단의 톱니바퀴 아이콘을 클릭하면 서비스 그룹 관리 메뉴로 빠르게 이동할 수 있습니다. 디폴트 View로 설정된 View의 하위 서비스 그룹과 이력을 조회할 수 있으며, 카테고리 설정과 이동, 서비스 그룹 삭제 및 생성을 할 수 있습니다. 또한, 조회 중인 서비스 그룹 목록을 CSV 파일로 내려받아 확인할 수도 있습니다.

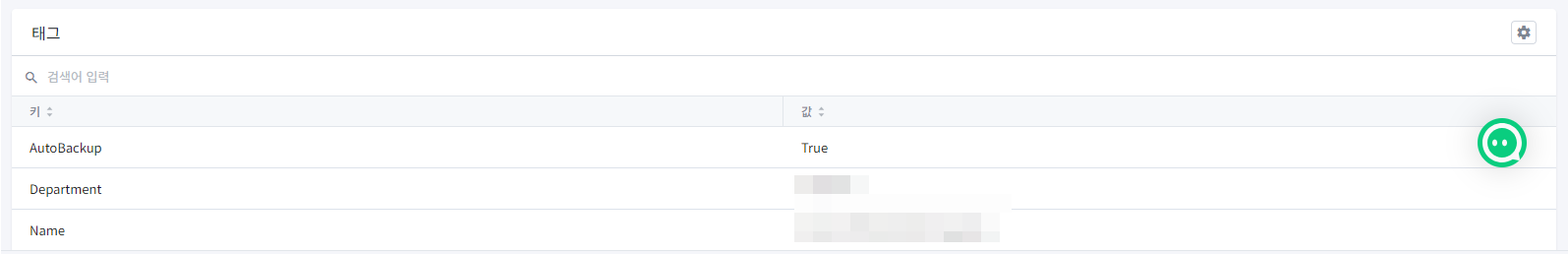

태그

태그 카드에서는 태그 키와 태그 값을 보여주는 태그 목록을 조회할 수 있습니다. 카드 우측 상단의 톱니바퀴 아이콘을 클릭하면 태그 어시스턴트로 이동해 리소스에 대한 태그를 설정할 수 있습니다. 또한, 조회 중인 태그 목록의 상세한 내용을 CSV 파일로 내려받아 확인할 수도 있습니다.

사용량

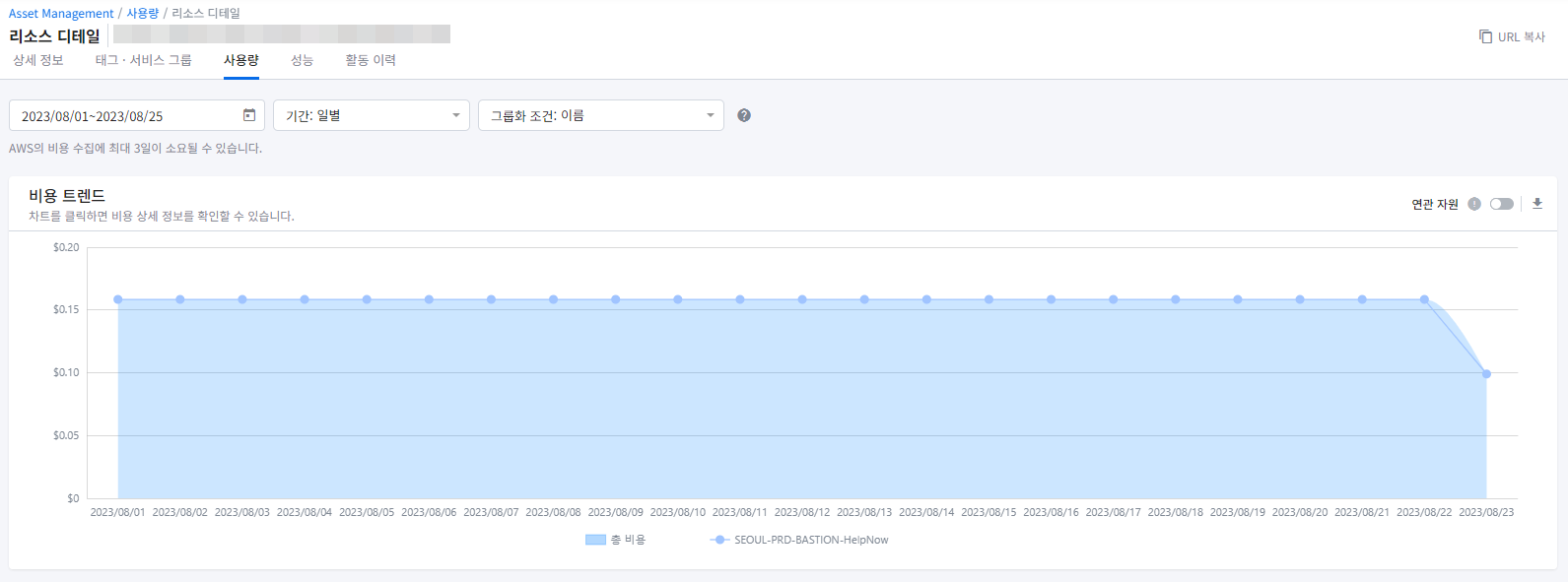

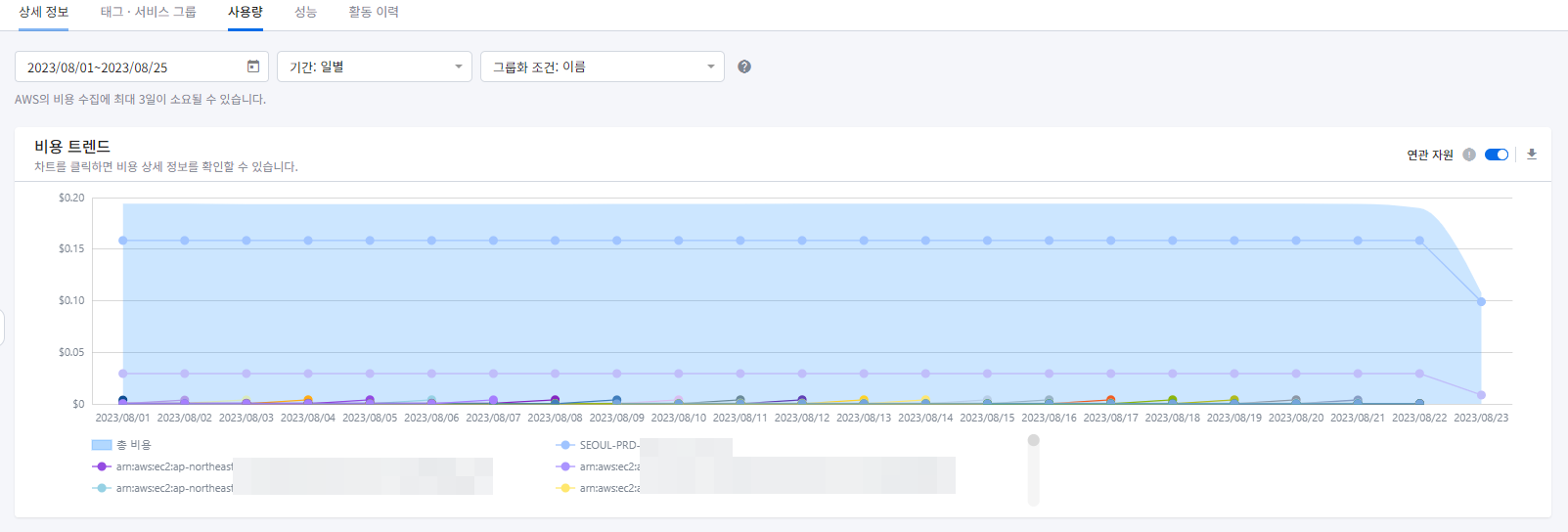

비용 트렌드

- 해당 리소스의 비용 트렌드를 볼 수 있습니다. 조회를 원하는 기간과 일별, 주별, 월별 차트 보기 옵션을 선택하고, 그룹화 조건을 선택합니다. 그룹화에 사용할 수 있는 조건은 Name, Resource ID, Usage Type, Record Type, Operation Name, Product, Sub Product, Region이 있습니다. 예를 들어, 이번 달의 비용 트렌드를 리소스의 Name으로 그룹화 조건을 선택해 일별 차트로 설정하면 아래 이미지와 같은 차트를 볼 수 있습니다.

📜 참고: AWS의 비용을 수집하는데 최대 3일이 소요될 수 있습니다.

- 연관 자원을 선택하면 해당 리소스와 관련된 리소스의 비용도 함께 볼 수 있습니다. 예를 들어, EC2와 같이 구동되는 Snapshot이나 EBS 비용을 같이 볼 수 있습니다. 비용 트렌드 차트 상에서 원하는 데이터 포인트에 마우스를 올리면 해당 필드의 상세 내용을 툴팁으로 바로 확인할 수 있습니다. 차트의 각 점을 클릭하면 비용 상세 설명의 팝업창이 생성되어 자세한 내용을 확인할 수 있으며, 해당 점의 내용을 CSV 파일로 내려받을 수 있습니다. 또한, 조회한 비용 트렌드 차트 전반에 대한 상세한 내용을 CSV 파일로 내려받아 확인할 수도 있습니다.

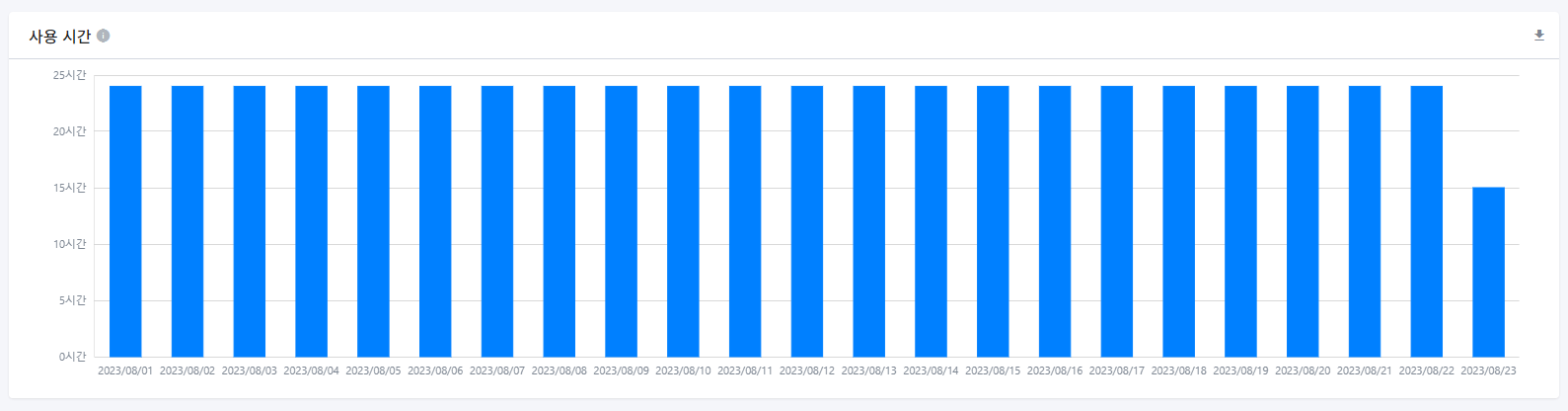

사용 시간

사용 시간 차트는 하루 동안 인스턴스가 실행된 총 시간을 보여줍니다.

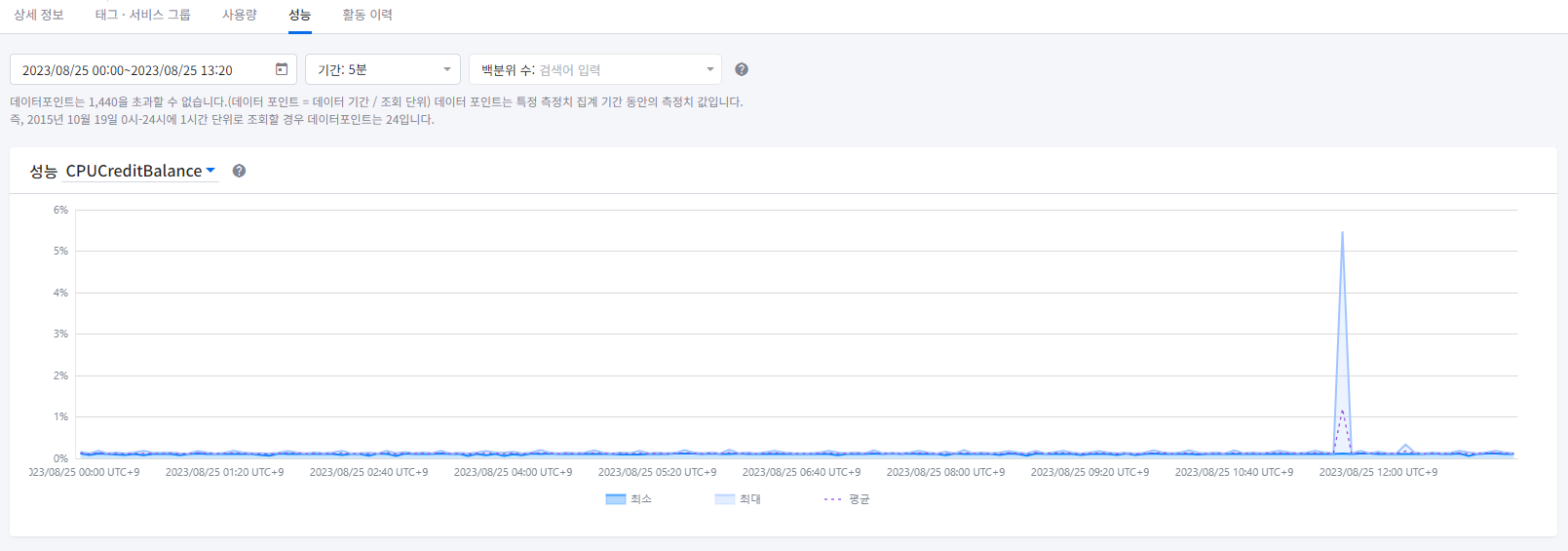

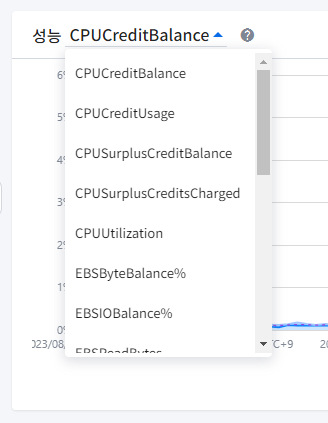

성능

리소스의 성능을 메트릭으로 구분해 지정한 기간 내의 데이터 포인트를 백분율(Percentile)로 볼 수 있습니다. 백분위 수는 데이터 포인트가 시간에 따른 전체 분포와 어떻게 비교되는지 보여줄 수 있는 통계 측정 값입니다. 범위에서 벗어나는 특이한 값으로 인해 분포가 차트에 표시되는 방식이 왜곡되어 패턴이나 평균 값을 파악하기 어려운 경우, 데이터 범위에서 특이값을 제외하고 5-95번째 백분위 수를 표시해 데이터 분포를 시각화할 수 있습니다. 그래프 위에 나타난 회색 바를 좌우로 드래그하여 조회한 결과 내에서 다시 한 번 기간을 조정할 수 있습니다.

단일 호출에서 반환되는 최대 데이터 포인트 수는 1,440으로, 그 이상을 요청할 경우 에러가 반환됩니다. 데이터 포인트 수를 줄이려면 지정된 기간 범위를 좁히거나 조회 시간 단위를 늘려야 합니다. 최소 1초부터 최대 30일 단위로 조회할 수 있습니다.

📜 참고: 성능을 조회하기 위한

CPUUtilization,NetworkIn과 같은 메트릭은 AWS 데이터를 그대로 받아옵니다.

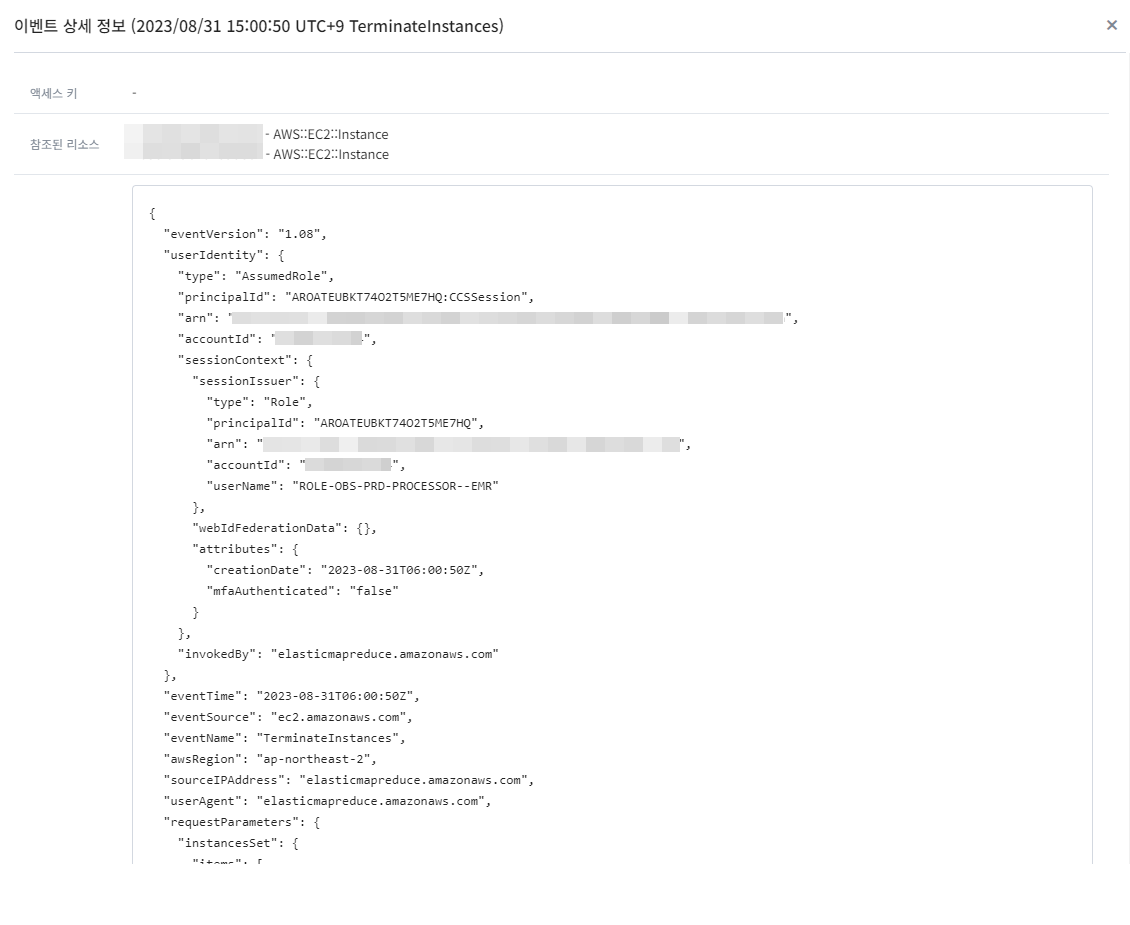

활동 이력

조회 중인 리소스의 이벤트 등 활동 이력을 확인하고 검색할 수 있습니다. 조회를 원하는 기간 및 이벤트 이름을 선택합니다. 모든 이벤트 이름을 조회하거나 특정 이벤트 이름만 선택하여 조회할 수 있습니다. 단, 현재 조회 중인 화면 내에서만 필터 및 검색이 가능합니다. 또한, AWS CloudTrail에서 해당 리소스에 대해 발생한 이벤트를 최대 90일까지만 보관하고 있으므로 90일 이내 활동 이력만 조회 가능합니다. 목록에서 특정 이벤트를 클릭하면 우측에 이벤트 상세 정보 화면에 표시됩니다. 상세 정보 화면에서는 액세스 키, 참조된 리소스, 이벤트 레코드를 확인할 수 있습니다.

물음표 아이콘으로 표시되는 도움말 버튼을 클릭하면 화면 우측에 창이 표시되며 LookupEvent 기능과 표 항목에 대한 설명이 제공됩니다.

| 항목 | 설명 |

|---|---|

| 이벤트 시간 | 이벤트 발생 시간으로 현재 조회 중인 현지 시간 기준입니다. |

| 이벤트 이름 | 리소스에서 발생한 이벤트의 이름입니다. 일반적으로 CreateTrail처럼 이벤트와 관련된 API 이름입니다. |

| 사용자 이름 | 이벤트를 트리거한 사용자의 이름 또는 이벤트에서 참조된 사용자의 ID입니다. 예: IAM 사용자, IAM 역할 이름, 서비스 역할 |

| 이벤트 소스 | 요청이 발생한 AWS 서비스 또는 이벤트가 시작된 AWS API 엔드포인트입니다. 예: ec2.amazonaws.com. |

| 참조된 리소스 | 이벤트에서 참조된 리소스의 이름 또는 리소스 ID를 보여줍니다. 예를 들어, Auto Scaling 그룹일 경우, 리소스 이름은 auto-scaling-test-group이 될 수 있으며, Amazon EC2 인스턴스의 경우에는 i-123456789012가 될 수 있습니다. 참조된 리소스는 이벤트가 읽었거나 변경한 리소스일 수 있습니다. |

| 이벤트 레코드 | 이벤트 페이로드라고 부르는 이벤트 레코드는 이벤트의 전체 JSON 텍스트를 보여줍니다. 요청된 작업과 언제, 어디서 요청이 발생했는지 확인할 수 있는 필드가 포함되어 있습니다. |

| 액세스 키 | 요청에 서명할 때 사용하는 AWS 액세스 키 ID입니다. 임시 보안 자격 증명으로 요청한 경우, 임시 자격 증명의 액세스 키 ID를 의미합니다. |

| 읽기 전용 | 이벤트의 읽기 유형입니다. 이벤트는 읽기 이벤트 또는 쓰기 이벤트로 분류됩니다. |

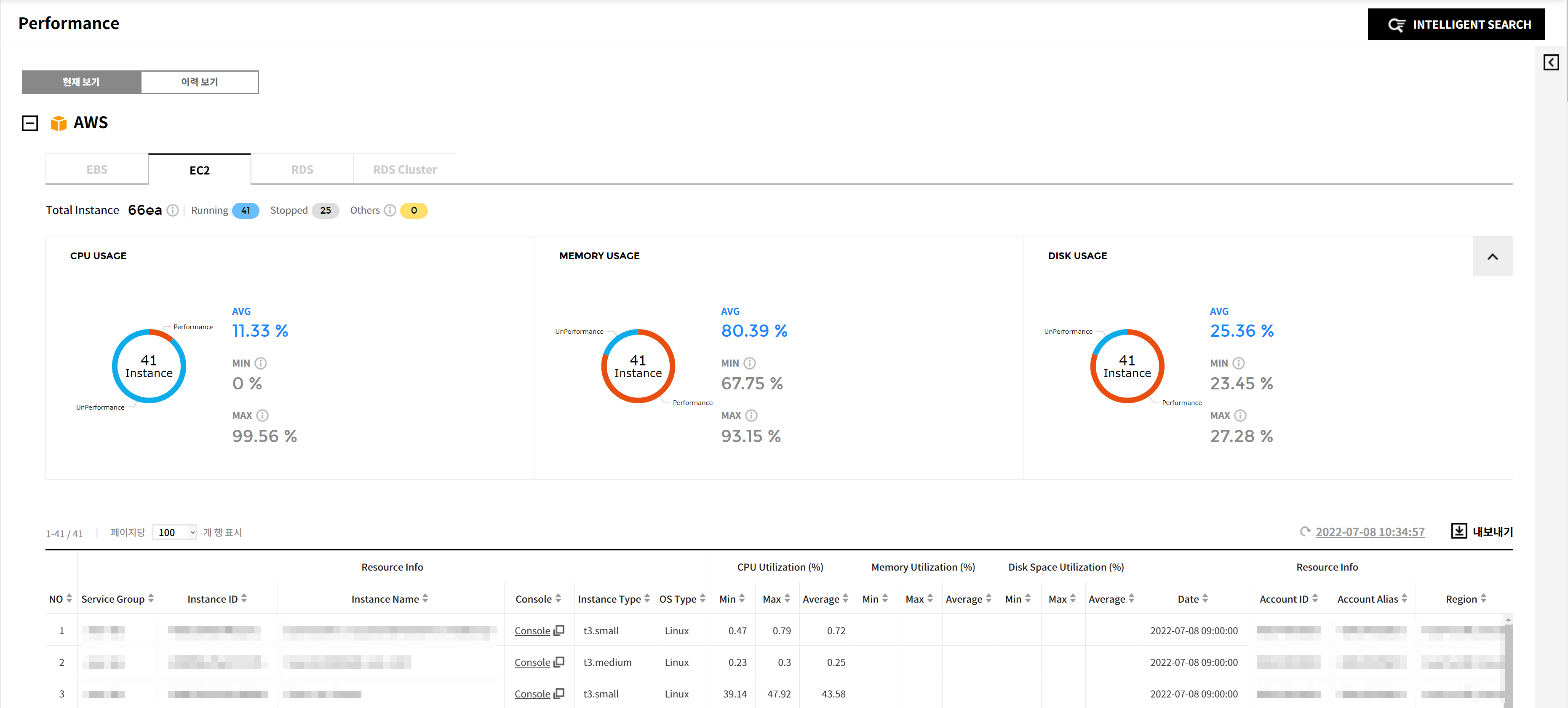

성능

Asset > 성능

사용 중인 리소스의 성능과 이력을 확인할 수 있습니다.

현재 보기

사용 중인 리소스의 성능을 확인할 수 있습니다. Service Portal의 클라우드 계정 관리에서 AWS 계정을 등록했다면, CPU 사용량은 기본적으로 볼 수 있습니다. 메모리 사용량과 디스크 사용량까지 모두 확인하려면 AWS CloudWatch의 에이전트를 설치해야 합니다. 설치 방법은 각 클라우드 서비스 제공자의 설명을 참조하세요.

AWS

AWS의 아래 리소스에 대한 성능을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| EC2 | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| EBS | Resource Info | |

| VolumeQueue Length(EA) | Min, Max, Avg | |

| VolumeRead IOPS(EA) | Min, Max, Avg | |

| VolumeWrite Bytes(MB) | Min, Max, Avg | |

| VolumeWrite IOPS(EA) | Min, Max, Avg | |

| RDS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Freeable Memory(MB) | Min, Max, Avg | |

| Free Storage Space(MB) | Min, Max, Avg | |

| Read IOPS(EA) | Min, Max, Avg | |

| Write IOPS(EA) | Min, Max, Avg |

AWS CloudWatch 에이전트 설치에 필요한 전제 조건

⑴ 1단계: Amazon EC2 인스턴스에서 CloudWatch 에이전트와 함께 사용할 IAM 역할 생성

각 서버가 CloudWatch 에이전트를 실행하는 데 필요한 IAM 역할을 생성 방법은 다음과 같습니다.

① AWS 콘솔에 로그인한 후 IAM 콘솔을 엽니다.

② 탐색 창에서 역할를 선택한 후 역할 만들기를 클릭합니다.

③ 신뢰할 수 있는 유형의 개체 선택 하단에 위치한 AWS 서비스를 선택합니다.

④ 일반 사용 사례에서 EC2를 선택하고 다음: 권한 버튼을 클릭합니다.

⑤ 정책 목록에서 CloudWatchAgentServerPolicy의 선택 박스를 체크합니다. 정책은 검색창에서 직접 입력해 찾을 수도 있습니다.

⑥ 다음: 태그를 클릭합니다.

⑦ (선택 사항) 이 역할에 대한 액세스를 구성, 추적 또는 제어할 태그-키 값 페어를 하나 이상 추가한 후 다음: 검토를 선택합니다.

⑧ 역할 이름에 새 역할의 이름(예: CloudWatchAgentServerRole 또는 다른 선호 이름)을 입력합니다.

⑨ (선택 사항) 역할 설명에 설명을 입력합니다.

⑩ CloudWatchAgentServerPolicy가 정책 옆에 표시되는지 확인합니다.

⑪ 역할 만들기를 선택합니다.

⑵ 2단계: IAM 역할 연결하기

1단계에서 생성한 IAM 역할을 CloudWatch 에이전트를 설치하려는 EC2 인스턴스에 연결합니다.

① Amazon EC2 관리 콘솔을 엽니다.

② 탐색 창에서 인스턴스를 선택한 후 IAM 역할을 추가할 인스턴스를 확인합니다.

③ 작업 -> 보안 -> IAM 역할 수정을 순차적으로 클릭합니다.

④ 선택 박스에서 CloudWatchAgentServerRole을 선택하고 저장합니다.

Linux용 AWS CloudWatch 에이전트 설치 가이드

⑴ 1단계: 서버에 CloudWatch 에이전트 설치

CloudWatch 에이전트는 Amazon Linux 2에서 패키지로 이용할 수 있습니다. Amazon Linux 2를 사용하고 있다면 다음의 명령어를 입력해서 패키지를 설치할 수 있습니다. 이 때, 인스턴스에 연결된 IAM 역할이 CloudWatchAgentServerPolicy인지 확인해야 합니다. 더 자세한 내용은 AWS에서 제공하는 문서를 참고해 주세요.

sudo yum install amazon-cloudwatch-agent

다른 OS에서도 명령어를 사용해 CloudWatch 에이전트를 다운로드하고 설치할 수 있습니다.

| 아키텍처 | 플랫폼 | 다운로드 링크 |

|---|---|---|

| x86-64 | Amazon Linux and Amazon Linux 2 | https://amazoncloudwatch-agent.s3.amazonaws.com/amazon_linux/amd64/latest/amazon-cloudwatch-agent.rpm |

| x86-64 | Centos | https://amazoncloudwatch-agent.s3.amazonaws.com/centos/amd64/latest/amazon-cloudwatch-agent.rpm |

| x86-64 | Redhat | https://amazoncloudwatch-agent.s3.amazonaws.com/redhat/amd64/latest/amazon-cloudwatch-agent.rpm |

| x86-64 | SUSE | https://amazoncloudwatch-agent.s3.amazonaws.com/suse/amd64/latest/amazon-cloudwatch-agent.rpm |

| x86-64 | Debian | https://amazoncloudwatch-agent.s3.amazonaws.com/debian/amd64/latest/amazon-cloudwatch-agent.deb |

| x86-64 | Ubuntu | https://amazoncloudwatch-agent.s3.amazonaws.com/ubuntu/amd64/latest/amazon-cloudwatch-agent.deb |

| x86-64 | Oracle | https://amazoncloudwatch-agent.s3.amazonaws.com/oracle_linux/amd64/latest/amazon-cloudwatch-agent.rpm |

| x86-64 | macOS | https://amazoncloudwatch-agent.s3.amazonaws.com/darwin/amd64/latest/amazon-cloudwatch-agent.pkg |

| ARM64 | Amazon Linux 2 | https://amazoncloudwatch-agent.s3.amazonaws.com/amazon_linux/arm64/latest/amazon-cloudwatch-agent.rpm |

| ARM64 | Redhat | https://amazoncloudwatch-agent.s3.amazonaws.com/redhat/arm64/latest/amazon-cloudwatch-agent.rpm |

| ARM64 | Ubuntu | https://amazoncloudwatch-agent.s3.amazonaws.com/ubuntu/arm64/latest/amazon-cloudwatch-agent.deb |

| ARM64 | SUSE | https://amazoncloudwatch-agent.s3.amazonaws.com/suse/arm64/latest/amazon-cloudwatch-agent.rpm |

| ARM64 | MacOS | https://amazoncloudwatch-agent.s3.amazonaws.com/darwin/arm64/latest/amazon-cloudwatch-agent.pkg |

① 위의 표를 참조에 OS에 맞는 download-link를 명령어에 붙여넣고 명령어를 실행합니다.

wget download-link

② 다음의 명령어를 실행해 패키지를 설치합니다.

- RPM 패키지를 다운로드한 경우

sudo rpm -U ./amazon-cloudwatch-agent.rpm

- DEB 패키지를 다운로드한 경우

sudo dpkg -i -E ./amazon-cloudwatch-agent.deb

⑵ 2단계: CloudWatch 에이전트 구성 파일 설정

AWS Systems Manager > Parameter Store에서 아래의 JSON 값을 /AmazonCloudWatch-OpsNow/EC2/Linux 키에 일반 텍스트로 저장합니다.

{"agent":{"run_as_user":"cwagent"},"metrics":{"namespace": "OpsNow/EC2","metrics_collected":{"disk":{"measurement":[{"name":"used_percent","rename":"DiskSpaceUtilization"}],"resources":["/"]},"mem":{"measurement":[{"name": "mem_used_percent", "rename": "MemoryUtilization"}]}},"append_dimensions":{"AutoScalingGroupName":"${aws:AutoScalingGroupName}","ImageId":"${aws:ImageId}","InstanceId":"${aws:InstanceId}","InstanceType":"${aws:InstanceType}"}}}

⑶ 3단계: CloudWatch 에이전트 시작

① 다음 명령을 실행하여 CloudWatch 에이전트 서비스를 시작합니다.

sudo /opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent-ctl -a fetch-config -m ec2 -s -c ssm:/AmazonCloudWatch-OpsNow/EC2/Linux

운영 중인 CloudWatch Agent 환경에서 기존 config.json은 유지하고 OpsNow의 config를 신규로 추가하고 싶다면, 위 명령어에서 fetch-config 부분을 아래와 같이 append-config로 변경하여 실행해야 합니다.

sudo /opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent-ctl -a append-config -m ec2 -s -c ssm:/AmazonCloudWatch-OpsNow/EC2/Linux

② 다음 명령을 실행하여 서비스가 실행 중인지 확인합니다.

$ sudo systemctl status amazon-cloudwatch-agent.service

③ 아래와 같이 동작을 확인할 수 있습니다.

● amazon-cloudwatch-agent.service - Amazon CloudWatch Agent

Loaded: loaded (/etc/systemd/system/amazon-cloudwatch-agent.service; enabled; vendor preset: enabled)

Active: active (running) since Tue 2022-01-11 05:54:56 UTC; 10min ago

Main PID: 263313 (amazon-cloudwat)

Tasks: 8 (limit: 1124)

Memory: 13.9M

CGroup: /system.slice/amazon-cloudwatch-agent.service

└─263313 /opt/aws/amazon-cloudwatch-agent/bin/amazon-cloudwatch-agent -config /opt/aws/amazon-cloudwatch-agent/etc/amazon-cloudwatch-agent.toml -envconfig /opt/aws/amazon-clo>

Jan 11 05:54:56 ip-**-***-***-*** systemd[1]: Started Amazon CloudWatch Agent.

Jan 11 05:54:56 ip-**-***-***-*** start-amazon-cloudwatch-agent[263313]: /opt/aws/amazon-cloudwatch-agent/etc/amazon-cloudwatch-agent.json does not exist or cannot read. Skipping it.

Jan 11 05:54:56 ip-**-***-***-*** start-amazon-cloudwatch-agent[263313]: Valid Json input schema.

Jan 11 05:54:56 ip-**-***-***-*** start-amazon-cloudwatch-agent[263313]: I! Detecting run_as_user...

⑷ 4단계: CloudWatch 콘솔에서 수집된 지표 확인

💡 알림: CloudWatch 콘솔에서 확인합니다.

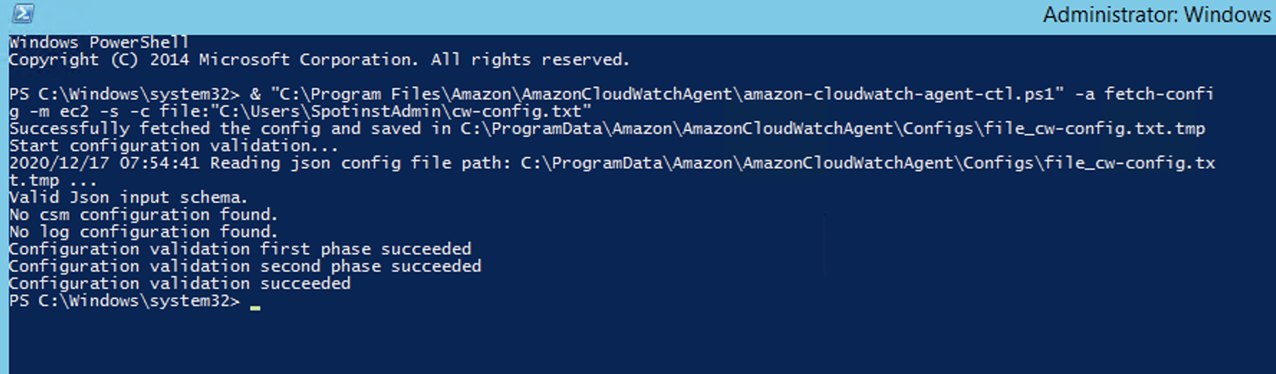

Windows용 AWS CloudWatch 에이전트 설치 가이드

⑴ 1단계: 서버에 CloudWatch 에이전트 설치

① 관리자 권한으로 PowerShell 창을 열고 다음 명령을 실행하여 설치 파일을 다운로드합니다.

Invoke-WebRequest https://amazoncloudwatch-agent.s3.amazonaws.com/windows/amd64/latest/amazon-cloudwatch-agent.msi -OutFile C:\Users\Administrator\amazon-cloudwatch-agent.msi

② Windows Server를 실행하는 서버에 MSI 패키지를 다운로드한 경우, 패키지가 포함된 디렉터리로 변경하고 다음을 입력합니다.

msiexec /i amazon-cloudwatch-agent.msi

⑵ 2단계: CloudWatch 에이전트 구성 파일 설정

AWS Systems Manager > Parameter Store에서 아래의 JSON 값을 /AmazonCloudWatch-OpsNow/EC2/Windows 키에 일반 텍스트로 저장합니다.

{"metrics":{"namespace":"OpsNow/EC2","metrics_collected":{"LogicalDisk":{"measurement":[{"name":"% Free Space","rename":"DiskFreeSpaceUtilization"}],"resources":["*"]},"Memory":{"measurement":[{"name":"% Committed Bytes In Use","rename":"MemoryUtilization"}]}},"append_dimensions":{"AutoScalingGroupName":"${aws:AutoScalingGroupName}","ImageId":"${aws:ImageId}","InstanceId":"${aws:InstanceId}","InstanceType":"${aws:InstanceType}"}}}

⑶ 3단계: CloudWatch 에이전트 시작

다음 명령을 실행하여 CloudWatch 에이전트 서비스를 시작합니다.

& "C:\Program Files\Amazon\AmazonCloudWatchAgent\amazon-cloudwatch-agent-ctl.ps1" -a fetch-config -m ec2 -s -c ssm:/AmazonCloudWatch-OpsNow/EC2/Windows

운영 중인 CloudWatch Agent 환경에서 기존 config.json은 유지하고 OpsNow의 config를 신규로 추가하고 싶다면, 위 명령어에서 fetch-config 부분을 아래와 같이 append-config로 변경하여 실행해야 합니다.

& "C:\Program Files\Amazon\AmazonCloudWatchAgent\amazon-cloudwatch-agent-ctl.ps1" -a append-config -m ec2 -s -c ssm:/AmazonCloudWatch-OpsNow/EC2/Windows

⑷ 4단계: CloudWatch 콘솔에서 수집된 지표 확인

💡 알림: CloudWatch 콘솔에서 확인합니다.

Azure

Azure의 리소스에 대한 성능을 확인할 수 있습니다. Service Portal의 클라우드 계정 관리에서 Azure 계정을 등록했다면, CPU 사용량은 기본적으로 볼 수 있습니다. 메모리 사용량과 디스크 사용량까지 모두 확인하려면 Azure Monitor 에이전트를 설치해야 합니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| Virtual Machine | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| SQL Database | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Physical Data Read Percent(%) | Min, Max, Avg | |

| Connection Success(EA) | Min, Max, Avg | |

| Connection Fail(EA) | Min, Max, Avg | |

| DTU Consumption(%) | Min, Max, Avg | |

| DeadLock(EA) | Min, Max, Avg |

Azure Monitor 에이전트 설치에 필요한 전제 조건

⑴ 1단계: 게스트 레벨 모니터링 활성화

① Azure Portal에 로그인합니다.

② VM을 클릭합니다.

③ Azure UI 블레이드에서 진단 설정을 선택합니다.

④ 개요 페이지를 선택합니다.

⑤ 스토리지 계정을 선택한 후 메트릭 통계를 저장할 수 있도록 스토리지 계정을 선택합니다.

⑥ 게스트 레벨 모니터링 활성화를 클릭하고 프로세스가 완료될 때까지 기다립니다.

⑦ 개요 페이지로 이동합니다.

⑧ 메트릭 통계를 저장할 수 있도록 스토리지 계정을 선택합니다.

⑨ 게스트 레벨 모니터링 활성화를 클릭하고 프로세스가 완료될 때까지 기다립니다.

⑩ 확인 메시지를 확인합니다.

⑪ VM의 성능 카운터 탭을 클릭하고 메모리가 선택되었는지 확인합니다.

⑵ 2단계: 메트릭 보기

① 모니터링 섹션의 측정 항목으로 이동합니다.

② 메트릭 네임스페이스로 게스트(클래식)를 선택합니다.

③ 메트릭의 드롭다운을 클릭해 LogicalDisk (_Total) % Free Space를 선택합니다.

④ 필요에 따라 집계 유형도을선택합니다.

⑤ 모니터링 섹션의 측정 항목으로 이동합니다.

⑥ 메트릭 네임스페이스로 게스트(클래식)를 선택합니다.

⑦ 메트릭의 드롭다운을 클릭해 Memory % Committed Bytes In Use for Metric를 선택합니다.

⑧ 필요에 따라 집계 유형을 선택합니다.

GCP

GCP의 아래 리소스에 대한 성능 현황을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| VM Instance | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| Compute Disk | Resource Info | |

| Read IOPS | Min, Max, Avg | |

| Write IOPS | Min, Max, Avg | |

| SQL Instance | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg |

GCP 운영 에이전트 기본 설정

VM 인스턴스의 Disk와 Memory 메트릭 수집을 위해 에이전트를 설치합니다. 운영체제와 상관 없이 에이전트를 설치하기 전에 아래 설정을 먼저 진행합니다.

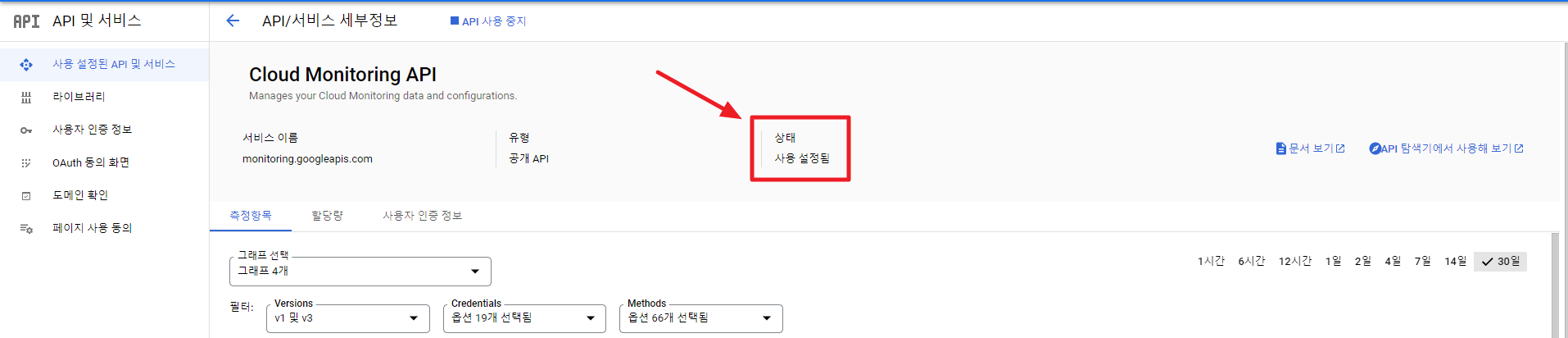

① GCP 콘솔에서 API 및 서비스 > 사용 설정한 API 및 서비스로 이동한 후 Cloud Monitoring API를 선택하고 상태를 사용으로 설정합니다.

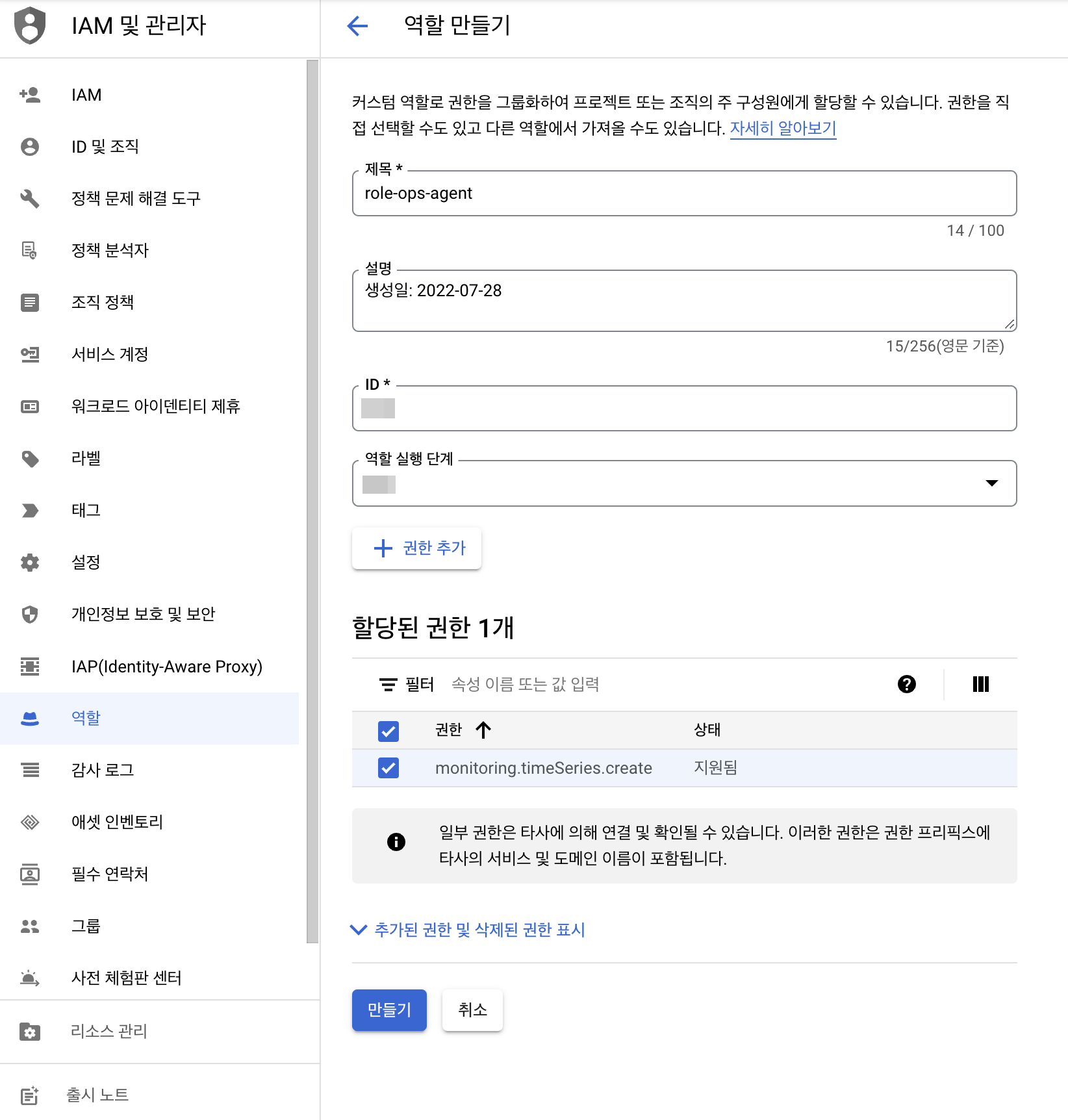

② IAM 및 관리자 > 역할 > [역할 만들기]에서 역할을 생성하고, monitoring.timeSeries.create 권한을 추가합니다.

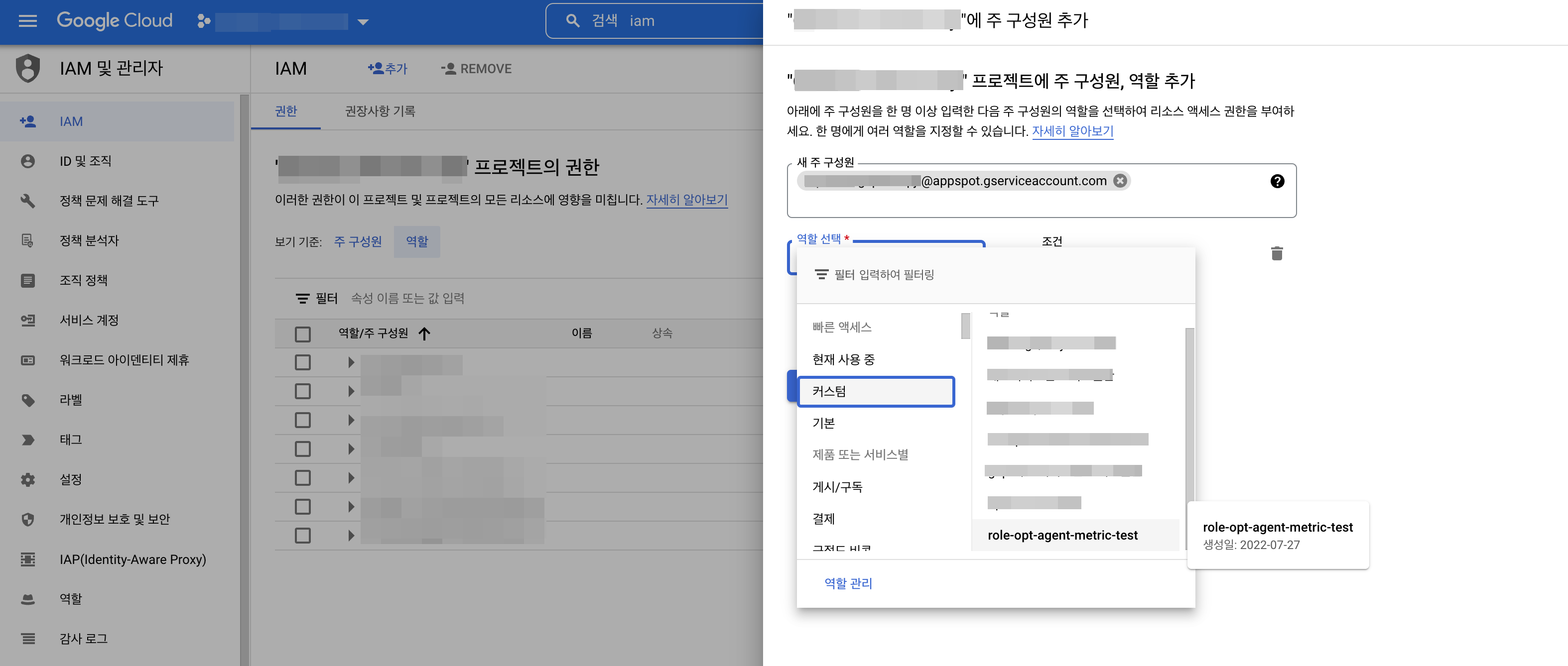

③ 생성한 역할을 IAM 및 관리자 -> [추가] 버튼을 클릭해 서비스 계정에 추가합니다.

Linux용 GCP 운영 에이전트 설치 가이드

① 인스턴스 신규 생성 시, 부팅 디스크는 Ubuntu 18.04LTS와 같은 Linux 계열의 OS를 지정하고, 서비스 계정에 monitoring.timeSeries.create 역할을 할당합니다. 이미 생성된 인스턴스를 가지고 있는 경우, 다음 단계로 건너뜁니다.

② 운영 에이전트를 설치하기 위해 SSH를 사용하여 각 인스턴스에 연결한 후 아래의 명령어를 실행합니다.

curl -sSO https://dl.google.com/cloudagents/add-google-cloud-ops-agent-repo.sh

sudo bash add-google-cloud-ops-agent-repo.sh --also-install

③ 에이전트가 동작하는지 확인합니다.

• 서비스가 정상적으로 동작하는지 확인하려면 다음 명령어를 실행합니다.

sudo systemctl status google-cloud-ops-agent"*" *

📜 참고:

sudo service google-cloud-ops-agent status *를 실행 후 Active가 표시되면 정상적으로 설치된 것입니다.

• 버전을 확인하려면 다음 명령어를 실행합니다.

dpkg-query --show --showformat \

'${Package} ${Version} ${Architecture} ${Status}\n' \

google-cloud-ops-agent

• 설정을 변경되어 다시 적용하려면 운영 에이전트를 재시작해야 합니다.

sudo service google-cloud-ops-agent restart

• 수집된 로그를 확인하려면 다음 명령어를 실행합니다.

/var/log-> syslog

📜 참고: Permission Denied가 표시되면서 메트릭 수집이 안되는 경우, 권한이 제대로 적용되어었는지 확인이 필요합니다.

Windows용 GCP 운영 에이전트 설치 가이드

① 인스턴스 신규 생성 시, 부팅 디스크는 Windows Server 2016 Datacenter와 같은 Windows 계열의 OS를 지정하고, 서비스 계정에 monitoring.timeSeries.create 역할을 할당합니다. 이미 생성된 인스턴스를 가지고 있는 경우, 다음 단계로 건너뜁니다.

② 운영 에이전트를 설치하기 위해 RDP를 사용하여 각 인스턴스에 연결합니다. PowerShell 관리자 권한으로 실행한 후 다음의 PowerShell 명령어를 실행합니다.

(New-Object Net.WebClient).DownloadFile("https://dl.google.com/cloudagents/add-google-cloud-ops-agent-repo.ps1", "${env:UserProfile}\add-google-cloud-ops-agent-repo.ps1")

Invoke-Expression "${env:UserProfile}\add-google-cloud-ops-agent-repo.ps1 -AlsoInstall"

③ 에이전트가 동작하는지 확인합니다.

• 서비스가 정상적으로 동작하는지 확인하려면 다음 명령어를 실행합니다.

googet installed google-cloud-ops-agent

📜 참고: 설치가 정상적으로 완료되면 Memory와 Disk Utilization 데이터가 수집됩니다.

💡 알림: 에이전트 설치는 운영 에이전트 설치 문서를 참고하시고, 문제 해결은 작업 에이전트 문제 해결 문서를 참고하세요.

GCP 콘솔로 이동

현재 보기에서는 원하는 리소스에 대한 정보를 GCP 콘솔에서 직접 확인할 수 있도록 콘솔로 이동할 수 있는 기능을 제공합니다. 아래 두 가지 방법 중 하나를 사용하여 GCP 콘솔로 이동할 수 있습니다.

리소스 목록 Console 열의 Console 링크를 클릭하여 GCP 콘솔로 이동합니다.

![]()

리소스 목록에서 리소스를 클릭하면 아래와 같이 상세 화면이 나타납니다. 상세 화면 상단에 위치한 GCP 콘솔로 이동을 클릭하여 이동합니다.

![]()

GCP 콘솔로 이동을 선택하면 아래와 같은 팝업 메시지가 나타납니다. GCP 상에서 리소스 정보를 확인하려면 제품 상세 보기를 클릭하고, 리소스의 성능 정보를 확인하려면 모니터링 정보 보기를 클릭합니다.

![]()

GCP 콘솔로 이동한 후 화면에 데이터가 표시되지 않을 경우 화면 오른쪽 상단의 계정 정보에서 올바른 계정으로 로그인되었는지 확인합니다. 권한이 있는 계정으로 로그인해야 데이터를 확인할 수 있습니다.

📜 참고: Chrome 브라우저에서 권한이 있는 사용자로 로그인한 경우, GCP 콘솔에서 바로 데이터를 확인할 수 있어 더 편리합니다.

Alibaba Cloud

Alibaba Cloud의 아래 리소스에 대한 성능 현황을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| ECS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| RDS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| IOPS(%) | Min, Max, Avg |

이력 보기

Asset > 성능 > 이력 보기

선택한 기간의 리소스 성능 이력을 확인할 수 있습니다.

AWS

AWS의 아래 리소스에 대한 성능 이력을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| EC2 | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| EBS | Resource Info | |

| VolumeQueue Length(EA) | Min, Max, Avg | |

| VolumeRead IOPS(EA) | Min, Max, Avg | |

| VolumeWrite Bytes(MB) | Min, Max, Avg | |

| VolumeWrite IOPS(EA) | Min, Max, Avg | |

| RDS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Freeable Memory(MB) | Min, Max, Avg | |

| Free Storage Space(MB) | Min, Max, Avg | |

| Read IOPS(EA) | Min, Max, Avg | |

| Write IOPS(EA) | Min, Max, Avg |

Azure

Azure의 아래 리소스에 대한 성능 이력을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| Virtual Machine | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| SQL Database | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Physical Data Read Percent(%) | Min, Max, Avg | |

| Connection Success(EA) | Min, Max, Avg | |

| Connection Fail(EA) | Min, Max, Avg | |

| DTU Consumption(%) | Min, Max, Avg | |

| DeadLock(EA) | Min, Max, Avg |

GCP

GCP의 아래 리소스에 대한 성능 이력을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| VM Instance | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| Compute Disk | Resource Info | |

| Read IOPS | Min, Max, Avg | |

| Write IOPS | Min, Max, Avg | |

| SQL Instance | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg |

Alibaba Cloud

Alibaba Cloud의 아래 리소스에 대한 성능 이력을 확인할 수 있습니다.

| 리소스 | 표시 항목 | 비고 |

|---|---|---|

| ECS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| RDS | Resource Info | |

| CPU Utilization(%) | Min, Max, Avg | |

| Memory Utilization(%) | Min, Max, Avg | |

| Disk Space Utilization(%) | Min, Max, Avg | |

| IOPS (%) | Min, Max, Avg |

인텔리전트 검색

사용하고 있는 리소스의 관계에 기반하여 인텔리전트 검색 기능을 제공합니다. 선택한 기간 내 사용한 모든 리소스 목록을 표시하며, 이를 검색 조건으로 사용할 수 있습니다. 인텔리전트 검색 기능은 사용량과 성능 메뉴에서 사용할 수 있습니다.

기간

기간은 시간별, 일별, 주별, 월별로 설정 가능합니다.

- 현재 보기에서 현재 일자에 대한 리소스의 사용 이력을 확인할 수 있습니다.

- 이력 보기에서는 사용자가 리소스의 사용 이력을 조회할 기간을 선택할 수 있습니다. 선택한 기간에 따라 선택 가능한 검색 조건이 변경될 수 있으며, 기간 내 사용된 리소스가 자동으로 검색 조건에 포함됩니다.

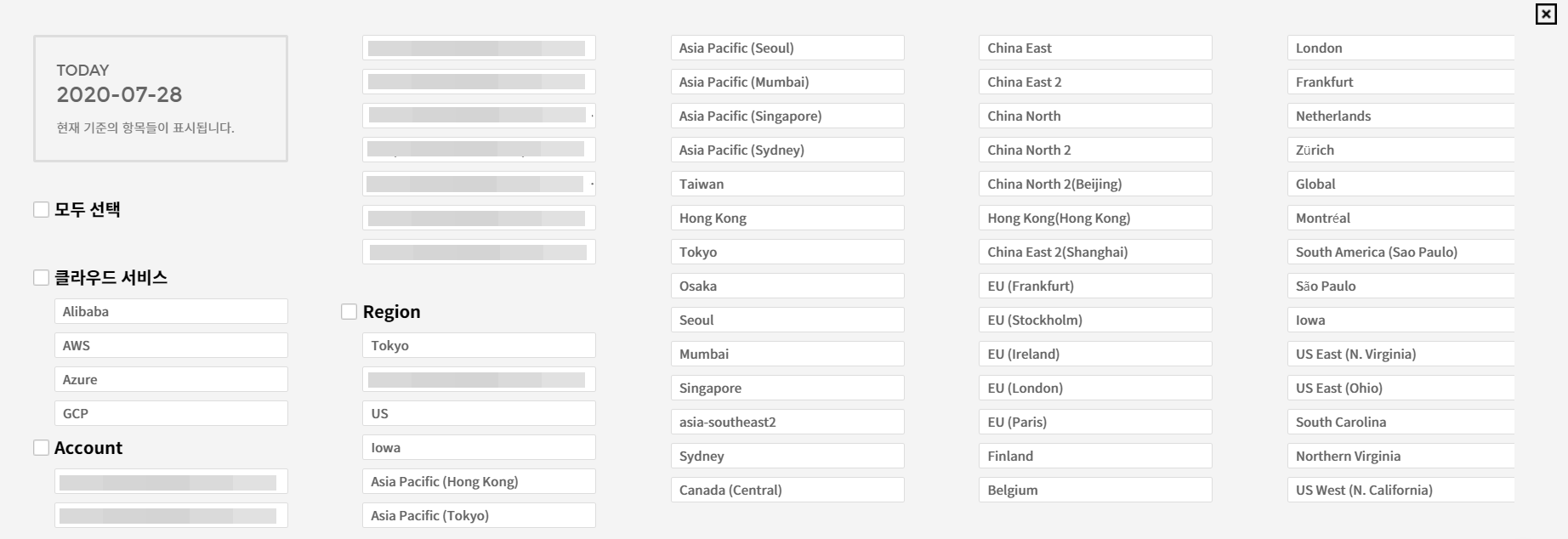

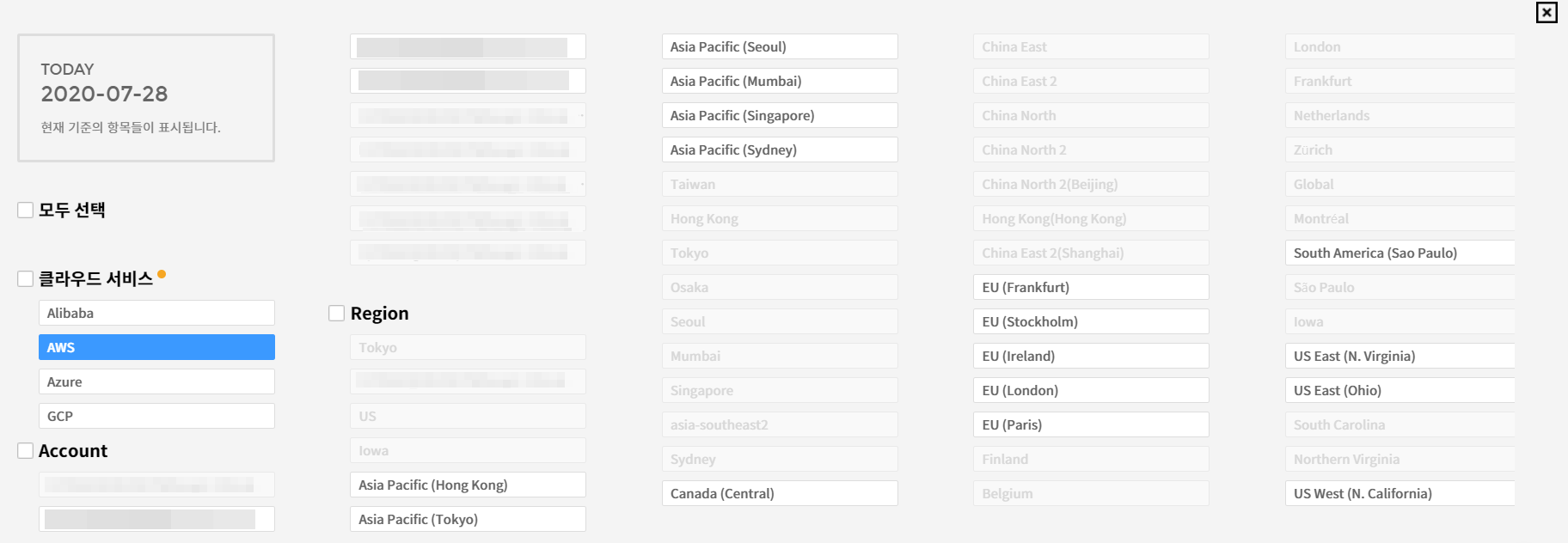

검색 조건

클라우드 서비스, 계정, 리전, 서비스 그룹, 제품, 태그가 검색 조건으로 표시되며, 검색 조건 선택 시 해당 조건과 관계가 있는 검색 조건만 선택할 수 있습니다. 예를 들어, 클라우드 서비스를 AWS로 선택했을 때 다른 클라우드 서비스의 리소스는 선택할 수 없습니다.

기간 및 검색 조건을 설정한 후 [적용] 버튼을 클릭하면 선택한 기간 및 검색 조건에 대한 결과가 표시됩니다.

리소스 최적화

Asset > 리소스 최적화

리소스 최적화를 통해 전체 사용하고 있는 리소스 현황과 성능 대비 효율적으로 리소스를 사용하고 있는지 한눈에 확인이 가능합니다. 리소스 최적화를 통해 불필요한 리소스를 제거하고, 환경을 최적화할 수 있습니다. 리소스 최적화는 요약, Unused Resource, Right Sizing, 설정 메뉴를 제공합니다.

| 요약 | Unused Resource와 Right Sizing 리소스에 대한 요약 정보를 표시합니다. |

| Unused Resource | 생성되었지만 사용되지 않거나 사용량이 없어 사용하지 않는 것으로 간주되는 리소스에 대하여 Unused Resource로 추천하여 비용을 절감할 수 있도록 합니다. |

| Right Sizing | 리소스 성능 분석을 통하여 사용자 설정에 따라 추천 대상을 Downsizing, Upsizing, Modernize, Idle로 추천합니다. |

| 설정 | 사용자가 리소스 최적화에 필요한 설정 정보를 입력, 수정, 삭제할 수 있습니다. 최초 접속 시 기본 조건이 생성되며, 이 조건을 기반으로 매일 Unused Resource 및 Right Sizing 리소스를 추천합니다. |

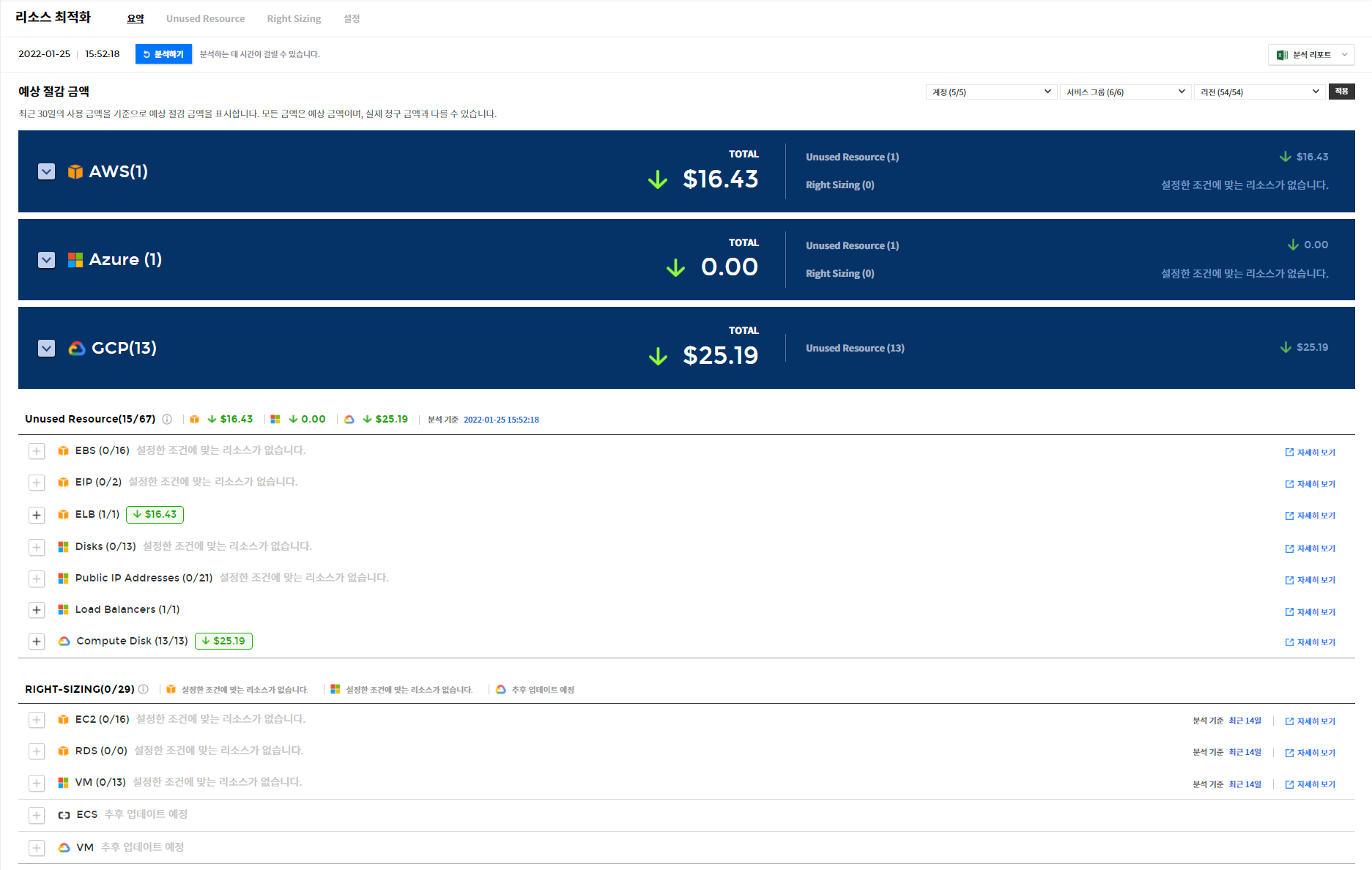

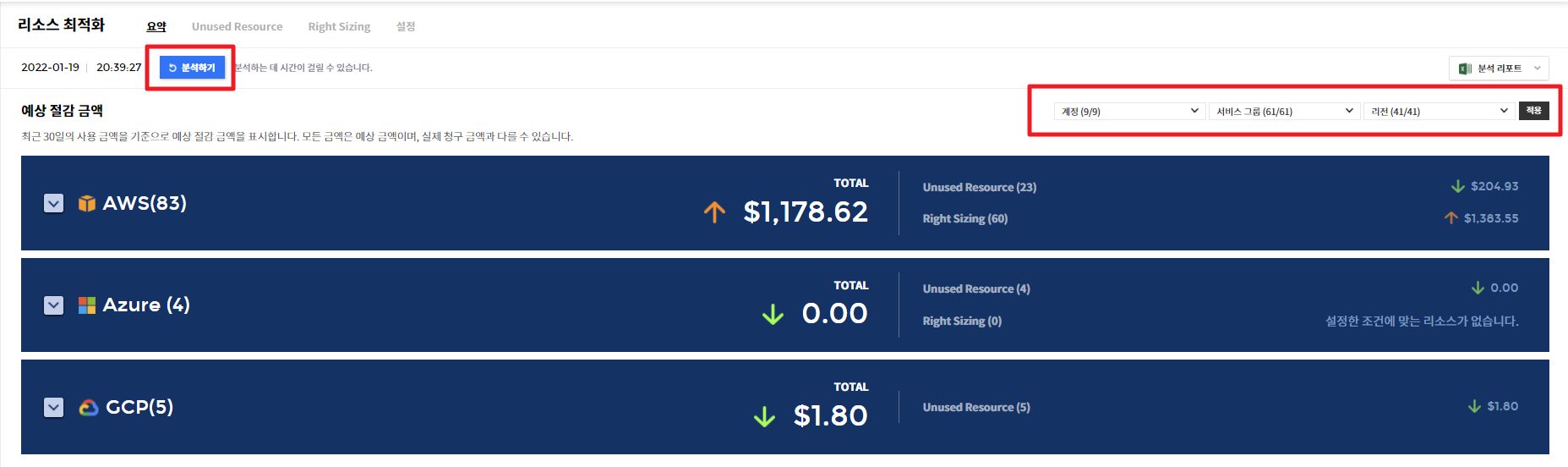

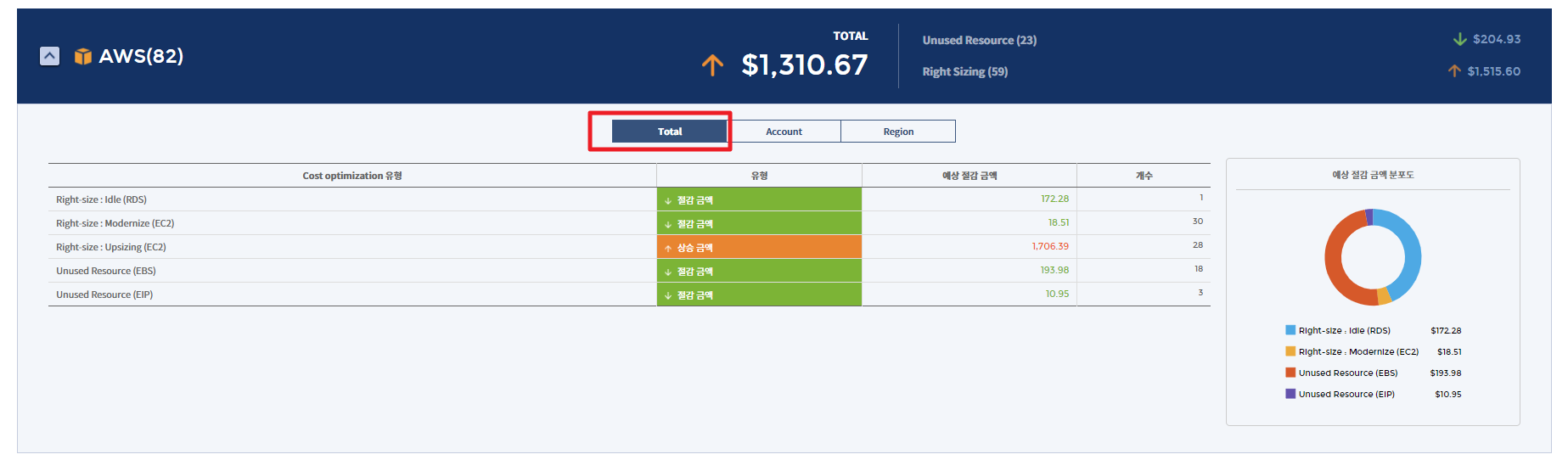

요약

예상 절감 금액, Unused Resource, Right Sizing 리소스를 한눈에 파악할 수 있습니다. 클라우드 서비스별 예상 절감 금액을 확인할 수 있으며, 사용하지 않고 있는 Unused Resource와 Right Sizing이 필요한 리소스도 파악할 수 있습니다. 설정 메뉴에서 Unused Resource와 Right Sizing에 적합한 리소스를 추천하도록 추천 조건을 설정해 사용합니다.

예상 절감 금액

사용하지 않는 리소스와 사용 목적에 맞는 리소스를 통합적으로 적용해 절약할 수 있는 예상 금액을 보여줍니다.

- 화면 왼쪽 상단에 보이는 날짜 및 시간은 리소스 최적화 작업이 마지막으로 수행한 시간을 보여줍니다.

- [분석하기] 버튼을 클릭해 리소스 최적화를 최신 버전으로 업데이트할 수 있습니다.

- 화면 오른쪽 상단의 [계정], 서비스 그룹, [리전]의 드롭다운 버튼을 선택한 후 [적용]을 클릭해 필요한 정보만 확인할 수 있습니다.

- 클라우드 서비스를 선택해 Total, Account, Region별로 절감 금액을 확인할 수 있습니다.

Total

Unused Resource와 Right Sizing 적용이 가능한 리소스 개수와 예상 절감 금액을 확인할 수 있습니다.

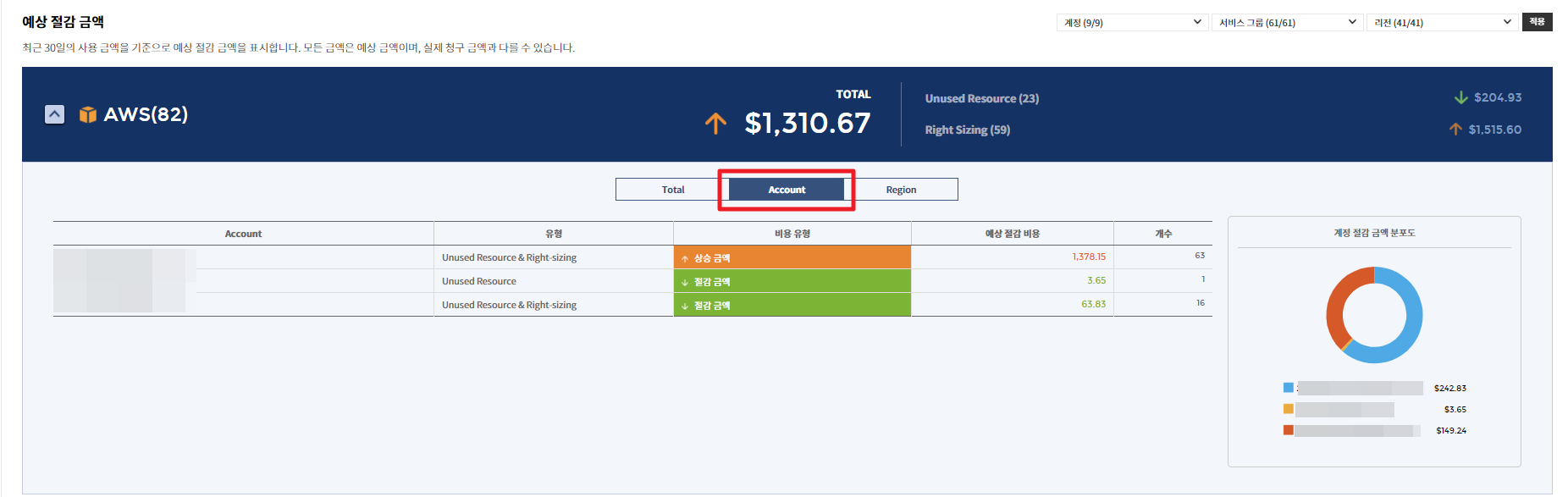

Account

계정별 예상 절감 금액 또는 예상 증가 금액을 표와 그래프로 확인할 수 있습니다.

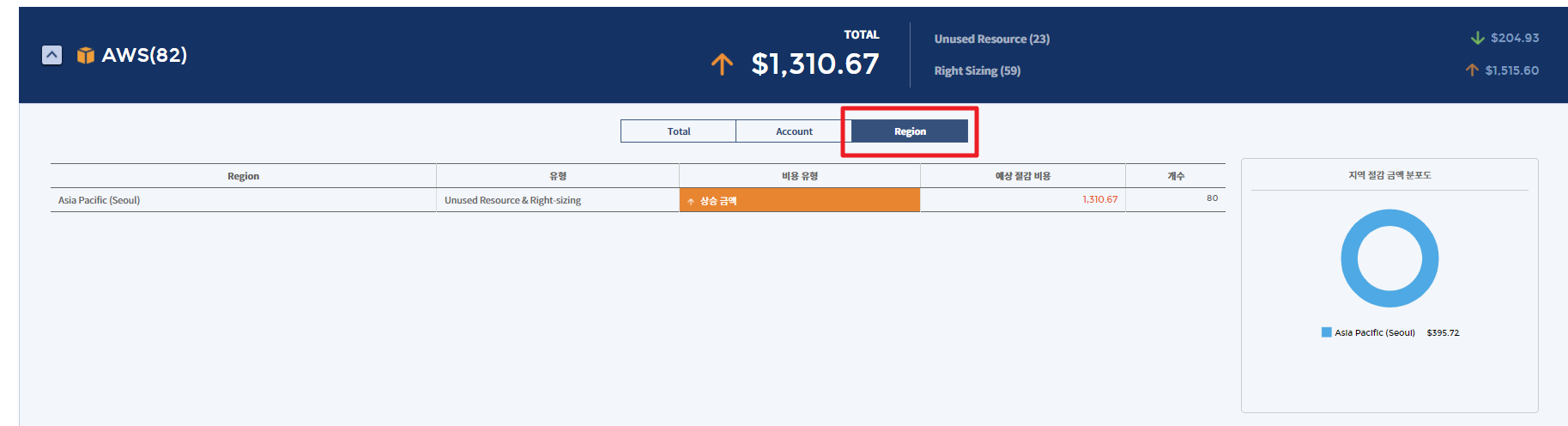

Region

리전별 예상 절감 금액 또는 예상 증가 금액을 표와 그래프로 확인할 수 있습니다.

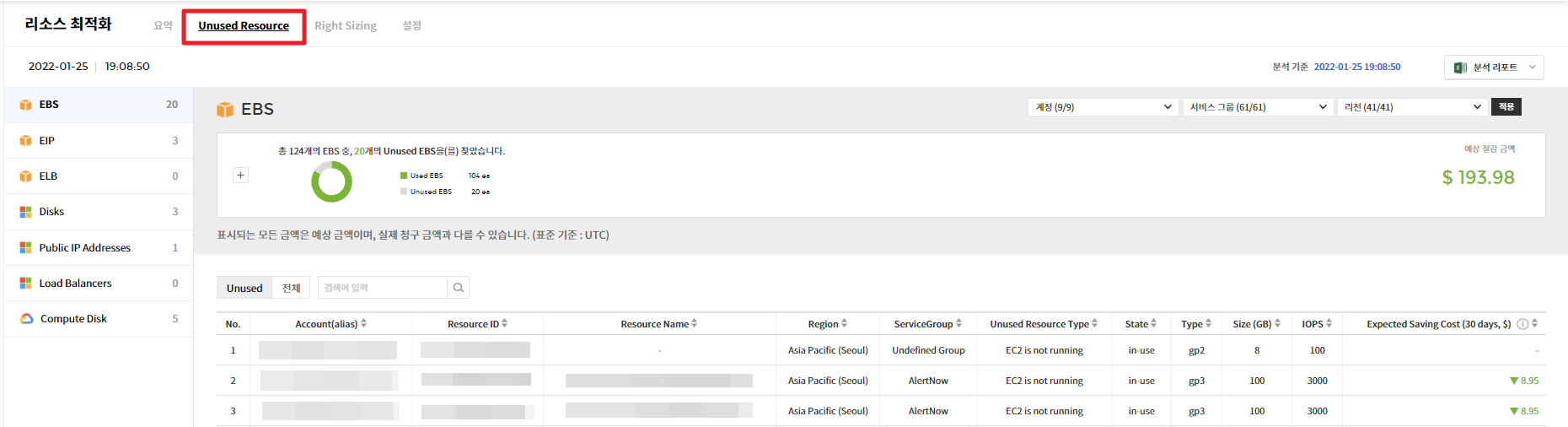

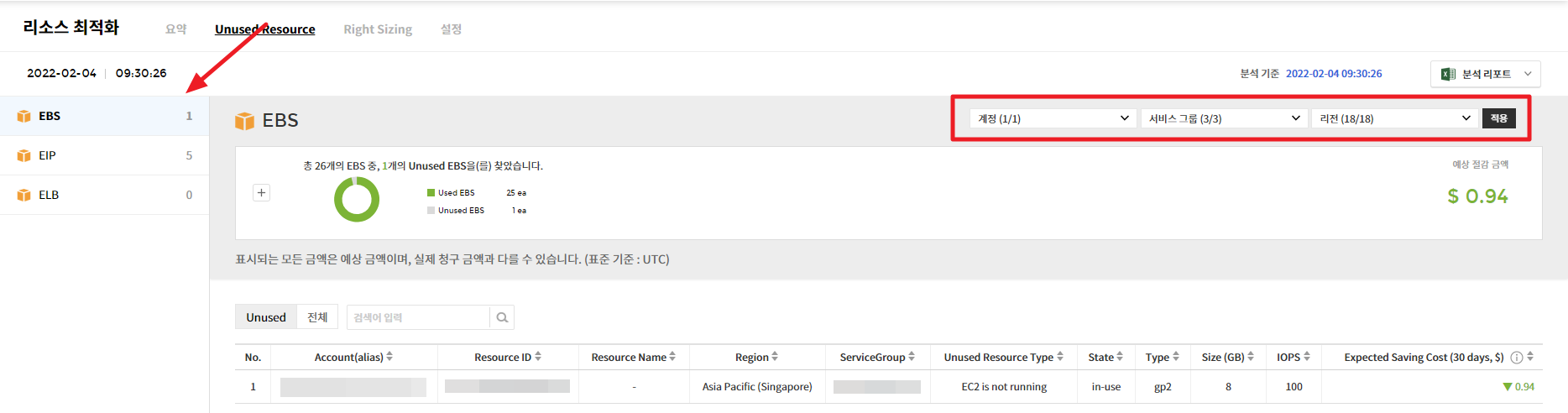

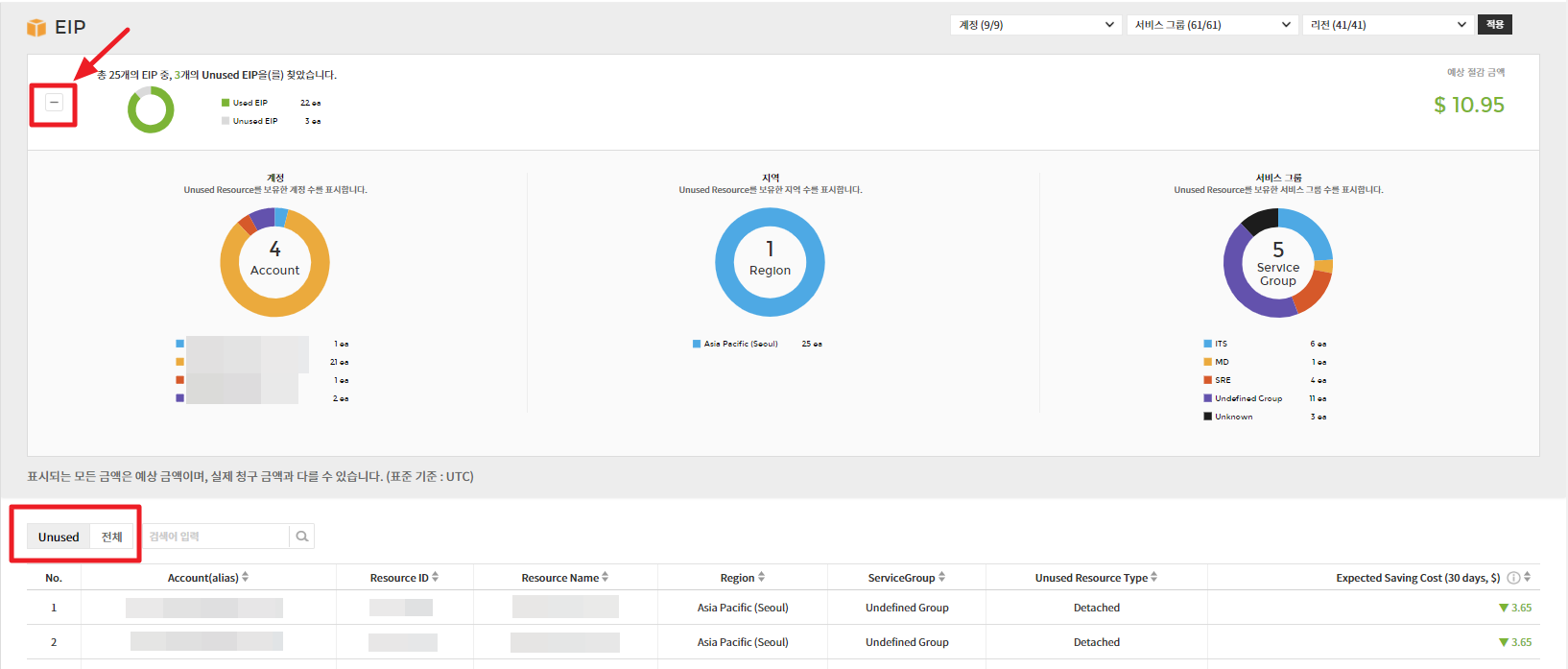

Unused Resource

Unused Resource는 데이터를 분석하여 사용하지 않아 비용을 낭비하고 있는 리소스를 식별해 보여줍니다. 클라우드 서비스별로 미사용 리소스를 파악할 수 있고, 미사용 리소스를 활용할 경우 절감 가능한 예상 금액을 확인할 수 있습니다.

Unused Resource 화면의 왼쪽에 위치한 목록에서 서비스를 선택하여 해당 서비스에 대한 상세 정보를 확인할 수 있습니다. 또한, 계정, 리전, 서비스 그룹 드롭다운 메뉴를 사용해 미사용 리소스를 선별해서 볼 수 있도록 설정할 수 있습니다. 추천된 리소스를 엑셀로 다운받아 미사용 리소스를 오프라인으로 분석할 수 있습니다.

상세 페이지에서 계정, 리전, 서비스 그룹별로 미사용 리소스를 파이 차트와 테이블 차트로 파악할 수 있습니다. 테이블 차트의 왼쪽에 위치한 Unused(추천된 리소스 목록) 또는 전체(전체 리소스 목록)를 선택해 전체 리소스 중 미사용 리소스만 구분해 볼 수 있습니다. 우측 상단의 [계정], 서비스 그룹, [리전]의 드롭다운 버튼을 선택해 원하는 리소스만 필터링도 가능합니다.

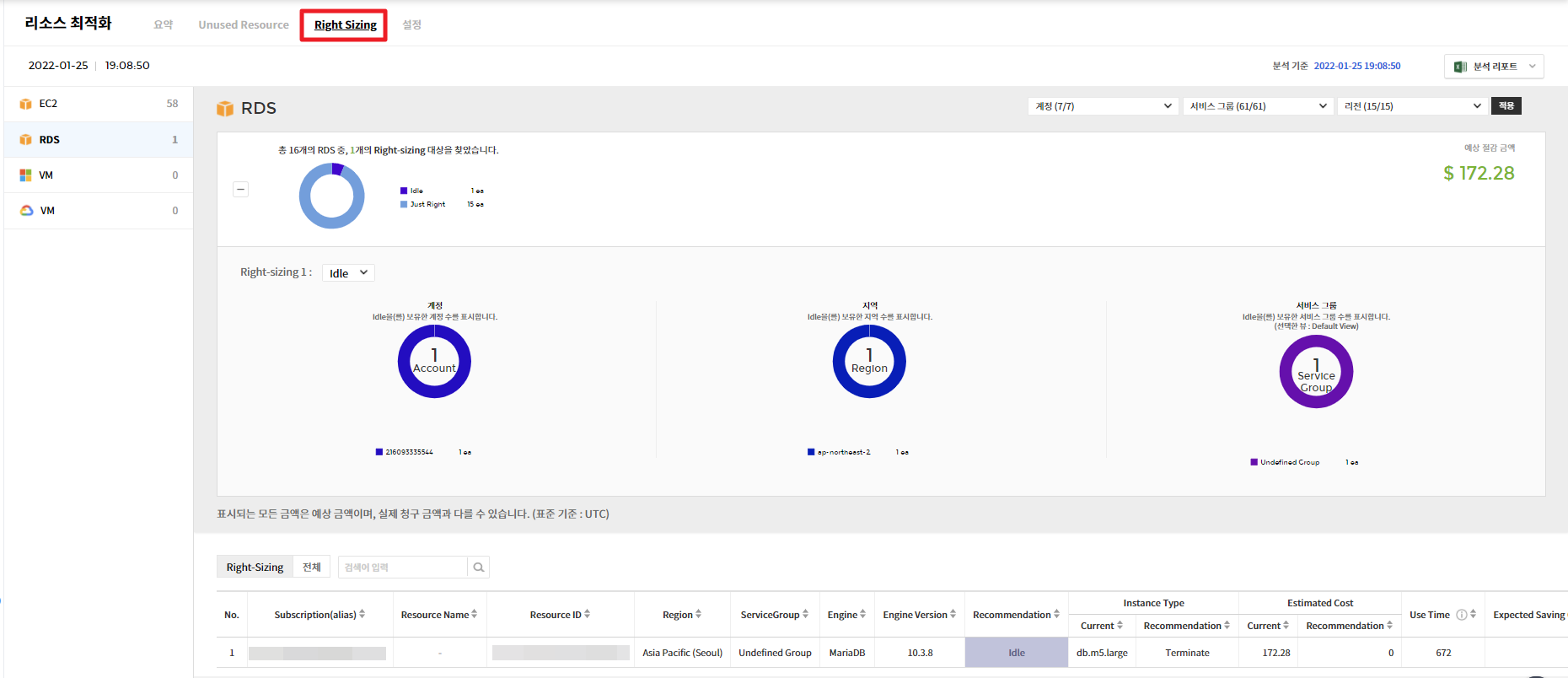

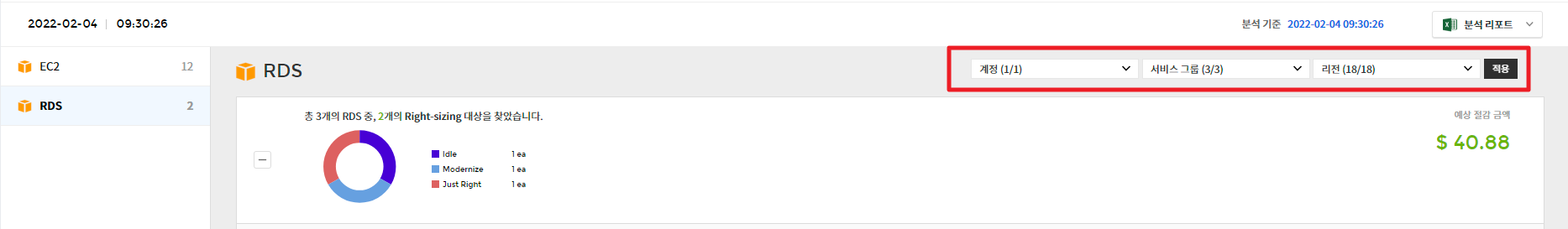

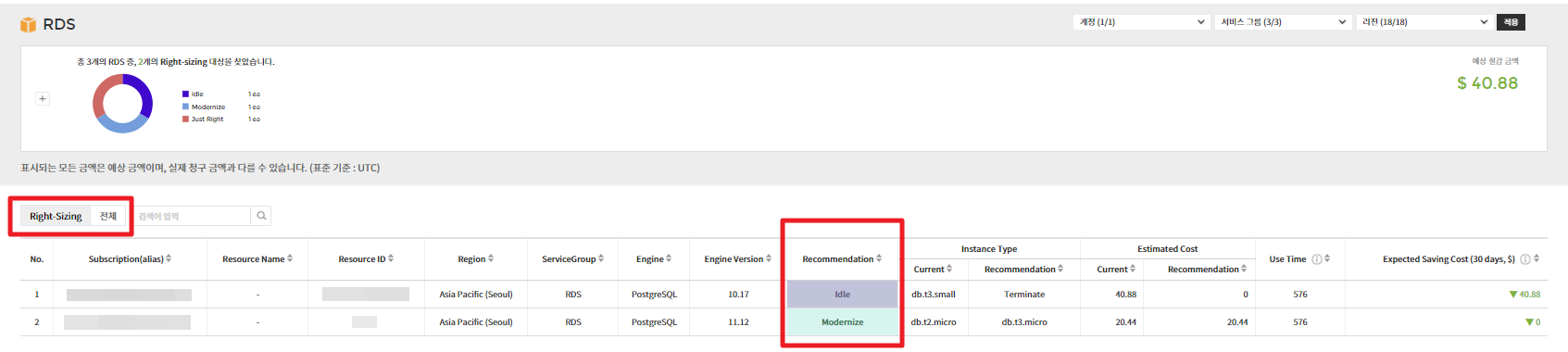

Right Sizing

Right Sizing 기능은 리소스 및 비용을 최적화하는 방법 중의 하나로 인스턴스 유형 및 크기를 워크로드 성능이나 용량 요구 사항에 매칭해 합리적으로 리소스를 관리할 수 있게 도와줍니다. 현재 사용 중인 리소스가 워크로드에 비해 인스턴스가 너무 크거나 너무 작아 낭비가 발생하고 있는지 파악할 수 있습니다.

상세 화면

드롭다운 메뉴에서 계정, 서비스 그룹, 리전을 선택한 후 [적용] 버튼을 클릭해 선택한 조건의 추천 결과만을 확인할 수 있습니다.

설정 메뉴에서 정의한 분석 조건을 바탕으로 인스턴스 크기 조절이 필요한 리소스를 추천합니다. Right Sizing은 리소스를 분석해 Downsize, Upsize, Idle, Modernize로 추천하고, 이를 바탕으로 리소스 및 비용 최적화를 지원합니다.

💡 알림: EC2에 한해 테이블 목록의 오른쪽 끝에 위치한 아이콘을 클릭해 선택한 리소스에 대한 Relation Map을 볼 수 있습니다.

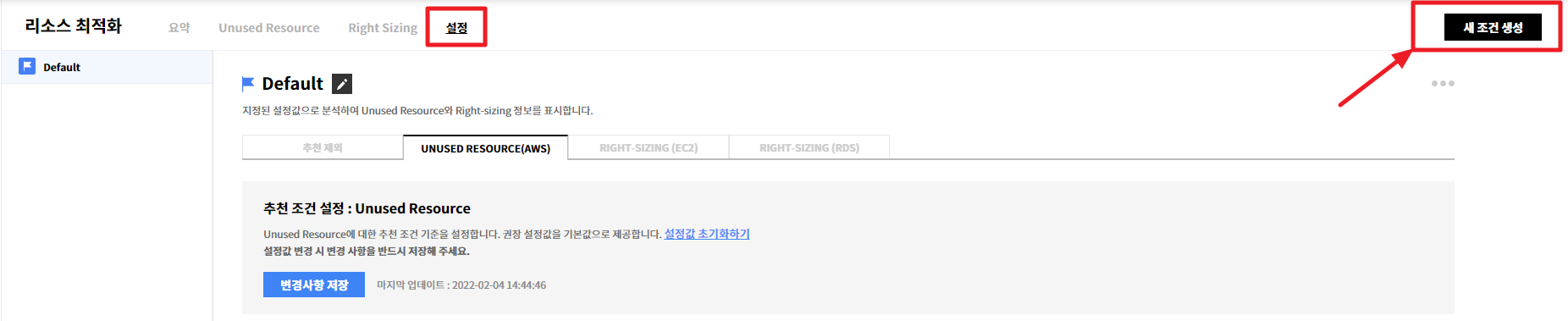

설정

리소스 최적화에 추천 조건을 설정합니다. 리소스 최적화 메뉴에 최초 접속 시 디폴트 조건이 생성되며, 이 조건을 바탕으로 Unused Resource 및 Right Sizing 분석을 제공합니다. 사용자가 필요 따라 새로운 추천 조건을 직접 생성할 수 있습니다.

추천 조건 설정

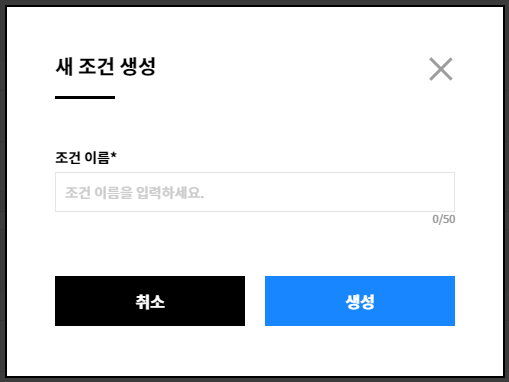

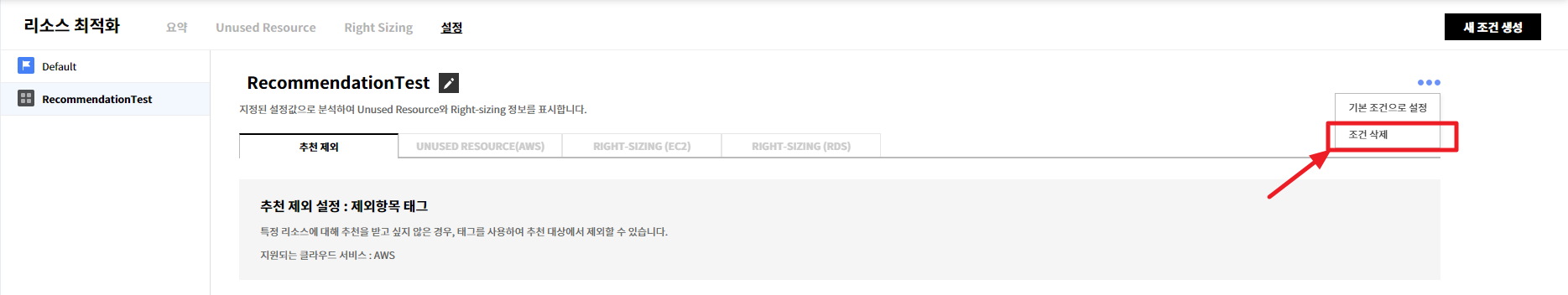

① [새 조건 생성] 버튼을 클릭합니다.

② 조건 이름을 입력한 다음 [생성] 버튼을 클릭하여 조건을 생성합니다. 최대 5개의 조건만 생성 가능합니다.

③ 조건 이름 옆의 아이콘을 클릭 또는 ![]() 버튼을 클릭한 후 [기본 조건으로 설정]으로 변경합니다.

버튼을 클릭한 후 [기본 조건으로 설정]으로 변경합니다.

④ 생성된 조건의 ![]() 버튼을 선택한 후 [조건 삭제]를 클릭해 조건을 삭제합니다.

버튼을 선택한 후 [조건 삭제]를 클릭해 조건을 삭제합니다.

설정 조건 유형

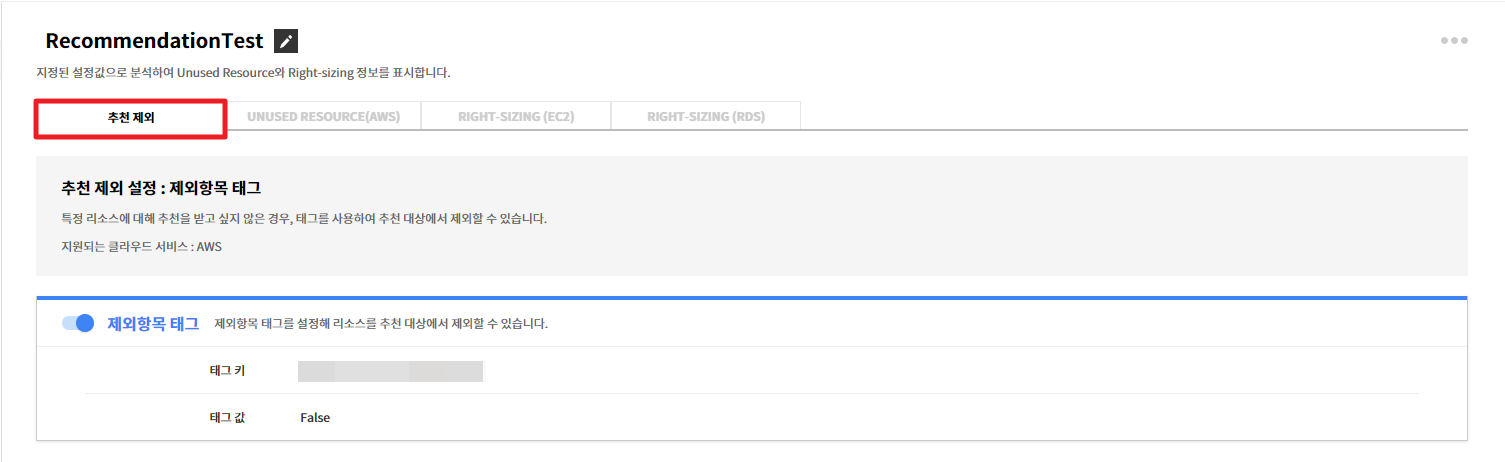

추천 제외

특정 리소스에 대해 추천을 받고 싶지 않은 경우, 태그를 사용하여 추천 대상에서 제외할 수 있습니다. 태그 키와 태그 값 설정이 필요합니다.

🔔 알림: 추천 제외 기능은 현재 AWS만 지원되며, 추후 타 클라우드 서비스도 지원될 예정입니다.

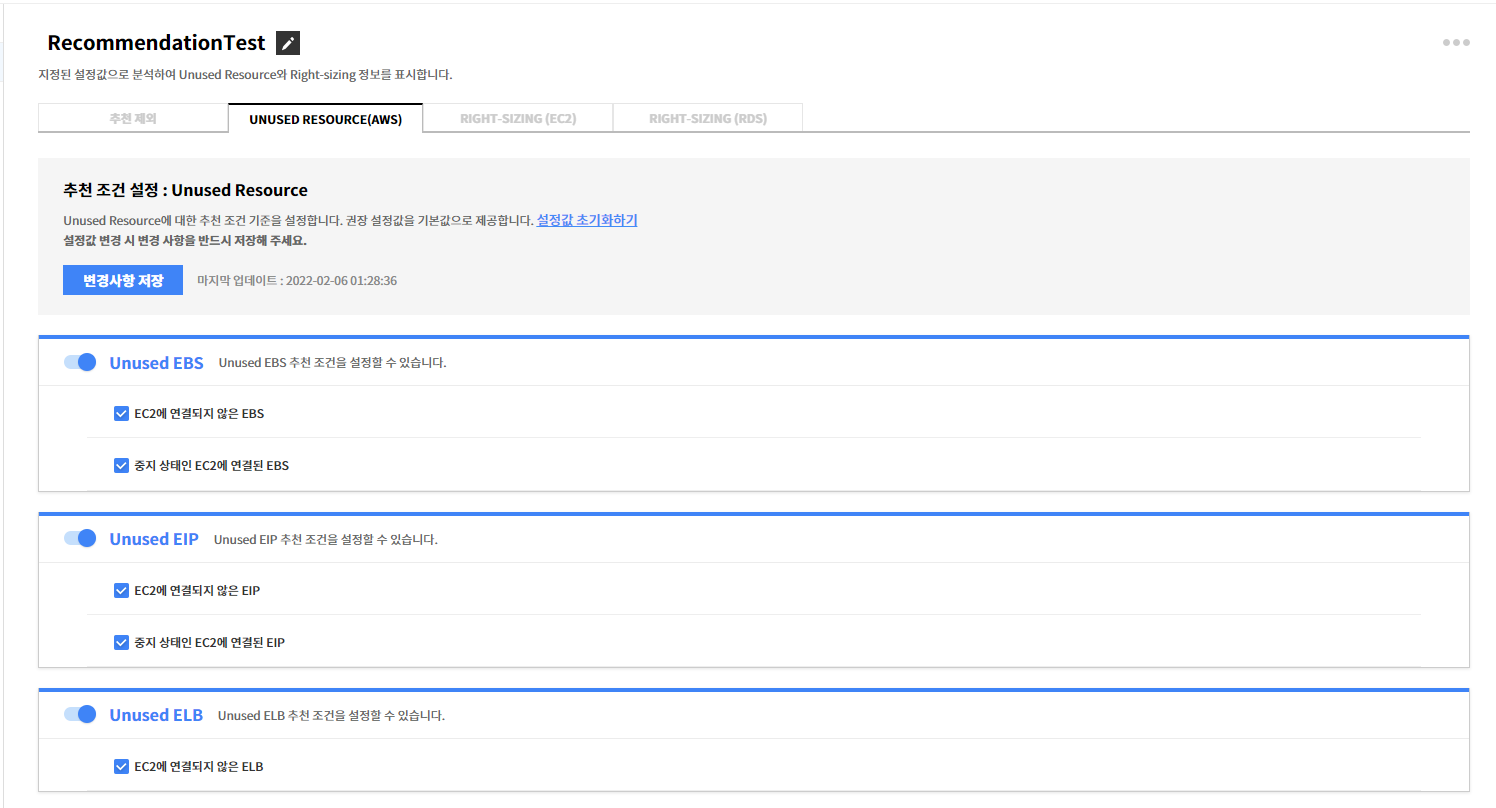

Unused Resource

클라우드 서비스별로 Unused Resource 분석에 적용할 추천 조건을 설정합니다. 토글 버튼과 체크 박스를 활용해 필요한 항목을 활성화해 조건으로 설정합니다. 설정값을 변경 후 [변경사항 저장] 버튼을 클릭해야 변경된 내용이 저장됩니다.

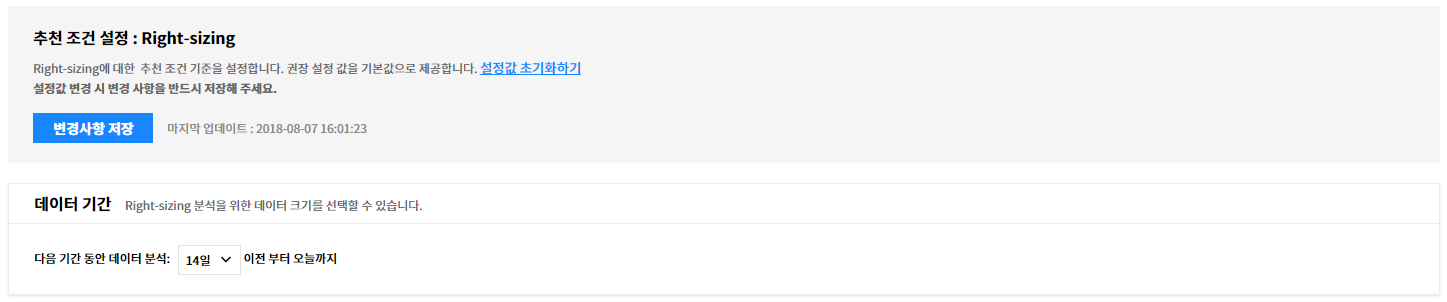

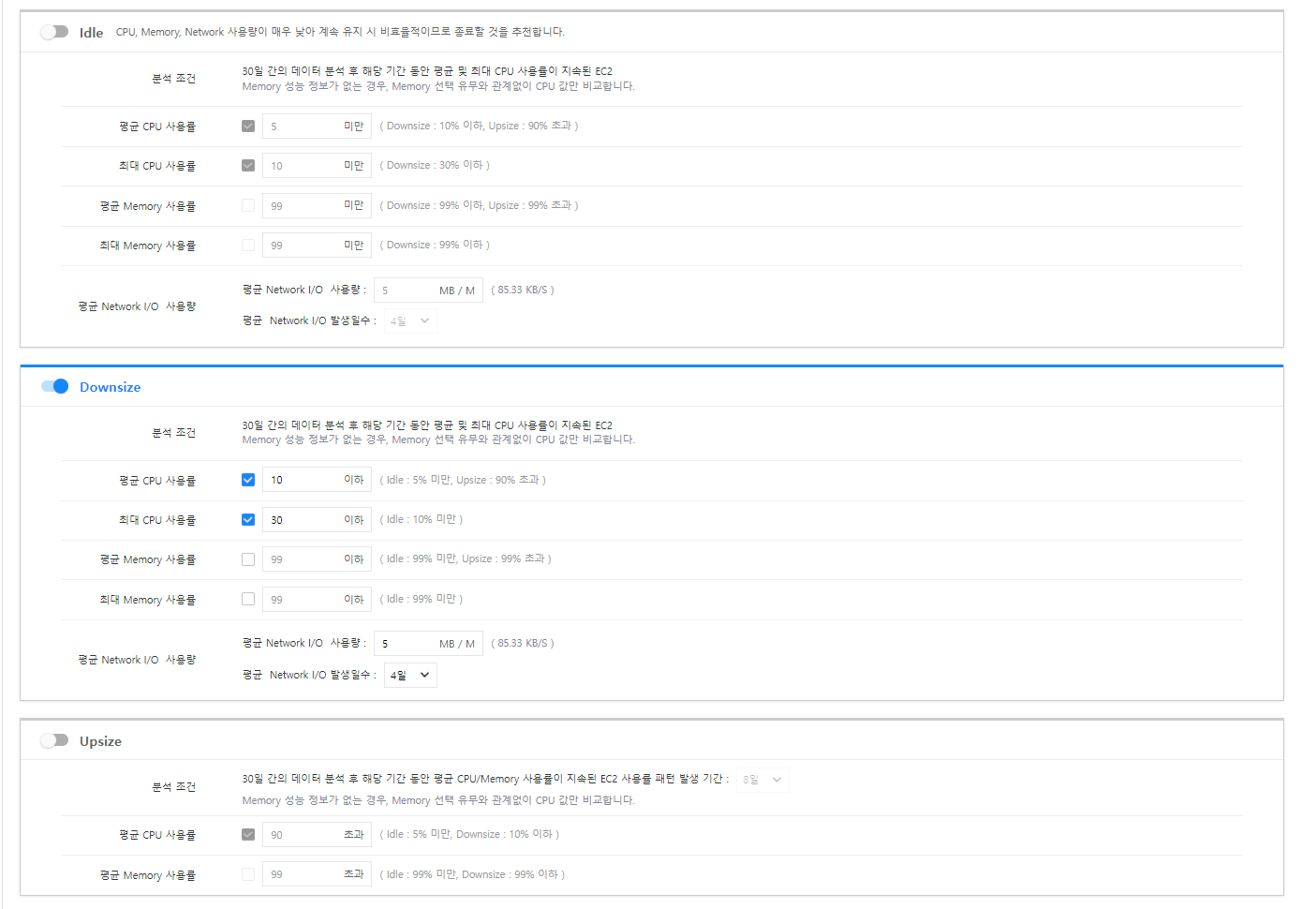

Right Sizing(EC2, RDS, VM)

클라우드 서비스별로 Right Sizing 분석에 적용할 추천 조건을 설정합니다.

⑴ 1단계: 데이터 기간

Right Sizing 분석을 위한 데이터 크기를 선택할 수 있습니다.

⑵ 단계: 추천 조건 설정 항목

각 항목에 대한 추천 조건 기준을 설정합니다.

- Idle: CPU, Network, Memory 등의 사용량을 분석한 후 설정 시 정의한 사용률 미만을 유지할 경우 리소스를 종료할 것을 추천합니다.

- Upsize: CPU, Network, Memory 등의 사용량을 분석한 후 설정 시 정의한 사용률을 초과할 경우 더 높은 성능의 리소스로 변경할 것을 추천합니다.

- Downsize: CPU, Network, Memory 등의 사용량을 분석한 후 설정 시 정의한 사용률 이하로 떨어질 경우 더 저렴한 리소스로 변경할 것을 추천합니다

- Modernize: 더 낮은 가격과 더 좋은 성능을 위해 동일한 리소스 유형의 최신 세대로 변경할 것을 추천합니다.

| 분석 조건 | 설명 |

|---|---|

| 평균 CPU 사용률 | Idle의 평균 CPU 사용률은 Downsize 추천이 설정될 경우 Downsize의 평균 CPU 사용률보다 높을 수 없습니다. Downsize의 평균 CPU 사용률은 Idle EC2 추천이 설정될 경우 Idle EC2의 평균 CPU 사용률보다 낮을 수 없습니다. Downsize의 평균 CPU 사용률은 Upsize 추천이 설정될 경우 Upsize의 평균 CPU 사용률보다 높을 수 없습니다. |

| 최대 CPU 사용률 | Idle의 최대 CPU 사용률은 Downsize 추천이 설정될 경우 Downsize의 최대 CPU 사용률보다 높을 수 없습니다. Downsize의 최대 CPU 사용률은 Idle EC2 추천이 설정될 경우 Idle EC2의 최대 CPU 사용률보다 낮을 수 없습니다. |

| 평균 Memory 사용률 | Idle의 평균 Memory사용률은 Downsize 추천이 설정될 경우 Downsize의 평균 Memory 사용률보다 높을 수 없습니다. Downsize의 평균 Memory 사용률은 Idle EC2 추천이 설정될 경우 Idle EC2의 평균 Memory 사용률보다 낮을 수 없습니다. |

| 최대 Memory 사용률 | Idle의 최대 Memory 사용률은 Downsize 추천이 설정될 경우 Downsize의 최대 Memory 사용률보다 높을 수 없습니다. Downsize의 최대 Memory 사용률은 Idle EC2 추천이 설정될 경우 Idle EC2의 최대 Memory 사용률보다 낮을 수 없습니다. |

| 평균 Network I/O 사용량 | 체크박스를 선택하면 CloudWatch에서 네트워크 메트릭 데이터가 수집됩니다. 수집된 데이터를 기반으로 데이터 기간 동안 설정된 용량(MB) 이하로 유지된 EC2가 Idle EC2, Downsize 추천 조건에 포함됩니다. |

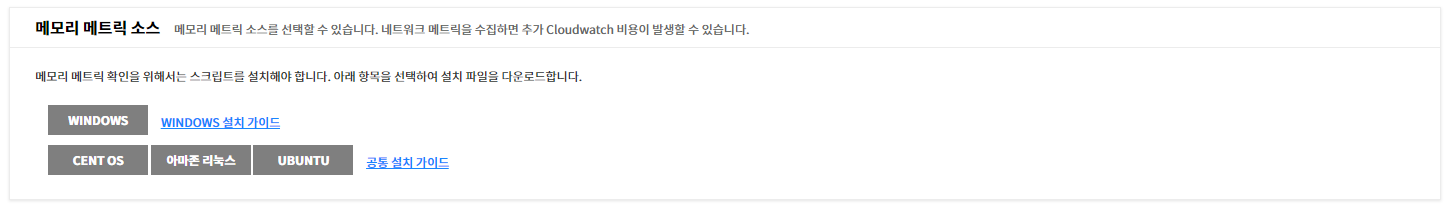

메모리 메트릭 소스

더 정확한 Right Sizing 분석을 위해 운영 체제에 맞는 스크립트를 설치하여 메모리 메트릭을 수집합니다. Windows, CentOS, Amazon Linux, Ubuntu 버튼을 선택하면 해당 스크립트를 다운로드할 수 있습니다.

⑶ 단계: 저장

설정이 완료되면 화면 상단의 [변경사항 저장] 버튼을 클릭하여 Right Sizing 리소스 추천 조건 설정을 완료합니다.

⚠️ 주의: 네트워크 메트릭을 수집하면 추가 Cloudwatch 비용이 발생할 수 있습니다.

리포트

Asset > 리포트

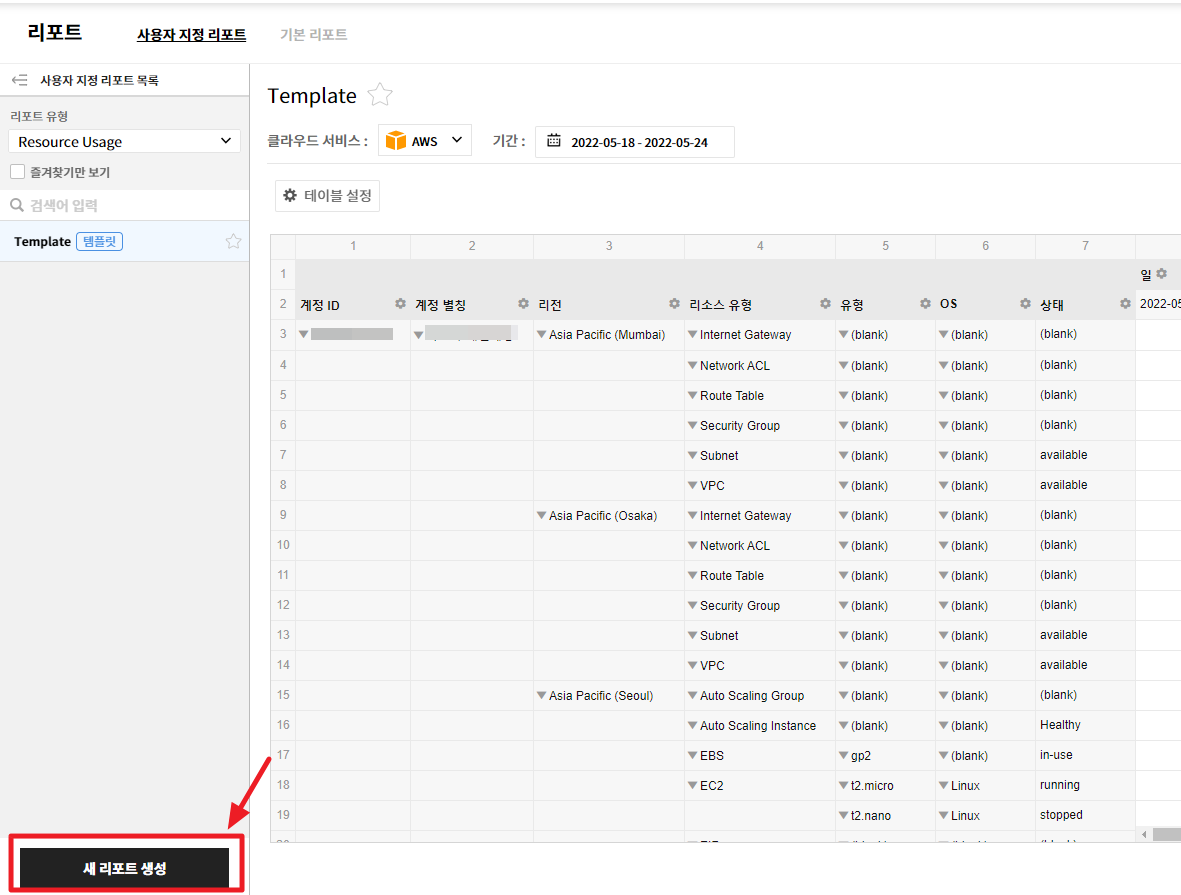

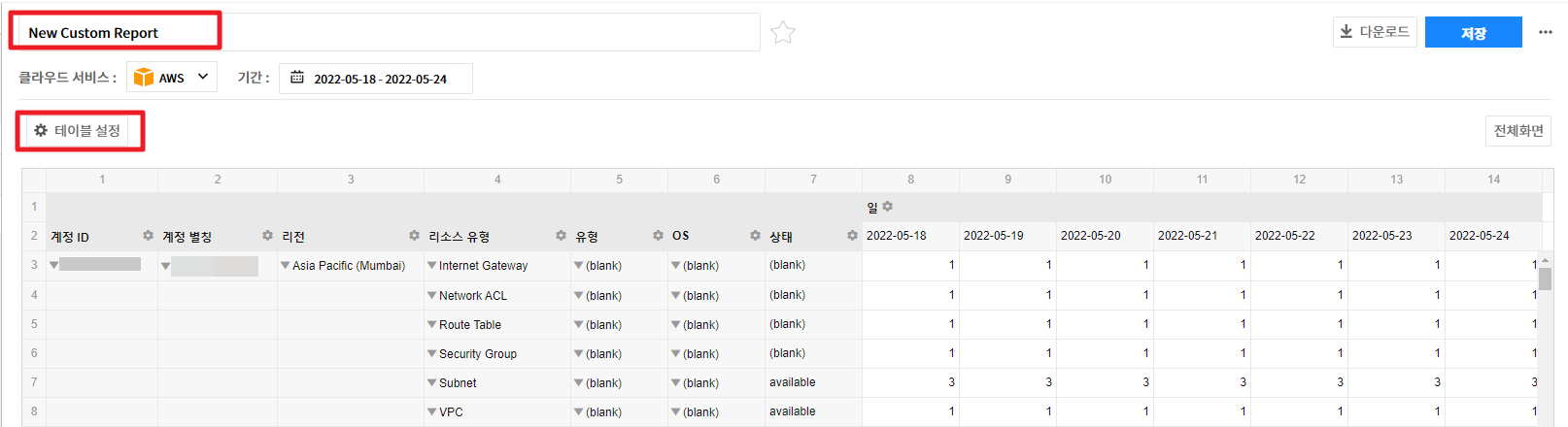

리포트를 통해 리소스 사용량, 리소스 성능, 서비스 그룹과 같은 자세한 정보를 파악할 수 있습니다. 이를 위해 사용자 지정 리포트와 기본 리포트 두가지 유형의 리포트가 제공됩니다. 사용자 지정 리포트는 사용자가 필터링된 데이터만 확인할 수 있도록 직접 설정하고 생성할 수 있습니다. 기본 리포트는 시스템에서 기본적으로 제공되고, 사전에 정의된 항목으로 구성되어 있습니다. 또한, 리포트는 Excel 또는 PDF 형식으로 다운로드할 수 있습니다.

사용자 지정 리포트

Asset Management에서 제공하는 데이터를 기반으로 직접 리포트를 설정하여 생성합니다. 기본으로 제공되는 템플릿을 기반으로 사용자가 원하는 형식의 리포트를 다양하게 구성할 수 있습니다.

화면 구성

사용자 지정 리포트 화면은 아래와 같이 구성되어 있습니다.

- 즐겨찾기만 보기: 체크박스를 선택해 즐겨찾기로 설정한 리포트만 볼 수 있습니다.

- 기간: 리포트에 표시할 데이터의 기간 범위를 설정합니다. 기간은 이전 7일, 14일, 1개월, 3개월, 6개월, 1년 단위로 선택 가능합니다. 사용자 지정을 선택해 원하는 기간을 지정할 수 있습니다.

- 다운로드: 사용자 지정 리포트를 엑셀 파일로 다운로드할 수 있습니다.

- 다른 이름으로 저장: 현재 선택된 리포트의 조건값을 기준으로 새로운 리포트를 생성 및 저장할 수 있습니다.

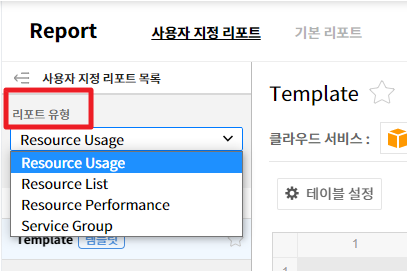

리포트 유형

리포트 유형을 선택하여 신규 리포트를 생성할 수 있으며, 리포트 유형에 따라 데이터 조건이 다릅니다. 리포트 유형은 리소스 사용량, 리소스 목록, 리소스 성능, 서비스 그룹이 제공됩니다. 리포트 유형에 따라 설정 가능한 데이터 조건이 달라집니다.

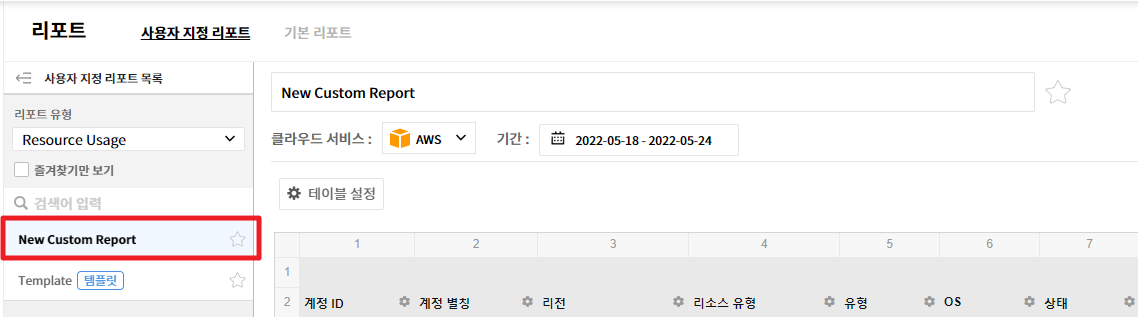

사용자 지정 리포트 생성

① 화면 왼쪽 하단에 위치한 [새 리포트 생성] 버튼을 클릭합니다.

② New Custom Report라는 이름의 리포트가 생성됩니다.

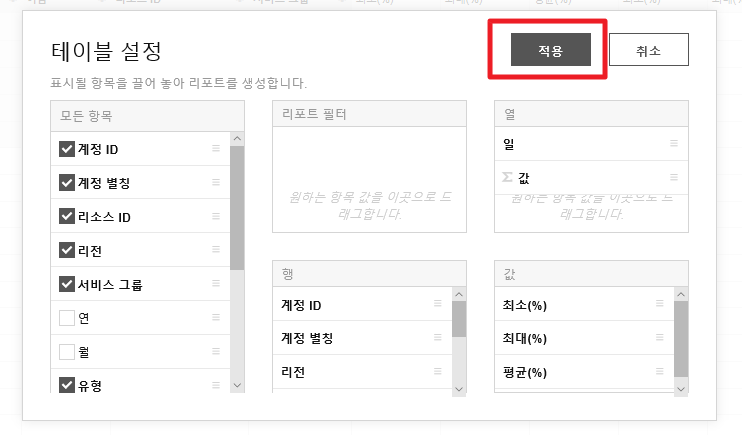

③ New Custom Report를 선택한 후 리포트의 이름을 변경하고, [테이블 설정] 버튼을 클릭해 리포트에 포함할 항목을 설정합니다.

④ 테이블 설정 팝업창의 좌측에 필드 목록이 표시되고 표시할 필드를 리포트 필터, 행, 열, 값에 드래그한 다음 [적용] 버튼을 클릭합니다.

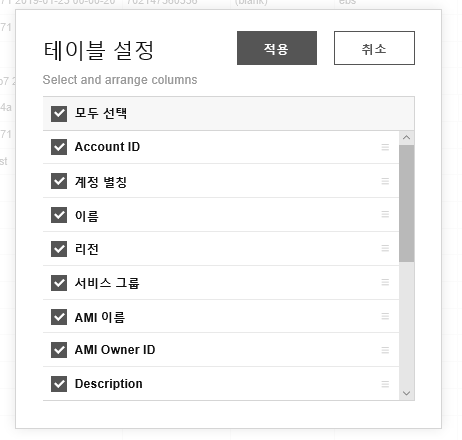

⑤ 리포트 유형을 리소스 목록으로 선택한 후, [테이블 설정] 버튼을 클릭하면 조건을 선택할 수 있는 팝업창이 나타납니다. 설정을 완료하면 [저장] 버튼을 클릭합니다.

💡 알림: 데이터가 없다는 메시지가 나올 경우, 조회 기간을 짧게 설정하여 그럴 수 있으니 조회 기간을 늘려 보세요.

사용자 지정 리포트 수정

사용자가 생성한 리포트에 대해 이름, 데이터 조건, 테이블에 표시할 필드 항목, 필드 값을 수정할 수 있으며, 리포트 유형별로 수정 항목이 다릅니다. 이름의 경우 이름 필드에서 직접 수정하거나 [다른 이름으로 저장] 버튼을 클릭 후 팝업에서 수정할 수 있습니다. 수정은 생성 단계와 동일하며 수정 사항 적용을 완료하면 [저장] 버튼을 클릭합니다.

📌 중요: 데이터 조건에서 클라우드 서비스 관련 조건(클라우드 서비스, 메트릭, 리소스)의 경우 리포트 최초 등록 시에만 설정이 가능하며, 생성 이후 수정은 기간 및 View만 가능합니다.

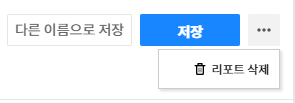

사용자 지정 리포트 삭제

생성한 리포트 화면의 우측 상단에 위치한 말줄임표 버튼을 클릭한 후 [리포트 삭제] 버튼을 선택해 삭제합니다.

기본 리포트

기본 리포트는 총 5가지의 리포트 템플릿을 제공합니다.

리포트 유형

- 리소스 요약: 계정 정보, 계정별 리소스, 지역별 리소스를 확인할 수 있습니다.

- 리소스 사용량: 계정별 리소스와 지역별 리소스 목록과 상태를 확인할 수 있습니다.

- 리소스 성능: 선택한 기간에 대한 리소스별 성능 정보를 확인할 수 있습니다.

- 제품별 리소스 목록: 더이상 지원되지 않는 리포트입니다. 사용자 지정 리포트에서 동일한 리포트를 확인할 수 있습니다.

- EC2, EBS, RDS 현재/이력 보기: AWS 제품 중 EC2, EBS, RDS의 현재 및 이력 보기를 확인할 수 있습니다.

리포트 구성 요소

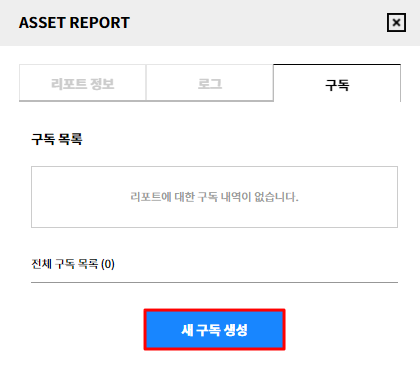

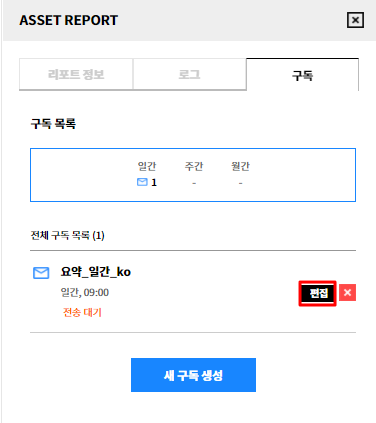

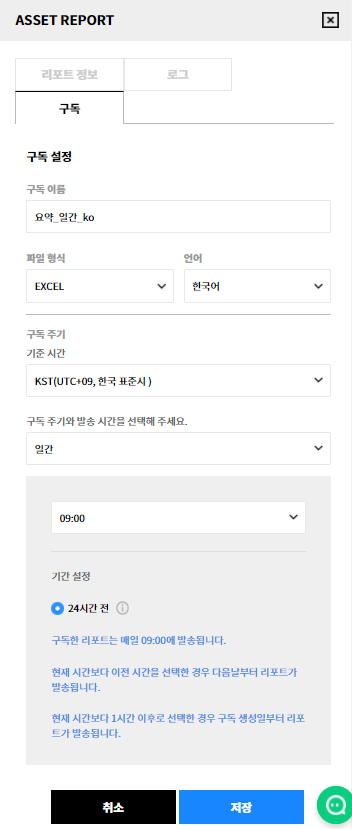

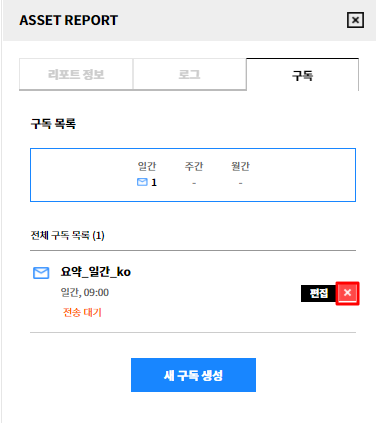

리포트는 [리포트 정보], [로그], [구독] 탭 메뉴로 구성되어 있습니다.

리포트 정보: 현재 시간에 대한 리포트를 다운로드할 수 있으며, 성능 리포트 템플릿의 경우 기간 설정이 가능합니다. Excel과 PDF 파일 형식 중 원하는 유형을 선택 후 [다운로드] 버튼을 클릭하면 리포트가 다운로드됩니다. 각 템플릿을 선택하면 화면 우측에 해당 리포트 템플릿 설정이 표시되며, 설정 항목은 아래의 3가지 탭으로 구성되어 있습니다.

로그: 리포트 템플릿을 다운로드한 내용을 확인할 수 있으며, 아이콘을 클릭하여 다운로드한 리포트를 다시 다운로드할 수도 있습니다.

![]()

구독 관리: 사용자는 서비스에 등록된 이메일로 리포트를 구독할 수 있습니다. 일간, 주간, 월간 주기로 선택할 수 있으며, 리포트 구독 시간을 지정할 수 있습니다. 리포트 구독 목록에는 사용자가 직접 설정한 구독과 구독 설정 권한이 있는 사용자가 구독자로 지정한 구독이 있습니다. 직접 설정한 구독은 생성, 삭제, 수정이 가능하지만, 권한이 있는 사용자가 지정해준 구독은 조회만 가능합니다.

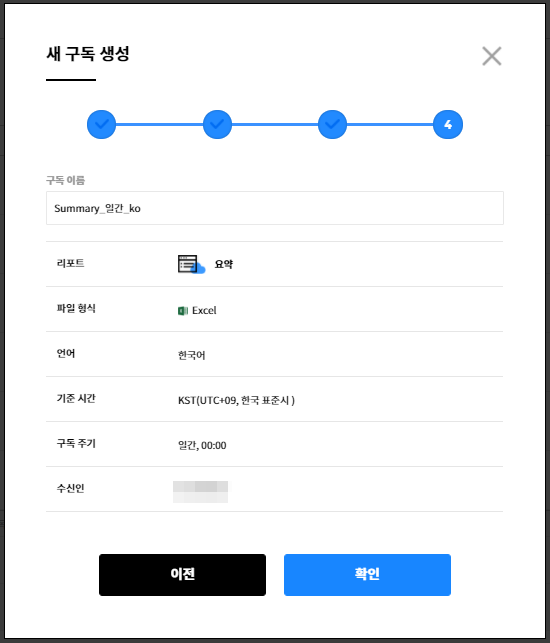

새 리포트 구독 생성

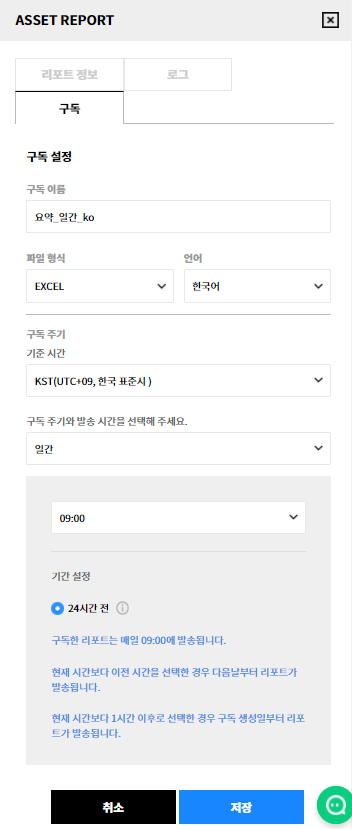

① 구독 탭에서 [새 구독 생성] 버튼을 클릭합니다.

② 구독 설정 화면에서 항목을 입력 후 [저장] 버튼을 클릭합니다. 구독 이름의 경우 리포트 템플릿 이름, 주기, 언어 등으로 구성된 이름이 기본으로 표시됩니다.

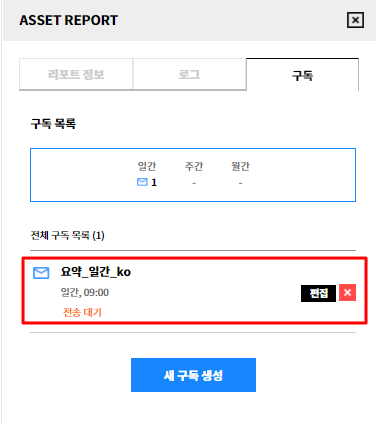

③ 생성된 구독이 아래와 같이 표시됩니다.

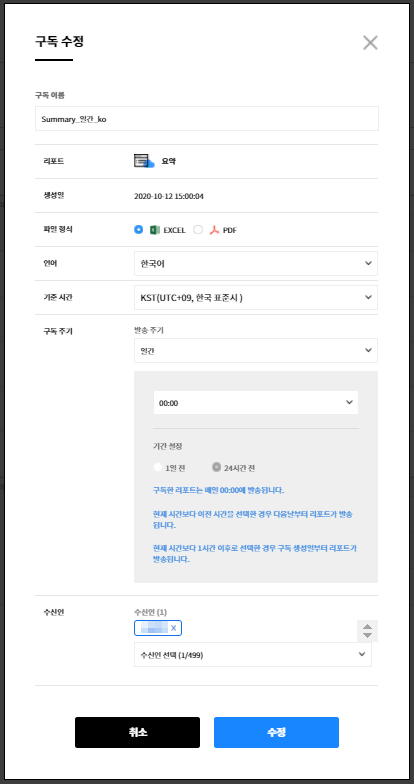

리포트 구독 수정

① 구독 목록에서 [편집] 버튼을 클릭합니다.

② 수정 사항을 적용한 후 [저장] 버튼을 클릭합니다.

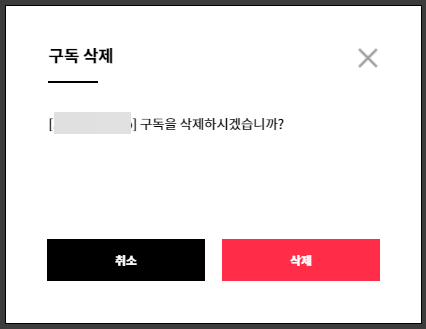

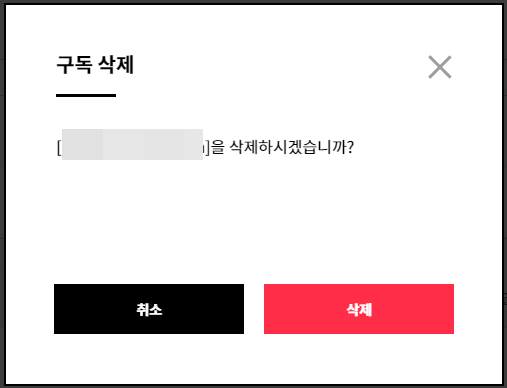

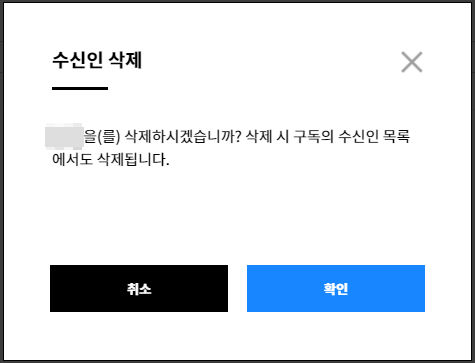

리포트 구독 해지

구독한 리포트를 더 이상 구독하지 않으려면 구독 목록에서 삭제해 줍니다.

① 구독 목록에서 삭제 아이콘을 클릭합니다.

② 구독 삭제 팝업에서 [삭제] 버튼을 클릭하면 구독이 해제되며, 더 이상 리포트를 구독하지 않게 됩니다.

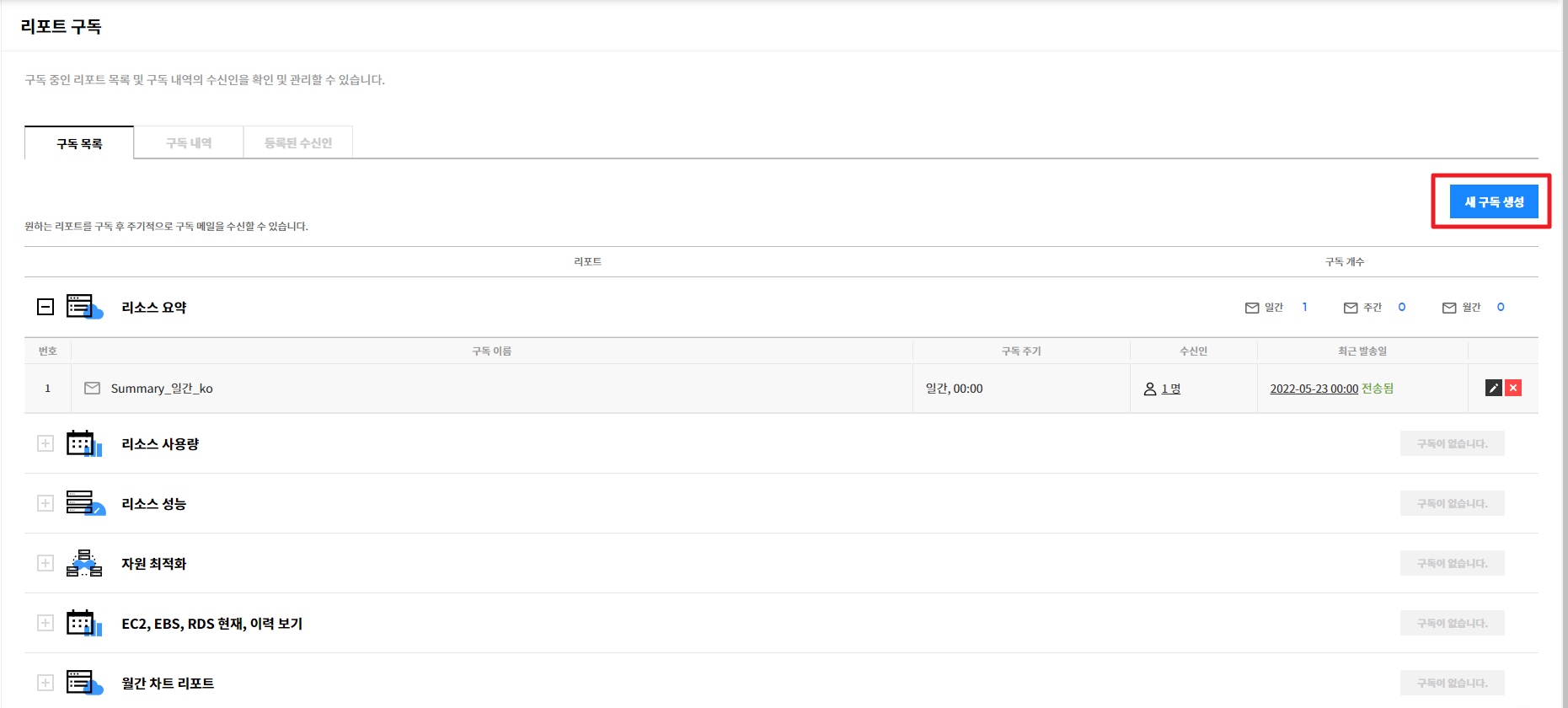

리포트 구독

Asset > 리포트 구독

리포트 구독은 해당 메뉴에 대한 수정 권한이 있는 사용자에게 구독을 자동 메일로 발송하는 기능을 제공합니다. 사용자는 구독을 생성, 수정, 삭제하고, 각 구독의 발송 이력을 조회하며, 이미 발송된 리포트를 다시 다운로드할 수 있습니다. 또한 이메일을 생성, 삭제하여 수신인을 관리할 수 있으며, 구독을 생성 또는 수정 시 수신인을 지정할 수 있습니다.

구독 목록

리포트 유형별로 구독을 생성하여 주기적으로 구독 메일을 받아볼 수 있으며, 생성한 구독을 수정 및 삭제할 수 있습니다.

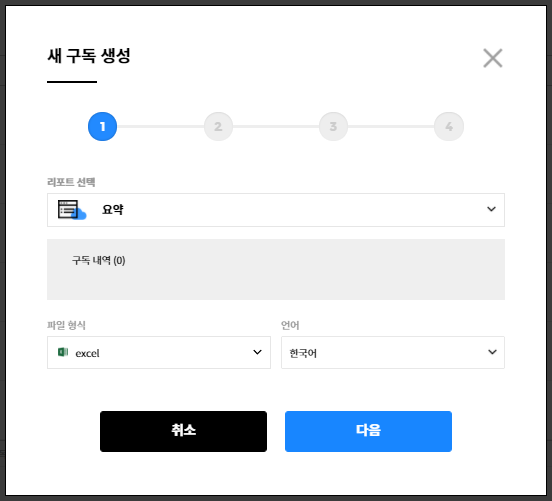

구독 생성

① 구독 목록 화면에서 [새 구독 생성] 버튼을 클릭합니다.

② 구독할 리포트를 선택합니다. 구독할 리포트 유형, 파일 형식, 그리고 언어를 선택한 후 [다음] 버튼을 클릭합니다.

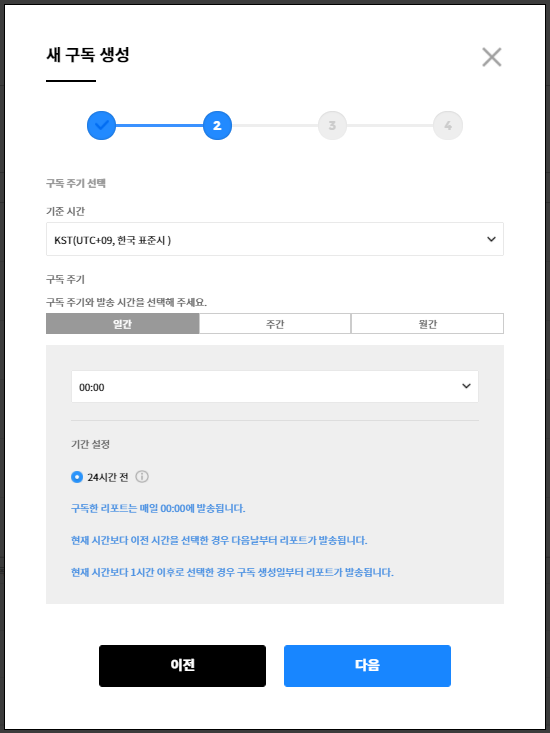

③ 구독 주기를 선택합니다. 표준 시간대를 선택한 다음 원하는 구독 주기를 선택합니다. 주기는 일간, 주간, 월간 단위로 설정 가능합니다. 월간 선택 후 31일을 지정 시, 31일이 없는 달에는 해당 달의 마지막 날짜에 발송됩니다.

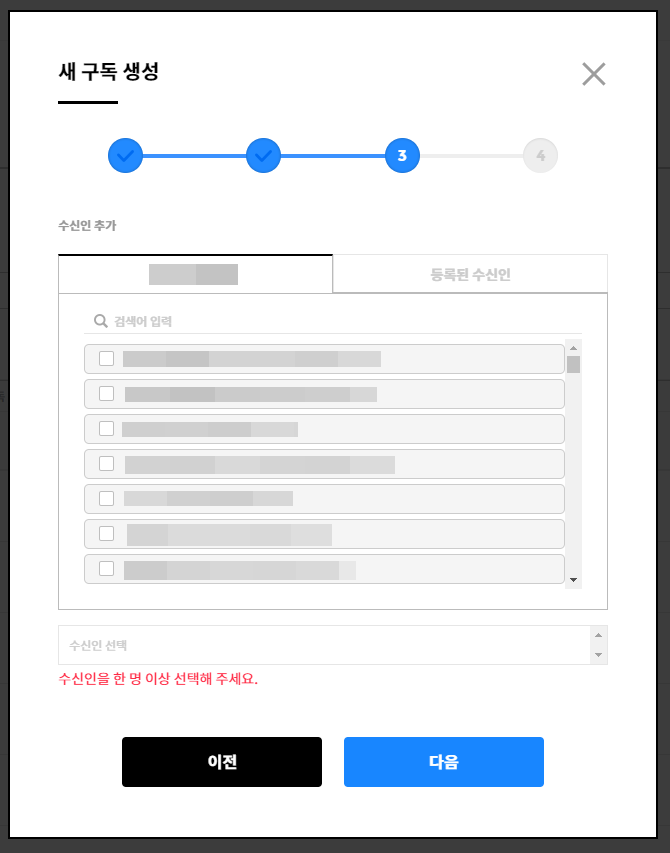

④ 수신인을 추가합니다. 수신인은 최대 10명까지 지정할 수 있으며, Service Portal에 권한이 있는 회사에 소속된 사용자와 사용자가 직접 등록한 등록된 수신인으로 구분되어 있습니다. 수신인을 선택하고 [다음] 버튼을 클릭합니다.

⑤ 구독 이름을 입력합니다. 기본적으로 리포트 유형_주기_언어 형식으로 이름이 설정되어 있으며 이름은 수정 가능합니다. 이전 단계에서 설정한 정보를 확인한 후 [확인] 버튼을 클릭하여 구독을 생성합니다.

구독 수정

① 생성한 구독 목록에서 연필 모양의 [수정]을 클릭합니다.

![]()

② 이전에 설정한 구독 정보가 표시되며, 수정하려는 구독 정보를 선택해 수정 사항을 적용한 후 [수정] 버튼을 클릭합니다.

구독 삭제

① 생성한 구독 목록에서 빨간색 X 모양의 [삭제] 버튼을 클릭합니다.

![]()

② [삭제] 버튼을 클릭하여 구독을 삭제합니다. 해당 구독을 이전에 발송한 이력이 있을 경우, 삭제된 이력을 구독 내역 탭에서 확인 가능합니다.

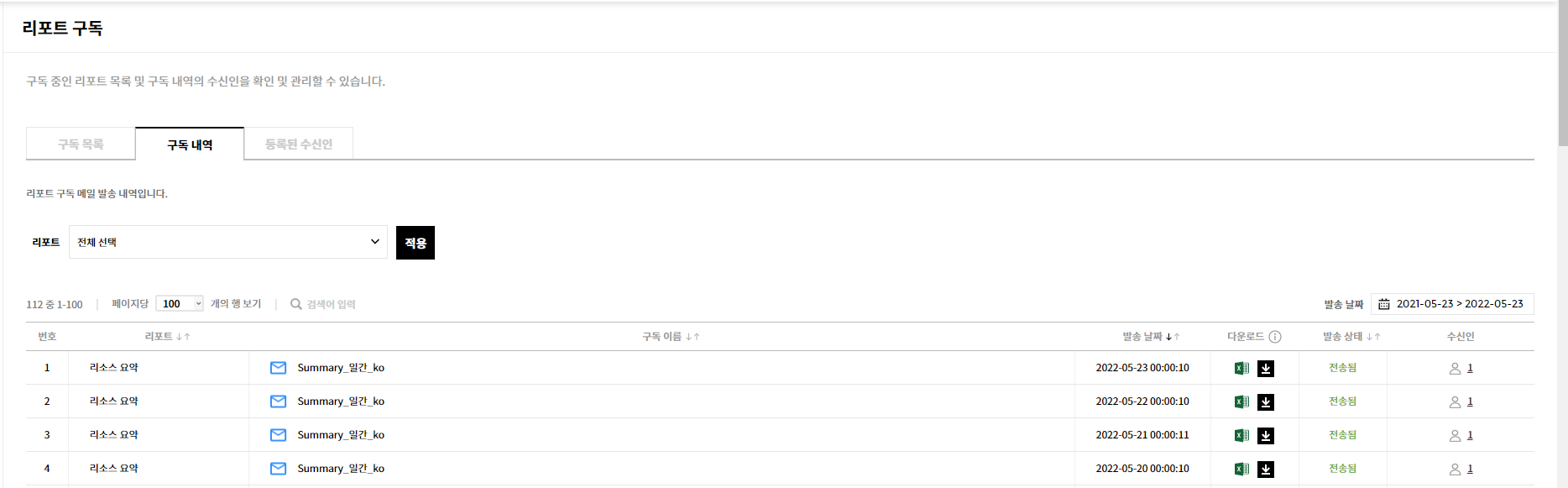

구독 내역

구독 설정 후 발송한 내역에 대해서 확인하고, 최근에 발송되었던 파일도 다운로드할 수 있습니다.

- 리포트: 구독 생성 시 선택한 리포트 유형이 표시됩니다.

- 구독 이름: 기본 이름 또는 사용자가 설정한 구독 이름이 표시됩니다.

- 발송 날짜: 구독을 발송한 날짜와 시간이 표시됩니다.

- 다운로드: 최근 한 달 간 발송된 파일은 다운로드 아이콘을 클릭하여 다운로드할 수 있습니다. 발송을 실패했거나 한 달 전에 발송된 파일은 다운받을 수 없습니다.

- 발송 상태: 구독 메일의 발송 상태를 표시합니다.

- 수신인: 해당 구독에 대한 수신인의 수가 나타납니다. 수신인 아이콘을 클릭하면 수신인 목록을 확인할 수 있습니다.

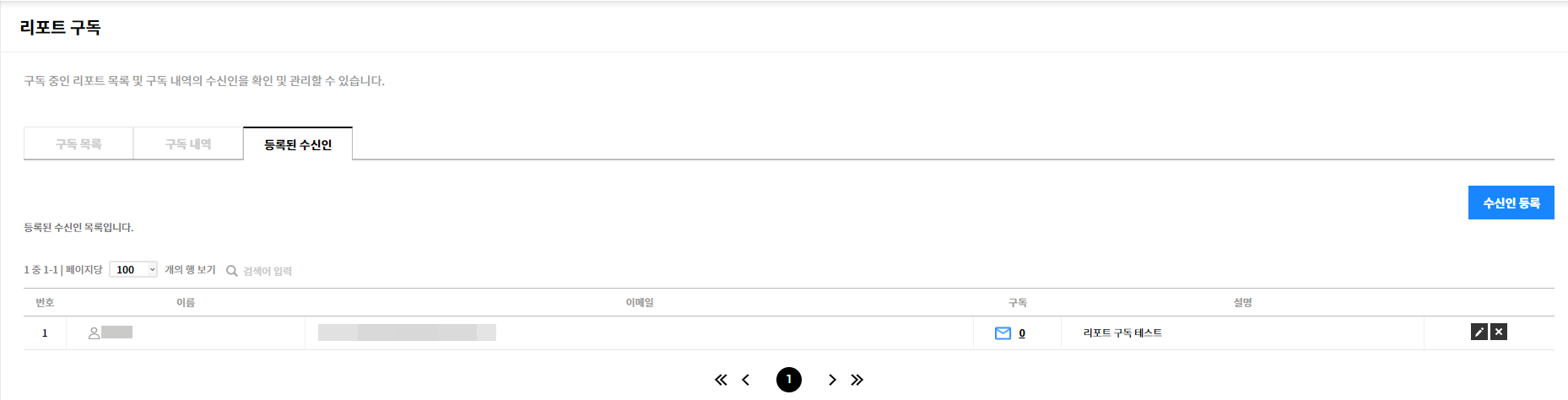

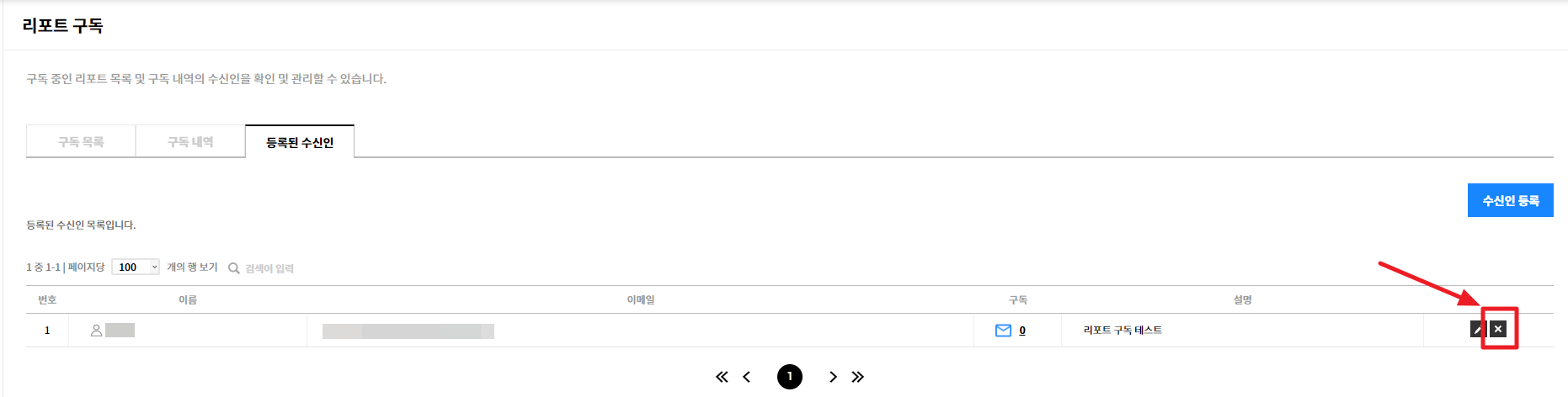

등록된 수신인

등록된 수신인에서는 리포트를 구독할 수신인을 직접 추가하고, 등록된 수신인을 수정 및 삭제할 수도 있습니다.

- 이름: 수신인 이름이 표시됩니다.

- 이메일: 수신인의 이메일 주소가 표시됩니다.

- 구독: 사용자가 구독 중인 리포트 개수가 표시되며, 클릭 시 구독 중인 리포트 목록을 확인할 수 있습니다.

- 설명: 해당 구독에 대한 간단한 설명이 표시됩니다.

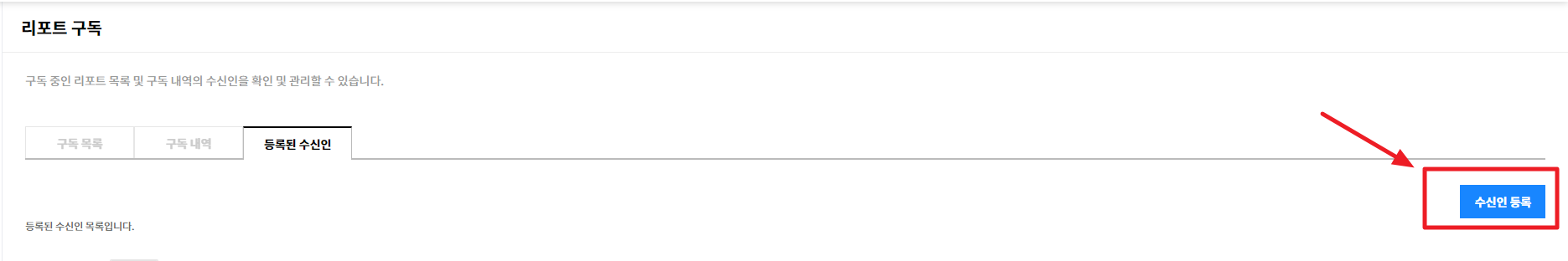

수신인 추가

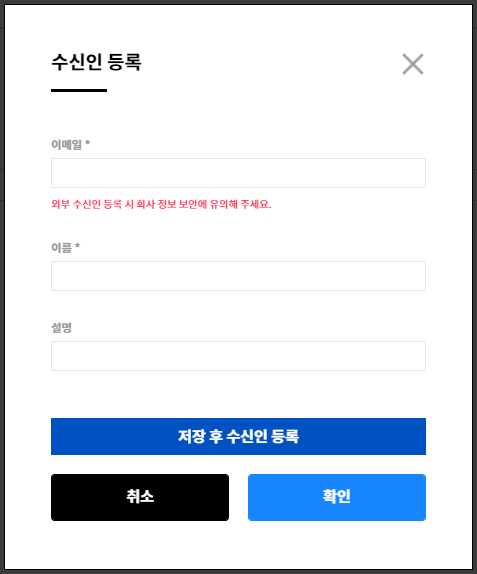

① 등록된 수신인 화면에서 [수신인 등록] 버튼을 클릭합니다.

② 수신인 등록 팝업에서 정보를 입력한 후 [확인] 버튼을 클릭합니다. 여러 명의 수신인을 등록하려면, 정보를 입력한 후 [저장 후 수신인 등록] 버튼을 클릭합니다.

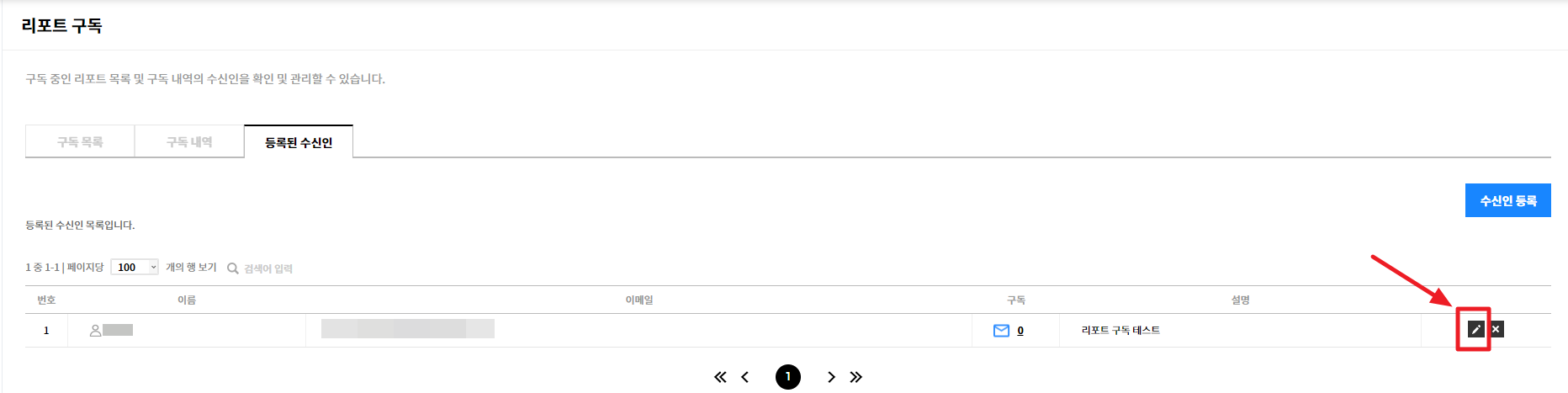

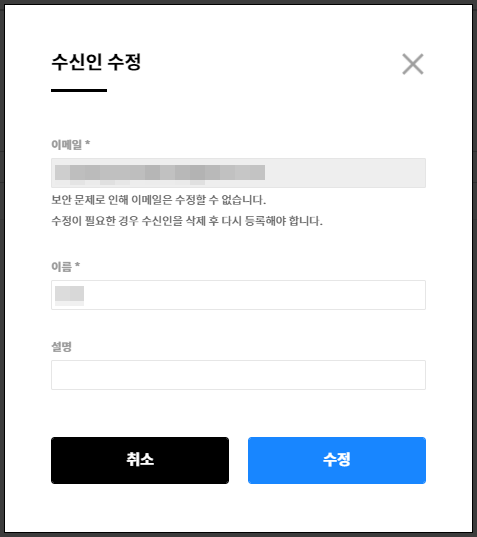

수신인 수정

① 등록된 수신인 화면에서 연필 모양의 [수정] 버튼을 클릭합니다.

② 수신인 수정 팝업창에서 수정 사항을 적용한 후 [수정] 버튼을 클릭합니다. 이메일 주소는 팝업창에서 수정할 수 없으며, 수정하려면 수신인을 삭제한 후 새로 등록해야 합니다.

수신인 삭제

① 등록된 수신인 화면에서 빨간색 X 모양의 [삭제] 버튼을 클릭합니다.

② [확인] 버튼을 클릭하여 수신인을 삭제합니다. 삭제 시 구독 목록 탭의 수신인 목록에서도 삭제됩니다.

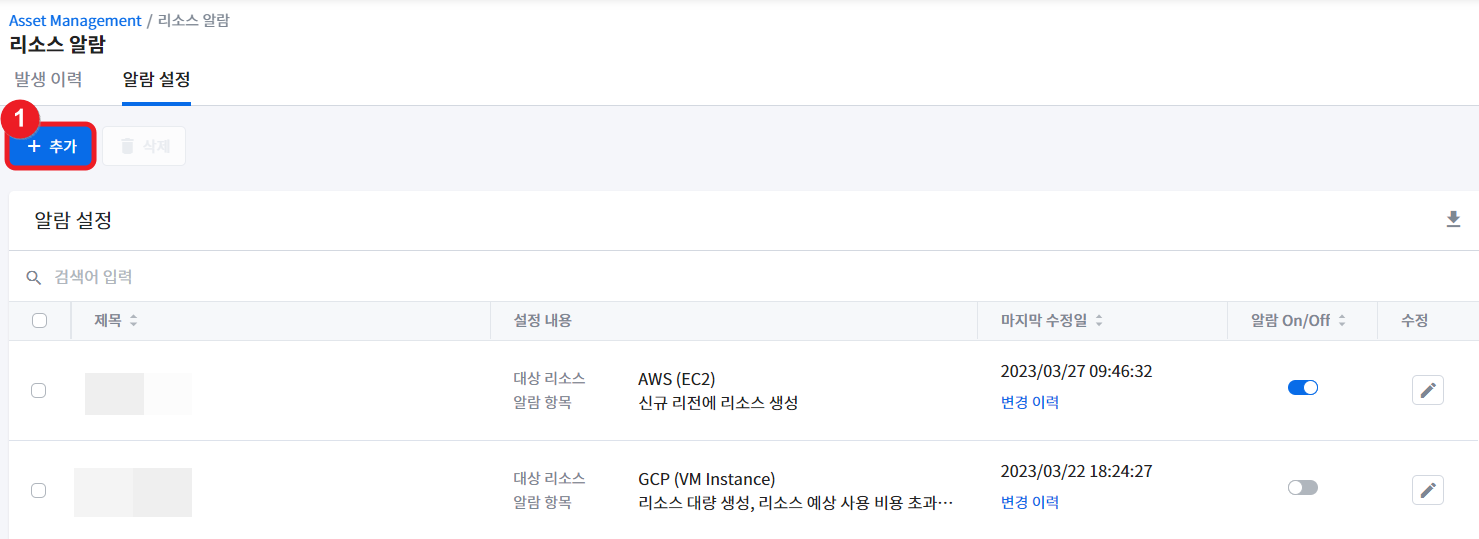

리소스 알람

Asset > 리소스 알람

리소스 알람은 사전에 설정한 구체적이고 다양한 규칙을 기준으로 이상 리소스를 탐지하여 즉시 알람을 발송해 주는 서비스입니다. 리소스 알람으로 비용과 직결되는 이상 리소스 정보를 놓치지 않게 되어 리소스를 더 면밀하게 관리할 수 있습니다. 클라우드 서비스별, 리소스별, 계정별, 리전별로 리소스 알람 대상을 구체적으로 설정할 수 있으며 각각의 수집 주기에 따라 개별 알람이 발송됩니다. 설정한 알람을 원하는 채널로 수신하고 발생한 알람 이력을 한곳에서 관리해 보세요.

알람 설정

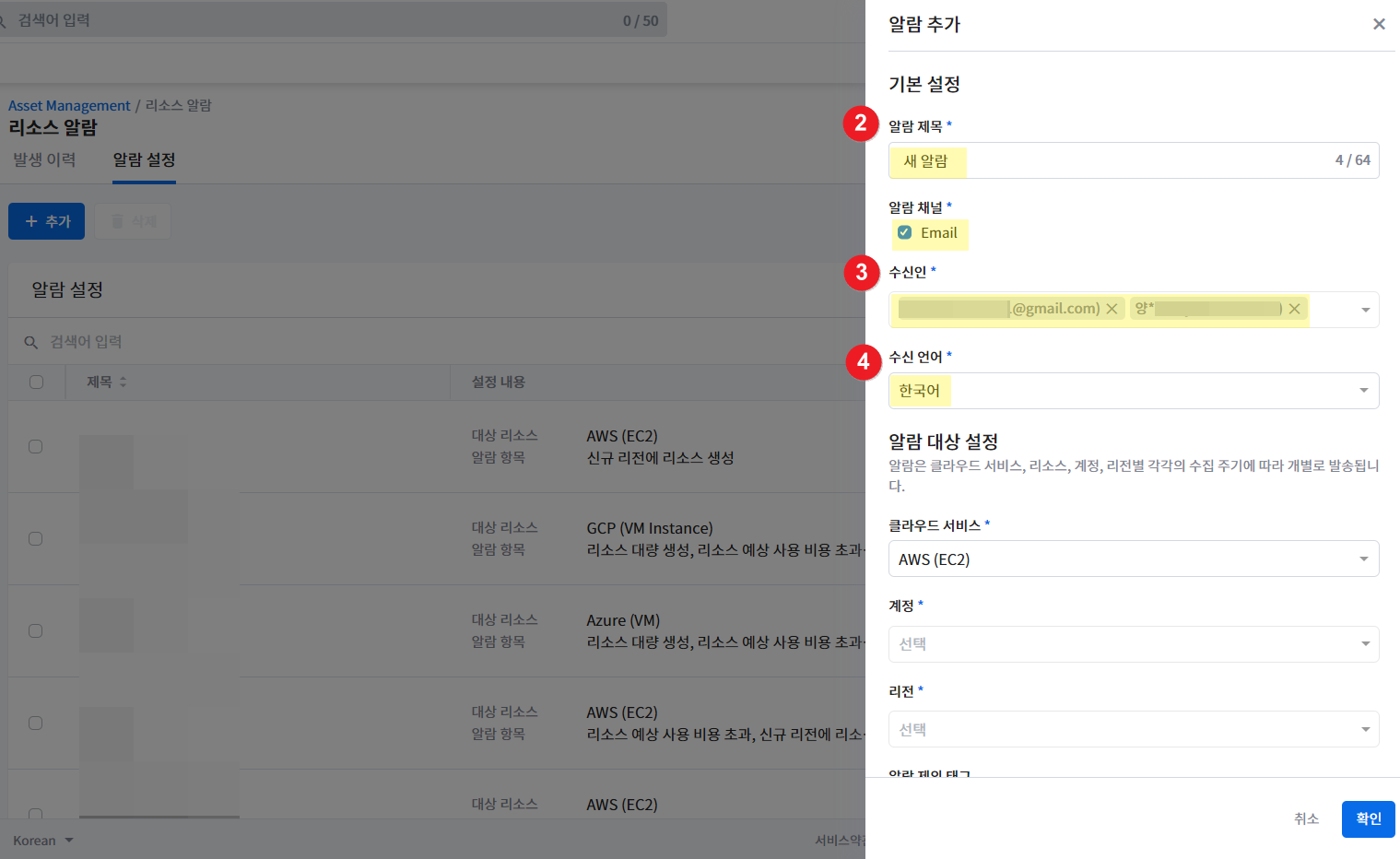

알람 추가하기

Asset > 리소스 알람 > 알람 설정 탭

새로운 알람 설정을 추가하여 이상 리소스 발생 시 알람을 수신합니다.

① 알람 설정 탭 메뉴에서 [+ 추가]를 클릭합니다.

② 화면 오른쪽에서 알람 추가 화면이 나타나면 새로 추가할 알람의 제목을 입력하고, 알람을 수신할 채널을 선택합니다. 예를 들어, Email을 선택할 경우, 이상 리소스 발생 시 이메일로 알람을 수신하게 되고, 여기서 입력한 알람 제목이 곧 이메일 알람의 제목에 표시됩니다.

③ 이상 리소스 알람을 받을 수신인을 목록에서 검색하여 추가합니다. 최대 50인까지 선택할 수 있습니다.

④ 알람을 수신할 언어를 설정합니다. 현재 지원하는 언어는 한국어 및 영어입니다.

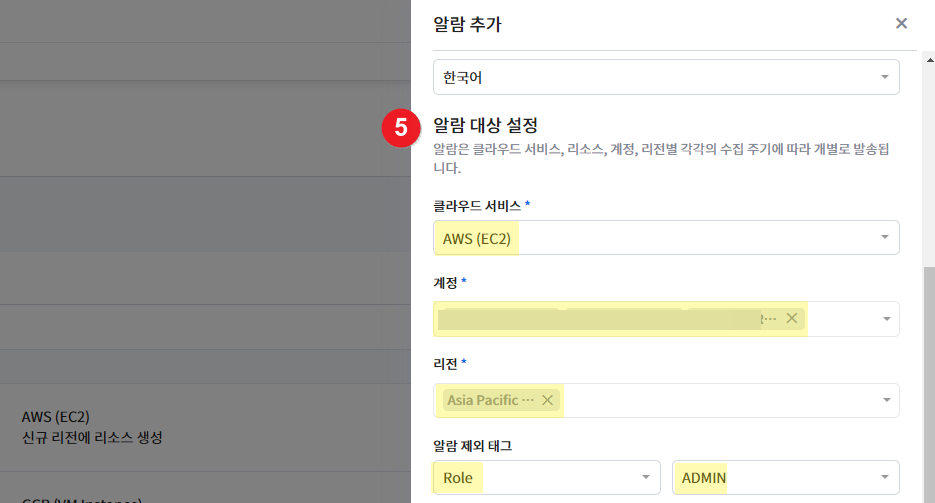

⑤ 이제 구체적으로 어떤 리소스를 대상으로 리소스 알람 설정을 적용할지 알람 대상을 설정합니다. 클라우스 서비스, 계정, 리전, 알람 제외 리소스 태그 키 및 값을 선택합니다. 현재 지원하는 클라우드 서비스 및 리소스 유형은 AWS EC2, Azure VM, GCP VM Instance입니다.

여기서 설정한 알람 대상은 클라우드 서비스별, 리소스별, 계정별, 리전별로 알람 설정 기준에 따라 알람이 개별 발송됩니다. 즉, 2개 이상의 계정 또는 리전을 선택한 경우, 해당 대상에서 알람 룰 설정 기준을 초과하는 예상 비용 또는 리소스 생성이 탐지되면 각각의 개별 리소스 알람이 발송됩니다.

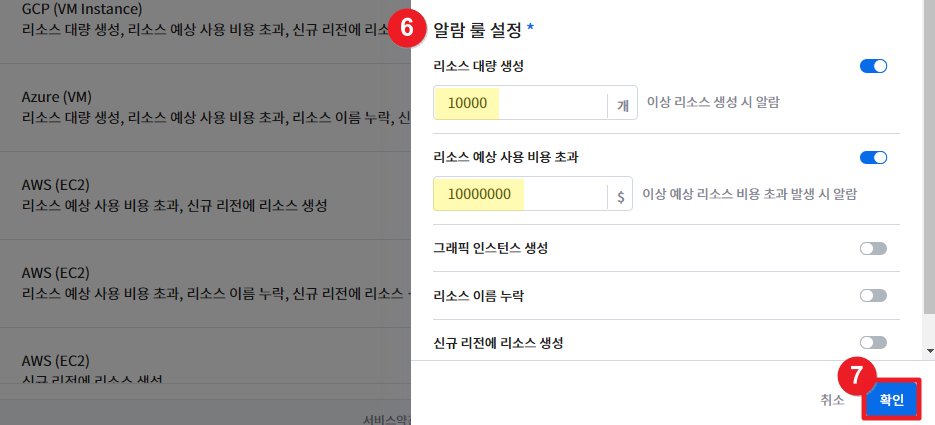

⑥ 알람이 발생될 기준인 알람 룰을 선택하고 구체적인 기준 값을 설정합니다. 설정할 룰의 토글 스위치를 클릭하여 활성화합니다. 현재 지원하는 알람 룰은 클라우드 서비스별로 아래와 같습니다. 비용 기준은 최대 $100,000,000까지, 리소스 개수는 최대 10,000개까지 설정할 수 있습니다.

| 룰 | 설명 | 클라우드 서비스 |

|---|---|---|

| 리소스 대량 생성 | 알람 기준보다 많은 수량의 리소스가 생성되면 알람이 발송됩니다. | AWS, Azure, GCP, NCP, OCI |

| 리소스 예상 사용 비용 초과 | 온디맨드 요금을 기준으로 예상한 월간 비용이 설정 금액을 초과하는 경우 알람이 발송됩니다. | AWS, Azure, GCP |

| 그래픽 인스턴스 생성 | 알람 기준보다 많은 수량의 그래픽 인스턴스가 생성되면 알람이 발송됩니다. | AWS, Azure, GCP, NCP, OCI |

| 리소스 이름 누락 | 알람 기준보다 많은 수량의 리소스의 이름 태그가 누락되면 알람이 발송됩니다. | AWS, Azure |

| 신규 리전에 리소스 생성 | 사용하지 않는 리전에서 신규 리소스가 생성되면 알람이 발송됩니다. | AWS, GCP, NCP, OCI |

| 신규 리소스 그룹 생성 | 새로운 리소스 그룹이 생성되면 알람이 발송됩니다. | Azure |

📌 중요: 새로운 알람 설정이 추가된 시점부터 데이터가 수집된 기간 중에 새로 생성된 리소스를 대상으로 알람 설정에 해당되는 리소스 알람이 발송됩니다.

예시:

⁕ 신규 생성 리소스 중 예상되는 월간 리소스 사용 비용이 알람 설정 값을 초과할 경우, 리소스 예상 사용 비용 초과 알람 1회 발송

⁕ 신규 생성 리소스 중 생성된 리소스의 이름이 누락됐을 경우, 리소스 이름 누락 알람 1회 발송

⑦ [확인]을 클릭하여 추가할 알람 설정을 저장합니다.

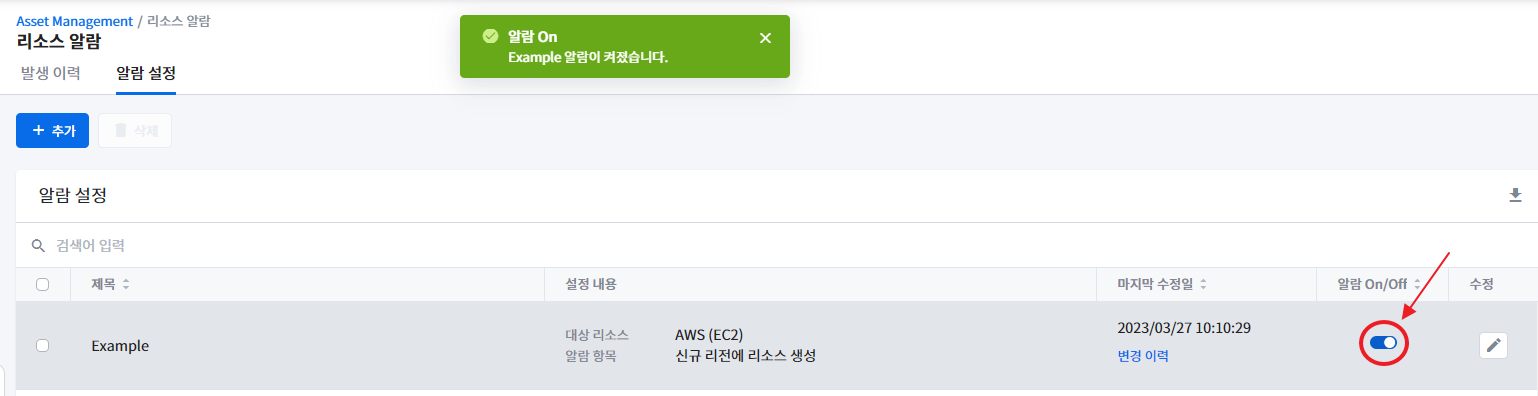

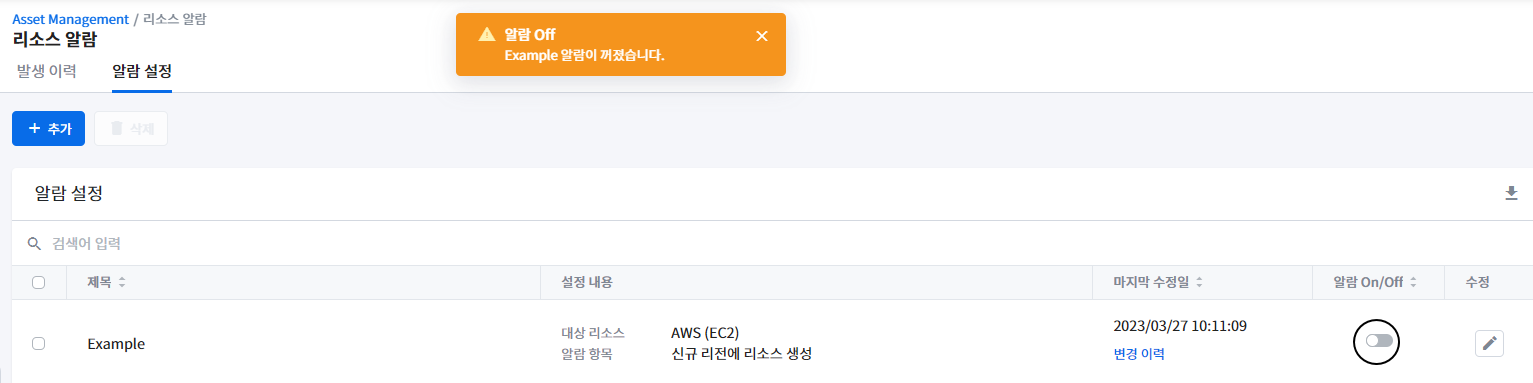

알람 설정 켜고 끄기

이상 리소스 알람을 수신하려면 추가한 알람 설정이 활성화되어 있어야 합니다. 알람 설정 목록에서 [알람 On/Off] 토글 스위치를 클릭하여 파란색으로 표시되면 현재 알람이 켜져 있다는 의미입니다. 설정한 룰을 위반한 이상 리소스 활동이 탐지되면 설정한 알람 채널로 즉시 알람이 발송됩니다.

만약 일시적으로 리소스 알람을 수신하고 싶지 않다면 [알람 On/Off] 토글 스위치를 클릭하여 회색으로 변경하세요.

반면, 더 이상 해당 리소스 알람 설정을 사용하지 않는다면 추가한 알람 설정을 끄는 대신 영구적으로 설정을 삭제할 수도 있습니다. 자세한 설명은 알람 설정 삭제 가이드를 참조해 주세요.

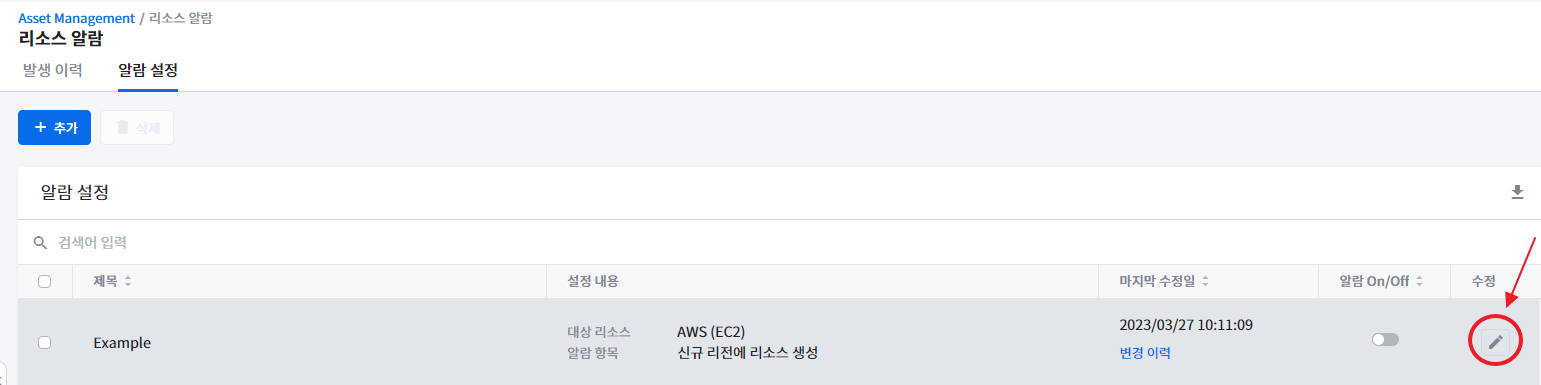

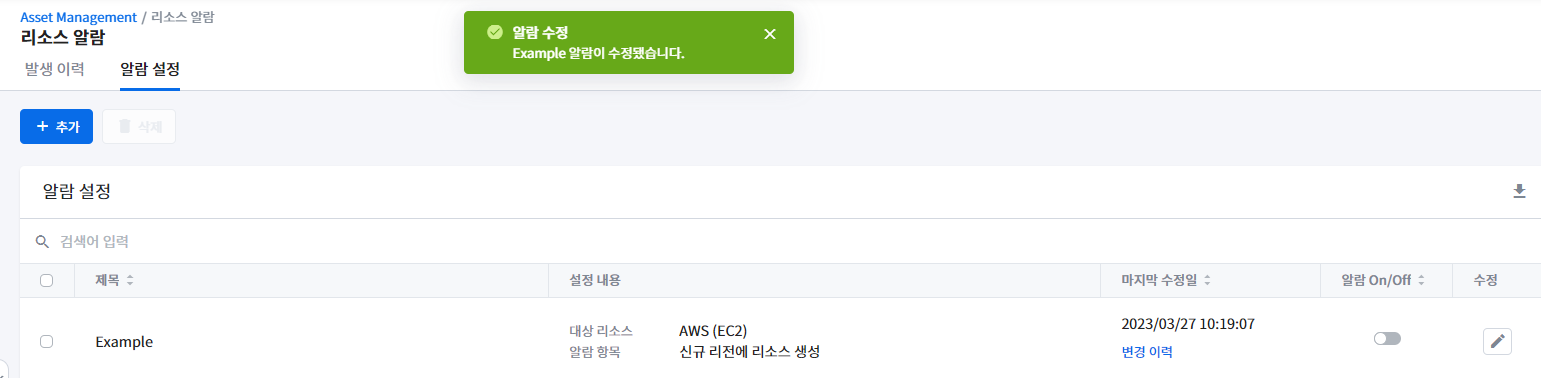

알람 설정 수정하기

추가한 알람 설정을 수정하려면 알람 설정 목록에서 수정할 알람 설정 항목 오른쪽에 위치한 연필 아이콘을 클릭합니다. 알람 설정을 추가할 때와 마찬가지로 오른쪽에서 화면이 나타납니다. 수정을 마치면 [확인]을 클릭해 변경 사항을 저장합니다.

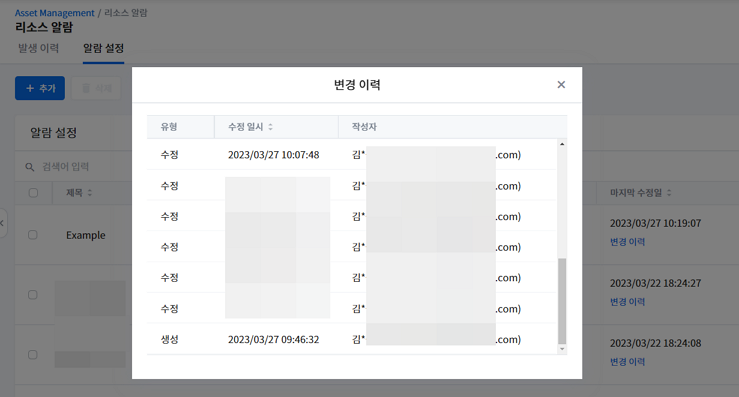

알람 설정 변경 이력 조회하기

특정 알람 설정이 언제 추가되었고 누가 수정했는지 확인하려면 알람 설정 목록에서 [변경 이력]을 조회합니다.

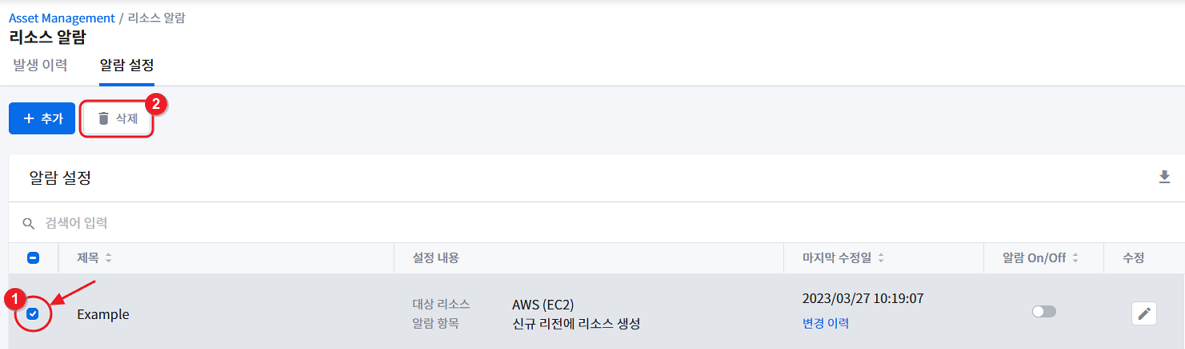

알람 설정 삭제하기

① 추가한 알람 설정을 삭제하려면 알람 설정 목록에서 제거할 알람 설정 항목 왼쪽에 위치한 체크박스를 클릭합니다.

② 화면 상단에 위치한 [삭제]를 클릭합니다.

📌 중요: 삭제한 알람 설정은 다시 복구할 수 없으므로 삭제 시 신중하게 검토해 주세요.

⚠️ 주의: 알람 설정 목록에서 알람을 삭제하는 경우 발생 이력에서도 해당 알람정보가 삭제됩니다.

알람 설정 검색하기

추가된 알람 설정 중 내가 찾고자 하는 알람 설정이 있다면 검색 기능으로 빠르게 찾아보세요. 알람 설정의 제목, 알람을 설정해 둔 대상 클라우드 서비스 및 리소스 유형, 알람 룰 항목을 검색하면 수많은 알람 설정 중 원하는 결과만 빠르게 조회할 수 있습니다.

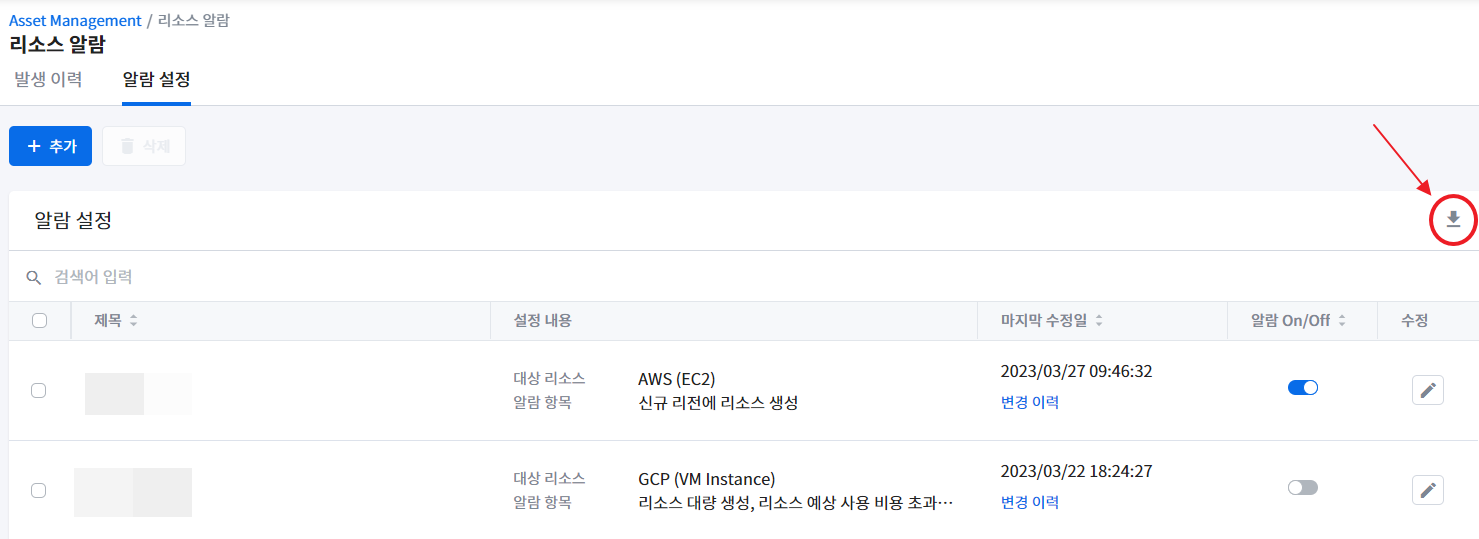

알람 설정 데이터 내려받기

알람 설정 목록을 다른 사용자와 공유하거나 따로 저장해두기 위해 알람 설정 데이터를 엑셀(.xlsx) 파일로 내려받으려면 알람 설정 목록의 오른쪽 상단 다운로드 아이콘을 클릭하세요.

알람 발생 이력

Asset > 리소스 알람 > 발생 이력 탭

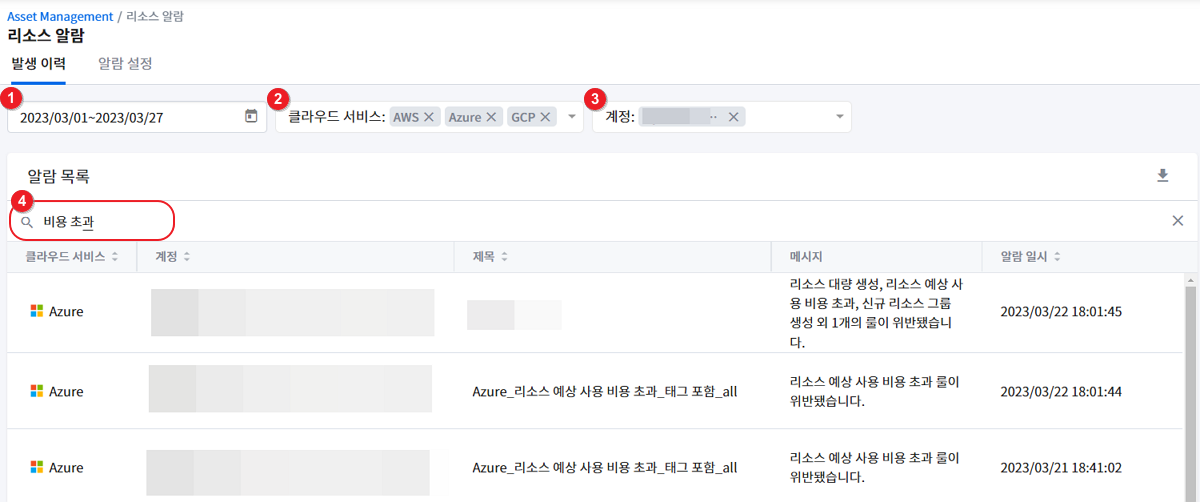

알람 설정에서 추가한 알람 중 이상 리소스가 탐지되어 리소스 알람이 발생되면 [발생 이력] 화면에 표시됩니다. 여기에서는 발생된 수많은 알람 중 다중 필터를 적용해 선택한 조건에 따른 추려진 결과를 조회할 수 있습니다.

① 조회 기간을 선택합니다.

② 클라우드 서비스를 선택합니다.

③ 계정을 선택합니다.

④ 검색된 결과가 많거나 원하는 결과를 찾기 못했을 경우 검색어를 입력하여 보다 구체적인 검색 결과를 찾아볼 수도 있습니다.

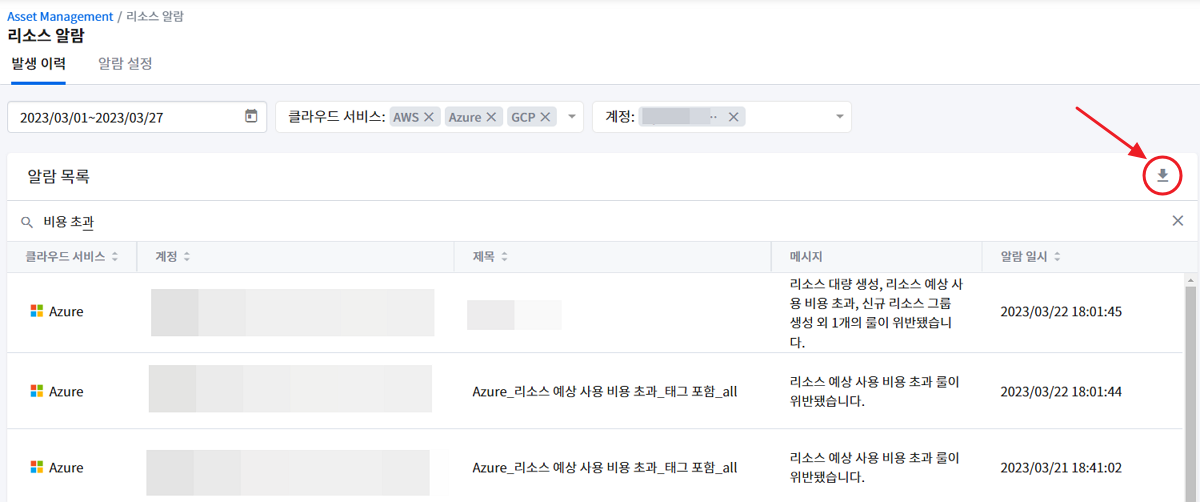

발생 이력 데이터 내려받기

알람 발생 이력 목록을 다른 사용자와 공유하거나 따로 저장해두기 위해 데이터를 엑셀(.xlsx) 파일로 내려받으려면 목록의 오른쪽 상단 다운로드 아이콘을 클릭하세요.

리소스 스케줄러

Asset > 리소스 스케줄러

Asset 리소스 스케줄러는 사용자가 실제로 리소스를 사용하는 시간에 맞춰 리소스를 켜고 끌 수 있는 스케줄링 기능을 제공하는 서비스입니다. AWS 리소스 태그 또는 GCP 리소스 라벨을 적용한 리소스를 대상으로 리소스 스케줄러를 이용해 보세요. 해당 리소스를 사용하지 않을 때에는 가동 중인 인스턴스를 중지시켜 리소스 비용을 효과적으로 절감할 수 있습니다.

🔔 알림: 국가 또는 지역에 따라 이 기능을 사용하지 못할 수 있습니다.

리소스 스케줄러 사용 시 필요한 권한

리소스 스케줄러 기능을 사용하려면 인스턴스를 시작(Start)하고 중지(Stop)할 수 있는 권한을 계정 사용자가 시스템에 부여해야 합니다.

AWS 권한 설정

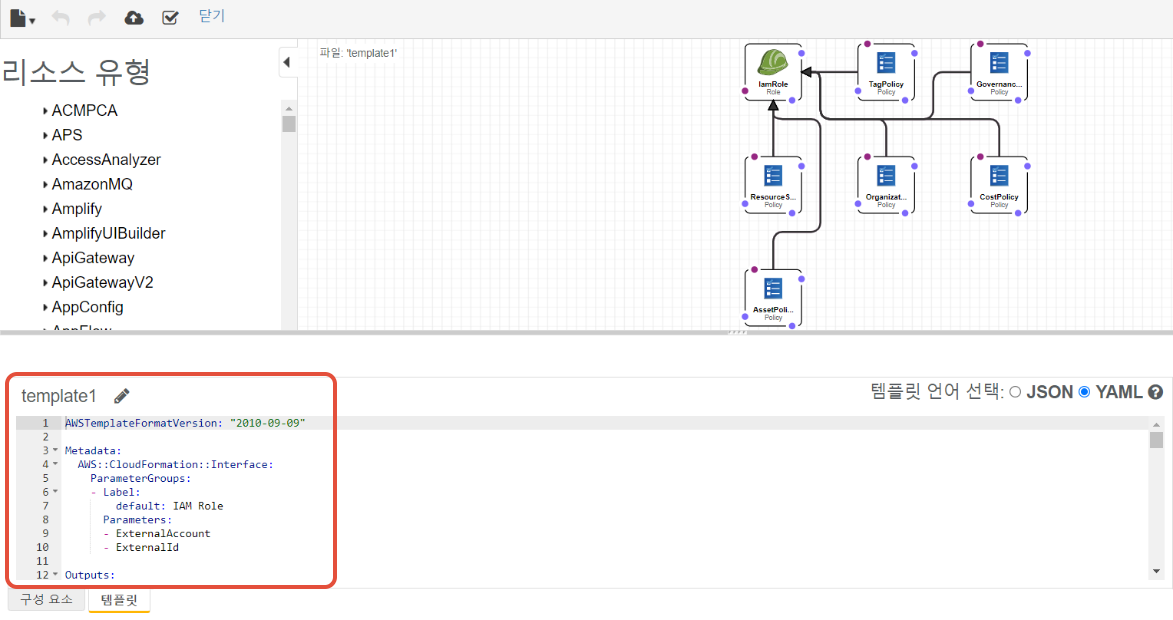

AWS 권한 설정을 위해서는 AWS CloudFormation에 직접 권한을 추가해야 합니다.

이미 등록한 계정에 권한 설정하기

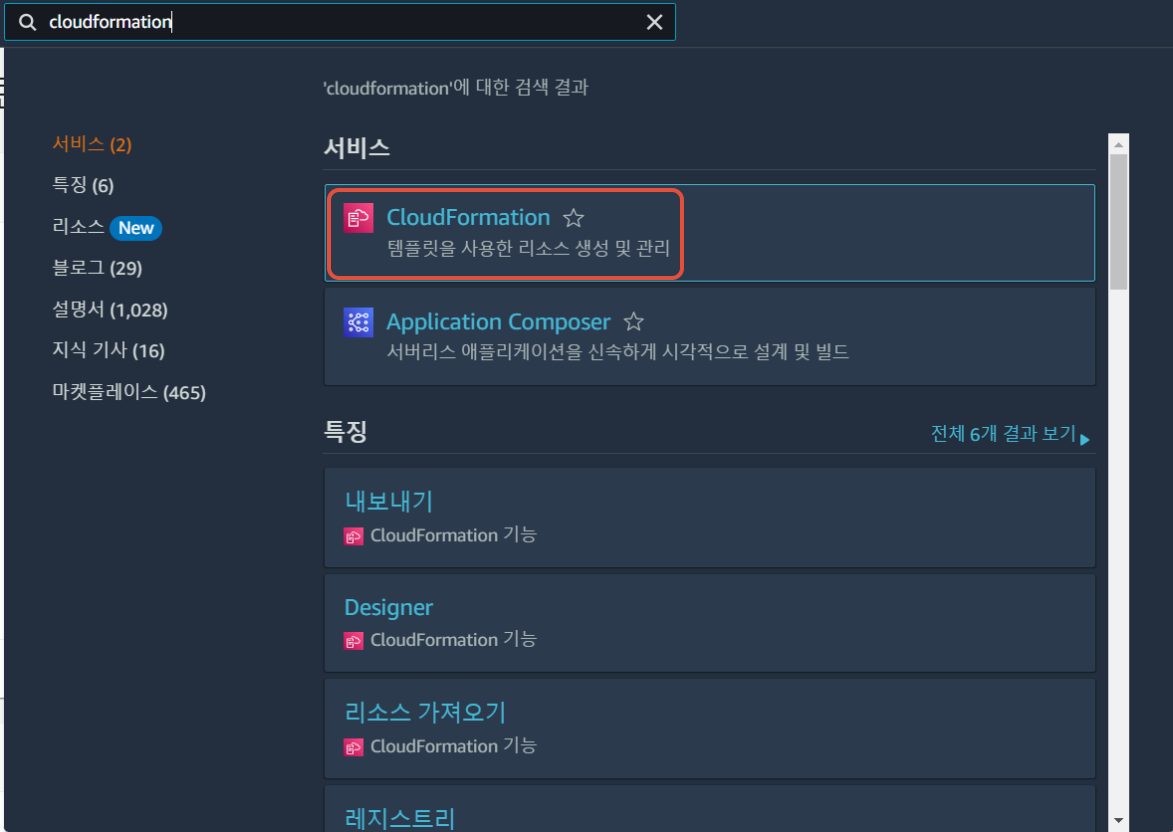

① AWS 콘솔에 접속한 후 CloudFormation 서비스를 선택합니다.

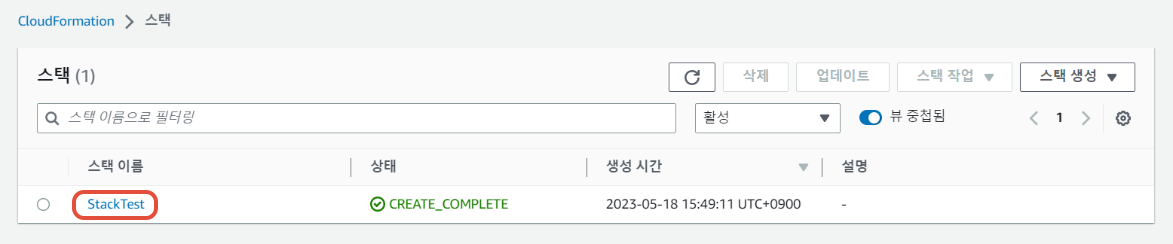

② OpsNow에 계정을 등록하면서 생성한 스택의 이름을 클릭합니다.

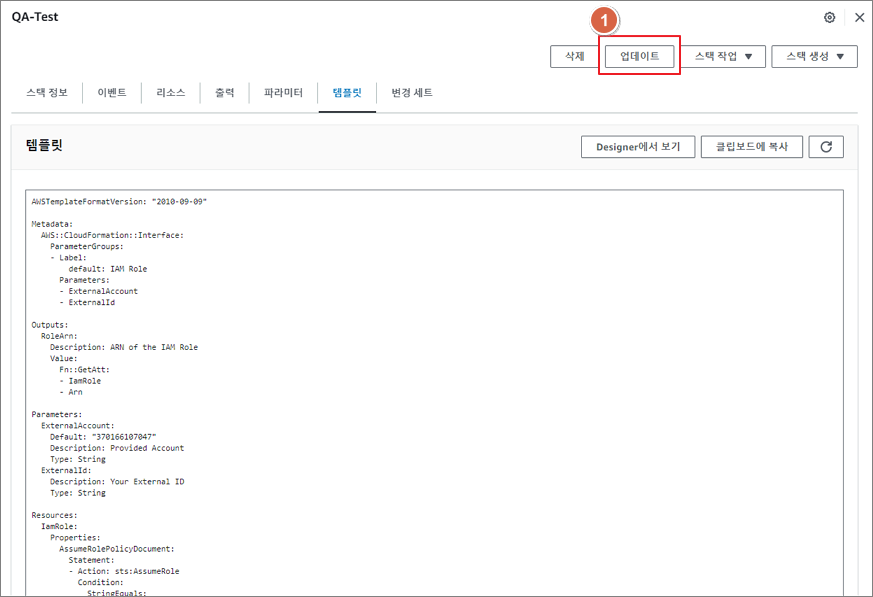

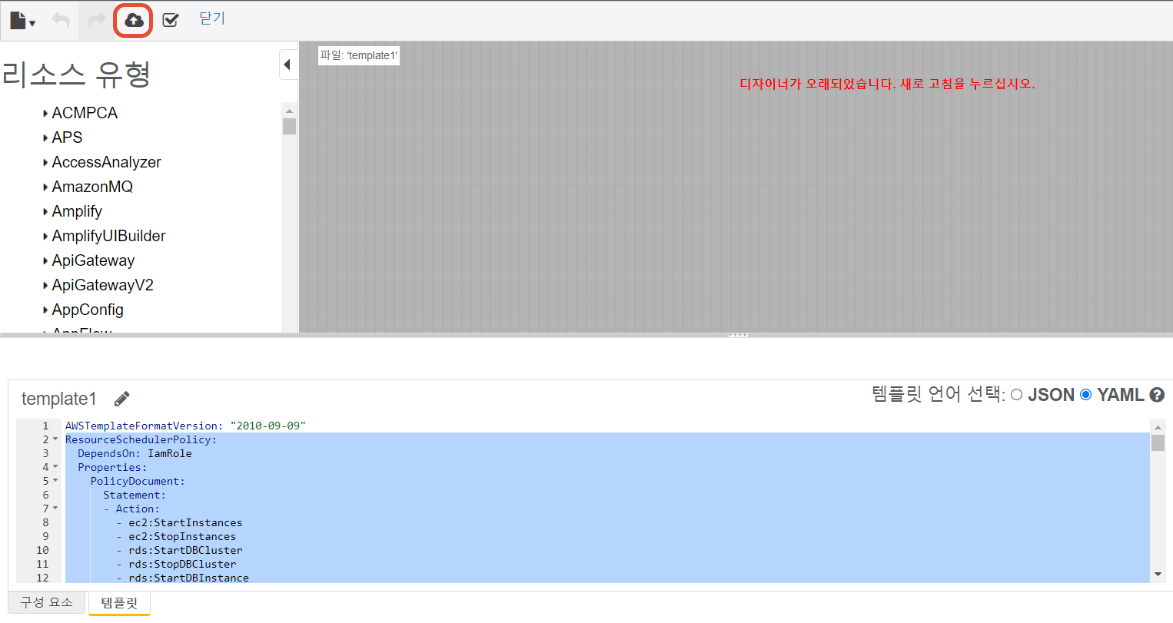

③ 템플릿 탭을 클릭한 후 [업데이트] 버튼을 클릭합니다.

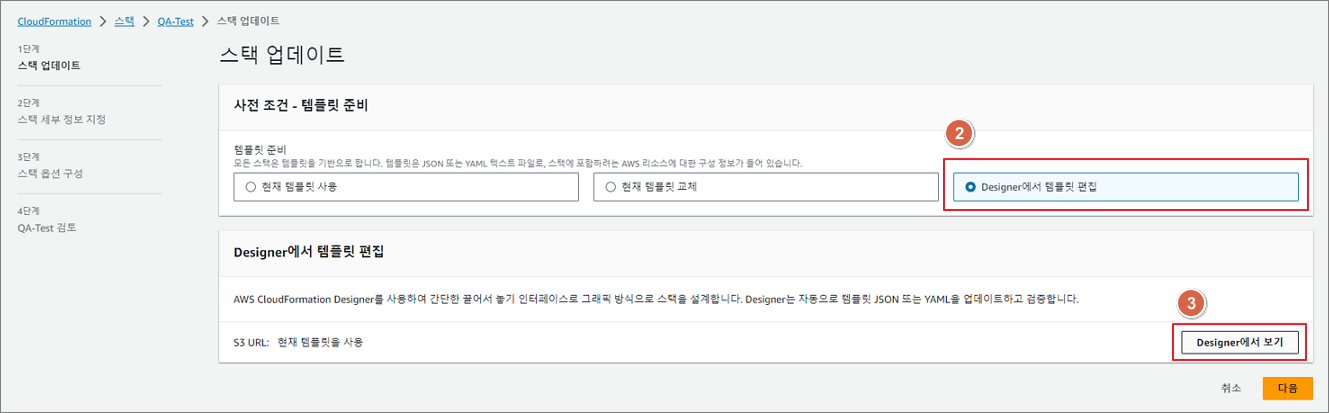

④ 스택 업데이트 화면에서 Designer에서 템플릿 편집을 선택한 후 [Designer에서 보기] 버튼을 클릭합니다.

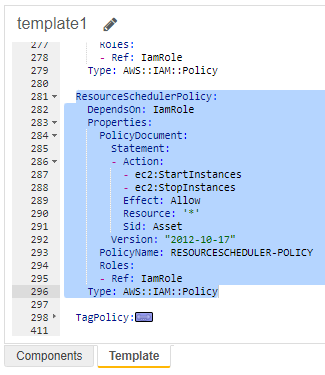

⑤ 템플릿 편집 화면에서 기존의 ResourceSchedulerPolicy 블록을 아래의 yaml 코드로 대체합니다.

📜 참고

다음 웹사이트에서 yaml 코드를 json 코드로 변환할 수 있습니다.

https://onlineyamltools.com/convert-yaml-to-json

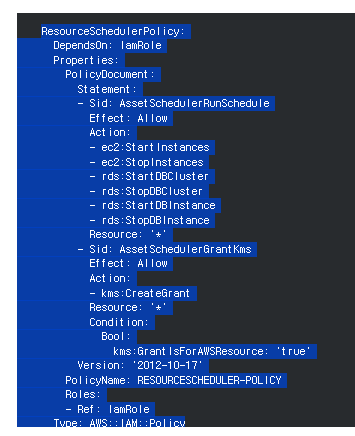

ResourceSchedulerPolicy:

DependsOn: IamRole

Properties:

PolicyDocument:

Statement:

- Sid: AssetSchedulerRunSchedule

Effect: Allow

Action:

- ec2:StartInstances

- ec2:StopInstances

- rds:StartDBCluster

- rds:StopDBCluster

- rds:StartDBInstance

- rds:StopDBInstance

Resource: '*'

- Sid: AssetSchedulerGrantKms

Effect: Allow

Action:

- kms:CreateGrant

Resource: '*'

Condition:

Bool:

kms:GrantIsForAWSResource: 'true'

Version: '2012-10-17'

PolicyName: RESOURCESCHEDULER-POLICY

Roles:

- Ref: IamRole

Type: AWS::IAM::Policy단, 고객 관리형 KMS를 사용하면서 기본 키 정책을 사용하지 않는 경우에는 명시적으로 해당 키에 대해서 사용 권한을 추가로 부여하기 위해 아래의 yaml 코드를 붙여넣습니다.

ResourceSchedulerPolicy:

DependsOn: IamRole

Properties:

PolicyDocument:

Statement:

- Sid: AssetSchedulerRunSchedule

Effect: Allow

Action:

- ec2:StartInstances

- ec2:StopInstances

- rds:StartDBCluster

- rds:StopDBCluster

- rds:StartDBInstance

- rds:StopDBInstance

Resource: '*'

- Sid: AssetSchedulerGrantKms

Effect: Allow

Action:

- kms:CreateGrant

Resource: '*'

Condition:

Bool:

kms:GrantIsForAWSResource: 'true'

- Sid: AssetSchedulerCustomerKMS

Effect: Allow

Action:

- kms:Encrypt

- kms:Decrypt

- kms:ReEncrypt*

- kms:GenerateDataKey*

- kms:DescribeKey

Resource: '*'

Version: '2012-10-17'

PolicyName: RESOURCESCHEDULER-POLICY

Roles:

- Ref: IamRole

Type: AWS::IAM::Policy

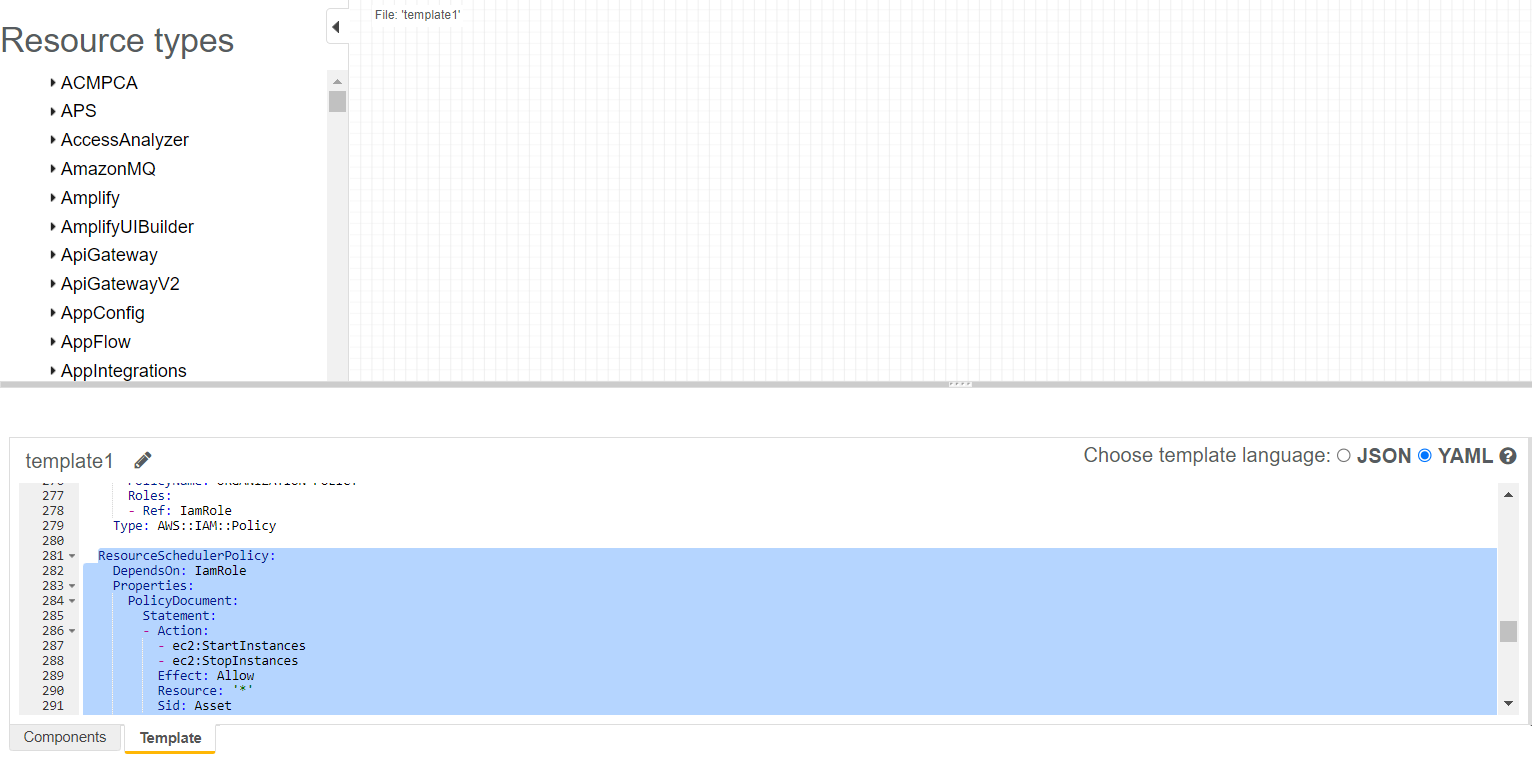

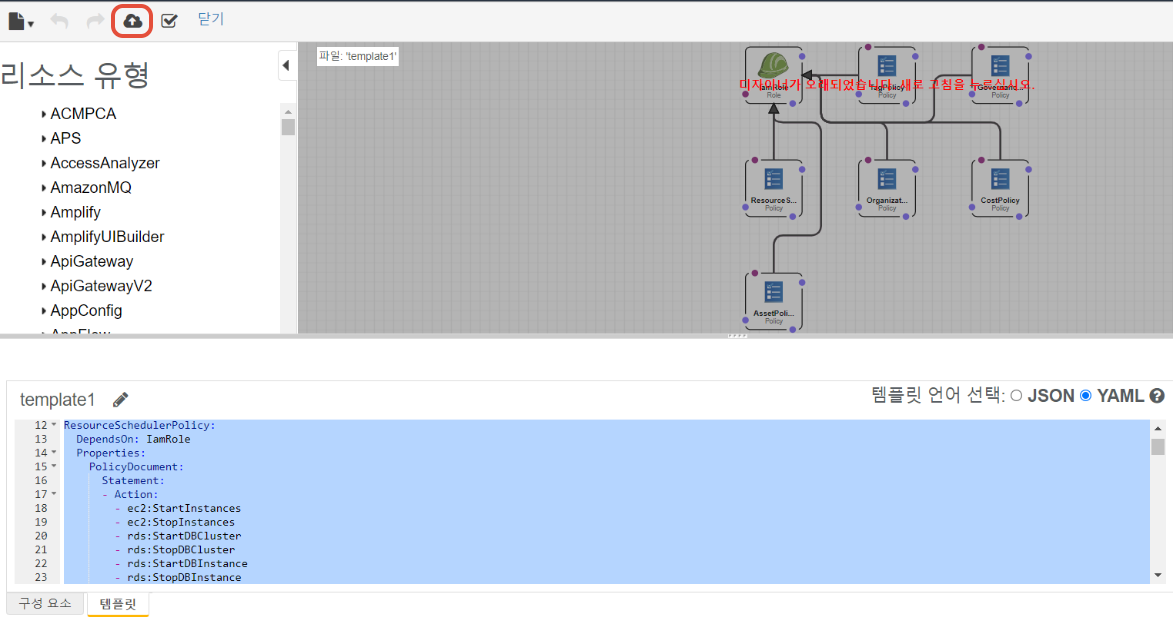

⚠️ 주의

yaml 코드를 복사해 템플릿에 붙여넣기를 할 때 아래의 이미지와 같이 복사할 영역과 붙여넣기할 영역을 정확히 드래그해야 합니다.

⑥ 화면 좌측 상단의 스택 생성 버튼을 클릭해 템플릿을 저장합니다.

계정 등록 시 권한 설정하기

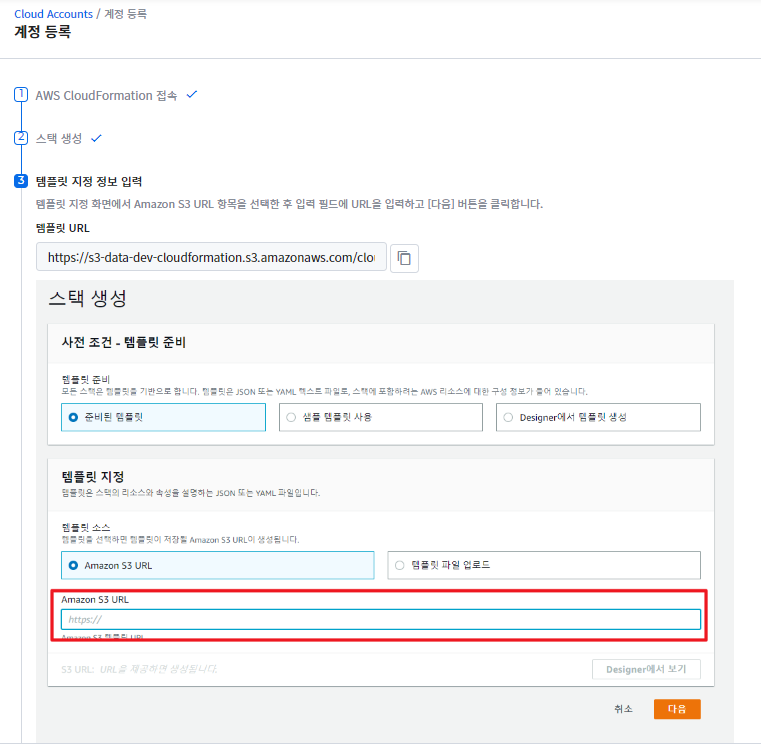

① OpsNow에서 계정 등록 3단계: 템플릿 지정 정보 입력에서 Amazon S3 URL에 템플릿 URL을 복사해 붙여넣습니다.

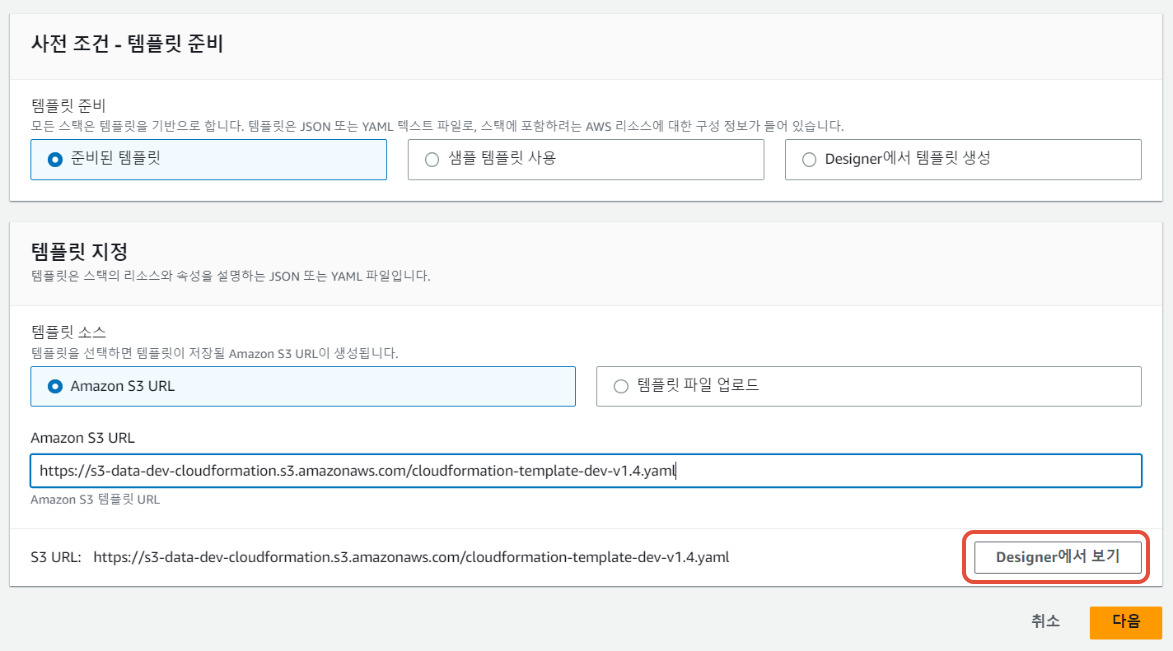

② URL을 붙여넣으면 활성화되는 [Designer에서 보기] 버튼을 클릭합니다.

③ 템플릿 편집 화면에서 템플릿에 아래의 yaml 코드를 붙여넣습니다.

📜 참고

다음 웹사이트에서 yaml 코드를 json 코드로 변환할 수 있습니다.

https://onlineyamltools.com/convert-yaml-to-json

ResourceSchedulerPolicy:

DependsOn: IamRole

Properties:

PolicyDocument:

Statement:

- Sid: AssetSchedulerRunSchedule

Effect: Allow

Action:

- ec2:StartInstances

- ec2:StopInstances

- rds:StartDBCluster

- rds:StopDBCluster

- rds:StartDBInstance

- rds:StopDBInstance

Resource: '*'

- Sid: AssetSchedulerGrantKms

Effect: Allow

Action:

- kms:CreateGrant

Resource: '*'

Condition:

Bool:

kms:GrantIsForAWSResource: 'true'

Version: '2012-10-17'

PolicyName: RESOURCESCHEDULER-POLICY

Roles:

- Ref: IamRole

Type: AWS::IAM::Policy단, 고객 관리형 KMS를 사용하면서 기본 키 정책을 사용하지 않는 경우에는 명시적으로 해당 키에 대해서 사용 권한을 추가로 부여하기 위해 아래의 yaml 코드를 붙여넣습니다.

ResourceSchedulerPolicy:

DependsOn: IamRole

Properties:

PolicyDocument:

Statement:

- Sid: AssetSchedulerRunSchedule

Effect: Allow

Action:

- ec2:StartInstances

- ec2:StopInstances

- rds:StartDBCluster

- rds:StopDBCluster

- rds:StartDBInstance

- rds:StopDBInstance

Resource: '*'

- Sid: AssetSchedulerGrantKms

Effect: Allow

Action:

- kms:CreateGrant

Resource: '*'

Condition:

Bool:

kms:GrantIsForAWSResource: 'true'

- Sid: AssetSchedulerCustomerKMS

Effect: Allow

Action:

- kms:Encrypt

- kms:Decrypt

- kms:ReEncrypt*

- kms:GenerateDataKey*

- kms:DescribeKey

Resource: '*'

Version: '2012-10-17'

PolicyName: RESOURCESCHEDULER-POLICY

Roles:

- Ref: IamRole

Type: AWS::IAM::Policy

④ 좌측 상단의 스택 생성 버튼을 클릭합니다.

⑤ OpsNow 계정 등록 화면으로 돌아가 계정 등록을 마치면 리소스 스케줄러 권한이 설정됩니다.

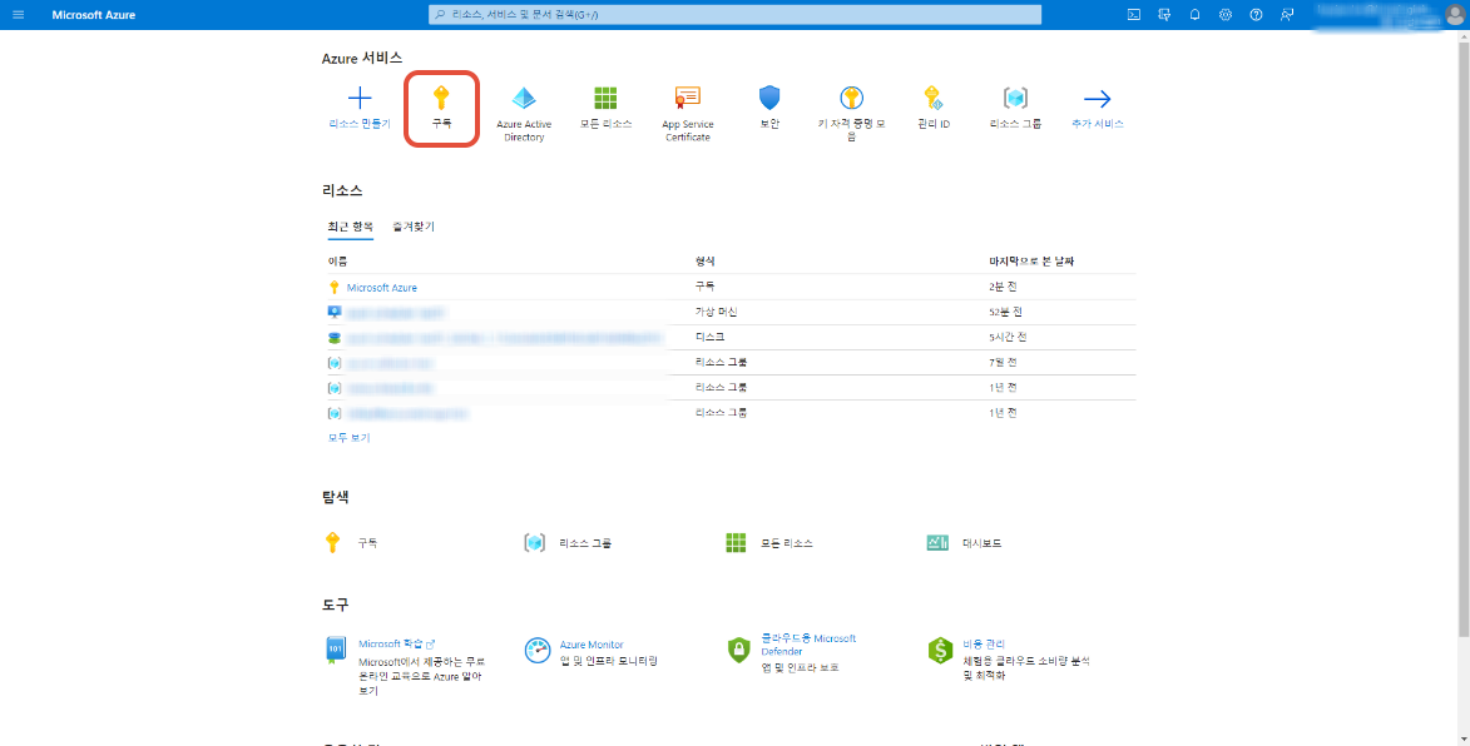

Azure 권한 설정

리소스 스케줄러 기능을 사용하기 위해 인스턴스를 시작하고 중지할 수 있는 권한을 계정 사용자가 시스템에 부여해야 합니다. Microsoft Azure 권한 설정을 위해서는 먼저 Custom 역할을 추가한 후 생성한 Custom 역할을 앱에 설정해 권한을 부여해야 합니다.

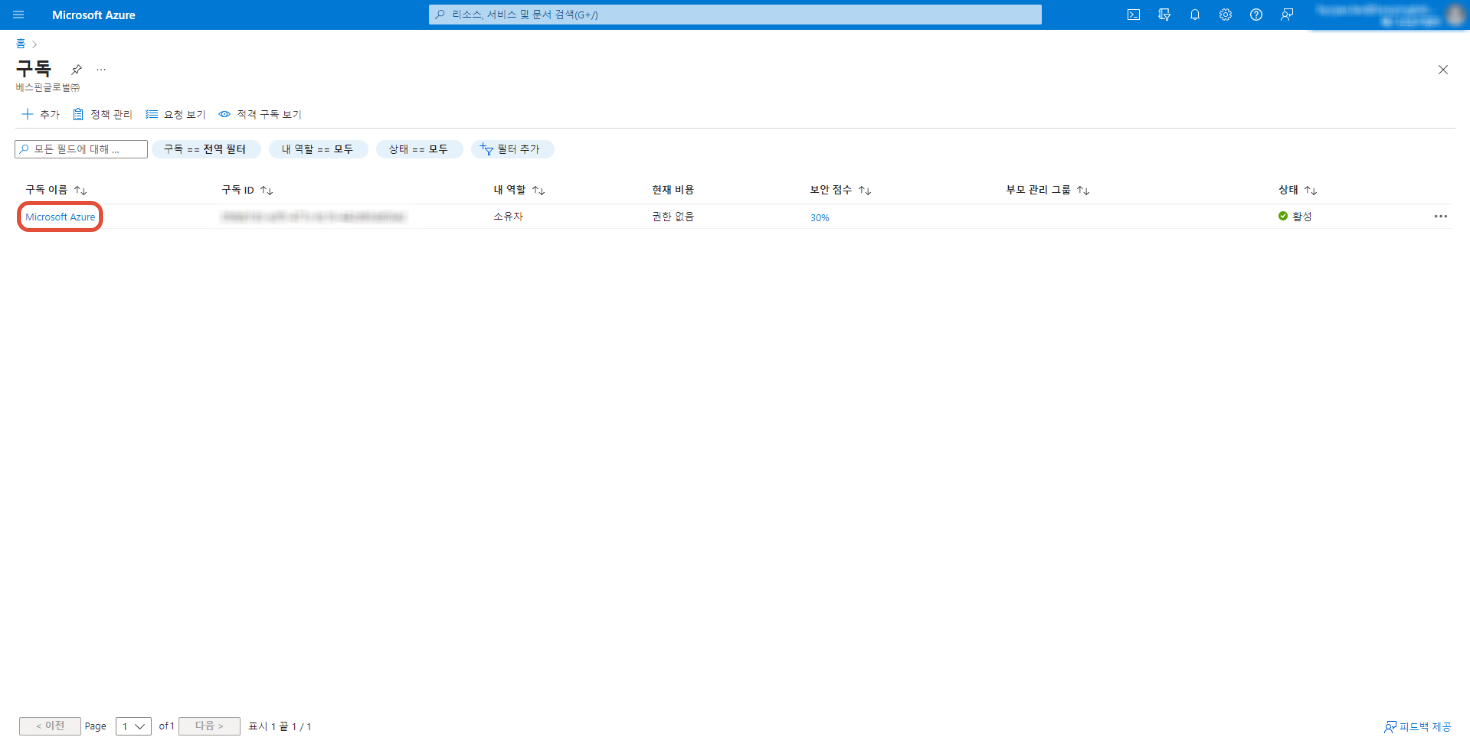

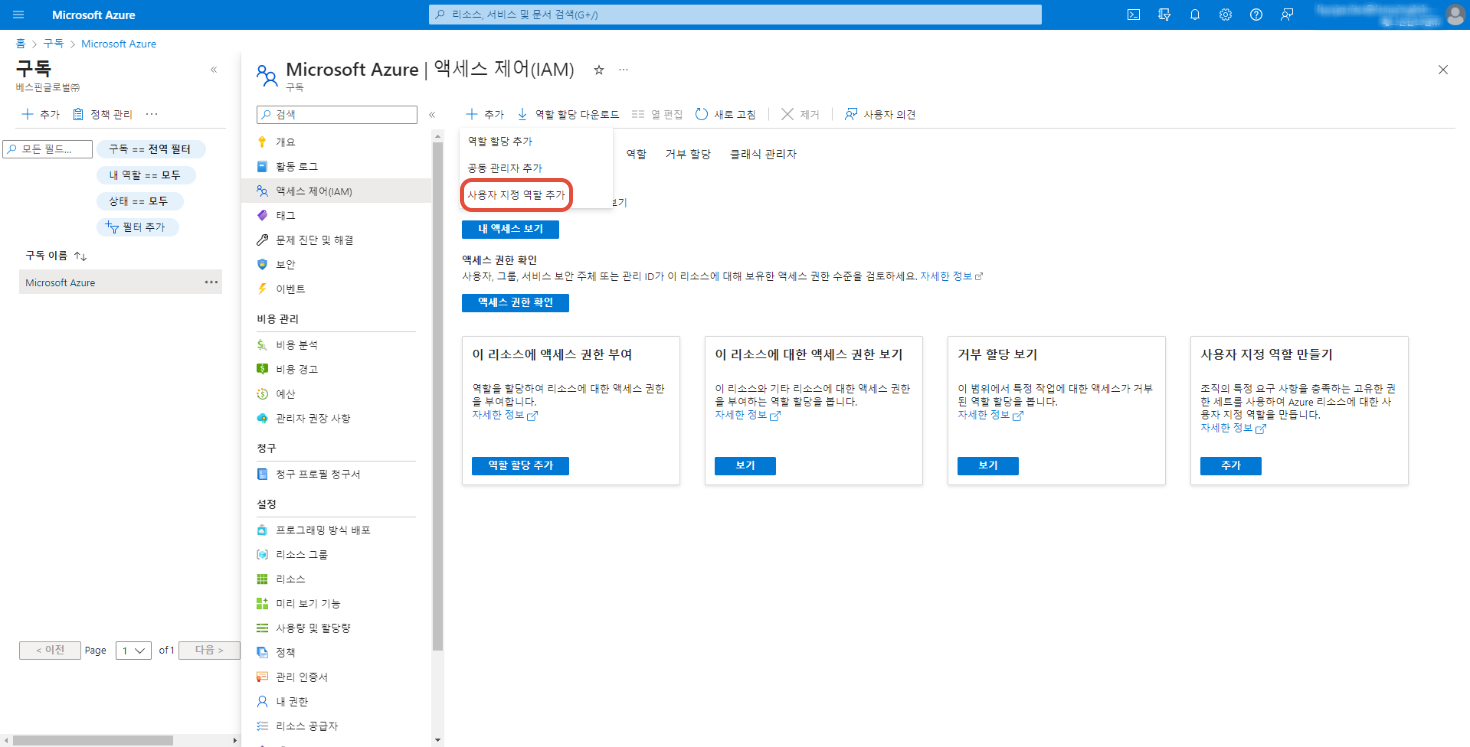

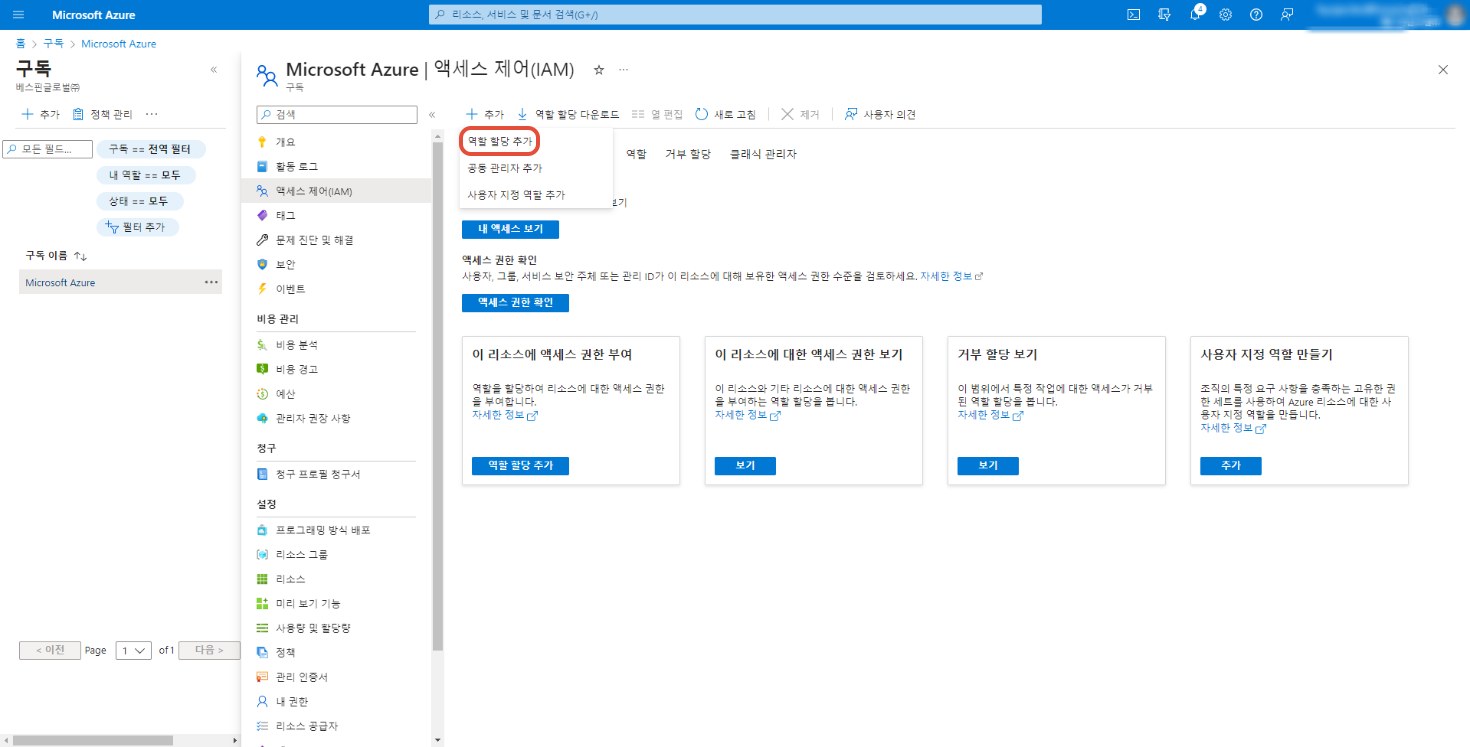

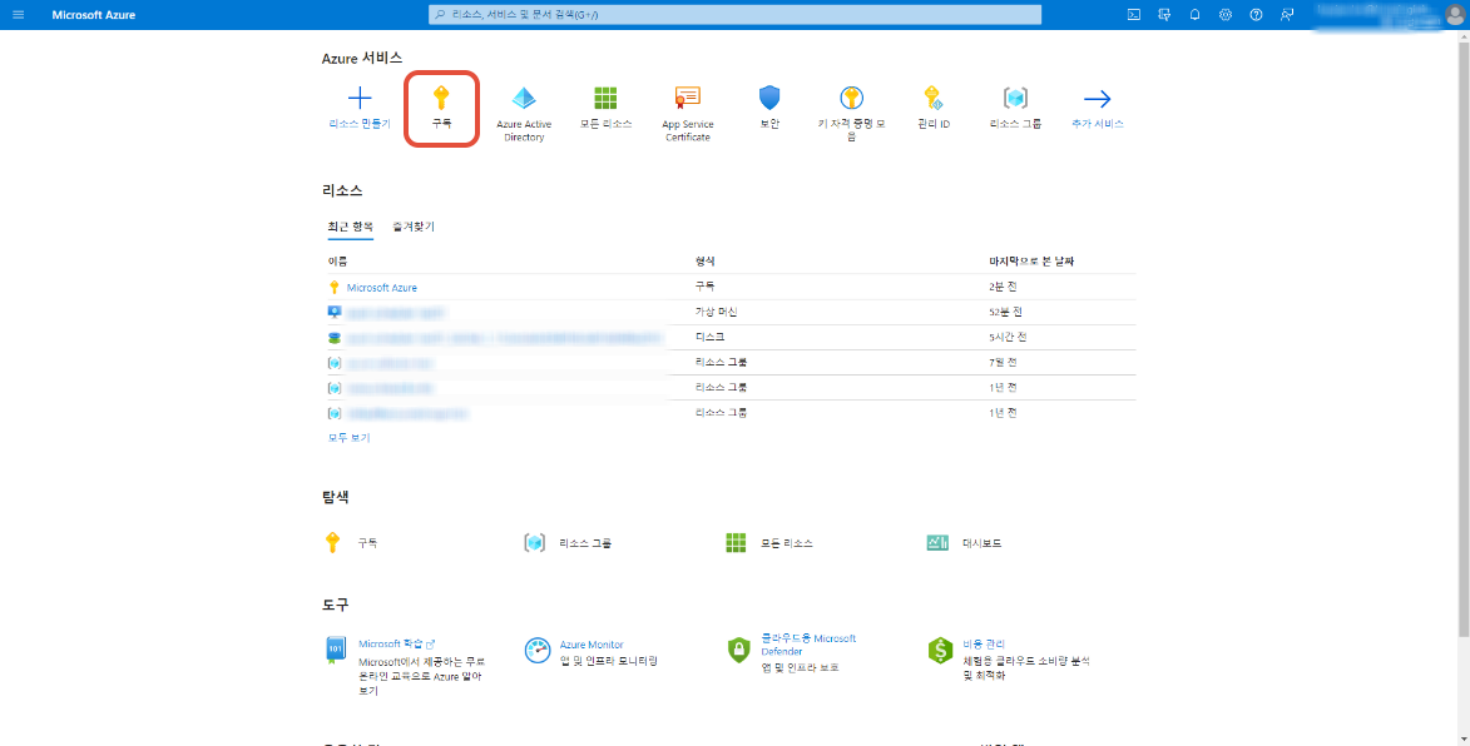

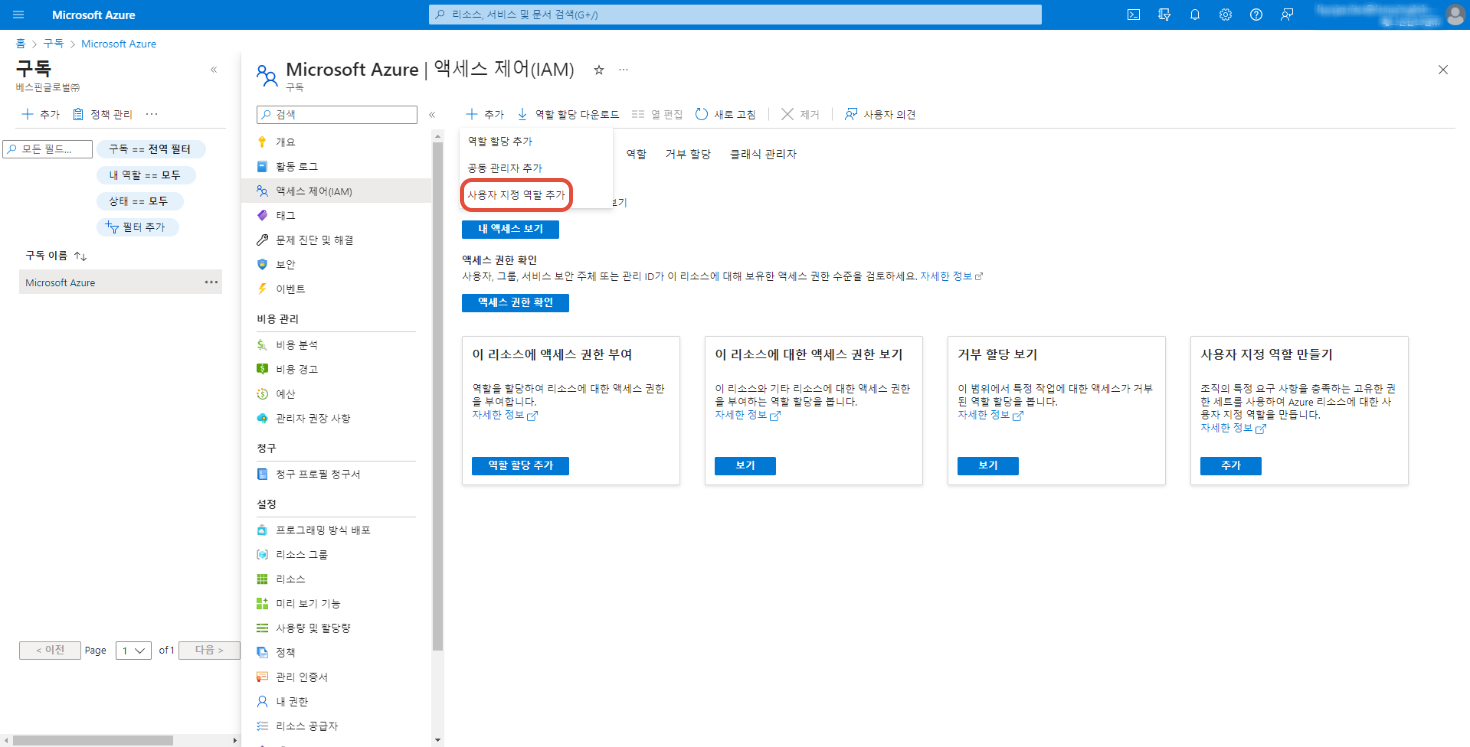

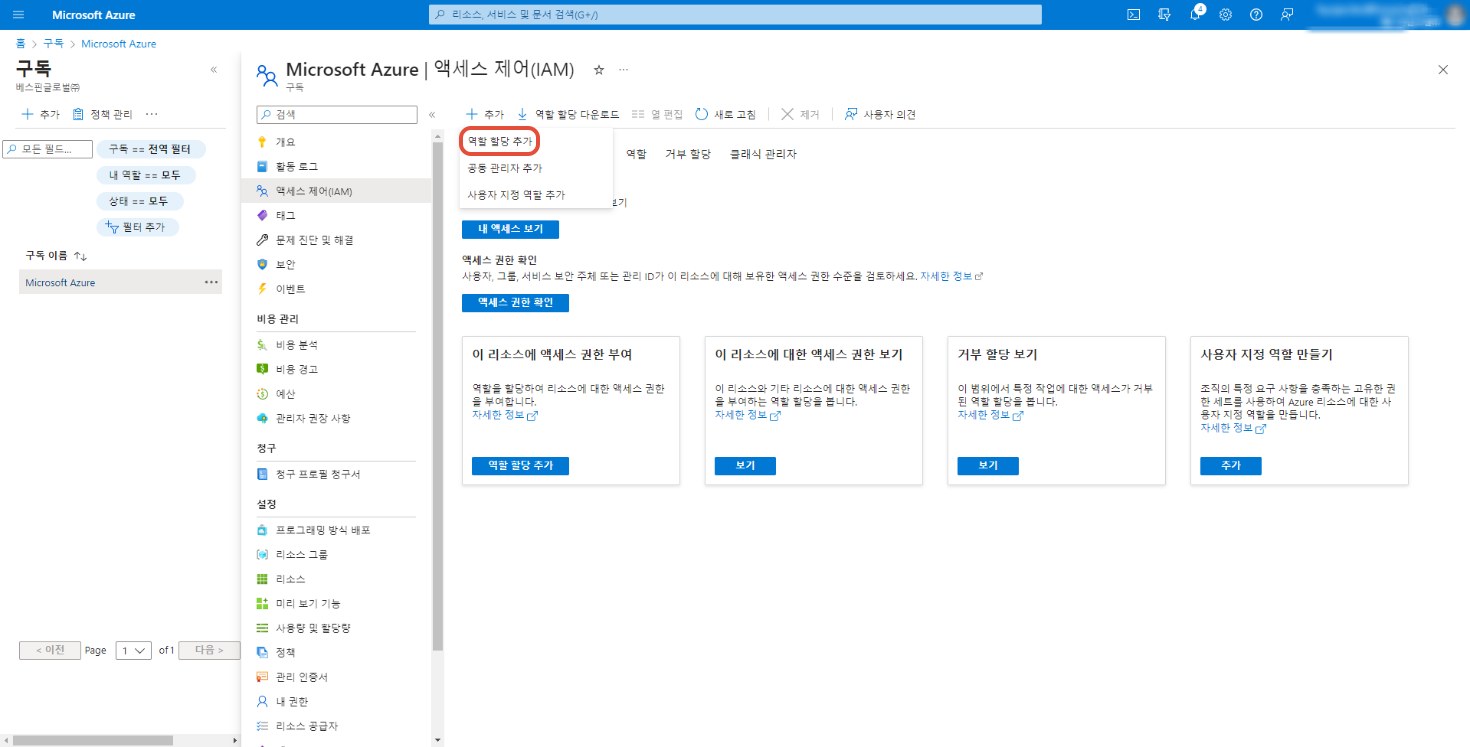

① Azure Portal에 접속한 후 구독 화면으로 진입합니다.

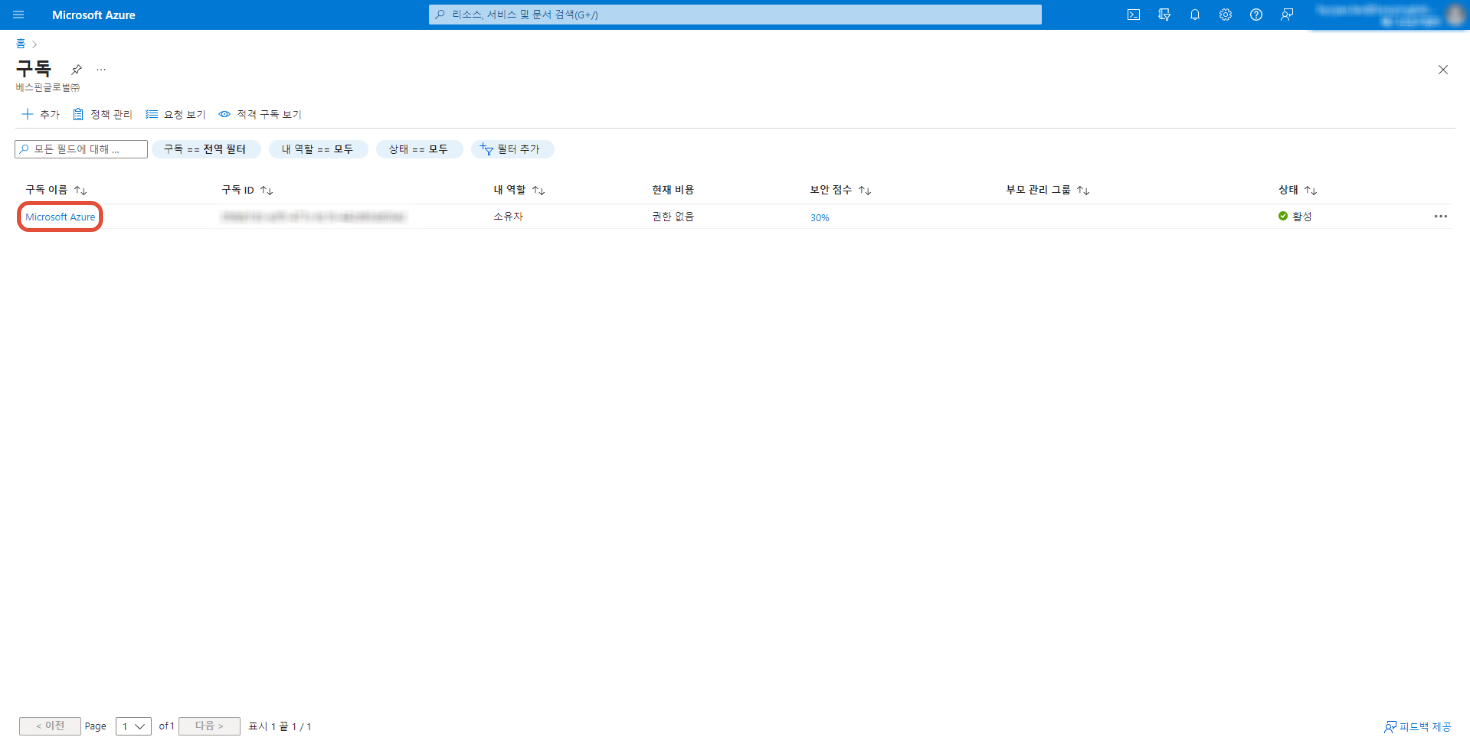

② 구독 이름을 클릭합니다.

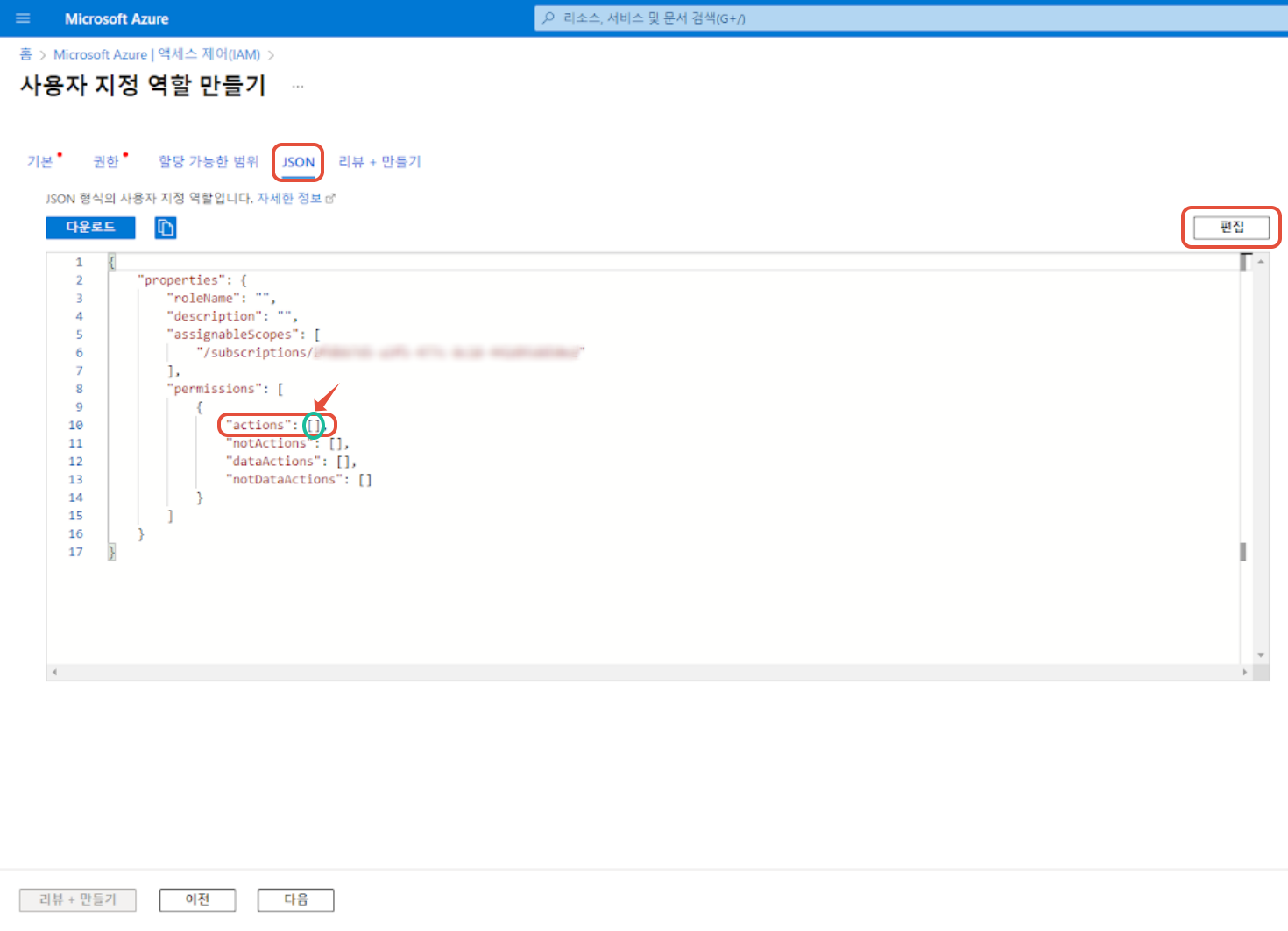

③ 좌측 메뉴에서 액세스 제어(IAM)를 클릭한 후 좌측 상단의 +추가 버튼을 클릭해 사용자 지정 역할 추가를 선택합니다.

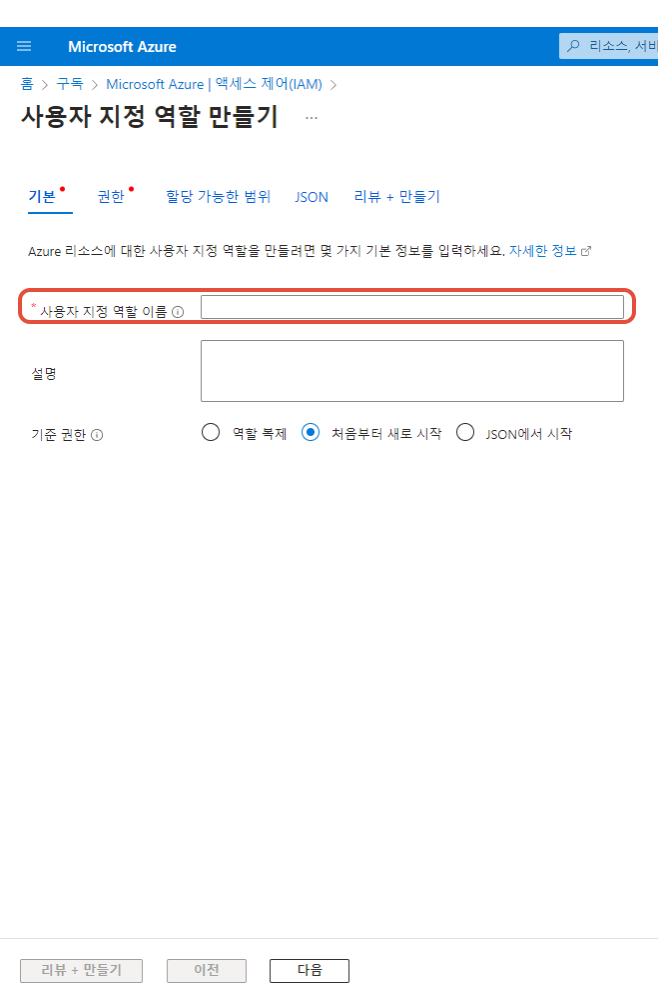

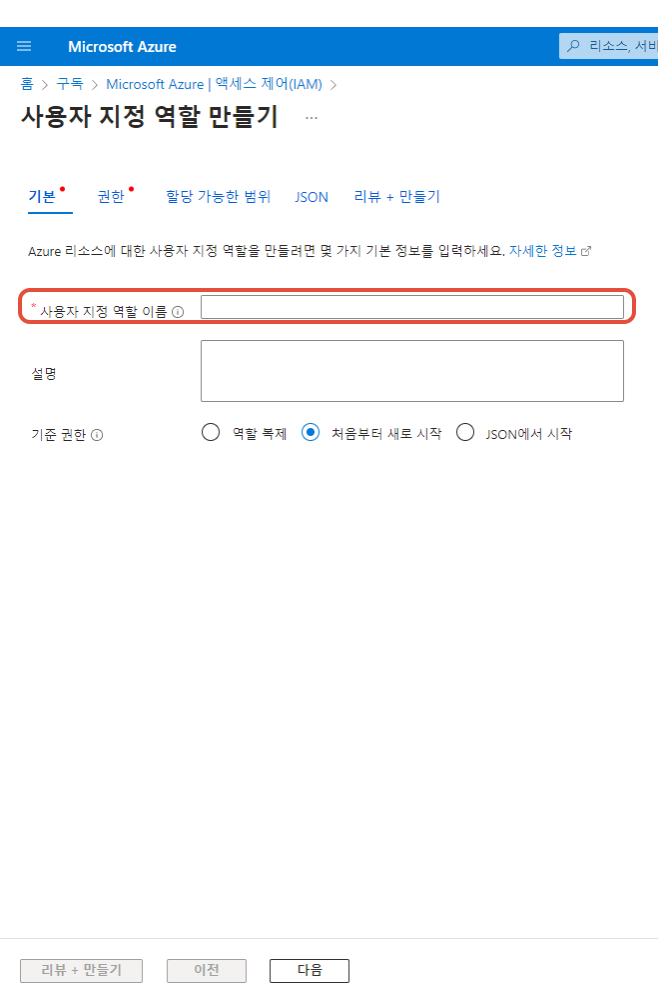

④ 사용자 지정 역할 이름을 입력하고, 기준 권한은 기본 값인 처음부터 새로 시작을 그대로 유지합니다.

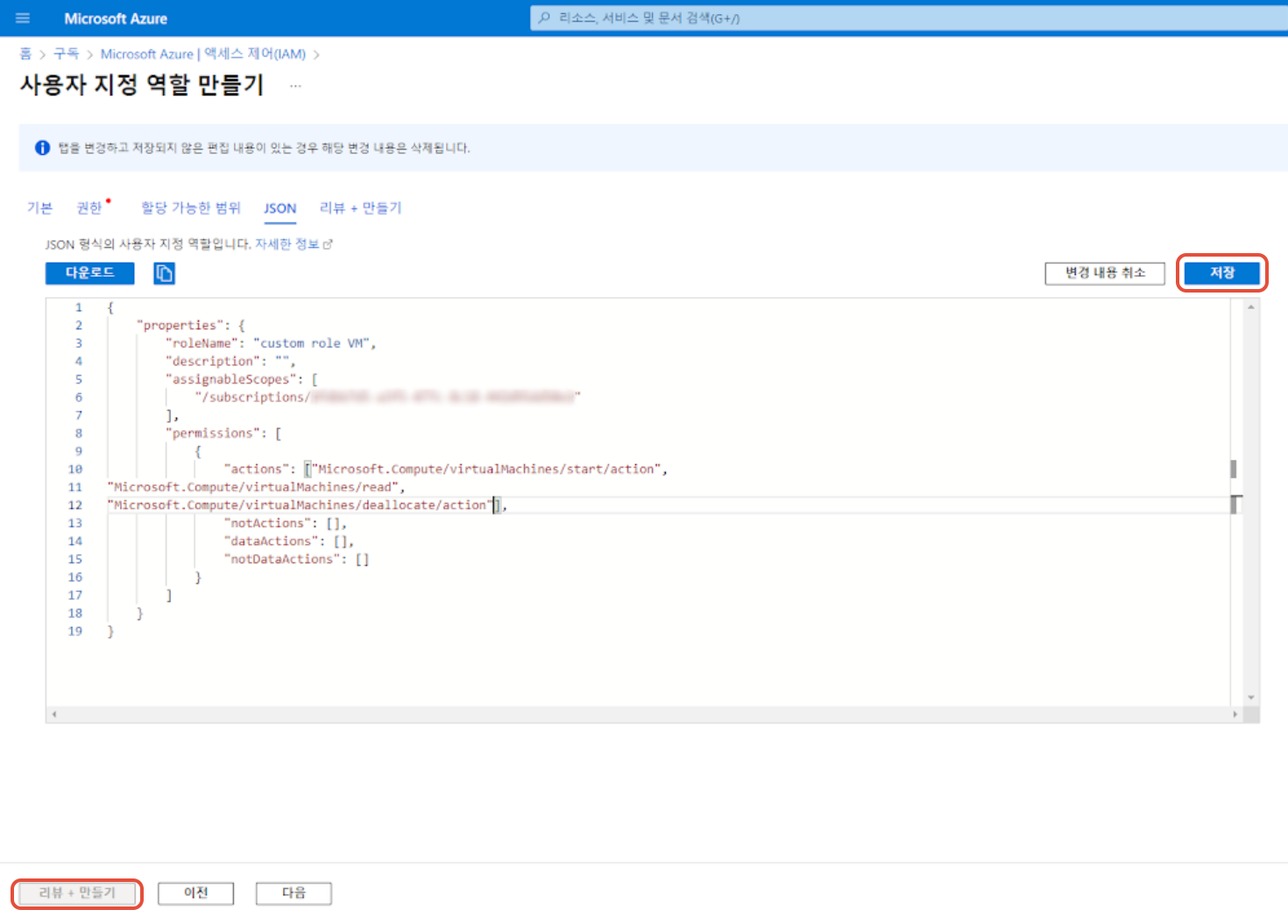

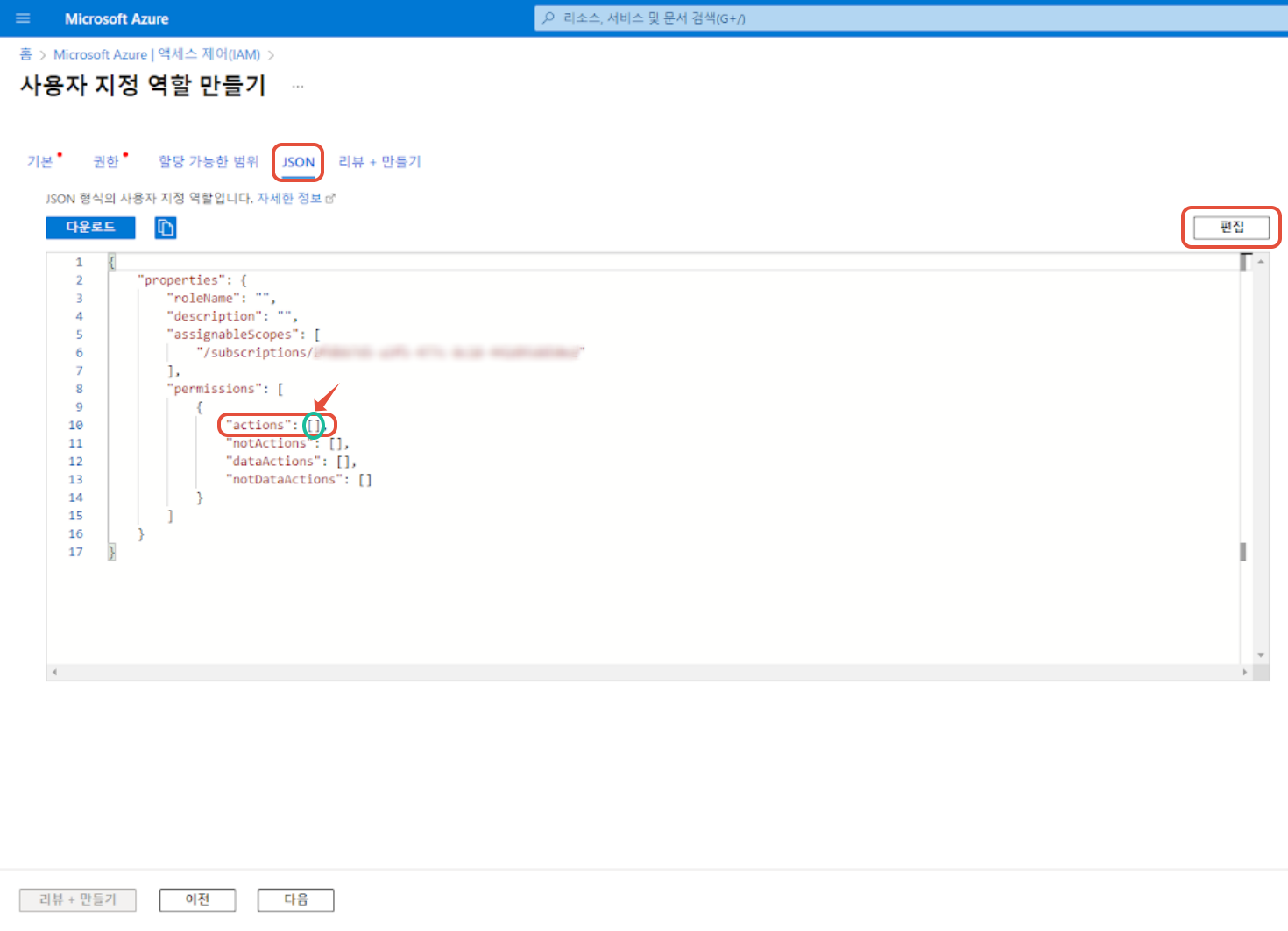

⑤ JSON 탭에서 우측 상단의 [편집] 버튼을 클릭하고 아래의 코드를 복사해 다음 부분에 ("actions" : [여기에 코드 붙여넣기]) 아래의 코드를 복사해 붙여 넣습니다.

"Microsoft.DBforMariaDB/servers/start/action",

"Microsoft.DBforMariaDB/servers/stop/action",

"Microsoft.DBforPostgreSQL/flexibleServers/start/action",

"Microsoft.DBforPostgreSQL/flexibleServers/stop/action"

"Microsoft.Compute/virtualMachines/start/action",

"Microsoft.Compute/virtualMachines/deallocate/action",

"Microsoft.DBforMySQL/flexibleServers/start/action",

"Microsoft.DBforMySQL/flexibleServers/stop/action",

"Microsoft.DBforMySQL/servers/start/action",

"Microsoft.DBforMySQL/servers/stop/action"⑥ 우측 상단의 [저장] 버튼을 클릭하고 좌측 하단의 [리뷰+만들기] 버튼을 클릭합니다.

⑦ 액세스 제어(IAM) 화면에서 좌측 상단의 +추가 버튼을 클릭하고 역할 할당 추가를 선택합니다.

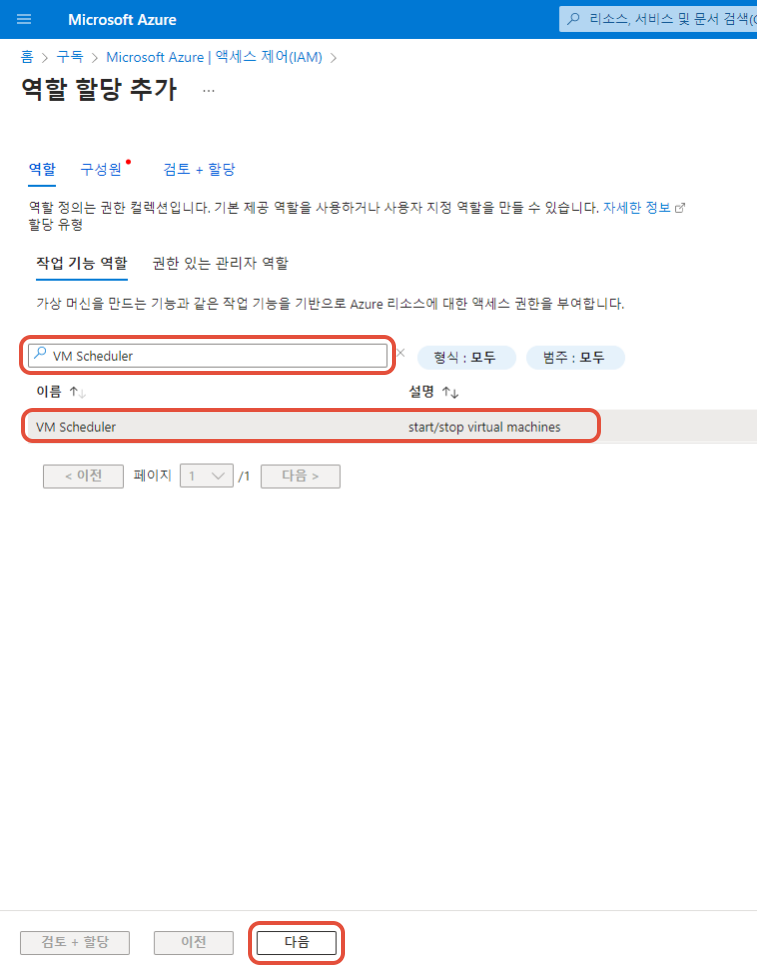

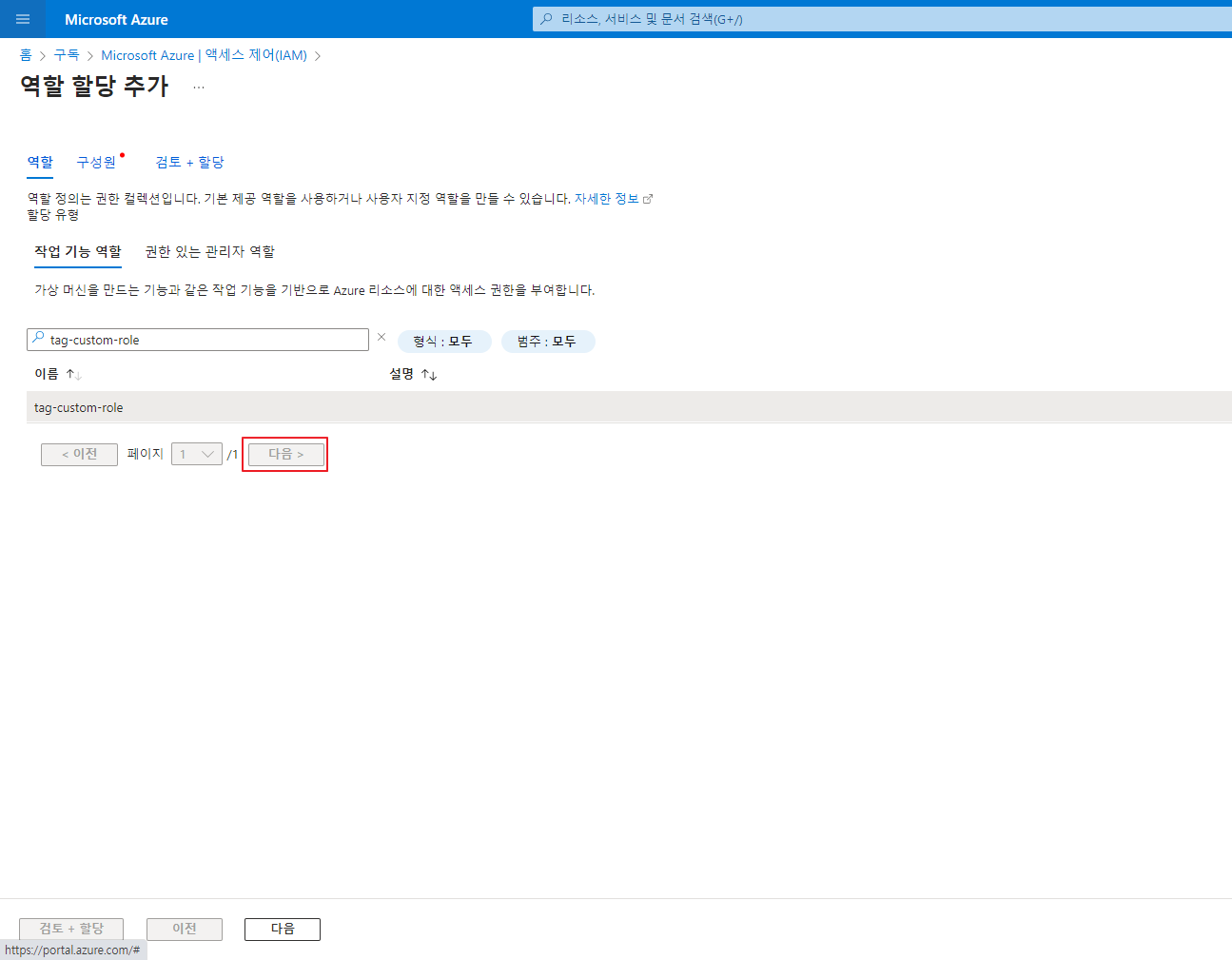

⑧ 역할 탭에서 생성한 역할 이름을 검색하고 클릭한 후 우측 하단의 [다음] 버튼을 클릭합니다.

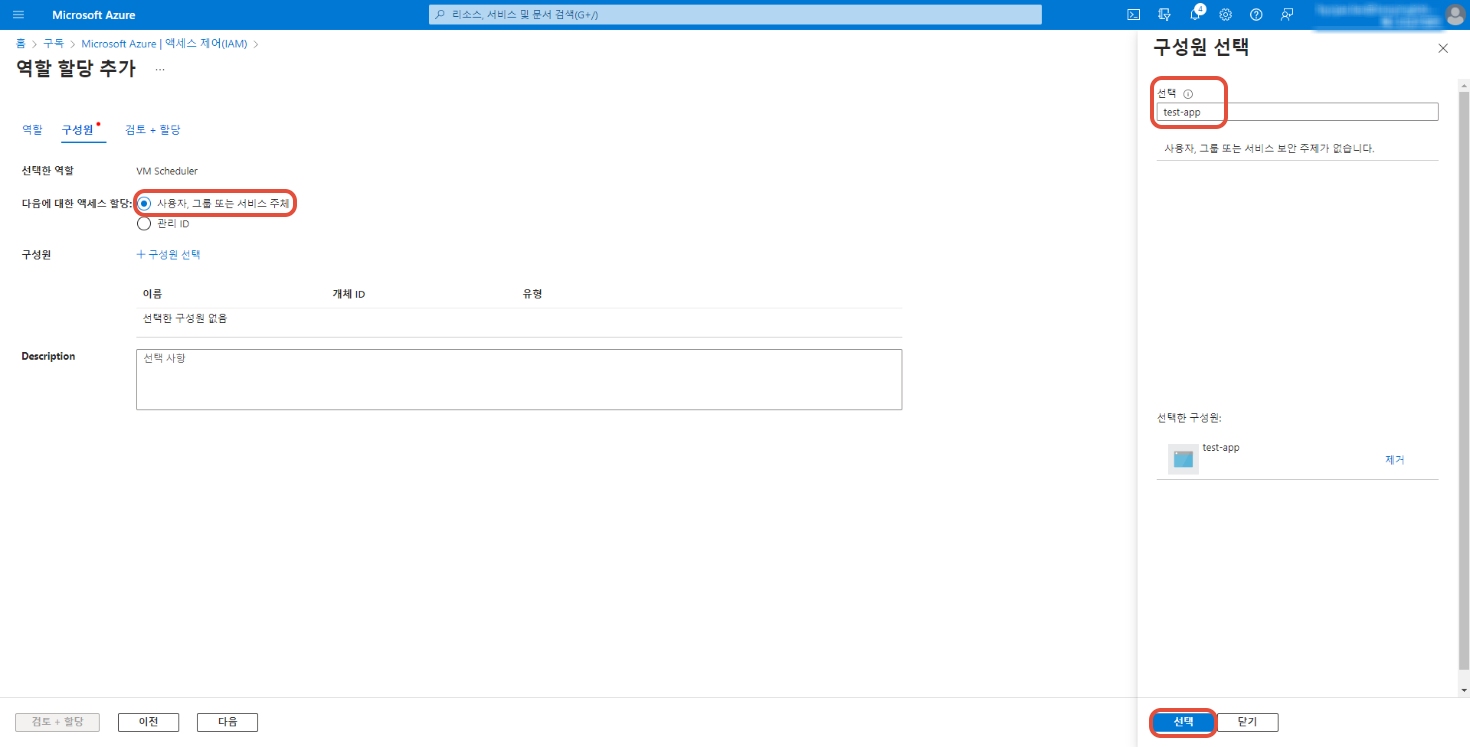

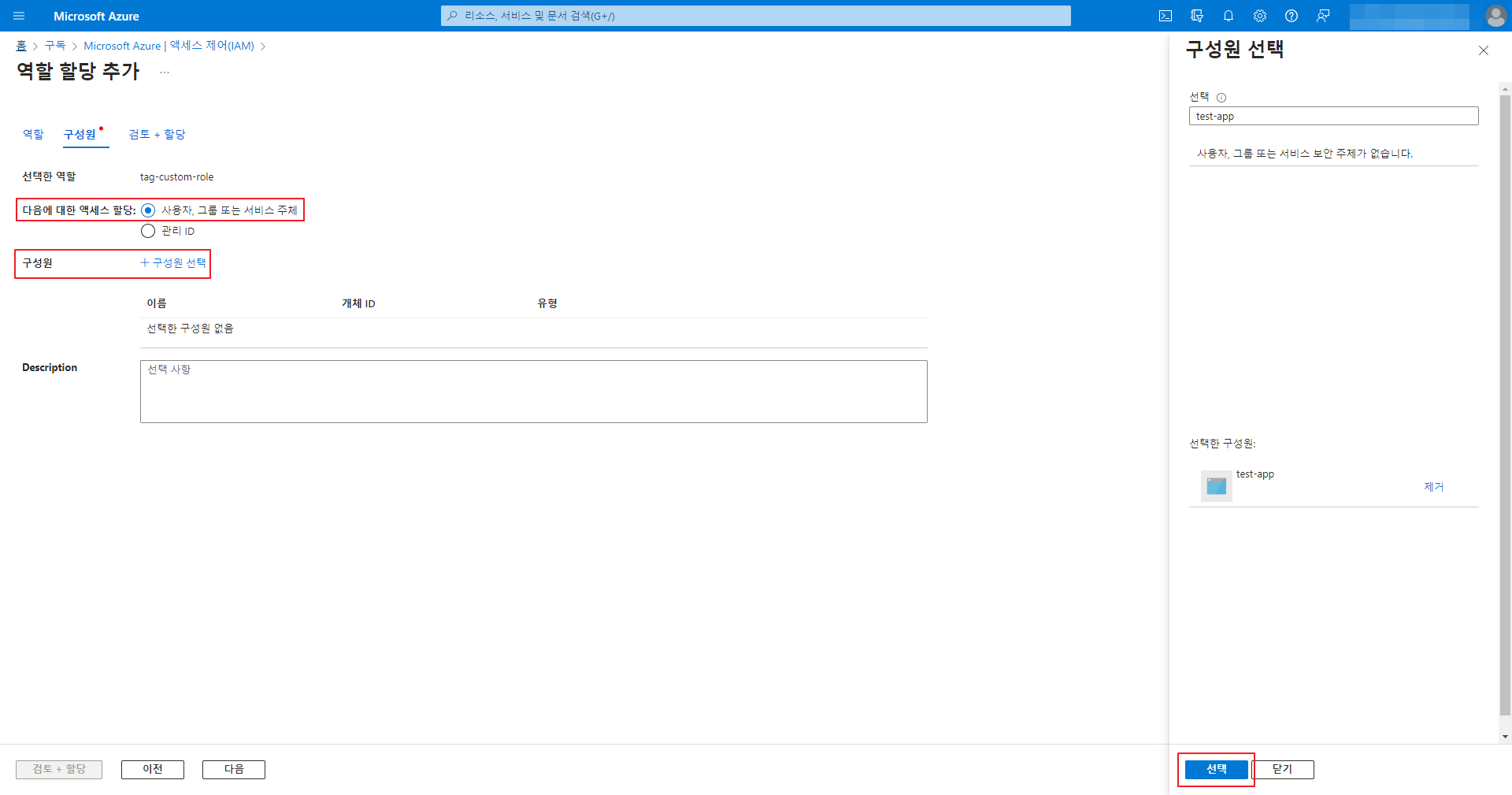

⑨ 구성원 탭의 다음에 대한 액세스 할당: 항목에서 사용자, 그룹 또는 서비스 주체를 선택하고, 구성원 항목의 +구성원 선택 버튼을 클릭해 오른쪽 윙에서 Custom 역할을 적용할 앱을 선택한 후 [선택] 버튼을 클릭합니다.

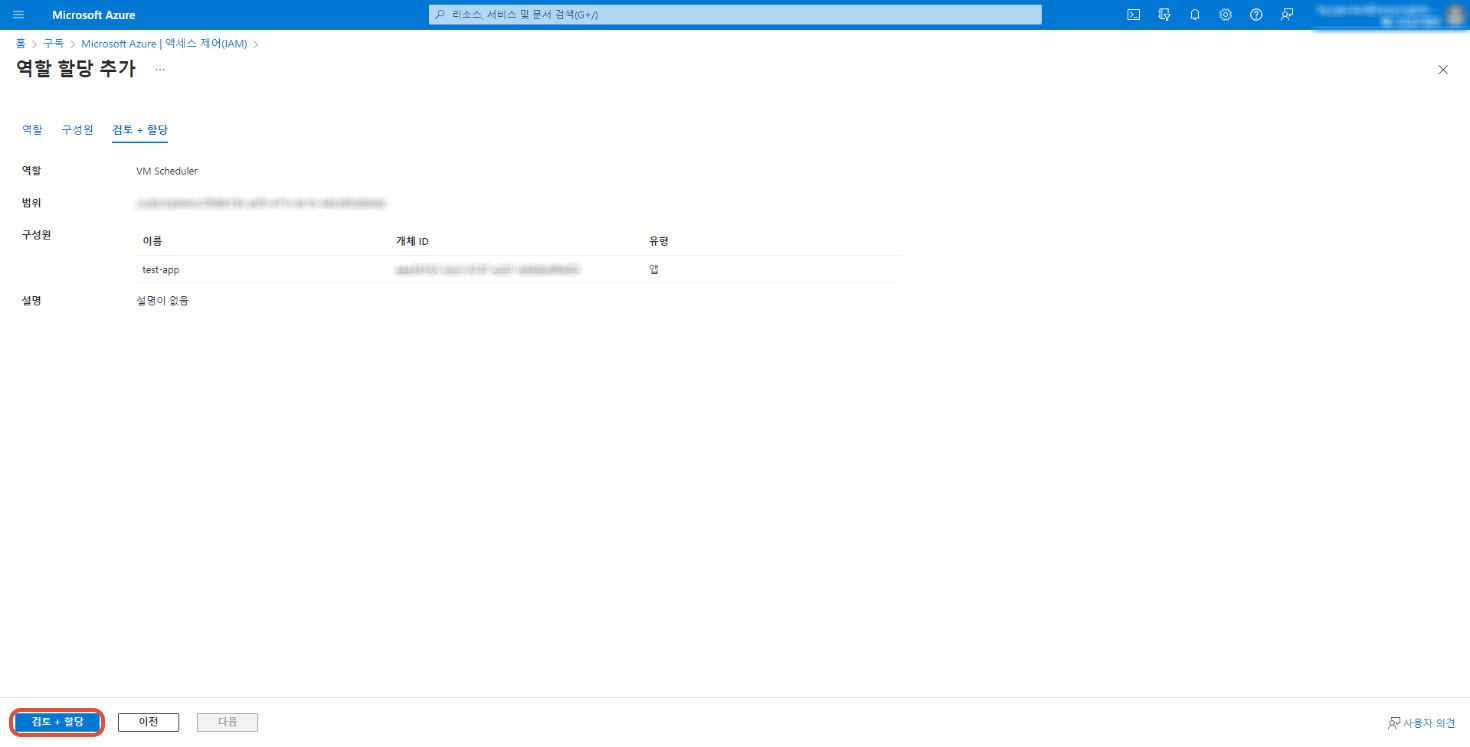

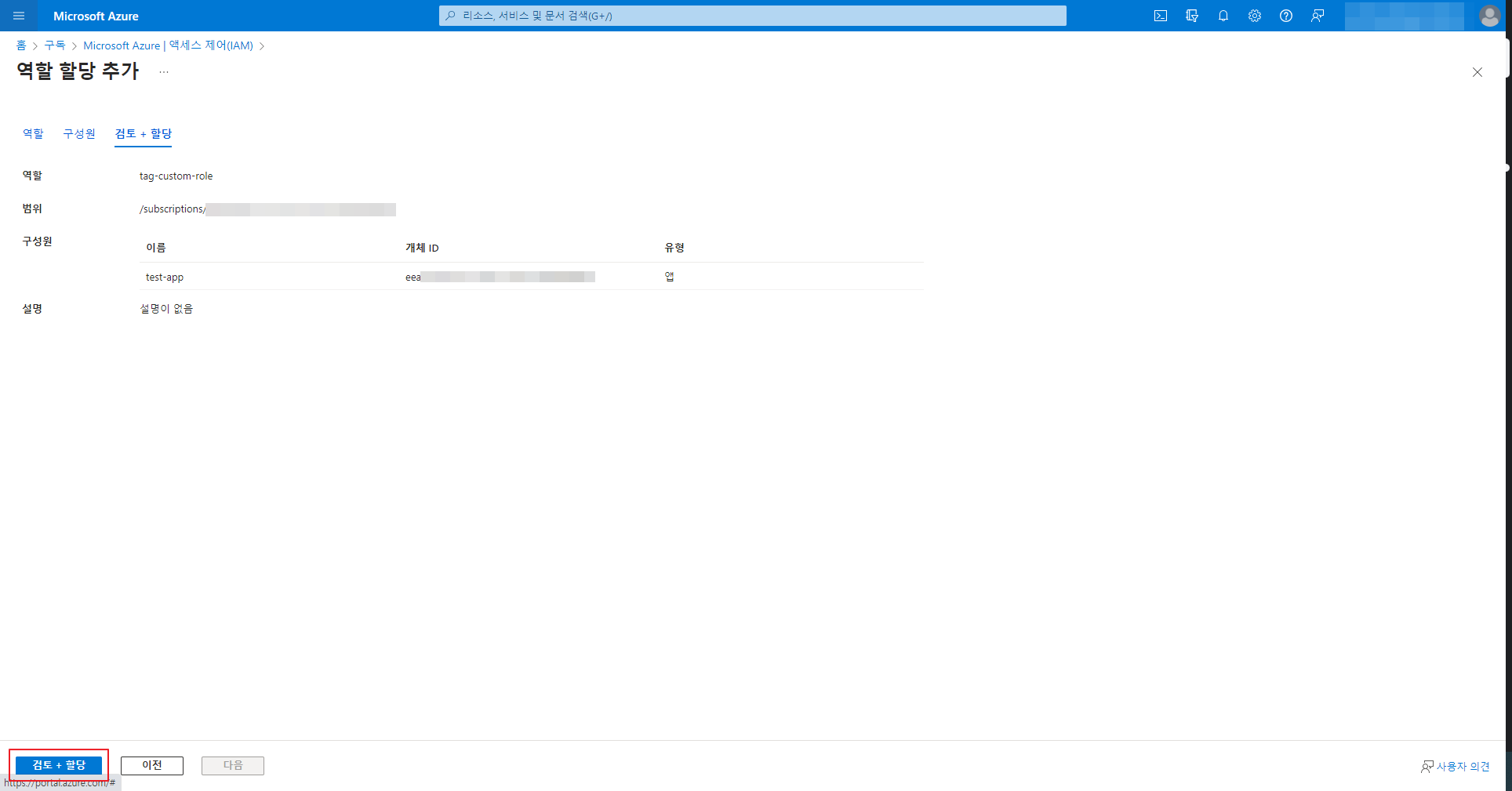

⑩ 검토+할당 화면 좌측 하단의 [검토+할당] 버튼을 클릭합니다.

GCP 권한 설정

GCP VM 인스턴스를 켜고 끄는 스케줄러 기능을 설정하려면 사용자는 아래 단계별 설명에 따라 GCP 콘솔에서 시스템에 인스턴스 시작 및 중지 권한을 부여해야 합니다.

📜 참고: GCP 콘솔에서 역할을 만들 수 있는 권한, 즉 소유자(Owner)인 사용자만 해당 권한을 시스템에 부여할 수 있습니다.

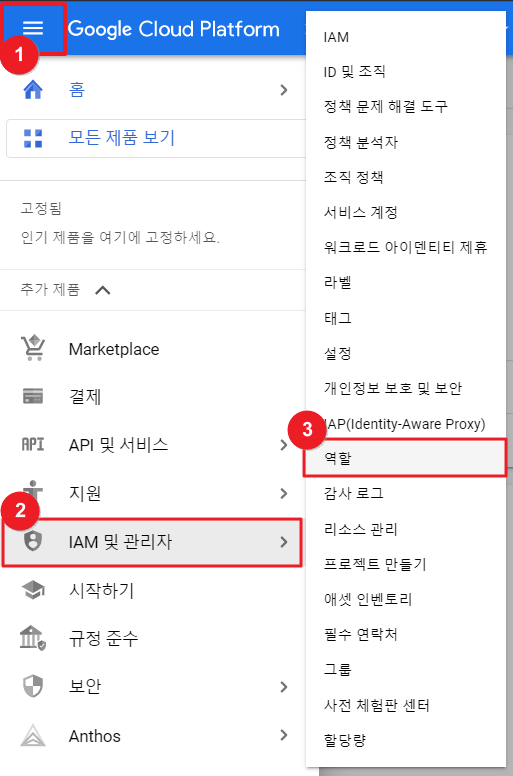

① GCP 콘솔 홈에서 IAM 및 관리자 > 역할 페이지로 이동합니다.

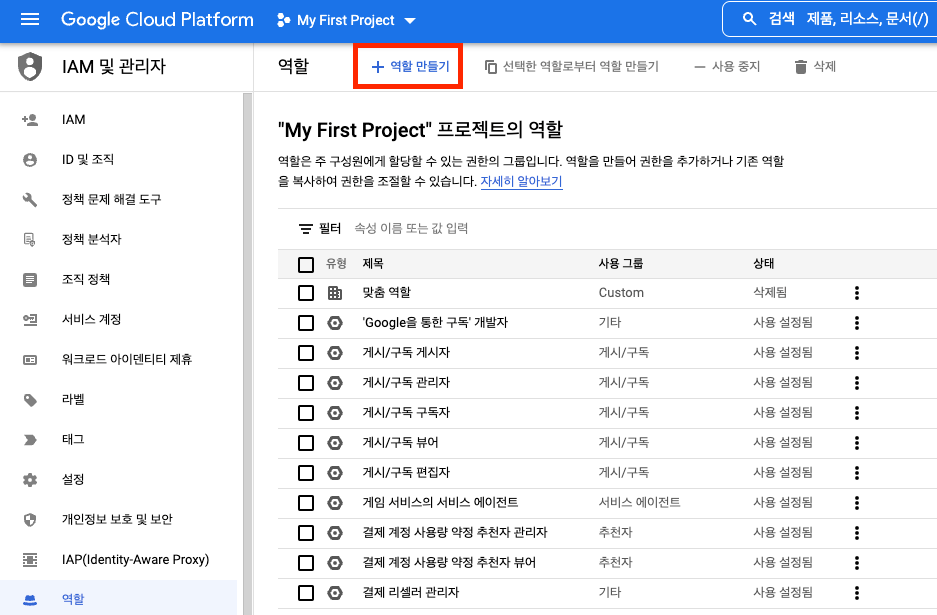

② [역할 만들기]를 클릭합니다.

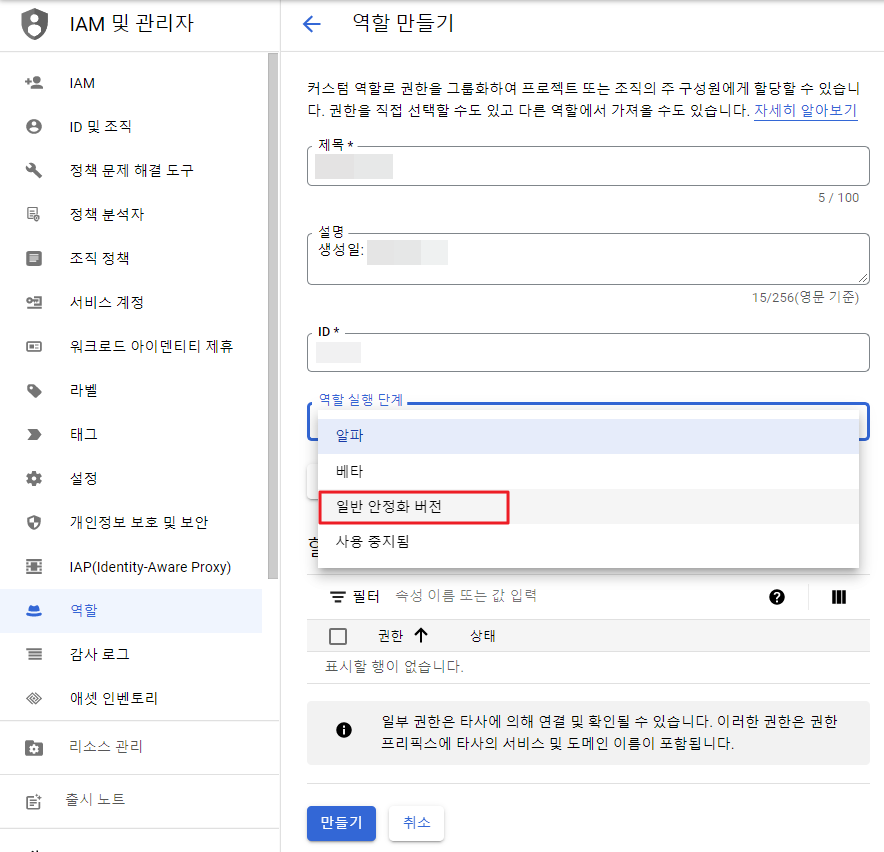

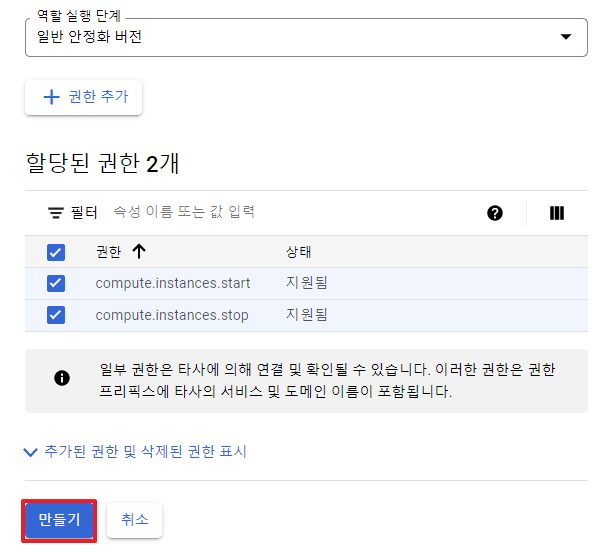

③ 역할의 제목(이름) 및 ID를 입력하고, 역할 실행 단계를 일반 안정화 버전으로 선택합니다.

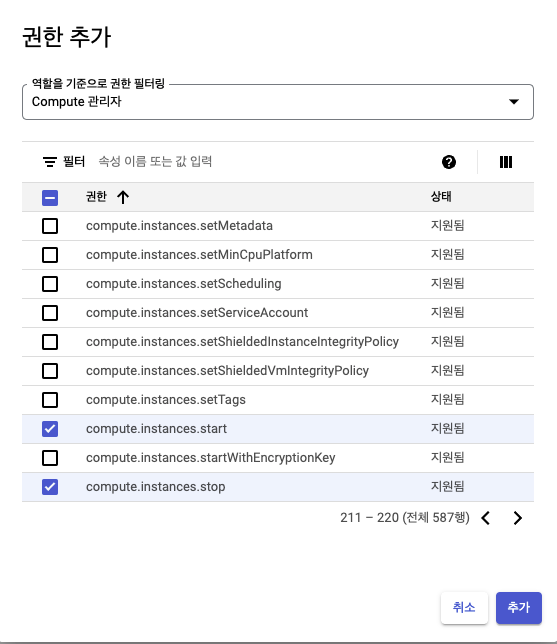

④ [권한 추가] 버튼을 클릭하여 역할을 기준으로 권한 필터링 드롭다운 목록에서 [Compute 관리자]를 선택하고 compute.instances.start 와 compute.instances.stop을 검색하거나 목록에서 찾아서 체크박스를 클릭하여 선택합니다. [추가] 버튼을 클릭합니다.

⑤ [만들기] 버튼을 클릭하여 역할 생성을 완료합니다.

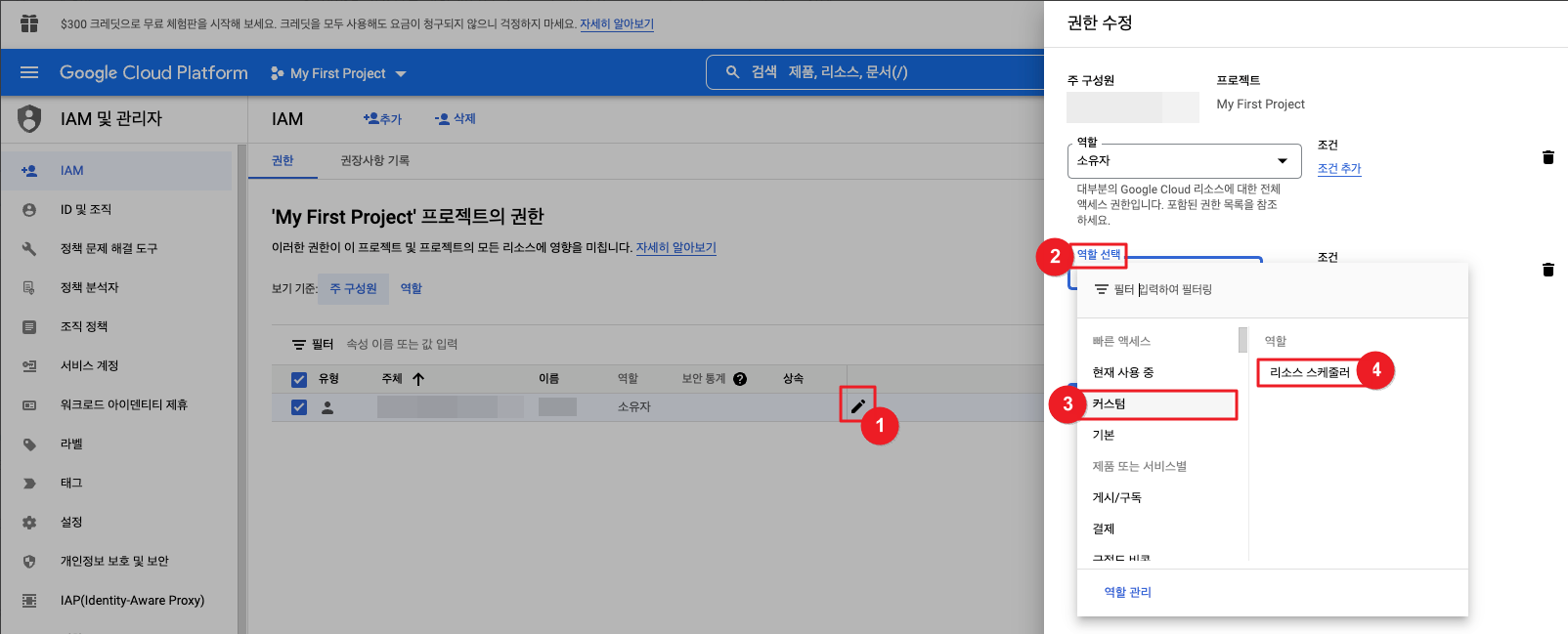

⑥ 이제 IAM 및 관리자 > IAM 페이지로 이동하여 기존의 권한을 수정해야 합니다. 권한을 수정하려면 리소스 스케줄러와 연결된 서비스 계정(주체)을 선택하고 오른쪽 연필 아이콘을 클릭합니다.

⑦ [다른 역할 추가] 버튼을 클릭한 다음 역할 선택에서 [커스텀]을 클릭하고 만든 역할을 선택하여 저장합니다.

⑧ 리소스 스케줄러를 사용하기 위해 필요한 권한 설정이 완료되었습니다.

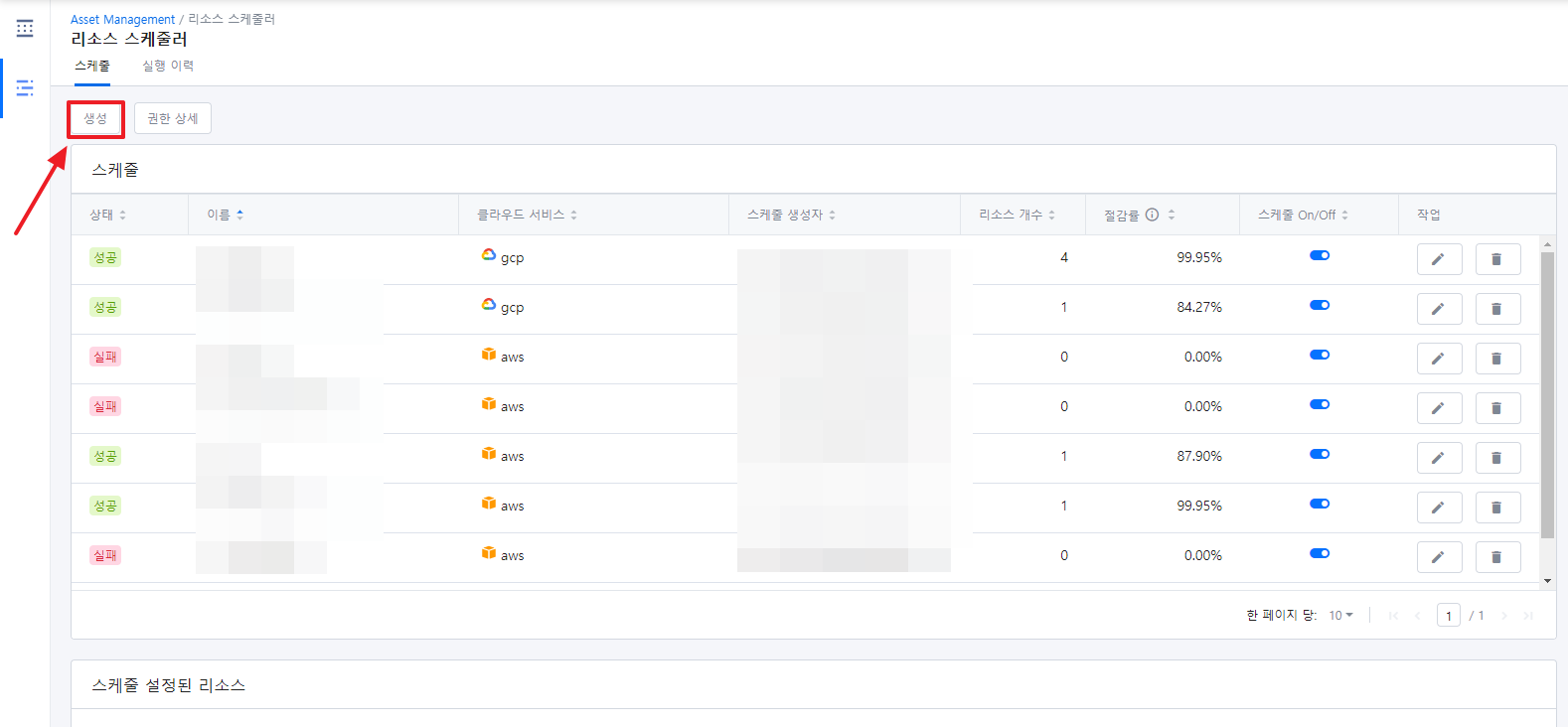

스케줄 생성

인스턴스를 원하는 요일 및 시간에 맞춰 시작하거나 중지할 수 있는 스케줄을 생성하는 방법을 설명합니다.

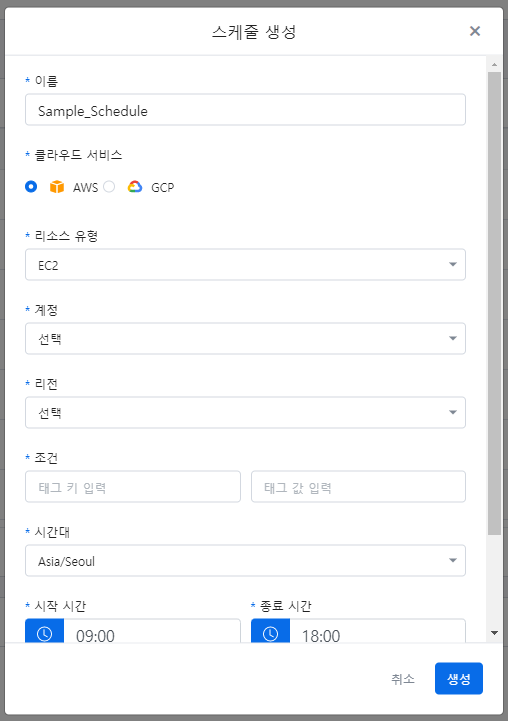

① Asset 서비스의 리소스 스케줄러 메뉴로 들어와 스케줄 탭 화면에서 [생성] 버튼을 클릭합니다.

② 공백 없이 스케줄 이름을 입력하고 클라우드 서비스 및 리소스 유형을 선택합니다.

③ 스케줄을 생성하려면 모든 항목을 필수로 입력해야므로 아래 표를 참조하여 내용을 입력하세요.

| 항목 | 설명 |

|---|---|

| 계정/프로젝트 | Service Portal ‘클라우드 계정’ 메뉴에서 등록한 AWS 계정 또는 GCP 프로젝트가 드롭다운 옵션으로 펼쳐집니다. 그중에서 리소스 스케줄링을 설정할 계정 또는 프로젝트의 별칭을 선택합니다. |

| 리전 | 리소스의 리전을 선택합니다. |

| 조건 | 리소스 스케줄을 설정할 조건인 키와 값을 입력합니다. AWS의 경우 태그 키와 태그 값을 입력하고, GCP의 경우 라벨 키와 라벨 값을 입력합니다. 해당 키와 값이 일치하는 리소스에 대해서만 리소스 스케줄이 동작합니다. AWS 리소스의 태그는 Service Portal 태그 어시스턴트에서 설정할 수 있습니다. |

| 시간대 | 생성한 리소스 스케줄러의 기준이 될 시간대를 선택합니다. |

| 시작 및 종료 시간 | 직접 시간 및 분을 직접 입력할 수도 있고, 시계 아이콘을 클릭하여 원하는 시간을 설정할 수도 있습니다. 리소스 스케줄 시간 설정 시, H:mm 형식 외의 숫자나 글자, 특수문자를 입력할 수 없습니다. |

| 요일 | 리소스 스케줄이 동작하기를 원하는 요일을 하나 이상 선택합니다. |

💡 알림: 태그 어시스턴트 가이드로 바로가기

④ 모든 항목 입력을 마쳤다면 [생성] 버튼을 클릭하여 리소스 스케줄을 생성합니다.

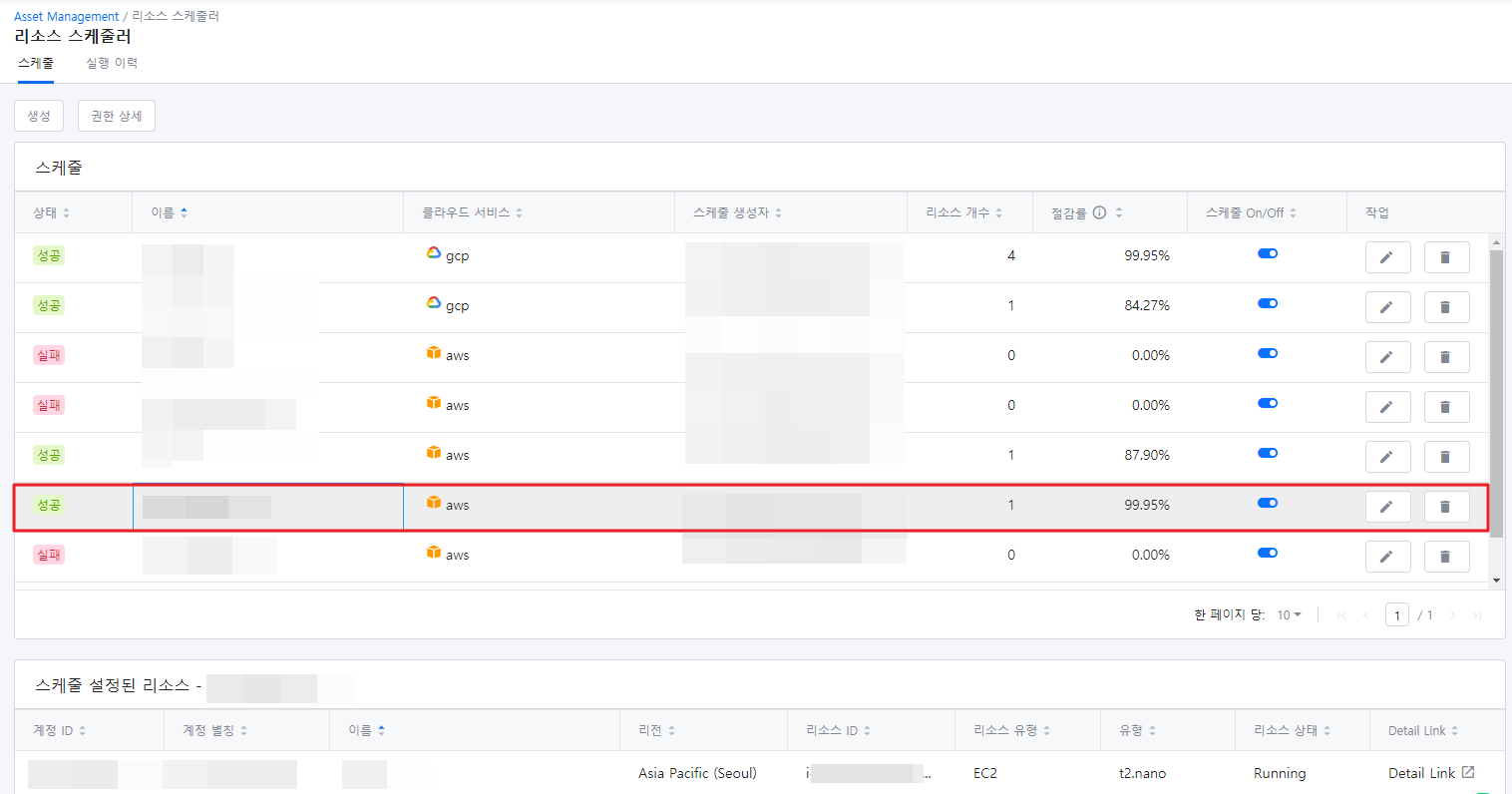

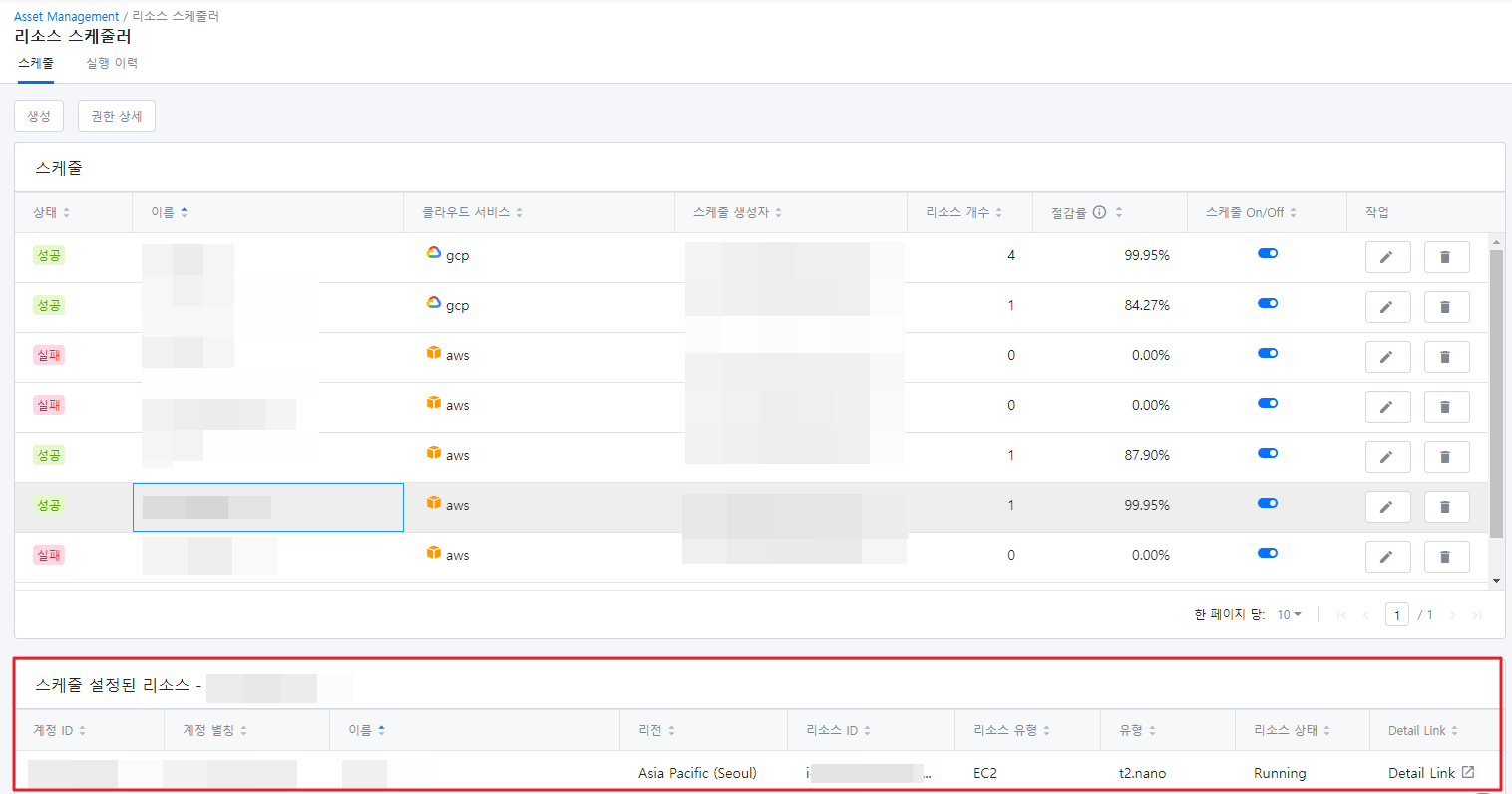

스케줄 설정된 리소스 조회

생성한 스케줄 및 스케줄 설정된 리소스를 조회하는 방법을 설명합니다.

① 스케줄 탭 화면에서 스케줄 목록 중 하나의 스케줄을 클릭합니다. 연결된 리소스 개수가 0인 경우, 화면 아래의 스케줄 설정된 리소스 테이블에 데이터가 표시되지 않습니다.

② 화면 아래의 스케줄 설정된 리소스 테이블에서 스케줄이 설정된 리소스의 계정/프로젝트 ID, 계정/프로젝트 별칭, 스케줄 이름, 리전, 리소스 ID, 리소스 유형, 인스턴스 유형, 리소스의 현재 상태를 바로 조회할 수 있습니다. 보다 자세한 리소스 세부 정보를 조회하려면 Detail Link를 클릭하세요.

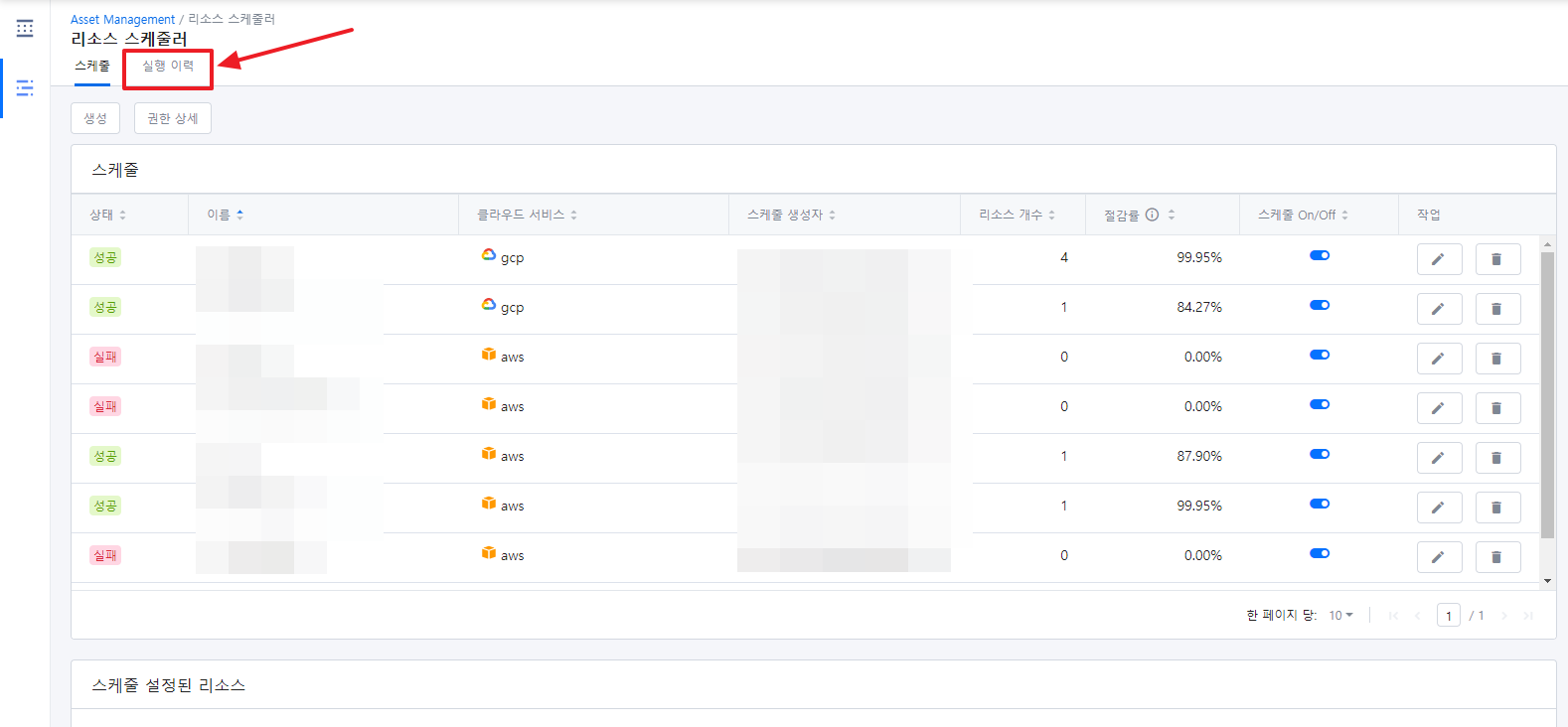

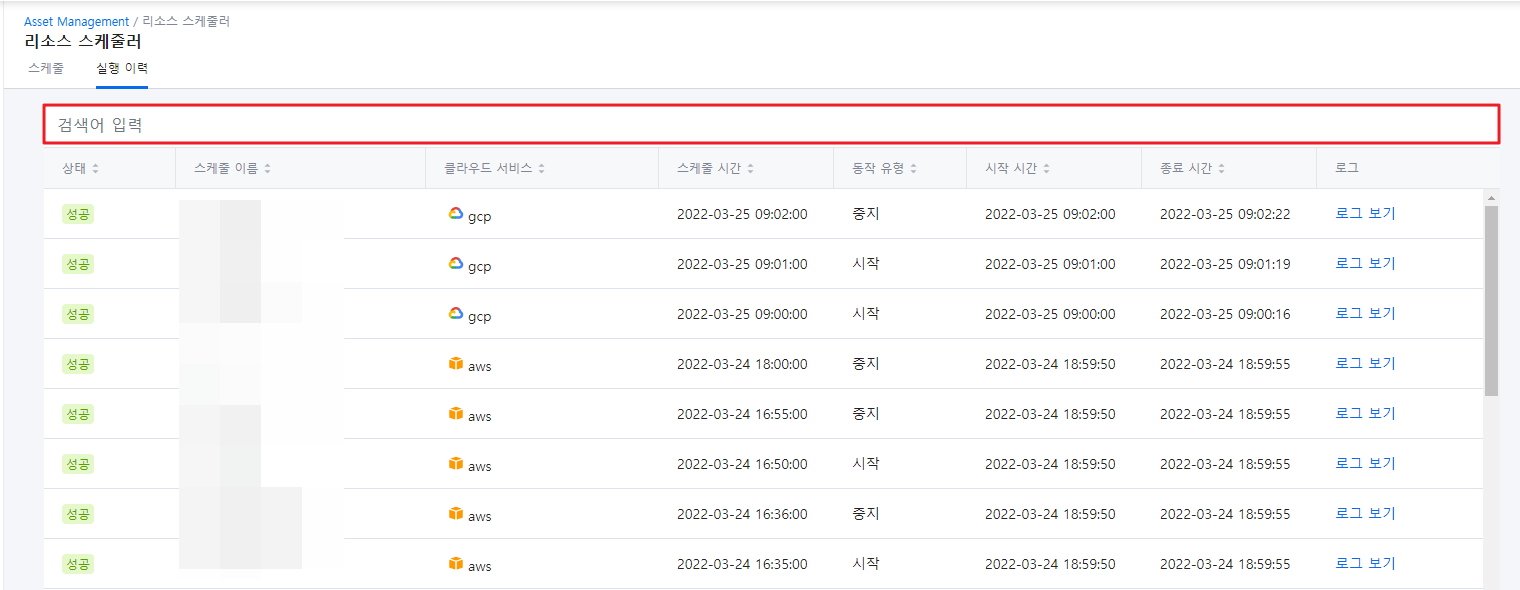

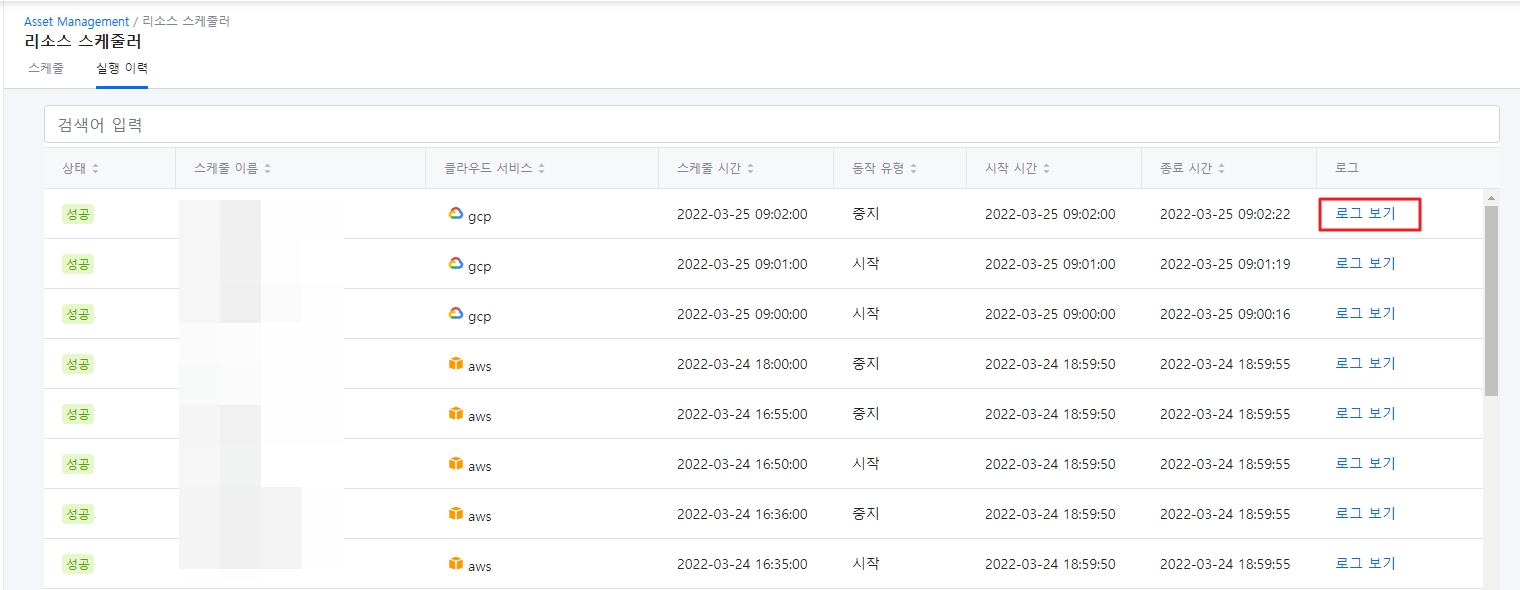

실행된 스케줄 이력 조회

과거에 실행된 스케줄의 이력을 조회하는 방법을 설명합니다.

① 생성한 리소스 스케줄의 실행된 이력 및 로그를 조회하려면 실행 이력 탭으로 이동합니다.

② 리소스 스케줄에 따라 인스턴스가 시작되거나 중지된 이력을 모두 조회할 수 있으며, 화면 상단의 검색창에 검색어를 입력하여 원하는 내역만 검색할 수도 있습니다.

③ [로그 보기]를 클릭하면 해당 리소스를 시작시키거나 중지시킨 작업의 정제된 로그 내역을 조회할 수 있습니다.

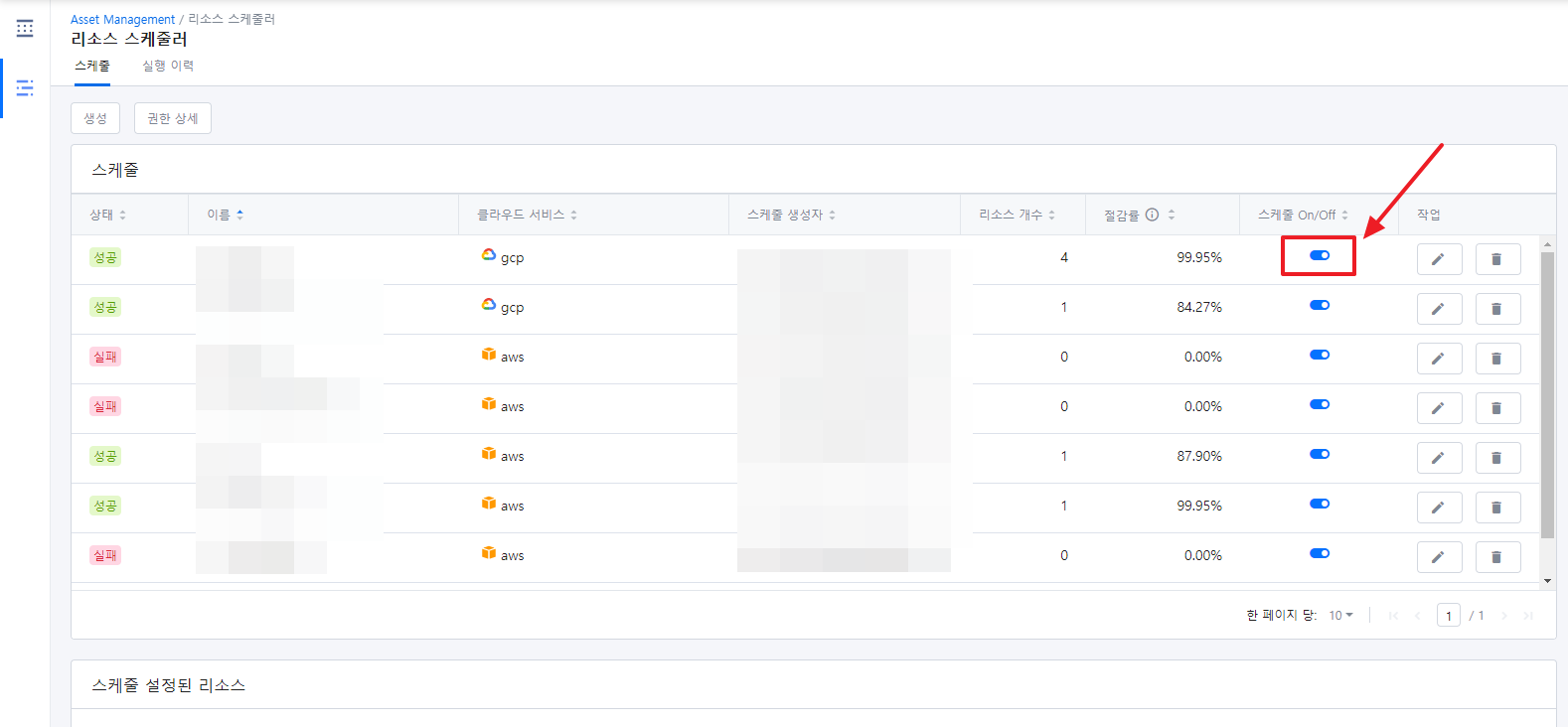

스케줄 켜고 끄기

리소스 스케줄을 실행(On) 또는 중단(Off)하는 방법을 설명합니다.

① 스케줄 탭 화면의 스케줄 목록에서 리소스를 동작시킬 스케줄을 선택하여 On/Off 토글 스위치를 클릭합니다.

② 스케줄이 실행 중인 On 상태에는 파란색이 표시되고, 실행 중단인 Off 상태에는 회색이 표시됩니다.

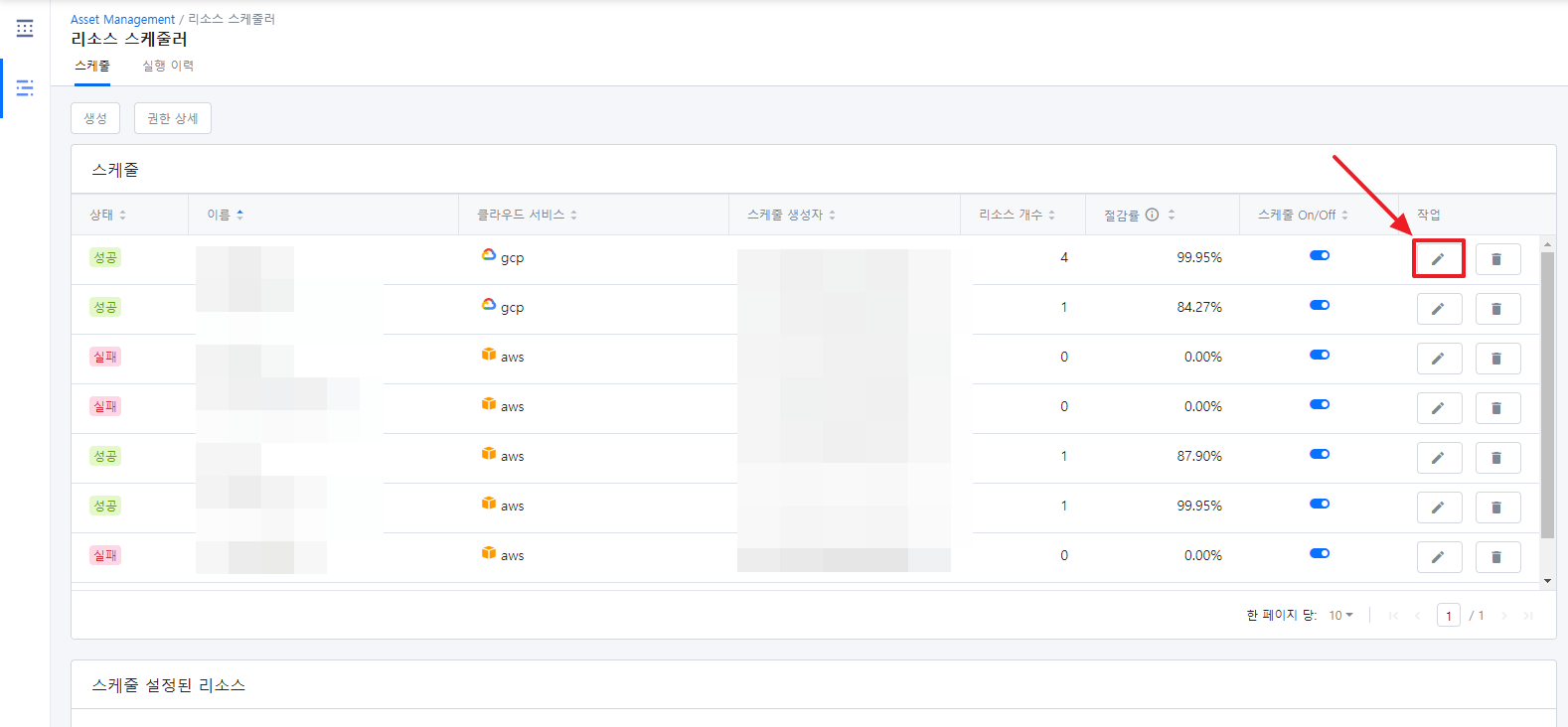

리소스 스케줄 수정

리소스 스케줄을 수정하는 방법을 설명합니다. 자신이 생성한 스케줄만 수정할 수 있습니다.

① 스케줄 탭 화면의 스케줄 목록에서 수정할 스케줄을 선택하여 연필 모양의 [수정] 버튼을 클릭합니다.

② 생성할 당시와 동일한 모양의 창이 뜹니다. 원하는 부분을 수정한 다음, 창 오른쪽 아래 위치한 [저장] 버튼을 클릭합니다.

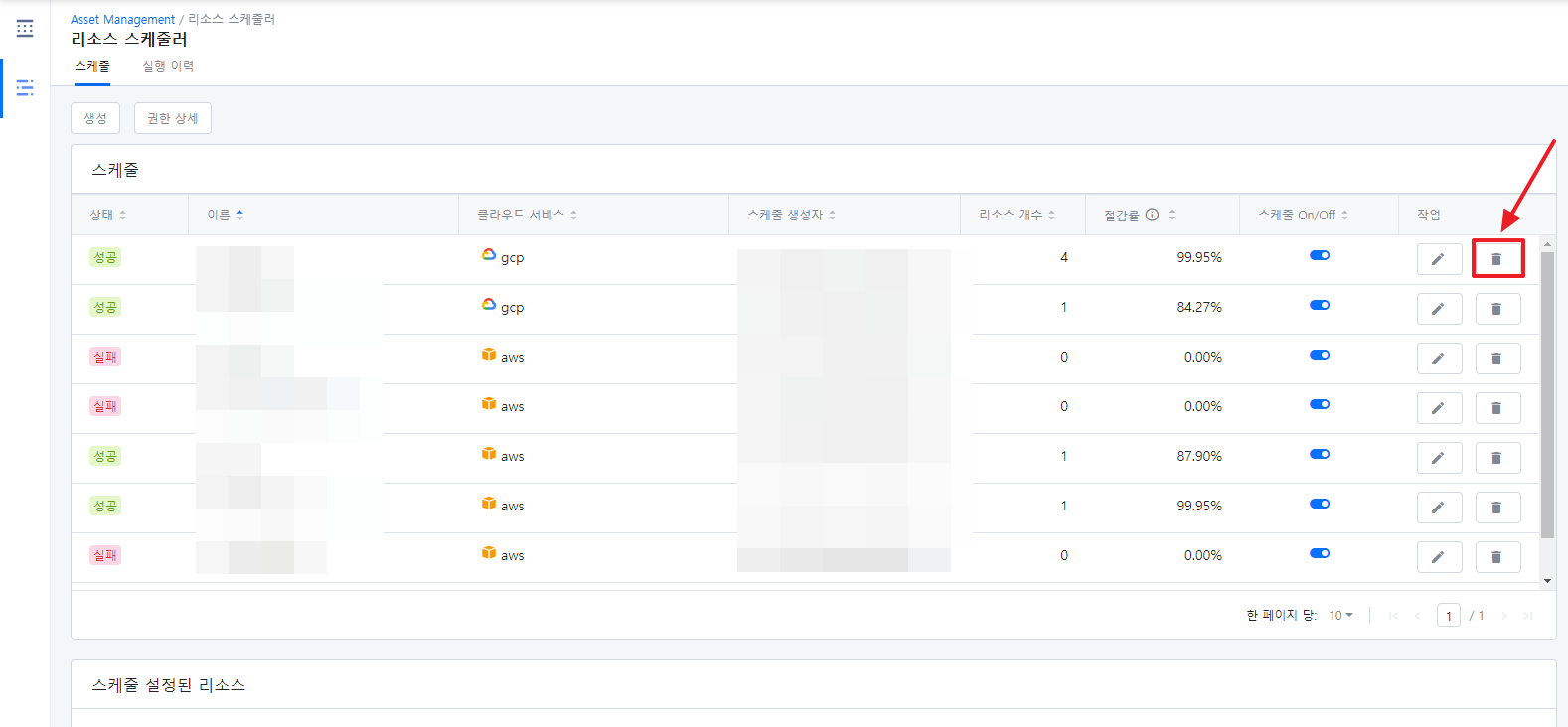

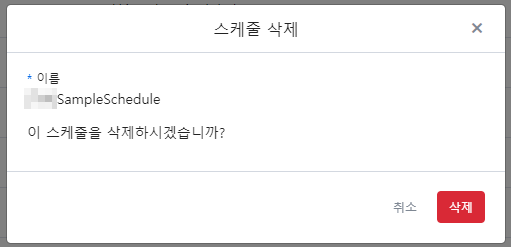

리소스 스케줄 삭제

리소스 스케줄을 삭제하는 방법을 설명합니다. 자신이 생성한 스케줄만 삭제할 수 있습니다.

① 스케줄 탭 화면의 스케줄 목록에서 삭제할 스케줄을 선택하여 휴지통 모양의 삭제 버튼을 클릭합니다.

② 삭제 동작을 다시 확인하는 창이 뜹니다. 해당 리소스 스케줄을 삭제하려면 [삭제] 버튼을 클릭하세요.

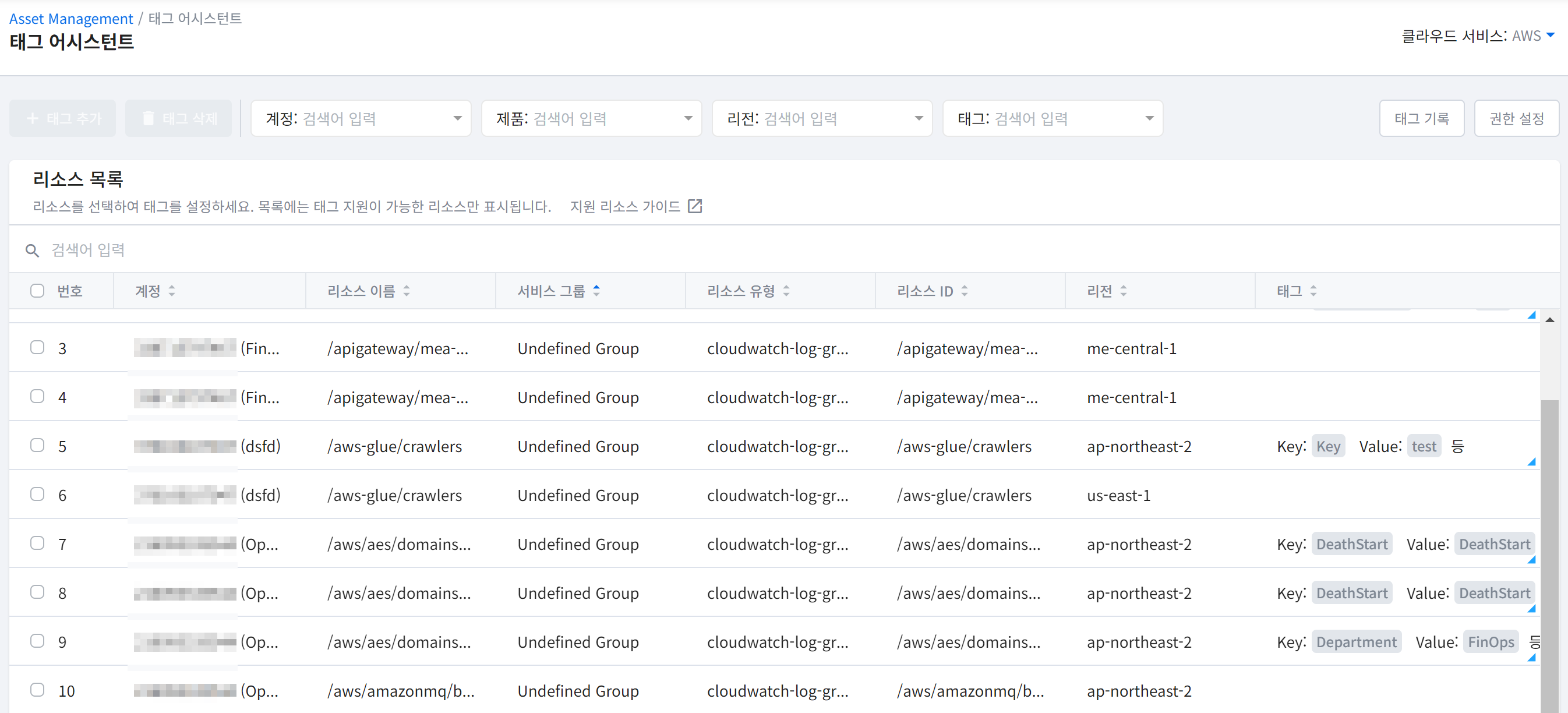

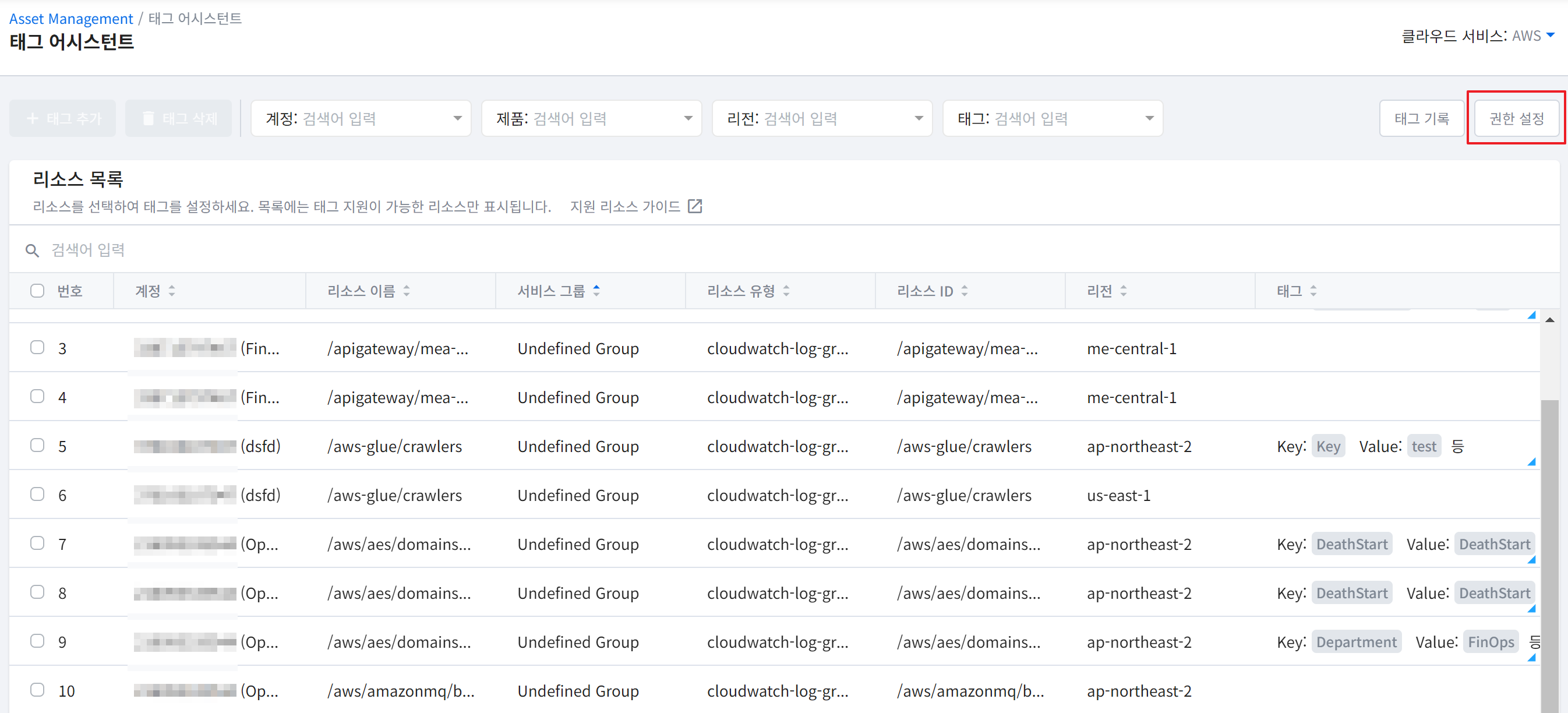

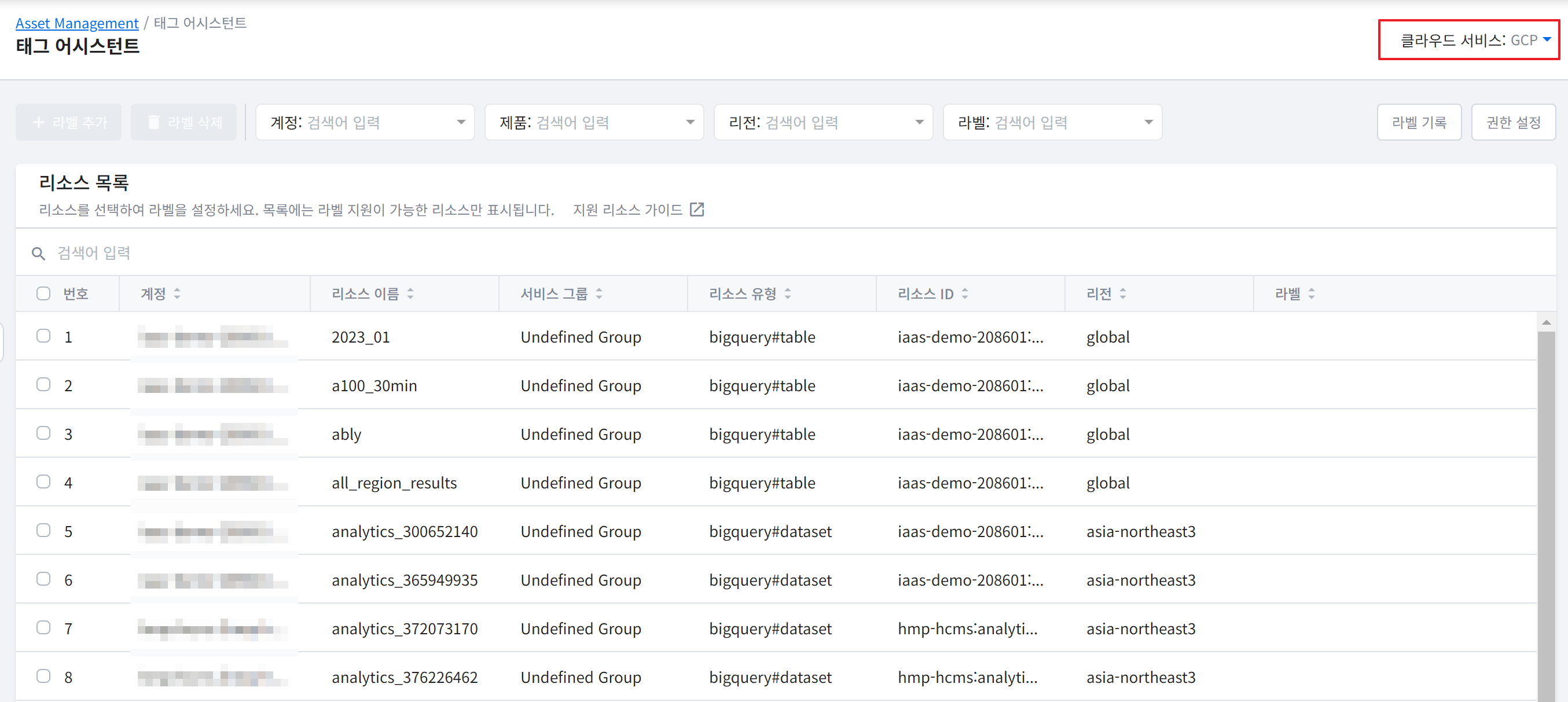

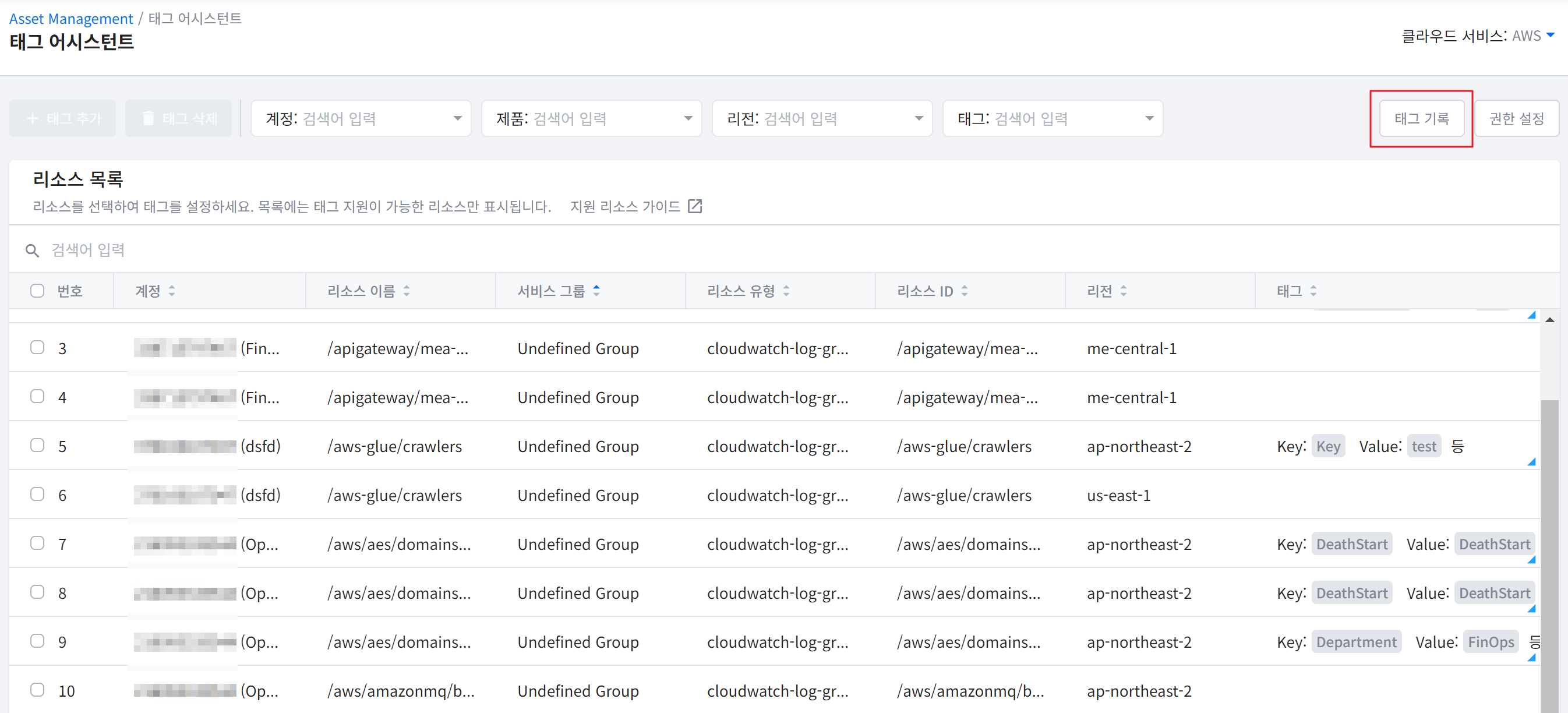

태그 어시스턴트

Asset > 태그 어시스턴트

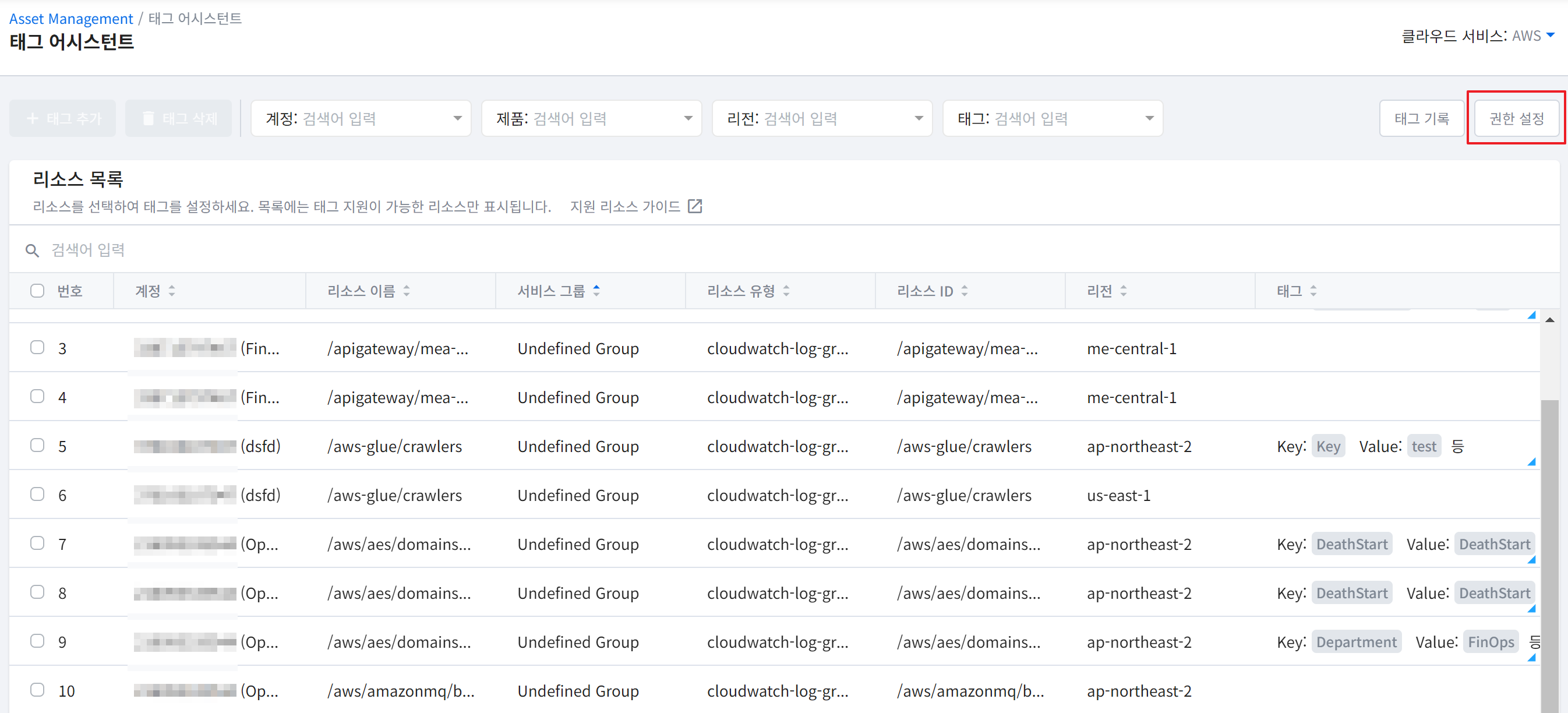

태그나 라벨을 사용하면 용도, 소유자, 환경 등을 기준으로 리소스를 다양한 방식으로 분류할 수 있습니다. 원하는 계정, 리전, 제품 등의 리소스에 태그나 라벨을 지정한 후 검색과 필터링을 할 수 있어 리소스를 보다 쉽게 관리할 수 있습니다. 이 때, 리소스에 태그나 라벨을 쉽게 추가하도록 도와주는 기능이 태그 어시스턴트입니다.

태그 어시스턴트는 사용자가 콘솔에 액세스 하지 않고 직접 리소스에 태그를 추가하거나 삭제할 수 있게 지원합니다. 콘솔의 경우, 계정별로 로그인해야 하고, 제품별로 태그와 라벨 편집이 제공되기 때문에 실제 태깅과 라벨링 작업을 하려면 많은 시간이 소요되고 휴먼 에러가 발생할 수 있습니다. 반면 태그 어시스턴트는 사용자가 자유롭게 여러 계정, 여러 리전, 여러 리소스에 일괄적으로 태그와 라벨을 적용하고 삭제할 수 있으며, 태그 이력 관리도 편리하게 할 수 있습니다.

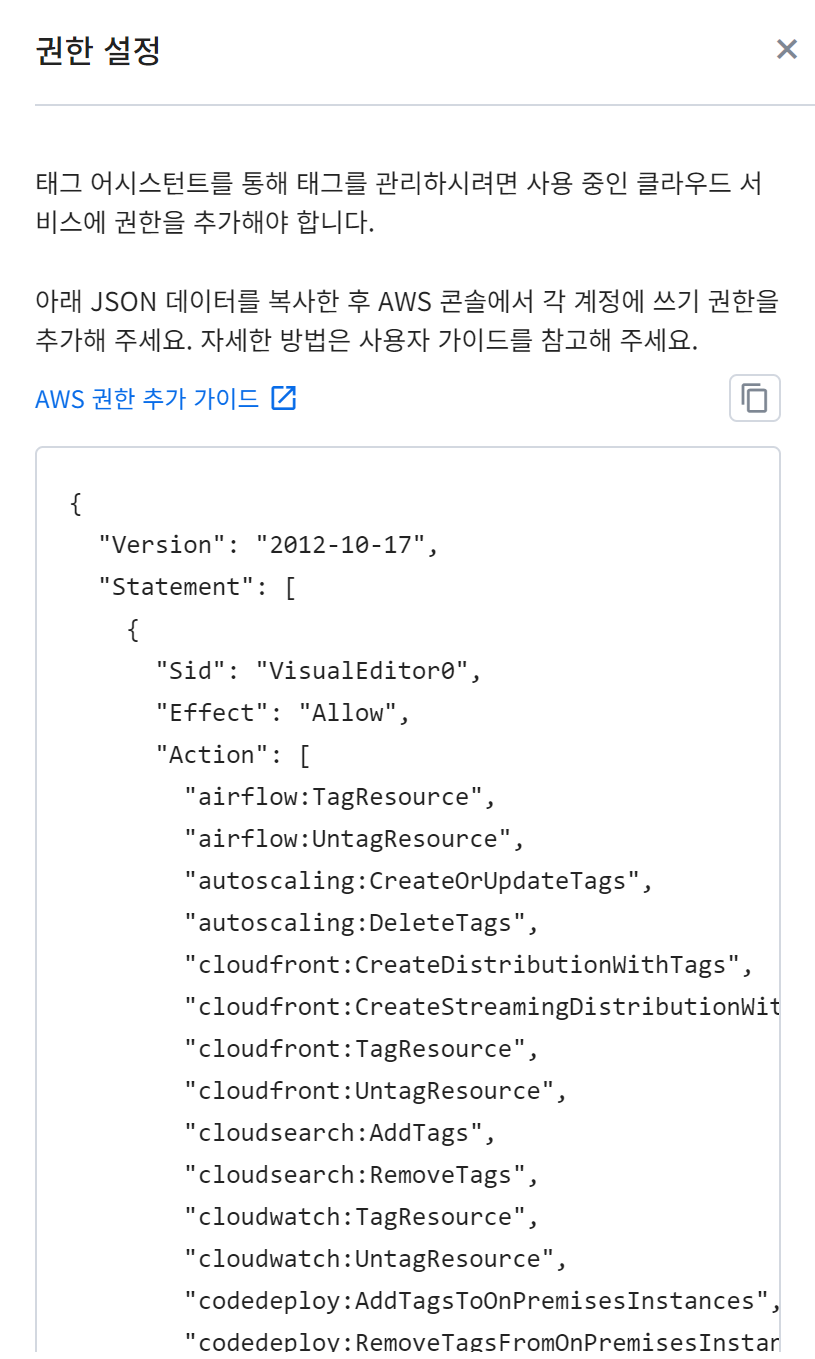

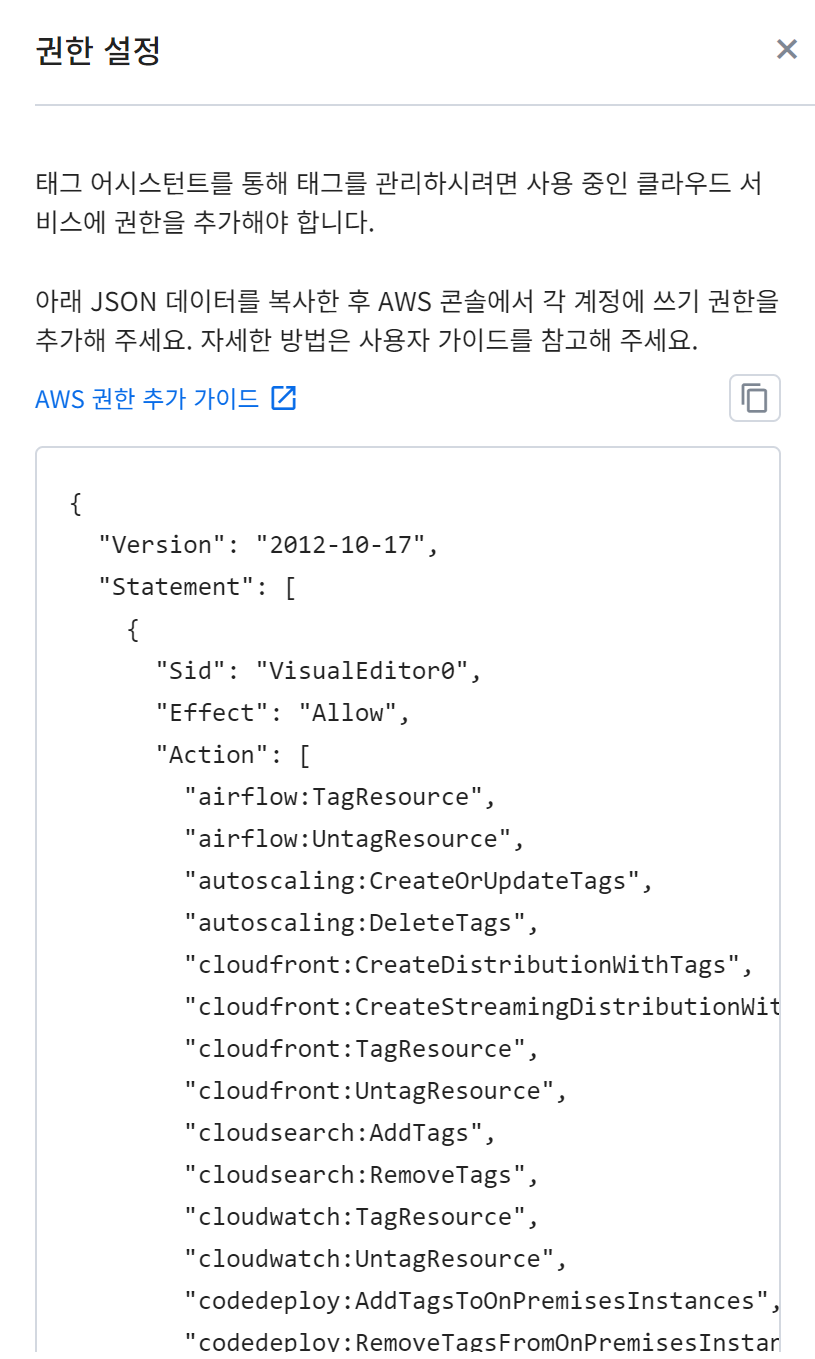

AWS 권한 추가

태그 어시스턴트를 사용해 AWS 리소스에 태그를 추가하려면 태그 쓰기 권한이 필요합니다. 먼저 태그 어시스턴트의 권한 설정 메뉴에서 제공하는 JSON 파일을 복사해서 AWS 콘솔에 붙여넣습니다. 태그 쓰기 권한은 각 계정마다 추가해야 태그 어시스턴트 기능을 사용할 수 있습니다.

권한을 추가하는 방법은 아래와 같이 두 가지가 있습니다.

클라우드 계정을 등록할 때 IAM Access Key 또는 교차 계정 접근 방식을 사용했는지에 따라 아래 방법 중 하나를 선택해서 진행하면 됩니다.

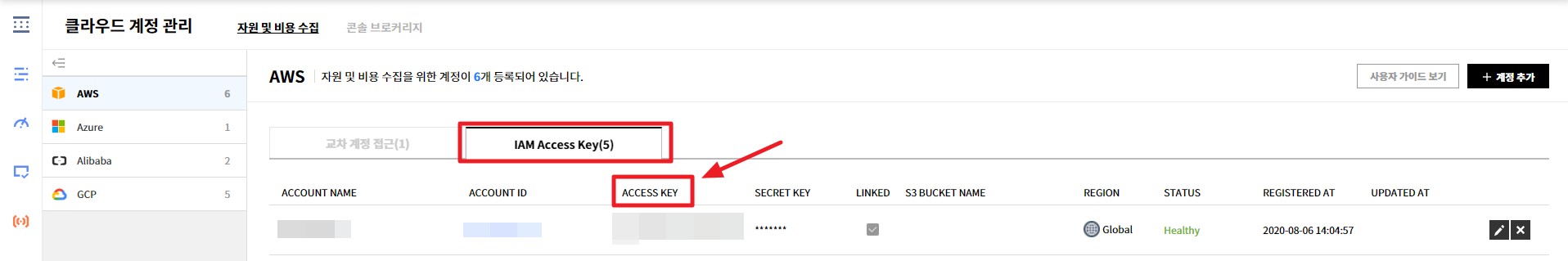

IAM Access Key 방식으로 계정 등록한 경우

① Service Portal > 클라우드 계정 관리 > IAM Access Key 탭에서 권한을 부여할 계정의 ACCESS KEY를 복사합니다.

② AWS Console의 IAM 메뉴에서 왼쪽의 네비게이션 바의 사용자를 클릭합니다.

③ Service Portal에서 복사한 ACCESS KEY를 사용하여 사용자를 검색합니다.

④ 목록에서 사용자를 선택 후 [권한 추가] 버튼을 클릭합니다.

⑤ 권한 부여 페이지에서 기존 정책 직접 연결을 선택합니다.

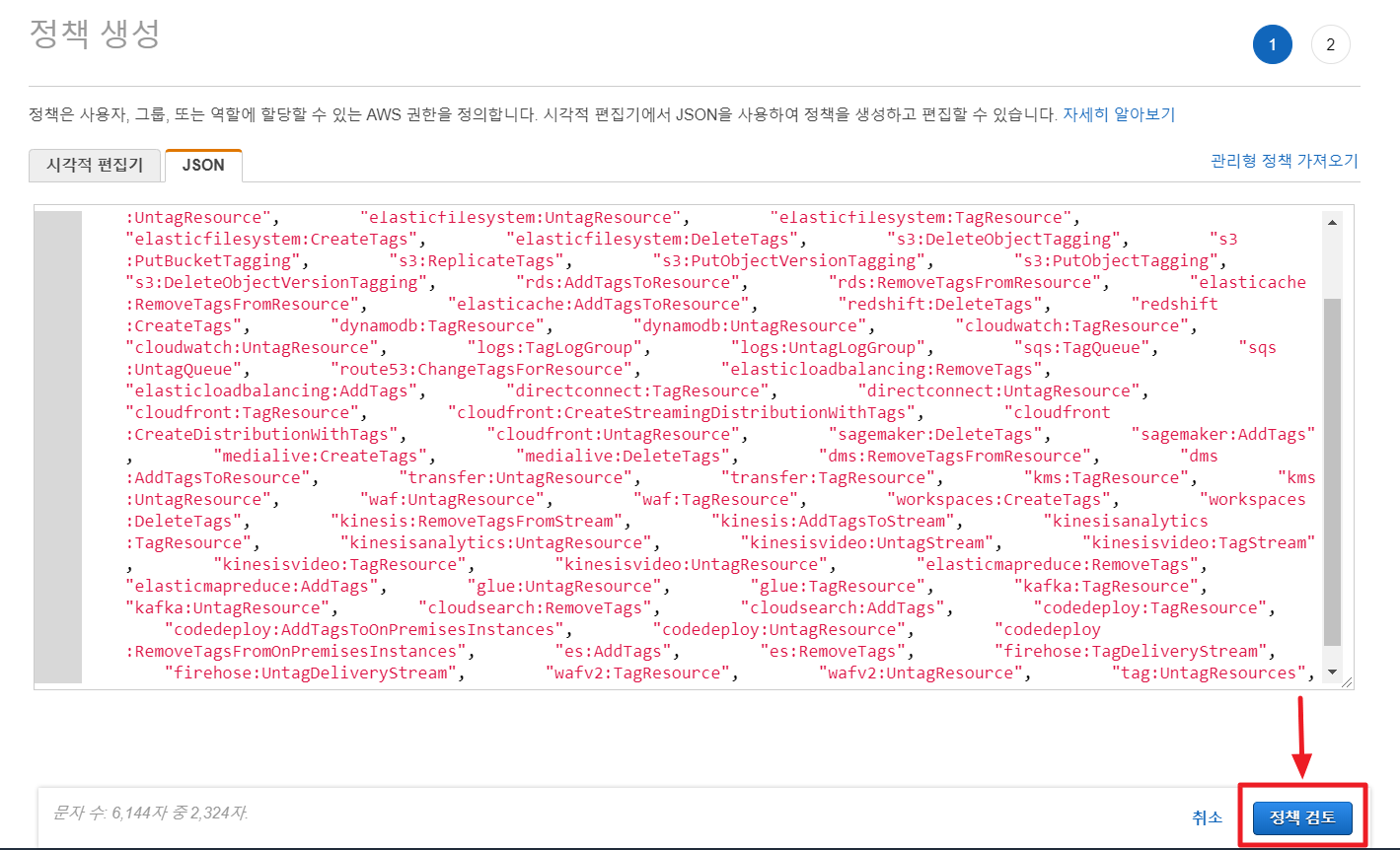

⑥ [정책 생성]을 선택한 후 JSON 탭을 클릭합니다.

⑦ Asset Management의 태그 어시스턴트 화면에서 [권한 설정]을 클릭 후 우측에 표시되는 모달 화면에서 JSON 정보를 복사합니다.

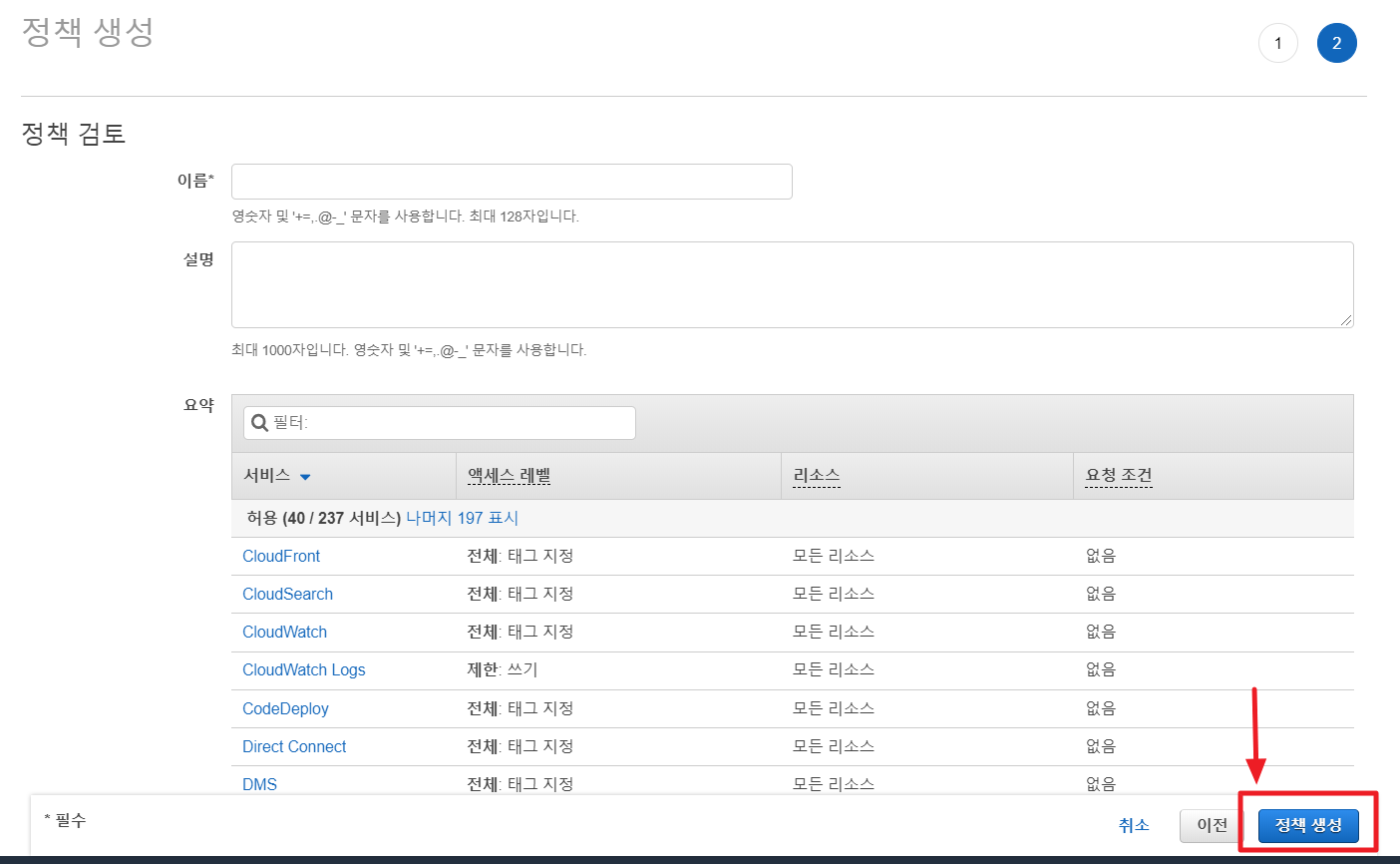

⑧ 복사한 JSON 정보를 AWS 콘솔의 JSON 탭에 붙여넣은 후 [정책 검토] 버튼을 클릭합니다.

⑨ 정책 검토 페이지에서 필수 값인 이름과 설명을 입력 후 [정책 생성] 버튼을 클릭합니다.

교차 계정 접근 방식으로 계정을 등록한 경우

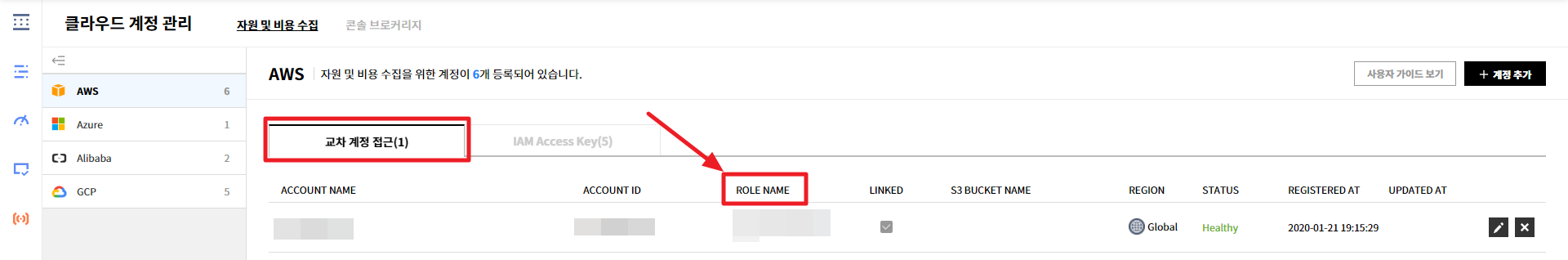

① Service Portal > 클라우드 계정 관리 > 교차 계정 접근 탭에서 권한을 부여할 계정의 ROLE NAME을 복사합니다.

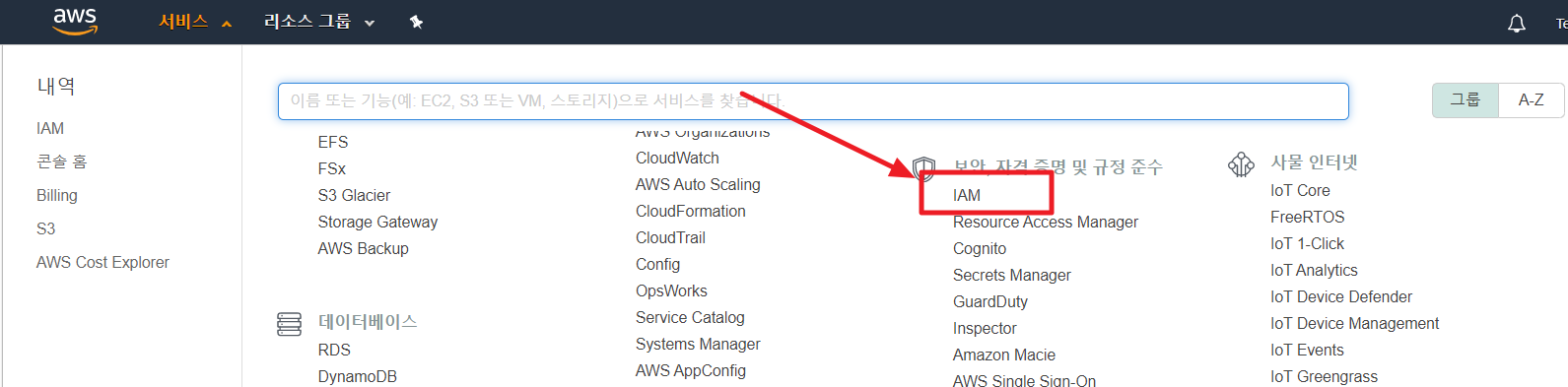

② AWS Console의 IAM 메뉴에서 왼쪽의 네비게이션 바의 역할을 클릭합니다.

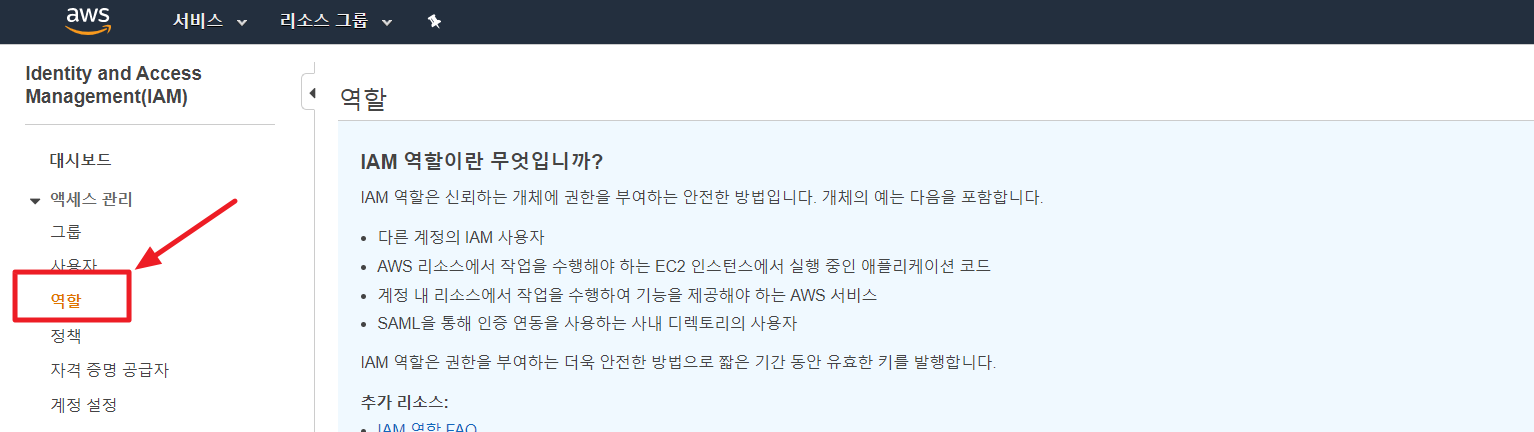

③ Service Portal에서 복사한 ROLE NAME을 사용하여 역할을 검색합니다.

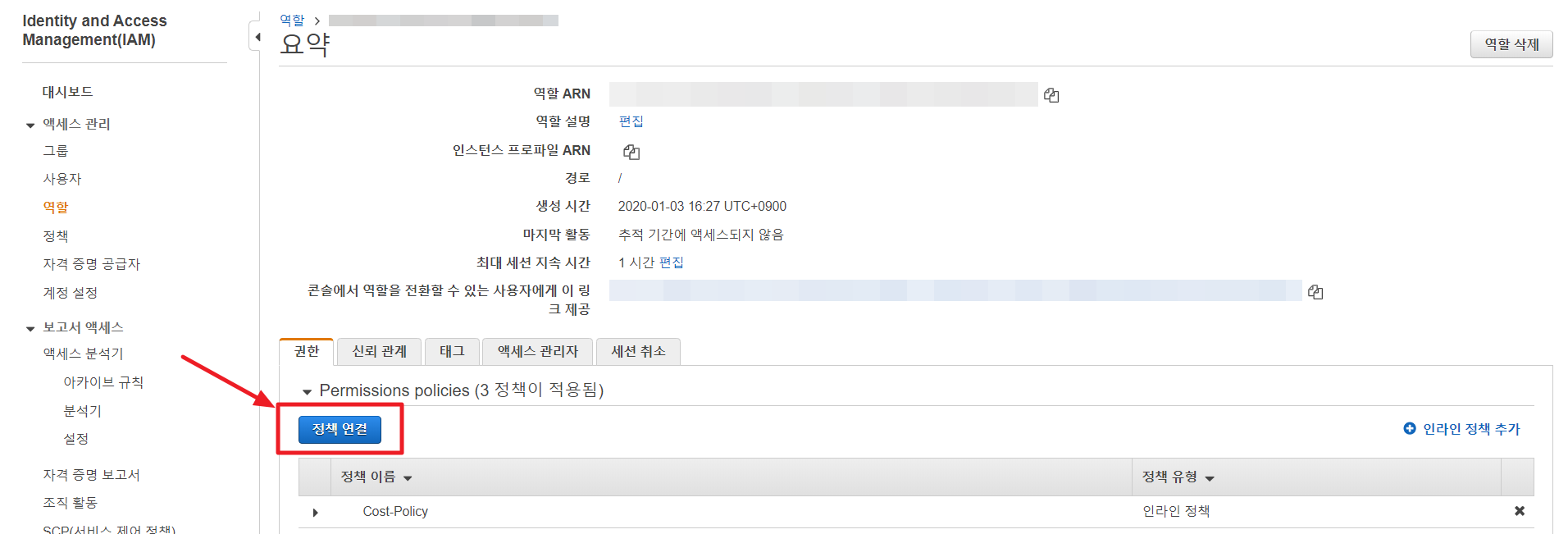

④ 목록에서 역할을 선택 후 [정책 연결] 버튼을 클릭합니다.

⑤ 권한 연결 페이지에서 [정책 생성] 버튼을 클릭합니다.

⑥ 정책 생성 페이지에서 ‘JSON’ 탭을 클릭합니다.

⑦ Asset Management의 태그 어시스턴트 화면에서 [권한 설정]을 클릭 후 나타난 팝업창의 JSON 정보를 복사합니다.

⑧ 복사한 JSON 정보를 AWS 콘솔의 JSON 탭에 붙여넣은 후 [정책 검토] 버튼을 클릭합니다.

⑨ 정책 검토 페이지에서 필수 값인 이름과 설명을 입력 후 [정책 생성] 버튼을 클릭합니다.

Azure 권한 추가

태그 어시스턴트를 사용해 Azure 리소스에 태그를 추가하려면 먼저 콘솔에서 태그를 추가하고 삭제할 수 있는 권한을 추가해야 합니다.

① Azure Portal에 접속한 후 구독 화면으로 진입합니다.

② 구독 이름을 클릭합니다.

③ 좌측 메뉴에서 액세스 제어(IAM)를 클릭한 후 좌측 상단의 +추가 버튼을 클릭해 사용자 지정 역할 추가를 선택합니다.

④ 사용자 지정 역할 이름을 입력하고, 기준 권한은 기본 값인 처음부터 새로 시작을 그대로 유지합니다.

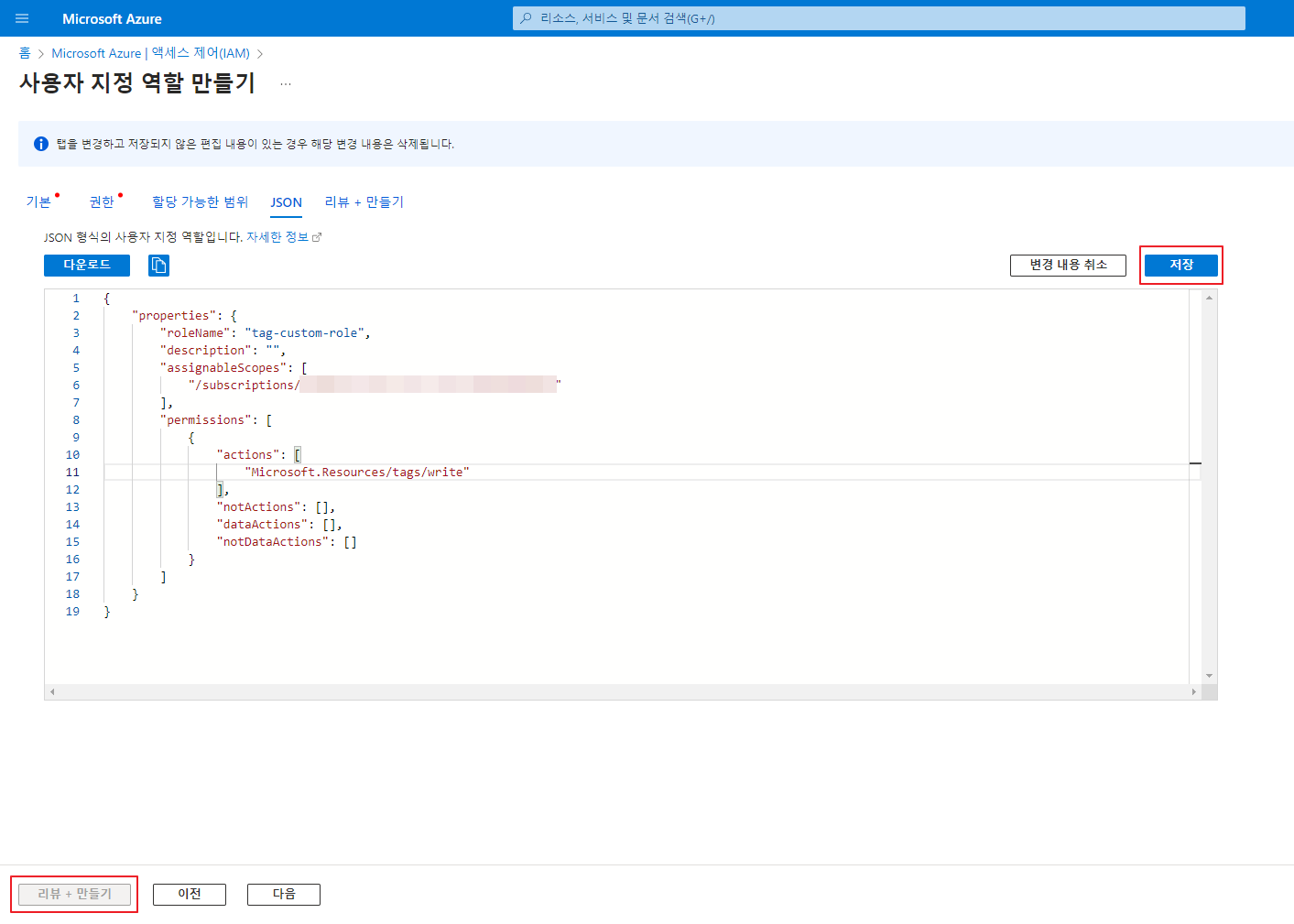

⑤ JSON 탭에서 우측 상단의 [편집] 버튼을 클릭하고 아래의 코드를 복사해 다음 부분에 ("actions" : [여기에 코드 붙여넣기]) 아래의 코드를 복사해 붙여 넣습니다.

⑥ 우측 상단의 [저장] 버튼을 클릭하고 좌측 하단의 [리뷰+만들기] 버튼을 클릭합니다.

⑦ 액세스 제어(IAM) 화면에서 좌측 상단의 +추가 버튼을 클릭하고 역할 할당 추가를 선택합니다.

⑧ 역할 탭에서 생성한 역할 이름을 검색하고 클릭한 후 우측 하단의 [다음] 버튼을 클릭합니다.

⑨ 구성원 탭의 다음에 대한 액세스 할당: 항목에서 사용자, 그룹 또는 서비스 주체를 선택하고, 구성원 항목의 +구성원 선택 버튼을 클릭해 오른쪽 윙에서 Custom 역할을 적용할 앱을 선택한 후 [선택] 버튼을 클릭합니다.

⑩ 검토+할당 화면 좌측 하단의 [검토+할당] 버튼을 클릭합니다.

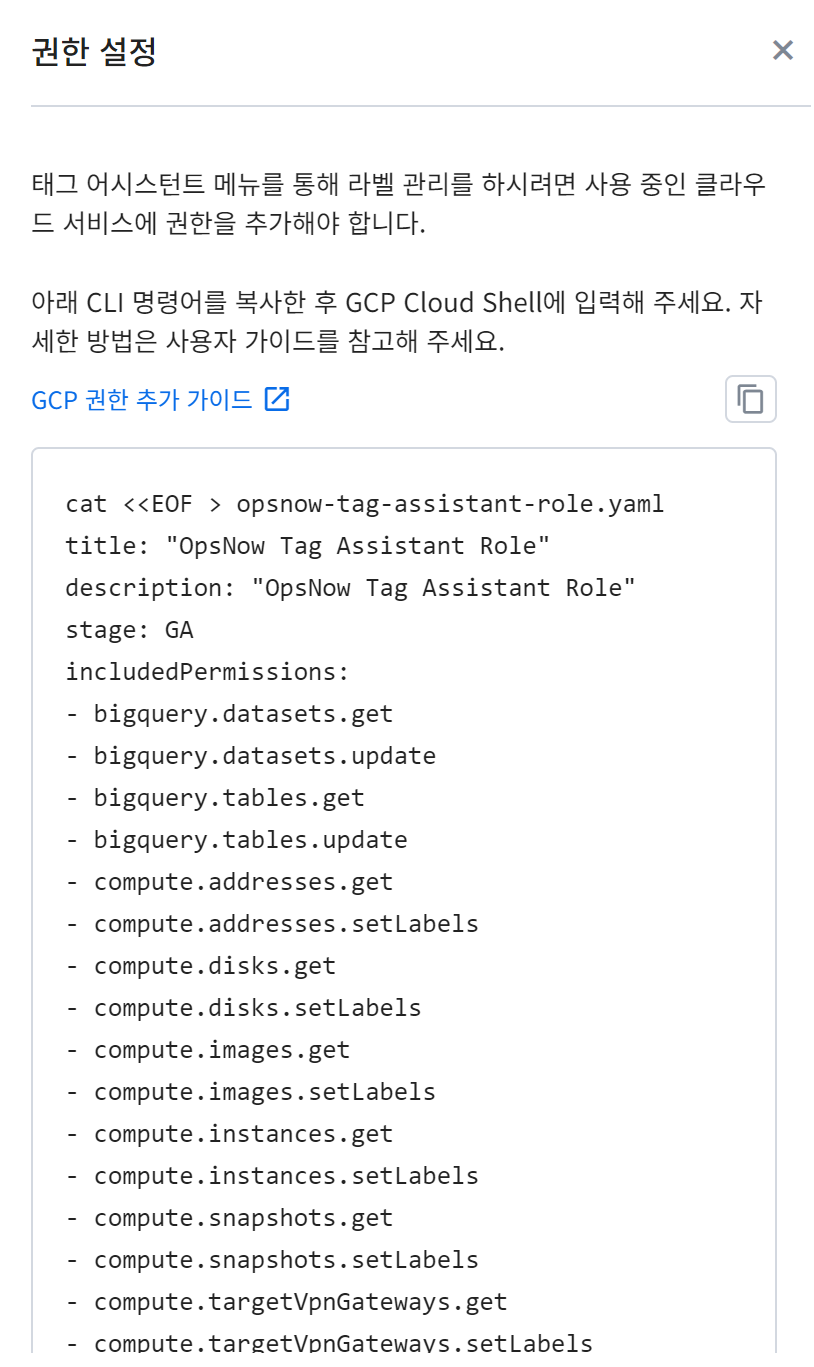

GCP 권한 추가

태그 어시스턴트를 사용해 Google Cloud 리소스에 라벨을 추가하려면 먼저 콘솔에서 권한을 추가해야 합니다.

① 태그 어시스턴트 화면 우측 상단의 클라우드 서비스를 클릭해 GCP를 선택합니다.

② 우측 상단의 [권한 설정] 버튼을 클릭해 추가할 권한 정보를 확인합니다.

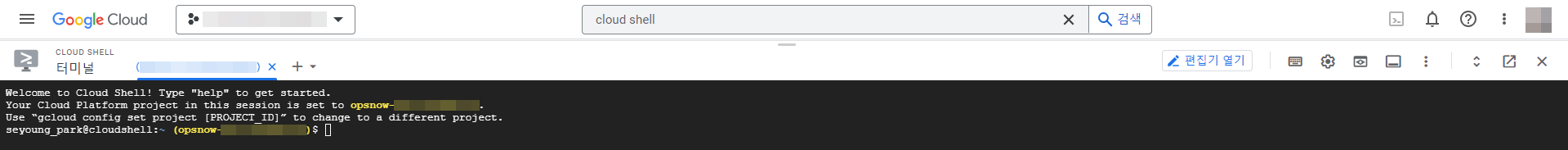

③ 새 창에서 GCP 콘솔에 접속해 Cloud Shell을 실행합니다.

④ 권한 정보 추가를 위해 Cloud Shell에 아래의 cli 명령어를 입력합니다.

cat <<EOF > opsnow-tag-assistant-role.yaml

title: "OpsNow Tag Assistant Role"

description: "OpsNow Tag Assistant Role"

stage: GA

includedPermissions:

- bigquery.datasets.get

- bigquery.datasets.update

- bigquery.tables.get

- bigquery.tables.update

- compute.addresses.get

- compute.addresses.setLabels

- compute.disks.get

- compute.disks.setLabels

- compute.images.get

- compute.images.setLabels

- compute.instances.get

- compute.instances.setLabels

- compute.snapshots.get

- compute.snapshots.setLabels

- compute.targetVpnGateways.get

- compute.targetVpnGateways.setLabels

- compute.vpnTunnels.get

- compute.vpnTunnels.setLabels

- container.clusters.get

- container.clusters.update

- dataproc.clusters.get

- dataproc.clusters.update

- pubsub.subscriptions.get

- pubsub.subscriptions.update

- pubsub.topics.get

- pubsub.topics.update

- redis.instances.get

- redis.instances.update

- storage.buckets.get

- storage.buckets.update

EOF⑤ IAM 역할 생성을 위해 다음의 cli 명령어를 입력합니다.

gcloud iam roles create opsnow_tag_assistant --project=$(gcloud config get-value project) --file=opsnow-tag-assistant-role.yaml

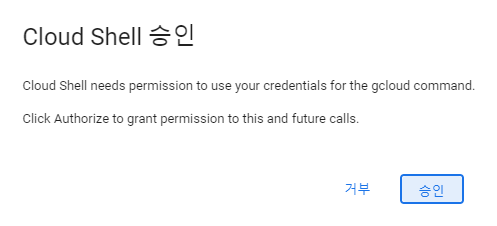

rm opsnow-tag-assistant-role.yaml⑥ Cloud Shell 승인 팝업창에서 [승인] 버튼을 클릭합니다.

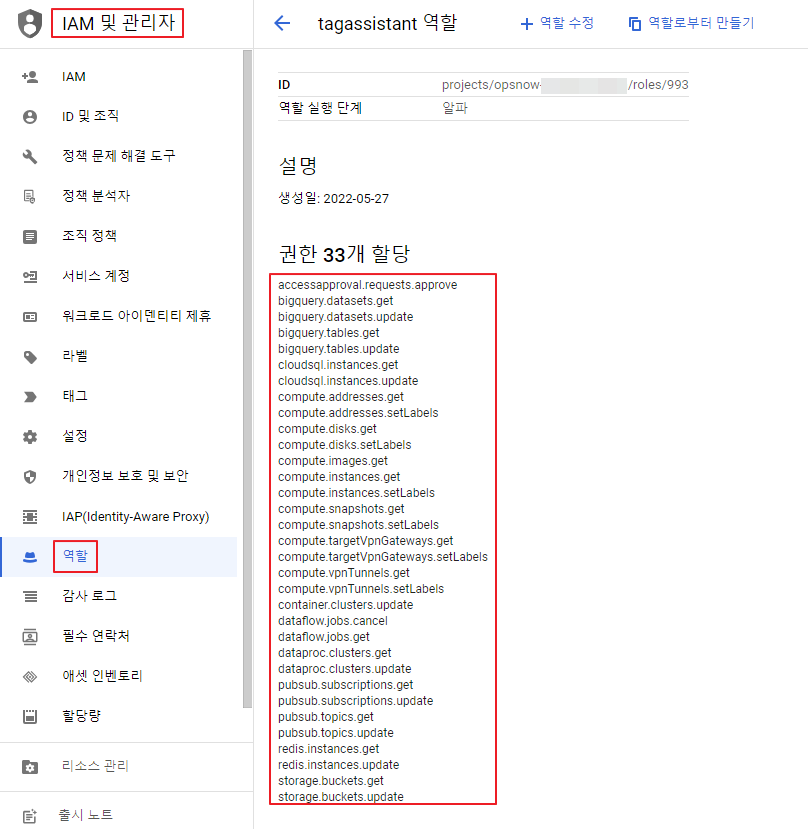

⑦ IAM 및 관리자 탭 아래의 역할 메뉴로 이동해 생성된 태그 어시스턴트 역할을 확인합니다.

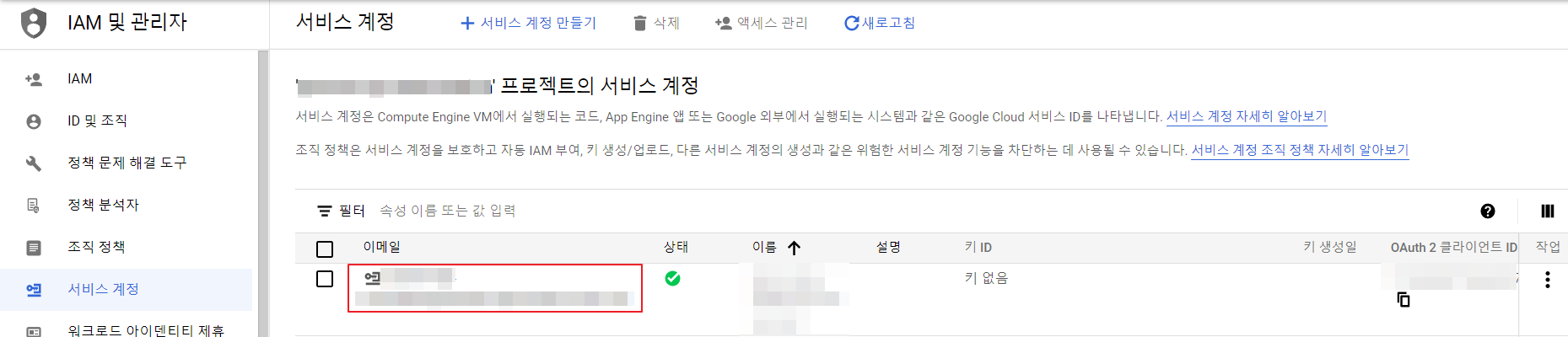

⑧ IAM 및 관리자 탭 아래의 서비스 계정을 클릭해 OpsNow에 등록한 이메일 주소를 복사해 둡니다.

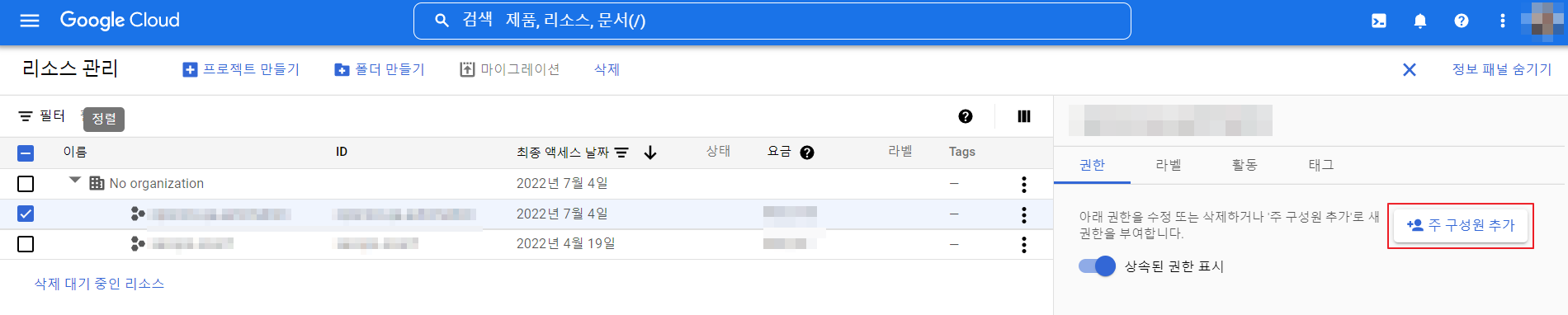

⑨ 콘솔 좌측 하단의 리소스 관리를 클릭한 후 OpsNow에 등록한 계정을 선택하고, 화면 우측에 표시되는 상세 정보 화면에서 [주 구성원 추가] 버튼을 클릭합니다.

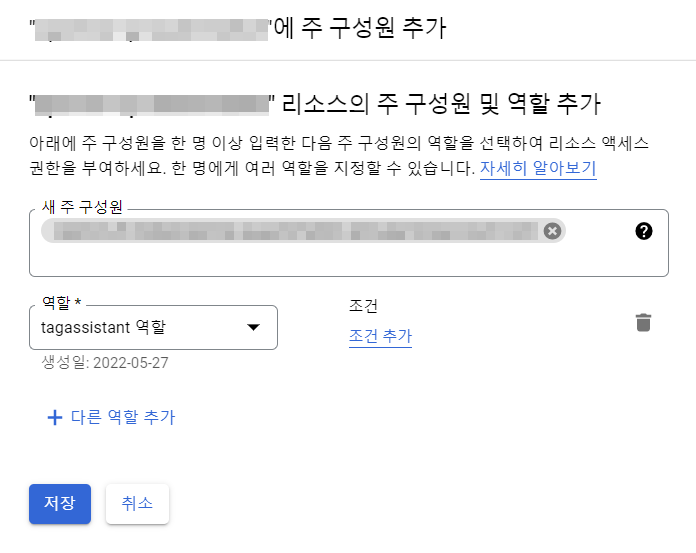

⑩ 새 주 구성원 필드에 복사해둔 이메일 주소를 붙여넣기한 후, 역할 선택 필드를 클릭해 커스텀 필터를 선택하고 4-7단계에서 생성한 역할을 선택합니다.

⑪ [저장]을 클릭하면 권한이 추가됩니다.

태그 추가 및 삭제

태그 추가

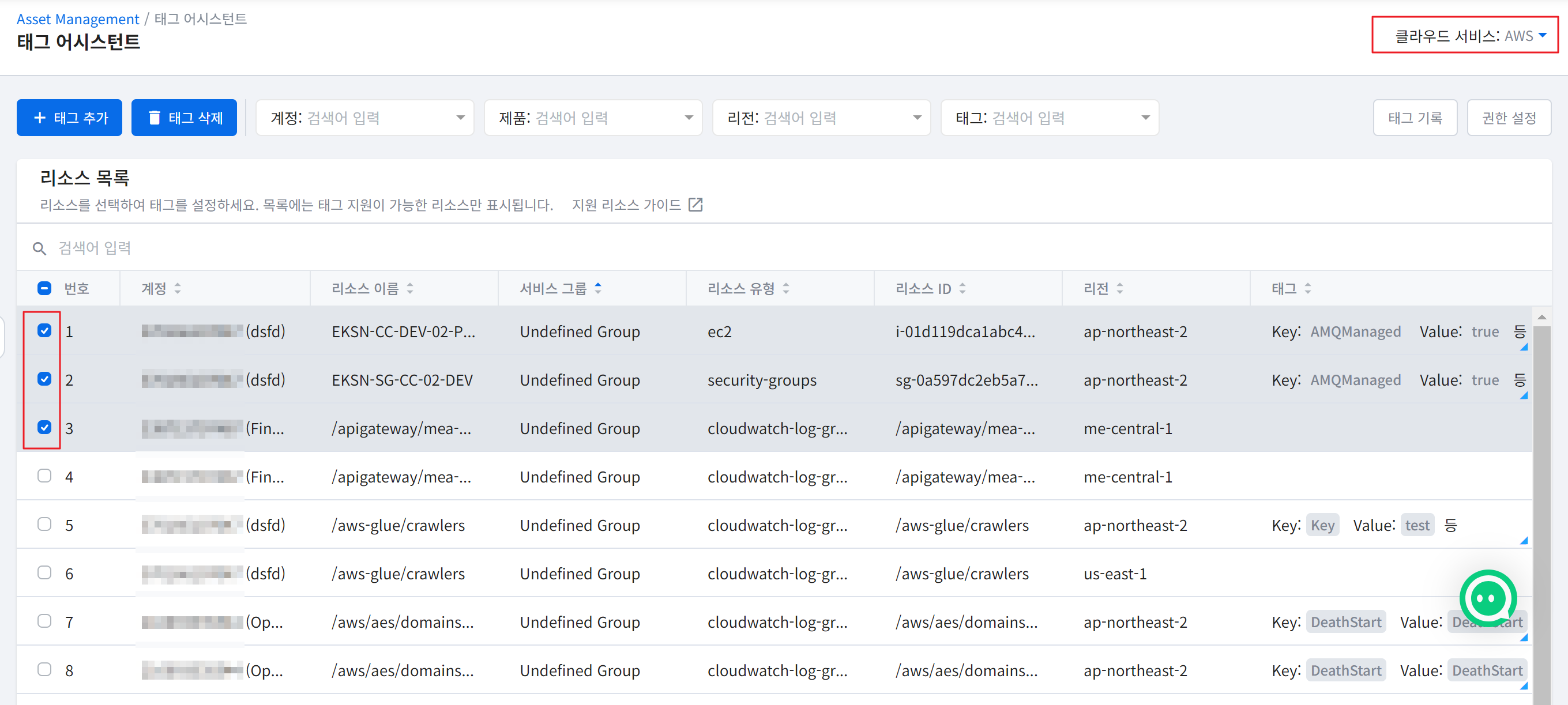

① 먼저 우측 상단 클라우드 서비스 드롭다운 메뉴에서 원하는 클라우드 서비스를 선택하고, 태그를 추가할 리소스를 목록에서 선택합니다.

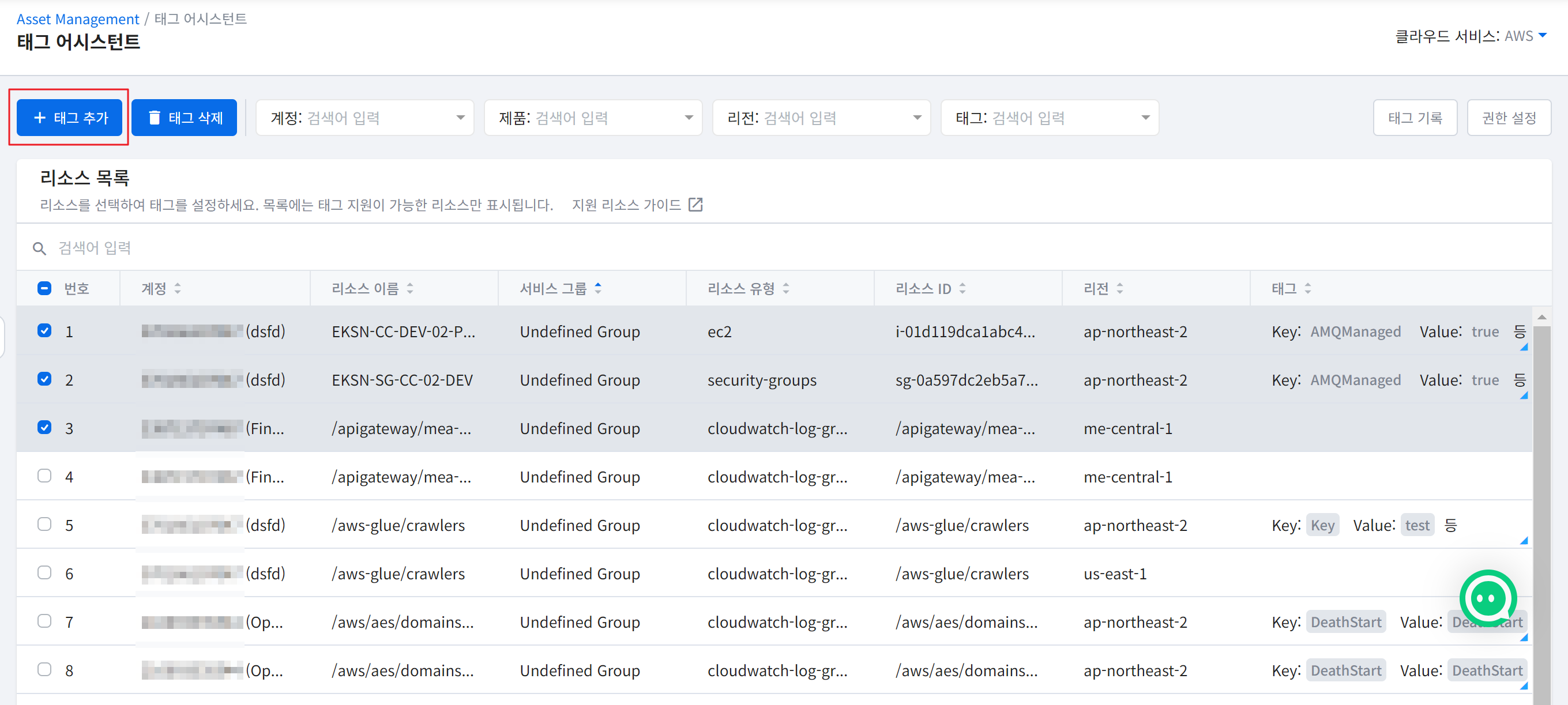

② 좌측 상단의 [+태그 추가] 버튼을 클릭합니다.

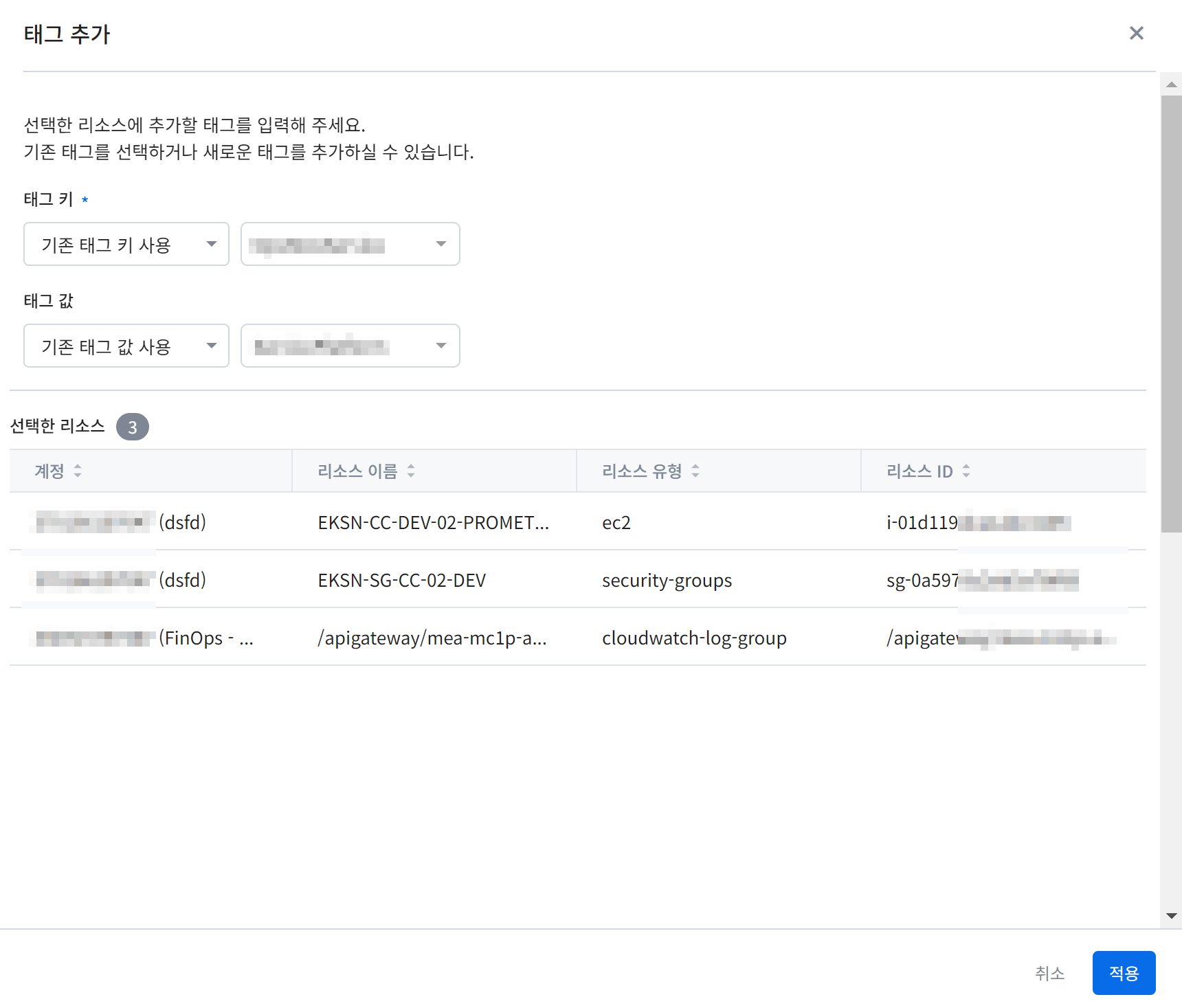

③ 태그 추가 팝업창이 나타나면 태그 키와 태그 값을 모두 선택하고 [적용] 버튼을 클릭합니다. 태그 키와 태그 값은 기존 또는 신규 값과 키를 사용할 수 있습니다.

📌 중요: GCP 태그 요구사항

AWS와는 달리, GCP 리소스의 경우 태그 키와 값을 입력할 때 충족해야 하는 요구 사항이 있습니다. GCP 리소스에 신규 태그 키와 태그 값을 등록하시려는 경우, 다음 요구 조건에 따라 키와 값을 입력하시기 바랍니다.

• 각 리소스에는 최대 64개의 태그를 추가할 수 있습니다.

• 키는 비워둘 수 없으며 최소 길이는 1자, 최대 길이는 42자입니다. 값은 비워둘 수 있으며 최대 길이는 42자입니다.

• 키와 값에는 알파벳 소문자, 국제표준문자(UTF-8 인코딩을 사용하는 문자 중 한글, 한자, 일본어, 독일어, 프랑스어, 스페인어, 포르투갈어), 숫자, 밑줄(_), 붙임줄(-)만 사용할 수 있습니다.

• 키는 알파벳 소문자나 국제표준문자로 시작해야 합니다.

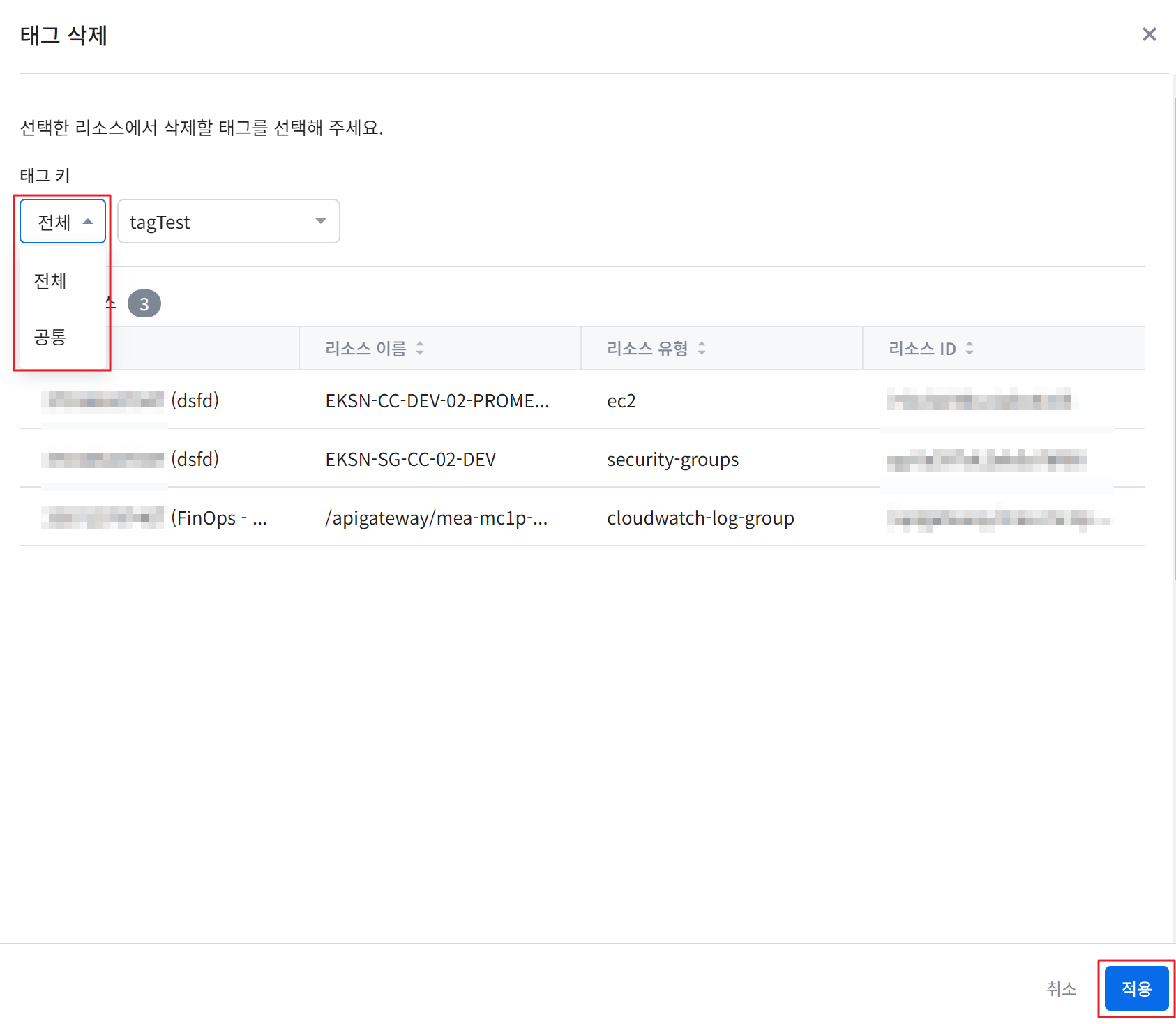

태그 삭제

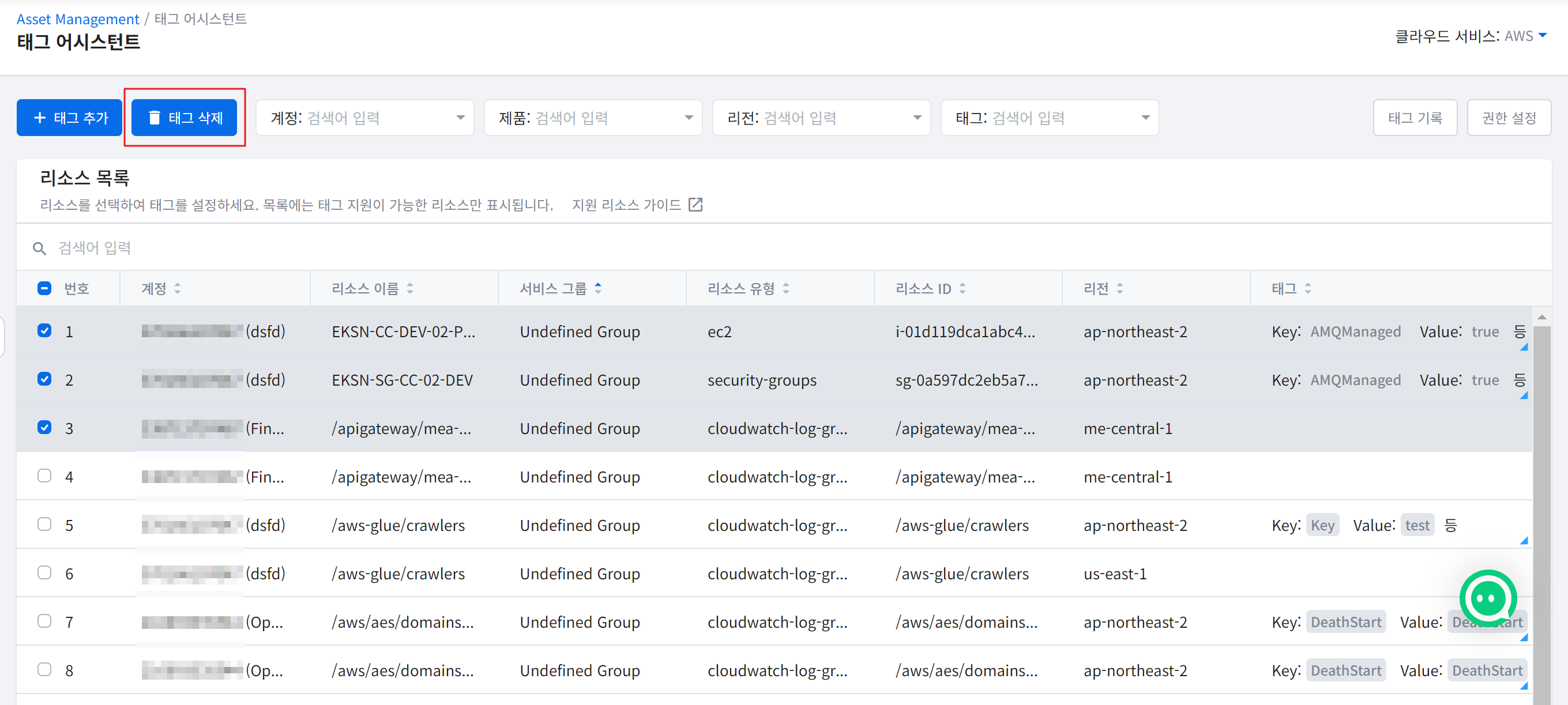

① 리소스 목록에서 태그를 삭제할 리소스를 선택 후 [태그 삭제] 버튼을 클릭합니다.

② 태그 삭제 팝업창이 나타나면 태그 키의 드롭다운 목록에서 전체 또는 공통을 선택 후 [적용] 버튼을 클릭합니다.

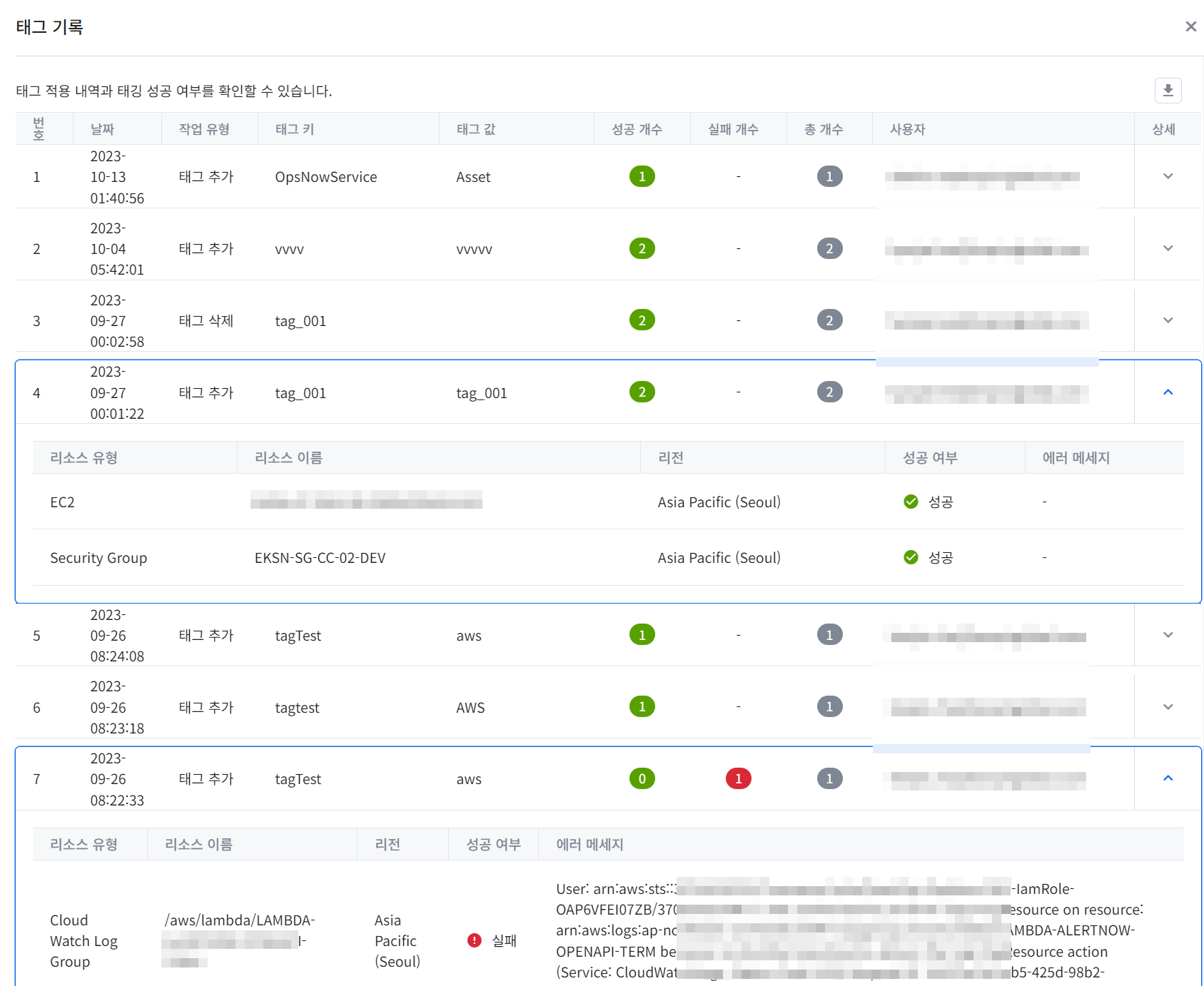

태그 기록

태그 어시스턴트는 언제, 어디서, 누가, 어떤 태그를 적용하였는지, 태깅 작업이 실패 또는 성공하였는지 확인이 가능한 ‘태그 기록’ 기능을 제공합니다. 우측 상단의 [태그 기록] 버튼을 클릭하면 나타나는 팝업창에서 태그 이력을 확인할 수 있고, 우측 상단의 다운로드 버튼을 클릭하면 엑셀 파일로 다운로드할 수 있습니다.

태그 어시스턴트 지원 리소스

아래의 표에서 태그 기능이 지원되는 리소스 정보를 확인할 수 있습니다.

AWS

| 리소스 | 태그 지원 |

|---|---|

| AMI | O |

| API Gateway API Key | O |

| API Gateway Client Certificate | O |

| API Gateway Domain Name | O |

| API Gateway Rest API | O |

| API Gateway Usage Plan | O |

| API Gateway VPC Link | O |

| Auto Scaling Group | O |

| Auto Scaling Instance | X |

| Client VPN Endpoint | O |

| Client VPN Association | X |

| Cloud Front | O |

| Cloud Search | X |

| Cloud Watch Log Group | O |

| CodeDeploy Application | O |

| CodeDeploy Deployment Group | O |

| Direct Connect | O |

| DMS Replication Instance | O |

| DynamoDB | O |

| EBS | O |

| EC2 | O |

| ECS Cluster | O |

| ECS Task | O |

| EFS | O |

| EIP | O |

| EKS Cluster | O |

| Elastic Cache | O |

| Elasticsearch Service | O |

| EMR Cluster | O |

| Glacier | O |

| Glue Crawler | O |

| Glue Job | O |

| IAM | X |

| Internet Gateway | O |

| IVS Channel | O |

| IVS Chat Room | O |

| MSK(Kafka) | O |

| Kinesis Data Analytic | O |

| Kinesis Data Stream | O |

| Kinesis Data Firehose | X |

| Kinesis Video Stream | O |

| KMS | O |

| Lambda | O |

| Launch Configuration | X |

| Launch Template | O |

| ELB | O |

| Media Convert | O |

| Media Live Channel | O |

| Media Live Input | O |

| Media Store | O |

| Amazon MQ | O |

| Managed Workflows for Apache Airflow | O |

| NAT Gateway | O |

| Network ACL | O |

| ENI | O |

| RDS | O |

| RDS Cluster | O |

| RDS RI | O |

| RDS Snapshot | O |

| Redshift | O |

| EC2 RI | O |

| Route Table | O |

| Route53 | O |

| S3 | O |

| SageMaker App | O |

| SageMaker EndPoint | O |

| SageMaker NoteBook Instance | O |

| SageMaker Processing Job | O |

| SageMaker Training Job | O |

| SageMaker Transform Job | O |

| Savings Plans | O |

| Security Group | O |

| Snapshot | O |

| SQS | O |

| Subnet | O |

| Transfer For SFTP | O |

| Transit Gateway | O |

| Transit Gateway Attachment | X |

| VPC Endpoint | O |

| VPC Flow Log | O |

| VPC | O |

| VPN Connection | O |

| WAF Rule Group | O |

| WAF Web ACL | O |

| Workspace Bundle | X |

| Workspace Directory | X |

| Workspace Image | X |

| Workspace IP Group | X |

| Workspace | O |

Azure

| 리소스 | 태그 지원 |

|---|---|

| Batch Account | O |

| Redis | O |

| CDN | O |

| Disk | O |

| Image | O |

| Snapshot | O |

| VM | O |

| Virtual Machine Scale Sets | O |

| Data Factory | O |

| MariaDB Server | O |

| MySQL Flexible Server | O |

| MySQL Server | O |

| MySQL Database | X |

| PostgreSQL Flexible Server | O |

| PostgreSQL Server | O |

| Cosmos DB | O |

| Namespace | O |

| Application Insight | O |

| Alert | O |

| Application Gateway | O |

| DDOS Protection Plan | O |

| Load Balancer | O |

| Local Network Gateway | O |

| Network Interface | O |

| Network Security Group | O |

| Network Watcher | O |

| Public IP Address | O |

| Route Table | O |

| Traffic Manager | O |

| Virtual Network Gateway | O |

| Virtual Network | O |

| Virtual Network Subnet | X |

| Log Analytics workspace | O |

| Vault | O |

| Search Service | O |

| Managed Instance | O |

| MSSQL Server | O |

| MSSQL Servers Database | O |

| MSSQL Elastic Pool | O |

| Virtual Cluster | X |

| Storage Account | O |

| Storage Accounts Blob | X |

GCP

| 리소스 | 태그 지원 |

|---|---|

| Bigquery Dataset | O |

| Bigquery Table | O |

| Bigtable Cluster | X |

| Bigtable Instance | X |

| IP Address | O |

| AutoScaler | X |

| Cloud Function | X |

| Disk | O |

| Firewall | X |

| Health Check | X |

| Image | O |

| VM Instance | O |

| Instance Groups | X |

| Instance Group Manager | X |

| Instance Template | X |

| VPC Network | X |

| Route | X |

| Snapshot | O |

| Subnet | X |

| VPN Gateway | O |

| VPN Tunnel | O |

| Dataflow Job | X |

| Dataproc Cluster | O |

| Kubernetes Cluster | O |

| Redis | O |

| Pub/Sub Snapshot | X |

| Pub/Sub Subscription | O |

| Pub/Sub Topic | O |

| SQL Instance | X |

| Storage | O |

Ncloud

| 리소스 | 태그 지원 |

|---|---|

| Auto Scaling Group | O |

| Block Storage | O |

| Block Storage (Instance Default) | X |

| Block Storage Snapshot | O |

| DB Service | O |

| Load Balancer | O |

| MySQL Server | O |

| NAT Gateway | O |

| Network Interface | O |

| Object Storage | O |

| Public IP | O |

| Redis | O |

| Redis Server | O |

| Route Table | O |

| Server Instance | O |

| Subnet | O |

| VPC | O |